勒索软件即服务 (RaaS) 模型允许缺乏技术知识的附属机构通过利润分享或订阅模式分发勒索软件,从而继续使不断变化的网络犯罪世界中的复杂攻击民主化。

一种新发现的病毒BQTLock 自 2025 年 7 月中旬出现,在这种 RaaS 范式下运行,并在暗网论坛和 Telegram 频道上大力营销。

新兴威胁概述

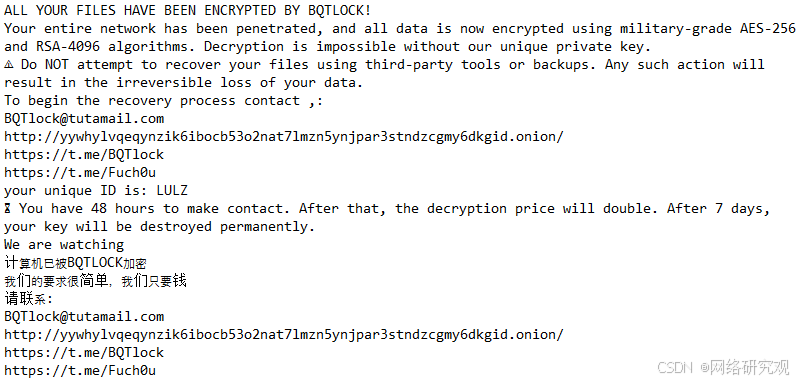

与 ZerodayX 有关的、据称是亲巴勒斯坦黑客组织 Liwaa Mohammed 领导人的 BQTLock 此前曾与沙特游戏数据泄露事件有关,该组织采用双重勒索手段,使用 .bqtlock 扩展名加密文件,并威胁如果在 48 小时内不通过 Monero 加密货币支付 13 至 40 XMR(约合 3,600 至 10,000 美元)的赎金,就会泄露数据。

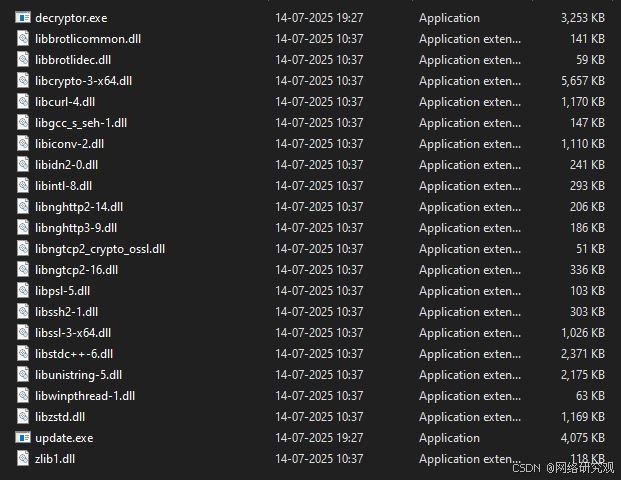

不遵守规定的用户将面临双倍的罚款,密钥将被删除,数据将在七天后被出售。该恶意软件以包含 Update.exe 和支持 DLL 的 ZIP 压缩包形式分发,集成了字符串混淆、通过 IsDebuggerPresent() 检测调试器、虚拟机规避存根等反分析措施,以及用于防止多次实例化的互斥锁检查。

档案内容

BQTLock 的订阅级别 Starter、Professional 和 Enterprise 提供可定制的功能,包括赎金记录修改、自定义 C2 服务器、文件扩展名和选择加入的反调试/反 VM 功能。

赎金纸条

感染后,它使用 SeDebugPrivilege 提升权限,并将进程挖空到 explorer.exe 中以实现隐身。

系统侦察收集计算机名称、IP 地址、硬件 ID 和磁盘空间等详细信息,通过 Discord webhook 以 JSON 格式泄露,通常附带保存为 bqt_screenshot.png 的桌面屏幕截图。

为了阻碍恢复,它通过 vssadmin delete shadows 和 bcdedit /set recoveryenabled No 等命令禁用 Windows 机制,同时通过 CreateToolhelp32Snapshot 和 TerminateProcess 针对硬编码列表终止安全进程。

持久性是通过安排模仿合法 Microsoft 条目(例如 Microsoft\Windows\Maintenance\SystemHealthCheck)的任务以及通过注册表修改和 SHChangeNotify 更改桌面壁纸和文件图标来实现的。

更新变体中的高级技术

2025 年 8 月 5 日分析的更新版 BQTLock 变体通过增强的反调试(CheckRemoteDebuggerPresent()、OutputDebugString()、GetTickCount() 用于时序异常)、通过注册表劫持通过 CMSTP、fodhelper.exe 和 eventvwr.exe 绕过 UAC 以及更严重的代码混淆来加强规避能力。

它使用 WMI 扩展了对硬件详细信息的侦察,通过访问登录数据文件并使用 key4.db 中的密钥解密来引入来自 Chrome、Firefox 和 Edge 等浏览器的凭证窃取,并通过在 %TEMP% 中以 bqtpayload.exe 的形式进行自我复制来实现横向移动。

加密遵循混合 AES-256/RSA-4096 方案,通过 RAND_bytes 生成随机密钥和 IV,在跳过 Windows 和 Program Files 等系统目录后附加到文件以保持稳定性。

据报道,加密后,通过批处理脚本进行自我删除,并清除事件日志以消除痕迹。

尽管 VirusTotal 声称完全无法检测(FUD),但样本似乎已损坏并且可疑地从黎巴嫩上传,这让人对其合法性产生怀疑。

最近的活动重点介绍了具有广泛定制功能的 Ransomware Builder V4,但据称在不到一个月的时间内发布了四个版本后,更新已经停止,同时 Telegram 频道也被屏蔽,新版本还提供免费服务。

该组织还推出了用于搜索被盗数据的付费工具 BAQIYAT.osint,强调了勒索软件的商业化方法。

在威胁日益增加的情况下,部署更新的安全解决方案对于缓解威胁至关重要,强调主动 CVE 监控和威胁情报。