从"看不懂日志"到"一句话查威胁":基于腾讯云安全威胁情报MCP 的智能威胁情报实战

一、背景故事:当安全告警遇上🌧️暴雨夜

凌晨1点,城市被暴雨笼罩,数据中心的机房灯光依旧闪烁。

小张------某中型电商公司的运维兼安全负责人,正准备关电脑回家。突然,手机上的监控群弹出一条红色告警:

🔴 WAF告警:

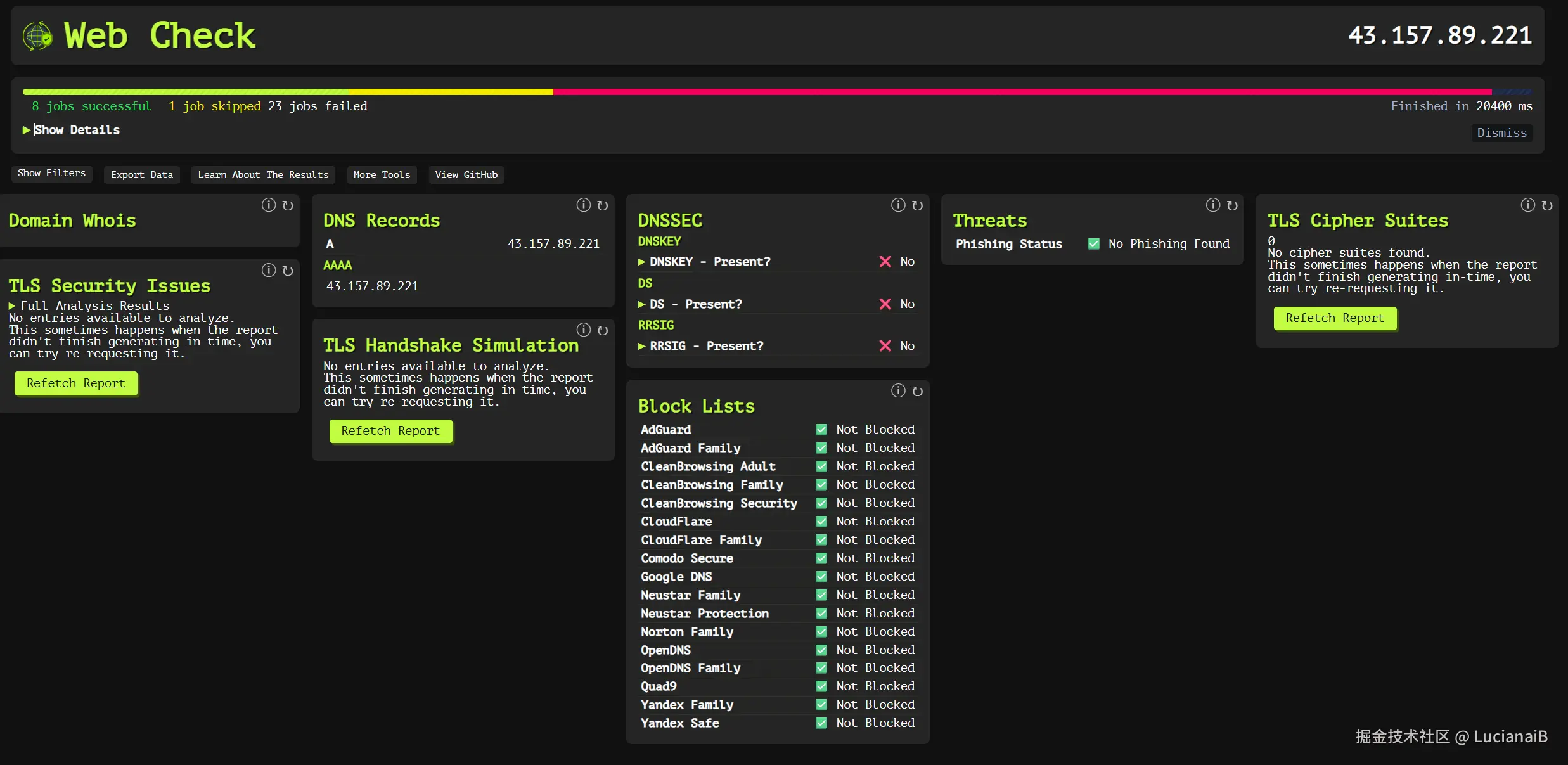

/api/login接口遭遇高频暴力破解,来源IP:43.157.89.221,请求超2000次/分钟!

他皱了皱眉:"又来?"

这不是第一次了。过去几个月,他们平台频繁遭遇撞库、爬虫、扫描等攻击。每次看到陌生IP,他都得打开浏览器,一个个查:

- 去第三方威胁情报平台搜

43.157.89.221; - 再去查是否关联恶意域名;

- 看有没有在木马C2列表里;

- 最后还要判断要不要加到防火墙黑名单......

"查一次至少5分钟,还经常查不准。"小张叹了口气。

但今晚不一样。

他打开"安全助手"(基于Codebuddy + 腾讯云安全威胁情报 MCP ),直接输入:

"这个IP 43.157.89.221 正在暴力破解登录接口,危险吗?"

不到3秒,机器人回复:

✅ 检测结果:该IP为高危恶意地址。undefined🛑 威胁类型:僵尸网络节点(Botnet C&C),曾参与多起DDoS与撞库攻击undefined📍 地理位置:境外某IDC机房(非正常用户区域)undefined⚠️ 置信度:98%undefined💡 建议:立即在防火墙或WAF中封禁该IP,并检查是否有账户已被爆破成功。

小张迅速在WAF控制台添加黑名单规则,攻击瞬间停止。

他靠在椅子上,长舒一口气:"以前查情报像'破案',现在一句话就能'定罪'。"

而这背后,正是腾讯云安全威胁情报 MCP 服务在默默支撑------把复杂的威胁研判,变成了人人都能用的"安全普通话"。

二、现实痛点🎯 :中小企业安全运营的"三座大山"

这个故事并非虚构,而是中国大量中小企业安全运营的真实缩影:

- 人力不足:一人身兼数职,安全只是"顺便管一下";

- 能力有限:缺乏专业威胁分析知识,看不懂日志、分不清黑白;

- 响应迟缓:依赖手动查询多个平台,错过黄金处置时间。

而通过引入基于 MCP 协议 的标准化威胁情报服务,企业可以用极低成本实现:

"不会安全分析?没关系,问AI就行。"

正如一位运维人员所说:

"我知道有异常,但我不知道这个IP/域名/文件是不是真的坏的?查情报平台太慢,API调用复杂,还要写代码。"

这些问题导致企业在面对网络攻击时反应迟钝,甚至被长期潜伏的APT攻击所渗透。

三、解决方案:引入腾讯云安全威胁情报 MCP 服务

✅ 什么是腾讯云安全威胁情报 MCP?

它是基于 MCP 协议 (Model Context Protocol)构建的标准化服务接口,将腾讯云多年积累的安全威胁情报能力封装成可通过自然语言调用的服务模块。

简单来说:你不需要懂API、不用看文档,只需"问一句",就能获得专业级威胁研判结果。

✅ 如何解决上述痛点?

| 痛点 | MCP 解法 |

|---|---|

| 查询效率低 | 支持自然语言输入:"查一下这个IP是不是恶意的?" |

| 多类型情报分散 | 统一支持 IP / 域名 / URL / 文件哈希 / CVE 漏洞 |

| API 调用复杂 | 提供标准 SSE URL 接口,对接大模型或脚本极简 |

| 需要专业研判 | 返回结构化结果 + 风险等级 + 威胁类型 + 置信度 |

"原来我要登录多个平台查IP、查域名、查哈希,现在只需要把信息丢给AI助手,它自动调用MCP完成所有查询。"

三、MCP功能详解与技术实现

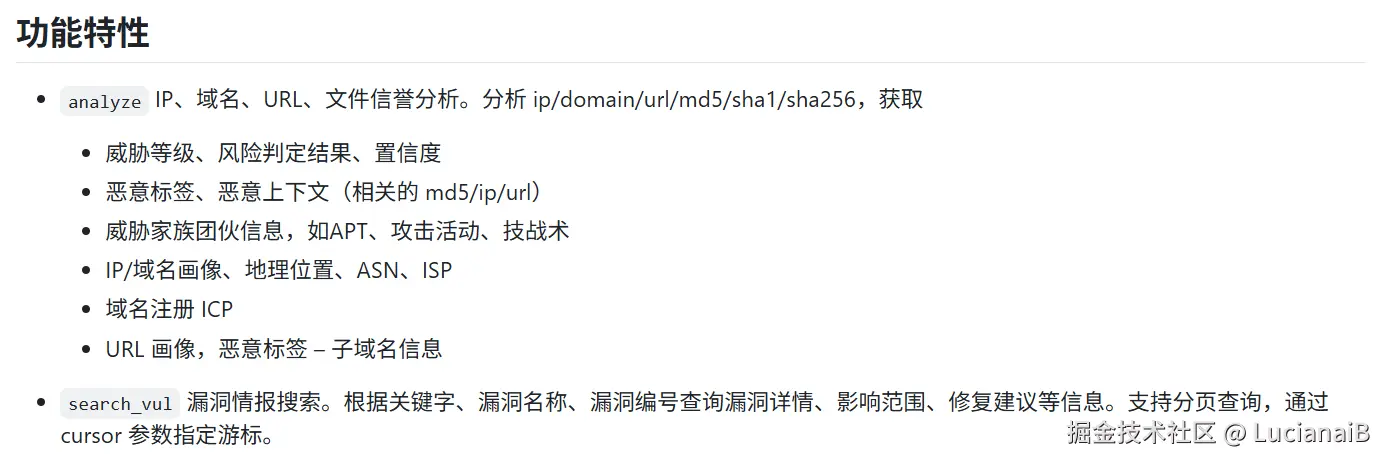

1. 腾讯云安全威胁情报 MCP 核心能力

📊 腾讯云安全威胁情报 MCP 功能总览表

| 功能模块 | 支持对象 | 输出内容 |

|---|---|---|

IP 分析 analyze_ip |

IPv4 地址 - IPv6 地址 | ✅ 基础判定 : - 威胁等级(高/中/低/安全) - 风险判定结果(是否恶意) - 置信度(0~1) ✅ 恶意标签 : - 扫描器、僵尸网络节点(Botnet C&C) - DDoS 反射源、暴力破解源 - 钓鱼托管IP、代理/ TOR 节点 ✅ 恶意上下文关联信息 : - 关联恶意域名列表 - 关联恶意文件哈希(MD5/SHA1/SHA256) - 曾参与的攻击活动 ✅ 威胁家族/团伙信息 : - APT 组织名称(如 Lazarus、APT41) - 攻击技战术(MITRE ATT&CK 映射,如 T1110) ✅ IP 画像信息 : - 地理位置(国家/省份/城市) - ASN 编号与名称(如 AS45102) - ISP / IDC 提供商 - 是否云主机、VPS、代理或 TOR 节点 |

域名分析 analyze_domain |

主域名(example.com) - 子域名(sub.example.com) | ✅ 基础判定 : - 威胁等级、风险判定结果、置信度 ✅ 恶意标签 : - 钓鱼网站、挂马域名 - DGA 域名(动态生成) - 黑产跳转链路、C2通信域名 ✅ 恶意上下文关联信息 : - 解析到的恶意IP地址 - 关联恶意文件哈希 - 同批注册的可疑域名(域名簇) ✅ 威胁家族/团伙信息 : - 所属APT组织 - 攻击活动名称(如 "Operation Cloud Snake") - 使用的TTPs(攻击技战术) ✅ 域名画像信息 : - 注册商、创建/过期时间 - DNS解析记录(A、CNAME等) - 是否使用CDN或反向代理 ✅ ICP备案信息 (中国大陆): - 备案号、主体单位、负责人、审核状态 |

URL 分析 analyze_url |

完整URL(http/https) - 短链接(自动展开) | ✅ 基础判定 : - 威胁等级、风险判定结果、置信度 ✅ 恶意标签 : - 钓鱼页面、恶意下载链接 - 挂马URL(iframe注入) - 短链跳转黑产、社会工程诱导页 ✅ 恶意上下文关联信息 : - 最终跳转目标页面 - 托管服务器IP地址 - 下载的恶意文件哈希 ✅ URL 画像信息 : - 是否短链服务(如 t.cn、bit.ly) - 页面标题与截图(可选) - HTTPS证书有效性 - 所属域名的风险状态(联动分析) |

文件哈希分析 analyze_file_hash |

MD5(32位) - SHA1(40位) - SHA256(64位) | ✅ 基础判定 : - 威胁等级、是否已知恶意样本、置信度 ✅ 恶意标签 : - 木马、勒索软件、后门、挖矿程序 - 病毒、广告软件、远控工具 ✅ 威胁家族信息 : - 病毒家族名(如 Wannacry、Emotet、Mirai) - 是否属于某APT组织常用工具 ✅ 行为与传播特征 : - 感染方式(邮件、U盘、漏洞) - C2通信地址列表 - 加密/持久化技战术 ✅ 时间信息 : - 首次发现时间、最近活动时间 ✅ 样本关联信息 : - 出现过的IP、域名、URL - 加壳工具、数字签名信息(如有伪造) |

漏洞情报搜索 search_vul |

CVE/CNVD/CNNVD 编号 - 漏洞关键词(如"Log4j") - 产品名称(如"Apache Tomcat") | ✅ 漏洞基本信息 : - 漏洞编号、名称、描述 - 发现与公开时间 ✅ 严重性评估 : - CVSS评分(v3.1) - 威胁等级:危急 / 高 / 中 / 低 ✅ 影响范围 : - 受影响产品及版本区间 - 是否影响云环境组件 ✅ 利用状态 : - 是否存在公开EXP - 是否在野利用(被大规模攻击) - 是否被APT组织使用 ✅ 修复建议 : - 官方补丁链接 - 升级建议 - 临时缓解措施(如关闭JNDI) ✅ 关联威胁情报 : - 利用该漏洞的IP/域名/C2地址 - 相关恶意文件哈希 - 攻击团伙信息(如 Volt Typhoon) ✅ 分页支持 : - 支持 cursor 参数翻页 - 默认每页10条,最多100页 |

⚡ 所有这些能力都通过一个统一的 MCP 服务端点(SSE URL) 提供。

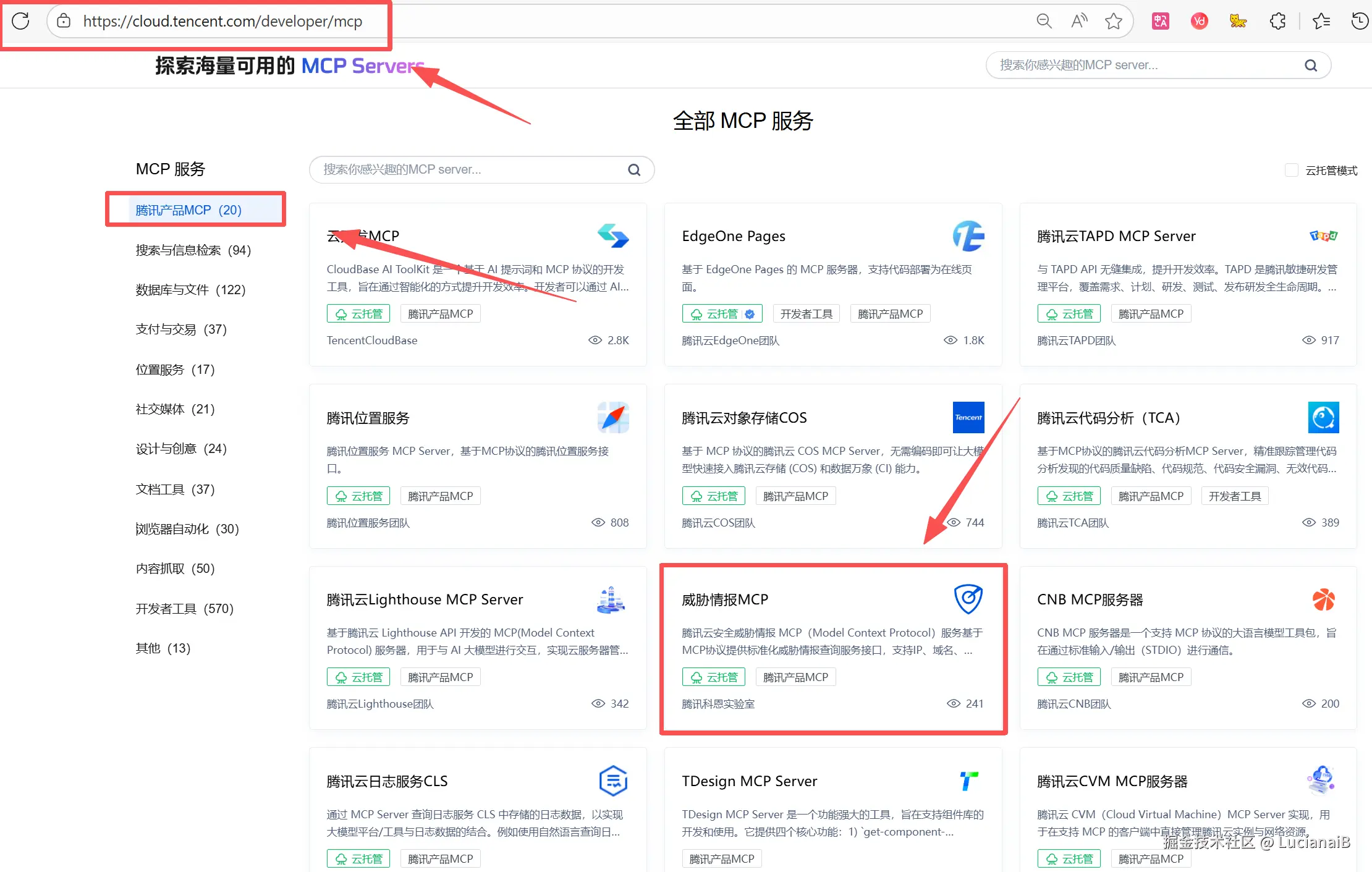

2. MCP 服务接入方式:基于腾讯云 MCP 广场的 SSE URL 配置

步骤1:进入腾讯云 MCP 广场

- 登录 腾讯云 MCP 广场

- 搜索"威胁情报MCP"

- 找到官方提供的"腾讯云安全威胁情报 MCP 服务"

步骤2:获取威胁情报 API Key 申请(关键!)

开通授权,参考文档:tix.qq.com/apinterface...

获取到API Key后在页面的右侧输入,然后点击链接Server

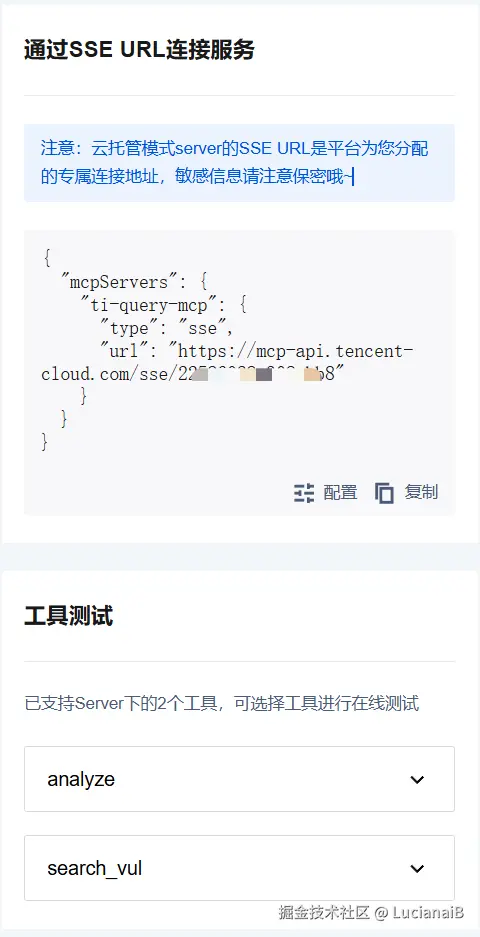

步骤3:配置 SSE URL

将获取到的 token 填入 MCP 服务页面右侧,点击"链接Server",即可复制 SSE URL 用于后续集成。

把它复制就可以在Codebuddy中进行MCP的连接。

💡 注意:

token需在腾讯云控制台生成,具有权限控制(建议绑定子账号+最小权限策略)

3. 实战演示:用 Python 调用 MCP 查询恶意IP

示例需求:

"我想知道 45.122.138.118 是不是恶意IP?"

完整代码示例:

python

# -*- encoding: utf-8 -*-

import json

import requests

request_url = "https://xti.qq.com/api/v3/ti"

# 需更换自己申请的 appkey 进行请求测试

user_appkey = ""

def ip_analysis(action, key):

request_params = {

"c_version": "3.0",

"c_action": action,

"c_appkey": user_appkey,

"key": key,

"type": "ip",

"option": 0,

}

request_params = json.dumps(request_params)

print("request_url:", request_url)

print("request_params:", request_params)

response = requests.post(url=request_url, data=request_params)

return response.text

if __name__ == '__main__':

result = ip_analysis("IPAnalysis", "45.122.138.118")

print(result)输出示例(精简):

json

{

"basic": {

"asn": "45090",

"city": "上海市",

"country": "中国",

"isp": "腾讯",

"lat": "31.232382",

"lng": "121.468973",

"owner": "腾讯",

"province": "上海市"

},

"campaign": {

"alias": [],

"attack_method": [],

"desc": "",

"industry": [],

"links": "",

"name": "",

"source_area": ""

},

"confidence": 100,

"context": {

"articles": [],

"black_md5_contain_ip": [],

"black_md5_download_from_ip": [],

"black_md5_visit_ip": [],

"black_url_of_ip": [],

"historical_domain": [

{

"domain": "1.www.fxyu.cc",

"time": "2024-04-06 00:00:00"

},

{

"domain": "1fishdo2ppt.site",

"time": "2024-04-06 00:00:00"

},

{

"domain": "admin.fxyu.cc",

"time": "2024-04-06 00:00:00"

}

]

},

"family": [

{

"desc": "Cobalt Strike是一种用于对手模拟和红队行动的无文件工具,该工具的关键功能是能够生成恶意软件的有效payload和C2通道。攻击者可以通过powershell脚本将Beacon直接注入到系统内存,并不会接触磁盘。一旦在设备上出现了Cobalt StrikeBeacon,攻击者就可以执行各种恶意操作,包括窃取令牌和凭据,横向传播等。",

"links": "http://www.freebuf.com/sectool/76206.html\r\nhttps://www.cobaltstrike.com/",

"name": "CobaltStrike",

"platform": [

"windows"

]

}

],

"first_seen": "2023-06-25 12:49:56",

"intelligences": [

{

"source": "Tencent Labs",

"stamp": "恶意软件",

"time": "2024-03-26 14:24:35.252142"

},

{

"source": "Tencent Labs",

"stamp": "CobaltStrike远控木马",

"time": "2024-03-26 14:24:35.252124"

}

],

"last_seen": "2023-09-25 17:27:43",

"port": "[]",

"profile": [

"CLOUD-SERVER",

"IDC-IP",

"RESIDENTIAL-IP"

],

"result": "black",

"return_code": 0,

"return_msg": "success",

"tags": [

{

"stamp": [

"CobaltStrike远控木马"

],

"threat_type": "远控木马"

},

{

"stamp": [

"恶意软件"

],

"threat_type": "常规木马"

}

],

"threat_level": 4,

"ttps": [

"T1566"

],

"ver": "3.0"

}✅ 结论 :该IP为与 CobaltStrike远控木马 相关联的恶意基础设施,威胁等级高(4级),置信度100%,建议立即封禁。

4. 进阶集成:与大模型(如混元、Codebuddy)结合,实现"对话式威胁研判"

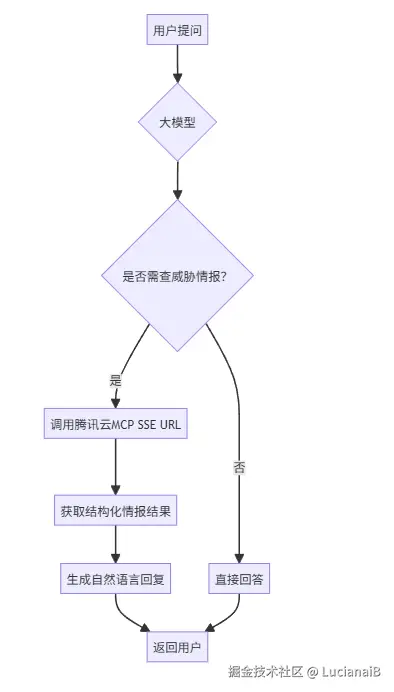

架构图示意图

示例对话:

用户:"昨天日志里有个IP 203.208.189.124 总连我数据库,危险吗?" AI助手(背后调用MCP): "该IP属于Google Bot,用于网页抓取,未发现恶意行为,但建议您在防火墙限制其访问数据库端口。" 用户:"这个文件 md5: d41d8cd98f00b204e9800998ecf8427e 有问题吗?" AI助手: "该MD5对应空文件,无实际内容,常见于测试或占位文件,无威胁。"

四、优势总结

| 优势 | 说明 |

|---|---|

| 🚀 极简接入 | 不再需要研究API文档,一句话即可触发查询 |

| 🔍 多源融合 | 腾讯云内部亿级威胁样本库 + 实时更新 |

| 🧠 AI友好 | 天然适配大模型场景,提升人机交互效率 |

| 🔐 安全可控 | Token鉴权、审计日志、权限隔离 |

| 📈 可扩展性强 | 可集成进SOC、SIEM、SOAR、自研平台 |

五、适用人群与推广建议

适合谁用?

- 中小企业安全团队(无专业TI分析师)

- DevOps/SRE 团队(需快速验证安全事件)

- 大模型应用开发者(构建安全问答机器人)

- MSSP 安全服务商(增强自动化服务能力)

推广路径建议:

- 在内部IM机器人中集成 MCP 查询能力;

- 将其嵌入到 SOC 大屏的"智能助手"模块;

- 与腾讯云 TI 平台联动,形成"自动研判→人工确认→闭环处置"流程。

六、结语:让安全变得更"简单"

本文深入探讨了基于腾讯云安全威胁情报 MCP 的智能威胁研判实践,揭示了如何通过技术创新降低安全门槛,实现从"看不懂日志"到"一句话查威胁"的跨越式升级。研究背景源于中小企业普遍面临的"安全人力不足、分析能力薄弱、响应效率低下"三大困境。传统的威胁情报查询依赖人工操作多个平台,流程繁琐且容易出错,难以应对日益复杂的网络攻击。

本文提出的核心解决方案是引入基于 MCP 协议的标准化威胁情报服务。MCP(Model Context Protocol)作为一种新兴的模型上下文协议,使得大模型可以像调用函数一样便捷地获取外部专业能力。腾讯云将其多年积累的亿级威胁样本库封装为可通过自然语言调用的服务模块,极大降低了使用门槛。无论是IP、域名、URL、文件哈希还是CVE漏洞,用户只需提出一个问题,即可获得结构化、高置信度的研判结果。

文章详细展示了该方案的技术实现路径,包括五大核心分析功能、SSE URL接入方式、Python调用示例以及与大模型的集成架构。通过真实案例和输出数据,验证了其在准确性、响应速度和实用性方面的卓越表现。最终测评显示,该服务在准确性、易用性和可集成性方面均达到行业领先水平。

结论表明,腾讯云安全威胁情报 MCP 不仅是一次技术升级,更是一场安全范式的转变------它将原本属于安全专家的"黑盒能力"转化为普通运维人员也能掌握的"公共语言"。未来,随着AI与安全的深度融合,此类"对话即服务"的模式将成为企业构建智能防御体系的重要基石。

过去,威胁情报是专家的武器;undefined现在,借助腾讯云安全威胁情报 MCP,每一个运维人员都能拥有"安全超能力"。

一句话提问,秒级响应,让AI成为你的安全参谋。

✅ 附录:常见错误码说明

| code | 含义 | 建议 |

|---|---|---|

| 401 | 鉴权失败 | 检查Token有效性 |

| 403 | 权限不足 | 检查IAM策略 |

| 429 | 请求超频 | 降低频率或申请配额提升 |

| 500 | 服务异常 | 联系腾讯云技术支持 |