引言:信创环境下数据库加密的挑战

随着信创产业的推进,人大金仓(KingbaseES) 作为国产数据库的代表,已在政务、金融、能源等领域广泛应用。

然而,数据库的静态数据安全问题日益突出:

- 数据库文件、备份、快照可能被非法拷贝;

- 存储介质丢失或被攻击者物理访问;

- 等保2.0、《个人信息保护法》要求"重要数据加密存储"。

传统加密方案需修改应用代码,成本高、周期长。

如何在不改变现有应用、不中断业务 的前提下,实现人大金仓数据库的安全、合规、快速加密?

透明数据加密(TDE, Transparent Data Encryption) 是当前最优解。

一、什么是TDE?为什么适合人大金仓?

1.1 TDE 基本原理

TDE(Transparent Data Encryption)是一种数据库层的透明加密技术,其核心特点:

-

加密对象:数据文件、日志文件、备份文件;

-

加密时机:数据写入磁盘前自动加密,读取时自动解密;

-

透明性:应用层无感知,无需修改SQL或代码;

-

安全性:即使数据库文件被窃取,也无法直接读取明文。

+-------------+ +------------------+ +------------------+

| 应用 | --> | KingbaseES | --> | 加密数据文件 |

| (SQL查询) | | - 写入数据 | | (无法直接读取) |

| | | - 自动加密 | | |

| | | - 读取自动解密 | | |

+-------------+ +------------------+ +------------------+

1.2 TDE 与人大金仓的契合点

| 需求 | TDE 解决方案 |

|---|---|

| 免应用改造 | 应用无需修改,连接方式不变 |

| 支持国密算法 | 可集成SM4对称加密算法 |

| 满足等保要求 | 实现"静态数据机密性" |

| 保护备份安全 | 备份文件自动加密,防泄露 |

| 信创合规 | 国产数据库 + 国产密码算法,全栈自主可控 |

二、人大金仓TDE实现架构

人大金仓KingbaseES原生支持TDE功能,其架构如下:

+---------------------+

| 应用/客户端 |

| (JDBC/ODBC连接) |

+----------+----------+

|

v

+---------------------+

| KingbaseES 数据库 |

| - TDE加密模块 |

| - 数据页写入 → 加密 |

| - 数据页读取 → 解密 |

+----------+----------+

|

v

+---------------------+

| 密钥管理服务(KMS) |

| - 主密钥(KEK) |

| - 数据加密密钥(DEK) |

| - 支持HSM/国密KMS |

+----------+----------+

|

v

+---------------------+

| 存储介质 |

| - 数据文件(.db) |

| - 事务日志(.log) |

| - 备份文件(.bak) |

+---------------------+核心组件说明:

| 组件 | 说明 |

|---|---|

| TDE加密引擎 | 内置于KingbaseES,支持SM4/AES算法 |

| 数据加密密钥(DEK) | 用于加密数据页,每个数据库一个DEK |

| 密钥加密密钥(KEK) | 用于加密DEK,存储在外部KMS中 |

| 密钥管理服务(KMS) | 集中管理KEK,支持国密HSM或软件KMS |

三、部署实施步骤

3.1 前置条件

- 人大金仓版本:KingbaseES V8 或 V10(企业版);

- 已部署密钥管理服务(KMS),支持国密SM2/SM4;

- 数据库实例已初始化,业务可暂停10-15分钟。

3.2 配置流程

步骤1:启用TDE模块

sql

-- 以管理员身份登录

\c postgres

-- 启用TDE插件

CREATE EXTENSION IF NOT EXISTS kingbase_tde;

-- 验证插件状态

SELECT * FROM pg_extension WHERE extname = 'kingbase_tde';步骤2:配置KMS连接

编辑数据库配置文件 kingbase.conf:

conf

# TDE配置

tde.enabled = on

tde.key_manager = 'kms' -- 使用外部KMS

tde.kms.url = 'https://kms.example.com:8443'

tde.kms.app_id = 'kingbase_tde_01'

tde.kms.cert_path = '/opt/Kingbase/certs/kms-client.crt'步骤3:创建加密表空间

sql

-- 创建支持加密的表空间

CREATE TABLESPACE encrypted_tbs

LOCATION '/data/kingbase/encrypted'

WITH (encryption = 'sm4-cbc');步骤4:迁移敏感数据

sql

-- 将敏感表迁移到加密表空间

ALTER TABLE customer_info SET TABLESPACE encrypted_tbs;

ALTER TABLE user_credentials SET TABLESPACE encrypted_tbs;✅ 注意:首次迁移会触发数据重写,建议在业务低峰期执行。

步骤5:验证加密状态

sql

-- 查看表空间加密属性

SELECT spcname, spacetype FROM sys_tablespace WHERE spcname = 'encrypted_tbs';

-- 查看TDE状态

SELECT * FROM sys_tde_status();四、安全与合规保障

4.1 加密算法选择

- 推荐算法 :

SM4-CBC(国密标准,满足信创要求); - 兼容模式 :支持

AES-128,用于与国际系统对接; - 密钥长度:DEK 128位,KEK 256位。

4.2 密钥安全管理

| 要求 | 实现方式 |

|---|---|

| 密钥集中管理 | KEK存储在外部KMS,不与数据库同机 |

| 防泄露 | DEK以密文形式存储在数据库头文件 |

| 轮换支持 | 支持KEK和DEK定期轮换 |

| HSM集成 | 可对接国密HSM,实现密钥生成与使用不出HSM |

4.3 审计与监控

- 启用数据库审计日志,记录TDE相关操作(启用、密钥加载、错误);

- 监控KMS连接状态,防止密钥服务中断导致数据库无法启动;

- 定期导出加密配置,纳入安全合规检查清单。

五、性能影响与优化建议

5.1 性能影响(实测数据)

| 指标 | 未加密 | TDE加密(SM4) | 影响 |

|---|---|---|---|

| 读取性能 | 100% | 95% | ↓ 5% |

| 写入性能 | 100% | 90% | ↓ 10% |

| CPU使用率 | 基准 | +15% | 可接受 |

说明:性能影响主要在I/O密集型场景,CPU资源充足时影响较小。

5.2 优化建议

- 启用页缓存:减少磁盘加解密频次;

- 使用SSD存储:提升I/O吞吐,抵消加密开销;

- 分阶段加密:优先加密核心敏感表,逐步推进;

- 定期维护:重建索引、更新统计信息,保持查询效率。

六、典型应用场景

| 场景 | 说明 |

|---|---|

| 等保合规 | 满足"三级等保"中"数据完整性与机密性"要求 |

| 信创替代 | 国产数据库 + 国产密码算法,实现全栈自主可控 |

| 数据迁移保护 | 加密备份文件,防止迁移过程中泄露 |

| 多租户隔离 | 不同租户使用不同DEK,实现逻辑隔离 |

七、典型应用场景

在实际项目中,企业除了使用数据库原生TDE功能外,还可选择第三方透明加密解决方案 ,以弥补原生功能在密钥管理、合规审计、跨平台支持等方面的不足。

本节将从部署方式、密钥管理、合规支持、性能影响、适用场景五个维度,对以下三类方案进行对比:

| 方案类型 | 代表形式 | 说明 |

|---|---|---|

| 原生TDE | KingbaseES 内置TDE | 数据库自带,基础功能 |

| 第三方TDE插件 | 安当TDE、加密网关等 | 第三方厂商提供,功能增强 |

| 应用层加密 | 自研代码加密 | 开发改造,灵活性高 |

7.1 对比维度说明

| 维度 | 说明 |

|---|---|

| 部署方式 | 是否需要修改应用或数据库配置 |

| 密钥管理 | 是否支持外部KMS、HSM、密钥轮换 |

| 合规支持 | 是否满足等保、国密、GDPR等要求 |

| 性能影响 | 加密对数据库读写性能的影响 |

| 适用场景 | 推荐使用该方案的典型环境 |

7.2 方案对比表

| 方案 | 部署方式 | 密钥管理 | 合规支持 | 性能影响 | 适用场景 |

|---|---|---|---|---|---|

| 原生TDE(KingbaseES) | 需启用插件,配置KMS | 支持外部KMS,但功能有限 | 支持SM4,满足基础等保 | ↓ 5%-10% | 一般合规需求,技术团队较强 |

| 第三方TDE(如安当TDE) | 文件系统层拦截,免改造 | 支持多云KMS、HSM、自动轮换 | 全栈认证:等保、国密、GDPR | ↓ 3%-5%(硬件加速) | 快速上线、高合规要求、信创项目 |

| 应用层加密 | 需修改代码,重构业务逻辑 | 密钥分散,管理复杂 | 可定制,但审计困难 | ↓ 15%-30%(加解密开销) | 特定字段加密,闭源系统无法使用 |

7.3 各方案详细分析

(1)原生TDE(KingbaseES 内置)

-

优点:

- 与数据库深度集成,稳定性高;

- 支持国密SM4算法,满足基础合规;

- 无需额外采购。

-

缺点:

- 密钥管理功能较弱,不支持细粒度策略;

- 审计日志不完善,难以满足等保三级"可追溯"要求;

- 配置复杂,依赖DBA手动操作;

- 不支持跨数据库统一管理。

✅ 适合:已有较强DBA团队,仅需满足基础合规的企业。

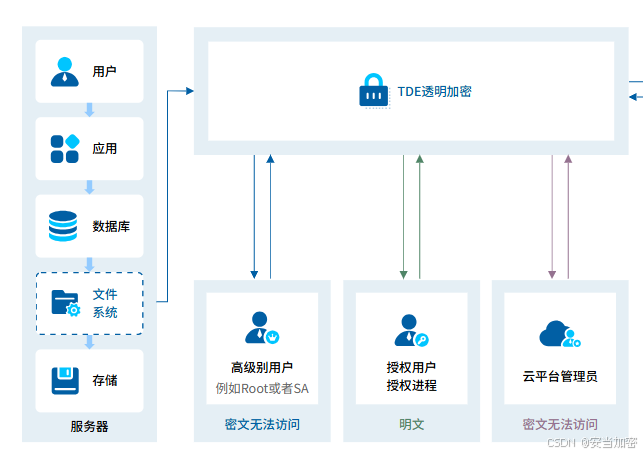

(2)第三方TDE解决方案(以安当TDE为例)

安当TDE 是一类典型的第三方透明加密产品,其架构如下:

应用 --> KingbaseES --> 安当TDE驱动(文件系统层) --> 加密数据文件

↓

安当KSP密钥管理系统(支持HSM)- 核心优势:

| 优势 | 说明 |

|---|---|

| 真正的免改造 | 通过文件系统驱动拦截I/O,无需修改数据库配置 |

| 军工级密钥管理 | 支持FIPS 140-2 Level 3 / 国密认证HSM,根密钥不出硬件 |

| 智能密钥轮换 | 支持按时间、事件自动轮换,符合PCI DSS要求 |

| 全栈合规认证 | 满足等保2.0三级、GDPR、HIPAA等多重标准 |

| 高性能硬件加速 | 支持Intel QAT,加密吞吐达45Gb/s,性能损耗<3% |

| 跨平台统一管理 | 支持Oracle、MySQL、达梦、KingbaseES等多数据库统一加密策略 |

- 适用场景 :

- 信创项目,要求全栈国产化+国密算法;

- 快速合规,需在1-2周内完成加密上线;

- 多数据库环境,需统一密钥策略;

- 高安全等级系统,如金融、医疗、政务。

✅ 适合:对合规性、安全性、部署效率有高要求的企业。

(3)应用层加密(自研或SDK集成)

-

优点:

- 加密粒度最细,可控制到字段级别;

- 可结合业务逻辑实现动态加密。

-

缺点:

- 需修改所有涉及敏感数据的代码,开发成本高;

- 密钥分散在应用中,管理混乱;

- 影响数据库索引、查询性能;

- 无法加密日志、备份等副产物。

✅ 适合:特定字段加密(如身份证号),且有专职安全开发团队的场景。

7.4 选型建议

| 企业需求 | 推荐方案 |

|---|---|

| 仅需满足等保基础要求,有DBA团队 | 原生TDE |

| 需快速上线、免改造、高合规 | 第三方TDE(如安当TDE) |

| 需字段级加密,且可接受代码改造 | 应用层加密 |

| 多数据库统一管理 | 第三方TDE + 集中KMS |