1、

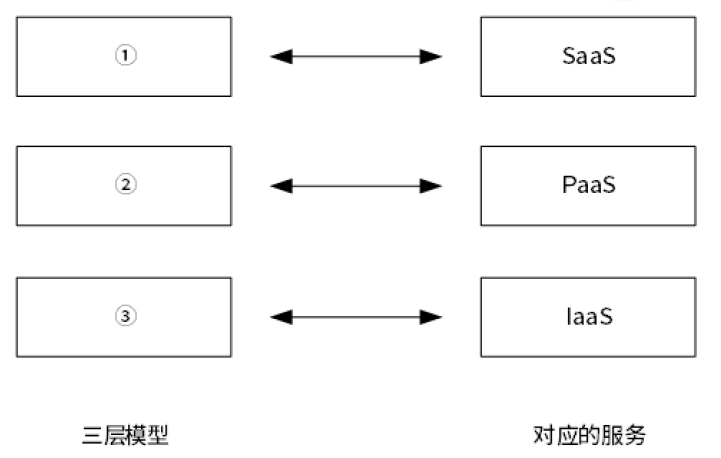

云计算服务体系结构如下图所示,图中①、②、③分别与SaaS、PaaS、IaaS相对应,图中①、②、③应为()。

选项:

A、应用层、基础设施层、平台层

B、应用层、平台层、基础设施层

C、平台层、应用层、基础设施层

D、平台层、基础设施层、应用层

2、

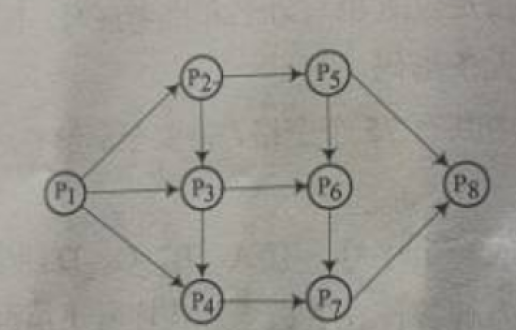

前趋图(PrecedenceGraph)是一个有向无环图,记为:→={(Pi,Pj)|Pj must complete before Pi may start},假设系统中进程P={P1,P2,P3,P4,P5,P6,P7,P8},且进程的前趋图如下图所示。

问题:该前驱图可记为?

选项:

A、→={P1→P2, P1→P3, P1→P4, P2→P5, P3→P5, P4→P7, P5→P6, P6→P7, P7→P8}

B、→={P1→P2, P1→P3, P1→P4, P2→P5, P2→P5, P3→P4, P3→P6, P4→P7, P5→P6, P5→P8, P6→P7, P7→P8}

C、→={P1→P2, P1→P3, P1→P4, P2→P3, P2→P5, P3→P4, P3→P5, P4→P6, P5→P7, P5→P8, P6→P7, P7→P8}

D、→={P1→P2, P1→P3, P2→P3, P2→P5, P3→P4, P3→P6, P4→P6, P5→P6, P5→P8, P6→P7, P6→P8, P7→P8}

3、

若系统正在将()文件修改的结果写回磁盘时系统发生掉电,则对系统的影响相对较大。

选项:

A、目录

B、空闲块

C、用户程序

D、用户数据

4、

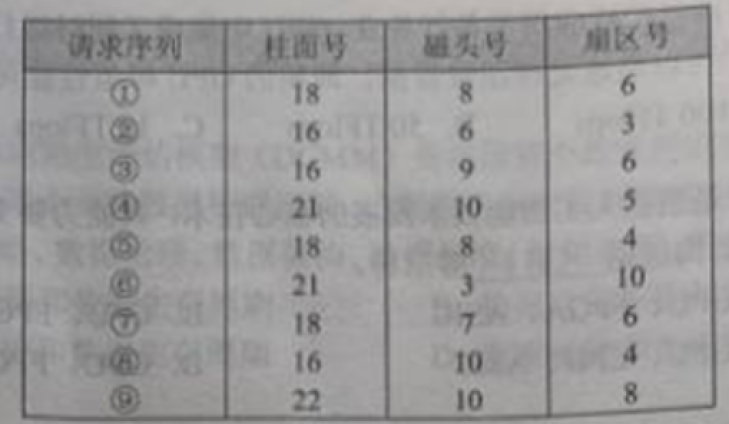

在磁盘调度管理中,应先进行移臂调度,再进行旋转调度。假设磁盘移动臂位于20号柱面上,进程的请求序列如下表所示。如果采用最短移臂调度算法,系统的响应序列应为?

选项:

A、②→⑧→③→④→⑤→①→⑦→⑥→⑨

B、②→③→⑧→④→⑥→⑨→①→⑤→⑦

C、④→⑥→⑨→⑤→⑦→①→②→⑧→③

D、④→⑥→⑨→⑤→⑦→①→②→③→⑧

5、

采用三级模式结构的数据库系统中,如果对一个表创建聚簇索引,改变的是数据库的()。

选项:

A、外模式

B、模式

C、内模式

D、用户模式

6、

假设系统中有正在运行的事务,若要转储全部数据库,应采用()方式。

选项:

A、静态全局转储

B、动态增量转储

C、静态增量转储

D、动态全局转储

7、

给定关系模式 R(U,F),其中 U 为属性集,F 是 U 上的一组函数依赖。函数依赖的公理系统(Armstrong 公理系统)中的分解规则是指()为 F 所蕴涵。

选项:

A、若 X→Y,Y→Z,则 X→Y

B、若 Y⊆X⊆U,则 X→Y

C、若 X→Y,Z⊆Y,则 X→Z

D、若 X→Y,Y→Z,则 X→YZ

8、

给定关系 R(A,B,C,D) 和 S(A,C,E,F),以下()与 R.B > S.E(R ⨝ S) 等价。

选项:

A、σ2>7(R×S)

B、π1,2,3,4,7,8(σ1=5∧2>7∧3=6(R×S))

C、σ2>7(R×S)

D、π(1,2,3,4,7,8)(σ1=5∧2>7∧3=6(R×S))

9、

以下关于鸿蒙操作系统的叙述中,不正确的是()。

选项:

A、鸿蒙操作系统整体架构采用分层设计,从下向上依次为:内核层、系统服务层、框架层和应用层

B、鸿蒙操作系统内核层采用宏内核设计,拥有更强的安全特性和低时延特点

C、鸿蒙操作系统架构采用了分布式设计理念,实现了分布式软总线、分布式设备虚拟化等能力

D、架构的系统安全性主要体现在分布式终端上可保证"正确的人,通过正确的设备,正确地使用数据"

10、

GPU 峰值性能可高达()以上。

选项:

A、100 TFlops

B、50 TFlops

C、10 TFlops

D、1 TFlops

11、

AI 芯片的技术架构包括()。

选项:

A、GPU、FPGA、ASIC

B、CPU、FPGA、DSP

C、GPU、CPU、ASIC

D、GPU、FPGA、SoC

12、

以下关于 HTTPS 和 HTTP 协议的描述中,不正确的是()。

选项:

A、HTTPS 使用加密传输

B、HTTPS 默认端口 443

C、HTTP 默认端口 80

D、电子支付类网站应使用 HTTP 协议

13、

电子邮件客户端通过发起对()服务器的()端口 TCP 连接进行邮件发送。

选项:

A、POP3

B、SMTP

C、HTTP

D、IMAP

A、23

B、25

C、110

D、143

14、

系统()是指在规定条件下能实现规定功能的能力,常用指标包括故障率、平均失效间隔时间等。其中,()是系统在规定时间内无故障的概率。

选项:

A、可靠性

B、可用性

C、可维护性

D、可测试性

A、失效率

B、平均失效等待时间

C、平均失效间隔时间

D、可靠度

15、

数据管理能力成熟度评估模型(DCMM)将组织数据管理能力划分为 8 个能力域,包括:数据战略、数据治理、数据架构、数据标准、数据质量、数据安全、()。

选项:

A、数据应用和数据生存周期

B、数据应用和数据测试

C、数据维护和数据生存周期

D、数据维护和数据测试

16、

完整的信息安全系统包含技术、管理和()三类措施。其中,技术措施包括信息加密、数字签名、身份鉴别等。

选项:

A、政策法律

B、市场需求

C、领域需求

D、用户需求

17、

与瀑布模型相比,()降低了需求变更成本,客户可更早获得软件价值。

选项:

A、快速原型模型

B、敏捷开发

C、增量式开发

D、智能模型

18、

CMMI 的体系文件层次结构自顶向下应为:()。

选项:

A、①④③②

B、①④②③

C、①②③④

D、①③④②

19、

信息建模的基本工具是()。

选项:

A、流程图

B、实体联系图

C、数据流图

D、数据字典

20、

微服务架构与面向服务架构的区别在于()。

选项:

A、两者均采用去中心化管理

B、两者均采用集中式管理

C、微服务采用去中心化,面向服务采用集中式

D、微服务采用集中式,面向服务采用去中心化

21、

在 UML2.0 中,顺序图的复杂交互使用()表示,消息类型包括()。

选项:

A、嵌套

B、泳道

C、组合

D、序列片段

A、同步/异步/返回/动态/静态

B、同步/异步/参与者创建/销毁

C、静态/动态/参与者相关

D、异步/同步/返回/创建/销毁

22、

构件演化的正确描述是()。

选项:

A、安装新版本可能引发冲突

B、构件无需经历演化过程

C、遗留系统移植无需包裹器

D、升级必须终止所有旧版本

23、

软件复杂性度量中,反映代码结构复杂度的是()。

选项:

A、模块数

B、环路数

C、用户数

D、对象数

24、

软件测试中,测试强度最高的是()。

选项:

A、语句覆盖

B、分支覆盖

C、判定覆盖

D、路径覆盖

25、

黑盒测试中,最适合多条件组合测试的方法是()。

选项:

A、等价类

B、边界值

C、判定表

D、因果图

26、

回归测试的目的是验证()。

选项:

A、变更部分的正确性

B、原有功能的完整性

C、系统性能提升

D、新功能实现

27、

针对遗留系统的评估策略,技术含量高但业务价值低的系统应采用()。

选项:

A、淘汰

B、继承

C、集成

D、改造

28、

在软件体系结构描述中,4+1 模型的"1"指的是()。

选项:

A、统一场景

B、开发视图

C、逻辑视图

D、物理视图

29、

质量属性场景的六要素包括:刺激源、刺激、环境、制品、()和响应度量。

选项:

A、响应

B、优先级

C、风险

D、约束

30、

5G 网络切片技术的核心特点是()。

选项:

A、逻辑网络隔离

B、边缘计算集成

C、软件定义网络

D、增强移动带宽

31、

WPA2 加密协议使用的算法是()。

选项:

A、AES

B、RC4

C、TKIP

D、WEP

32、

软件著作权自()产生。

选项:

A、首次发表

B、开发完成

C、登记完成

D、商业使用

33、

计算机随机数在(0,1)区间均匀分布,通过统计大量随机数对满足 f(r1,r2)=x 的比例,可近似计算()。

选项:

A、方程 f(x)=x 的解

B、函数 f(x) 的极大值

C、函数 f(x) 的极小值

D、函数 f(x) 的平均值

34、

项目赶工成本计算中,最低成本工期为()。

选项:

A、7 天

B、9 天

C、10 天

D、5 天

35、

微服务架构的核心优势不包括()。

选项:

A、独立部署

B、技术异构

C、集中管理

D、按需扩展