在企业网络架构中,网络地址转换(NAT)是连接内部私网与公网的核心技术,不仅解决了 IPv4 地址短缺问题,更承担着内部网络隔离与安全防护的重要角色。本文基于华为 USG 系列防火墙(企业级主流设备),从实战角度拆解 NAT 的企业级配置场景、关键验证步骤,以及高频故障的排查方法论,为网络工程师提供可直接落地的技术方案。

一、引言:企业为何需要 NAT?

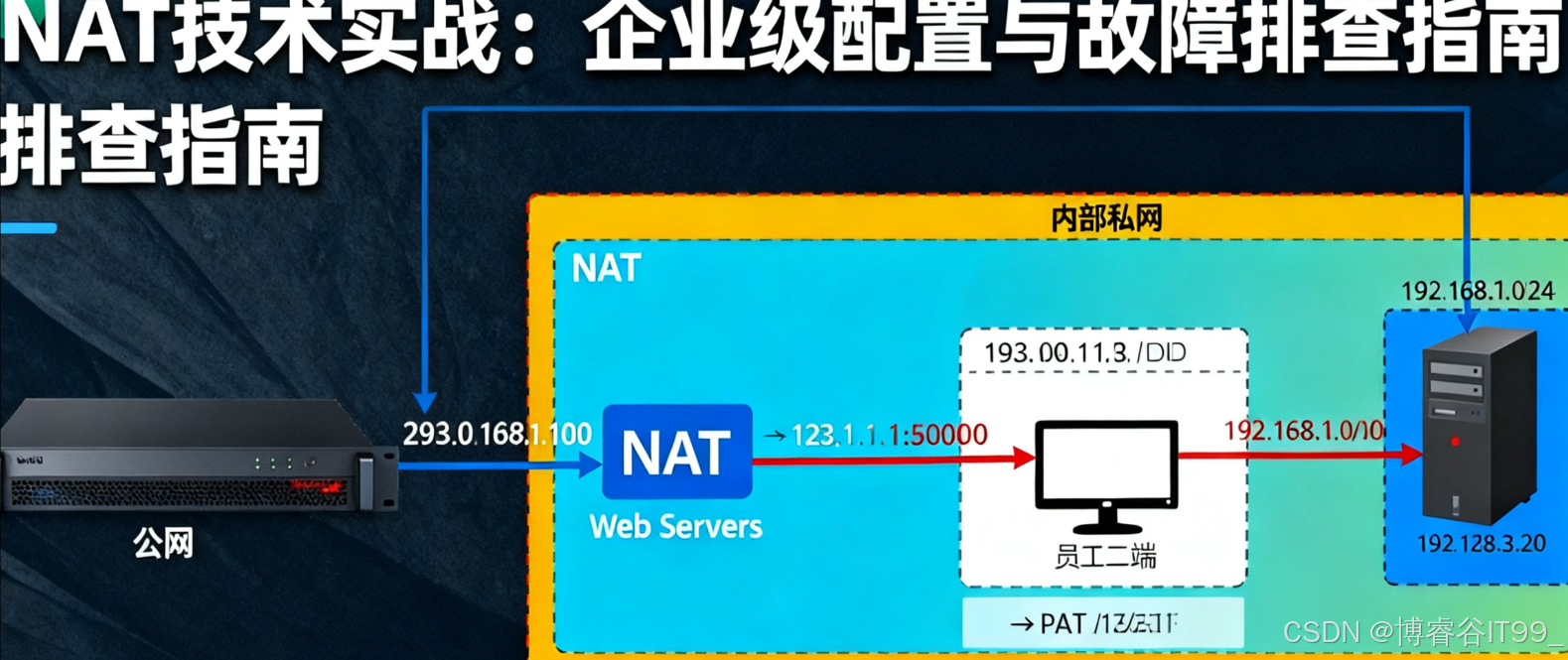

企业网络中,NAT 的应用场景集中在三类核心需求:

- 内部员工上网:数百台员工终端共享少量公网 IP 访问互联网(PAT 场景);

- 内部服务器对外服务:如 OA 系统、邮件服务器需被公网分支机构访问(静态 NAT / 端口映射场景);

- 网络安全隔离:隐藏内部私网 IP,避免公网直接扫描或攻击内部设备。

本文以华为 USG6000E 防火墙为操作载体,所有配置均经过企业现网验证,覆盖 "配置 - 验证 - 排障" 全流程,适用于中小型企业网络部署。

二、企业级 NAT 核心场景配置实战

场景 1:静态 NAT------ 内部服务器对外提供固定访问地址

1.1 应用场景

企业内部 Web 服务器(私网 IP:192.168.1.10/24)需对外提供服务,要求公网用户通过固定公网 IP(203.0.113.10/24)访问,且服务器需主动访问公网(如更新系统补丁)。

1.2 网络拓扑

公网用户(203.0.113.20) ←→ 华为USG防火墙(公网口G0/0/1:203.0.113.1,私网口G0/0/2:192.168.1.1) ←→ 内部Web服务器(192.168.1.10)

1.3 配置步骤

-

配置接口 IP先为防火墙公网口、私网口配置 IP,确保基础网络连通:

bash

[USG] interface GigabitEthernet 0/0/1 # 公网接口 [USG-GigabitEthernet0/0/1] ip address 203.0.113.1 255.255.255.0 [USG-GigabitEthernet0/0/1] nat outbound # 后续PAT需启用此命令,此处提前配置 [USG-GigabitEthernet0/0/1] quit [USG] interface GigabitEthernet 0/0/2 # 私网接口 [USG-GigabitEthernet0/0/2] ip address 192.168.1.1 255.255.255.0 [USG-GigabitEthernet0/0/2] quit -

配置静态 NAT 映射建立私网 IP 与公网 IP 的一对一固定映射:

bash

[USG] nat static global 203.0.113.10 inside 192.168.1.10 netmask 255.255.255.255 # 说明:global指定公网IP,inside指定私网IP,netmask 255.255.255.255表示单个主机 -

配置安全策略防火墙默认拒绝所有流量,需放行 "公网→私网(访问服务器)" 和 "私网→公网(服务器更新)" 的流量:

bash

# 放行公网访问服务器的80端口(Web服务) [USG] security-policy [USG-policy-security] rule name Permit_Public_To_WebServer [USG-policy-security-rule-Permit_Public_To_WebServer] source-zone untrust # 公网属于非信任区 [USG-policy-security-rule-Permit_Public_To_WebServer] destination-zone trust # 私网属于信任区 [USG-policy-security-rule-Permit_Public_To_WebServer] destination-ip 192.168.1.10 255.255.255.255 [USG-policy-security-rule-Permit_Public_To_WebServer] service http # 允许HTTP(80端口) [USG-policy-security-rule-Permit_Public_To_WebServer] action permit [USG-policy-security-rule-Permit_Public_To_WebServer] quit # 放行服务器访问公网 [USG-policy-security] rule name Permit_WebServer_To_Public [USG-policy-security-rule-Permit_WebServer_To_Public] source-zone trust [USG-policy-security-rule-Permit_WebServer_To_Public] source-ip 192.168.1.10 255.255.255.255 [USG-policy-security-rule-Permit_WebServer_To_Public] destination-zone untrust [USG-policy-security-rule-Permit_WebServer_To_Public] action permit [USG-policy-security-rule-Permit_WebServer_To_Public] quit

1.4 配置验证

-

查看静态 NAT 映射表: bash

[USG] display nat static # 预期输出:Global IP:203.0.113.10 → Inside IP:192.168.1.10,状态为Enabled -

公网用户验证:使用浏览器访问

http://203.0.113.10,应能正常打开 Web 服务器页面; -

服务器访问公网验证:在服务器上执行

ping 8.8.8.8,应能正常通(需确保防火墙放行 ICMP 流量)。

场景 2:PAT(端口地址转换)------ 员工终端共享公网 IP 上网

2.1 应用场景

企业有 100 台员工终端(私网网段:192.168.2.0/24),需共享 2 个公网 IP(203.0.113.11-203.0.113.12)访问互联网,要求避免单公网 IP 过载。

2.2 配置步骤

-

配置公网地址池定义供 PAT 使用的公网 IP 池:

bash

[USG] nat address-group PAT_Pool 1 # 创建地址池,编号1 [USG-nat-address-group-PAT_Pool-1] section 0 203.0.113.11 203.0.113.12 # 公网IP范围 [USG-nat-address-group-PAT_Pool-1] quit -

配置 PAT 策略绑定私网网段与公网地址池,实现端口复用:

bash

[USG] interface GigabitEthernet 0/0/1 # 公网接口 [USG-GigabitEthernet0/0/1] nat outbound 2000 address-group PAT_Pool no-pat # 2000是ACL编号,no-pat表示不使用PAT(此处仅示例,实际PAT需省略no-pat) # 修正:PAT需启用端口复用,正确命令如下 [USG-GigabitEthernet0/0/1] nat outbound 2000 address-group PAT_Pool [USG-GigabitEthernet0/0/1] quit -

配置 ACL 放行私网网段定义需要进行 PAT 转换的私网终端范围:

bash

[USG] acl number 2000 # 创建基本ACL,编号2000 [USG-acl-basic-2000] rule permit source 192.168.2.0 0.0.0.255 # 允许192.168.2.0/24网段 [USG-acl-basic-2000] rule deny # 拒绝其他网段 [USG-acl-basic-2000] quit -

配置安全策略放行私网终端访问公网:

bash

[USG] security-policy [USG-policy-security] rule name Permit_Staff_To_Public [USG-policy-security-rule-Permit_Staff_To_Public] source-zone trust [USG-policy-security-rule-Permit_Staff_To_Public] source-ip 192.168.2.0 255.255.255.0 [USG-policy-security-rule-Permit_Staff_To_Public] destination-zone untrust [USG-policy-security-rule-Permit_Staff_To_Public] action permit [USG-policy-security-rule-Permit_Staff_To_Public] quit

2.3 配置验证

-

查看 PAT 会话表: bash

[USG] display nat session all # 预期输出:多台私网终端(如192.168.2.10、192.168.2.11)映射到203.0.113.11:随机端口、203.0.113.12:随机端口 -

员工终端验证:任意员工电脑访问

www.baidu.com,应能正常打开页面,且通过ipconfig查看私网 IP 未变(说明 PAT 生效)。

场景 3:端口映射 ------ 内部服务暴露特定公网端口

3.1 应用场景

企业内部 FTP 服务器(私网 IP:192.168.3.20,端口 21)需对外提供服务,但公网 IP 紧张,需复用现有公网 IP(203.0.113.1)的 2121 端口(避免与其他服务冲突)。

3.2 配置步骤

bash

# 配置端口映射:公网IP+2121端口 → 私网IP+21端口

[USG] nat server protocol tcp global 203.0.113.1 2121 inside 192.168.3.20 21

# 说明:protocol tcp指定TCP协议,global指定公网地址+端口,inside指定私网地址+端口

# 配置安全策略放行公网访问2121端口

[USG] security-policy

[USG-policy-security] rule name Permit_Public_To_FTP

[USG-policy-security-rule-Permit_Public_To_FTP] source-zone untrust

[USG-policy-security-rule-Permit_Public_To_FTP] destination-zone trust

[USG-policy-security-rule-Permit_Public_To_FTP] destination-ip 192.168.3.20 255.255.255.255

[USG-policy-security-rule-Permit_Public_To_FTP] service tcp destination-port 21

[USG-policy-security-rule-Permit_Public_To_FTP] action permit

[USG-policy-security-rule-Permit_Public_To_FTP] quit3.3 配置验证

-

公网用户验证:使用 FTP 客户端(如 FileZilla)连接

203.0.113.1:2121,输入服务器账号密码,应能正常上传 / 下载文件; -

查看端口映射状态: bash

[USG] display nat server # 预期输出:Protocol TCP, Global 203.0.113.1:2121 → Inside 192.168.3.20:21,状态为Active

三、企业级 NAT 高频故障排查方法论

故障 1:公网无法访问内部静态 NAT 服务器

现象

公网用户访问203.0.113.10(静态 NAT 映射的公网 IP)时超时,服务器本地可访问。

排查步骤

-

检查静态 NAT 映射是否生效 执行

display nat static,确认映射状态为Enabled,公网 IP 与私网 IP 对应正确;若状态为Disabled,需重新配置映射命令。 -

检查安全策略是否放行流量 执行

display security-policy rule name Permit_Public_To_WebServer,确认:source-zone为untrust,destination-zone为trust;destination-ip与服务器私网 IP 一致;service包含服务器端口(如 HTTP 80);- 若策略未命中,执行

reset security-policy statistics rule name Permit_Public_To_WebServer后重新测试,观察hit-count是否增加(增加说明策略生效)。

-

检查路由是否可达 在防火墙公网口执行

ping 203.0.113.20(公网用户 IP),在私网口执行ping 192.168.1.10(服务器 IP),若任一 ping 不通,需排查接口 IP 配置或物理链路。

故障 2:员工 PAT 上网慢,部分终端无法访问公网

现象

部分员工电脑打开网页卡顿,少数终端提示 "无法连接互联网"。

排查步骤

-

检查公网地址池是否耗尽 执行

display nat address-group PAT_Pool,查看Used(已使用公网 IP 数)是否等于Total(总公网 IP 数);若耗尽,需扩大公网地址池(如增加section 1 203.0.113.13 203.0.113.14)。 -

检查 NAT 会话数是否超限 执行

display nat session all | count,查看当前会话数是否接近防火墙会话上限(华为 USG6000E 默认会话上限约 100 万);若超限,需优化会话老化时间(如nat session aging-time tcp 3600,缩短 TCP 会话老化时间)。 -

检查 ACL 是否误拒绝终端 执行

display acl 2000,确认rule permit包含所有员工私网网段(如 192.168.2.0/24),无漏配或错配网段。

故障 3:端口映射的 FTP 服务器无法上传文件

现象

公网用户可连接 FTP 服务器(203.0.113.1:2121),但上传文件时提示 "连接超时"。

排查步骤

-

确认 FTP 工作模式FTP 分为主动模式(服务器主动发起数据连接)和被动模式(客户端主动发起数据连接):

- 若为主动模式:需在防火墙配置 "FTP ALG(应用层网关)",自动处理数据连接端口映射,命令:

[USG] nat alg ftp enable; - 若为被动模式:需在 FTP 服务器上指定被动模式端口范围(如 50000-50010),并在防火墙配置额外端口映射(

nat server protocol tcp global 203.0.113.1 50000-50010 inside 192.168.3.20 50000-50010)。

- 若为主动模式:需在防火墙配置 "FTP ALG(应用层网关)",自动处理数据连接端口映射,命令:

-

检查安全策略是否放行数据端口主动模式需放行服务器主动发起的 TCP 端口(1024-65535),被动模式需放行 50000-50010 端口,补充安全策略:

bash

[USG-policy-security] rule name Permit_FTP_Data [USG-policy-security-rule-Permit_FTP_Data] source-zone trust [USG-policy-security-rule-Permit_FTP_Data] source-ip 192.168.3.20 255.255.255.255 [USG-policy-security-rule-Permit_FTP_Data] destination-zone untrust [USG-policy-security-rule-Permit_FTP_Data] service tcp source-port 21 destination-port 1024-65535 # 主动模式 # 被动模式替换为:service tcp destination-port 50000-50010 [USG-policy-security-rule-Permit_FTP_Data] action permit [USG-policy-security-rule-Permit_FTP_Data] quit

四、企业级 NAT 配置最佳实践

-

地址池规划原则

- 公网地址池需预留 1-2 个 IP 作为备用(避免地址耗尽);

- 静态 NAT 公网 IP 与 PAT 地址池分开(避免端口冲突,便于故障定位)。

-

安全策略联动要点

- 所有 NAT 映射必须配套安全策略(NAT 仅做地址转换,不控制流量放行);

- 公网访问内部服务的安全策略,

destination-ip需写私网 IP(而非公网 IP),因安全策略匹配在 NAT 转换前。

-

日志与监控配置启用 NAT 日志,便于故障追溯:

bash

[USG] info-center enable [USG] nat log enable # 启用NAT日志 [USG] display nat log recent # 查看最近NAT日志 -

避免 NAT 环路 内部设备访问 "静态 NAT 映射的公网 IP" 时(如员工访问

203.0.113.10),需配置 "NAT 回流"(Hairpin NAT):bash

[USG] nat static global 203.0.113.10 inside 192.168.1.10 netmask 255.255.255.255 [USG] nat hairpin enable interface GigabitEthernet 0/0/2 # 在私网口启用回流

NAT 作为企业网络的 "桥梁",其配置的正确性直接影响业务可用性。实战中需牢记 "场景匹配配置、配置必做验证、故障先查基础" 的原则:根据业务需求选择静态 NAT、PAT 或端口映射;配置后通过会话表、ping 测试、业务访问验证生效;排查故障时优先检查映射表、安全策略、路由连通性,再深入应用层细节。

通过本文的配置案例与排查方法,网络工程师可快速完成企业级 NAT 部署,同时规避常见误区,保障内部业务与公网访问的稳定运行。