KingbaseES:不止是兼容,聊聊它如何超越MySQL的权限安全

一、开篇聊几句

如今这个数字化时代,数据就是企业的命根子,这话一点不假。那谁来守着这个命根子呢?数据库。而数据库里头,权限管理就是那第一道,也是最关键的一道防线。

MySQL大家都很熟,开源、好用,群众基础特别好,可以说是数据库界的"国民之选"。但说实话,真到了对数据安全要求特别苛刻的场合,MySQL那套相对简单的权限玩法就有点不够看了。它的权限分得比较粗,隔离做得不到位,尤其是那个"超级用户",权力大得没边,留下了不小的安全隐患。

就在这种背景下,像金仓数据库KingbaseES这样的国产数据库,就玩出了新花样,实现了从"能用"到"好用",再到"安全可靠"的升级。KingbaseES不仅把兼容MySQL这件事做得明明白白,让你迁移应用的时候省心省力,更关键的是,它在安全这块下了大功夫,搞出了不少创新和增强。这篇文章,咱们就来掰扯掰扯,看看KingbaseES到底是怎么通过一套漂亮的权限隔离设计,甩开传统数据库好几条街的。

二、先认识一下主角:金仓数据库KingbaseES

在开讲技术之前,咱得先认识一下今天的主角------金仓数据库管理系统KingbaseES。

简单来说,金仓(CETC Kingbase)是咱们国家队"中国电子科技集团(CETC)"的一员,也是国内最早啃自主数据库这块硬骨头的公司之一。它的核心产品KingbaseES,是一款给各行各业关键业务用的企业级数据库,而且底气很足------核心代码100%是自己写的。

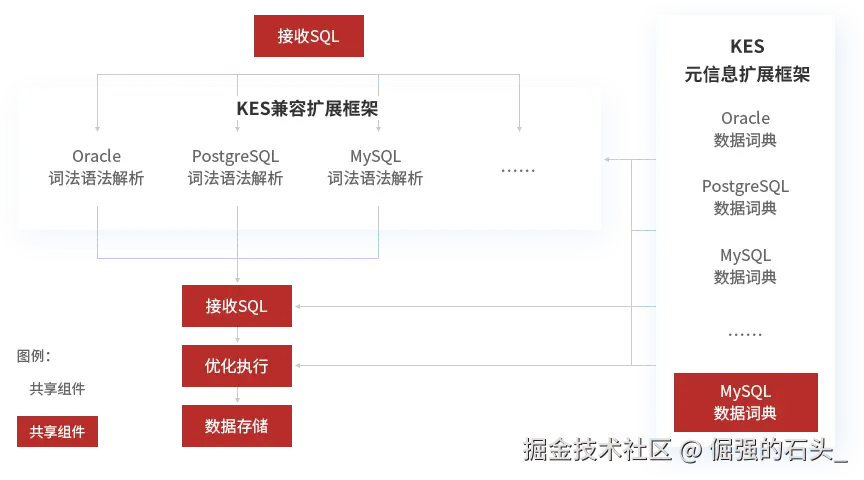

KingbaseES有个特别亮眼的标签,就是"超能打的兼容性",不光能跟Oracle、PostgreSQL这些大佬玩得转,跟MySQL也是老熟人。但KingbaseES的目标可不是当个"平替"就完事了,它的野心是超越。所以,在兼容的基础上,它针对企业级应用,尤其是那些对安全、性能要求极高的场景,做了很多"加法"。接下来咱们要聊的权限隔离和安全增强,就是它"超越"本色的最佳证明。

三、MySQL的"权限之困":权力过大的烦恼

想知道KingbaseES好在哪,得先看看MySQL的烦恼是啥。

(一) MySQL的权限管理是怎么玩的?

MySQL的权限系统,核心就是"用户"。每个用户都带着个'用户名'@'主机名'的牌子,清清楚楚,方便控制谁能从哪儿连进来。权限种类也挺全,增删改查的数据操作、建库建表的结构定义,还有创建用户、分配权限的管理功能,分层也挺清晰,全局、数据库、表,一层一层管得挺好。

(二) 但问题是:权力太集中了!

虽然MySQL该有的都有,但它最大的问题,就是 权限隔离做得不够好。在它的世界里,DBA(数据库管理员)这个角色,权力实在太大了,几乎是"神"一样的存在。这种"权力集中制"的设计,管起来是省事,但也等于在火药桶上点了个引信。

一个拿到了ALL PRIVILEGES的超级用户,基本上能在数据库里为所欲为:所有数据想看就看,用户想建就建、想删就删,系统想怎么改就怎么改,甚至一不高兴把整个数据库服务关了都行。

打个比方,MySQL的超级用户,就像一个掌握着整栋大楼所有房间钥匙、电闸总开关和安保系统密码的"万能楼管"。平时是挺方便,可万一这个"楼管"动了歪心思,或者他的万能钥匙被小偷给顺走了,那整栋大楼的安全可就彻底玩完了。

sql

-- 在MySQL里,想当个"万能楼管"?就这么简单两行代码。

CREATE USER 'dba_user'@'%' IDENTIFIED BY 'password';

GRANT ALL PRIVILEGES ON *.* TO 'dba_user'@'%' WITH GRANT OPTION;这种"一刀切"的授权方式,在金融、政府、医疗这些数据比金子还贵的行业里,简直就是噩梦。账户被盗用或者内部人搞鬼,那损失可就不是闹着玩的了。血淋淋的教训告诉我们,这事儿必须得改!

四、安全大升级:KingbaseES的"三权分立"模型

面对MySQL的"权限之困",KingbaseES没有选择修修补补,而是直接来了个釜底抽薪,搞出了一套革命性的"三权分立"安全模型。

(一) "三权分立"到底是个啥?

说白了,就是把原来那个"万能楼管"手里的权力,一分为三,交给了三个互相不搭嘎、还能互相监督的角色:

- 数据库管理员 (system): 他是"运维工程师",负责数据库的日常跑腿、维护保养,比如启停服务、备份恢复、性能调优。但是,他没有业务数据的钥匙,也管不着安全和审计的事。

- 安全管理员 (sso): 他是"安保主管",专门负责安全策略,比如谁能进、谁不能进,能干啥、不能干啥(用户和角色管理)。但他动不了数据库的日常运维,也看不了审计小本本。

- 审计管理员 (sao): 他是"纪律委员",专门负责配小本本(审计规则),并且天天翻看,监督着数据库里发生的一切。他独立于运维和安保,确保所有记录都真实可信,谁也别想赖账。

你看,这么一分,权力不就锁进笼子了嘛!

- 运维的,只管修设备,没钥匙开不了门。

- 管安全的,只管发钥匙,但动不了设备,也看不了监控。

- 管审计的,只管看监控,但既开不了门也修不了设备。

这三个人各干各的,还互相盯着,谁也别想一个人说了算。这就形成了一个完美的内部监管闭环,从根儿上杜绝了滥用权力的可能。

(二) 实战里怎么用?

这套玩法在实际中特别好使。比方说,在一个处理公民敏感信息的政务系统里,就可以这么干:

sql

-- 第一步:运维大哥(system)上场,把存放公民信息的库房(表)建好。但他看不见里面装的是啥。

\c - system

CREATE TABLE citizen_info (

id NUMBER PRIMARY KEY,

name VARCHAR(50),

id_card VARCHAR(18),

phone VARCHAR(11)

);

-- 第二步:安保主管(sso)登场,定规矩,决定谁能进库房,能干啥。

\c - sso

-- 先把"三权分立"这个高级安保模式打开

ALTER SYSTEM SET sepapower.separate_power_grant = on;

SELECT sys_reload_conf();

-- 然后定个规矩:只有指定的业务应用用户(authorized_app_user)才有权访问这张表

CREATE POLICY citizen_access_policy ON citizen_info

FOR ALL TO PUBLIC USING (current_user = 'authorized_app_user');

-- 第三步:纪律委员(sao)出马,架起摄像头,盯着所有人的一举一动。

\c - sao

-- 对这张公民信息表的所有操作,全给我记下来,一个都不能漏!

CREATE AUDIT POLICY citizen_audit_policy

ACCESS citizen_info ALL ACTIONS;

-- 他还可以随时翻看记录,看看有没有人干坏事。

SELECT * FROM sys_audit_records WHERE table_name = 'citizen_info';这么一来,运维、安全、审计的职责就分得清清楚楚,任何敏感操作都有据可查,系统的安全性自然就提上去了。

五、从兼容到增强:KingbaseES的安全"组合拳"

除了"三权分立"这个大招,KingbaseES还打出了一套漂亮的"组合拳",在很多细节上都超越了MySQL。

(一) 更精细的角色体系

KingbaseES的角色分得更细。比如,安保主管(sso)可以授权一个"安全操作员"(sso_oper),让他去处理一些日常的安保工作。

举个例子,安保主管就像是安保部门的总监,他可以任命一个"保安队长"(安全操作员)。这个队长可以给新员工办个门禁卡(创建普通用户),但他没权修改整栋楼的安保总规则(比如修改安全策略),权力给得刚刚好,既能分担工作,又不会失控。

sql

-- 安保总监(sso)创建一个"保安队长"的角色

\c - sso

CREATE ROLE security_operator;

GRANT sso_oper TO security_operator;

-- 然后把这个角色派给一个具体的用户,让他当"保安队长"

CREATE USER data_auditor WITH PASSWORD 'secure_password';

GRANT security_operator TO data_auditor;

-- 这样,data_auditor这个用户就能干些安全相关的活儿了,但想动核心的安全策略?没门!(二) 能管到"列"的权限控制

这一点,是KingbaseES吊打MySQL的一大优势。MySQL的权限控制,基本上只能管到"表"这一层,要么让你看整张表,要么就啥也别看。而KingbaseES牛就牛在,它的权限能精确到 "列"!

设想一个场景:一张员工信息表,里面有姓名、部门、联系方式和薪资。现在,HR需要看到所有信息,而普通员工只能看个姓名和部门。

- 在MySQL里,想实现这个需求可就费劲了。通常得吭哧吭哧创建两个不同的"视图"(View),一个给HR看,一个给普通员工看,管理起来又麻烦又乱。

- 在KingbaseES里,就简单多了,直接在"列"上动刀就行:

sql

-- 授权HR这个角色,可以看员工信息表的所有列

GRANT SELECT ON employee_info TO role_hr;

-- 授权普通员工这个角色,只能看姓名和部门这两列

GRANT SELECT(name, department) ON employee_info TO role_employee;对于身份证号、手机号、薪资这种敏感数据,这种控制方式简直是绝配,简单、直接、有效!

(三) 被"关进笼子"的DBA

在KingbaseES里,就算你是传统的DBA,也别想为所欲为。一旦"三权分立"模式开启,DBA的操作就会受到安全策略的严格限制,彻底告别了那个"超级用户"一人独大的时代。

六、总结一下

从一团乱麻的权限,到井井有条的安全,KingbaseES的这套权限隔离玩法,让我们看到了国产数据库在安全这件事上的用心和进步。它早就不只是MySQL的一个"兼容替代品"了,而是一个在安全理念上全面升级的"增强版"。

通过"三权分立"和各种细粒度的权限控制,KingbaseES给金融、政府这些关键行业,提供了一套真正能让人睡得踏实的高枕无忧的数据安全方案。

在企业数字化转型的路上,选一个既能让迁移顺顺当当,又能把安全性拉满的数据库平台,太重要了。KingbaseES无疑提供了一个从"兼容"到"超越"的理想答案,为企业的数据家当,筑起了一道真正坚固的"安全长城"。