👍点「赞」 📌收「藏」 👀关「注」 💬评「论」

更多文章戳👉 晖度丨安全视界-CSDN博客🚀(原名:whoami!)

在金融科技深度融合的背景下,信息安全已从单纯的++技术攻防++ 扩展至**++架构、合规、流程与创新++** 的系统工程。作为一名从业十多年的老兵 ,将系统阐述数字银行安全体系的建设路径与方法论,旨在提出一套可落地、系统化、前瞻性的新一代安全架构。

| 序号 | 主题 | 内容简述 |

| 1 | 安全架构概述 | 全局安全架构设计,描述基础框架。 |

| 2 | 默认安全 | 标准化安全策略,针对已知风险的标准化防控(如基线配置、补丁管理)。 |

| 3 | 可信纵深防御 | 多层防御体系,应对++未知威胁++与高级攻击(如APT攻击、零日漏洞)。 |

| 4 | 威胁感知与响应 | 实时监测、分析威胁,快速处置安全事件,优化第二、三部分策略。 |

| 5 | 实战检验 | 通过红蓝对抗演练验证防御体系有效性,提升安全水位。 |

| 👉6 | 安全数智化 | 运用数据化、自动化、智能化(如AI)提升安全运营(各部分)效率。 |

|---|

目录

[16 安全数智化建设与应用实践](#16 安全数智化建设与应用实践)

[16.3 安全自动化平台](#16.3 安全自动化平台)

[16.3.1 基础能力](#16.3.1 基础能力)

[1. 任务调度:安全流程的"指挥中心"](#1. 任务调度:安全流程的“指挥中心”)

[2. 原子能力标准化:构建自动化的"乐高积木"](#2. 原子能力标准化:构建自动化的“乐高积木”)

[3. 服务编排:安全流程的"装配线"](#3. 服务编排:安全流程的“装配线”)

16 安全数智化建设与应用实践

16.3 安全自动化平台

🚀 引言:为什么需要安全自动化?

随着数字银行业务的复杂性和规模快速增长,安全运营需求持续提升。然而,培养成熟安全工程师的速度远远跟不上业务增长 。为了解决这一矛盾,唯一的出路是采用自动化技术,将工程师从繁重的日常运营中解放出来,使他们能专注于核心安全问题,从而实现可持续发展。

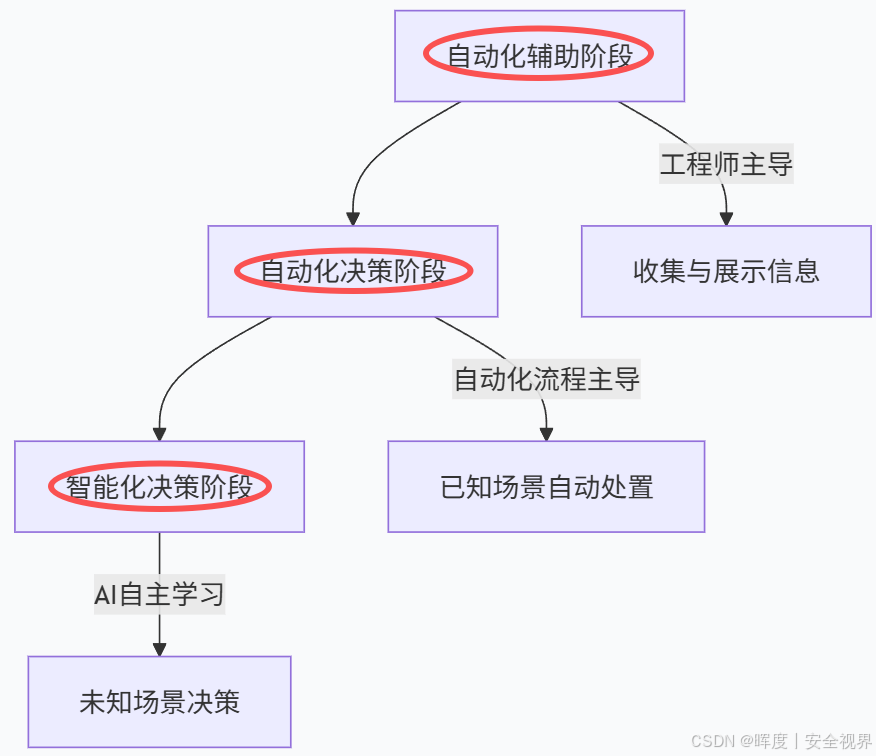

🔄 安全自动化发展的三个阶段

数字银行安全自动化平台的发展可划分为三个关键阶段,如下图:

三个阶段详细对比

| 阶段名称 | 主导角色 | 自动化能力体现 | 关键特征 |

|---|---|---|---|

| 自动化辅助阶段 | 安全工程师 | 运营平台与辅助工具,减少重复操作 | 处置决策由工程师做出;例如不定期安全评估、应急处置流程 |

| 自动化决策阶段 | 自动化流程 | 已知场景自动处置,无需人工介入 | 安全工程师仅处理未知场景;例如SDL/DevSecOps自动化策略 |

| 智能化决策阶段 | AI系统 | 通过持续学习,在未知场景拥有决策能力 | 工程师维护系统,调整安全态势 |

🏦 当前银行业安全自动化现状

目前,大多数银行处于自动化辅助阶段 和自动化决策阶段之间:

-

🔧 自动化辅助阶段示例:

-

内部安全隐患消除:依赖工程师不定期评估。

-

应急流程(如止血处置、漏洞应急)由工程师主导。

-

-

🔄 自动化决策阶段示例:

-

自动化安全流程(如SDL/DevSecOps)根据策略自动处置事件。

-

工程师仅审批高风险未知场景。

-

**📊 如何提升安全自动化水平?**需要建设以下基础能力:

-

🛠️ 自动化流程基础能力

-

多维度信息采集

-

专家经验集成

-

策略引擎开发

-

-

📈 逐步提升自动化占比

-

将自动化流程沉淀到安全运营中心

-

形成完善的安全自动化体系

-

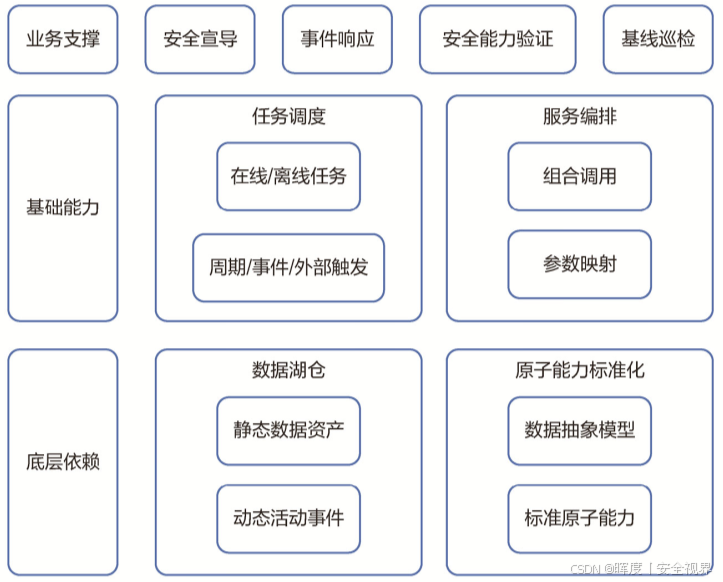

16.3.1 基础能力

安全自动化的实现并非一蹴而就,其根基在于流程化与数字化 。这意味着安全团队必须首先将安全事件的处理过程,定义为清晰、可执行的标准流程,并能够无缝地访问和操作各类数字资产。在基础能力建设中,除了前文中提到的数字化平台,++任务调度、原子能力标准化、服务编排++等能力也值得关注。

安全自动化架构图:

1. 任务调度:安全流程的"指挥中心"

安全场景下的任务调度极具特殊性,它需应对多样化的技术需求:

| 任务类型 | 特点 | 典型场景 |

|---|---|---|

| 📊 离线批量任务 | 高吞吐量,非实时 | 定时主机巡检、资产发现 |

| ⚡ 在线流式任务 | 低延迟,实时响应 | 入侵检测、实时封禁 |

因此,一个合适的调度系统必须是混合调度系统,其主要分为两种模式:

-

🔗 联邦式混合调度:将多个独立的调度系统组合使用。

- 缺点 :系统分散,协同配合困难。

-

🎛️ 原生混合调度(流批一体) :底层原生融合流式与批量模式,是更优的选择。

- 工作原理 :通过配置单次调度目标数量,可无缝在流式(数量=1) 、微批量(数量少) 和批量(数量大) 模式间切换。

💡 实践价值:

流批一体调度能完美解决诸如 "对所有主机执行安全指令" 这类任务,它可自动对接离线的批量资产数据源,并将其拆分为在线的流式指令任务,分发给主机控制系统执行。

2. 原子能力标准化:构建自动化的"乐高积木"

安全自动化流程需要与行内环境中种类繁多的对象进行交互。为了实现高效的自动化,我们必须将这些复杂的交互对象抽象化、模型化。

🛠️ 核心思想:封装与简化

面对众多交互对象,遵循 "高内聚,低耦合" 设计原则,为每一类对象建立统一的管控模型 。这个模型对外部调用者隐藏所有实现细节,只提供一个清晰、简洁的调用接口------这就是我们所说的 "标准化的原子能力"。

💡 生动比喻:

将原子能力视为 "标准化的电器插头与插座" 。

无需关心墙内电线的复杂布线(封装复杂性 ),只需知道将插头(调用请求 )插入对应的插座(原子能力接口 ),就能获得稳定的电力(预期的安全动作)。

🌐 广泛的交互对象类型

自动化流程需要交互的对象抽象模型包括但不限于:

| 对象类别 | 具体实例 |

|---|---|

| 🖥️ 计算资源 | 主机、服务器、虚拟机、容器 |

| 🌐 网络设施 | 防火墙、路由器、交换机 |

| 📊 应用与数据 | 服务端/客户端程序、数据库、API、元数据血缘 |

| 🔐 安全实体 | 漏洞、告警、策略变更、网络流量 |

| 👥 人员与权限 | 公司员工、权限账号、角色 |

| 💻 终端设备 | 办公电脑、用户移动设备 |

🚀 原子能力的价值:从"怎么做"到"做什么"

通过原子能力,安全工程师在编排自动化流程时,无需再关心底层具体如何实现一个操作。他们可以像搭积木一样,将各种原子能力与扫描、分析等常用功能进行组合,快速实现预设的安全工作目标。

3. 服务编排:安全流程的"装配线"

在原子能力标准化的基础上,服务编排 扮演着"装配线"的角色。它通过对标准化原子能力进行组合调用 与参数映射,构建出能够被外部系统调用的完整服务。

🎨 图形化编排:从"编写代码"到"拖拽设计"

服务编排的核心变革在于其图形化的拖拽式操作,这彻底改变了传统服务的构建模式:

| 传统服务开发 | 服务编排模式 |

|---|---|

| 编写代码 | 拖拽组件,可视化定义流程 |

| 编译发布 | 生成结构化的流程定义文件 |

| 上线运行 | 编排引擎解析并执行该定义文件 |

💡 核心价值 :这让安全工程师无需编码即可独立设计和发布自动化流程,极大地提升了效率与灵活性。

🚀 服务编排的三大应用场景

利用服务编排能力,安全工程师能够构建各类自动化任务,主要包括:

-

🔧 构建与优化可信模型

-

通过编排,添加/修改安全产品及其基础策略,优化安全研发流程。

-

编排模式类比 :类似于在 Kubernetes (K8s) 上通过YAML文件定义和部署一个应用。

-

-

⚙️ 编排跨产品运营工作流

-

将涉及多个产品的计算、处置任务串联起来,驱动整个安全架构自动化运转。

-

编排模式类比:类似于在计算平台上(如Spark)定义一个复杂的计算作业管道。

-

-

📊 整合分析与响应流程

- 将查验安全态势、阅读报表、推进漏洞修复等任务整合到自动化工作流中。

📋 实战案例:从"主机巡检"到"深度扫描"

以一个具体的安全扫描任务为例,生动展示服务编排的灵活性与高效性。

①. 标准"主机巡检服务"的编排流程: 以下步骤被封装为原子能力后,通过编排平台顺序调用,形成一个开箱即用的服务。

**②. 快速定制"主机深度扫描服务":**对特定主机进行深度扫描时,工程师无需从头开始,只需:

-

复制标准的"主机巡检服务"。

-

移除 "获取扫描目标"原子能力(因为目标已指定,无需从资产库拉取)。

-

修改 "执行扫描"原子能力的参数映射,并配置为"深度扫描"模式。

🎯 案例价值 :这充分体现了服务编排 "快速复用、灵活定制" 的巨大优势,能够迅速响应不断变化的安全需求。

参考资料:《数字银行安全体系构建》

👍点「赞」➛📌收「藏」➛👀关「注」➛💬评「论」

🔥您的支持,是我持续创作的最大动力!🔥