接续上文:ARP协议深度解析:局域网通信的地址翻译基石-CSDN博客

个人空间:叁佰万-CSDN博客

专题栏目:网络通信_叁佰万的博客-CSDN博客

目录

[RARP 协议深度解析:MAC 到 IP 的反向映射与技术演进](#RARP 协议深度解析:MAC 到 IP 的反向映射与技术演进)

[一、RARP 的核心定位:解决 "无配置设备" 的 IP 获取难题](#一、RARP 的核心定位:解决 “无配置设备” 的 IP 获取难题)

[1.1 协议层级与核心价值](#1.1 协议层级与核心价值)

[1.2 适用范围边界](#1.2 适用范围边界)

[二、RARP 的工作原理:从广播请求到 IP 配置的全流程](#二、RARP 的工作原理:从广播请求到 IP 配置的全流程)

[2.1 核心前提:RARP 服务器的配置](#2.1 核心前提:RARP 服务器的配置)

[2.2 完整工作流程(以无盘工作站为例)](#2.2 完整工作流程(以无盘工作站为例))

[2.3 RARP 协议帧格式(以太网环境)](#2.3 RARP 协议帧格式(以太网环境))

[三、RARP 的核心特性:反向映射的技术特征](#三、RARP 的核心特性:反向映射的技术特征)

[3.1 核心特性解析](#3.1 核心特性解析)

[3.2 与 ARP 协议的核心差异对比](#3.2 与 ARP 协议的核心差异对比)

[四、RARP 的典型应用场景:历史价值与适用边界](#四、RARP 的典型应用场景:历史价值与适用边界)

[4.1 无盘工作站的 IP 获取(核心场景)](#4.1 无盘工作站的 IP 获取(核心场景))

[4.2 早期无 DHCP 环境的 IP 分配](#4.2 早期无 DHCP 环境的 IP 分配)

[4.3 特殊嵌入式设备的网络初始化](#4.3 特殊嵌入式设备的网络初始化)

[五、RARP 的局限性:技术短板与被替代的必然](#五、RARP 的局限性:技术短板与被替代的必然)

[5.1 功能单一,配置信息不全](#5.1 功能单一,配置信息不全)

[5.2 依赖专用服务器,管理成本高](#5.2 依赖专用服务器,管理成本高)

[5.3 安全性极差,易受攻击](#5.3 安全性极差,易受攻击)

[5.4 灵活性差,无法适配动态网络](#5.4 灵活性差,无法适配动态网络)

[六、RARP 的替代方案:技术演进与协议迭代](#六、RARP 的替代方案:技术演进与协议迭代)

[6.1 BOOTP 协议:RARP 的直接替代者](#6.1 BOOTP 协议:RARP 的直接替代者)

[6.2 DHCP 协议:最终替代方案(BOOTP 的扩展)](#6.2 DHCP 协议:最终替代方案(BOOTP 的扩展))

[6.3 替代方案对比:RARP vs BOOTP vs DHCP](#6.3 替代方案对比:RARP vs BOOTP vs DHCP)

RARP 协议深度解析:MAC 到 IP 的反向映射与技术演进

RARP(Reverse Address Resolution Protocol,反向地址解析协议)是 TCP/IP 协议栈中的核心辅助协议,其核心功能与 ARP 协议相反 ------ 通过设备的物理地址(MAC 地址)解析对应的逻辑地址(IP 地址)。作为早期无盘工作站等设备获取网络配置的关键技术,RARP 以 "广播请求 + 单播响应" 为核心逻辑,在局域网环境中实现 MAC 到 IP 的动态映射,虽因功能局限已被更先进的协议替代,但仍是理解网络地址解析机制的重要基础。本文将从工作原理、核心特性、应用场景、局限性及技术演进等维度,全面拆解 RARP 协议的技术细节与历史价值。

一、RARP 的核心定位:解决 "无配置设备" 的 IP 获取难题

1.1 协议层级与核心价值

RARP 位于 TCP/IP 协议栈的网络层与数据链路层之间,与 ARP 协议同属地址解析类辅助协议,但其解决的核心问题与 ARP 完全相反:

-

ARP 的核心:已知 IP 地址,解析对应的 MAC 地址(网络层→数据链路层),保障数据帧在局域网内的精准投递;

-

RARP 的核心:已知 MAC 地址,解析对应的 IP 地址(数据链路层→网络层),解决无本地存储设备的 IP 配置问题。

在计算机网络发展早期,大量无盘工作站(无硬盘、无本地操作系统存储)无法预先配置 IP 地址,而网络通信必须依赖 IP 地址标识设备。RARP 协议通过 "基于 MAC 地址的反向解析",让无盘工作站在启动时自动获取 IP 地址,无需人工干预,成为早期局域网规模化部署的关键支撑技术。

1.2 适用范围边界

RARP 协议仅适用于局域网(同一广播域),无法跨网段工作,核心原因在于:

-

RARP 请求采用广播方式发送,而广播包无法被路由器转发(路由器默认隔绝广播域),因此仅局域网内的设备能接收请求;

-

RARP 响应为单播包,需依赖局域网内的专用服务器提供 IP-MAC 映射关系,跨网段无对应的服务器支撑。

二、RARP 的工作原理:从广播请求到 IP 配置的全流程

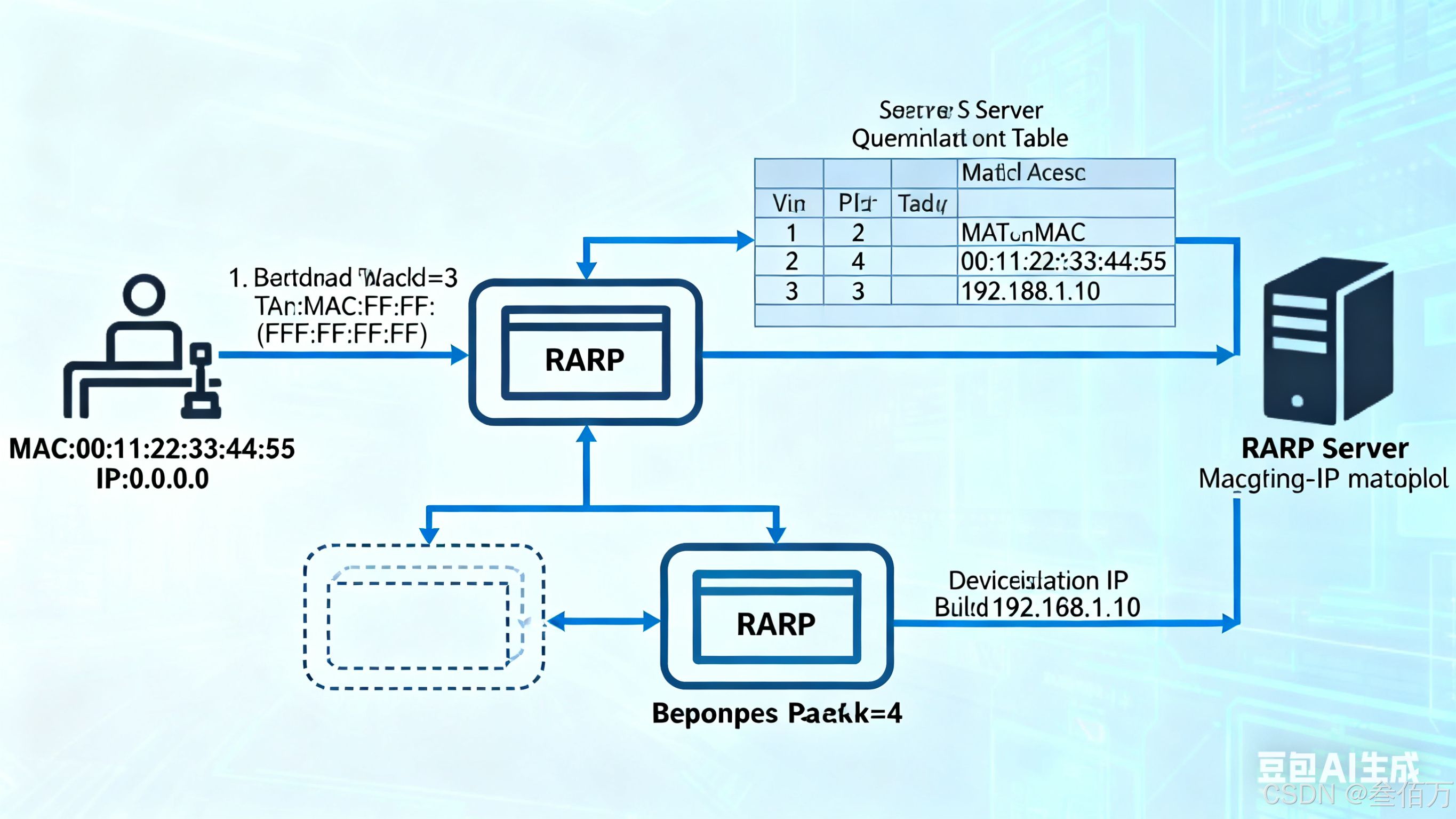

RARP 的工作流程与 ARP 协议类似,均遵循 "广播请求 + 单播响应" 的交互逻辑,但数据流向和解析目标完全相反。以下以 "无盘工作站启动获取 IP 地址" 为例,完整解析 RARP 的运作过程:

2.1 核心前提:RARP 服务器的配置

RARP 协议的正常运行依赖局域网内的专用 RARP 服务器,该服务器需预先配置 "MAC 地址 - IP 地址" 的静态映射表 ------ 管理员需将所有需要通过 RARP 获取 IP 的设备(如无盘工作站)的 MAC 地址,与分配给它们的固定 IP 地址一一绑定,存储在服务器的配置文件中(如 Linux 系统的/etc/rarpd.conf)。RARP 服务器需持续监听局域网内的 RARP 请求广播,确保及时响应设备的解析需求。

2.2 完整工作流程(以无盘工作站为例)

-

设备启动,发起 RARP 广播请求:无盘工作站启动后,因无本地存储,未配置任何 IP 地址信息,但网卡的 MAC 地址是固化在硬件中的(全球唯一)。设备会自动构建 RARP 请求包,核心字段特征为:

-

操作码 = 3(RARP 请求,区别于 ARP 请求的操作码 = 1);

-

发送方 MAC 地址 = 无盘工作站自身的 MAC 地址(如 00:11:22:33:44:55);

-

发送方 IP 地址 = 0.0.0.0(尚未获取 IP);

-

目标方 MAC 地址 = FF:FF:FF:FF:FF:FF(广播地址);

-

目标方 IP 地址 = 0.0.0.0(请求解析自身 IP,无需指定目标 IP)。

随后,设备将 RARP 请求包封装为以太网帧,以广播形式发送到局域网中,所有接入局域网的设备(包括 RARP 服务器)都会收到该请求。

-

-

RARP 服务器校验,发送单播响应:局域网内的 RARP 服务器收到请求包后,提取其中的 "发送方 MAC 地址",查询本地预配置的 "MAC-IP 映射表":

-

若未找到该 MAC 地址的映射记录,服务器将忽略该请求,不做响应;

-

若找到匹配的映射记录(如 MAC=00:11:22:33:44:55 对应 IP=192.168.1.10),服务器会构建 RARP 响应包,核心字段特征为:

-

操作码 = 4(RARP 响应,区别于 ARP 响应的操作码 = 2);

-

发送方 MAC 地址 = RARP 服务器的 MAC 地址;

-

发送方 IP 地址 = RARP 服务器的 IP 地址;

-

目标方 MAC 地址 = 无盘工作站的 MAC 地址(请求方 MAC);

-

目标方 IP 地址 = 分配给无盘工作站的 IP 地址(192.168.1.10)。

服务器将响应包以单播形式发送给无盘工作站(仅请求方接收,避免网络资源浪费)。

-

-

-

设备接收响应,完成 IP 配置:无盘工作站收到 RARP 响应包后,提取其中的 "目标方 IP 地址"(即分配给自己的 IP),将该 IP 地址绑定到自身的网络接口(网卡)上。此时,无盘工作站已具备完整的 IP 地址配置,可基于该 IP 与局域网内其他设备(如文件服务器、网关)建立通信,后续即可通过 ARP 协议解析目标设备的 MAC 地址,开展正常网络交互。

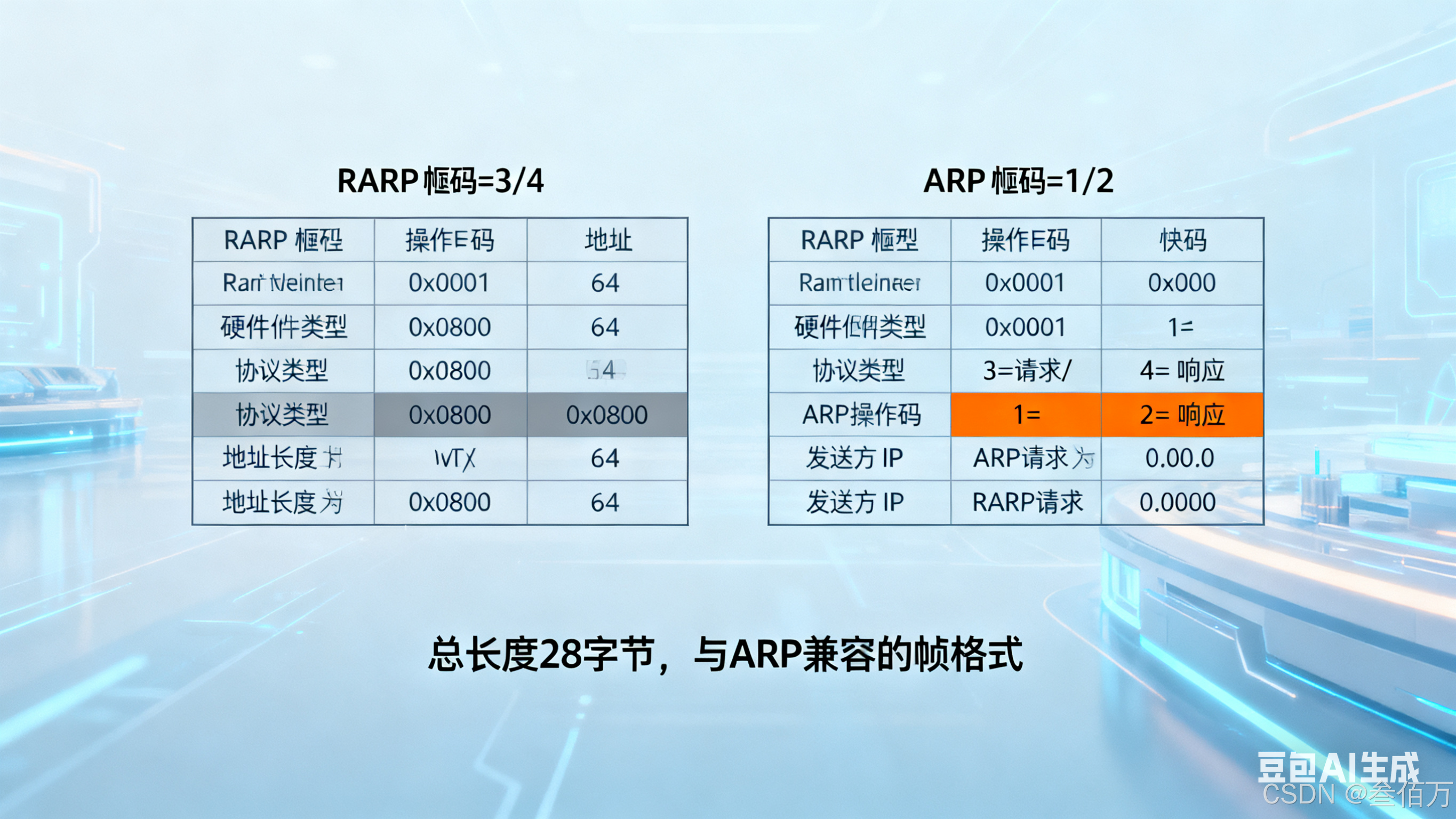

2.3 RARP 协议帧格式(以太网环境)

RARP 的帧格式与 ARP 高度相似,仅操作码字段存在差异,核心字段如下(总长度为 28 字节):

| 字段名称 | 长度(字节) | 核心作用 |

|---|---|---|

| 硬件类型 | 2 | 标识物理网络类型(以太网为 0x0001) |

| 协议类型 | 2 | 标识目标协议类型(IPv4 为 0x0800) |

| 硬件地址长度 | 1 | MAC 地址长度(以太网为 6 字节) |

| 协议地址长度 | 1 | IP 地址长度(IPv4 为 4 字节) |

| 操作码 | 2 | RARP 请求 = 3,RARP 响应 = 4(ARP 请求 = 1,ARP 响应 = 2) |

| 发送方 MAC 地址 | 6 | 请求方(无盘工作站)或响应方(RARP 服务器)的 MAC 地址 |

| 发送方 IP 地址 | 4 | 请求方为 0.0.0.0,响应方为服务器 IP |

| 目标方 MAC 地址 | 6 | 请求方为广播地址(FF:FF:FF:FF:FF:FF),响应方为无盘工作站 MAC 地址 |

| 目标方 IP 地址 | 4 | 请求方为 0.0.0.0,响应方为分配给无盘工作站的 IP 地址 |

这种与 ARP 兼容的帧格式,确保了网络设备(如交换机)无需额外适配即可转发 RARP 包,降低了协议部署的复杂度。

三、RARP 的核心特性:反向映射的技术特征

3.1 核心特性解析

-

MAC 到 IP 的反向映射:这是 RARP 最核心的特性,区别于 ARP 的 "IP→MAC" 正向映射,专门解决无配置设备的 IP 获取问题,是早期无盘工作站组网的关键技术;

-

广播请求 + 单播响应:与 ARP 一致的交互模式 ------ 请求采用广播确保覆盖局域网所有设备,响应采用单播避免网络资源浪费,平衡了 "解析覆盖性" 和 "传输效率";

-

依赖专用服务器:必须在局域网内部署 RARP 服务器,且预配置 MAC-IP 映射表,无服务器则无法完成解析,这是 RARP 与 ARP(无需专用服务器)的核心差异;

-

仅支持 IPv4 + 局域网:设计之初仅适配 IPv4 协议,且因广播机制限制,无法跨网段工作,适用场景高度聚焦;

-

静态映射为主:RARP 服务器的 MAC-IP 映射表多为静态配置,无法动态分配 IP,灵活性较差。

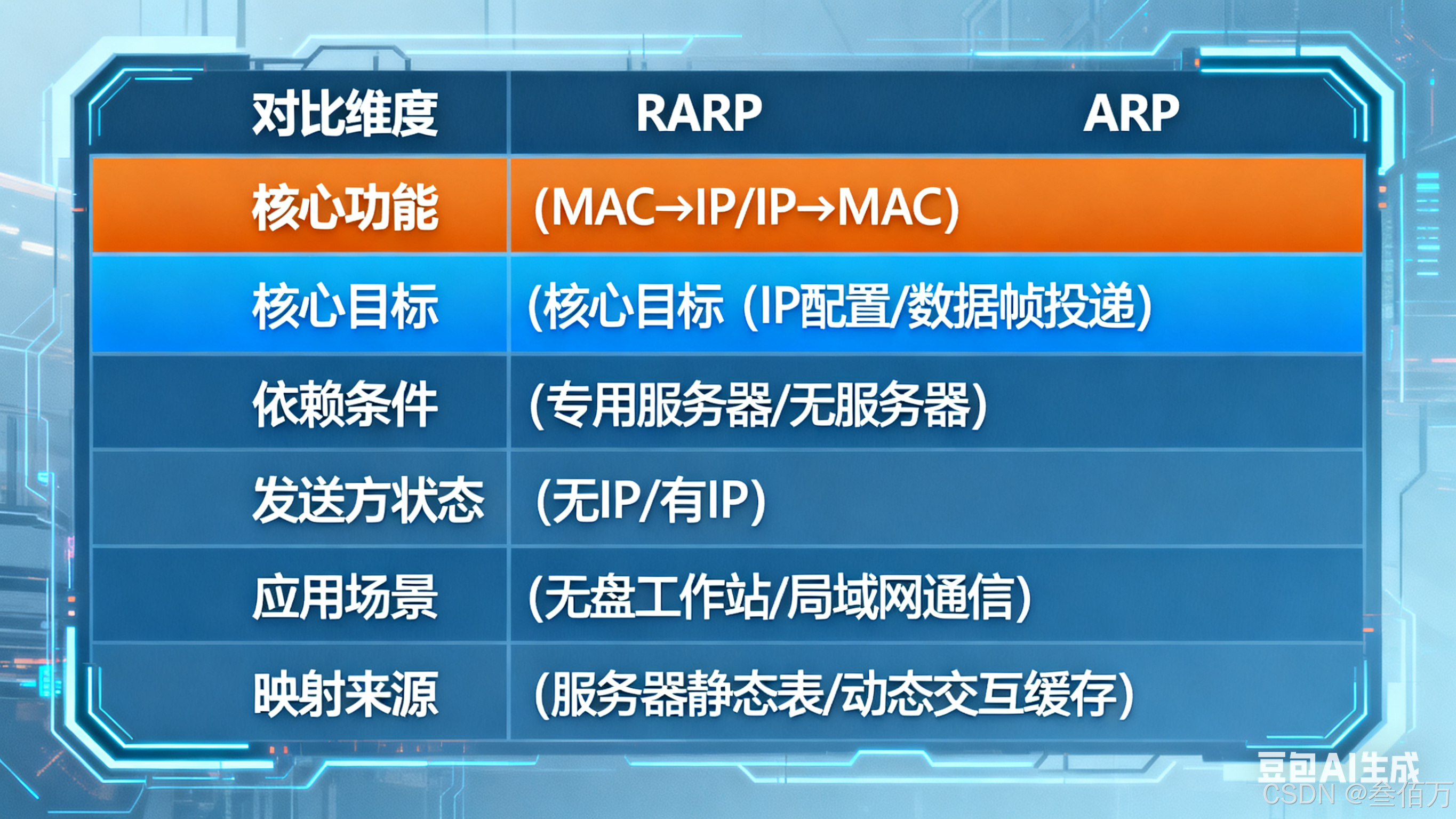

3.2 与 ARP 协议的核心差异对比

RARP 与 ARP 虽同属地址解析协议,但在功能、依赖、应用场景等方面存在显著差异,具体对比如下:

| 对比维度 | RARP(反向地址解析协议) | ARP(地址解析协议) |

|---|---|---|

| 核心功能 | MAC 地址→IP 地址(反向映射) | IP 地址→MAC 地址(正向映射) |

| 核心目标 | 解决设备的 IP 配置问题(无盘工作站) | 解决数据帧的投递问题(已知 IP 找 MAC) |

| 依赖条件 | 必须部署专用 RARP 服务器(预配置静态映射表) | 无需专用服务器,设备间直接交互 |

| 发送方状态 | 发送方无 IP 地址(IP=0.0.0.0) | 发送方已配置 IP 地址 |

| 应用场景 | 无盘工作站启动获取 IP、早期无 DHCP 环境的 IP 分配 | 局域网设备通信、路由器转发数据包 |

| 映射关系来源 | RARP 服务器的静态配置表 | 设备动态交互生成(缓存于本地 ARP 表) |

四、RARP 的典型应用场景:历史价值与适用边界

RARP 协议的应用场景高度聚焦,主要服务于计算机网络发展早期的特定需求,核心场景如下:

4.1 无盘工作站的 IP 获取(核心场景)

这是 RARP 最主要的应用场景。早期无盘工作站因缺乏本地存储设备(硬盘),无法预先存储 IP 地址、子网掩码等网络配置信息,而操作系统和应用程序需从网络文件服务器加载。RARP 协议让无盘工作站通过固化的 MAC 地址,在启动时自动获取 IP 地址,进而连接文件服务器加载系统,实现正常运行。例如:

-

企业办公环境中的无盘终端(如早期银行柜台终端、学校机房无盘电脑),通过 RARP 获取 IP 后,访问局域网内的集中式文件服务器;

-

工业控制场景中的嵌入式设备(无本地存储),通过 RARP 配置 IP 后,与控制中心通信,传输传感器数据。

4.2 早期无 DHCP 环境的 IP 分配

在 DHCP 协议(1993 年发布)普及之前,局域网内设备的 IP 分配主要依赖静态配置或 RARP 协议。对于大量同质化设备(如机房电脑、终端机),手动配置静态 IP 的管理成本极高,而 RARP 通过 "MAC 绑定 IP" 的方式,实现了 IP 地址的半自动分配,降低了管理员的配置压力。例如,学校机房的数十台无盘电脑,通过 RARP 服务器统一分配 IP,避免了 IP 冲突,且配置一次长期有效。

4.3 特殊嵌入式设备的网络初始化

部分早期嵌入式设备(如工业传感器、路由器模块)因硬件资源受限(无足够存储空间存储配置文件),也通过 RARP 协议完成 IP 初始化。设备启动后,通过 RARP 获取 IP 地址,再基于该 IP 与管理服务器通信,获取后续的配置参数(如子网掩码、网关、工作模式),实现设备的远程管理。

五、RARP 的局限性:技术短板与被替代的必然

尽管 RARP 在早期网络中发挥了重要作用,但随着网络技术的发展,其固有的局限性逐渐显现,最终被更先进的协议替代:

5.1 功能单一,配置信息不全

RARP 协议仅能为设备分配 IP 地址,无法提供其他关键网络配置参数(如子网掩码、网关、DNS 服务器地址)。即使设备获取了 IP 地址,若未配置子网掩码,仍无法判断目标 IP 是否在同一局域网;若未配置网关,无法访问外网。这导致设备获取 IP 后,仍需通过其他方式补充配置,降低了组网效率。

5.2 依赖专用服务器,管理成本高

RARP 协议的正常运行必须依赖专用服务器,且服务器需预配置所有设备的 "MAC-IP" 静态映射表:

-

新增设备时,管理员需手动在服务器中添加该设备的 MAC 地址与对应 IP,操作繁琐;

-

设备更换 MAC 地址(如更换网卡)或 IP 地址变更时,需同步更新服务器配置,管理成本随设备数量增加而显著上升;

-

若 RARP 服务器故障,所有依赖其获取 IP 的设备将无法启动网络功能,单点故障风险高。

5.3 安全性极差,易受攻击

RARP 协议设计之初未考虑安全性,存在与 ARP 类似的安全缺陷:

-

RARP 欺骗攻击:攻击者可伪造 RARP 响应包,向启动中的无盘工作站发送虚假 IP 地址(如与其他设备冲突的 IP、错误网段的 IP),导致设备无法正常通信,或被诱骗至恶意服务器;

-

无身份认证机制:RARP 服务器与请求设备之间无任何身份验证流程,攻击者可轻易伪装成 RARP 服务器发送响应,破坏网络正常运行。

5.4 灵活性差,无法适配动态网络

RARP 协议的 IP 分配基于静态映射表,无法动态调整 IP 地址:

-

当局域网内 IP 地址资源紧张时,RARP 无法回收闲置 IP(如设备关机后 IP 仍被绑定),导致 IP 资源浪费;

-

无法支持设备的移动性(如设备从一个网段迁移到另一个网段),迁移后需重新配置 RARP 服务器的映射表,灵活性极差。

六、RARP 的替代方案:技术演进与协议迭代

RARP 的局限性推动了更强大的网络配置协议的发展,其核心替代方案为 BOOTP 协议和 DHCP 协议,二者逐步实现了从 "单一 IP 分配" 到 "全量网络配置"、从 "静态映射" 到 "动态分配" 的演进。

6.1 BOOTP 协议:RARP 的直接替代者

BOOTP(Bootstrap Protocol,引导协议)于 1985 年发布(RFC 951),是为解决 RARP 的功能局限而设计的协议,核心优势如下:

-

配置信息全面:不仅能分配 IP 地址,还能提供子网掩码、网关、DNS 服务器、文件服务器地址等完整网络配置参数,设备获取后可直接完成网络初始化;

-

支持跨网段部署:BOOTP 请求包可通过路由器转发(需配置 BOOTP 中继代理),支持跨网段设备的 IP 分配,突破了 RARP 的局域网限制;

-

静态映射 + 灵活配置:BOOTP 仍基于 "MAC-IP" 静态映射表,但支持更多配置项(如文件服务器路径),管理员可通过配置文件统一管理设备的完整网络参数;

-

兼容性强:BOOTP 协议帧格式与 RARP、ARP 兼容,网络设备无需额外适配即可支持。

BOOTP 协议解决了 RARP 功能单一、无法跨网段的核心问题,成为 20 世纪 90 年代无盘工作站和嵌入式设备的主流网络配置协议。但 BOOTP 仍依赖静态映射表,无法动态分配 IP 地址,管理成本仍较高。

6.2 DHCP 协议:最终替代方案(BOOTP 的扩展)

DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)于 1993 年发布(RFC 1541),是 BOOTP 协议的扩展升级版本,彻底解决了 RARP 和 BOOTP 的局限性,成为当前网络中 IP 分配的标准协议:

-

动态 IP 分配:DHCP 支持动态分配 IP 地址(基于地址池),设备接入网络时自动从地址池获取空闲 IP,租期到期后自动回收,大幅提高 IP 资源利用率;

-

全量配置参数:继承 BOOTP 的优势,可提供子网掩码、网关、DNS、NTP 服务器等完整配置,设备获取后无需额外操作即可正常通信;

-

支持多种分配模式:除动态分配外,还支持静态绑定(保留 IP)、自动分配(永久分配同一 IP),适配不同场景需求;

-

安全性提升:支持 IP-MAC 绑定、地址池隔离等安全机制,可有效防止 IP 欺骗、IP 冲突;部分企业级 DHCP 服务器还支持认证功能(如 802.1X),提升配置安全性;

-

管理便捷:管理员可通过 DHCP 服务器管理界面,实时监控 IP 分配状态、调整地址池、配置预留 IP,管理效率远高于 RARP 和 BOOTP。

6.3 替代方案对比:RARP vs BOOTP vs DHCP

三种协议的核心差异如下,清晰体现了技术的演进逻辑:

| 对比维度 | RARP | BOOTP | DHCP |

|---|---|---|---|

| 核心功能 | MAC→IP(仅分配 IP) | MAC→IP + 全量配置(静态映射) | 动态分配 IP + 全量配置(多种模式) |

| 配置参数 | 仅 IP 地址 | IP、子网掩码、网关、DNS 等 | IP、子网掩码、网关、DNS、租期等 |

| 分配方式 | 静态映射(服务器预配置) | 静态映射(服务器预配置) | 动态分配、静态绑定、自动分配 |

| 跨网段支持 | 不支持 | 支持(需中继代理) | 支持(需中继代理) |

| 安全性 | 无任何安全机制 | 基本无安全机制 | IP-MAC 绑定、地址池隔离等 |

| 管理成本 | 高(手动维护 MAC-IP 表) |