下载题目查看

图片一看就有故事。

使用Stegsolve隐写分析工具查看。设置如下,显示图片文件头信息

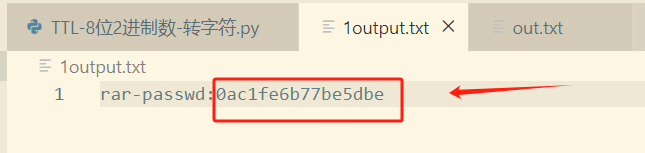

保存为图片1.png,获得一个提示和一个密码

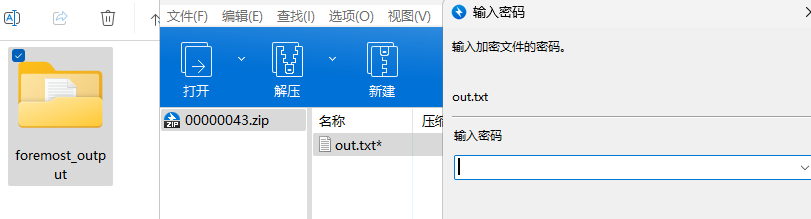

对原图进行 foremost 隐写文件分离提取出压缩包,输入密码获得文件out.txt

输入密码 !@#$%67*()-+ 获得文件out.txt

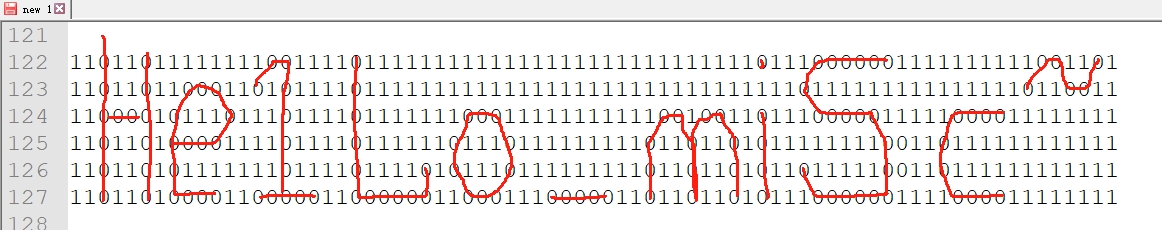

out.txt文件内置多行数据,且只要四种数 63、127、191、255

这里与 [SWPU2019]Network 一致。脚本代码不重复赘述,需要请点击链接进入文章查看详情。

运行脚本,结果获得压缩包密码 0ac1fe6b77be5dbe

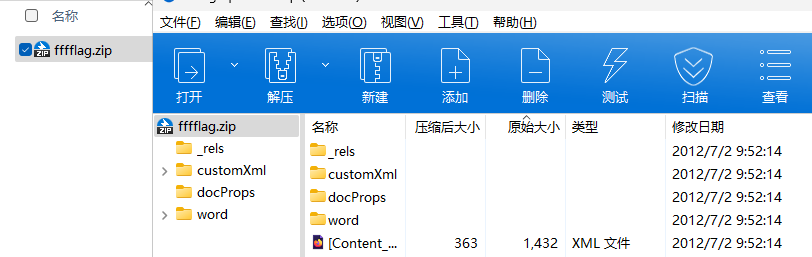

解压缩flag.rar查看

在word/document.xml 中有6条Base64编码的数据。

逐行解码查看,将0串联起来得到 flag{He1Lo_mi5c~}