**郑重声明:**本文所涉安全技术仅限用于合法研究与学习目的,严禁任何形式的非法利用。因不当使用所导致的一切法律与经济责任,本人概不负责。任何形式的转载均须明确标注原文出处,且不得用于商业目的。

🔋 点赞 | 能量注入 ❤️ 关注 | 信号锁定 🔔 收藏 | 数据归档 ⭐️ 评论| 保持连接💬

🌌 立即前往 👉 晖度丨安全视界 🚀

▶信息收集 ➢ 查找漏洞的公共利用 ➢ 离线资源 -----我们在这儿~ 🔥🔥🔥

▶ 漏洞检测

▶ 初始立足点

▶ 权限提升

▶ 横向移动

▶ 报告/分析

▶ 教训/修复

目录

[1.3 离线漏洞利用资源](#1.3 离线漏洞利用资源)

[1.3.1 漏洞利用框架](#1.3.1 漏洞利用框架)

[1.3.1.1 Metasploit框架](#1.3.1.1 Metasploit框架)

[1.3.1.2 Core Impact](#1.3.1.2 Core Impact)

[1.3.1.3 Immunity Canvas](#1.3.1.3 Immunity Canvas)

[1.3.1.4 BeEF - 客户端浏览器的钩子](#1.3.1.4 BeEF - 客户端浏览器的钩子)

[1.3.2 SearchSploit](#1.3.2 SearchSploit)

[1.3.2.1 更新本地漏洞库](#1.3.2.1 更新本地漏洞库)

[1.3.2.2 Exploits 与 Shellcodes的区别](#1.3.2.2 Exploits 与 Shellcodes的区别)

[1.3.2.3 漏洞利用的分类](#1.3.2.3 漏洞利用的分类)

[欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论](#欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论)

1.查找漏洞公共利用

漏洞利用(Exploit) :一个能够利用目标系统缺陷或漏洞的程序或脚本,查找这种脚本并利用。

1.3 离线漏洞利用资源

在真实的渗透测试任务中,目标网络与互联网隔离是一种常见场景。没有稳定的互联网连接,并不意味着测试工作无法进行。Kali Linux为我们准备一套强大的"离线武器库",确保在任何环境下都能有效工作。

💡 核心思想: 即使"与世隔绝",我们依然可以利用预先部署在本地的漏洞资源,对目标发起精准打击。

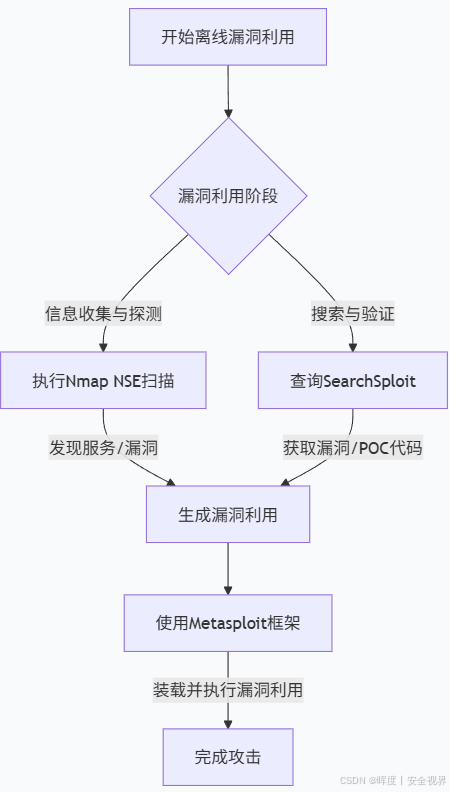

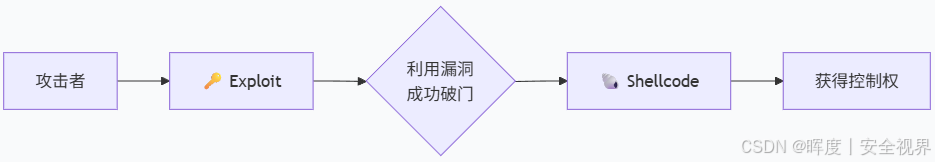

为了更直观地理解离线漏洞利用的整体流程,参考以下工作路径:

1.3.1 漏洞利用框架

漏洞利用框架是一个集成大量经过验证的、可靠的漏洞利用程序的软件集合。它通过标准化的格式,让渗透测试者能够像从武器库中挑选武器一样,轻松地搜索、配置并对目标执行漏洞利用。

🔑 核心特点:

-

标准化:统一的配置格式,易于使用。

-

集成化:集成了漏洞扫描、利用、 payload 生成等功能。

-

离线可用:一旦安装完成,核心漏洞库即可在无网络环境下运行。

1.3.1.1 Metasploit框架

Metasploit (https://www.metasploit.com) 是当今最流行、最强大的渗透测试框架,没有之一。它极大地简化了漏洞利用的开发与执行过程。

-

🚀 强大之处 :通过简单的配置命令(如设置

RHOSTS,PAYLOAD等),即可轻松调用其庞大的预置漏洞利用库对目标发起攻击。 -

💼 版本选择 :提供免费的 Community 版 和功能更强大的付费 Pro 版,对于大多数学习和测试场景,社区版已完全足够。

-

📦 离线工作流 :正如原文所述,Metasploit 框架在安装时就已经将大量的漏洞利用代码下载到本地。这意味着,你可以随时在离线环境中搜索、配置并发射你的"漏洞导弹"。

| 特性 | 描述 |

|---|---|

| 模块化设计 | 将漏洞利用、辅助扫描、Payloads等都以模块形式管理,清晰有序。 |

| 一体化平台 | 从信息收集、漏洞利用到后渗透阶段,提供了一个完整的操作平台。 |

| 资源文件 | 支持编写脚本自动化执行一系列任务,高效省力。 |

1.3.1.2 Core Impact

Core Impact 是一款久负盛名的商业化、企业级渗透测试框架。它不提供免费版本,以其强大的自动化能力和广泛的测试范围而闻名,被许多专业安全团队和咨询机构所采用。

🎯 核心定位:

Core Impact 旨在模拟高级威胁攻击者的多阶段攻击策略,在一个集中统一的平台 内完成从++收集信息、渗透和攻击、升级权限、与 Cobalt Strike互操作++等的完整攻击链。

✨ 主要特点与功能:

| 功能维度 | 描述 |

|---|---|

| 🌐 全方位攻击向量 | 支持对网络 、客户端应用 (如邮件、浏览器)和Web应用进行全面的漏洞利用测试。 |

| 🤖 自动化渗透测试 | 快速渗透测试 (RPT) 功能可以自动化执行常规测试任务,极大提升效率。 |

| 📚 商业级漏洞库 | 拥有一个由专家开发和维护的、高质量且可靠的商业化漏洞利用库。 |

| 🔍 漏洞验证 | 集成了漏洞扫描器,能够对发现的漏洞进行验证性利用,确认其真实风险。 |

| 📄 合规与报告 | 提供强大自动化报告 功能,满足 PCI-DSS、CMMC、NIST 等法规和标准审计要求。 |

1.3.1.3 Immunity Canvas

Immunity Canvas 是另一款备受推崇的商业化漏洞利用框架 ,以其高质量的漏洞利用代码和对测试人员的高度可控性而著称。它提供了强大的漏洞扫描、漏洞利用 和后渗透测试 功能,并且支持多种平台(如 Windows、Linux、MacOS 等)。购买后,用户可以获得定期(每月)更新的漏洞利用,确保其工具库始终处于前沿。

✨ 主要作用与能力:

-

🛠️ 漏洞利用与开发 :提供大量经过验证的利用模块,覆盖远程代码执行、权限提升 等多种漏洞类型,同时也为高级用户提供了进行二次开发的接口。

-

🎯 精准攻击模拟 :相较于全自动化工具,Canvas 更强调手动的、精准的控制,允许测试者精细地控制攻击的每一个环节。

-

🔧 后渗透测试 :在成功利用漏洞后,提供强大的后渗透工具集,如文件管理、内网横向移动等,用于深入评估系统安全性。

-

📊 报告生成:能够生成详细的渗透测试报告,帮助分析攻击路径和安全漏洞。

🚀 独特优势: Canvas 因其高质量的利用代码 和稳定性,在针对特定、高难度目标的渗透测试中表现出色。

1.3.1.4 BeEF - 客户端浏览器的钩子

Browser Exploitation Framework (BeEF) 是一个非常独特的开源框架,它专注于客户端,特别是Web浏览器的攻击 。

BeEF 通过让用户浏览器执行一段名为 "钩子"的JavaScript代码,从而将目标的浏览器变为一个受控的"僵尸节点"。一旦"上钩",测试者就可以从该浏览器发起各种各样的攻击。

✨ 工作方式与价值:

-

布设钩子:通过XSS漏洞或社会工程学手段,将BeEF的Hook脚本植入到目标浏览器中。

-

浏览器控制:一旦目标浏览器执行了钩子,它便会与BeEF服务器建立连接。

-

发起攻击 :测试者可从BeEF的控制台对"上钩"的浏览器发起多达数百种的攻击模块,例如:

-

📍 获取浏览器信息与历史记录。

-

💻 检测浏览器插件。

-

🕹️ 发起键盘记录。

-

🔄 进行内网探测。

-

🎭 形象描述: BeEF 就像是一个专注于心理和陷阱的"钓鱼大师"。它不直接攻击服务器,而是巧妙地利用用户对浏览器的信任,从内部攻破防线。

📊 框架对比总结

了解这些框架的定位差异,对于选择合适的工具至关重要。

| 框架名称 | 核心定位 | 关键特性 | 商业模式 |

|---|---|---|---|

| Core Impact | 企业级全能战士 | 自动化程度高,覆盖全面,合规支持强 | 商业 |

| Immunity Canvas | 精英专家精密工具 | 利用代码质量高,手动控制灵活,更新频繁 | 商业 |

| Browser Exploitation Framework (BeEF) | 客户端浏览器猎手 | 专注于浏览器端攻击,手法独特,开源 | 开源 |

1.3.2 SearchSploit

SearchSploit 是著名的 Exploit Database (漏洞利用数据库) 在 Kali Linux 中的离线命令行客户端。它让你无需联网,就能在本地快速搜索、查看成千上万的公开漏洞利用代码,是渗透测试者的"离线百科全书"。

💡 核心价值: 在无法访问互联网的隔离环境中,依然能快速查询和获取漏洞利用的概念验证代码。

👍 优势:

-

快速检索:直接在终端中搜索漏洞,速度极快。

-

信息详实:提供漏洞编号、作者、平台、类型等关键信息。

-

代码在手:搜索到的漏洞利用代码(POC)就存放在本地,可以直接查看、复制和使用。

1.3.2.1 更新本地漏洞库

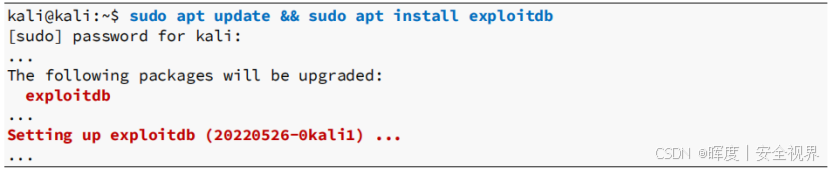

为了确保你的"百科全书"内容最新,在开始任何评估之前,强烈建议更新本地漏洞库。

📥 更新命令:

bash

sudo apt update && sudo apt upgrade exploitdb -y或,

bash

sudo apt update && sudo apt install exploitdb

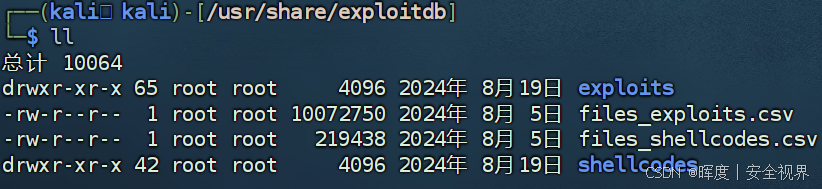

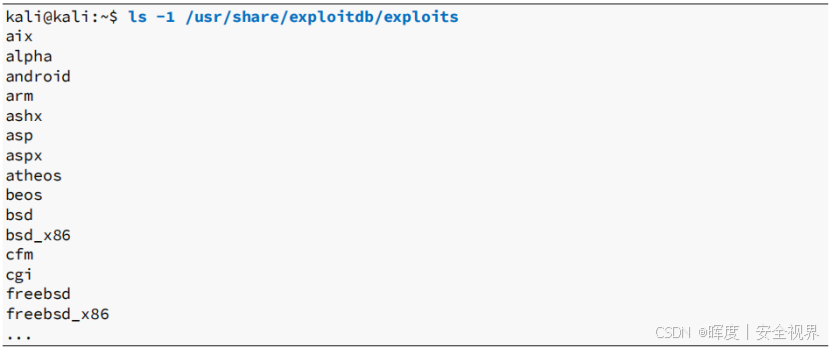

执行更新后,所有漏洞数据将存储在 /usr/share/exploitdb/ 目录下,其结构清晰,便于浏览:

bash

/usr/share/exploitdb/

├── exploits/ # 所有漏洞利用代码(POC)

├── shellcodes/ # 所有Shellcode代码

├── files_exploits.csv/ # 索引数据库(包含ID、标题、平台等元数据)

└── files_shellcodes.csv/ # 索引数据库(包含ID、标题、平台等元数据)提示:

files.csv文件就如同整本书的目录,SearchSploit 搜索功能是通过它来快速定位。

1.3.2.2 Exploits 与 Shellcodes的区别

在 Exploit Database中,exploits(漏洞利用代码)和 shellcodes(外壳代码)是两种紧密关联但职责不同的攻击组件。它们的关系可以形象地理解为一次完整的入侵过程:

🔑 ① Exploits - 系统的"万能钥匙"

Exploits 是利用特定软件或系统漏洞的攻击脚本或代码。它们像是专门针对某把锁设计的"万能钥匙"。

-

🎯 核心目标 :利用漏洞绕过安全防护 ,在目标系统上实现未授权的代码执行。

-

⚙️ 工作原理 :通过触发特定的安全漏洞(如缓冲区溢出、逻辑缺陷等),在目标程序或系统中打开一个突破口,为执行恶意代码创造条件。

-

📝 表现形式 :通常是高级语言编写的脚本或源代码(如Python、C等),包含漏洞描述、目标平台和具体的攻击逻辑。

💡 形象比喻 :Exploit 就像是一把精心设计的 "万能钥匙" 。它利用门锁(软件/系统)的设计缺陷,巧妙地打开门锁,为入侵者打开一扇原本紧闭的门。

🐚 ② Shellcodes - 入侵后的"战术指令"

Shellcodes 是一段二进制机器代码,它通常是用来在目标系统上执行恶意操作的小程序。

-

🎯 核心目标 :在成功突破后,执行具体的恶意操作。

-

⚙️ 工作原理:Shellcode 代码通常设计成很小、能够注入到目标系统内存中的程序。它通常被设计得非常小巧以方便植入。

-

🛠️ 常见任务:

-

开启一个反向Shell,让攻击者能够远程控制目标机器。

-

执行系统命令(如添加用户、下载文件)。

-

提升权限或下载更复杂的恶意软件。

-

💡 形象比喻 :Shellcode 就像是入侵者进门后立即执行的 "战术指令" 。一旦通过Exploit"打开门",Shellcode就会立刻行动,比如 "打开窗户让同伙进来" (反向Shell)或者 "直接窃取保险柜里的财物"(执行命令)。

📊 核心差异总结

| 维度 | 🔑 Exploit (漏洞利用代码) | 🐚 Shellcode (外壳代码) |

|---|---|---|

| 角色 | 破门者 - 负责打开入口 | 行动者 - 负责执行具体任务 |

| 形态 | 高级语言脚本/源码 (Python, C等) | 二进制机器码 (十六进制形式) |

| 目标 | 利用漏洞,获取代码执行能力 | 在目标系统上运行,完成特定操作 |

| 依赖关系 | 通常不依赖Shellcode ,但常常携带或调用Shellcode | 依赖Exploit成功运行,才能被植入和执行 |

1.3.2.3 漏洞利用的分类

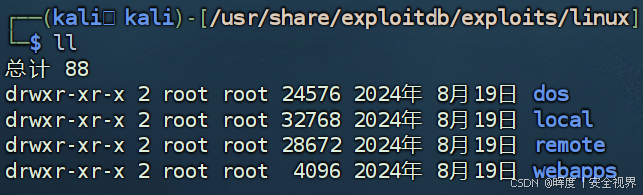

在 exploits/ 目录下,漏洞根据目标平台、类型和语言进行了精细的分类。了解这些分类,能帮助你快速找到所需的武器。

以

以 linux 平台为例,主要分为以下几类:

| 漏洞类型 | 攻击场景与目标 | 🎯 形象比喻 |

|---|---|---|

| 💥 dos (拒绝服务) | 旨在通过耗尽资源等方式,使目标服务或系统瘫痪,无法提供正常服务。 | 像用无数个电话轰炸一个商家的热线,让正常客户永远打不进去。 |

| 👤 local (本地) | 攻击者已拥有目标系统的基本访问权限 (如普通用户),利用漏洞来提升权限或执行未授权操作。 | 你已经是公司的实习生 ,利用公司管理制度的漏洞,成功获得了总经理的权限。 |

| 🌐 remote (远程) | 攻击者无需任何本地权限,通过网络直接对目标发起攻击,以获取初始访问权限。 | 像一名间谍,从外部通过破解门禁系统,成功潜入大楼内部。 |

| 🕸️ webapps (Web应用) | 专门针对网站、Web服务等应用层的漏洞,如 SQL注入、跨站脚本 等。 | 不是攻击银行的金库,而是利用网上银行系统的流程漏洞,直接篡改转账信息。 |

未完,看下一篇。。。

欢迎❤️ 点赞 | 🔔 关注 | ⭐️ 收藏 | 💬 评论

每一份支持,都是我持续输出的光。感谢阅读,下一篇文章见。