nc -zv 是 nc(Netcat,网络瑞士军刀)命令的常用组合参数,核心作用是 「快速测试目标主机的端口是否开放」,在渗透测试、网络排查中高频使用。我们拆解每个参数的含义和实际用途,帮你彻底理解:

一、先明确核心:nc 命令是什么?

nc 是 Netcat 的缩写,被称为「网络瑞士军刀」------ 功能极强,能实现 TCP/UDP 连接、端口扫描、数据传输、反弹 shell 等,是渗透测试和网络运维的必备工具(Kali 系统默认预装)。

而 nc -zv 是它的「端口连通性测试模式」,只判断端口是否开放,不传输实际数据,速度快、无冗余输出。

二、参数拆解:-z 和 -v 分别是什么意思?

1. 关键参数 -z:「零数据模式」(核心功能)

- 英文全称:Zero-I/O mode(零输入 / 输出模式)

- 作用:只建立 TCP/UDP 连接,不发送任何实际数据,连接成功后立即关闭。

- 核心用途:专门用来测试「端口是否开放」------ 因为不需要传输数据,测试速度极快,适合批量扫描或快速验证。

- 反例 :如果不加

-z,nc会进入「交互模式」,建立连接后会等待你输入数据(比如nc www.baidu.com 80后,输入GET / HTTP/1.1就能模拟浏览器请求),但这不是我们要的「端口测试」场景。

2. 辅助参数 -v:「详细模式」(输出更清晰)

- 英文全称:Verbose mode(详细模式)

- 作用:显示更详细的执行过程,包括「目标 IP 解析结果、端口连接状态(成功 / 失败)」。

- 核心用途 :不加

-v时,nc会「静默执行」------ 只有端口开放时才输出信息,关闭 / 过滤时无任何反馈,不利于判断;加了-v后,无论成功失败都会明确提示,排查更方便。

三、nc -zv 完整含义:「详细模式下的端口开放测试」

组合起来,nc -zv 目标 端口 的逻辑是:

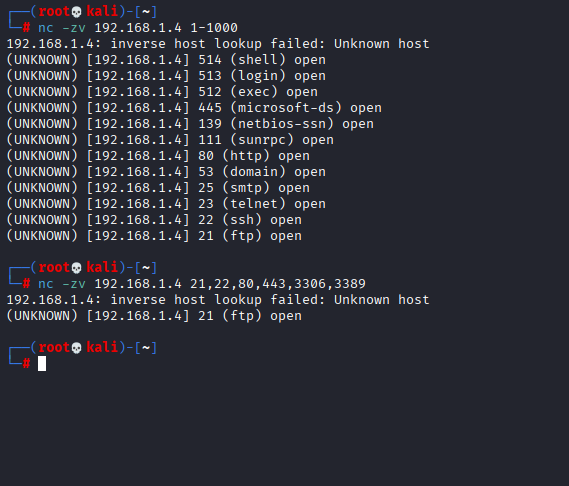

# 扫描1-1000端口(常用服务集中在这个范围)

nc -zv 192.168.1.4 1-1000

# 或扫描渗透测试高频端口(21=FTP、80=HTTP、3306=MySQL、3389=RDP等)

nc -zv 192.168.1.4 21,22,80,443,3306,3389根据扫描结果,若发现 80 端口开放,可后续做 Web 漏洞扫描;若 3306 端口开放,可尝试 MySQL 服务的渗透测试。

注意事项(避免踩坑)

-

解析目标域名 / IP 对应的真实 IP;

-

尝试与目标的指定端口建立 TCP 连接(默认是 TCP,加

-u可切换 UDP); -

不发送任何数据,仅判断连接是否成功;

-

用详细格式输出结果(开放 / 关闭 / 过滤)。

-

所有操作仅针对「授权靶机」(如自己搭建的 Metasploitable2、DVWA 靶机),禁止对未知 IP / 未授权设备进行扫描或破解,否则可能违反法律;

-

若后续 SSH 登录 / 暴力破解失败,可先排查:

-

靶机是否真的启用了 SSH 服务(部分靶机可能默认关闭,需手动开启);

-

靶机防火墙是否限制了 SSH 连接(可登录靶机执行

sudo ufw status查看防火墙状态,若开启可关闭sudo ufw disable); -

字典文件是否合适(

rockyou.txt是常用字典,若靶机密码简单,大概率能破解)。

从扫描结果来看,靶机(192.168.1.4)开放了大量高危端口,完全是适合新手练手的 "漏洞富矿"!我们先拆解扫描结果,再针对性推荐渗透测试实操场景,帮你把端口信息转化为实际练习:

一、扫描结果核心解读(先搞懂每个开放端口的意义)

1. 第一次扫描(1-1000 端口):开放端口汇总(按渗透优先级排序)

端口号 对应服务 服务作用 渗透测试价值(新手友好度) 21 FTP(文件传输协议) 用于文件上传 / 下载 ⭐⭐⭐⭐⭐(极易上手) 22 SSH(远程登录) 远程控制服务器 ⭐⭐⭐⭐(之前已确认,可暴力破解) 23 Telnet(远程登录) 明文传输的远程登录服务 ⭐⭐⭐⭐(无加密,可爆破 / 抓包) 80 HTTP(Web 服务) 网页服务 ⭐⭐⭐⭐⭐(Web 渗透核心,漏洞最多) 139/445 Samba(文件共享) Windows/Linux 文件共享服务 ⭐⭐⭐⭐(可爆破 / 枚举共享目录) 53 DNS(域名解析) 域名与 IP 映射服务 ⭐⭐⭐(可测试 DNS 劫持 / 枚举) 25 SMTP(邮件传输) 邮件发送服务 ⭐⭐(可测试邮件伪造 / 爆破) 111 SunRPC(远程过程调用) 系统进程通信服务 ⭐⭐(可枚举进程 / 漏洞利用) 512/513/514 rsh/rlogin/shell 老式远程执行服务 ⭐⭐⭐(明文传输,可爆破 / 提权) 2. 第二次扫描(指定高频端口):为什么只显示 21 端口开放?

-

原因:

nc -zv扫描多个端口时,若部分端口开放但响应较慢,可能会被工具 "跳过" 或 "未及时显示"(nc是轻量扫描,稳定性不如nmap)。 -

结论:以第一次 1-1000 端口的扫描结果为准(开放端口更全面),第二次扫描仅作参考。

二、按 "新手友好度" 排序的实操场景(直接用靶机练手)

🔥 场景 1:FTP 服务渗透(最适合新手,零门槛)

FTP 端口(21)开放,优先测试 ------ 很多靶机的 FTP 服务默认允许匿名登录(无需账号密码),或存在弱密码。

-

第一步:测试匿名登录(核心操作)

bash

运行

# 连接靶机FTP服务 ftp 192.168.1.4连接后会提示输入账号和密码:

- 账号输入

anonymous(匿名登录账号); - 密码随便输入(如

123@qq.com,匿名登录通常不校验密码)。✅ 若提示230 Login successful,说明匿名登录成功!可直接用ls查看靶机文件、get下载文件、put上传文件(若权限允许)。

- 账号输入

-

第二步:若匿名登录失败,用 hydra 暴力破解 若提示

530 Login incorrect,用之前解压的rockyou.txt字典爆破 FTP 账号密码:bash

运行

# hydra -l 用户名 -P 密码字典 靶机IP ftp hydra -l admin -P /usr/share/wordlists/rockyou.txt 192.168.1.4 ftp # 也可尝试常见用户名:root、ftpuser、test 等破解成功后,用获取的账号密码登录 FTP,尝试上传恶意文件(如反弹 shell 脚本),为后续提权做准备。

🔥 场景 2:Web 服务渗透(80 端口,漏洞最多)

80 端口开放说明靶机有 Web 服务,是渗透测试的核心场景,新手可从基础信息收集开始:

-

第一步:访问 Web 页面(确认服务) 用 Kali 自带浏览器访问

http://192.168.1.4,观察页面内容:- 若显示默认页面(如 Apache、Nginx 欢迎页),记录服务器版本(如

Apache/2.2.22); - 若显示靶机专属页面(如 DVWA、Metasploitable 的 Web 界面),直接进入对应漏洞测试。

- 若显示默认页面(如 Apache、Nginx 欢迎页),记录服务器版本(如

-

第二步:用工具扫描 Web 漏洞(Kali 默认预装)

-

用

nikto扫描 Web 服务器漏洞(简单高效):bash

运行

nikto -h http://192.168.1.4会自动检测服务器版本漏洞、敏感文件(如

robots.txt)、配置错误等。 -

用

dirb扫描 Web 目录(查找隐藏页面):bash

运行

dirb http://192.168.1.4 /usr/share/wordlists/dirb/common.txt可能扫出后台登录页(

/admin)、数据库备份文件(/backup.sql)等关键信息。

-

🔥 场景 3:Telnet 服务渗透(23 端口,明文传输易破解)

Telnet 是老式远程登录服务,数据明文传输(账号密码不会加密),适合新手练习暴力破解和流量抓包:

-

暴力破解 Telnet 账号密码用 hydra 直接爆破(Telnet 服务通常允许 root 账号登录):

bash

运行

hydra -l root -P /usr/share/wordlists/rockyou.txt 192.168.1.4 telnet破解成功后,执行

telnet 192.168.1.4,输入账号密码即可登录靶机,直接获取命令行权限。 -

**抓包分析 Telnet 明文数据(可选,理解风险)**用 Wireshark 抓包,观察 Telnet 传输的账号密码:

- 打开 Wireshark,选择 Kali 的网卡(如

eth0); - 过滤规则输入

telnet,然后执行telnet 192.168.1.4并输入账号密码; - Wireshark 中会直接显示明文的账号和密码 ------ 这就是 Telnet 的高危之处,也是渗透测试中优先攻击的点。

- 打开 Wireshark,选择 Kali 的网卡(如

🔥 场景 4:Samba 服务渗透(139/445 端口,文件共享漏洞)

Samba 服务(139/445 端口)用于文件共享,新手可先枚举共享目录,再尝试登录:

-

枚举 Samba 共享目录 用

smbclient工具枚举靶机的共享资源:bash

运行

smbclient -L //192.168.1.4 -N # -L 枚举共享目录,-N 匿名登录输出会显示靶机的共享目录(如

share、print$等)。 -

登录共享目录 若枚举到可访问的共享目录(如

share),尝试登录:bash

运行

smbclient //192.168.1.4/share -N # 匿名登录share目录登录成功后,用

ls查看文件、get下载敏感文件(如配置文件、密码文件);若匿名登录失败,用 hydra 爆破 Samba 账号密码:bash

运行

hydra -l root -P /usr/share/wordlists/rockyou.txt 192.168.1.4 smb

三、实操注意事项(避免踩坑 + 合规提醒)

- 合规第一:所有操作仅针对「自己搭建的授权靶机」(如 Metasploitable2/3),禁止对未知 IP、公司网络、公共服务器进行扫描 / 破解,否则可能违反《网络安全法》;

- 工具优先级 :

nc适合快速扫描端口,但精准度不如nmap------ 若想更清晰地查看端口对应的服务版本,可执行nmap -sV 192.168.1.4(-sV探测服务版本); - 权限提升 :若通过 FTP/SSH/Telnet 登录靶机后,获取的是普通用户权限,可尝试「权限提升」(如查找 SUID 文件、sudo 权限漏洞),Kali 预装的

linpeas.sh脚本是提权神器(后续可深入学习); - 漏洞利用 :若靶机是 Metasploitable2,部分开放端口对应已知漏洞(如 Samba 的 MS08-067 漏洞、FTP 的弱密码),可结合 Metasploit 框架(

msfconsole)进行漏洞利用,快速获取靶机 root 权限。

四、下一步推荐实操顺序(从易到难)

- 先测 FTP 匿名登录(最快出结果,建立信心);

- 再访问 80 端口 Web 页面,用 nikto/dirb 扫描漏洞;

- 尝试 Telnet/SSH 暴力破解(用 rockyou.txt 字典);

- 最后测试 Samba 服务,枚举共享目录。

-