firmware拿到个bin文件,写个大概的思路

-

先binwalk,获得extracted文件

-

firmwalker 跑一遍

简单说: Script for searching the extracted firmware file system for goodies

https://github.com/craigz28/firmwalker.git

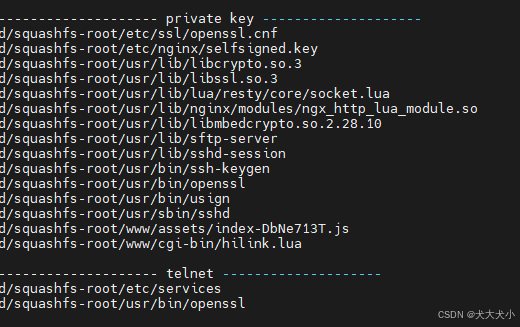

会把extracted文件都过一遍

大概长这样

3 然后就基于这个结果挨个看

etc/shadow 先看下,竟然是md5的,那就直接john

bash

john --format=md5crypt hash.txt --wordlist=../wordlists-main/wordlists/passwords/most_used_passwords.txt不出意外,cracked 。。

4 再挨个看下有没有key toekn 之类的敏感信息

5 sshd_config 也审计下 看看认证怎么搞的,算法,ciphers。。。。

bash

cat ssh/sshd_config | egrep -i 'PermitRootLogin|PasswordAuthentication|PubkeyAuthentication|KexAlgorithms|Ciphers|MACs'6 看到lua 文件,找下危险函数

bash

grep -R --line-number -E 'os\.execute|io\.popen|; *os\.|ngx\.exec' usr/lib/lua/ www/cgi-bin/ /usr/lib/nginx/modules/