一、前言

在前面我们完成了关于以太网安全部分中端口隔离相关知识的分享,接下来我们要进行下一部分知识的分享,MAC地址表安全。我们知道交换机内置了MAC地址表,而MAC地址表中记录了MAC地址信息与对应接口的关系,并且MAC地址表是计算机设备唯一的身份标识符,而在计算机网络安全中,有通过模拟对应主机MAC地址信息的方式进行网络渗透、攻击的行为,而对交换机进行MAC地址表学习配置,可用有助于网络安全防护。

二、简介

MAC地址表类型

|---------|---------------------------------------------------------|

| 动态MAC地址 | 通过流动的报文,学习到其中的源MAC地址。但该MAC地址会老化 |

| 静态MAC地址 | 接口和MAC地址静态绑定后,其他接口接收到源地址为该MAC地址的报文会被丢弃(即被绑定MAC只能通过绑定接口) |

| 黑洞MAC地址 | 配置黑洞MAC地址后,源地址、目的地址为该MAC地址的报文都会被丢弃 |

三、实验

1.网络拓扑图的创建

创建如图所示的网络拓扑结构。共使用到3台交换机、2台PC。

2.终端设备的IP地址配置

| 终端设备 | IP地址 |

|---|---|

| PC1 | 192.168.1.1/24 |

| PC2 | 192.168.1.2/24 |

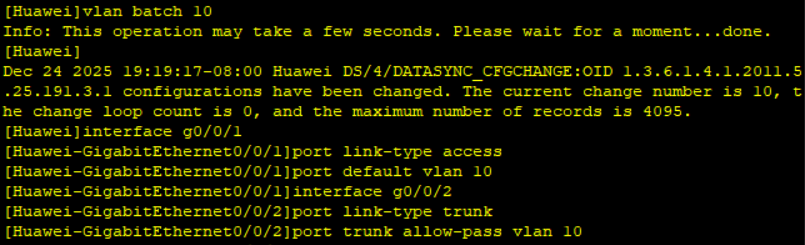

3.VLAN的划分及配置

LSW1、LSW2

配置指令:

bash

vlan batch 10 # 创建vlan10

interface g0/0/1 # 进入g0/0/1接口配置页面

port link-type access # 配置该接口模式为access

port default vlan 10 # 将该接口划分进入vlan10

interface g0/0/2 # 进入g0/0/2接口配置页面

port link-type trunk # 配置该接口的模式为trunk

port trunk allow-pass vlan 10 # 允许vlan10的流量通过该接口配置图:

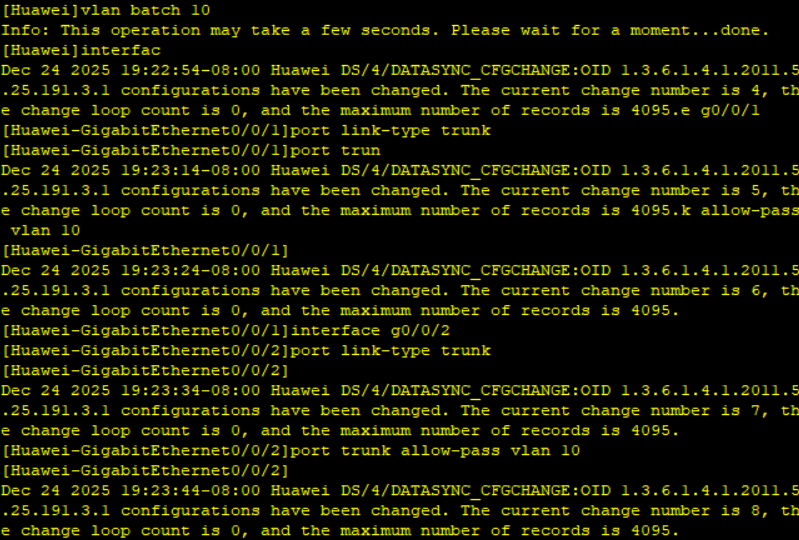

LSW3

配置指令:

bash

vlan batch 10 # 创建vlan10

interface g0/0/1 # 进入接口g0/0/1配置页面

port link-type trunk # 配置该接口的接口模式为trunk

port trunk allow-pass vlan 10 # 允许vlan10的流量通过该接口

interface g0/0/2 # 进入接口g0/0/1配置页面

port link-type trunk # 配置该接口的接口模式为trunk

port trunk allow-pass vlan 10 # 允许vlan10的流量通过该接口配置图:

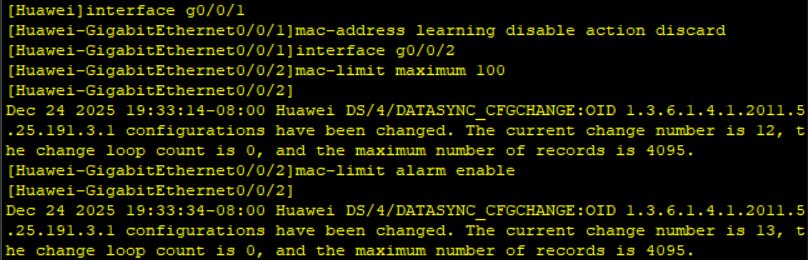

4.MAC地址表安全配置

LSW3

配置指令:

bash

interface g0/0/1 # 进入g0/0/1接口配置页面

mac-address learning disable action discard # 禁止该接口mac地址学习

interface g0/0/2 # 进入g0/0/2接口配置页面

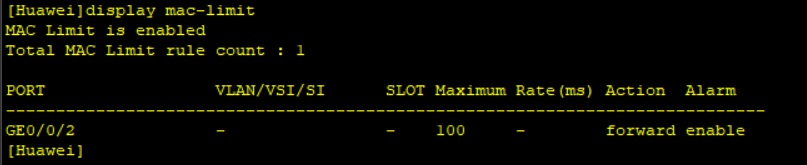

mac-limit maximum 100 # 配置该接口最大mac地址学习上限为100个

mac-limit alarm enable # 达到上限后警告配置图:

完成上面的配置,我们的实验操配置环节到此结束,接下来进行实验检验环节。

四、实验检验

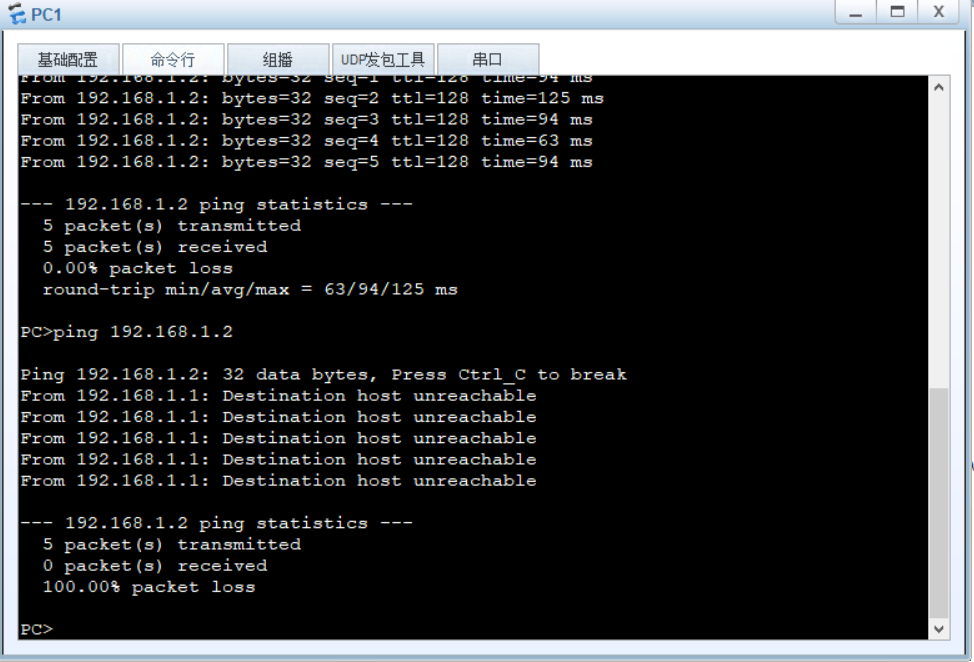

1.网络连通性测试

在没有配置LSW3的g0/0/1接口前,PC1能够ping通PC2,但当配置了g0/0/01接口禁止学习mac地址之后,就不能实现PC1和PC2之间的网络连通。

2.MAC地址表限制学习查询

五、总结

今天我们主要分享了关于以太网安全中MAC地址表安全的相关知识学习,通过网络拓扑实验,我们看得出来,这也是属于一种访问控制,而我们之前学到的访问控制有ACL、AAA,当然也包括端口隔离。

谢谢大家的观看,咱下次再见。