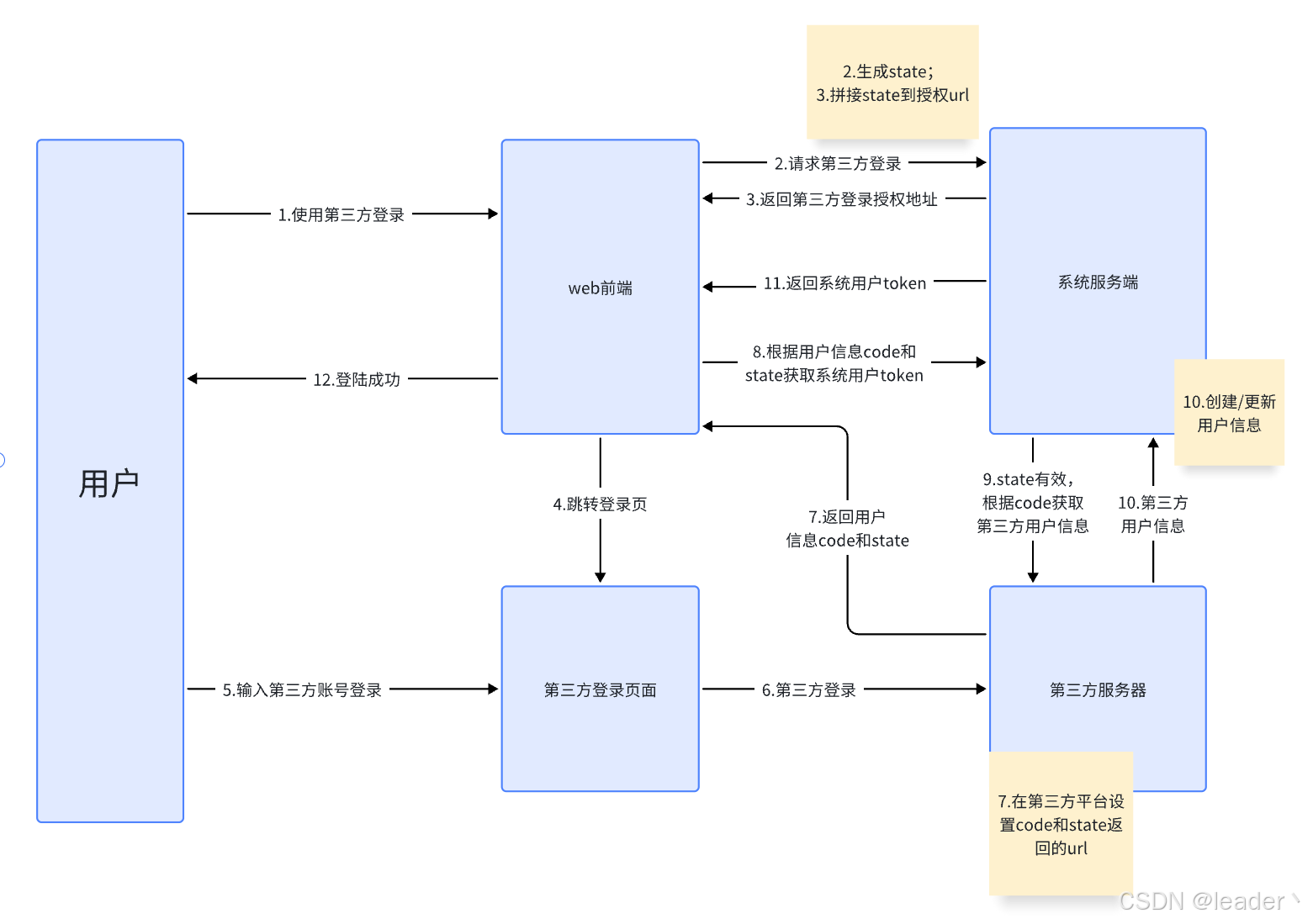

第三方登录流程图如下:

一、在第三方平台创建OAuth

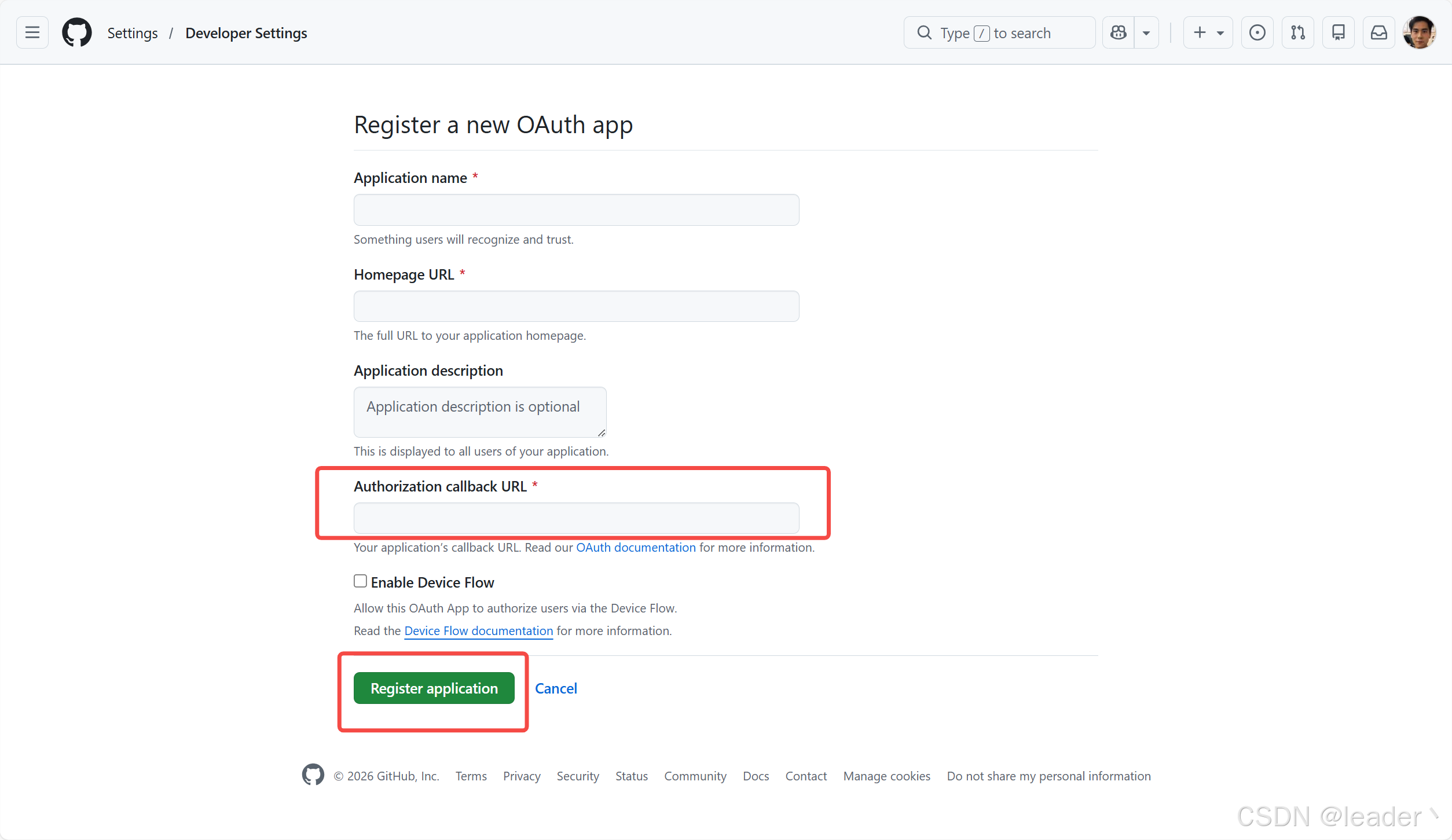

GitHub:

1.登录GitHub ➡ 右上角个人设置 ➡ 开发者设置

2.OAuth Apps ➡ 右上角创建新OAuth应用 ➡ 重点填写Authorization callback URL;

Authorization callback URL为流程图中第七步第三方code和state返回的路径,后续前端用于获取系统服务端token

GitHub的Authorization callback URL返回路径没有具体要求,填什么地址,code和state就返到对应的页面

Enable Device Flow(是否启动设备流):

如无法使用web形式授权输入邮箱密码登录,启动设备流可通过其他设备扫码等形式完成授权登录

3.保存Client ID和Client secrets

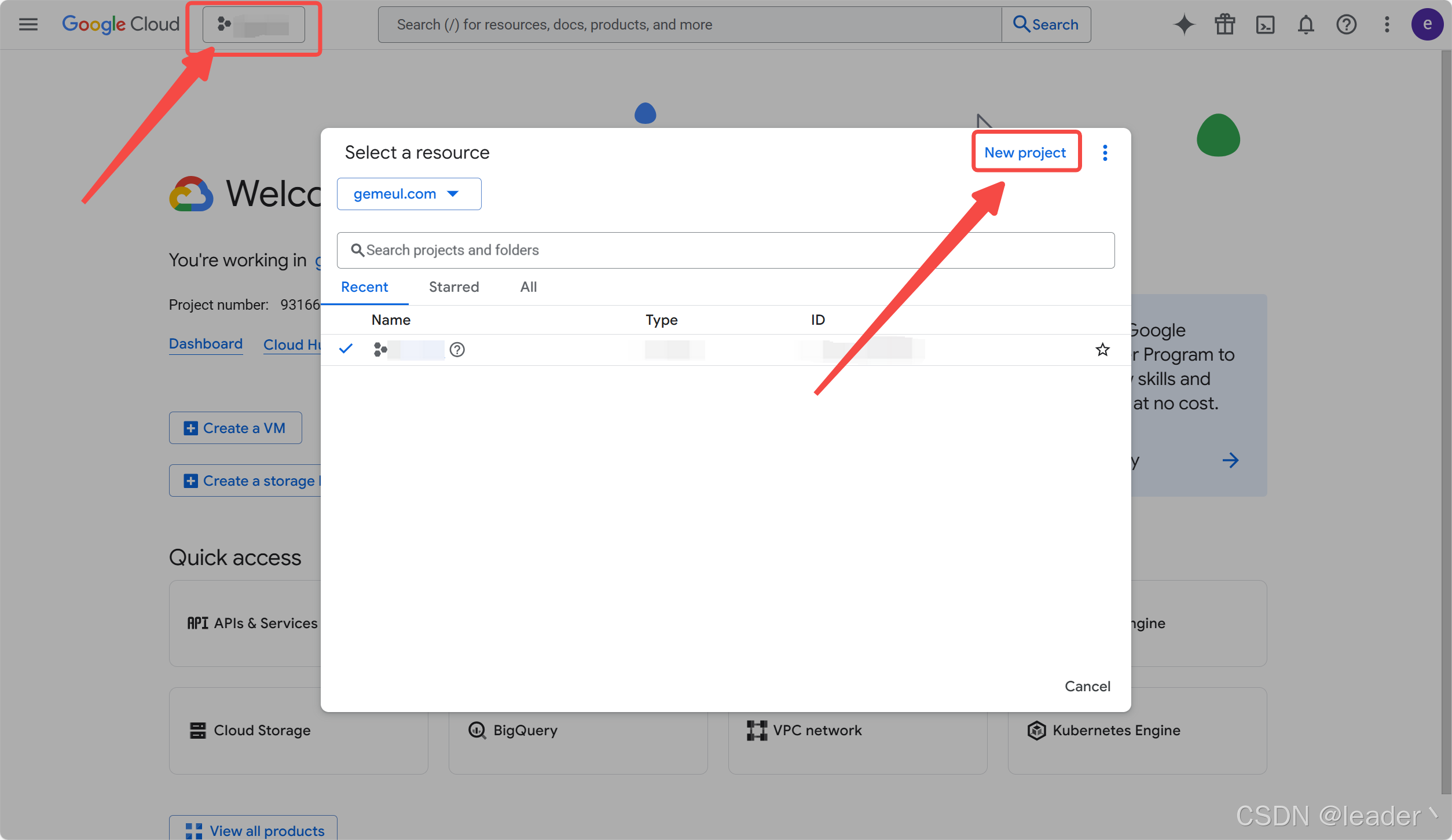

Google:

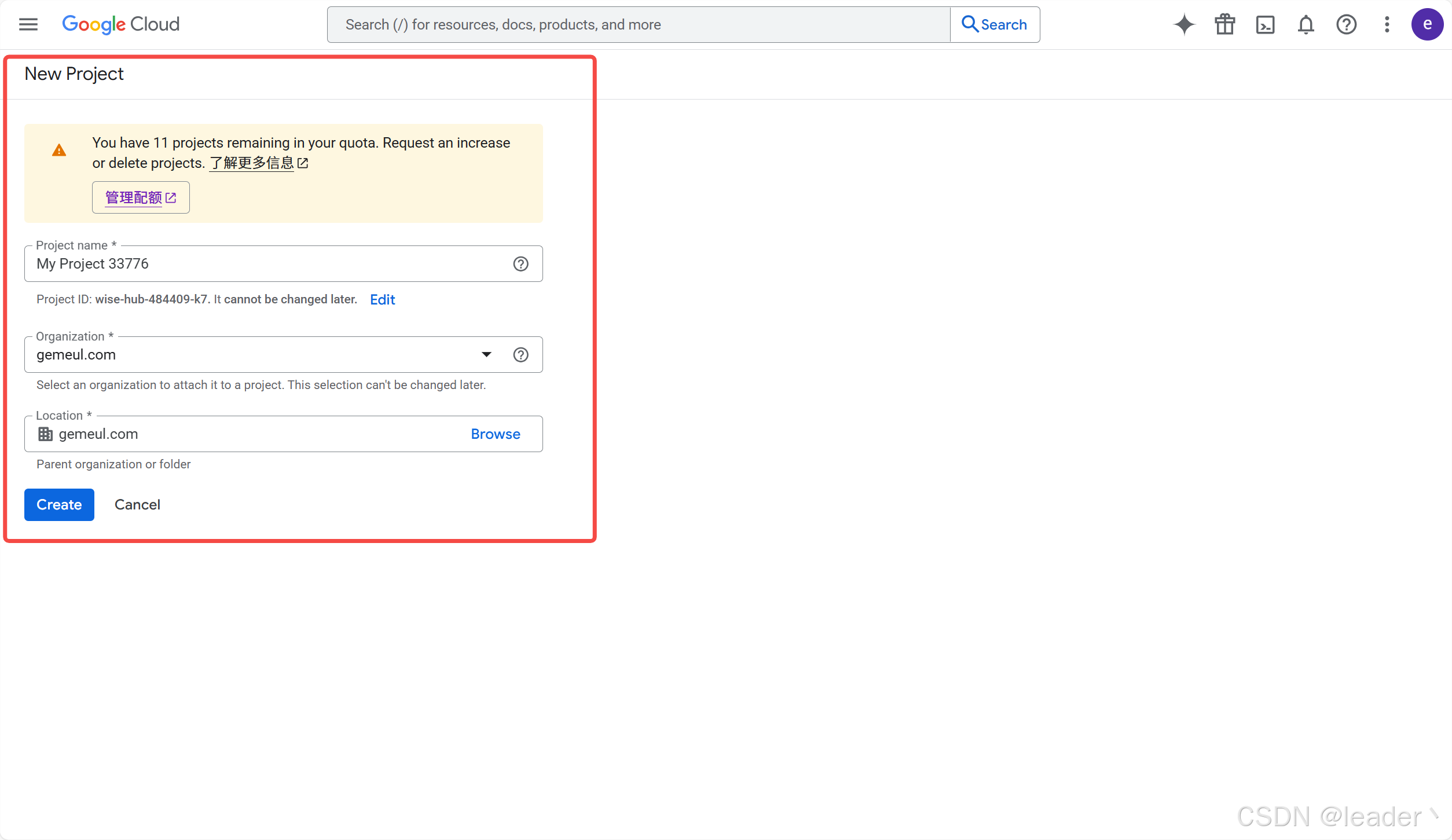

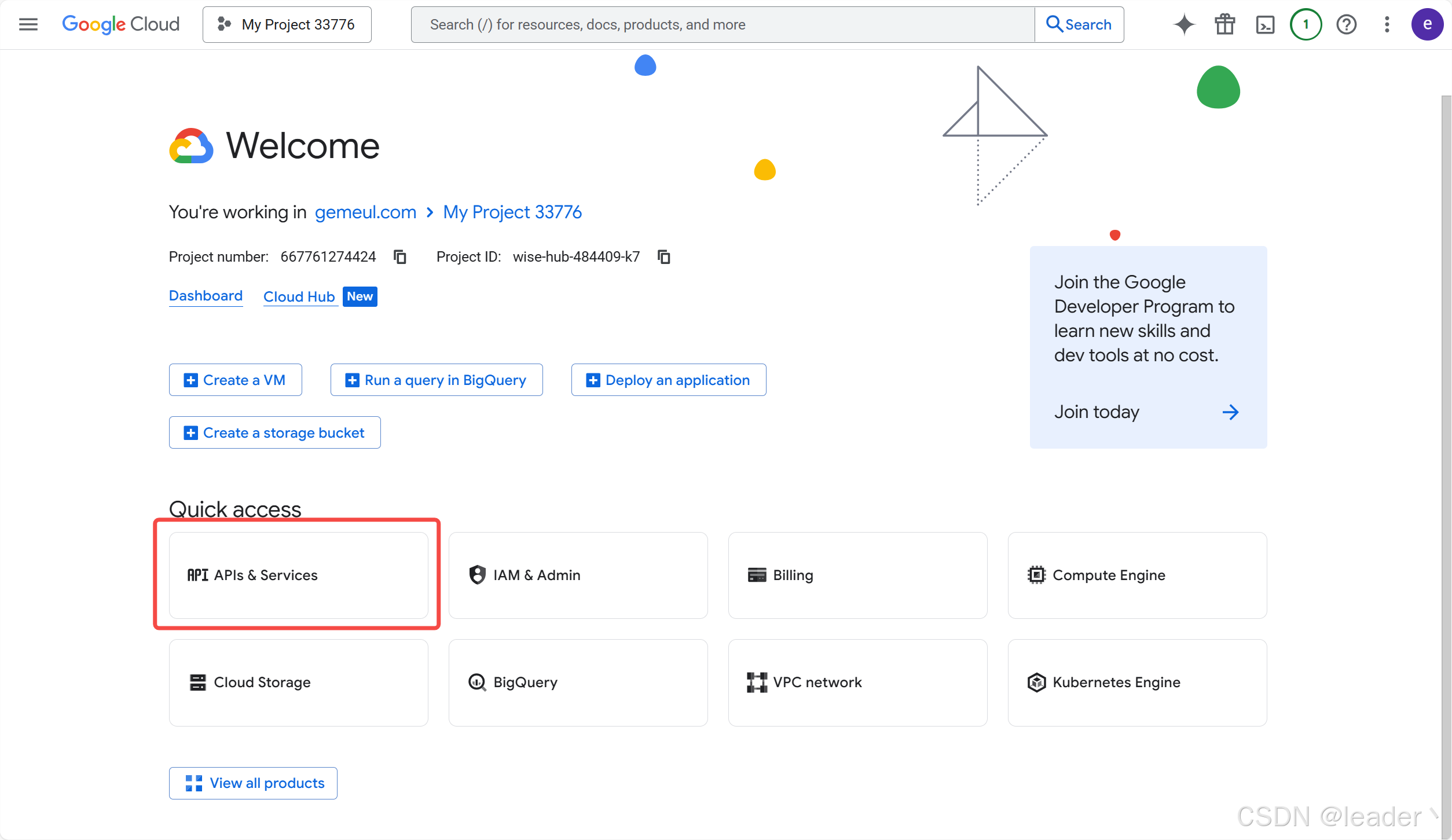

1.登录https://console.cloud.google.com ➡ New project ➡ 测试项目信息可随意填写

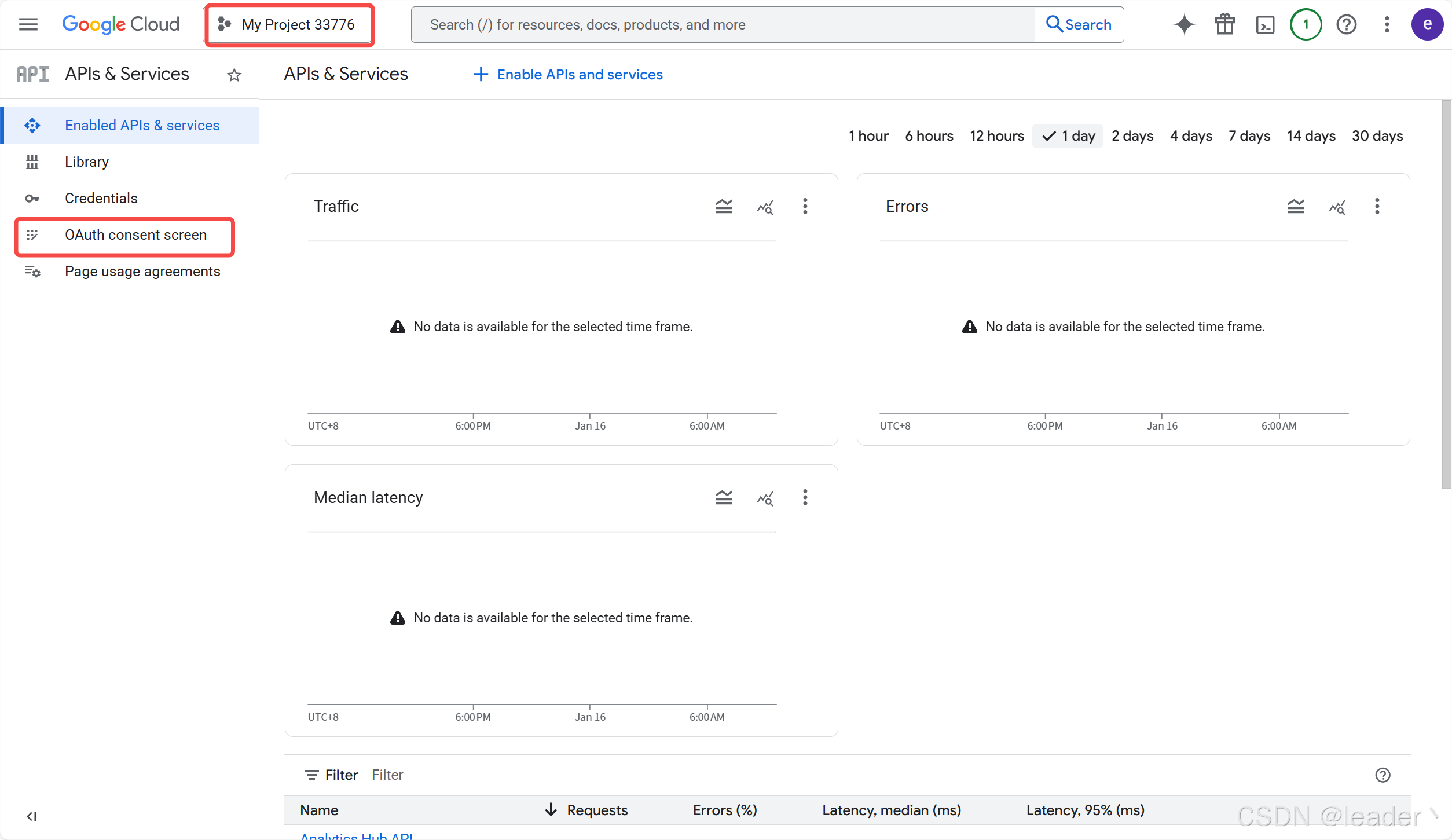

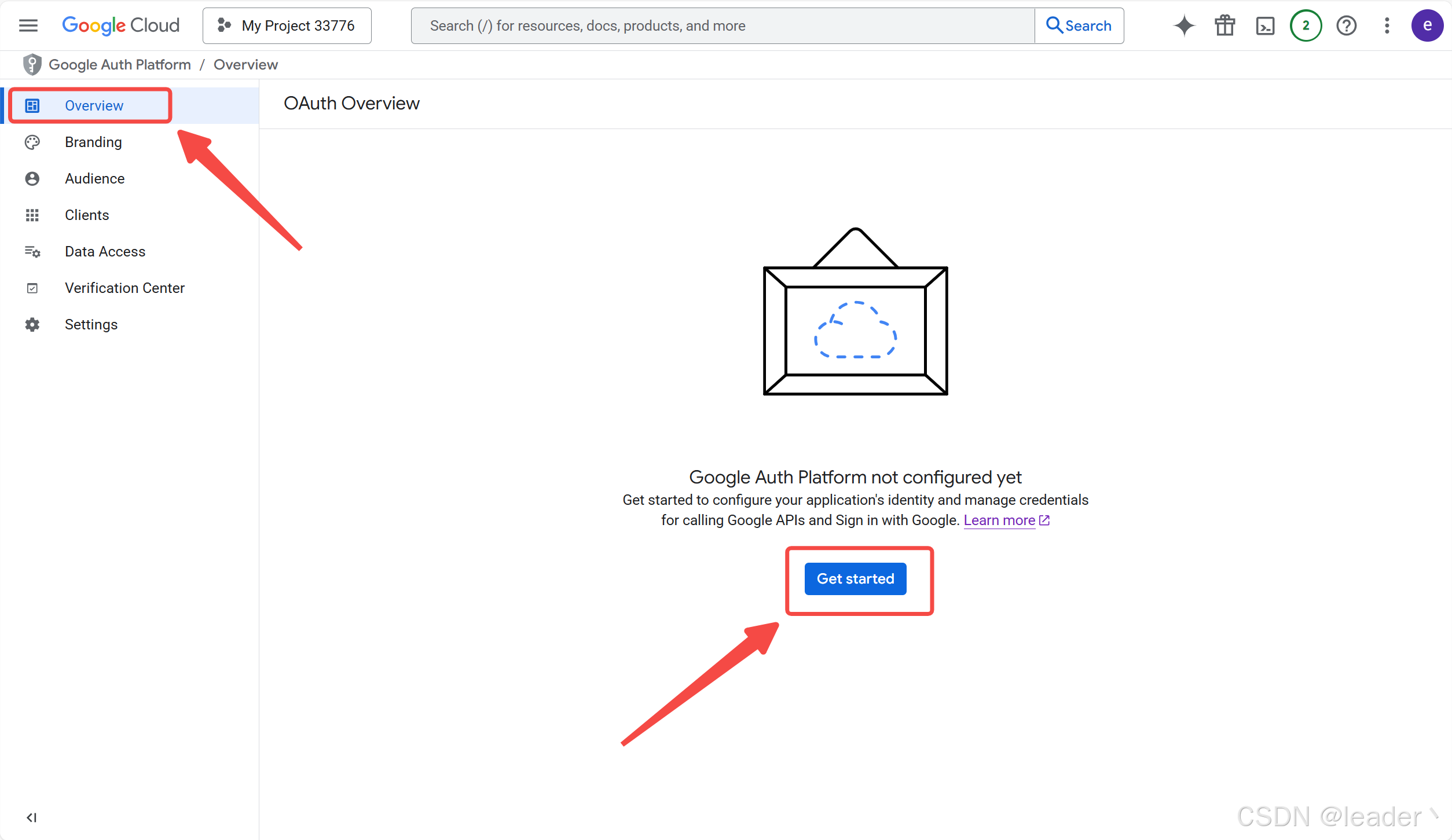

2. APIs & Services ➡ Credentials ➡ OAuth consent screen ➡ Get started

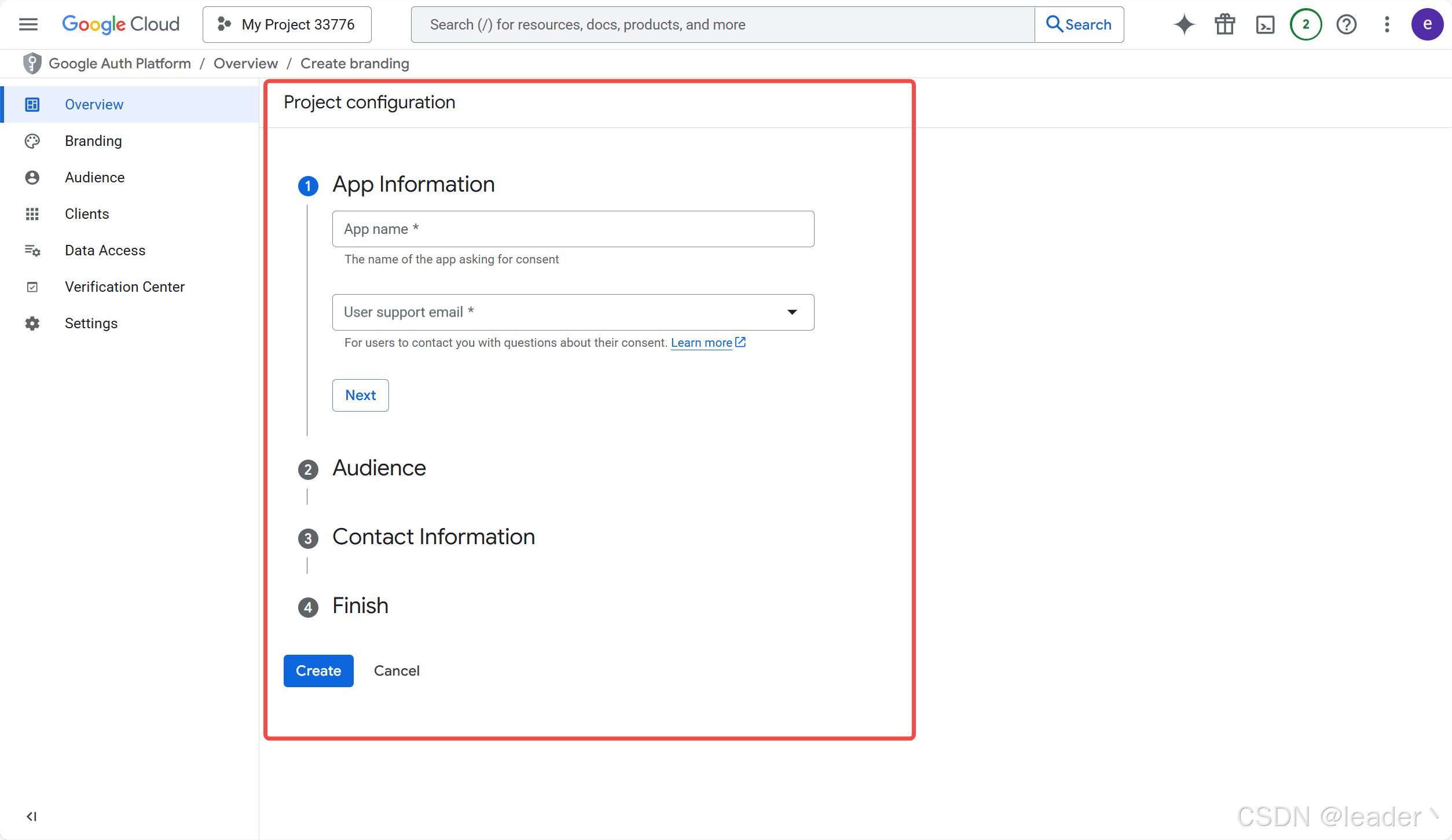

3. App Information可随意填写 ➡ Audience选择External(外部) ➡ Contact Information填写联系邮箱 ➡ Finish ➡ createe

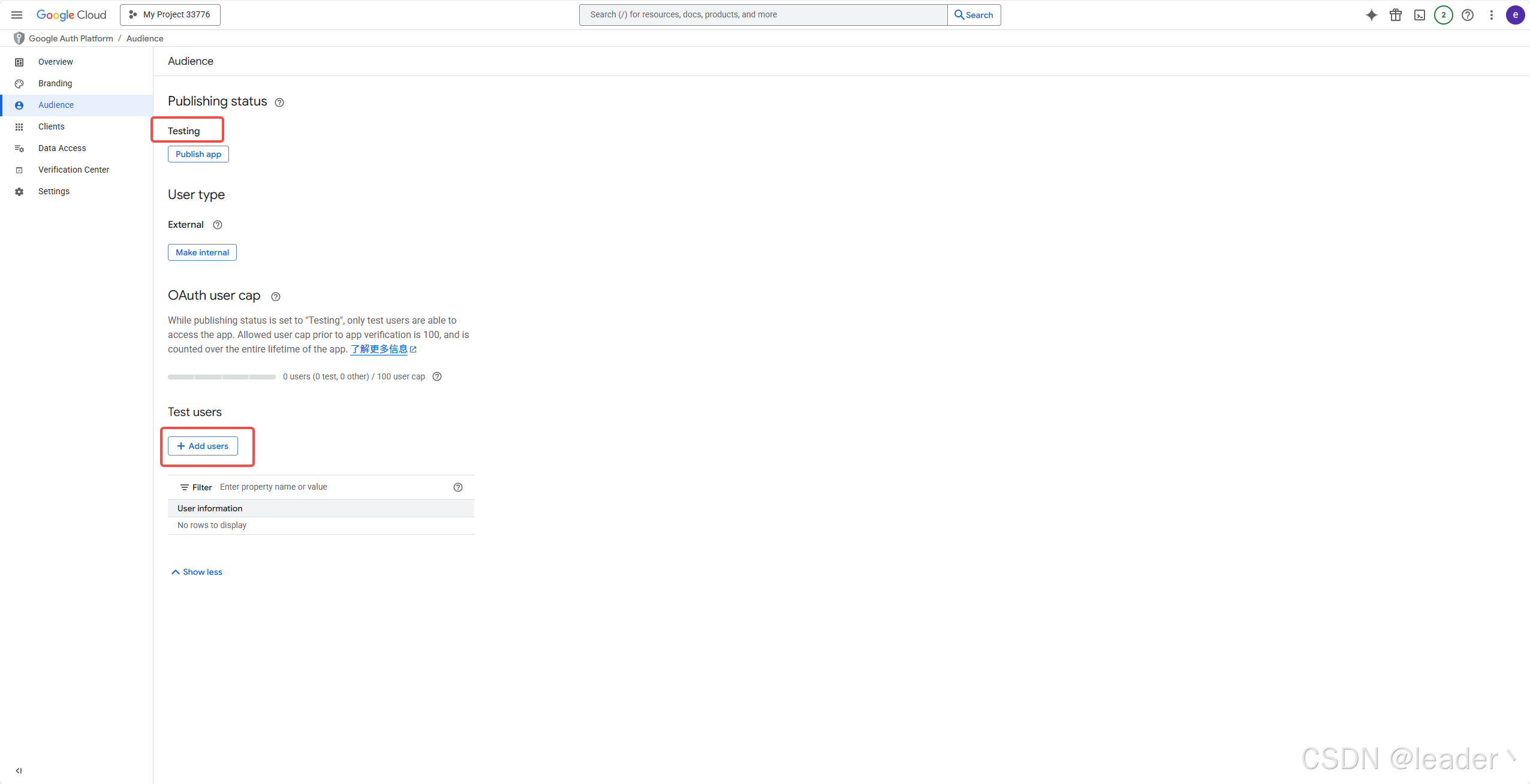

4.Audience ➡ 注意是否是测试阶段,下方Test users可以新增测试Google登录的测试账号;如果状态为已发布不是测试阶段,则不需要新增Test users

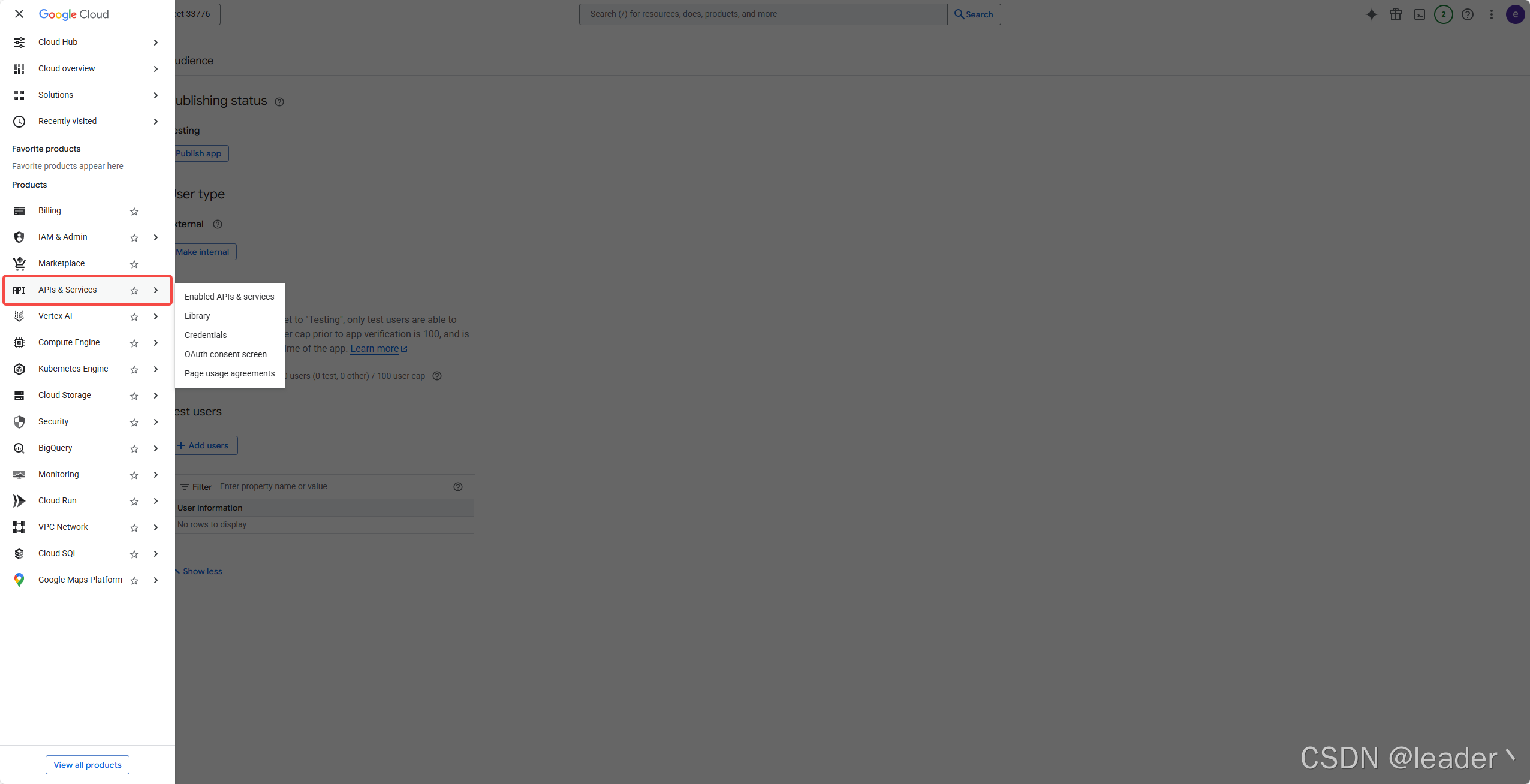

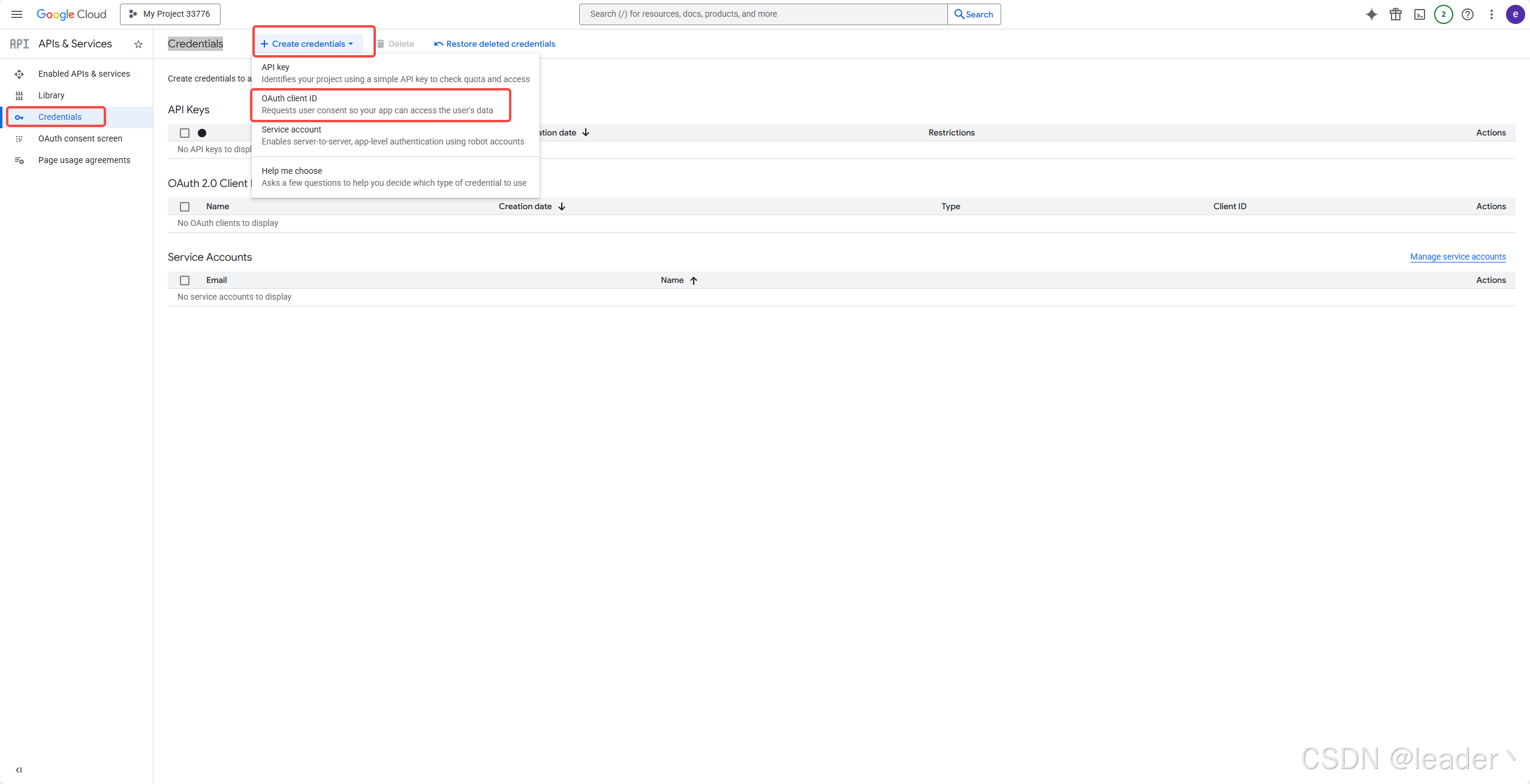

5.左上角Navigation menu (.) ➡ APIs & Services ➡ Credentials ➡ 上方新增OAuth client ID

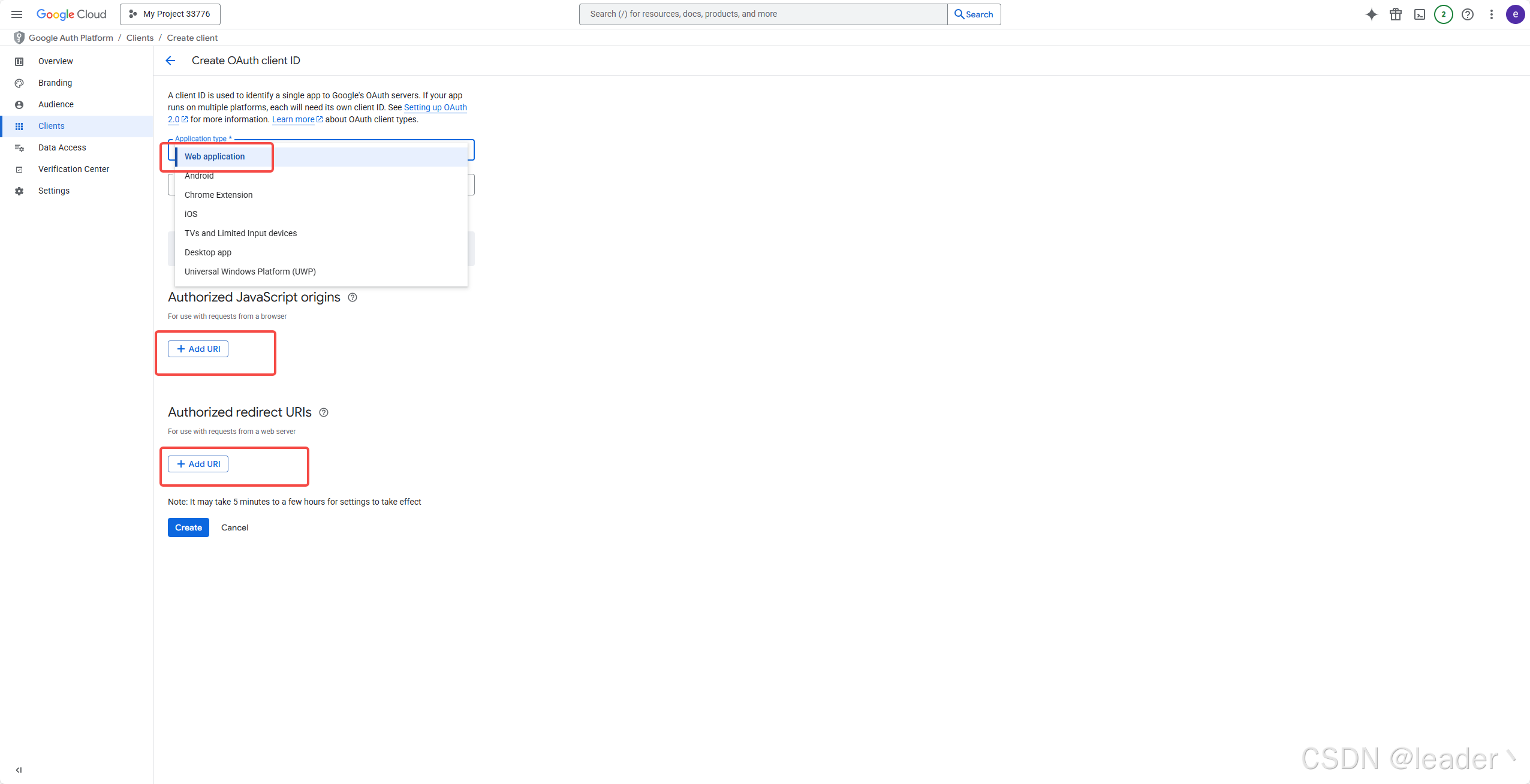

6.Web application ➡ Authorized JavaScript origins项目主页url

Authorized redirect URIs为流程图中第七步第三方code和state返回的路径,后续前端用于调后端接口获取系统服务端token

**注意:**Authorized redirect URIs只能填本地ip或者顶级域名

前端联调时可以填:http://127.0.0.1:xxxx(前端项目端口号)

可以传参,例如:http://127.0.0.1:xxxx?type=google

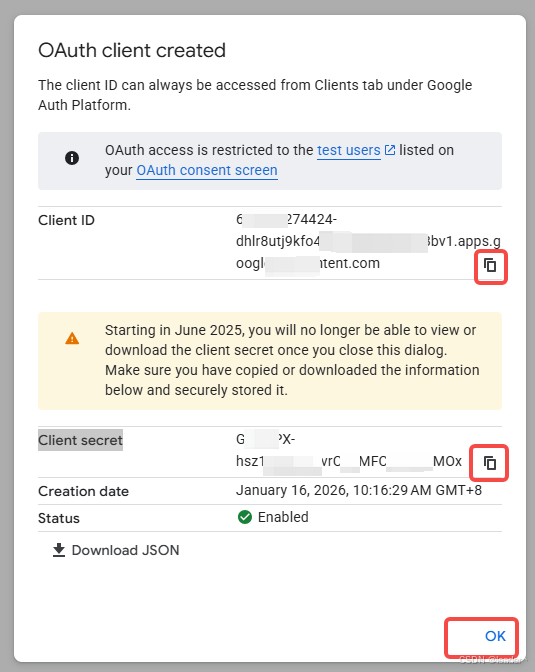

7.保存Client ID和Client secret

二、第三方授权url拼接逻辑

GitHub:

https://github.com/login/oauth/authorize?client_id=xxxx&state=xxxx&scope=user:emailclient_id为OAuth中Client ID;

状态参数state为系统服务器生成,用于防止CSRF攻击

Google:

client_id为OAuth中Client ID;

redirect_uri为Google OAuth中填写的Authorized redirect URIs(一定要相同,否则禁止授权)

状态参数state为系统服务器生成,用于防止CSRF攻击

三、根据第三方用户信息code和state获取系统服务器用户token

1.验证code和state;

2.根据code访问第三方平台获取第三方平台token

3.根据第三方平台token获取第三方用户信息

4.根据第三方用户唯一标识查询当前用户是否存在

5.创建/更新用户信息

6.返回系统用户token