一、漏洞概述

|-------------|---------------------------------|

| 漏洞类型 | 远程认证绕过 |

| 漏洞等级 | 严重 |

| 漏洞编号 | CVE-2026-24061 |

| 漏洞评分 | 9.8 |

| 利用复杂度 | 低 |

| 影响版本 | 1.9.3 <= GNU Inetutils <= 2.7 |

| 利用方式 | 远程 |

| POC/EXP | 已公开 |

近日,网上披露了一个telnet严重漏洞,攻击者可以利用该漏洞直接获取root权限。为避免您的业务受影响,建议您及时开展安全风险自查。

GNU InetUtils 是 GNU 项目提供的一个网络工具集合,包含:telnet、telnetd、ftp、ftpd、ping、hostname、ifconfig(旧版)、rlogin, rsh, rcp 等。其目标是提供符合 POSIX 和 GNU 标准的网络工具。telnetd 是一个 inetd/xinetd 超级服务托管的守护进程,通常不独立运行。支持基本的 Telnet 协议(RFC 854)、终端类型协商(TTYPE)、窗口大小协商(NAWS)等选项、调用/usr/bin/login 进行用户认证(依赖 PAM 或传统 /etc/passwd)。据描述,由于GNU InetUtils telnetd认证调用/usr/bin/login时,未对输入的环境变量校验,导致攻击者可以绕过密码验证,获取到root权限,进而控制整个服务器。

漏洞影响的产品和版本:

- 1.9.3 <= GNU Inetutils <= 2.7

- Debian 12

- Debian 13

- Ubuntu 24.04+

- Kali Linux

- 部分NAS系统

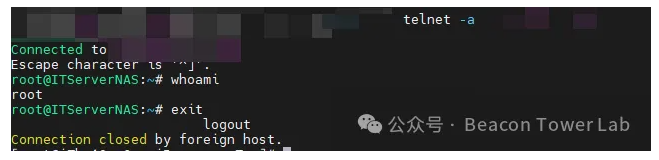

二、漏洞复现

三、资产测绘

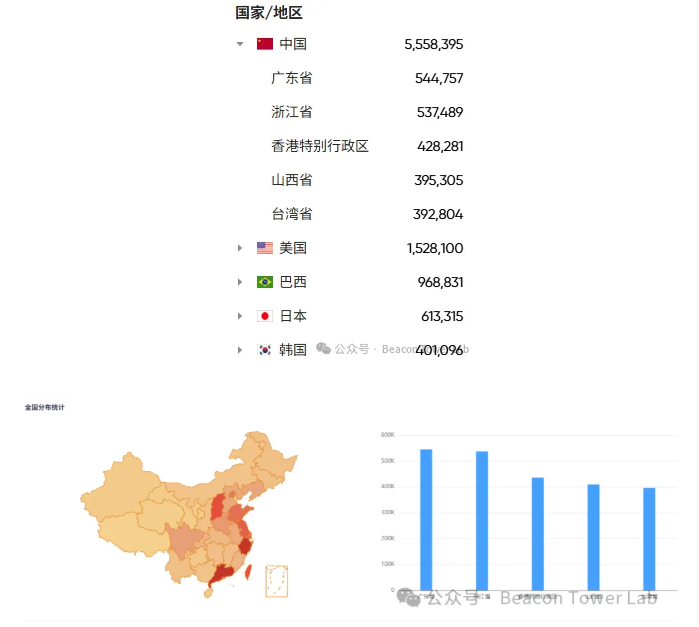

据daydaymap数据显示互联网存在14,776,469个资产,国内风险资产分布情况如下。

四、解决方案

1、将GNU Inetutils升级到最新版及2.7以上版本

2、禁用telnet

3、自定义login工具、禁用-f参数

五、参考链接

https://www.openwall.com/lists/oss-security/2026/01/20/2