内网横向渗透

1. 信息收集

获取目标主机权限(普通用户权限、匿名权限)后,对被控主机进行信息收集。

1.1 内网信息收集

本机信息收集:

- 账户信息:判断当前用户角色是否需要进一步提权

- 网络和端口信息:根据当前主机IP地址等,确认连接网络情况

- 进程列表:查看当前主机进程运行情况(关注安全软件)

- 系统补丁信息

- 凭据收集:收集登陆凭据扩大战果

域内信息收集:

- 是否有域

- 查找域管理员

- 查找域控主机

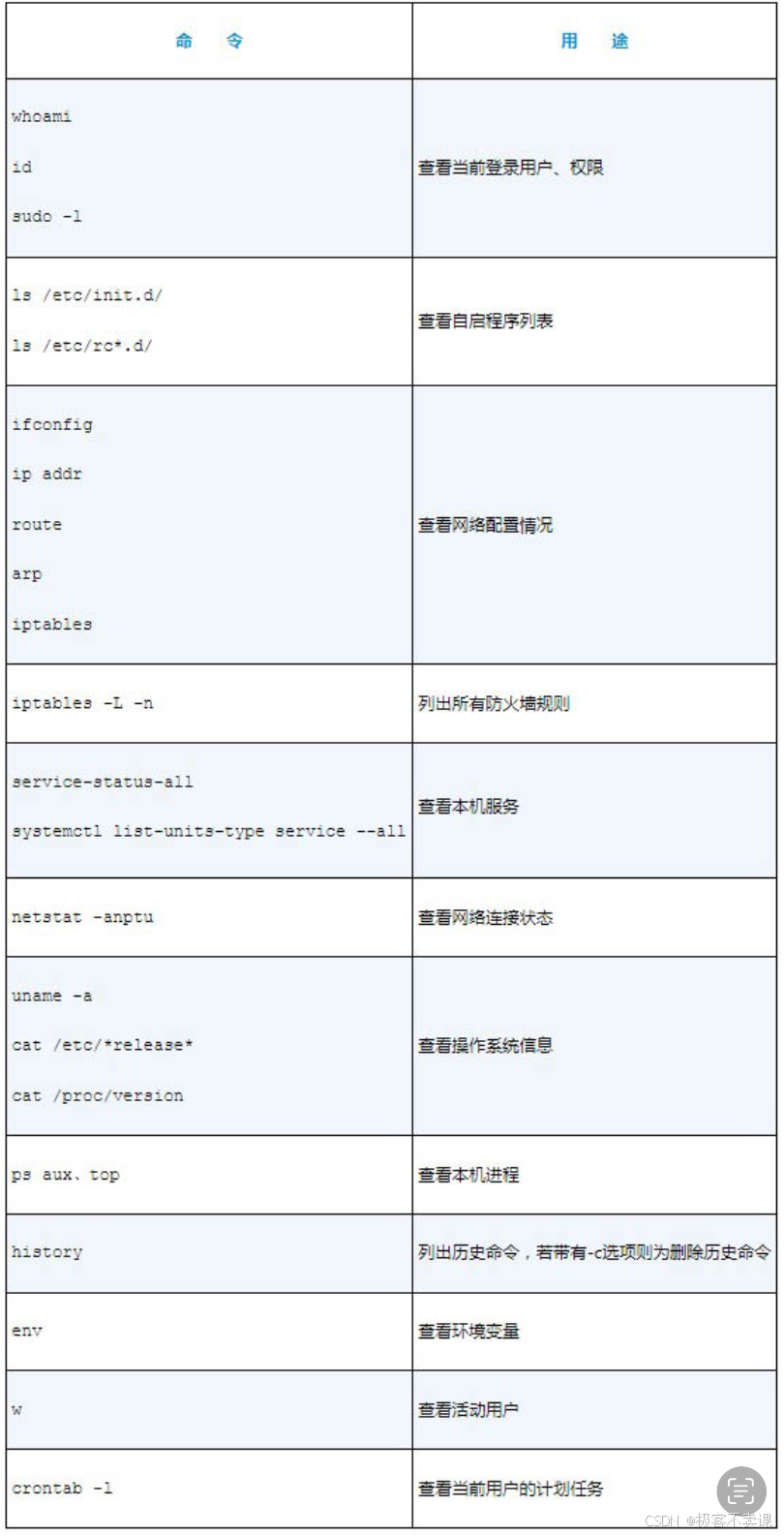

Linux 主机信息收集

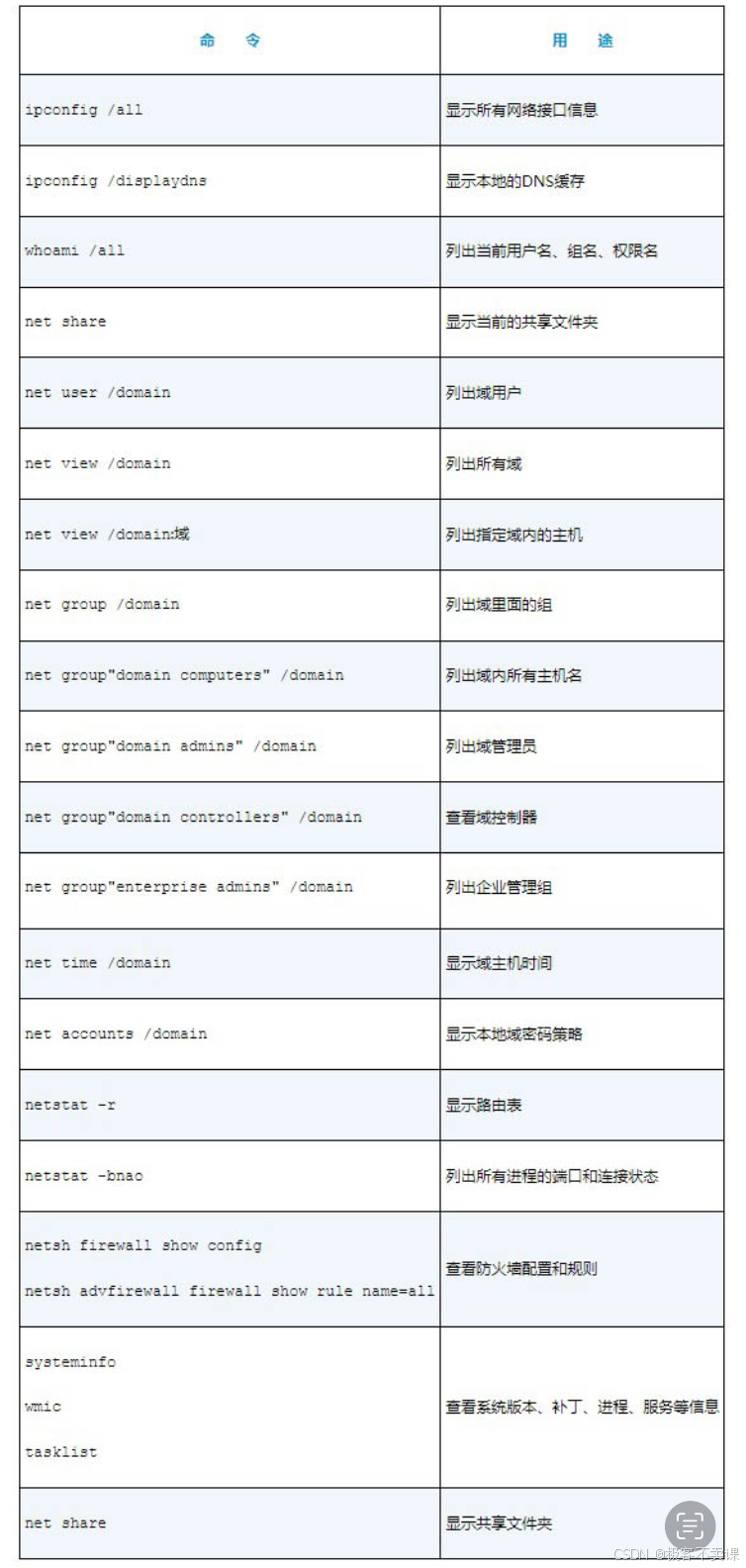

Windows 主机信息收集

1.2 敏感文件收集

获取目标主机的重要机密文件,如:数据库文件、配置文件、日志文件、文档文件等。

windows 敏感文件

- 系统配置文件

●C:\boot.ini(可查看系统版本)

●C:\Windows\win.ini(Windows系统基础配置文件)

●C:\Windows\php.ini(PHP配置文件)

●C:\Windows\system32\inetsrv\MetaBase.xml(IIS配置文件)

●C:\Windows\my.ini(MySQL配置文件) - 用户信息文件

- 日志文件

- 文档文件

linux 主机敏感文件

- 系统配置文件

●/etc/passwd(记录操作系统用户信息)

●/etc/shadow(记录操作系统用户密码)

●/etc/sudoers(记录sudo命令的授权信息)

●/etc/my.cnf(MySQL配置信息)

●/etc/httpd/conf/httpd.conf(Apache配置文件) - 用户信息文件

●/root/.ssh/authorized_keys(记录SSH公钥)

●/root/.ssh/id_rsa(记录SSH私钥)

●/root/.bash_history(记录用户历史命令)

●/root/.mysql_history(记录MySQL历史命令) - 日志文件

●/var/log/messages(记录系统消息)

●/var/log/auth.log(记录认证日志)

●/var/log/apache2/access.log(记录Apache访问日志)

●/var/log/mysql/error.log(记录MySQL错误日志)

1.3 Metasploit 收集内网信息

在 Metasploit 会话中收集内网信息

网络状态

路由表信息帮助渗透测试人员了解目标主机内网拓扑。

- route list 显示路由表信息

- arp 获取目标主机 arp 地址缓存,找出潜在攻击目标

- run post/windows/gather/dnscache_dump 收集目标主机 dns 缓存

- netstat 网络连接状态

用户信息

利用收集到的用户信息,可以进行提权和横向移动

- 提权:对提权来说,需要用户密码哈希值、令牌、凭据等

- 横向移动:用户的登录历史、登录主机、登录权限

(1)枚举目标主机登录用户

bash

run post/windows/gather/enum_logged_on_users(2)尝试获取目标主机的用户密码哈希值

64 位目标主机,需要将 Meterpreter 迁移到 64 位程序进程中,使用 "migrate 进程PID" 命令

bash

run post/windows/gather/smart_hashdump- 使用 Mimikatz的扩展收集目标主机的用户凭据

bash

load kiwi

creds_all枚举域控主机

(1)了解域名和域控主机

- 标识域名和域控主机 ip 地址

bash

run post/ windows/gather/enum_domain- 域控主机 DNS 、操作系统

bash

run post/windows/gather/enum_ad_computers- 域中组信息

bash

run post/windows/gather/enum_ad_groups