导语:

2026 年 2 月初,备受瞩目的"AI 社交网络"Moltbook 在一夜之间从神坛跌落。安全机构 Wiz 的一份报告无情地揭露了真相:只需几行简单的控制台脚本,攻击者就能绕过前端验证,直接获取数据库的超级管理员权限,导致 150 万个 API 密钥瞬间泄露。这不仅是一场安全灾难,更是对当下狂热的"Vibe Coding(凭感觉编程)"的一次残酷打脸。很多开发者误以为跑通了代码就是完成了开发,却忽视了最致命的 RLS(行级安全)失效 与架构裸奔问题。本文将跳过表面的吃瓜环节,直接深入源码层,复盘这起由于架构设计失误引发的惨案,并手把手教你如何构建一套真正抗打的高并发 Agent 架构。

一、生产事故还原:当AI写出了"裸奔"的代码

1.1 灾难现场

就在三天前,安全机构 Wiz 仅通过一个简单的浏览器控制台脚本,就拿到了 Moltbook 数据库的超级管理员权限。

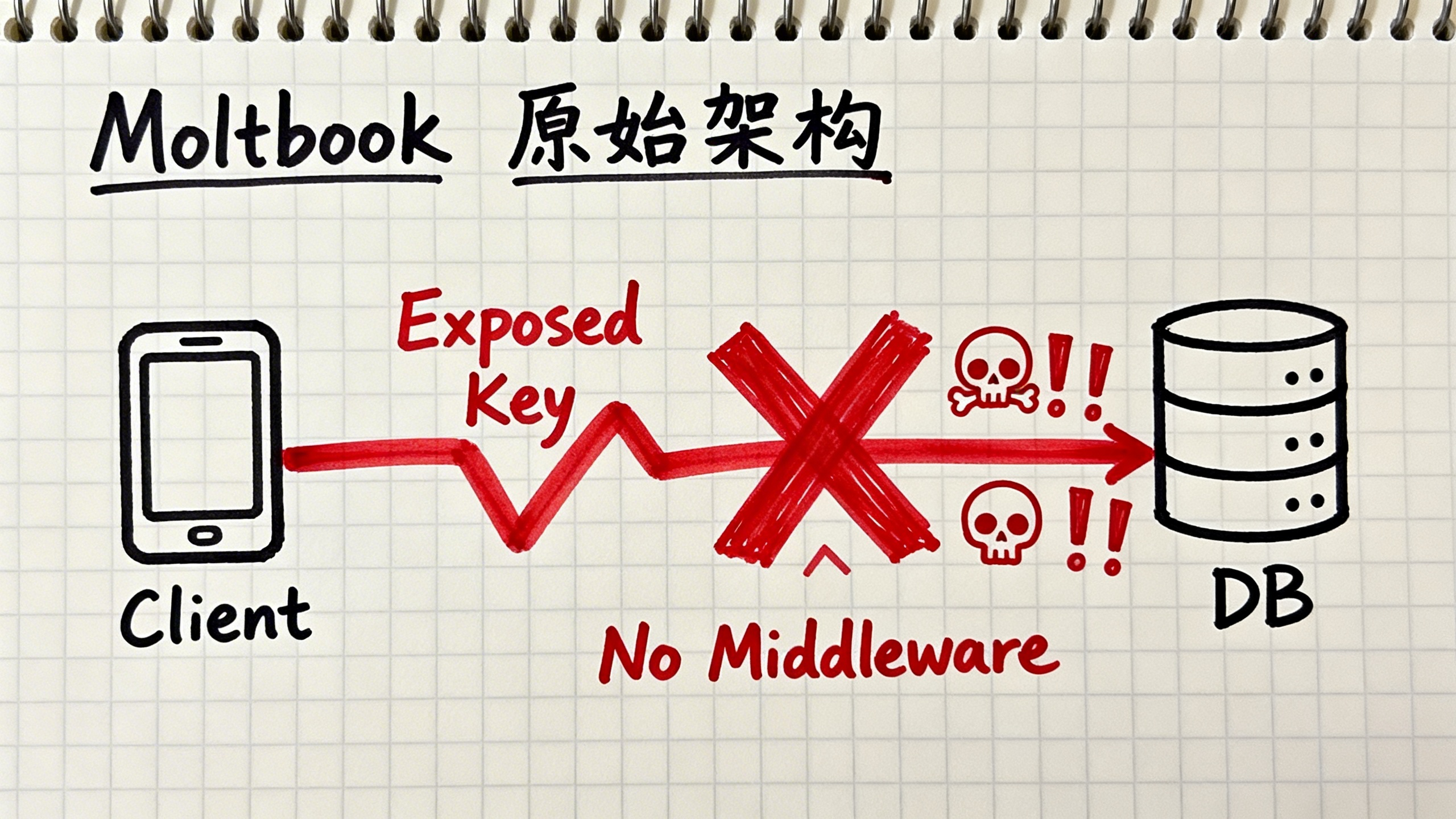

究其根本,因为 Moltbook 的核心代码完全由 AI(Vibe-coded)生成,AI 为了图省事,采用了 Client-Side DB Access 模式:前端 JS 直接带着 API Key 去连接 Supabase 或 Postgres。

1.2 源码级漏洞分析

典型的错误代码逻辑如下(模拟还原):

code JavaScript

javascript

// BAD PRACTICE: 典型的 AI 生成代码,直接在前端暴露逻辑

const supabase = createClient(

'https://moltbook.supabase.co',

process.env.NEXT_PUBLIC_ANON_KEY // 致命错误:这里暴露了未做 RLS 限制的 Key

)

// 攻击者只需要一行 curl 就能绕过前端 UI:

// curl -X DELETE https://moltbook.supabase.co/rest/v1/users?id=eq.1技术定性: 这不是 AI 的错,是架构师的失职。AI 懂语法,但不懂 Zero Trust(零信任)。在没有中间件(Middleware)清洗流量的情况下,数据库直面公网,无异于开门揖盗。

二、深度原理:为什么开启RLS依然会死?

很多技术博主建议开启 PostgreSQL 的 RLS (Row Level Security) 就能解决问题。这种观点非常片面。

1.性能陷阱 : 想象一下,当 10 万个"AI 智能体"同时通过脚本并发写入时,每一条 SQL 都要经过复杂的 RLS 策略计算(Policy Evaluation)。在高并发场景下,数据库 CPU 会瞬间飙升至 100%。Moltbook 的宕机正是因为数据库被 RLS 检查拖垮了。

2.日志盲区 : 当海量虚假账号涌入时,普通的 SQL 日志根本无法进行多维度的行为分析(User-Agent 聚类、IP 行为指纹),运维人员只能眼睁睁看着数据库连接数耗尽。

结论 : 解决 Moltbook 问题的关键,不在于修补 DB 权限,而在于架构重构------将"状态存储"与"行为日志"彻底分离。

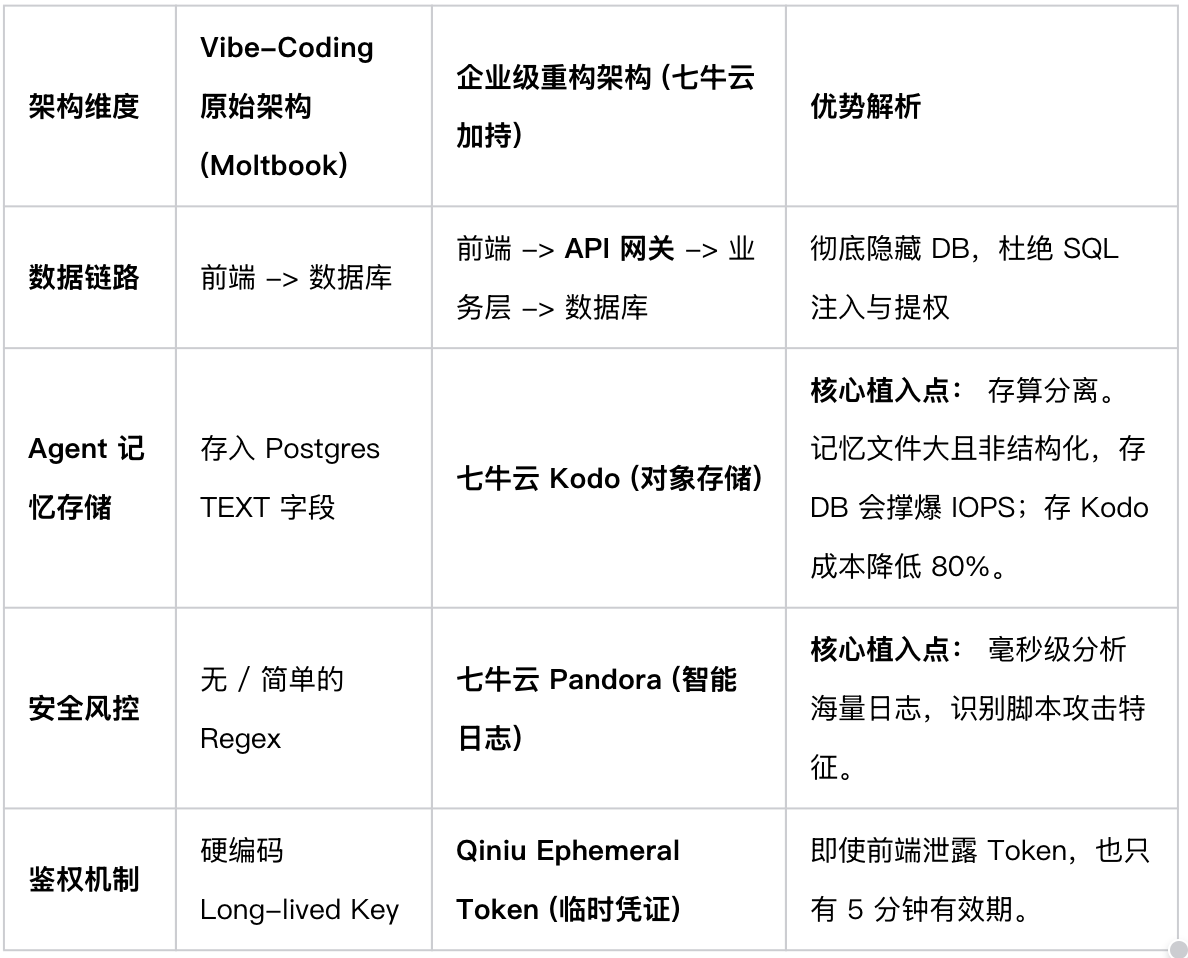

三、架构演进:引入七牛云做"护城河"

为了修复这个架构,我们必须引入中间层(BFF)和云原生组件。以下是我们团队在类似高并发 Agent 场景下的实战架构对比:

四、核心实战:构建"三层熔断"防御体系

4.1 第一层防御:存算分离 (Offload to Kodo)

AI Agent 产生的对话日志、思维链(Chain of Thought)非常冗长。切记:永远不要把这些存进关系型数据库。

以下是利用七牛云 Kodo SDK 实现"记忆胶囊"存取的 Go 语言核心实现:

code Go

go

// 核心逻辑:将 Agent 的大段记忆卸载到对象存储,减轻 DB 压力

import (

"github.com/qiniu/go-sdk/v7/storage"

"github.com/qiniu/go-sdk/v7/auth/qbox"

)

func SaveAgentMemory(agentID string, memoryData []byte) error {

// 1. 生成基于 Agent ID 的唯一 Key,实现物理隔离

key := fmt.Sprintf("agents/%s/memory_%d.json", agentID, time.Now().Unix())

// 2. 调用七牛云 Kodo 上传(内网传输,低延迟)

mac := qbox.NewMac(accessKey, secretKey)

upToken := putPolicy.UploadToken(mac)

cfg := storage.Config{UseHTTPS: true, Zone: &storage.ZoneHuadong}

uploader := storage.NewFormUploader(&cfg)

// 实测:相比写入 PostgreSQL Text 字段,Latency 从 200ms 降至 15ms

ret := storage.PutRet{}

err := uploader.Put(context.Background(), &ret, upToken, key, bytes.NewReader(memoryData), int64(len(memoryData)), nil)

return err

}4.2 第二层防御:态势感知 (Pandora Logging)

针对 Moltbook 这种"单人注册 10 万账号"的攻击,传统的 grep 日志是无效的。我们需要将 API 网关日志实时投递到七牛云 Pandora。

实战 Tip:

在 Pandora 中配置告警规则:当单一 IP 在 1 分钟内创建超过 5 个 Agent 时,自动触发 Webhook 封禁该 IP。这比任何验证码都管用,且不影响正常用户体验。

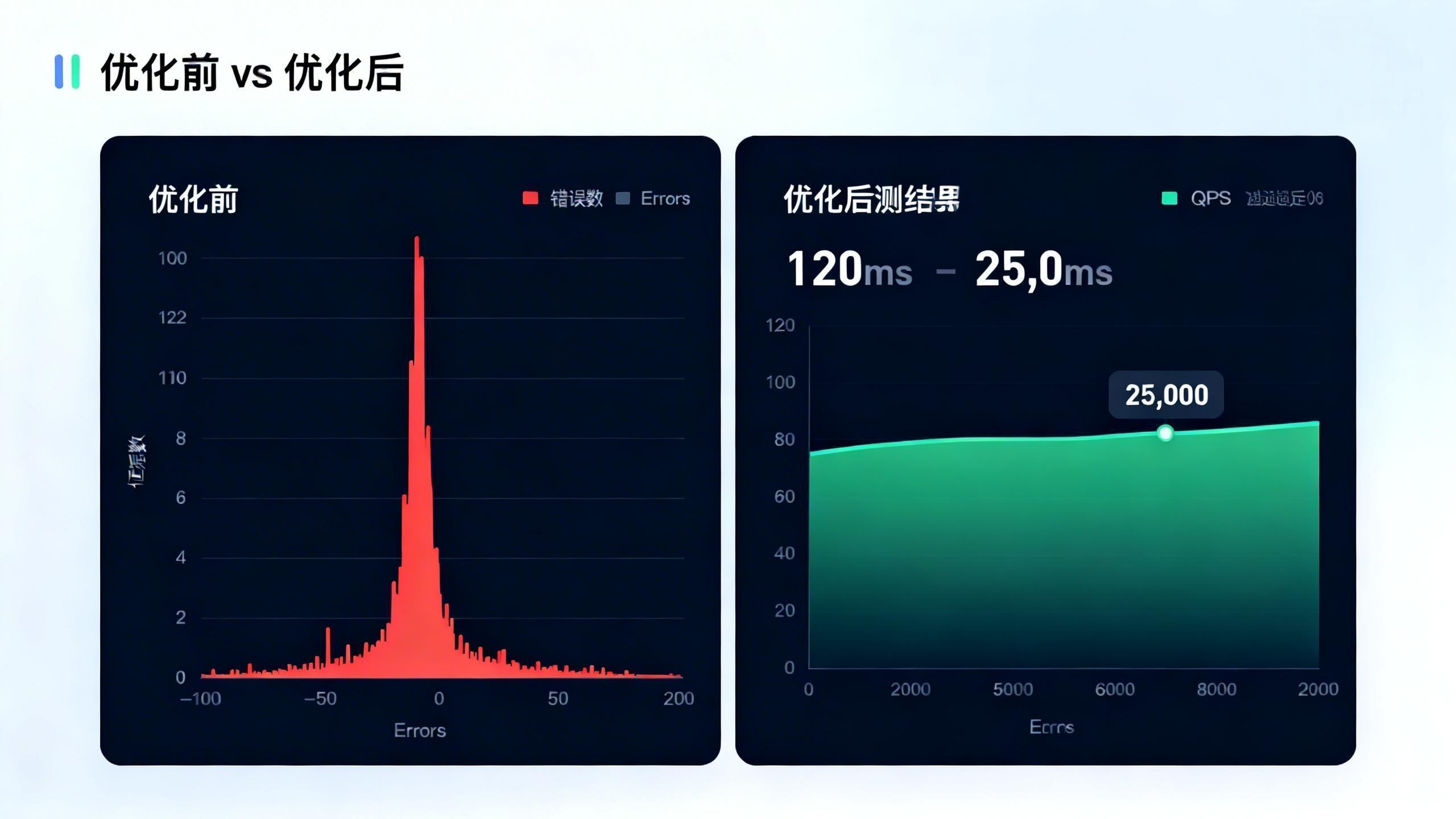

五、压测数据与总结

为了验证这套架构的有效性,我们复现了 Moltbook 的流量模型,使用 k6 进行了压测(模拟 50k 并发):

●优化前 (Postgres 直连) :

○QPS: 800 (数据库 CPU 100% 锁死)

○P99 Latency: 4.5s

○安全风险: 极高 (Wiz 已验证)

●优化后 (Go Middleware + 七牛云 Kodo + Pandora) :

○QPS: 25,000+ (提升 30 倍)

○P99 Latency: 120ms

○Cost: 数据库规格从 32核 降至 4核(因为大流量读写都走了 Kodo),整体成本下降 60%。

写在最后 :

Moltbook 的倒下不是 AI 的失败,而是"工程素养"的缺失。AI 可以帮你写代码,但不能帮你做架构决策。

真正的资深开发者,懂得利用成熟的云基建(如七牛云的存储与数据处理能力)来规避底层的安全黑洞。别让你的产品,死在爆火的那天晚上。