2025-2026 学年广东省职业院校学生

专业技能大赛信息安全管理与评估

赛项技能测试试卷(一)

2025-2026 学年广东省职业院校学生专业技能 大赛

信息安全管理与评估赛项专家组

2026 年 2 月

注意事项

各参赛队需要完成三个部分的任务 ,每个部分需要按裁判组专门提供的 U

盘中的"信息安全管理与评估竞赛答题卡-第 X 部分"和第一部分答卷(xxx.paper)提交答案及完成配置。

参赛队首先需要在 U 盘的根目录下建立一个名为"GWxx"的文件夹(xx用具体的工位号替代) ,请将填写完成的"信息安全管理与评估竞赛答题卡-第X 部分"答题文档 ,以及第一部分答卷(xxx.paper) ,放置在"GWxx"文件夹中。

例如 :08 工位 ,则需要在 U 盘根目录下建立"GW08"文件夹 ,请将填写完成的"信息安全管理与评估竞赛答题卡-第 X 部分"答题文档 ,以及第一部分答卷(xxx.paper) ,放置在"GW08"文件夹中。

特别说明:只允许在根目录下的"GWxx"文件夹中体现一次工位信息,不 允许在其他文件夹名称或文件名称中再次体现工位信息 ,否则按作弊 处理。

第一部分:网络平台搭建与设备安全防护任务书

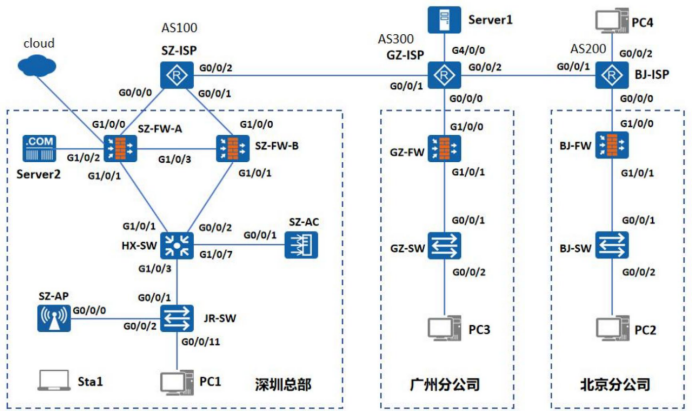

第一部分任务书包含了以下四个方面的基础信息:网络拓扑图、IP 地址规划表、设备初始化信息、任务内容。

- 网络拓扑图

- IP 地址规划表

|--------------|------------|-----------------------|-------------------------------------|--------------|

| 设备名称 | 接口 | IP 地址 | 所属区域 / VLAN | 对端设备 |

| 路由器 SZ-ISP | GE0/0/0 | 1.1.1.2/24 | - | SZ-FW-A |

| 路由器 SZ-ISP | GE0/0/ 1 | 3.3.3.2/24 | - | SZ-FW-B |

| 路由器 SZ-ISP | GE0/0/2 | 4.4.4.1/30 | - | GZ-ISP |

| 路由器 GZ-ISP | GE0/0/0 | 8.8.8.1/24 | - | GZ-FW |

| 路由器 GZ-ISP | GE0/0/ 1 | 4.4.4.2/30 | - | SZ-ISP |

|------------------|-----------|---------------|---------|---------|

| | GE0/0/2 | 5.5.5.2/30 | - | BJ-ISP |

| | GE4/0/0 | 6.6.6.1/24 | - | Server1 |

| 路由器 BJ-ISP | GE0/0/0 | 2.2.2.2/24 | - | BJ-FW |

| 路由器 BJ-ISP | GE0/0/ 1 | 5.5.5.1/30 | - | GZ-ISP |

| 路由器 BJ-ISP | GE0/0/2 | 9.9.9.1/24 | - | PC4 |

| 深圳总部防火墙 ZB-FW-A | GE1/0/0 | 1.1.1.1/24 | Untrust | SZ-ISP |

| 深圳总部防火墙 ZB-FW-A | GE1/0/ 1 | 10.1.1.1/24 | Trust | HX-SW |

| 深圳总部防火墙 ZB-FW-A | GE1/0/2 | 10.1.200.1/24 | DMZ | Server2 |

| 深圳总部防火墙 ZB-FW-A | GE1/0/3 | 10.1.3.1/30 | Iner | ZB-FW-B |

| 深圳总部防火墙 ZB-FW-B | GE1/0/0 | 3.3.3.1/24 | Untrust | SZ-ISP |

| 深圳总部防火墙 ZB-FW-B | GE1/0/ 1 | 10.1.2.1/24 | Trust | HX-SW |

| 深圳总部防火墙 ZB-FW-B | GE1/0/3 | 10.1.3.2/30 | Inner | ZB-FW-A |

| 北京分公司防火墙 FB-FW | GE1/0/0 | 2.2.2.1/24 | Untrust | BJ-ISP |

| 北京分公司防火墙 FB-FW | GE1/0/ 1 | 10.1.20.1/24 | Trust | BJ-SW |

| 广州分公司防火墙 GZ-FW | GE1/0/0 | 8.8.8.2/24 | Untrust | GZ-ISP |

| 广州分公司防火墙 GZ-FW | GE1/0/ 1 | 10.1.30.1/24 | Trust | GZ-SW |

| 深圳总部 核心交换机 HX-SW | GE1/0/ 1 | 10.1.1.2/24 | | ZB-FW-A |

| 深圳总部 核心交换机 HX-SW | GE1/0/2 | 10.1.2.2/24 | | ZB-FW-B |

| 深圳总部 核心交换机 HX-SW | GE1/0/3 | - | Trunk | JR-SW |

| 深圳总部 核心交换机 HX-SW | GE1/0/7 | - | Trunk | SZ-AC |

| 深圳总部 核心交换机 HX-SW | Vlanif 10 | 10.1.10.1/24 | - | - |

|-------------------|------------|---------------------------------------|----------------|---------|

| | Vlanif 101 | 10.1.101.1/24 | - | - |

| 深圳总部 接入交换机 JR-SW | GE0/0/ 1 | - | Trunk | HX-SW |

| 深圳总部 接入交换机 JR-SW | GE0/0/2 | - | Trunk | SZ-AP |

| 深圳总部 接入交换机 JR-SW | GE0/0/ 11 | - | Access VLAN 10 | PC1 |

| 北京分公司 接入交换机 BJ-SW | GE0/0/ 1 | - | Access VLAN 20 | BJ-SW |

| 北京分公司 接入交换机 BJ-SW | GE0/0/2 | - | Access VLAN 20 | PC2 |

| 广州分公司 接入交换机 BJ-SW | GE0/0/ 1 | - | Access VLAN 30 | GZ-SW |

| 广州分公司 接入交换机 BJ-SW | GE0/0/2 | - | Access VLAN 30 | PC3 |

| 总部无线控制器 ZB-AC | GE0/0/ 1 | - | Trunk | HX-SW-A |

| 总部无线控制器 ZB-AC | GE0/0/2 | - | Trunk | HX-SW-B |

| 总部无线控制器 ZB-AC | Vlanif 100 | 10.1.100.1/24 | - | - |

| 总部无线控制器 ZB-AC | Vlanif 101 | 10.1.101.3/24 | - | - |

| 总部无线接入点 ZB-AP | GE0/0/0 | - | - | JR-SW |

| PC1 | - | IP:10.1.10.100/24 Gateway:10.1.10.254 | - | JR-SW |

| PC2 | - | IP:10.1.20.100/24 Gateway:10.1.20.1 | - | BJ-SW |

| PC3 | - | IP:10.1.30.100/24 Gateway:10.1.30.1 | - | GZ-SW |

| PC4 | - | IP:9.9.9.100/24 Gateway:9.9.9.1 | - | BJ-ISP |

| Sta1 | - | DHCP | - | JR-SW |

|---------|---|---------------------------------------|---|---------|

| Server1 | - | IP:6.6.6.100/24 Gateway:6.6.6.1 | - | GZ-ISP |

| Server2 | - | IP:10.1.200.100/24 Gateway:10.1.200.1 | - | ZB-FW-A |

- VLAN 规划表

|--------------|-------------------|

| VLAN | 描述 |

| 10 | 深圳总部内网 VLAN |

| 20 | 北京分公司内网 VLAN |

| 30 | 广州分公司内网 VLAN |

| 100 | 深圳总部 WLAN 管理 VLAN |

| 101 | 深圳总部 WLAN 业务 VLAN |

- 设备初始化信息表

|--------------|--------------|-------------|------------|

| 设备类型 | 设备型号 | 用户名 | 密码 |

| 路由器 | AR3260 | | |

| 交换机 | CE6800 | | |

| 交换机 | S5700 | | |

| 防火墙 | USG6000V | admin | Admin@123 |

| 无线控制器 | AC6605 | --- | --- |

| 无线接入点 | AP4050 | | |

- 任务内容

任务 1:基础参数配置

(1) 根据网络拓扑图所示,按照 IP 地址规划表,对路由器

SZ-ISP、GZ-ISP、BJ-ISP 的名称、各接 口 IP 地址进行配置。

(2) 根据网络拓扑图所示,按照 IP 地址规划表,对 ZB-FW-A、 ZB-FW-B、GZ-FW、BJ-FW 的名称、接 口 IP 地址及安全区域进行配置。

(3) 根据网络拓扑图所示,按照 IP 地址规划表,对 HX-SW、

JR-SW、GZ-SW、BJ-SW 的名称、接 口 IP 地址、接口类型、VLAN进行配置。

任务 2:深圳总公司内网部署

(1)路由部署

在 SZ-FW-A、SZ-FW-B 两台出口防火墙和 HX-SW 核心交换机之间部署 OSPF 协议,进程号为 1。(使用 network 进行通告)

(2)默认路由部署

在 HX-SW 核心交换机上配置默认静态路由。

(3)出 口可靠性部署

SZ-FW-A 和 SZ-FW-B 两台出口防火墙进行双机热备主备备份方式组网,其中,SZ-FW-A 作为主设备,SZ-FW-B 作为备份设备。

任务 3:公网互联配置

(1) 根据网络拓扑图及 IP 地址规划表,在路由器SZ-ISP 部署BGP 路由协议,BGP 进程号 100,router-id 为 11.11.11.11。

(2) 根据网络拓扑图及 IP 地址规划表,在路由器BJ-ISP 部署BGP 路由协议,BGP 进程号 200,router-id 为 22.22.22.22。

(3) 根据网络拓扑图及 IP 地址规划表,在路由器GZ****-IS**** P 部署BGP 路由协议,BGP 进程号 300,router-id 为 33.33.33.33。

(4) 根据网络拓扑图及 IP 地址规划表,在 SZ-FW-A、SZ-FW-B上配置默认静态路由指向公网 ISP 路由器。

(5) 根据网络拓扑图及 IP 地址规划表,在 BJ-FW 上配置默认静态路由指向公网 ISP 路由器。

(6) 根据网络拓扑图及 IP 地址规划表,在 GZ-FW 上配置默认静态路由指向公网 ISP 路由器。

任务 4:NAT 配置

(1)在深圳总部防火墙上部署 Easy-ip 方式的 NAT 策略,实现总部内网终端(PC1、STA1)可以通过公网地址正常访问 Internet。

|------------|---------------------|----------------------------|------------|

| 部门 | 项目 | 数据 | 说明 |

| 深圳总部 | 允许访问 Internet 的私网网段 | 10.1.101.0/24 10.1.10.0/24 | |

| 深圳总部 | NAT 策略名称 | nat_to_internet | 地址格式使用地址组 |

| 深圳总部 | 安全策略名称 | sec_to_internet | 地址格式使用地址组 |

| 深圳总部 | 地址组名称 | address_zb_nw | |

(2)在深圳总部防火墙上部署 NAT Server,实现 Internet 终端(PC4)可以正常访问内网服务器 Server2。

|------------|------------|------------|----------------|--------------------------------------------------------|

| 部门 | 方式 | 项目 | 数据 | 说明 |

| 深圳总部 | NAT Server | 服务器映射的公网地址 | 1.1.1.100 | |

| 深圳总部 | NAT Server | 服务器私网地址 | 10.1.200.100 | |

| 深圳总部 | NAT Server | NAT 策略名称 | nat_server2 | |

| 深圳总部 | NAT Server | 协议 | <http> | 不转换端口 |

| 深圳总部 | | 安全策略 | sec_to_server2 | 放行 PC4 所在网段访问私网服务器,最小化权限原则,地址格式使用地址格式(如: 10.10.1.1/24) |

(3)在广州分公司防火墙上部署源 NAT 方式的 NAT 策略,实现 广州分公司内网终端(PC3)可以通过公网地址正常访问 Internet。

|------------|----------------------|-------------------|-----------------------------------------------|

| 部门 | 项目 | 数据 | 说明 |

| 广州分公司 | 允许访问 Internet 的私网网 段 | 10.1.30.0/24 | - |

| 广州分公司 | NAT 地址池名称 | nataddress-gz | |

| 广州分公司 | NAT 地址池地址 | 8.8.8.11-8.8.8.15 | NAPT 方式 |

| 广州分公司 | NAT 策略名称 | nat_policy_gz | 地址格式使用地址格式(如 :10.10.1.1/24) |

| 广州分公司 | 安全策略名称 | security_gz | 放行私网网段访问 Internet 地址格式使用地址格式(如 :10.10.1.1/24) |

(4)在北京分公司防火墙上部署源 NAT 策略,实现北京分公司内网终端(PC2)可以通过公网地址正常访问 Internet。

|------------|----------------------|--------------|------------|

| 部门 | 项目 | 数据 | 说明 |

| 北京分公司 | 允许访问 Internet 的私网网 段 | 10.1.20.0/24 | - |

|---|-----------|-------------------|-----------------------------------------------|

| | NAT 地址池名称 | nataddress-bj | |

| | NAT 地址池地址 | 2.2.2.11-2.2.2.15 | No-PAT 方式 |

| | NAT 策略名称 | nat_policy_bj | 地址格式使用地址格式(如 :10.10.1.1/24) |

| | 安全策略名称 | security_bj | 放行私网网段访问 Internet 地址格式使用地址格式(如 :10.10.1.1/24) |

任务 5:隧道配置

深圳总部(主设备 SZ-FW-A)和北京分部(BJ-FW)之间创建 IPSec VPN,使得总部和北京分部之间私网互访。

|------------|------------|-------------------------------------------|--------------------------------------------------------------|

| 设备 | 项目 | 数据 | 说明 |

| SZ-FW-A | 接口 | 接口号:GE1/0/0 IP 地址:1.1.1.1/24 安全区域:Untrust | |

| SZ-FW-A | nat 策略 | 名称 :nat_ipsec | 地址格式使用地址格式(如 :10.10.1.1/24) |

| SZ-FW-A | 安全策略 | 名称 :sec_ipsec_1 | 放行业务流量,最小化权限原则 地址格式使用地址格式(如 :10.10.1.1/24) |

| SZ-FW-A | 安全策略 | 名称 :sec_ipsec_2 | 放行 IPSec 协议流 量,最小化权限原则 地址格式使用地址组 地址格式使用地址格式(如 :10.10.1.1/24) |

| BJ-FW | 接口 | 接口号:GE1/0/0 IP 地址:2.2.2.1/24 安全区域:Untrust | |

| BJ-FW | nat 策略 | 名称 :nat_ipsec | 地址格式使用地址格式(如 :10.10.1.1/24) |

| BJ-FW | 安全策略 | 名称 :sec_ipsec_1 | 放行业务流量,最小化权限原则 地址格式使用地址格式(如 :10.10.1.1/24) |

|---|------------|-----------------------------------------------------------------|----------------------------------------------------|

| | | 名称 :sec_ipsec_2 | 放行 IPSec 协议流 量,最小化权限原则 地址格式使用地址格式(如 :10.10.1.1/24) |

| - | IPSec 策略配置 | 名称 :map1 认证方式:预共享密钥 预共享密钥:Jnds@1234 本端 ID:IP 地址 对端 ID:接受对端任意 ID | |

| - | IPSec 安全提议 | 传输模式 :隧道 封装方式 :esp 认证算法 :sha2-512 加密算法 :aes-256 | |

| - | IKE 安全提议 | 认证方式:预共享密钥 认证算法 :sha2-512 加密算法 :aes-256 完整性算法 :sha2-512 | |

任务 6:无线网络部署

在总部内网中部署无线网络,移动办公用户接入 WLAN 网络,以满足移动办公的最基本需求。

|-------------|-----------------------------------------------------------|

| 项目 | 数据 |

| AP 管理 VLAN | VLAN 100 |

| STA 业务 VLAN | VLAN 101 |

| DHCP 服务器 | AC 作为 AP 的 DHCP 服务器,HX-SW 作为 STA 的 DHCP 服务器 |

| AP 地址池 | 10.1.100.2~10.1.100.254 |

| STA 地址池 | 10.1.101.2~10.1.101.254 |

| AC 源接口 | VLANIF 100:10.1.100.1/24 |

| AP 组 | 名称:ap-group-sz 域管理模板:domain-sz 引用模板:引用 VAP 模板 wlan-vap-sz |

| 域管理模板 | 名称:domain-sz 国家码:中国 |

| SSID 模板 | 名称:wlan-sz SSID 名称:wlan-sz |

| AP 参数 | AP 认证的方式:mac 地址认证 ap 名称:ap_sz |

| 安全模板 | 名称:wlan-sec-sz 安全策略:WPA-WPA2+PSK+AES 密码:jnds@1234 |

| VAP 模板 | 名称:wlan-vap-sz 转发模式:隧道转发 |

|---|---------------------------------------------------------|

| | 业务 VLAN:VLAN 101 引用模板:SSID 模板 wlan-sz 、安全模板 wlan-sec-sz |

任务 7:连通性测试

(1)总部内网终端PC1 可通过Easy-ip 方式访问互联网服务器Server1(ping 测试),并查看防火墙的会话表项(截图)

(2)北京分公司终端PC2 可通过源 NAT 方式访问互联网服务器Server1(ping 测试),并查看防火墙的会话表项(截图)

(3)广州分公司终端PC3 可通过源 NAT 方式访问互联网服务器Server1(ping 测试),并查看防火墙的会话表项(截图)

(4)总部内网终端PC1 与北京分公司终端PC2 可通过私网互访(ping 测试),并查看防火墙的会话表项(截图)

(5)互联网终端 PC4 可以通过公网地址 1.1.1.100 访问深圳总部服务器 Server2(模拟web 服务器,使用 PC4 访问该web 服务器),并查看防火墙的会话表项(截图)

任务 8:网络安全防护配置

(1)广州分公司防火墙 GZ-FW

禁止使用 Telnet 方式登录设备。

配置安全策略,只允许内网终端在工作时间(周一至周五:08:30-18:30)访问互联网。

(2)北京分公司防火墙 BJ-FW

开启 IP 分片报文攻击防范功能

开启 IP 欺骗攻击防范功

开启 Smurf 攻击防范功

配置反病毒功能 ,保护企业内部用户免受病毒的攻击。

|------------|---------------------------------------------------------------------------------------------------------------------------------------------------|

| 项目 | 内容 |

| 反病毒配置文件 | 针对 <HTTP> 和 POP3 的反病毒配置文件信息如下。 l 名称:av_<http_pop3> l 描述:<http-pop3> l 协议:<HTTP>,方向为下载,动作为阻断 l 协议:POP3,方向为下载,动作为删除附件应用例外相关配置如下。 名称:Ctdisk 网盘 动作:允许 |

| 反病毒配置文件 | 针对 FTP 的反病毒配置文件信息如下。 l 名称:av_ftp l 描述:ftp l 协议:FTP,方向为上传,动作为阻断 l 协议:SMB,方向为下载,动作为阻断 |

| 安全策略 | 名称:policy_av_1 描述:Intranet-User 源安全区域:Trust 目的安全区域:Untrust 源地址/地区:10.1.20.0/24 动作:允许 内容安全相关配置如下: 反病毒:av_<http_pop3> |

| 安全策略 | 名称:policy_av_2 描述:Intranet-Server 源安全区域:Untrust 目的安全区域:Trust 目的地址/地区:10.1.20.0/24 动作:允许 内容安全相关配置如下。 反病毒:av_ftp |

(3)深圳总部接入交换机 JR-SW

使能 TCP SYN 泛洪攻击防范功能 ,设置 TCP SYN 报文接收的速率为 800000bit/s。

使能 ICMP 泛洪攻击防范功能,设置 ICMP 泛洪攻击报文接收的速率为 1600000biit/s。

在连接用户网络的接口 G0/0/11 上 ,配置广播报文的每秒包速率为 1000;

在连接用户网络的接口 G0/0/11 上 ,配置未知组播报文的每秒包速率为 1000;

在连接用户网络的接口 G0/0/11 上 ,配置未知单播报文的每秒包速率 1000;

对 G0/0/11 接口接收的广播报文进行风暴控制。在风暴控制检测时间间隔内 ,当报文的平均速率大于 9000pps 时 ,进行风暴控制; 当报文的平均速率小于 4000pps 时,

则进入正常转发状态。

(4)北京分公司交换机 BJ-SW

使能 ARP 报文合法性检查功能 ,并指定 ARP 报文合法性检查时检查源 MAC 地址;

对 ARP 报文采用基于源 IP 地址进行时间戳抑制 ,速率为每秒 50 个 ARP 报文;

配置接口 G0/0/2 最大只允许接入 10 个终端 ,限制接入安全 MAC 数量为 10。

(5)深圳总公司无线控制器 SZ-AC

AAA 用户管理的安全 ,使能本地帐号锁定功能 ,配置用户的重试时间间隔为 5 分钟、连续输入错误密码的限制次数为 3 次及帐号锁定时间为5 分钟;

配置 STA 黑名单模板,并将 mac 地址 00E0-BD30-567B 加入黑名单,并应用配置到

VAP 模板;

针对 ARP 报文配置攻击溯源进行自动防御 ,配置每秒中采样到超过 50pps认为发生了攻击 ,对该用户进行自动惩罚 ,停用 5 分钟;

使能 TCP SYN 泛洪攻击防范功能 ,限制 TCP SYN 报文接收的速率为 10000bit/s。

第二部分:网络安全事件响应、数字取证调查、 应用程序安全任务书

任务 1:应急响应

A 集团的 WebServer 服务器被黑客入侵,您的团队需要根据企业提供的环境信息进行数据取证调查,调查服务器被黑客攻击的相关信息。

本任务素材包括:Centos 服务器 C50

用户名:root

密码:123456

1.提交攻击者的 IP 地址

2.识别攻击者使用的操作系统

3.提交攻击者首次攻击成功的时间,格式:DD/MM/YY:HH:MM:SS

4.提交源码泄漏文件名

5.提交攻击者利用的木马文件名

6.简要描述黑客的攻击行为

任务2:操作系统取证

A 集团某服务器系统感染恶意程序,导致系统关键文件被破坏,请分析 A 集团提供的内存镜像,找到镜像中的恶意软件,分析

恶意软件行为。

本任务素材清单:内存镜像C220

1.提交镜像安装的系统版本

2.提交攻击者的 IP 地址和连接端口号

3.提交浏览器搜索过的内容

4.提交桌面上的敏感文件的内容

5.提交内存中恶意进程的PID

6.提交恶意进程的服务名

任务3:网络数据包分析取证

A 集团的网络安全监控系统发现有恶意攻击者对集团官方网站 进行攻击,并抓取了部分可疑流量包。请您根据捕捉到的流量包,搜寻出网络攻击线索,并分析黑客的恶意行为。

本任务素材清单:捕获的通信数据文件C70

1.提交攻击者的 IP 地址

2.提交执行目录扫描中的第8 个文件名

3.提交网络数据包中读取服务器的文件名

4.提交黑客写入木马的时间

5.提交网络数据包中 php 木马的密码

6.提交黑客获取的敏感文件内容

第三部分:网络安全渗透(夺旗挑战 CTF )任务书

任务 1 :答题系统服务器

服务器场景:C98

1.访问目标 IP:8001,打开第一题,根据页面提示,将获取的 flag提交。提交格式:flag {xxx}

2.访问目标 IP:8002,打开第二题,根据页面提示,将获取的 flag提交。提交格式:flag {xxx}

3.访问目标 IP:8003,打开第三题,根据页面提示,将获取的 flag提交。提交格式:flag {xxx}

4.访问目标 IP:8004,打开第四题,根据页面提示,将获取的 flag提交。提交格式:flag {xxx}

5.访问目标 IP:8005,打开第五题,根据页面提示,将获取的 flag提交。提交格式:flag {xxx}

任务 2:门户网站系统

服务器场景:C100

1.系统存在隐藏信息,请找出隐藏信息 flag1,并将 flag 提交。提交格式:flag1{xxx}

2.系统存在的漏洞,利用漏洞并找到 flag2,将获取 flag 值进行提交。提交格式:flag2{xxx}

3.找到系统后台并获得 flag3 值,将获取 flag 值进行提交。提交格式:flag3{xxx}

4.系统后台中存在漏洞,利用漏洞并找到 flag4,将获取 flag值进行提交。提交格式:flag4{xxx}

5.利用系统的漏洞,找到 flag5 的线索,将获取 flag 值进行提交。提交格式:flag5{xxx}

6.系统中有一个重要文件被恶意加密了,请恢复原文件内容获取flag6 的值并提交。提交格式:flag6{xxx}

任务 3:存储服务器

服务器场景:C25b

1.请获取 FTP 服务器上 task1 目录下的文件进行分析,找出其中隐藏的 flag,并将 flag 提交。提交格式:flag {xxx}

2.请获取 FTP 服务器上 task2 目录下的文件进行分析,找出其中隐藏的 flag,并将 flag 提交。提交格式:flag {xxx}

3.请获取 FTP 服务器上 task3 目录下的文件进行分析,找出其中隐藏的 flag,并将 flag 提交。提交格式:flag {xxx}

4.请获取 FTP 服务器上 task4 目录下的文件进行分析,找出其中隐藏的 flag,并将 flag 提交。提交格式:flag {xxx}

5.请获取 FTP 服务器上 task5 目录下的文件进行分析,找出其中隐藏的 flag,并将 flag 提交。提交格式:flag {xxx}

任务 4:应用系统服务器

服务器场景:C300

1.应用系统服务器 10000 端口存在漏洞,获取FTP 服务器上task6目录下的文件进行分析,请利用漏洞找到 flag,并将 flag 提交。提交格式:flag {xxx}