初始配置

FortiGate出厂配置默认地址为192.168.1.99(MGMT接口),可以通过https的方式进行web管理(默认用户名admin,密码为空),不同型号设备用于管理的接口略有不同。

console接口的配置

防火墙查看命令

show full-configuration #查看设备全部的配置信息

get system performance status #查看设备运行状态,包括cpu、内存利用率

get system session status #查看会话数

get system arp #查看arp列表

get system ha status #查看ha状态

get system interface physical #查看物理接口状态

get system status #查看系统信息,包括软硬件版本、设备名、时间等等

get router info routing-table all #查看路由表

get system session list #查看会话列表

get system admin list #查看登录用户信息防火墙修改管理协议

FG1240B # config system interface

FG1240B (interface) #

# show命令可以查看现有配置信息

FG1240B (interface) # show

edit "port28"

set vdom "root"

set ip 10.1.1.11 255.255.255.240

set allowaccess ping snmp telnet

set vlanforward enable

set type physical

set alias "outside"

set snmp-index 28

next

FG1240B (interface) # edit port28

# 在set allowaccess命令中增加http

FG1240B (port28) # set allowaccess ping http snmp telnet

# 输入命令end,退出后直接保存

FG1240B (port28) # end

FG1240B #交换接口

使用交换接口的目的在于两个接口共享一个IP地址,由于Camtel只能给大学提供一条链路,为了减少单点故障,Camtel的设备最好能够同时连接两台大学的NE40路由器,且使用一个IP地址,Fortigate 500设备提供了这种功能,可以通过软交换或交换接口来实现,具体区别如下:

VLAN/Hardware与Software Switch的区别:

| 功能 | VLAN/Hardware switch | Software switch |

|---|---|---|

| 转发 | 数据包由设备硬件交换机或SPU在硬件层面处理 | 数据包由CPU处理 |

| STP | 支持 | 不支持 |

| 无线SSIDs | 不支持 | 支持 |

| 交换接口互访 | 默认允许 | 默认允许,可以通过策略控制 |

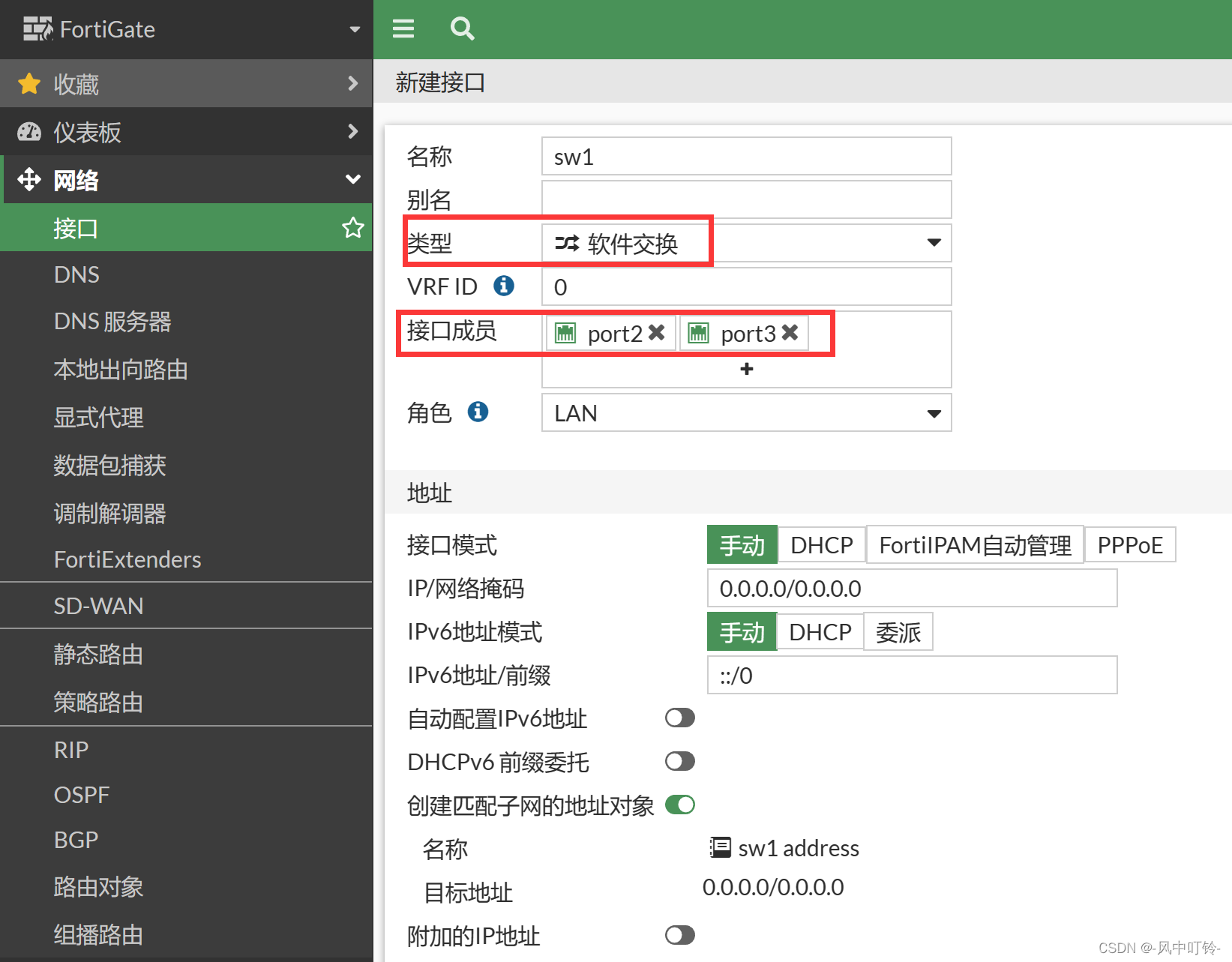

软交换

软交换口是将防火墙的多个3层接口,通过软件的方式,组成一个2层交换接口。 当FortiGate的每个口都为3层路由接口时,可以将其中的接口组成软件交换接口。

功能配置

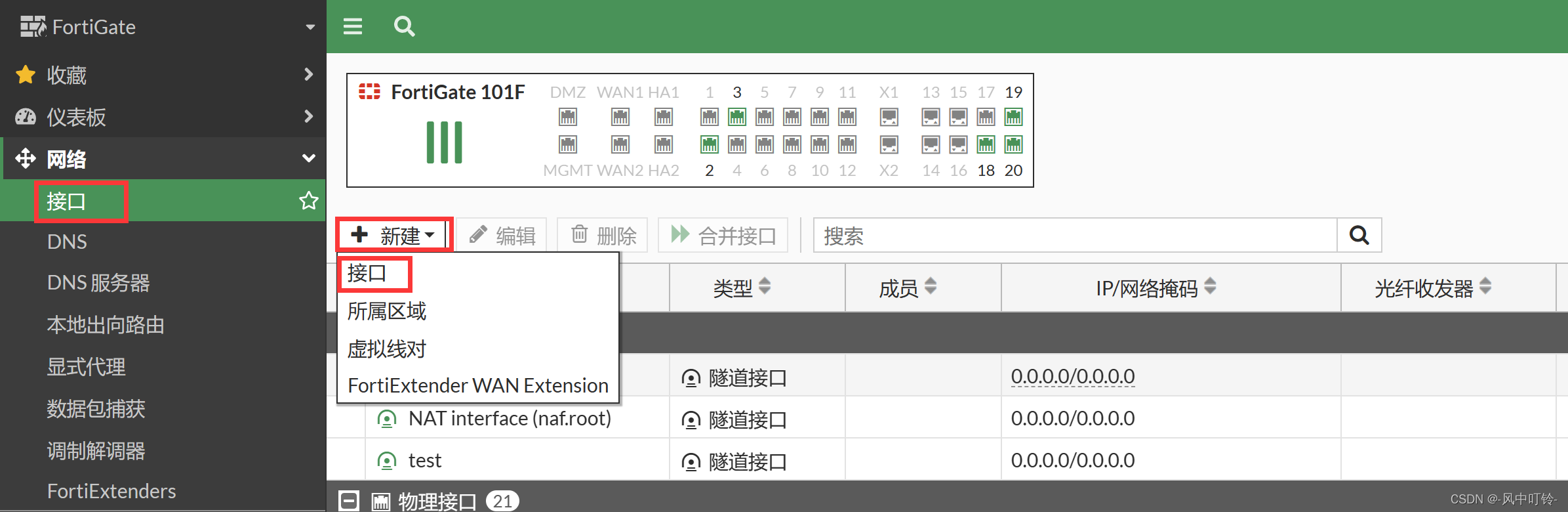

添加聚合接口,进入网络→接口,新建接口。

类型选择软件交换,选择物理接口成员。

注意:建议在不需要的情况下关闭接口配置下的"设备探测"(Device detection)功能,该功能用于MAC地址厂商设备信息识别及MAC地址过滤,会消耗较多的设备资源,可能导致流量无法被芯片加速。

接口配置页面查看建立的软交换口。

在命令行查看软交换接口的配置。

FortiGate # show full-configuration system switch-interface sw1

config system switch-interface

edit "sw1"

set vdom "root"

set member "port2" "port3"

set type switch

set intra-switch-policy implicit

set mac-ttl 300

set span disable

next

end使用限制

软交换口是通过软件的方式模拟出的,需要由CPU处理,无法被芯片加速,会影响系统的性能,谨慎使用。(部分型号的设备自带硬交换接口,支持硬件加速,如100F)。

默认配置下,交换机内部的成员接口之间通信是放通的,可以通过如下命令修改为必须匹配防火墙策略。

FortiGate # config sys switch-interface

FortiGate (switch-interface) # edit sw1

FortiGate (test) # set intra-switch-policy ?

implicit Traffic between switch members is implicitly allowed. //默认配置,成员之间的流量全部放通

explicit Traffic between switch members must match firewall policies. //根据配置的防火墙策略执行放通或拒绝动作模拟器下做出来的效果

FortiGate-VM64-KVM # show full-configuration system switch-interface Inter

config system switch-interface

edit "Inter"

set vdom "root"

set member "port2" "port3"

set type switch

set intra-switch-policy implicit

set mac-ttl 300

set span disable

next

endVLAN/Hardware Switch

VLAN/Hardware Switch是一个虚拟交换机接口,它将不同的物理接口组合在一起,以便FortiGate可以将这些成员接口组合成单个接口。部分支持此接口的FortiGate型号有一个默认的硬件交换接口,称为internal或lan,VLAN/Hardware Switch可以被硬件级别的芯片支持。

连接到同一VLAN/Hardware Switch的接口,类似于位于同一广播域中的同一物理交换机上一样。接口成员可以从VLAN/Hardware Switch中移除并分配给另一个交换机或用作独立物理接口。

VLAN Switch和Hardware Switch的区别

- 60F、80F、100F、200F等具有硬件交换模块的型号,通过内部硬件交换机创建的交换接口为VLAN Switch。这些型号的设备一般在默认配置下会存在一个名称为lan或Internal的VLAN Switch接口,交换接口成员默认包含硬件交换模块中的成员接口,这些接口可以从预置的交换接口中取出,变为普通物理口。包括500E和501E

- 40F、300E、400E、1100E、2200E、3600E、3980E、400F、600F、1800F、2600F、3000F、4400F等具有硬件交换模块的型号,通过内部硬件交换机创建的交换接口为Hardware Switch。

- VLAN Switch接口可以直接在接口下配置VLAN ID,同时配置IP后,可以直接将VLAN Switch配置为VLAN Interface(携带VLAN Tag),实现接口成员同属于该VLAN Interface的效果,而无需在VLAN Switch接口上再配置VLAN接口,而Hardware Switch无法配置VLAN ID,想实现上述效果,必须在Hardware Switch上配置VLAN Interface。

除此之外,VLAN Switch与Hardware Switch这两种交换接口在功能使用上没有差别。

功能配置

- 在SoC平台(如40F、60F、80F、100F、200F等)默认配置下会存在一个名称为lan或Internal的VLAN Switch接口,编辑该接口,交换接口成员默认包含硬件交换模块中的成员接口,这些接口可以从预置的交换接口中取出,变为普通物理口,也可将硬件交换模块的接口加入该交换接口,如下FortiGate101F所示。

将物理口加入Switch接口时,接口需要清除IP地址(配置为0.0.0.0/0),且不能被其他功能引用。

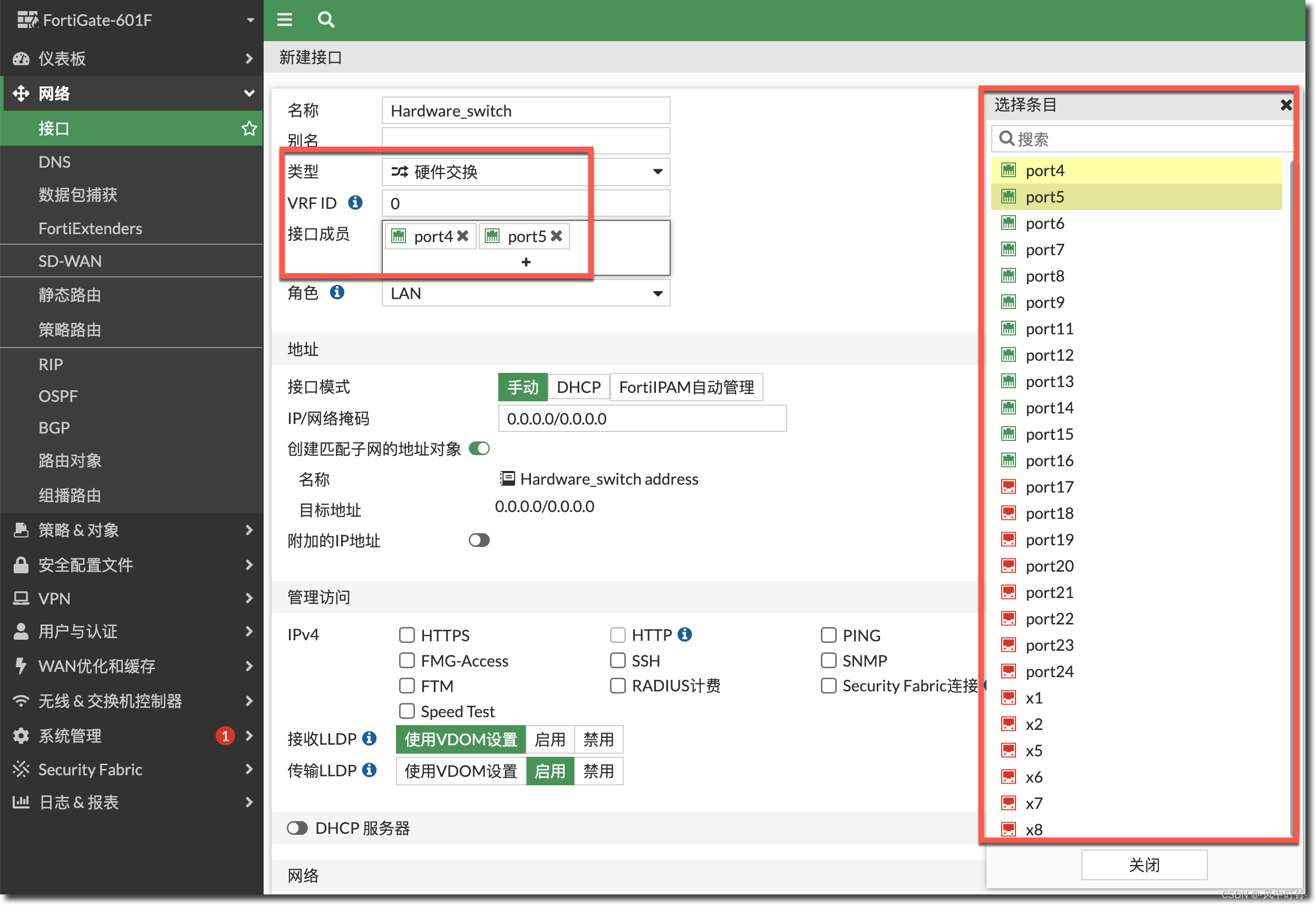

- 创建新的VLAN/Hardware Switch,进入"网络→接口"页面,新建接口。

- 选择类型为"VLAN交换/硬件交换",如下图所示为FortiGate601F,交换接口为"硬件交换",并添加或删除接口成员。

-

通过CLI删除VLAN/Hardware Switch接口。

config system virtual-switch

edit "internal"

config port

delete internal2

delete internal7

...

end

next

end

Copy -

通过CLI添加VLAN/Hardware Switch接口。

config system virtual-switch

edit "internal"

set physical-switch "sw0"

config port

edit "internal3"

next

edit "internal5"

next

edit "internal4"

next

edit "internal6"

next

end

next

end