重定向漏洞

Low

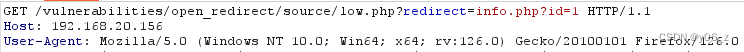

点击Quote 1,burp抓包到

发现redirect传递参数,观察后端代码。

页面重定向到redirect传进来的参数,并且没有做任何过滤,可以通过修改redirect,将页面重定向到任何页面。

如GET /vulnerabilities/open_redirect/source/low.php?redirect=https://www.baidu.com HTTP/1.1将页面重定向到https://www.baidu.com

php

<?php

if (array_key_exists ("redirect", $_GET) && $_GET['redirect'] != "") {

header ("location: " . $_GET['redirect']);

exit;

}

http_response_code (500);

?>

<p>Missing redirect target.</p>

<?php

exit;

?>Medium

观察后端代码,发现后端对redirect进行了过滤,如果以http://或者https://开头则返回500响应码,并终止运行。

php

<?php

if (array_key_exists ("redirect", $_GET) && $_GET['redirect'] != "") {

if (preg_match ("/http:\/\/|https:\/\//i", $_GET['redirect'])) {

http_response_code (500);

?>

<p>Absolute URLs not allowed.</p>

<?php

exit;

} else {

header ("location: " . $_GET['redirect']);

exit;

}

}

http_response_code (500);

?>

<p>Missing redirect target.</p>

<?php

exit;

?>High

观察后端代码,检测redirect参数中是否包含info.php,包含的话才重定向。只能重定向到info.php页面。

php

<?php

if (array_key_exists ("redirect", $_GET) && $_GET['redirect'] != "") {

if (strpos($_GET['redirect'], "info.php") !== false) {

header ("location: " . $_GET['redirect']);

exit;

} else {

http_response_code (500);

?>

<p>You can only redirect to the info page.</p>

<?php

exit;

}

}

http_response_code (500);

?>

<p>Missing redirect target.</p>

<?php

exit;

?>Impossible

观察后端代码,重定向到指定页面,无法修改。