1、题目描述,下载附件是一张图片

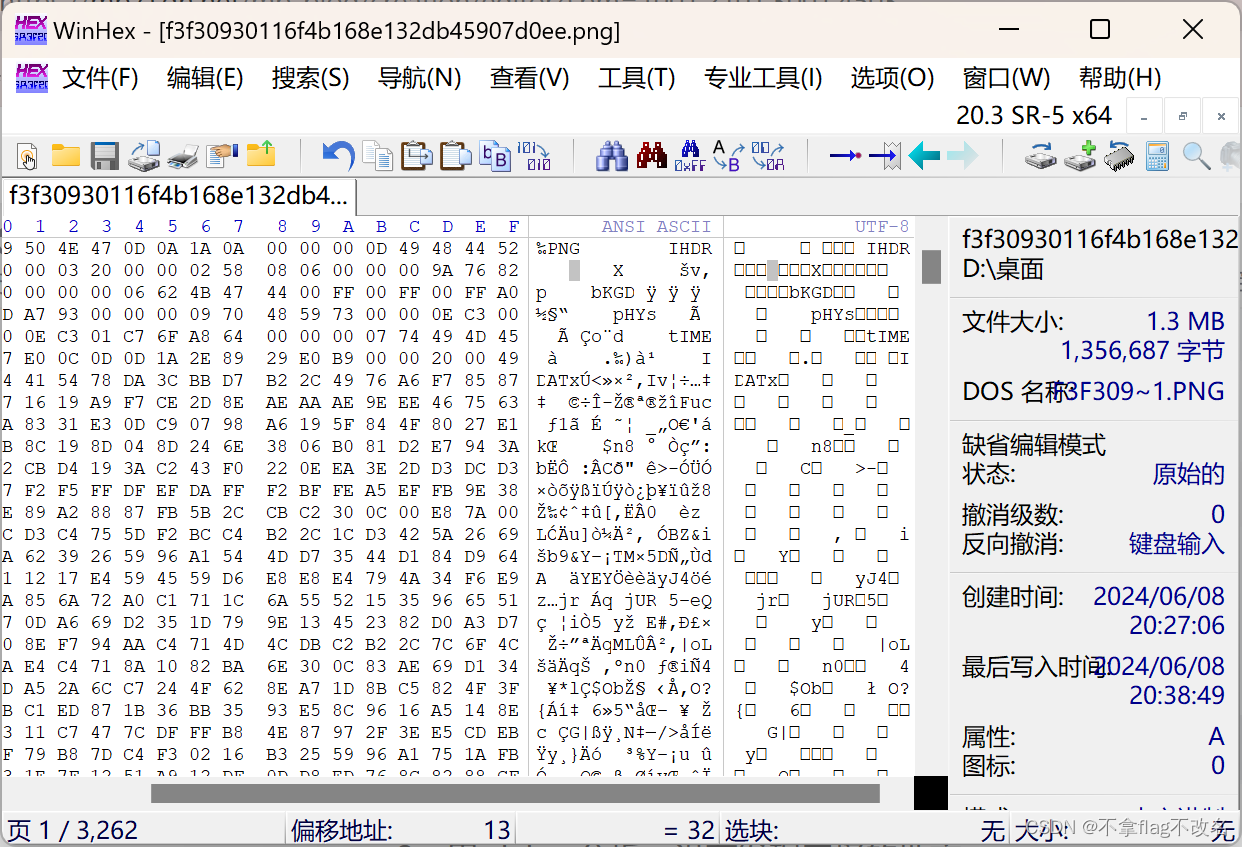

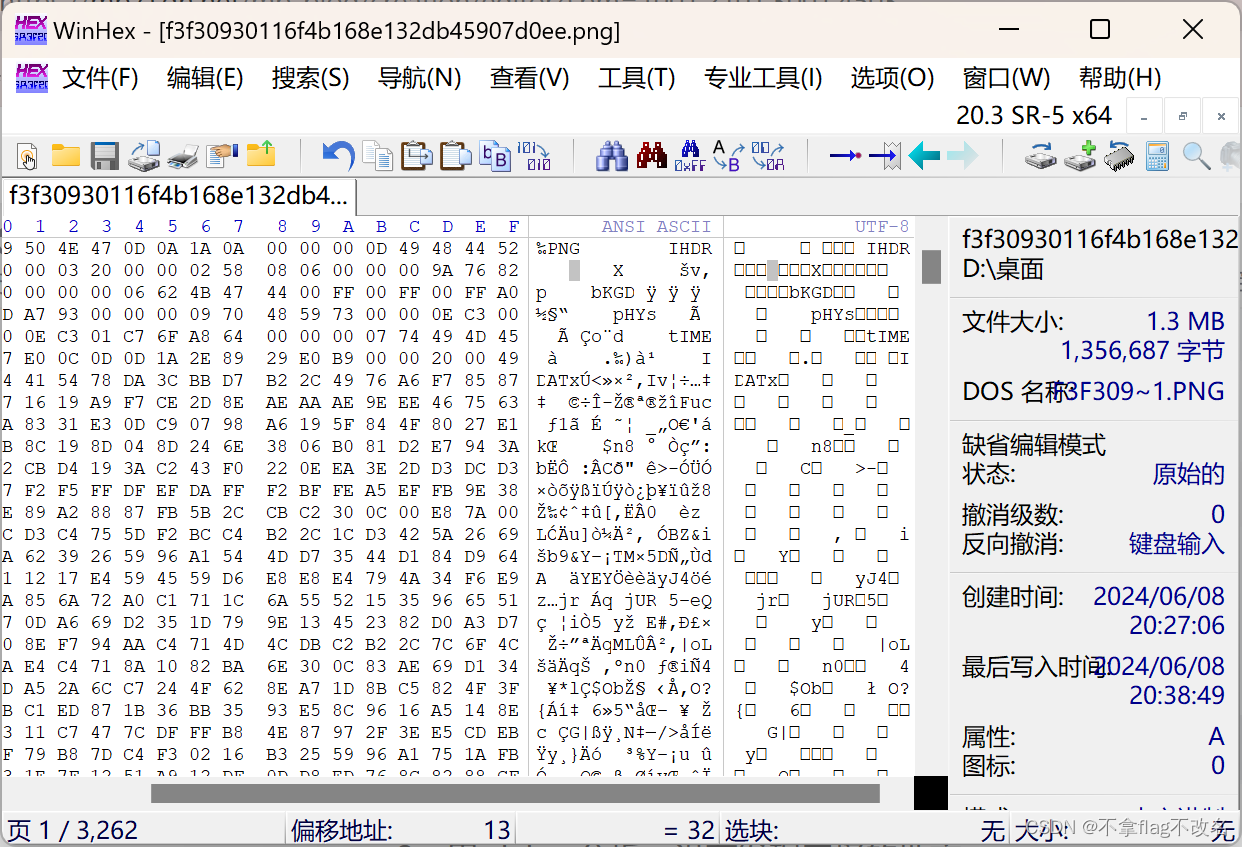

2、用winhex分析,没有发现奇怪的地方

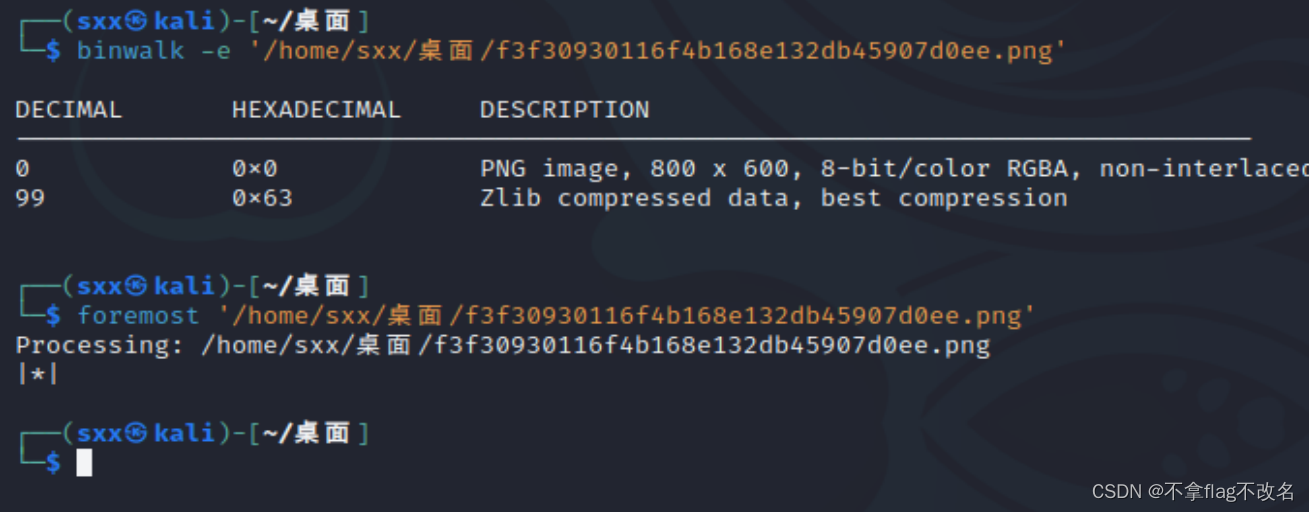

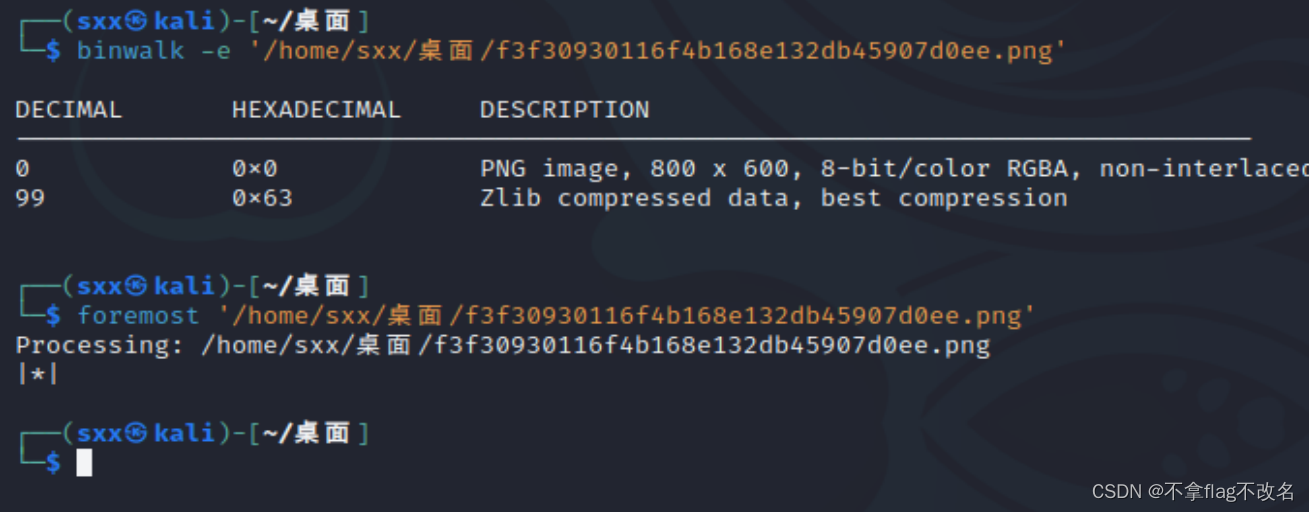

3、在kali中使用binwalk -e 命令,虽然分离出来了一些东西,但是不是有用的

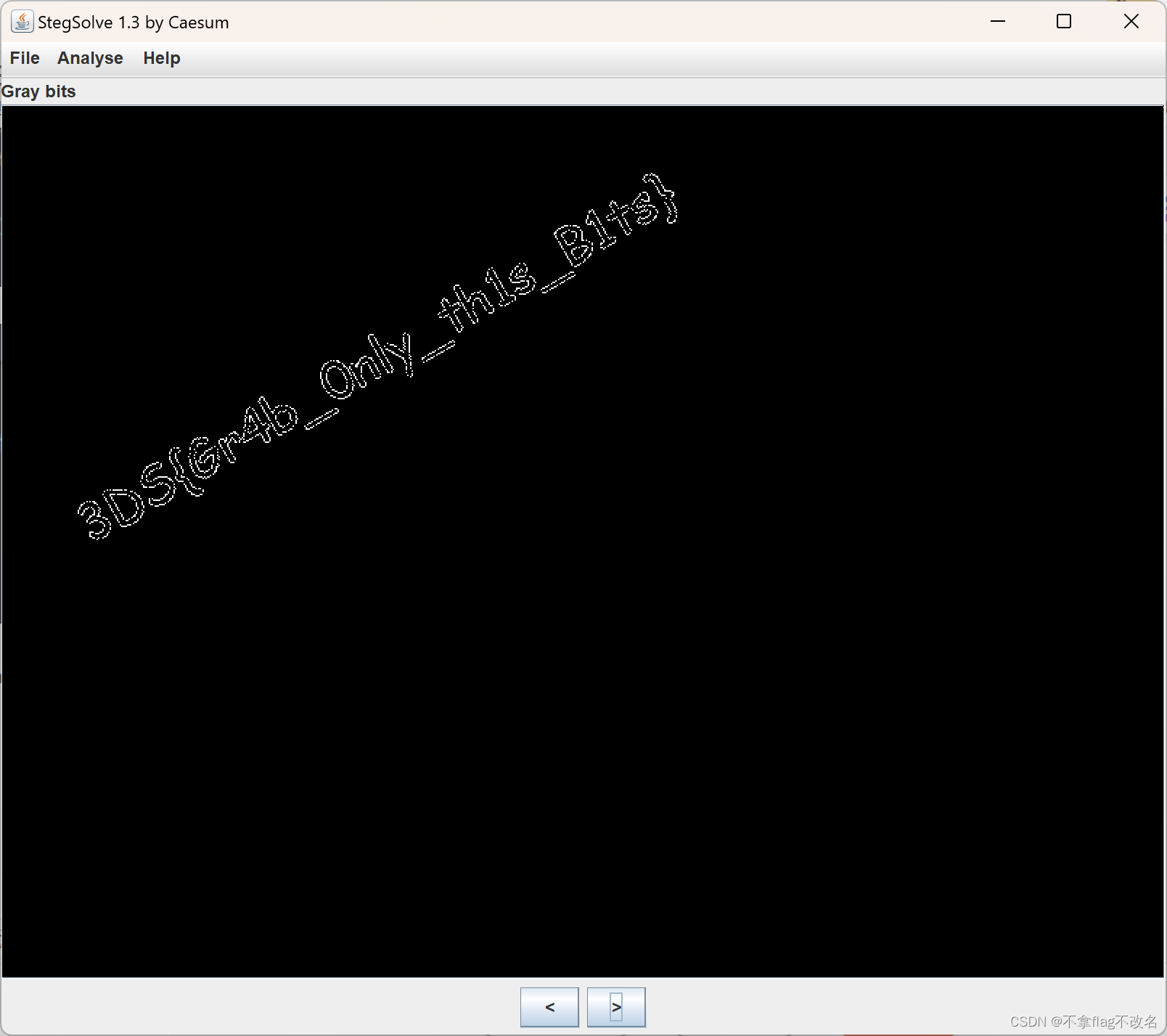

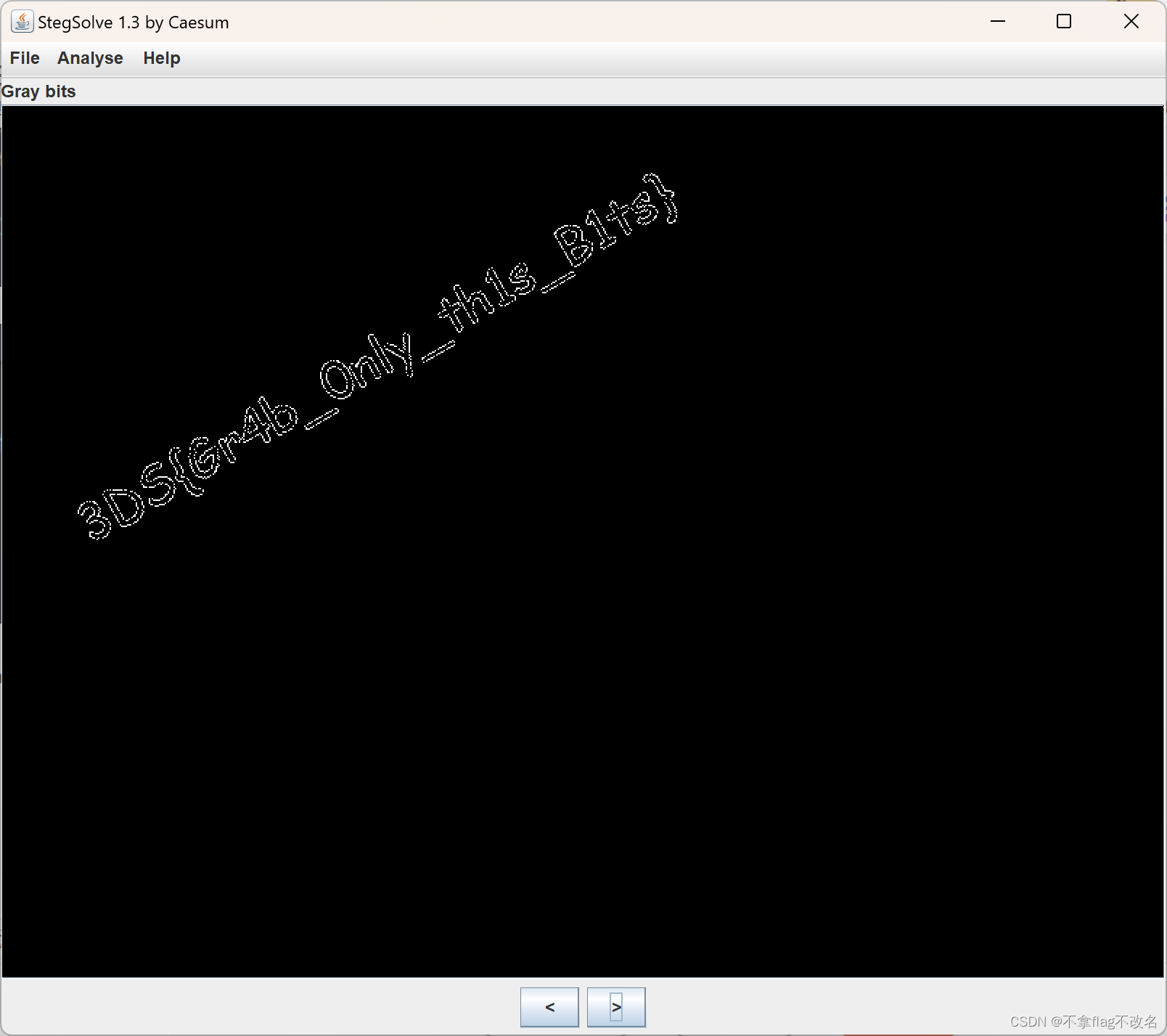

4、最后用stegsolve分析,切换图片,发现有字符串,最后在一张全黑的图片看到了清晰的字符串

3DS{Gr4b_Only_th1s_B1ts}

1、题目描述,下载附件是一张图片

2、用winhex分析,没有发现奇怪的地方

3、在kali中使用binwalk -e 命令,虽然分离出来了一些东西,但是不是有用的

4、最后用stegsolve分析,切换图片,发现有字符串,最后在一张全黑的图片看到了清晰的字符串

3DS{Gr4b_Only_th1s_B1ts}