- 拒绝服务漏洞(拒绝服务漏洞将导致网络设备停止服务,危害网络服务可用性)

- 旁路(旁路漏洞绕过网络设备的安全机制,使得安全措施没有效果)

- 代码执行(该类漏洞使得攻击者可以控制网络设备,导致网络系统失去控制,危害性极大)

- 内存破坏(内存破坏漏洞利用常会对路由器形成拒绝服务攻击)

- R1级IDC 99.5% R2级IDC 99.9% R3级IDC 99.99%

- Unix系统下文件的权限位共有十个:按照1333来划分。第1位代表文件类型;2~4位代表文件拥有者对于该文件所拥有的权限;5~7位代表文件所属组对该文件所拥有的权限;8~10位代表其他人(除了拥有者和所属组之外的人)对于该文件所拥有的权限。r是读、w是写、x是执行、-表示没有对应的权限

- 字符会话审计、审计SSH、Telnet等协议的操作行为,审计内容包括访问起始和终止时间、用户名、用户IP、设备名称、设备IP、协议类型、危险等级和操作命令等

- 国家信息安全漏洞共享平台CNVD根据漏洞产生的原因,将漏洞分为11种类型:输入验证错误、访问验证错误、意外情况处理错误数目、边界条件错误数目、配置错误、竞争条件、环境错误、设计错误、缓冲区错误、其他错误、未知错误。此外,CNVD依据行业划分安全漏洞,主要分为行业漏洞和应用漏洞。行业漏洞包括:电信、移动互联网、工控系统;应用漏洞包括Web应用、安全产品、应用程序、操作系统、数据库、网络设备等。在漏洞分级方面,将网络安全漏洞分为高、中、低三种危害级别

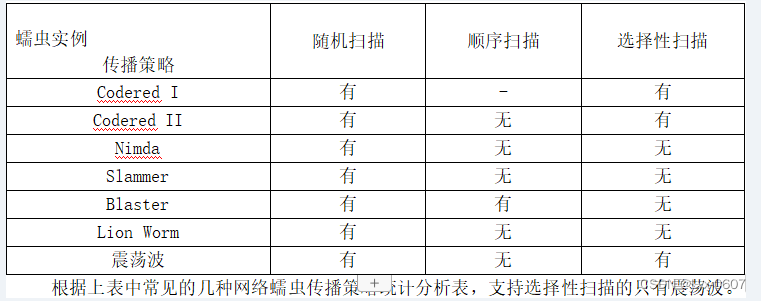

- 网络蠕虫是一种具有自我复制和传播能力、可独立自动运行的恶意程序,属于主动传播。

- 属于被动传播的有计算机病毒、特洛伊木马、逻辑炸弹、细菌。恶意脚本、恶意ActiveX控件、间谍软件等

- 恶意代码的分析方法由静态分析方法和动态分析方法两部分构成。其中,静态分析方法由反恶意代码软件的检查、字符串分析、脚本分析、静态反编译分析和静态反汇编分析等;动态分析方法包括文件监测、进程监测、注册表监测、网络活动监测和动态反汇编分析等

- Macro.前缀是宏病毒;Trojian.前缀是木马;Worm.前缀是蠕虫病毒;Backdoor.前缀是后门

- 逻辑炸弹是一段依附在其他软件中,并具有触发执行破坏能力的程序代码

- 陷门是软件系统里的一段代码,允许用户避开系统安全机制而访问系统

- 细菌是指具有自我复制能力的独立程序。虽然细菌不会直接攻击任何软件,但是他通过复制本身来消耗系统资源

- 间谍软件通常指哪些在用户不知情的情况下被安装在计算机中的各种软件,执行用户非期望的功能

- 数字图像的内嵌水印的特点有:透明性(加入水印不会降低图像质量,很难发现与原图像的差别)、鲁棒性(图像变换操作(D/A或AD转换、加入噪声、滤波,有损压缩等)不会丢失水印,提取水印信息后仍然有效)、安全性(能在抵抗各种攻击后还能唯一标识图像,第三方不能伪造他人带水印的图像)

- 隐私可以分为身份隐私、属性隐私、社交关系隐私、位置轨迹隐私等

- 属性信息是指用来秒睡个人用户属性特征,例如年龄、性别、薪水等。属性隐私保护的目标是对用户相关的属性信息进行安全保护处理,防止用户敏感属性特征泄露

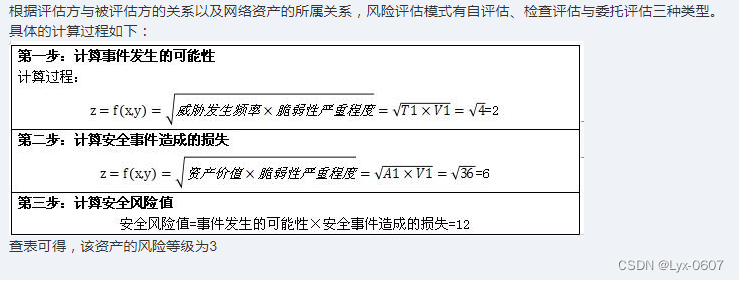

- GB/T 2098-2007规定了风险评估的实施流程,将风险评估实施划分为评估准备、风险要素识别、风险分析与风险处置四个阶段

- 评估准备阶段是对评估有效性的保证,是评估工作的开始

- 风险要素识别阶段工作主要是对评估活动中的各类关键要素资产、威胁、脆弱性、安全措施进行识别与赋值

- 风险分析阶段工作主要是对识别阶段中获得的各类信息进行关联分析,并计算风险值

- 风险处置建议工作主要针对评估出的风险,提出相应的处置建议,以及按照处置建议实施安全加固后进行残余风险处置等内容

- 账户权限设置不会导致安全问题,在Windows系统中,设置账户应做到以下几点:禁用默认账户、定期检查账户以便尽早发现可以用户、锁定Guest账户

系统安全(补充)

Lyx-06072024-06-20 10:42

相关推荐

西岸行者5 天前

学习笔记:SKILLS 能帮助更好的vibe codingstarlaky5 天前

Django入门笔记勇气要爆发5 天前

吴恩达《LangChain LLM 应用开发精读笔记》1-Introduction_介绍悠哉悠哉愿意5 天前

【单片机学习笔记】串口、超声波、NE555的同时使用勇气要爆发5 天前

吴恩达《LangChain LLM 应用开发精读笔记》2-Models, Prompts and Parsers 模型、提示和解析器qianshanxue115 天前

计算机操作的一些笔记标题土拨鼠烧电路5 天前

笔记11:数据中台:不是数据仓库,是业务能力复用的引擎土拨鼠烧电路5 天前

笔记14:集成与架构:连接孤岛,构建敏捷响应能力烟花落o5 天前

栈和队列的知识点及代码