bash

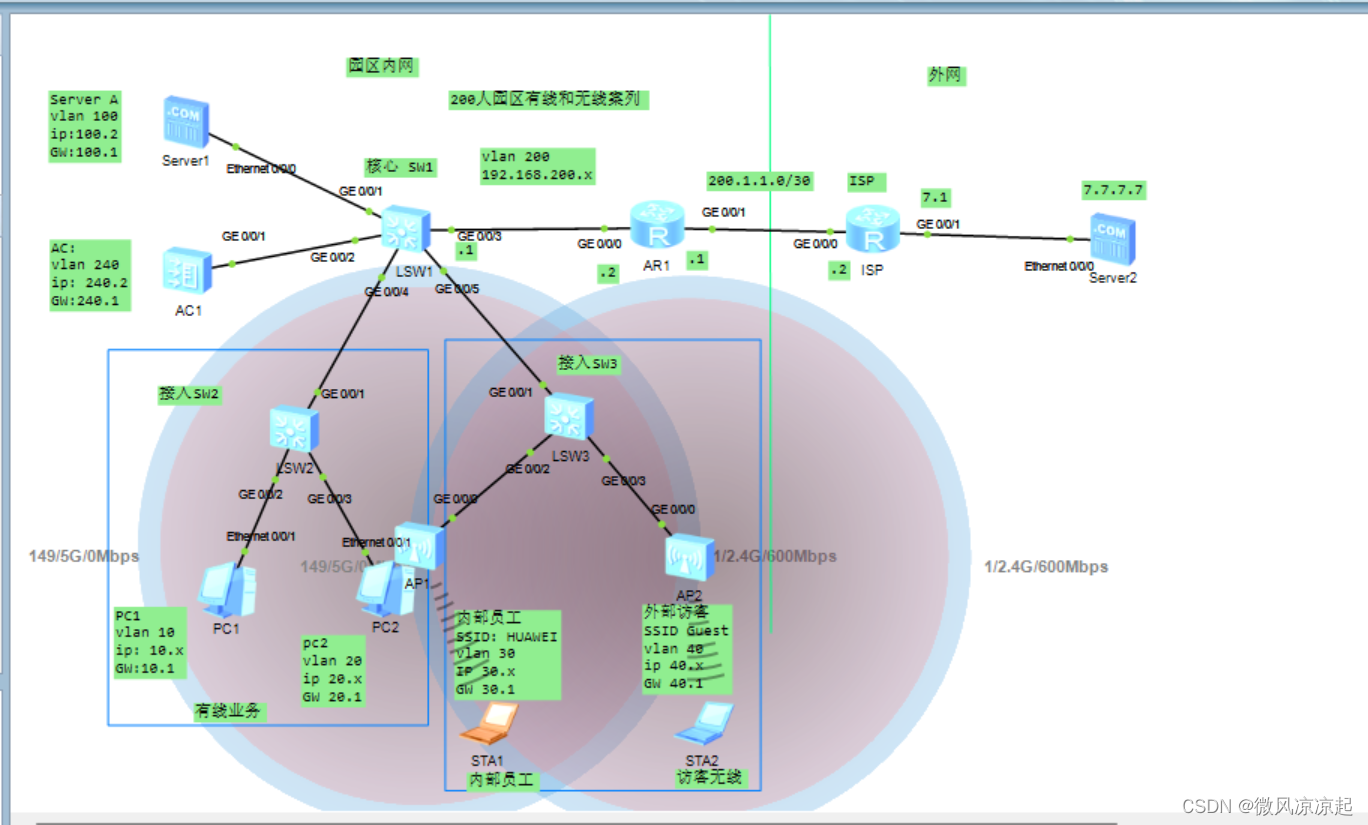

实验描述:

1 内网有有线业务、内部无线、外部无线三种业误。

2 内网服务器配置静态IP,网关192.168.108.1。

3 sW1和R1之间使用v1an200 192.168.200.9/30 互联。

4 R2向运营商申请企业宽带并获得了1个固定公网IP:

200.1.1.1 子网掩码 255.255.255.252,

网关200.1.1.2,DNS 223.5.5.5和114.114.114.114。

5 外网服务器7:7.7.7模拟外网服务。

6 WLAN采用二层旁挂式组网,转发方式:直接转发用户在园区内可进行二层漫游

无线管理vlan:vlan 248 192.168.240.x

内部无线PSK密码:12345678

外部无线PSK密码:87654321

实验要求:

④ 企业内网划分多个vlan,減少广播域大小,提高网络稳定性。

② 核心交换机sw1 配置vlanif接口作为終端网关。

③ 核心交换机配置DHCP为所有终端和AP分配IP地址。

④出口配置NAT,使得相关用户可以访问外网。

⑤ 内网服务器Server A的80端口映射到公网地址200.1.1.1.

⑤ 外部无线用户仅允许访问外网Internet。

② 配置黑洞路由防止三层环路

关键配置A:配置vlan和Trunk。

关键配置B:配置v1anif和DHCP

bash

关键配置A: 配置vlan和trunk

SW2:

vlan batch 10 20

interface GigabitEthernet0/0/2

port link-type access

port default vlan 10

interface GigabitEthernet0/0/3

port link-type access

port default vlan 20

##上联口

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 10 20

SW3:

vlan batch 30 40 240

interface GigabitEthernet0/0/2

port link-type trunk

port trunk pvid vlan 240

port trunk allow-pass vlan 30 40 240

interface GigabitEthernet0/0/3

port link-type trunk

port trunk pvid vlan 240

port trunk allow-pass vlan 30 40 240

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 30 40 240

SW1:

vlan batch 10 20 30 40 100 200 240

interface GigabitEthernet0/0/4

port link-type trunk

port trunk allow-pass vlan 10 20

interface GigabitEthernet0/0/5

port link-type trunk

port trunk allow-pass vlan 30 40 240

interface GigabitEthernet0/0/1

port link-type access

port default vlan 100

interface GigabitEthernet0/0/2

port link-type access

port default vlan 240

interface GigabitEthernet0/0/3

port link-type access

port default vlan 200

AC1:

interface GigabitEthernet0/0/1

port link-type access

port default vlan 240

bash

配置vlanif接口DHCP

SW1:

dhcp enable

interface Vlanif10

ip address 192.168.10.1 255.255.255.0

dhcp select interface

dhcp server dns-list 223.5.5.5 114.114.114.114

#设置DNS

interface Vlanif20

ip address 192.168.20.1 255.255.255.0

dhcp select interface

dhcp server dns-list 223.5.5.5 114.114.114.114

interface Vlanif30

ip address 192.168.30.1 255.255.255.0

dhcp select interface

dhcp server dns-list 223.5.5.5 114.114.114.114

interface Vlanif40

ip address 192.168.40.1 255.255.255.0

dhcp select interface

dhcp server dns-list 223.5.5.5 114.114.114.114

interface Vlanif100

ip address 192.168.100.1 255.255.255.0

interface Vlanif200

ip address 192.168.200.1 255.255.255.0

interface Vlanif240

ip address 192.168.240.1 255.255.255.0

dhcp select interface

dhcp server dns-list 223.5.5.5 114.114.114.114

dhcp server excluded-ip-address 192.168.240.2

bash

配置NAT和静态路由

SW1:

interface Vlanif200

ip address 192.168.200.1 255.255.255.252

#

R1;

int g0/0/0

ip add 192.168.200.2 30

interface GigabitEthernet0/0/1

ip address 200.1.1.1 255.255.255.252

ISP:

interface GigabitEthernet0/0/0

ip address 200.1.1.2 255.255.255.252

interface GigabitEthernet0/0/1

ip address 7.7.7.1 255.255.255.0

R1:

ip route-static 0.0.0.0 0 200.1.1.2

ip route-static 192.168.0.0 16 192.168.200.1

acl 2000

rule permit source 192.168.0.0 0.0.255.255

interface GigabitEthernet0/0/1

nat outbound 2000

nat server protocol tcp global current-interface www inside 192.168.100.2 www

SW1:

ip route-static 0.0.0.0 0 192.168.200.2

ip route-static 192.168.0.0 16 NULL 0 #黑洞路由

bash

无线配置

AC:AP上线

vlan 240

ip add 192.168.240.2 24

interface GigabitEthernet0/0/1

port link-type access

port default vlan 240

capwap source interface Vlanif 240

#配置中心AP与RU建立CAPWAP隧道的源接口

dis ap unauthorized record #查看未授权的AP

ap-confirm mac 00e0-fc47-0a00

#ap-confirm授权模式基于MAC基于SN基于all

AP业务:

#先做安全模版

wlan

security-profile name A #模版名字A

security wpa-wpa2 psk pass-phrase 12345678 aes

#定义用户上线输入的密码,配置WPA/WPA2的预共享密钥认证和加密。

q

security-profile name B

security wpa-wpa2 psk pass-phrase 87654321 aes

q

#配置SSID模版也是在wlan里面做

ssid-profile name A

ssid Huawei

ssid-profile name B

ssid Guest

#配置VAP模版,把SSID模版和安全模板关联起来,也是在wlan里面做

vap-profile name A

security-profile A

ssid-profile A

# forward-mode 直转发模式默认直接转发不用配置

service-vlan vlan-id 30 #用于配置VAP的业务VLAN。

vap-profile name B

service-vlan vlan-id 40

ssid-profile B

security-profile B

#设置AP组

ap-group name G

vap-profile A wlan 1 radio all #设置信号频率

vap-profile B wlan 2 radio all

#把AP加入到AP组

ap-id 0

ap-group G

ap-id 1

ap-group G

bash

配置ACL

SW1:

acl 3000

rule deny ip source 192.168.40.0 0.0.0.255 destination 192.168.0.0 0.0.255.255

#拒绝40网段内部网络

rule permint ip #允许其他IP通过

int g0/0/5

traffic-filter inbound acl 3000