利用第三方服务对目标进行被动信息收集防止被发现(web安全白帽子)

- [1 被动信息收集](#1 被动信息收集)

-

- [1.1 信息收集内容](#1.1 信息收集内容)

- [1.2 信息用途](#1.2 信息用途)

- [2 信息收集-DNS](#2 信息收集-DNS)

-

- [2.1 DNS信息收集NSLOOKUP](#2.1 DNS信息收集NSLOOKUP)

-

- [2.1.1 ping](#2.1.1 ping)

- [2.1.2 nslookup](#2.1.2 nslookup)

- [2.2 DNS信息收集-DIG(此命令查到的结果更复杂些,如果觉的前两个命令满足自己需要的结果,就使用前两个即可,若觉的不能就使用此命令)](#2.2 DNS信息收集-DIG(此命令查到的结果更复杂些,如果觉的前两个命令满足自己需要的结果,就使用前两个即可,若觉的不能就使用此命令))

- [2.3 查询网站的域名注册信息和备案信息](#2.3 查询网站的域名注册信息和备案信息)

-

- [2.3.1 whois查询方式web接口查询和whois命令查询](#2.3.1 whois查询方式web接口查询和whois命令查询)

- 2.3.2.备案信息查询

- [3 子域名信息收集](#3 子域名信息收集)

-

- [3.1 挖掘子域名的重要性](#3.1 挖掘子域名的重要性)

- [3.2 使用maltego CE进行子域挖掘](#3.2 使用maltego CE进行子域挖掘)

- [4 shodan 信息收集](#4 shodan 信息收集)

-

- [4.1 shodan 介绍(物联网的搜索引擎)](#4.1 shodan 介绍(物联网的搜索引擎))

- [4.2 shodan搜索技巧](#4.2 shodan搜索技巧)

-

- 技巧1:通过shodan搜索webcam网络摄像头设备

- 技巧2:shodan搜索指定IP地址

- 技巧3:shodan搜索指定端口

- [技巧4:shodan 搜索具体城市](#技巧4:shodan 搜索具体城市)

1 被动信息收集

分为被动和主动

被动收集:利用第三方的服务对目标进行访问了解,如用谷歌搜索xuegod.cn

主动收集:通过直接访问、扫描网站,这种将流量流经网站的行为。如nmap端口扫描工具,是主动的

被动信息收集目的:通过公开渠道,去获得目标主机的信息,从而不与目标系统直接交互,避免留下痕迹

1.1 信息收集内容

1.IP地址段

2.域名信息

3.邮件地址

4.文档图片数据

5.公司地址

6.公司组织架构

7.联系电话/传真号码

8.人员姓名/职务

9.目标系统使用的技术架构

10.公开的商业信息

1.2 信息用途

1.信息描述目标

2.发现目标

3.社会工程学攻击

4.物理缺口

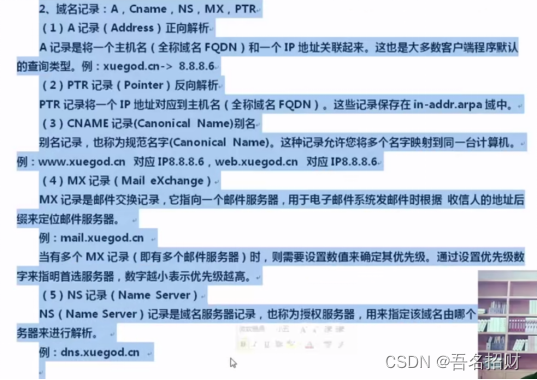

2 信息收集-DNS

1.域名解析原理

2.域名记录

上面这些记录了解即可

可以打开wanwang.aliyun.com可以买各种域名

国内一般只有万网和新网可以买域名,阿里收购了万网

3.缓存DNS服务器

不负责解析域,只缓存域名解析结果

2.1 DNS信息收集NSLOOKUP

在kali中打开终端

Ctr + shift + + :放大终端字体

Ctr + - :终端字体缩小

Ctr + l :清屏将域名解析为IP地址

2.1.1 ping

root@kali:~# ping xuegod.cn

PING xuegod.cn (101.200.128.35) 56(84) bytes of data.

64 bytes from 101.200.128.35 (101.200.128.35): icmp_seq=1 ttl=47 time=22.2 ms域名的IP

注意:命令只记住最常用的命令即可

2.1.2 nslookup

root@kali:~# nslookup xuegod.cn

Server: 218.201.96.130

Address: 218.201.96.130#53

Non-authoritative answer:

Name: xuegod.cn

Address: 101.200.128.35 //通过DNS服务器查到的域名IP地址

root@kali:~# cat /etc/resolv.conf //此命令查的是DNS服务器

# Generated by NetworkManager

nameserver 218.201.96.130

nameserver 202.194.116.66

root@kali:~# nslookup www.baidu.com

Server: 218.201.96.130

Address: 218.201.96.130#53

Non-authoritative answer:

www.baidu.com canonical name = www.a.shifen.com.

Name: www.a.shifen.com 和 www.baidu.com是彼此的别名(cname记录)

Address: 39.156.66.14

Name: www.a.shifen.com

Address: 39.156.66.182.2 DNS信息收集-DIG(此命令查到的结果更复杂些,如果觉的前两个命令满足自己需要的结果,就使用前两个即可,若觉的不能就使用此命令)

语法:dig (选项)需要查询的域名

@<服务器地址> :指定进行域名解析的域名服务器;

Any #显示所有类型的域名记录。默认只显示A记录

root@kali:~# dig xuegod.cn

root@kali:~# dig @8.8.8.8 xuegod.cn

root@kali:~# dig @8.8.8.8 xuegod.cn any

; <<>> DiG 9.11.5-P4-5.1-Debian <<>> @8.8.8.8 xuegod.cn any

; (1 server found)

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 28898

;; flags: qr rd ra; QUERY: 1, ANSWER: 5, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 512

;; QUESTION SECTION:

;xuegod.cn. IN ANY

;; ANSWER SECTION:

xuegod.cn. 599 IN A 101.200.128.35 #xuegod.cn对应的IP

xuegod.cn. 21599 IN NS dns8.hichina.com. #域名由dns8.hichina.com.DNS服务器管理

xuegod.cn. 21599 IN NS dns7.hichina.com. //由hiChina(万网)管理的域名

xuegod.cn. 599 IN MX 5 mxbiz1.qq.com. //学神用的是QQ的企业邮箱

xuegod.cn. 599 IN MX 10 mxbiz2.qq.com. //邮件记录

;; Query time: 400 msec

;; SERVER: 8.8.8.8#53(8.8.8.8)

;; WHEN: 一 11月 11 10:35:39 CST 2019

;; MSG SIZE rcvd: 152

root@kali:~# dig www.baidu.com

;; QUESTION SECTION:

;www.baidu.com. IN A

;; ANSWER SECTION:

www.baidu.com. 381 IN CNAME www.a.shifen.com. #别名记录

www.a.shifen.com. 30 IN A 39.156.66.14

www.a.shifen.com. 30 IN A 39.156.66.18

;; Query time: 10 msec

;; SERVER: 218.201.96.130#53(218.201.96.130)

;; WHEN: 一 11月 11 10:48:48 CST 2019

;; MSG SIZE rcvd: 90

使用-x参数IP反查域名(可能有些DNS是不允许反向查询,所以没有结果)

root@kali:~# dig -x 114.114.114.114

;; QUESTION SECTION:

;114.114.114.114.in-addr.arpa. IN PTR

;; ANSWER SECTION:

114.114.114.114.in-addr.arpa. 237 IN PTR public1.114dns.com. #PTR记录

注意:114.114.114.114反向解析为 public1.114dns.com.有时可以查DNS服务器bind版本信息(某些时候相对DNS进行攻击,如果对方域名由此DNS服务器管理,可以攻击此DNS服务器,但此服务器下的所有域名都解析不了,代价有点大,可能自己的网站也查不了)

查询DNS版本信息目的:可以通过版本信息来查找相关版本漏洞的利用方式

例1:查看dnspod的域名服务器ns3.dnsv4.com使用bind的软件版本信息

root@kali:~# dig txt chaos VERSION.BIND @ns3.dnsv4.com

;; Warning: query response not set

;; Warning: Message parser reports malformed message packet.

; <<>> DiG 9.11.5-P4-5.1-Debian <<>> txt chaos VERSION.BIND @ns3.dnsv4.com

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 21946

;; flags: rd ad; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1

;; WARNING: recursion requested but not available

;; QUESTION SECTION:

;VERSION.BIND. CH TXT

;; ANSWER SECTION:

VERSION.BIND. 0 CH TXT "5.1.1906.02" #这是软件包版本信息

;; Query time: 44 msec

;; SERVER: 162.14.18.121#53(162.14.18.121)

;; WHEN: 一 11月 11 10:53:47 CST 2019

;; MSG SIZE rcvd: 542.3 查询网站的域名注册信息和备案信息

2.3.1 whois查询方式web接口查询和whois命令查询

(1)通过web接口查询

这里只举例2个

(2)whois命令查询

root@kali:~# whois xuegod.cn

Domain Name: xuegod.cn

ROID: 20140908s10001s72166376-cn

Domain Status: ok

Registrant ID: al49ebye6olcmf5

Registrant: 北京学神科技有限公司

Registrant Contact Email: jianmingbasic@163.com

Sponsoring Registrar: 阿里云计算有限公司(万网)

Name Server: dns7.hichina.com

Name Server: dns8.hichina.com

Registration Time: 2014-09-08 10:52:31

Expiration Time: 2021-09-08 10:52:31

DNSSEC: unsigned2.3.2.备案信息查询

(1)web接口查询:

(2)天眼查(可以查公司)

3 子域名信息收集

顶级域名是域名的最后一个部分,即是域名最后一点之后的字母,列如在http://example.com这个域名中,顶级域是.com(或COM),大小写视为相同

常见的顶级域主要分2类:

1、通用顶级域类别域名共6个,包括用于科研机构的.ac;用于工商金融企业的.com;用于教育机构的.edu;用于政府部门的.gov;用于互联网络信息中心和运行中心的.net;用于非盈利组织的.org。

2、国家及地区顶级域,如'.cn'代表中国,'.uk'代表英国等,地理顶级域名一般由各个国家或地区负责管理。'.jp'代表日本

子域名,凡顶级域名前加前缀的都是该顶级域名的子域名,而子域名根据技术的多少分为二级子域名,三级子域名以及多级子域名。

3.1 挖掘子域名的重要性

子域名是某个主域的二级域名或者多级域名,在防御措施严密情况下无法直接拿下主域,那么就可以采用迂回战术拿下子域名,然后无限靠近主域。

(当做渗透是主站很难被攻下,如baidu.com是很难被攻下的,但如mp3.baidu.com是可以被攻下的)

例如:www.xxx.com主域不存在漏洞,并且防护措施严密。而二级域名 edu.xxx.com存在漏洞,并且防护措施松散

1.子域挖掘工具:maltego 子域名挖掘机(此法比较专业)

2.搜索引擎挖掘 如:在Google中输入 site:qq.com

3.第三方网站查询:http://tool.chinaz.com/subdomain、http://dnsdumpster.com/

4.证书透明度公开日志枚举:https://crt.sh、hhtp://censys.io

5.其他途径:http://phpinfo.me/domain、http://dns.aizhan.com

3.2 使用maltego CE进行子域挖掘

先科学上网,再注册,因为注册过程的验证码是Google的技术,不然使用不了

maltego CE官网:https://www.paterva.com/web7/buy/maltego-clients/maltego-ce.php

首先到官网注册一个账户,因为目前该工具不登录是不能正常使用的,同学们需要使用163或gmail邮箱进行注册

注册账号网址:https://www.paterva.com/web7/community/community.php

注册好后启动maltego,此工具是非常强大的,使用CE FREE(够用了),等等时候比较长。

会下载一些必要组件,保持网络畅通,如果失败了重试即可

暂时先学其一个功能找子域即可

1.先创建一个newgraph

2.Search domain,将其拖到白框内

3.双击可输入网址(如ke.qq.com),右击all transform 可看到很多记录,可点击想要看到的记录如(name server)

4.右键to dns name (第一个)看其子域

5.这里有很多的测试站,test,intest内部测试,不稳定的东西放到内部测试,越不稳定的越是后门有漏洞

6.我们可以尝试访问一下,如用Google搜test.ke.qq.com,是可以搜索到的(有兴趣的是可以测试到很多的,都测一下,看看那个是有测试点的)

7.也是可以解析其IP的,右键域名to ip address

8.用于对信息的收集是非常强的,后期根据需求会详细讲,maltego重点收集各类信息

4 shodan 信息收集

4.1 shodan 介绍(物联网的搜索引擎)

虽然目前人们都认为谷歌是最强的搜索引擎,但shodan才是互联网上最可怕的搜索引擎,与谷歌不同的是,shodan不是在网上搜索网址,而是直接进入互联网背后的通道。Shodan可以说是一款"黑暗"谷歌,一刻不停的在寻找着所有和互联网关联的服务器、摄像头、打印机、路由器等等,还可以直接显示出目标的具体地理位置信息。

建议翻墙后访问Shodan官网:https://www.shodan.io

使用shodan最好是注册一下,因为不注册的话功能可能会受限,这里就不给大家提供注册过程了,同学可以直接在官网注册用户,也可以使用Google账号直接登录

需要注册账号请打开此链接注册:https://account.shodan.io/register

我直接打开Chrome,使用Google账号登录,用Google引擎去翻译

4.2 shodan搜索技巧

技巧1:通过shodan搜索webcam网络摄像头设备

在搜索框中输入"webcam"或"网络摄像头"进行搜索。这里提醒大家只是为了给大家演示搜索结果。不要随便尝试登陆别人的网络设备,以免带来一些不必要的麻烦

有付费版,也有免费版搜webcam有美国的,德国的等等

有的web摄像头是免密登陆的,有的是需要密码账号登录的,这个东西没有验证码,意味着可以暴利破解

当出现你的连接不是私密连接时,看到此种情况应当兴奋,点击详情继续前往,

点击下一页时需要升级会员49美元,后期再买

下面是自己找的连接(自己可以找一些):

目前有一个韩国的不需密码就能登录的web摄像头,175.196.4.12:8080,若是韩语的,右击翻译成简体中文

还有一个121.176.166.183:8080/home.html,这是一个图书馆的摄像头,白天能看到一个妹子,可能晚上就关掉了就不行了,白天试试

例子2:查看北京的网络摄像头

输入:city:beijing webcam

技巧2:shodan搜索指定IP地址

在搜索框中输入net:101.200.128.35 #IP地址是学神论坛的IP地址

当前网址的一些漏洞会显现一些,可以对此进行针对性的攻击

技巧3:shodan搜索指定端口

在搜索框中输入prot:端口号,就可以搜索指定端口我们可以尝试一些常用端口来进行搜索,比如说我们搜索80端口我们可以随便点开一个看一下页面

Prot:3000

http://140.143.138.119:3000/login #查看服务器监控平台上的登录账号。这个登录没有验证,所以可以暴力破解进入

技巧4:shodan 搜索具体城市

在搜索栏中输入city:beijing 就可以搜索出北京的联网设备,我们可以和port进行组合查询

物流管理系统也可以查看,这样的可能是随便找人开发的无保护措施

例子2:city:beijing port:22此处看远程连接的

3.5 Google 搜索引擎的使用