目标:探索位于 ROS 2 安全密钥库中的文件。

教程级别:高级

时间:15 分钟

内容

-

背景

-

安全工件位置

-

公钥材料

-

私钥材料

-

域治理政策

-

安全飞地

-

-

参加测验!

背景

在继续之前,请确保您已完成设置安全教程。

sros2 包可以用来**创建启用 ROS 2 安全性所需的密钥、证书和策略。**然而,安全配置非常灵活。对 ROS 2 安全密钥库的基本理解将允许与现有的 PKI(公钥基础设施)集成,并根据组织政策管理敏感密钥材料。

安全工件位置

在之前的教程中启用通信安全后,让我们来看看启用安全性时创建的文件。这些文件使加密成为可能。

java

cxy@cxy-Ubuntu2404:~/sros2_demo$ sudo apt install tree

cxy@cxy-Ubuntu2404:~/sros2_demo$ tree

.

└── demo_keystore

├── enclaves

│ ├── governance.p7s

│ ├── governance.xml

│ └── talker_listener

│ ├── listener

│ │ ├── cert.pem

│ │ ├── governance.p7s -> ../../governance.p7s

│ │ ├── identity_ca.cert.pem -> ../../../public/identity_ca.cert.pem

│ │ ├── key.pem

│ │ ├── permissions_ca.cert.pem -> ../../../public/permissions_ca.cert.pem

│ │ ├── permissions.p7s

│ │ └── permissions.xml

│ └── talker

│ ├── cert.pem

│ ├── governance.p7s -> ../../governance.p7s

│ ├── identity_ca.cert.pem -> ../../../public/identity_ca.cert.pem

│ ├── key.pem

│ ├── permissions_ca.cert.pem -> ../../../public/permissions_ca.cert.pem

│ ├── permissions.p7s

│ └── permissions.xml

├── private

│ ├── ca.key.pem

│ ├── identity_ca.key.pem -> ca.key.pem

│ └── permissions_ca.key.pem -> ca.key.pem

└── public

├── ca.cert.pem

├── identity_ca.cert.pem -> ca.cert.pem

└── permissions_ca.cert.pem -> ca.cert.pem

8 directories, 22 files

sros2 实用程序 ( ros2 security ... ) 将文件分为公共、私有和飞地密钥材料。

ROS 使用由环境变量 ROS_SECURITY_KEYSTORE 定义的目录作为密钥库 。在本教程中,我们使用目录 ~/sros2_demo/demo_keystore 。

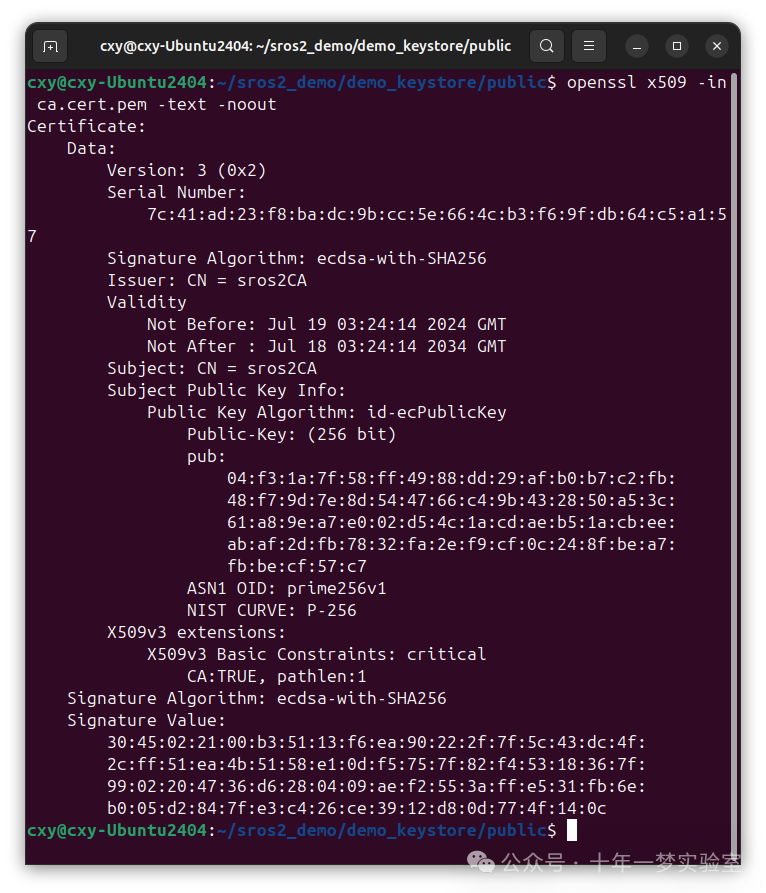

公钥材料

您将在 ~/sros2_demo/demo_keystore/public 的公共目录中找到三个加密证书 ;然而,身份和权限证书实际上只是指向证书颁发机构(CA)证书的链接。

在公钥基础设施中,证书颁发机构充当信任锚:它验证参与者的身份和权限。 对于 ROS,这意味着所有参与 ROS 图的节点(可能扩展到整个单机器人舰队)。通过将证书颁发机构的证书( ca.cert.pem )放置在机器人上的适当位置,所有 ROS 节点都可以使用相同的证书颁发机构与其他节点建立相互信任。

虽然在我们的教程中我们会即时创建证书颁发机构,但在生产系统中,这应该根据预定义的安全计划进行 。通常,生产系统的证书颁发机构将离线创建,并在初始设置期间放置在机器人上。它可能是每个机器人独有的,或者在一群机器人之间共享,所有这些机器人都旨在相互信任。

DDS(以及扩展的 ROS)支持身份和权限信任链的分离,因此每个功能都有自己的证书颁发机构。在大多数情况下,ROS 系统安全计划不需要在这些职责之间进行分离,因此安全实用程序生成一个用于身份和权限的单一证书颁发机构。

使用 openssl 查看此 x509 证书并将其显示为文本:

typescript

cd ~/sros2_demo/demo_keystore/public

openssl x509 -in ca.cert.pem -text -noout输出应类似于以下内容:

ruby

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

02:8e:9a:24:ea:10:55:cb:e6:ea:e8:7a:c0:5f:58:6d:37:42:78:aa

Signature Algorithm: ecdsa-with-SHA256

Issuer: CN = sros2CA

Validity

Not Before: Jun 1 16:57:37 2021 GMT

Not After : May 31 16:57:37 2031 GMT

Subject: CN = sros2CA

Subject Public Key Info:

Public Key Algorithm: id-ecPublicKey

Public-Key: (256 bit)

pub:

04:71:e9:37:d7:32:ba:b8:a0:97:66:da:9f:e3:c4:

08:4f:7a:13:59:24:c6:cf:6a:f7:95:c5:cd:82:c0:

7f:7f:e3:90:dd:7b:0f:77:d1:ee:0e:af:68:7c:76:

a9:ca:60:d7:1e:2c:01:d7:bc:7e:e3:86:2a:9f:38:

dc:ed:39:c5:32

ASN1 OID: prime256v1

NIST CURVE: P-256

X509v3 extensions:

X509v3 Basic Constraints: critical

CA:TRUE, pathlen:1

Signature Algorithm: ecdsa-with-SHA256

30:45:02:21:00:d4:fc:d8:45:ff:a4:51:49:98:4c:f0:c4:3f:

e0:e7:33:19:8e:31:3c:d0:43:e7:e9:8f:36:f0:90:18:ed:d7:

7d:02:20:30:84:f7:04:33:87:bb:4f:d3:8b:95:61:48:df:83:

4b:e5:92:b3:e6:ee:3c:d5:cf:30:43:09:04:71:bd:dd:7c-

关于此 CA 证书的一些注意事项:

-

-

证书主题名称

sros2CA是sros2实用程序提供的默认名称。 -

此证书自创建之日起有效期为十年

-

像所有证书一样,这包含用于公私钥加密的公钥

-

作为根证书颁发机构,这是一个自签名证书 https://en.wikipedia.org/wiki/Self-signed_certificate ;即,它是使用自己的私钥签名的。

-

由于这是一个公共证书,因此可以根据需要自由复制,以在整个 ROS 系统中建立信任。

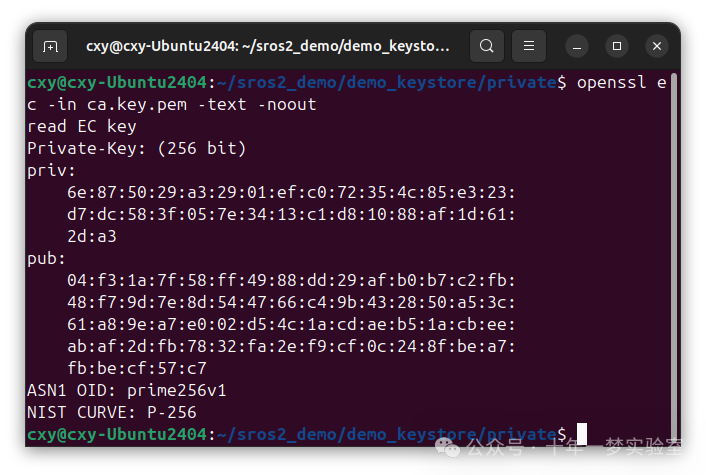

私钥材料

私钥材料可以在密钥库目录 ~/sros2_demo/demo_keystore/private 中找到。与 public 目录类似,其中包含一个证书颁发机构密钥 ca.key.pem 及其符号链接,用作身份和权限 CA 私钥。

警告

保护此私钥并创建其安全备份!

这是与公共证书颁发机构相关的私钥,它作为您 ROS 系统中所有安全性的锚点。您将使用它来修改 ROS 图的加密策略并添加新的 ROS 参与者 。根据您的机器人安全需求,可以通过访问权限保护密钥并将其锁定到另一个帐户,或者可以将其完全移出机器人并移到另一个系统或设备上 。如果文件丢失,您将无法更改访问权限并向系统添加新参与者。同样,任何拥有文件访问权限的用户或进程都可以修改系统策略和参与者。

此文件仅用于配置机器人,但机器人运行时不需要 。它可以安全地离线存储在另一个系统或可移动介质中。

sros2 实用程序使用椭圆曲线密码术而不是 RSA,以提高安全性并减少密钥大小。使用以下命令显示有关此椭圆曲线私钥的详细信息:

typescript

cd ~/sros2_demo/demo_keystore/private

openssl ec -in ca.key.pem -text -noout

您的输出应类似于以下内容:

css

read EC key

Private-Key: (256 bit)

priv:

93:da:76:b9:e3:91:ab:e9:42:76:f2:38:f1:9d:94:

90:5e:b5:96:7b:7f:71:ee:13:1b:d4:a0:f9:48:fb:

ae:77

pub:

04:71:e9:37:d7:32:ba:b8:a0:97:66:da:9f:e3:c4:

08:4f:7a:13:59:24:c6:cf:6a:f7:95:c5:cd:82:c0:

7f:7f:e3:90:dd:7b:0f:77:d1:ee:0e:af:68:7c:76:

a9:ca:60:d7:1e:2c:01:d7:bc:7e:e3:86:2a:9f:38:

dc:ed:39:c5:32

ASN1 OID: prime256v1

NIST CURVE: P-256除了私钥本身,请注意列出了公钥,并且它与证书颁发机构 ca.cert.pem 中列出的公钥匹配。

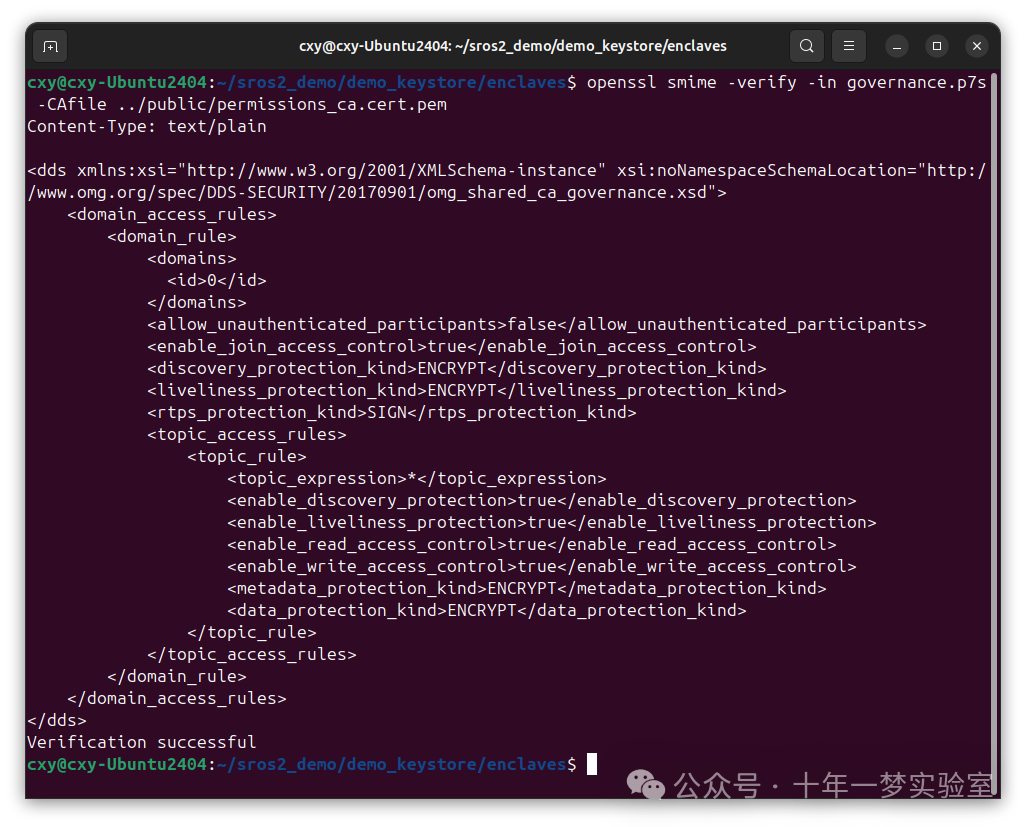

域治理政策

在密钥库的飞地目录中找到域治理策略, ~/sros2_demo/demo_keystore/enclaves 。 enclave 目录包含XML 治理策略文档 governance.xml ,以及由权限 CA 签署的文档副本 governance.p7s 。

governance.p7s 文件包含域范围的设置,例如如何处理未经身份验证的参与者、是否加密发现以及访问主题的默认规则。

使用以下命令验证治理文件的 S/MIME 签名:

cs

openssl smime -verify -in governance.p7s -CAfile ../public/permissions_ca.cert.pem

安全飞地

安全进程(通常是 ROS 节点)在安全飞地内运行 。在最简单的情况下,所有进程可以合并到同一个飞地中,所有进程将使用相同的安全策略 。然而,为了对不同的进程应用不同的策略,可以在启动时使用不同的安全飞地。 有关安全飞地的更多详细信息,请参阅设计文档https://design.ros2.org/articles/ros2_security_enclaves.html 。运行节点时,通过使用 ROS 参数 --enclave 来指定安全飞地。

每个安全飞地需要六个文件才能启用安全性 。每个文件必须按下文定义的名称命名,并按照 DDS 安全标准中的规定进行命名。为了避免拥有多个相同文件的副本, sros2 实用程序为每个飞地创建到单个治理策略、身份 CA 和权限 CA 的链接。

请参阅 listener 飞地内的以下六个文件。三个是特定于此飞地的,而三个是此 ROS 系统的通用文件:

key.pem,用于在此飞地内加密和解密的私钥

cert.pem,此飞地的公共证书;此证书已由身份 CA 签署

permissions.p7s,此飞地的权限;此文件已由权限 CA 签名

governance.p7s,此域的已签署安全策略文件的链接

identity_ca.cert.pem, 此域的身份 CA 链接

permissions_ca.cert.pem,此域的权限 CA 链接

私钥 key.pem 应根据您的安全计划进行保护。此密钥用于加密、解密和验证此特定飞地内的通信。如果密钥丢失或被盗,请撤销该密钥并为此飞地创建一个新身份。

该目录中还创建了文件 permissions.xml ,可用于重新创建签名的权限文件。但是,由于 DDS 使用的是文件的签名版本,因此不需要此文件来启用安全性。

参加测验!

看看你能否回答这些关于 ROS 安全密钥库的问题。首先,打开一个新的终端会话,并启用在前面的教程中创建的密钥库的安全性:

javascript

export ROS_SECURITY_KEYSTORE=~/sros2_demo/demo_keystore

export ROS_SECURITY_ENABLE=true

export ROS_SECURITY_STRATEGY=Enforce

cd ~/sros2_demo/demo_keystore/enclaves/talker_listener/listener在开始之前,请先备份 permissions.p7s。

http

MIME-Version: 1.0

Content-Type: multipart/signed; protocol="application/x-pkcs7-signature"; micalg="sha-256"; boundary="===============1982425736132065620=="

This is an S/MIME signed message

--===============1982425736132065620==

Content-Type: text/plain

<dds xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:noNamespaceSchemaLocation="http://www.omg.org/spec/DDS-SECURITY/20170901/omg_shared_ca_permissions.xsd">

<permissions>

<grant name="/talker_listener/listener">

<subject_name>CN=/talker_listener/listener</subject_name>

<validity>

<not_before>2024-07-19T03:38:43</not_before>

<not_after>2034-07-18T03:38:43</not_after>

</validity>

<allow_rule>

<domains>

<id>0</id>

</domains>

<publish>

<topics>

<topic>rq/*/_action/cancel_goalRequest</topic>

<topic>rq/*/_action/get_resultRequest</topic>

<topic>rq/*/_action/send_goalRequest</topic>

<topic>rq/*Request</topic>

<topic>rr/*/_action/cancel_goalReply</topic>

<topic>rr/*/_action/get_resultReply</topic>

<topic>rr/*/_action/send_goalReply</topic>

<topic>rt/*/_action/feedback</topic>

<topic>rt/*/_action/status</topic>

<topic>rr/*Reply</topic>

<topic>rt/*</topic>

</topics>

</publish>

<subscribe>

<topics>

<topic>rq/*/_action/cancel_goalRequest</topic>

<topic>rq/*/_action/get_resultRequest</topic>

<topic>rq/*/_action/send_goalRequest</topic>

<topic>rq/*Request</topic>

<topic>rr/*/_action/cancel_goalReply</topic>

<topic>rr/*/_action/get_resultReply</topic>

<topic>rr/*/_action/send_goalReply</topic>

<topic>rt/*/_action/feedback</topic>

<topic>rt/*/_action/status</topic>

<topic>rr/*Reply</topic>

<topic>rt/*</topic>

</topics>

</subscribe>

</allow_rule>

<allow_rule>

<domains>

<id>0</id>

</domains>

<publish>

<topics>

<topic>ros_discovery_info</topic>

</topics>

</publish>

<subscribe>

<topics>

<topic>ros_discovery_info</topic>

</topics>

</subscribe>

</allow_rule>

<default>DENY</default>

</grant>

</permissions>

</dds>

--===============1982425736132065620==

Content-Type: application/x-pkcs7-signature; name="smime.p7s"

Content-Transfer-Encoding: base64

Content-Disposition: attachment; filename="smime.p7s"

MIICsAYJKoZIhvcNAQcCoIICoTCCAp0CAQExDzANBglghkgBZQMEAgEFADALBgkq

hkiG9w0BBwGgggE/MIIBOzCB4qADAgECAhR8Qa0j+Lrcm8xeZkyz9p/bZMWhVzAK

BggqhkjOPQQDAjASMRAwDgYDVQQDDAdzcm9zMkNBMB4XDTI0MDcxOTAzMjQxNFoX

DTM0MDcxODAzMjQxNFowEjEQMA4GA1UEAwwHc3JvczJDQTBZMBMGByqGSM49AgEG

CCqGSM49AwEHA0IABPMaf1j/SYjdKa+wt8L7SPedfo1UR2bEm0MoUKU8Yaiep+AC

1Uwaza61Gsvuq68t+3gy+i75zwwkj76n+77PV8ejFjAUMBIGA1UdEwEB/wQIMAYB

Af8CAQEwCgYIKoZIzj0EAwIDSAAwRQIhALNRE/bqkCIvf1xD3E8s/1HqS1FY4Q31

dX+C9FMYNn+ZAiBHNtYoBAmu8lU6/+Ux+26wBdKEf+PEJs45EtgNd08UDDGCATUw

ggExAgEBMCowEjEQMA4GA1UEAwwHc3JvczJDQQIUfEGtI/i63JvMXmZMs/af22TF

oVcwDQYJYIZIAWUDBAIBBQCggZswGAYJKoZIhvcNAQkDMQsGCSqGSIb3DQEHATAc

BgkqhkiG9w0BCQUxDxcNMjQwNzIwMDMzODQzWjAvBgkqhkiG9w0BCQQxIgQgkeLS

0XqZO+LEtvmMJumjB+dkzkMPosQzWIvdotfJQ5QwMAYJKoZIhvcNAQkPMSMwIQYJ

YIZIAWUDBAEqBglghkgBZQMEARYGCWCGSAFlAwQBAjAKBggqhkjOPQQDAgRHMEUC

IEcVdGZIK9qOIeMkw5tvyMmIt/UBfqcnMiakwXWBxXMZAiEA+nItvq7n5WkgPHrc

mTBX0DlOac3CwCrv4/aJS32PPN0=

--===============1982425736132065620==--这个 permissions.p7s 文件是一个 S/MIME 签名的消息,包含了 ROS2 的权限策略。以下是详细解释:

MIME 头部

-

MIME-Version: 1.0:MIME 版本。

-

Content-Type: multipart/signed; protocol="application/x-pkcs7-signature"; micalg="sha-256"; boundary="===============1982425736132065620==":表示这是一个多部分签名的消息,使用 SHA-256 算法进行签名,边界字符串用于分隔消息的不同部分。

消息内容

- This is an S/MIME signed message:说明这是一个 S/MIME 签名的消息。

第一部分:权限策略

- Content-Type: text/plain:内容类型为纯文本。

权限策略 XML

这个 XML 文件定义了 /talker_listener/listener 节点的权限,包括允许发布和订阅的主题,以及权限的有效期。

第二部分:签名

-

Content-Type: application/x-pkcs7-signature; name="smime.p7s":内容类型为 PKCS#7 签名。

-

Content-Transfer-Encoding: base64:内容传输编码为 base64。

-

Content-Disposition: attachment; filename="smime.p7s" :附件的文件名为

smime.p7s。

签名内容

这是一个 base64 编码的签名,用于验证上述权限策略的完整性和真实性。

问题 1

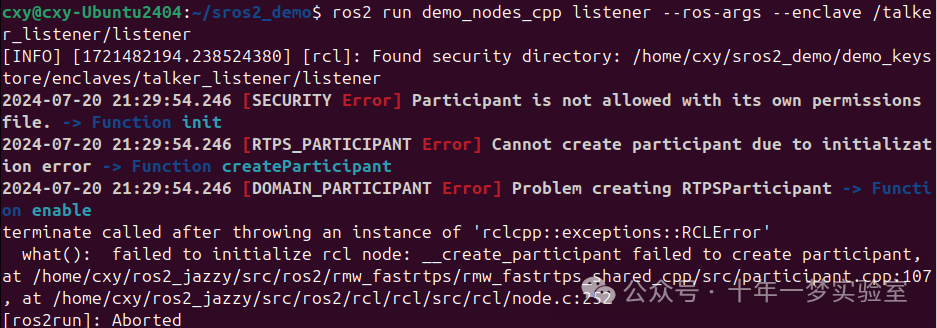

在文本编辑器中打开 permissions.p7s 。对 XML 内容进行微小的更改(例如,添加一个空格或空行)并保存文件。启动监听节点:

nginx

ros2 run demo_nodes_cpp listener --ros-args --enclave /talker_listener/listener你期望会发生什么?

你能启动 talker 节点吗?

nginx

ros2 run demo_nodes_cpp talker --ros-args --enclave /talker_listener/talker启动监听器和启动说话者之间有什么区别?

答案 1

侦听器无法启动并抛出错误。当 permissions.p7s 文件被修改时------无论多么微小------文件的签名变得无效。当权限文件无效时,节点将无法在启用和强制安全的情况下启动。

讲话者将按预期开始。它在不同的飞地中使用 permissions.p7s 文件,并且该文件仍然有效。

问题 2

什么命令可以让你检查修改后的 permissions.p7s 文件上的签名是否有效?

答案 2

检查 permissions.p7s 是否已使用 openssl smime 命令由权限 CA 正确签名

css

openssl smime -verify -in permissions.p7s -CAfile permissions_ca.cert.pem

在继续下一个教程之前,请恢复您原始的、正确签名的 permissions.p7s 文件。