关于Ashok

Ashok是一款多功能开源网络侦查公开资源情报OSINT工具,该工具可谓是OSINT领域中的瑞士军刀,广大研究人员可以使用该工具轻松完成网络侦查任务。

侦察是渗透测试的第一阶段,这意味着在计划任何实际攻击之前收集信息。因此,Ashok是一款针对渗透测试人员的令人难以置信的快速侦察工具,专为侦察阶段而设计。在Ashok-v1.1中,还引入了先进的google dorker和wayback crawling machine。

功能介绍

1、Wayback Crawler Machine

2、Google Dorking(无限制)

3、Github信息收集/爬取

4、子域名识别功能

5、内容管理系统/开发技术检测(支持自定义Header)

工具要求

python-Wappalyzer

requests

工具安装

由于该工具基于Python 3.7开发,因此我们首先需要在本地设备上安装并配置好最新版本的Python 3.7+环境。

接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

~> git clone https://github.com/ankitdobhal/Ashok然后切换到项目目录中,使用pip命令和项目提供的requirements.txt安装该工具所需的其他依赖组件:

~> cd Ashok

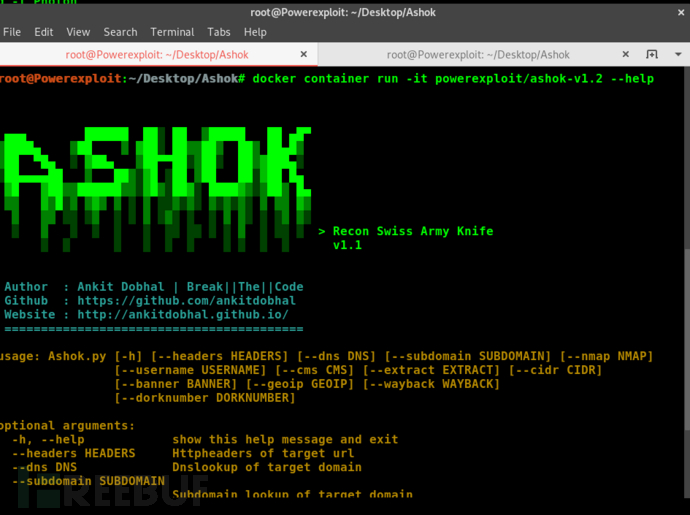

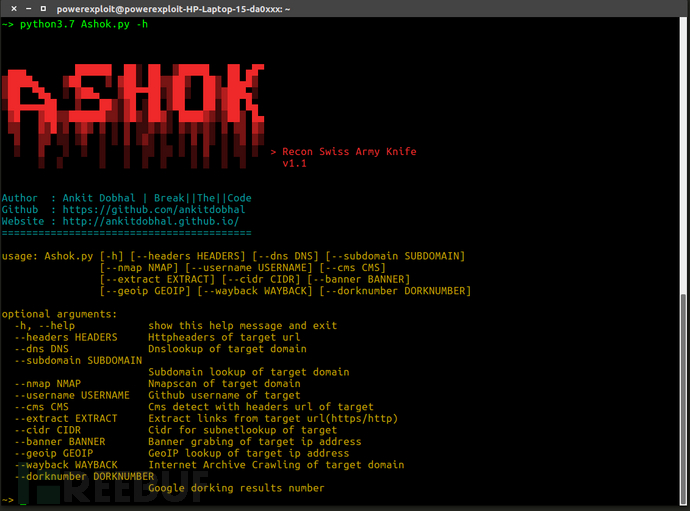

~> python3.7 -m pip3 install -r requirements.txtDocker

$ docker pull powerexploit/ashok-v1.2

$ docker container run -it powerexploit/ashok-v1.2 --help

工具帮助信息

usage: Ashok.py [options]

--headers HEADERS:目标URL的Httpheaders

--dns DNS:目标域dns查询

--subdomain SUBDOMAIN:查找目标域的子域名

--nmap NMAP:目标域执行Nmapscan

--username USERNAME:目标Github用户名

--cms CMS:使用目标的URL Header进行CMS检测

--extract EXTRACT:从目标url(https/http)中提取链接

--cidr CIDR:查找目标子域名网络CIDR

--banner BANNER:获取目标IP地址的Banner

--geoip GEOIP:针对目标IP执行GeoIP查询

--wayback WAYBACK:爬取目标域名的WAYBACK文档记录

--dorknumber DORKNUMBER:Google dorking结果工具运行演示

从单个 URL 中提取 Http Header:

Option: --headers~> python3.7 Ashok.py --headers https://www.example.com单个目标域的 DNS 查找:

Option: --dns~> python3.7 Ashok.py --dns example.com单个目标域的子域名查找:

Option: --subdomain~> python3.7 Ashok.py --subdomain example.com使用 nmap 对单个目标域进行端口扫描:

Option: --nmap~> python3.7 Ashok.py --nmap example.com使用目标的 Github 用户名提取数据:

Option: --username~> python3.7 Ashok.py --username example [Github_Username]检测目标网址的 Cms:

Option: --cms~> python3.7 Ashok.py --cms https://example.com从目标域中提取链接:

Option: --extract~> python3.7 Ashok.py --extract example.com目标子网CIDR查询:

Option: --cidr~> python3.7 Ashok.py --cidr 192.168.0.1/24目标 IP 地址的Banner抓取:

Option: --banner~> python3.7 Ashok.py --banner 209.104.123.12目标 IP 地址的 GeoIP 查找:

Option: --geoip~> python3.7 Ashok.py --geoip 192.168.0.1转储互联网WAYBACK MACHINE,其中包含单个 URL 的 JSON 输出:

Option: --wayback~> python3.7 Ashok.py --wayback https://example.comGoogle dorking 搜索结果:

Option: --dorknumber~> python3.7 Ashok.py --dorknumber 10工具运行截图

许可证协议

本项目的开发与发布遵循Apache-2.0开源许可协议。

项目地址

Ashok :【GitHub传送门】