https://github.com/MartinxMax/S-Clustr/releases

伪编译器&伪代码

该伪编译器采用伪C语言代码来构造(影子集群)客户端的有效控制载荷。

$ python scc.py

1.顶部可调整字体大小

2.勾选复选框则随机生成密钥,默认随机12位密钥。反之手动输入加密密钥,但长度必须大于6位。

3.代码编辑框,用于编写伪C语言程序。shadow头文件中存在函数:run,stop,delay三个基础函数,将控制逻辑写入main函数内即可

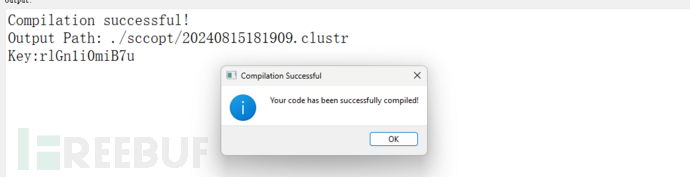

4.输出窗口,输出执行结果,包含载荷路径以及密钥

5.编译:当完成程序时,首次会进行代码格式整理,并且进行语法校验,最后生成控制载荷

6.格式化:将输入框代码美化为C语言格式

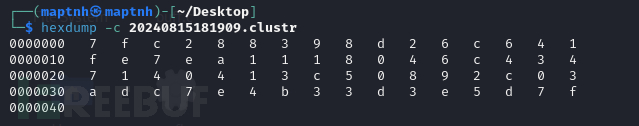

编译完成后将会在sccopt目录中生成载荷

你可以将这个加密的程序发送给你的僵尸网络俱乐部中的好友

影子集群客户端运行clustr包程序

$ python scctest.py

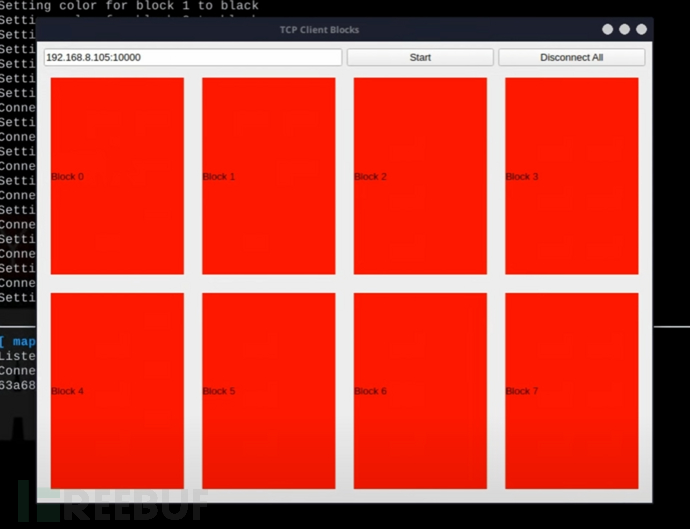

输入节点IP,并且连接。

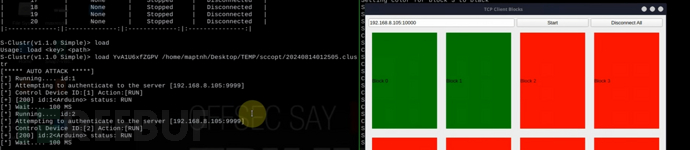

开始会红蓝闪烁3秒,其次开启尝试逐一连接服务端(模拟被控设备接入)。当该板块由黑色变成红色表示正确连接并且是停止状态。当设备收到命令时该板块会变成绿色。

启动影子集群客户端,使用load命令进行利用(前提是rhost,rport,rkey这三个参数必须填写正确)

$ python S-Clustr_Client.py

S-Clustr(V1.1.0 Simple)> laod <key> <clustr包>

PS

有趣的是,你可以把这个模拟程序想象成一个可以恶意更改现实环境的大片区域的交通红绿灯(路灯以及电力设备系统)

制作一个exe应用程序?128*128的大型"点阵"屏幕来显示一个图片或GIF?