这篇文章给师傅们分享下,前段时间的一个渗透测试的一个项目,开始也是先通过各种的手段和手法利用一些工具啊包括空间引擎等站点对该目标公司进行一个渗透测试。前面找的突破口很少,不太好搞,但是后面找到了spring全家桶的相关漏洞,然后打了spring的很多漏洞,然后也是交了蛮多的漏洞报告的。

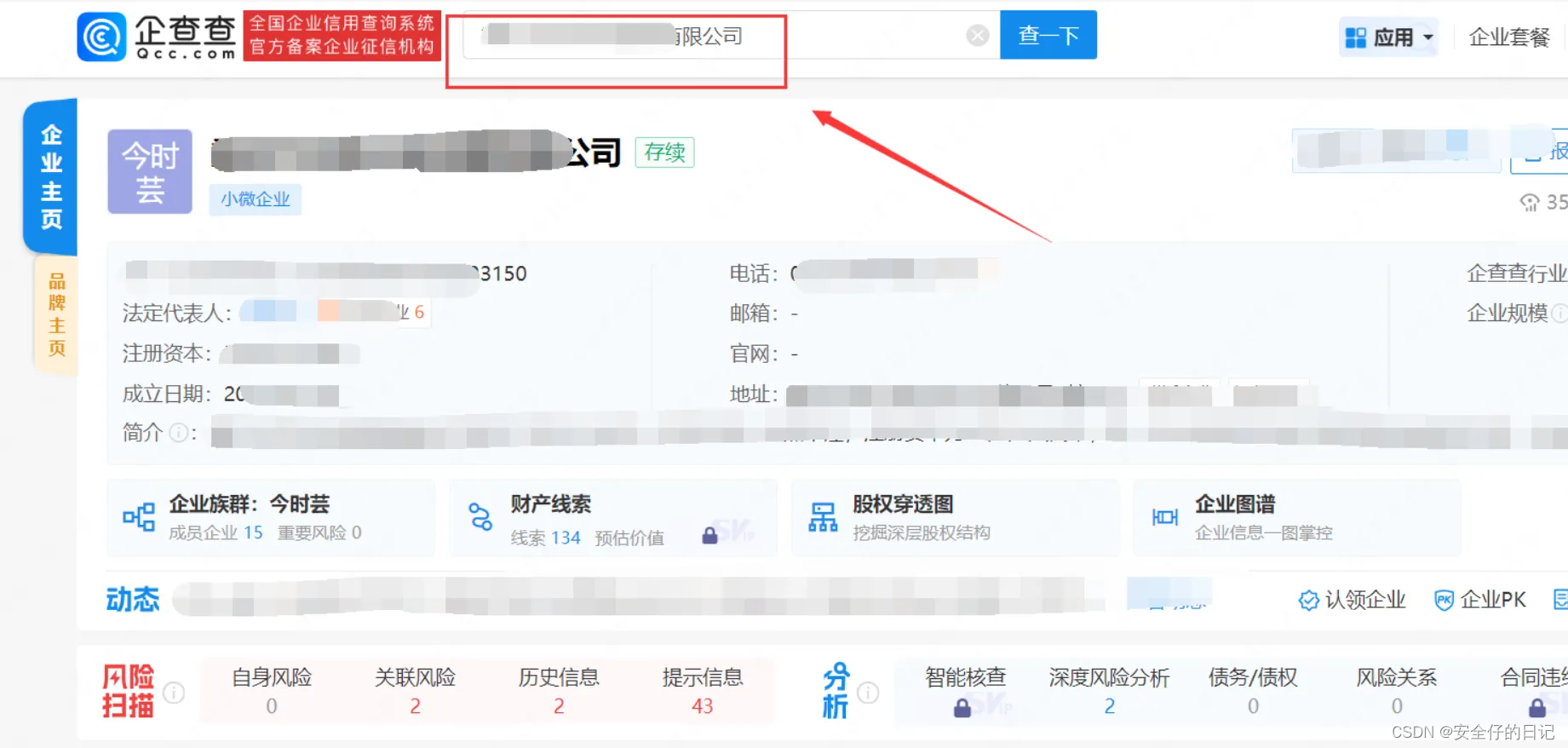

首先对这个公司进行信息收集,公司比较小然后利用爱企查也没有信息可以提供查询的

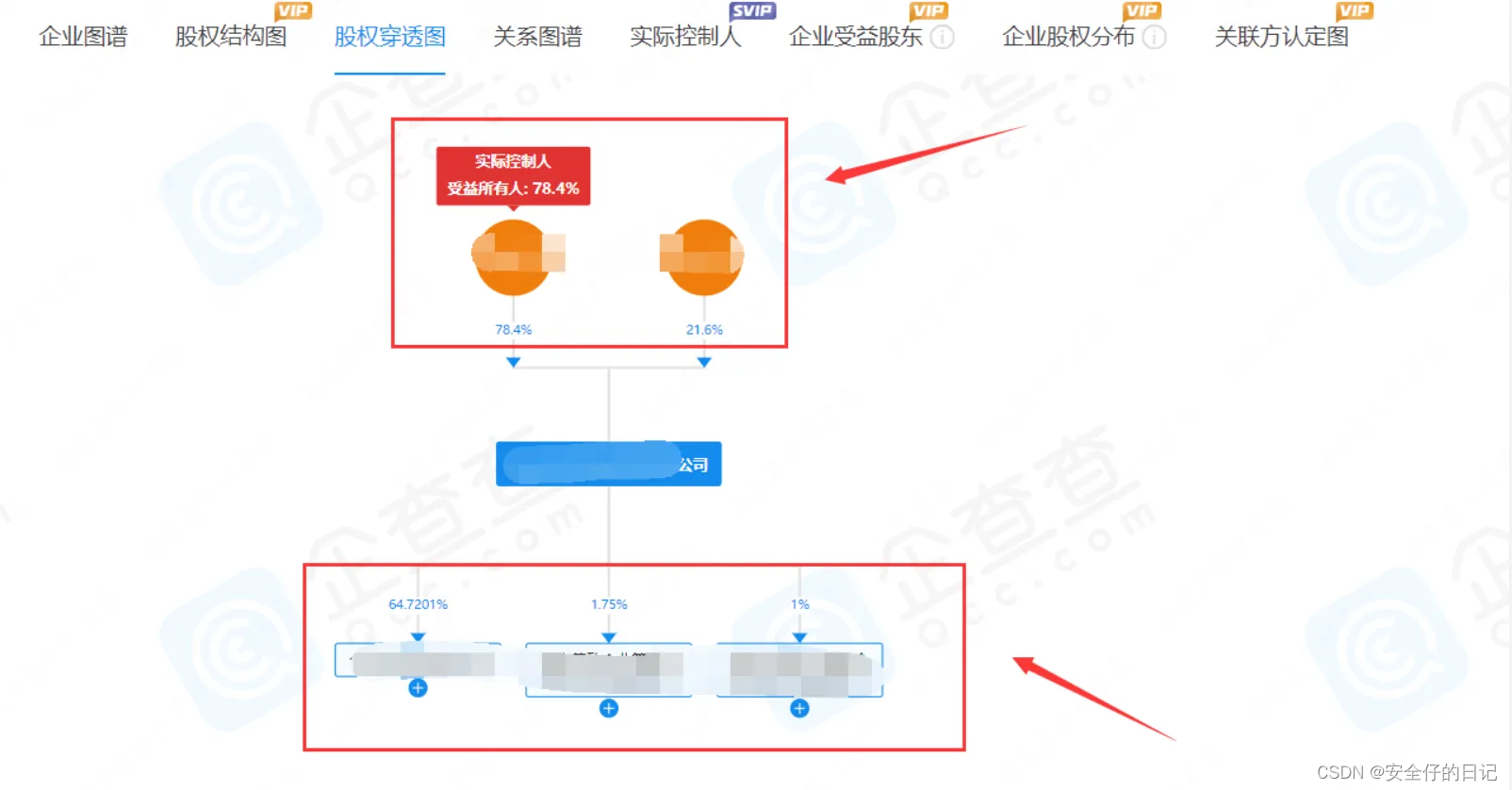

这里点击这个股份穿透图,这个是免费的不需要会员,

然后如果你要对一个公司进行测试的话,可以利用这些拓扑图然后进行一个边缘资产的收集,进行外围打点之类的操作

下面就找到了改公司的股份公司,然后对改公司再进行一个信息收集和资产收集

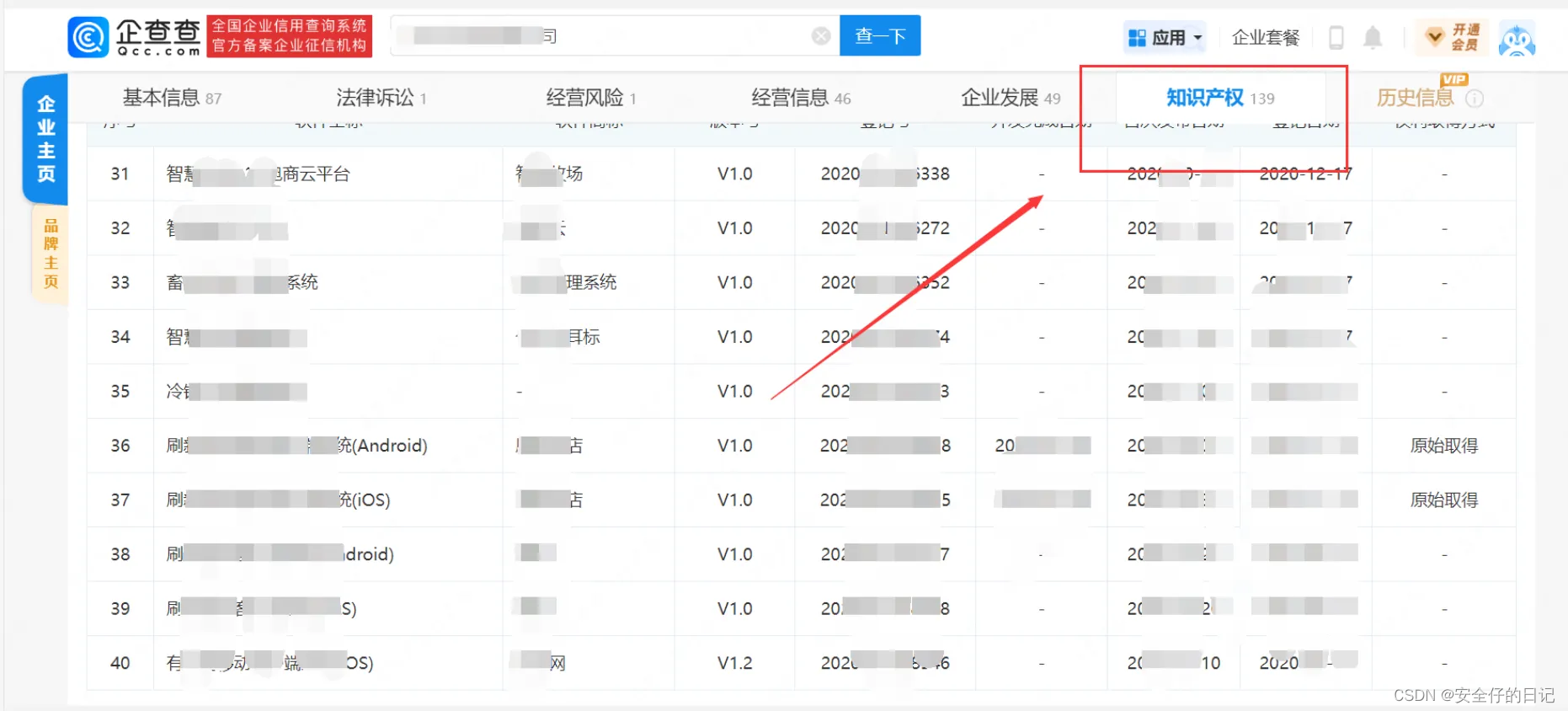

可以重点看下改公司的实缴资金以及相关知识产权,里面可以去测下这些web系统的相关漏洞,要是能打一般这样的系统都是一个通杀漏洞了。

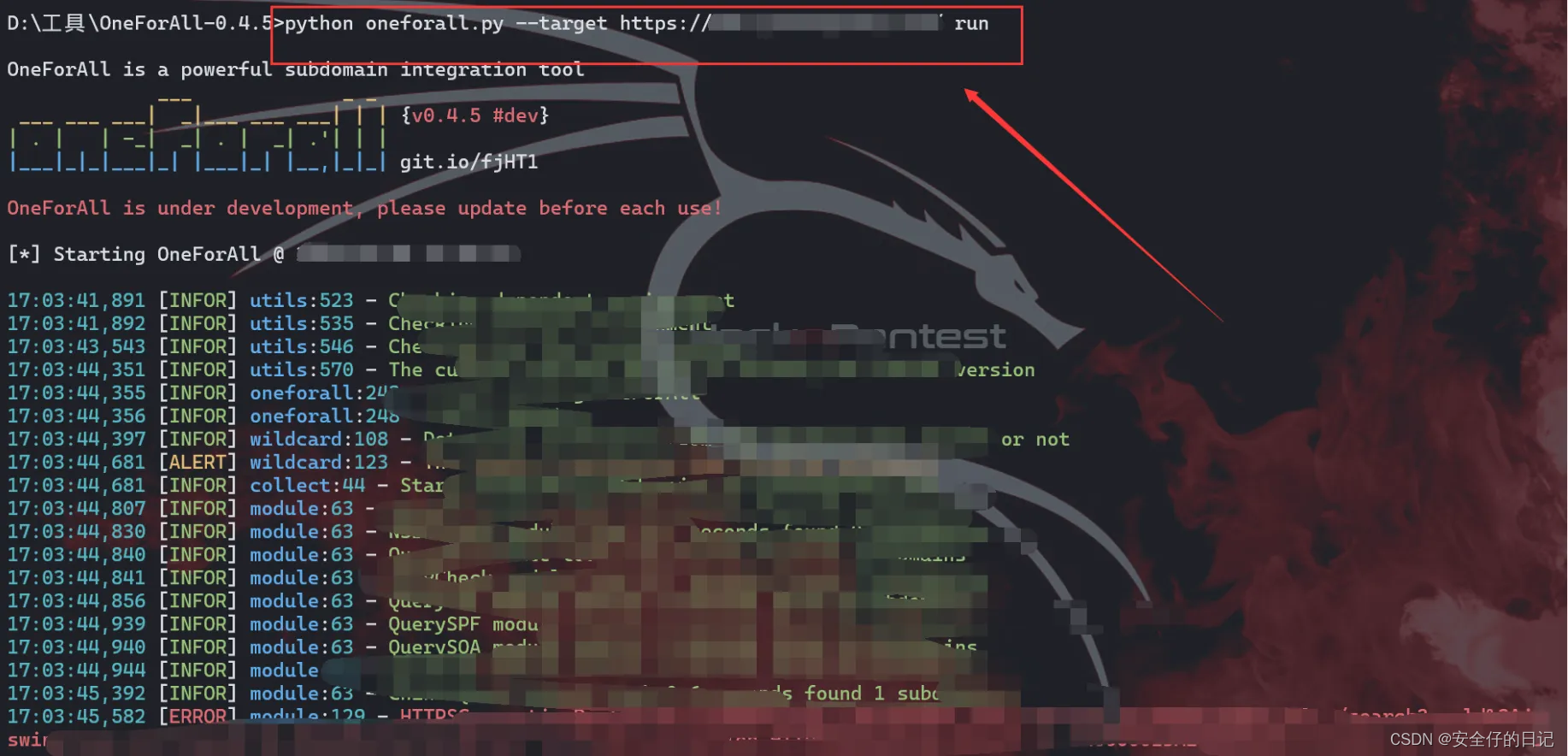

我这里使用onefor-all子域名扫描工具进行扫描

python oneforall.py --target https://url/ run

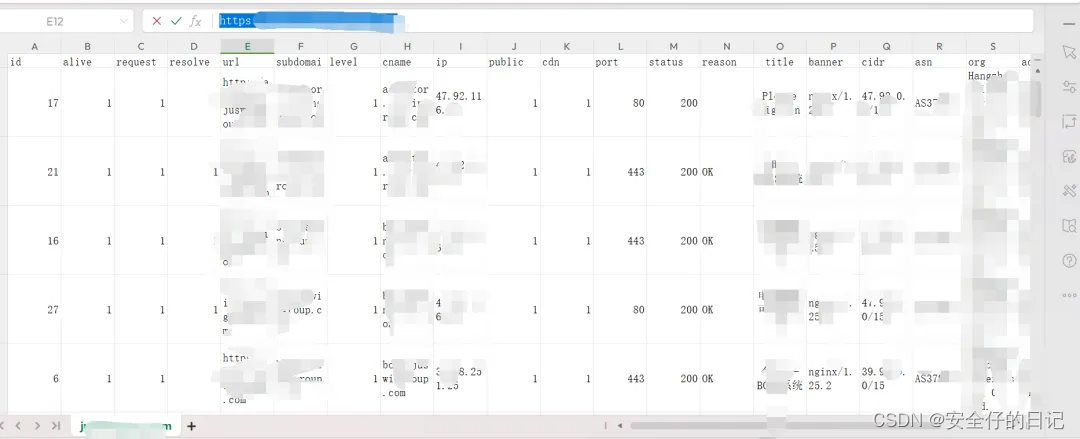

然后访问子域名,再利用一些插件进行信息收集,看看开放的端口什么的

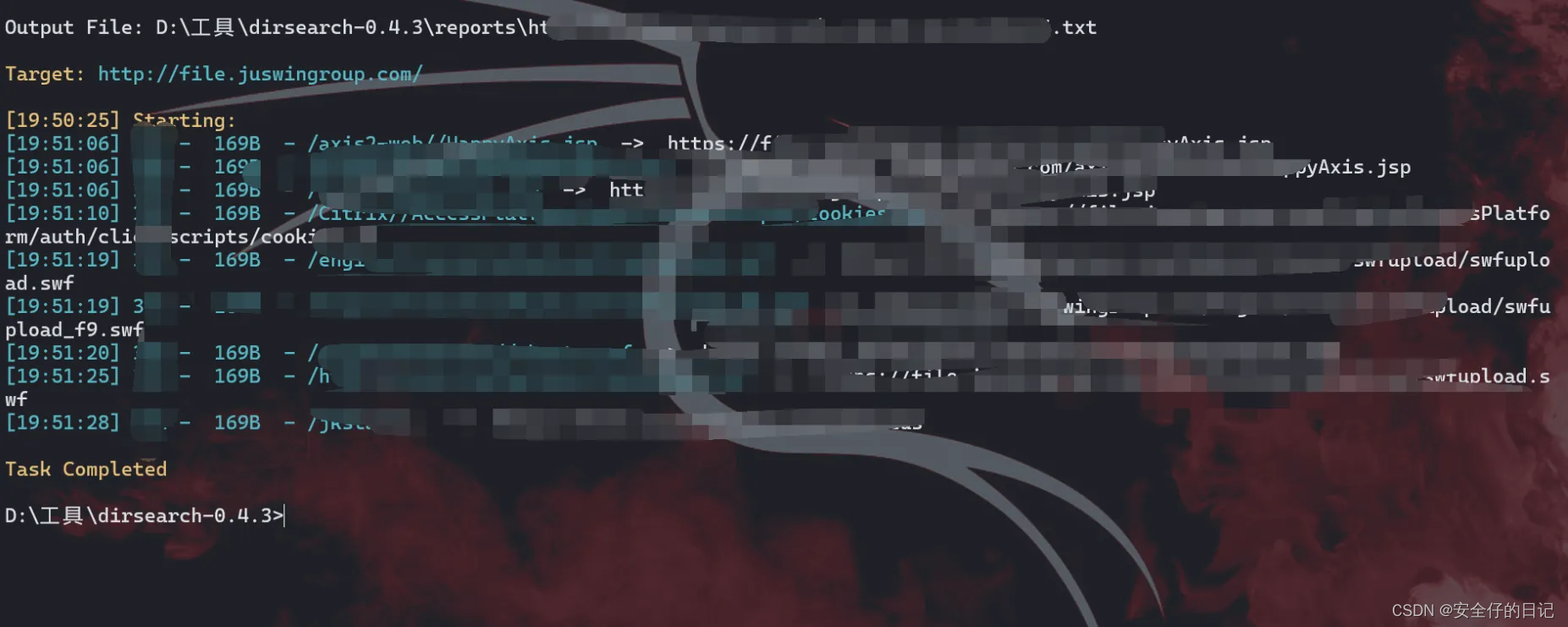

然后找里面的子域名资产利用dirsearch进行目录扫描

后来通过FOFA资产检索,发现了下面这个网站

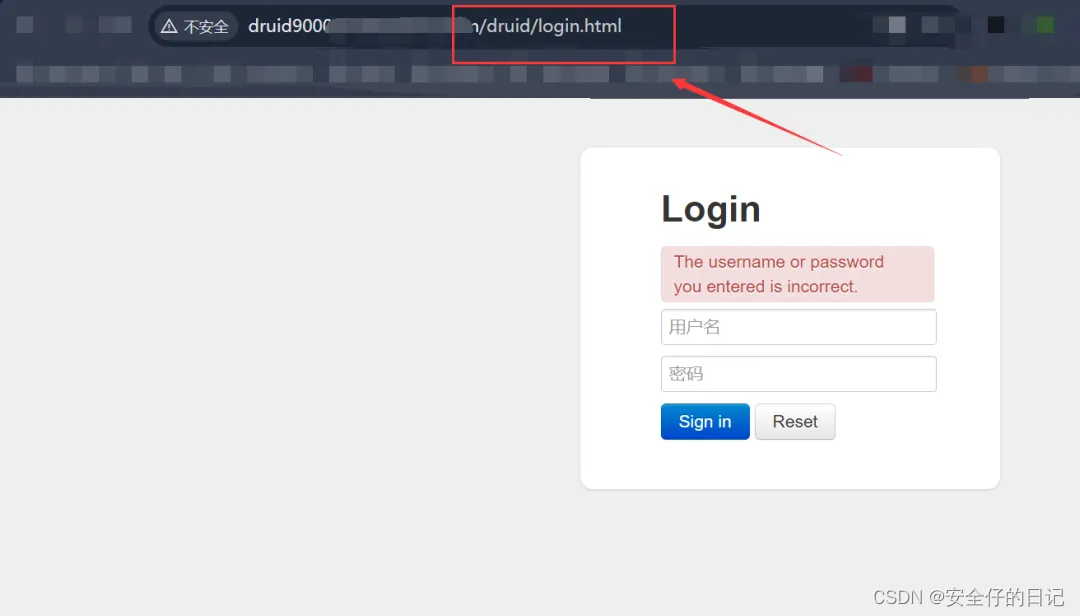

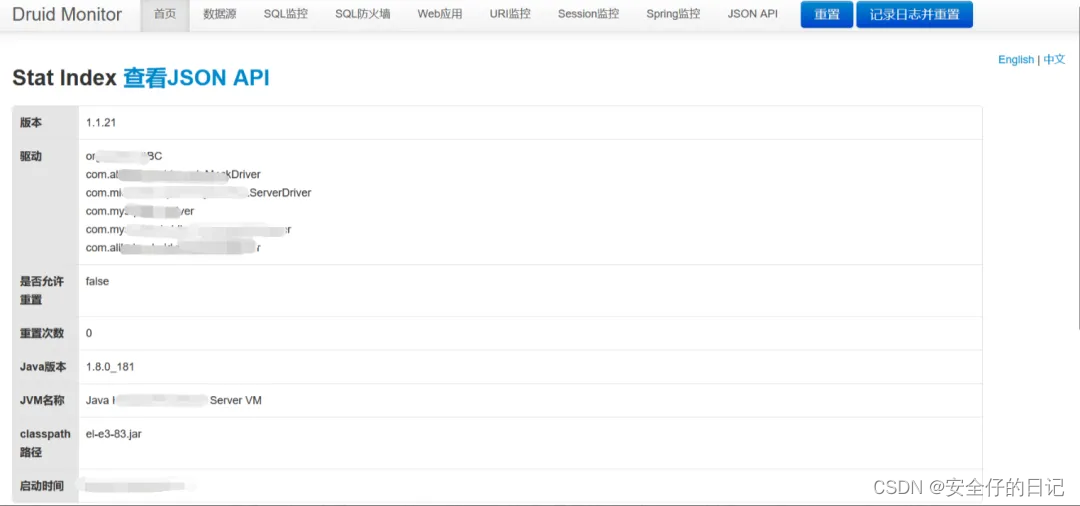

漏洞一:druid漏洞

这里通过检索druid关键字,发现子域名可能存在druid协议,那么就可以尝试打一波druid漏洞通过拼接druid的登录接口,发现确实存在druid登录后台

然后就可以使用druid的常见弱口令,发现成功可以登录druid后台,然后后面就可以使用druid工具打打nday啥的了

常见用户:admin ruoyi druid常见密码:123456 12345 ruoyi admin druid admin123 admin888

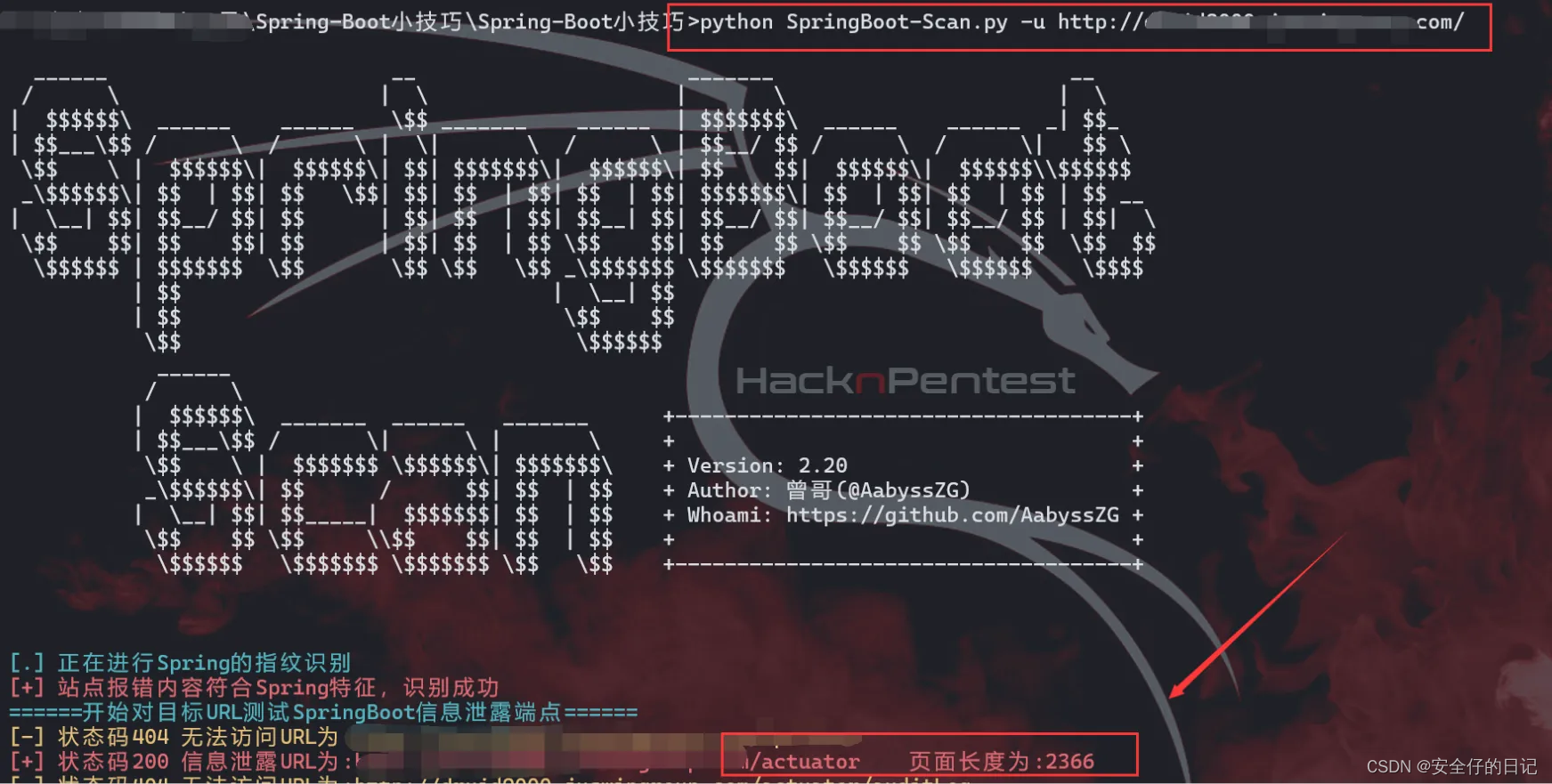

漏洞二:spring-boot未授权漏洞

上面既然发现了druid,那么我们就可以使用曾哥的spring-boot工具进行扫一波

可以看到下面泄露了很多的未授权接口目录的信息,且泄露的页面长度很

python SpringBoot-Scan.py -u ip

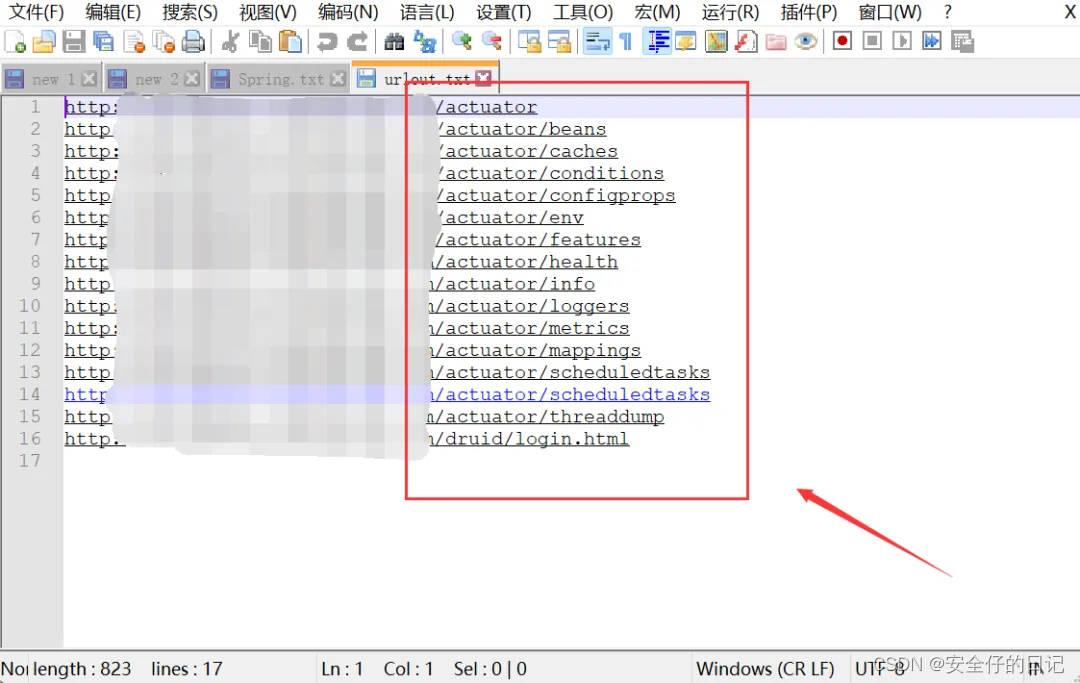

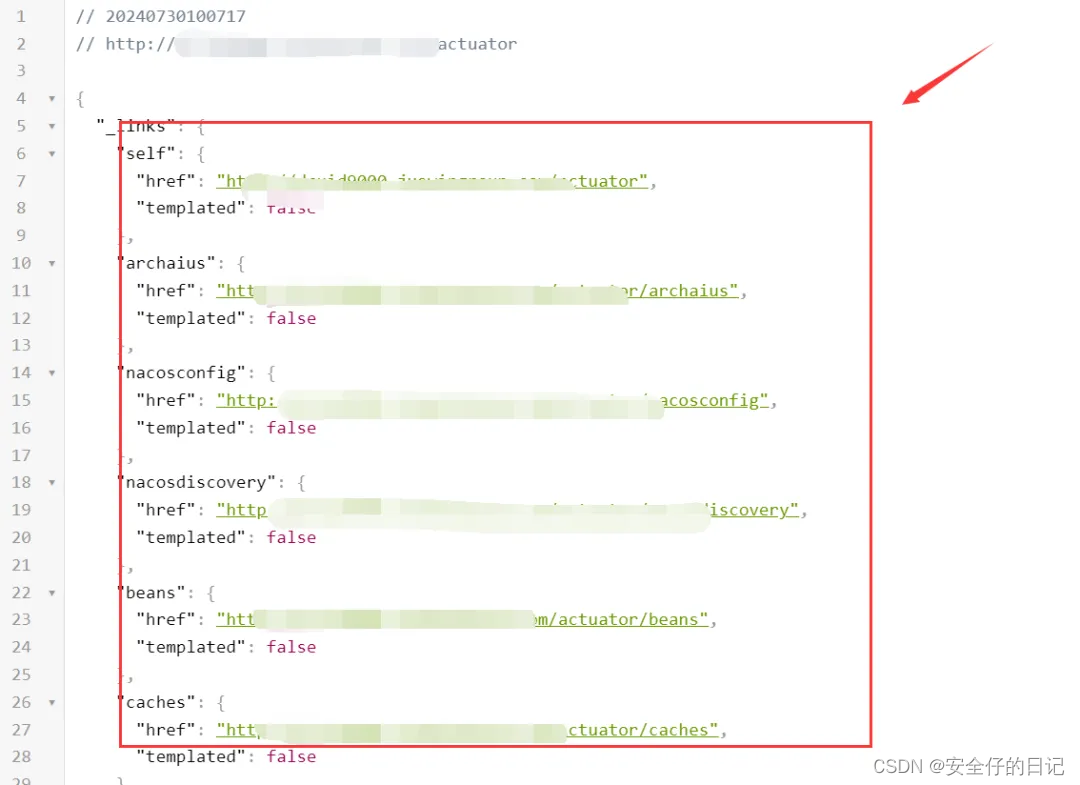

下面泄露了很多的接口信息,下面可以进行挨个访问看看

下面是常见的spring-boot接口泄露的相关信息,都可以去尝试访问下

/actuator查看有哪些 Actuator端点是开放的。

/actuator/auditeventauditevents端点提供有关应用程序审计事件的信息。

/actuator/beansbeans端点提供有关应用程序 bean 的信息。

/actuator/conditionsconditions端点提供有关配置和自动配置类条件评估的信息。

/actuator/configpropsconfigprops端点提供有关应用程序@ConfigurationPropertiesbean的信息。

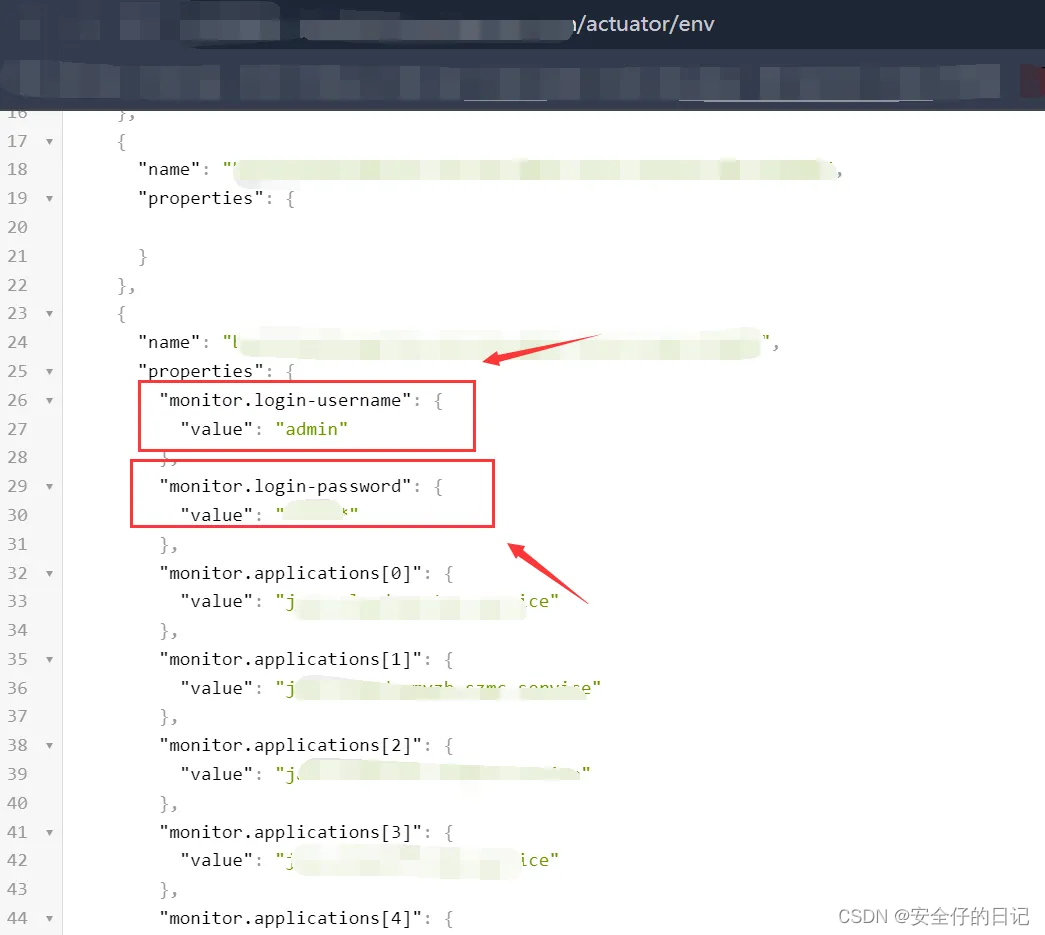

/actuator/env 查看全部环境属性,可以看到 SpringBoot 载入哪些 properties,以及 properties 的值(会自动用*替换 key、password、secret 等关键字的 properties 的值)。

/actuator/flywayflyway端点提供有关 Flyway 执行的数据库迁移的信息。

/actuator/health 端点提供有关应用程序运行状况的health详细信息。

/actuator/heapdumpheapdump端点提供来自应用程序 JVM 的堆转储。(通过分析查看/env端点被*号替换到数据的具体值。)

/actuator/httptracehttptrace端点提供有关 HTTP 请求-响应交换的信息。(包括用户HTTP请求的Cookie数据,会造成Cookie泄露等)。

/actuator/infoinfo端点提供有关应用程序的一般信息。

在/actuator/env直接拿下该账户密码