今日,亚信安全CERT监控到安全社区研究人员发布安全通告,披露了cups-browsed 远程代码执行漏洞(CVE-2024-47176)。由于cups-browsed 服务在处理网络打印任务时,会绑定到 UDP 端口 631 上的 INADDR_ANY 地址,从而信任来自任何来源的数据包。这可能导致未经身份验证的远程攻击者通过发送特制数据包来利用此漏洞。

**亚信安全CERT建议客户将 CUPS 系统更新到可用的最新版本以解决漏洞。**如果不需要该服务,则应将其禁用并删除,或者阻止所有到 UDP 端口 631 的流量以降低潜在风险。

CUPS (通用Unix打印系统)是Fedora Core3中支持的打印系统,它主要是使用IPP(Internet Printing Protocol)来管理打印工作及队列。cups-browsered是一个开源的打印服务组件,它是CUPS的一部分,负责在本地网络上自动发现和添加打印机,使用mDNS协议来侦测网络上的打印设备,这样用户就无需手动配置即可使用网络打印机。

漏洞编号、类型、等级

-

CVE-2024-47176

-

远程代码执行漏洞

-

高危

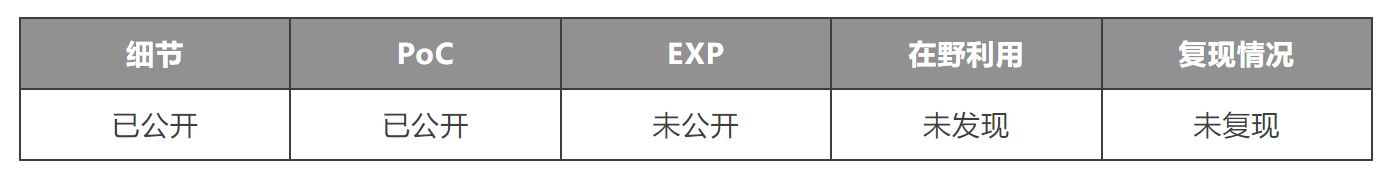

漏洞状态

受影响版本

- Cups-browsered <= 2.0.1

修复建议

目前,官方还未发布相关修复公告,但是建议受影响的Unix系统更新到最新版本或者到官网查询具体补丁信息。

此外,在高可用性场景中,建议将 BrowseRemoteProtocols 指令值从默认的 "dnssd cups" 更改为 "none"。