实验2:访问控制列表

实验目的及要求:

通过实验,进一步的理解标准ACL与扩展ACL的工作原理及执行过程。理解通配符的概念,熟练掌握标准ACL与扩展ACL的配置指令,掌握将访问控制列表应用VTY线路上,并且能够判断什么时候应用于哪种ACL对网络流量进行控制。

实验设备 :

路由器、三层交换机、二层交换机、计算机

实验内容1:

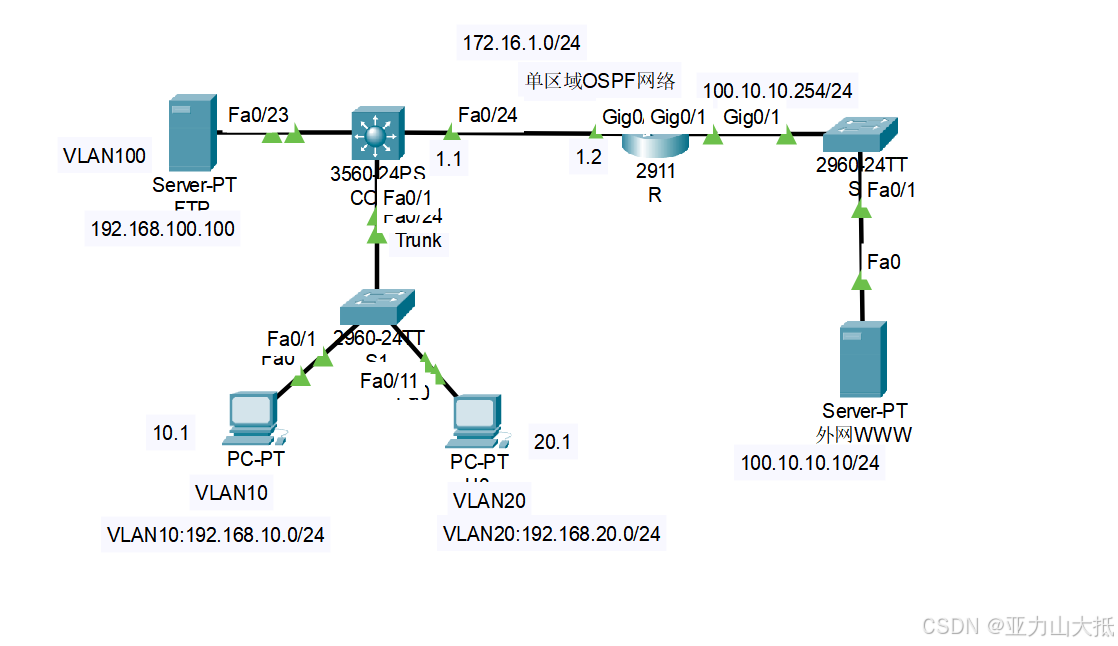

实验拓朴:

实验步骤:

1.按照实验拓扑配置网络连接。验证所有设备网络连接的IP地址

show ip route

2.采用OSPF路由协议实现全网通信。验证路由表,并测试网络连通性。

R口

en

conf t

R(config)#hostname 1220911101

先把网络配通

fuyatong(config)#router ospf 1

fuyatong(config-router)#network 172.16.1.0 0.0.0.255 area 0

fuyatong(config-router)#network 100.10.10.0 0.0.0.255 area 0

或者怕不能全网通信可以这个样子

router ospf 1

network 172.16.1.0 0.0.0.255 area 0

network 100.10.10.0 0.0.0.255 area 0

network 172.16.1.0 0.0.0.255 area 0

network 100.10.10.0 0.0.0.255 area 0

network 172.16.2.0 0.0.0.255 area 0

network 192.168.10.0 0.0.0.255 area 0

CORE

到三层交换机怎么配?

en

conf t

hostname 1220911101

1220911101#show ip route

1220911101(config)#ip routing

1220911101(config)#router ospf 10

1220911101(config-router)#network 172.16.1.0 0.0.0.255 area 0

1220911101(config-router)#network 100.10.10.0 0.0.0.255 area 0

1220911101(config-router)#network 192.168.0.0 0.0.255.255 area 0

1220911101#show ip route

下面我们简单ping一下

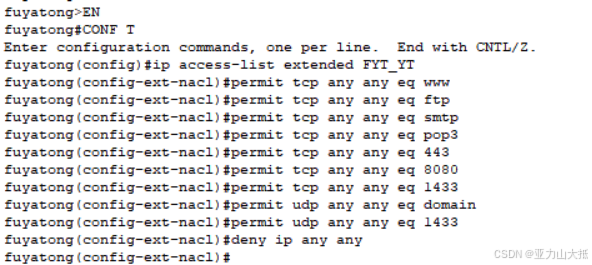

3.在路由器R上配置扩展命名的访问控制列表EXT_IN:允许内部用户访问外网的TCP的www/ftp/dns/smtp/pop3/443/8080/1433端口和UDP的dns/1433;

注明:这些配置可能跟老师的不一样,仅供参考

两种配法:

第一种

使用以下命令创建一个名为 FYT_YT 的扩展命名访问控制列表,允许特定服务的流量。

plaintext

ip access-list extended FYT_YT

! 允许 TCP 流量

permit tcp any any eq www ! 允许 HTTP (TCP 80)

permit tcp any any eq ftp ! 允许 FTP (TCP 21)

permit tcp any any eq smtp ! 允许 SMTP (TCP 25)

permit tcp any any eq pop3 ! 允许 POP3 (TCP 110)

permit tcp any any eq 443 ! 允许 HTTPS (TCP 443)

permit tcp any any eq 8080 ! 允许 HTTP Alternative (TCP 8080)

permit tcp any any eq 1433 ! 允许 Microsoft SQL Server (TCP 1433)

! 允许 UDP 流量

permit udp any any eq domain ! 允许 DNS (UDP 53)

permit udp any any eq 1433 ! 允许 Microsoft SQL Server (UDP 1433)

! 可选:拒绝其他流量

deny ip any any ! 拒绝任何其他流量

write memory 或者使用 copy running-config startup-config 保存配置

第二种:

R口

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq www

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq domain

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq ftp

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq pop3

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq smtp

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq telnet

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq 443

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq 8080

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq 1433

fuyatong(config-ext-nacl)#permit udp 192.168.0.0 0.0.255.255 any eq 1433

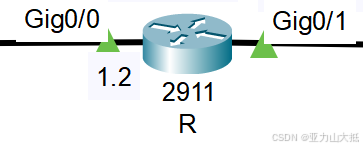

应用到端口上才能生效(什么端口?如正确的图所示是g0/0)

fuyatong(config)#interface g0/0

fuyatong(config-if)#ip access-group FYT_YT in

应用到g0/0的接口上的FYT_YT

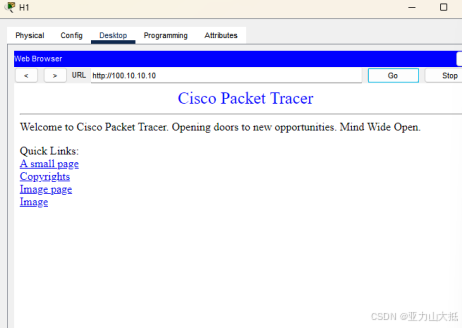

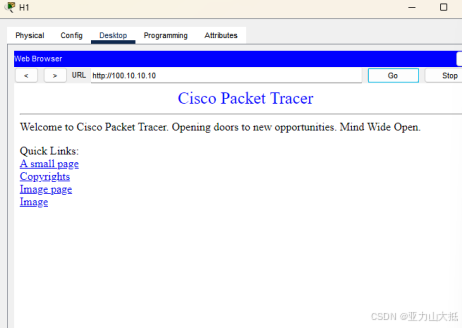

输入后web试一下,ok,没问题。

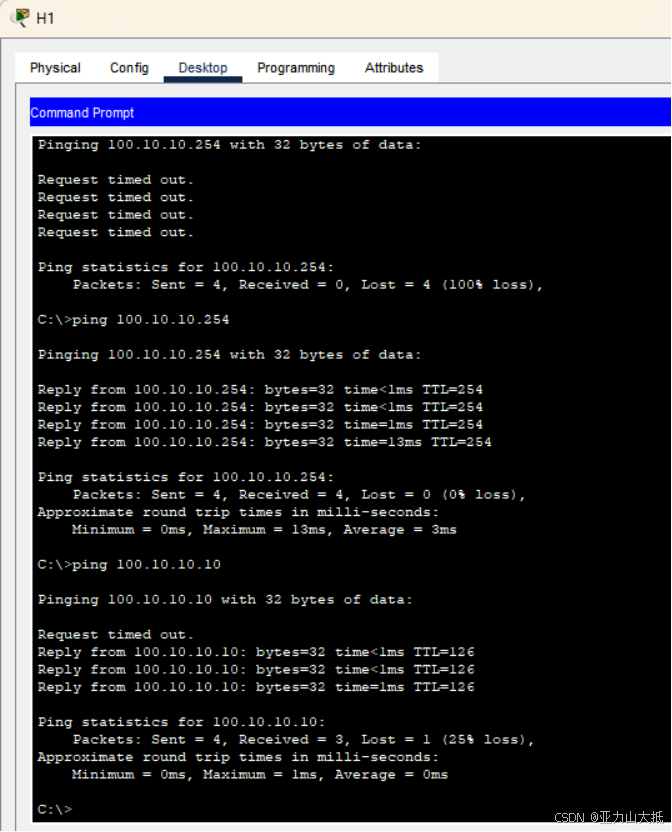

4.验证内网主机是否可以访问外网的WWW服务器的相关服务,内外网是否实现了数据包的过滤。

我们先试一下如图所示:

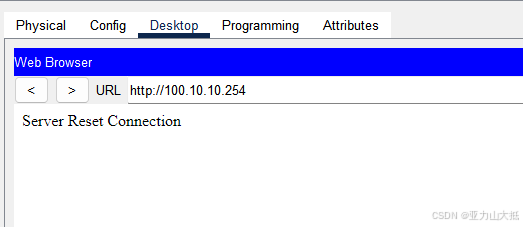

为什么断网了呢(访问不到)?

因为屏蔽了呗

fuyatong(config)#ip access-list extended FYT_YT

fuyatong(config-ext-nacl)#permit ospf any any

www好使,icmp/tcp

这样子就ok了

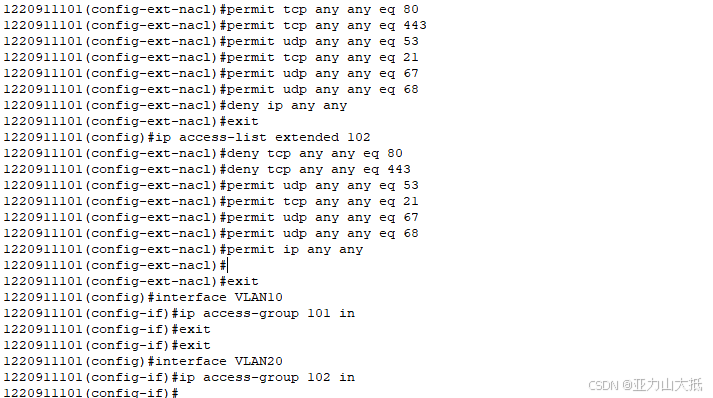

5.在三层交换机上设置两个扩展访问控制列表。列表101控制网络通过实现外网的http、https、DNS的访问和内网FTP和DHCP服务应用;列表102禁止主机访问外网WWW服务,但是可以访问外网的DNS服务和内网的FTP、DHCP服务;两个ACL都要限制VLAN之间的访问。分别将列表1和列表2应用到VLAN10和VLAN20的网络。验证H1和H3主机的网络访问状态。

enable

configure terminal

! 创建扩展ACL 101

ip access-list extended 101

! 允许外网HTTP, HTTPS, 和DNS

permit tcp any any eq 80

permit tcp any any eq 443

permit udp any any eq 53

! 允许内网FTP和DHCP

permit tcp any any eq 21

permit udp any any eq 67

permit udp any any eq 68

! 拒绝所有其他流量

deny ip any any

exit

禁止主机访问外网WWW服务,但可以访问外网的DNS服务和内网的FTP、DHCP服务;限制VLAN之间的访问。

ip access-list extended 102

! 拒绝外网HTTP

deny tcp any any eq 80

! 拒绝外网HTTPS

deny tcp any any eq 443

! 允许外网DNS

permit udp any any eq 53

! 允许内网FTP 和DHCP

permit tcp any any eq 21

permit udp any any eq 67

permit udp any any eq 68

! 允许其他流量,但也可以限制VLAN

permit ip any any

exit

应用ACL到VLAN接口PC-TP1 PCTP2这两个接口上(根据情况用)

进入 VLAN 10 接口

interface Vlan10

ip access-group 101 in ! 将 ACL 101 应用于 VLAN 10 的入方向

ip access-group 102 out ! 将 ACL 102 应用于 VLAN 10 的出方向

exit

进入 VLAN 20 接口

interface Vlan20

ip access-group 102 in ! 将 ACL 102 应用于 VLAN 20 的入方向

ip access-group 101 out ! 将 ACL 101 应用于 VLAN 20 的出方向

exit

代码如下图所示:

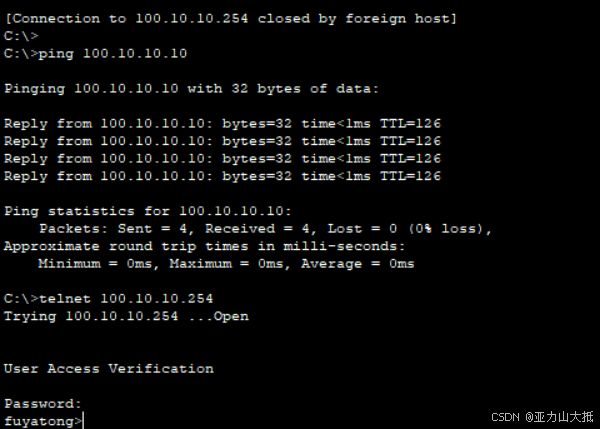

6.在路由器R上创建标准访问控制列表,列表号为10;只允许192.168.100.100主机访问路由器R的VTY线路的Telnet和SSH协议。完成后进行验证访问情况。

第一步:进入路由器的配置模式

首先,连接到路由器 R,并进入特权模式和全局配置模式。

enable

configure terminal

第二步:创建标准访问控制列表

创建一个标准访问控制列表,编号为 10。该列表只允许特定主机(192.168.100.100)访问 VTY 线路。

ip access-list standard 10

permit 192.168.100.100

deny any

在上述配置中:permit 192.168.100.100 允许来自 192.168.100.100 主机的请求。

deny any 默认拒绝所有其他主机。

第三步:应用 ACL 到 VTY 线路

将刚才创建的 ACL 应用到 VTY 线路。同样,确保在访问控制列表的逻辑中允许该主机访问 Telnet 和 SSH。

line vty 0 4

password cisco

access-class 10 in

login

exit

这表示对 VTY 线路 0 到 4 应用 ACL 10,并进行用户登录验证。

这里注意一下路由器和三层交换机都配置,原因是因为三层交换机设置了两个访问控制列表,会限制连接

第四步:保存配置

保存配置以确保更改在重启后仍然有效:

plaintext

write memory # 或者使用命令: copy running-config startup-config

ok,我们尝试登陆一下,如下图所示没问题,ftp可以访问到www。

这个我就不安排脚本了大家可以拓展试一下,我下面给大家看一下我的学习笔记实在不会参考下面代码就行。

笔记1(白天总结的)

R口

R(config)#hostname 1220911101

先把网络配通

fuyatong(config)#router ospf 1

fuyatong(config-router)#network 172.16.1.0 0.0.0.255 area 0

fuyatong(config-router)#network 100.10.10.0 0.0.0.255 area

CORE

到三层交换机怎么配?

1220911101#show ip route

1220911101(config)#ip routing

1220911101(config)#router ospf 10

1220911101(config-router)#network 172.16.1.0 0.0.0.255 area 0

1220911101(config-router)#network 100.10.10.0 0.0.0.255 area 0

1220911101(config-router)#network 192.168.0.0 0.0.255.255 area 0

1220911101#show ip route

R口

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq www

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq domain

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq ftp

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq pop3

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq smtp

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq telnet

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq 443

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq 8080

fuyatong(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any eq 1433

fuyatong(config-ext-nacl)#permit udp 192.168.0.0 0.0.255.255 any eq 1433

应用到端口上才能生效(什么端口?g0/0)

fuyatong(config)#interface g0/0

fuyatong(config-if)#ip access-group FYT_YT in

应用到g0/0的接口上的FYT_YT

为什么断网了呢(访问不到)?

因为屏蔽了呗

fuyatong(config)#ip access-list extended FYT_YT

fuyatong(config-ext-nacl)#permit ospf any any

www好使,icmp

tcp

在三层交换机上设置两个扩展访问控制列表。列表101控制网络通过实现外网的http、https、DNS的访问和内网FTP和DHCP服务应用;列表102禁止主机访问外网WWW服务,但是可以访问外网的DNS服务和内网的FTP、DHCP服务;两个ACL都要限制VLAN之间的访问。分别将列表1和列表2应用到VLAN10和VLAN20的网络。验证H1和H3主机的网络访问状态命令怎么配置

enable

configure terminal

! 创建扩展ACL 101

ip access-list extended 101

! 允许外网HTTP, HTTPS, 和DNS

permit tcp any any eq 80

permit tcp any any eq 443

permit udp any any eq 53

! 允许内网FTP和DHCP

permit tcp any any eq 21

permit udp any any eq 67

permit udp any any eq 68

! 拒绝所有其他流量

deny ip any any

exit

禁止主机访问外网WWW服务,但可以访问外网的DNS服务和内网的FTP、DHCP服务;限制VLAN之间的访问。

ip access-list extended 102

! 拒绝外网HTTP

deny tcp any any eq 80

! 拒绝外网HTTPS

deny tcp any any eq 443

! 允许外网DNS

permit udp any any eq 53

! 允许内网FTP 和DHCP

permit tcp any any eq 21

permit udp any any eq 67

permit udp any any eq 68

! 允许其他流量,但也可以限制VLAN

permit ip any any

exit

应用ACL到VLAN接口PC-TP1 PCTP2这两个接口上

进入 VLAN 10 接口 (VLAN10选A则VLAN20也选A反之选B)

interface Vlan10

A

ip access-group 101 in ! 将 ACL 101 应用于 VLAN 10 的入方向

B

ip access-group 102 out ! 将 ACL 102 应用于 VLAN 10 的出方向

exit

进入 VLAN 20 接口

interface Vlan20

A

ip access-group 102 in ! 将 ACL 102 应用于 VLAN 20 的入方向

B

ip access-group 101 out ! 将 ACL 101 应用于 VLAN 20 的出方向

exit

在路由器R上创建标准访问控制列表(ACL),以允许192.168.100.100主机访问路由器的VTY线路的Telnet和SSH协议,您可以按照以下步骤进行配置:

- 进入路由器的配置模式

enable

configure terminal

- 创建标准访问控制列表

创建一个编号为10的标准ACL,只允许192.168.100.100主机访问。

access-list 10 permit 192.168.100.100

- 应用ACL到VTY线路

将创建的ACL应用到VTY线路上,以限制访问。

line vty 0 4

password cisco

access-class 10 in

login

exit

- 保存配置

确保保存配置,以便在重启后仍然有效。

end

write memory

- 验证配置

可以使用以下命令验证ACL的配置:

show access-lists

show running-config

注意事项

确保192.168.100.100主机的IP地址是正确的,并且在网络中可以访问路由器。

其他主机将无法通过Telnet或SSH访问路由器,确保在需要时进行适当的配置调整。

% Login disabled on line 388, until 'password' is set

% Login disabled on line 389, until 'password' is set

% Login disabled on line 390, until 'password' is set

% Login disabled on line 391, until 'password' is set

% Login disabled on line 392, until 'password' is set

您收到的消息 (% Login disabled on line ... until 'password' is set) 表明在VTY线路上没有设置登录密码,因此不允许任何用户进行登录。为了使访问控制列表生效,并能够允许192.168.100.100主机通过Telnet或SSH访问路由器R,您需要先为VTY线路设置密码。以下是完整的步骤:

- 进入路由器的配置模式

enable

configure terminal

- 创建标准访问控制列表

创建一个编号为10的标准ACL,只允许192.168.100.100主机访问。

access-list 10 permit 192.168.100.100

- 配置VTY线路

进入VTY线路配置模式,并设置密码和访问控制列表。

line vty 0 4

password cisco ! 将cisco替换为您要设置的实际密码

login

access-class 10 in

exit

或者是

ip access-list standard 10

permit 192.168.100.100

tdeny any

exit

line vty 0 4

login local注意: 替换cisco为您想设置的实际密码。务必选择一个安全的密码。

- 启用SSH(可选,但推荐)

如果您还想启用SSH访问,确保路由器上已经设置了域名和生成的密钥。

shell

hostname R ! 设置路由器主机名

ip domain-name example.com ! 替换为您自己的域名

crypto key generate rsa ! 生成RSA密钥

username admin privilege 15 secret CISCO ! 设置SSH用户

line vty 0 4

transport input ssh telnet ! 允许SSH和Telnet访问

exit

- 保存配置

确保保存配置,以便在重启后仍然有效。

end

write memory

- 验证配置

可以使用以下命令验证ACL和VTY线路的配置:

end

show access-lists

show running-config

笔记2(晚上总结的)

OSPF 配置步骤

配置 OSPF 跨路由器

在每个路由器上配置 OSPF。假设使用区域 0(骨干区),您需要为每个相连接的网络添加相应的指令。

在路由器 R 的配置示例:

configure terminal

router ospf 1

network 172.16.1.0 0.0.0.255 area 0

network 100.10.10.0 0.0.0.255 area 0

network 172.16.1.0 0.0.0.255 area 0

network 100.10.10.0 0.0.0.255 area 0

network 172.16.2.0 0.0.0.255 area 0

network 192.168.10.0 0.0.0.255 area 0

- 进入路由器配置模式

连接到路由器并进入特权模式和全局配置模式:

plaintext

enable

configure terminal

- 创建扩展命名访问控制列表

使用以下命令创建一个名为 EXT_IN 的扩展命名访问控制列表,允许特定服务的流量。

plaintext

ip access-list extended FYT_YT

! 允许 TCP 流量

permit tcp any any eq www ! 允许 HTTP (TCP 80)

permit tcp any any eq ftp ! 允许 FTP (TCP 21)

permit tcp any any eq smtp ! 允许 SMTP (TCP 25)

permit tcp any any eq pop3 ! 允许 POP3 (TCP 110)

permit tcp any any eq 443 ! 允许 HTTPS (TCP 443)

permit tcp any any eq 8080 ! 允许 HTTP Alternative (TCP 8080)

permit tcp any any eq 1433 ! 允许 Microsoft SQL Server (TCP 1433)

! 允许 UDP 流量

permit udp any any eq domain ! 允许 DNS (UDP 53)

permit udp any any eq 1433 ! 允许 Microsoft SQL Server (UDP 1433)

! 可选:拒绝其他流量

deny ip any any ! 拒绝任何其他流量

- 应用访问控制列表

之后, 将ACL应用到适当的接口,请根据您的网络拓扑选择正确的接口,例如将 ACL 应用于出接口:

plaintext

interface GigabitEthernet0/1 ! 确保这个是连接到内部网络的接口

ip access-group EXT_IN out ! 将访问控制列表应用于出接口

- 查看并验证访问控制列表

在配置完成后,您可以使用以下命令查看刚刚创建的 ACL:

plaintext

show ip access-lists EXT_IN

- 截图记录

由于我无法生成或查看截图,您可以在您的终端上运行 show ip access-lists FYT_YT 命令后,复制输出并将其添加到实验报告中。确保注释和结构清晰,以方便您完成报告。

- 保存配置

完成配置后,切记保存更改以保持访问控制列表设置:

plaintext

write memory ! 或者使用 copy running-config startup-config

要验证内网主机是否可以访问外网的 WWW 服务器,并检查内外网的数据包过滤情况,可以按照以下步骤进行:

- 验证内网主机的网络配置

确保内网主机(如 PC-PT H1 和 PC-PT H2)配置正确,包括:

IP 地址:确保每台主机的 IP 地址在正确的子网内。

子网掩码:确保子网掩码设置正确。

默认网关:确保默认网关指向路由器的内网接口。

- 测试连通性

Ping 测试

从内网主机(如 PC-PT H1)执行以下命令:

plaintext

ping 100.10.10.254 # 测试到外网服务器的连通性

ping 100.10.10.10 # 测试到外网 WWW 服务器的连通性

如果 ping 测试成功,说明内网主机可以访问外网。

- 测试特定服务

访问 WWW 服务

在 PC-PT H1 上打开浏览器,输入外网 WWW 服务器的 IP 地址(如 http://100.10.10.10),检查是否能够成功加载网页。

- 检查访问控制列表 (ACL)

如果无法访问外网,可能是由于 ACL 配置不当。检查以下内容:

确保 ACL 允许 HTTP(TCP 80)和 HTTPS(TCP 443)流量。

确保 ACL 应用在正确的接口上,并且方向设置正确(通常是出接口)。

- 检查路由配置

确保路由器的路由表中有到外网的路由。可以使用以下命令查看路由表:

plaintext

show ip route

设置两个扩展访问控制列表(ACL 101 和 ACL 102)的具体步骤,以及如何验证 H1 和 H3 主机的网络访问状态。

第一步:进入交换机的配置模式

连接到三层交换机并进入特权模式和全局配置模式:

enable

configure terminal

第二步:创建扩展访问控制列表

创建 ACL 101

ACL 101 允许内网通过外网的 HTTP、HTTPS、DNS 的访问和内网的 FTP 和 DHCP 服务,另外也限制 VLAN 之间的访问。

ip access-list extended 101

允许内网主机访问外网的服务

permit tcp any any eq www ! 允许 HTTP (TCP 80)

permit tcp any any eq 443 ! 允许 HTTPS (TCP 443)

permit udp any any eq domain ! 允许 DNS (UDP 53)

permit tcp any any eq ftp ! 允许 FTP (TCP 21)

permit udp any any eq bootpc ! 允许 DHCP 请求 (UDP 68)

permit tcp any any eq bootps ! 允许 DHCP 服务器 (UDP 67)

可选:拒绝其他流量

deny ip any any ! 拒绝任何其他流量

创建 ACL 102

ACL 102 禁止主机访问外网的 WWW 服务,但可以访问外网的 DNS 服务和内网的 FTP、DHCP 服务。

ip access-list extended 102

拒绝外网的 HTTP 服务

deny tcp any any eq www ! 禁止 HTTP (TCP 80)

允许外网的 DNS 服务

permit udp any any eq domain ! 允许 DNS (UDP 53)

允许内网的 FTP 和 DHCP 服务

permit tcp any any eq ftp ! 允许 FTP (TCP 21)

permit udp any any eq bootpc ! 允许 DHCP 请求 (UDP 68)

permit tcp any any eq bootps ! 允许 DHCP 服务器 (UDP 67)

可选:拒绝其他流量

deny ip any any ! 拒绝任何其他流量

第三步:应用 ACL 到 VLAN

假设 VLAN 10 用于 H1,VLAN 20 用于 H3,将 ACL 101 和 102 应用到相应的 VLAN 接口。

应用 ACL 101 到 VLAN 10

plaintext

interface vlan 10

ip access-group 101 in ! 将 ACL 101 应用于 VLAN 10 的入方向

应用 ACL 102 到 VLAN 20

plaintext

interface vlan 20

ip access-group 102 in ! 将 ACL 102 应用于 VLAN 20 的入方向

第四步:保存和检查配置

保存配置,确保更改在重启后仍然有效:

write memory 或使用 copy running-config startup-config

检查 ACL 配置

可以使用以下命令检查 ACL 是否正确应用:

show ip access-lists

show running-config

第五步:验证 H1 和 H3 主机的网络访问状态

对于 H1:

访问外网的 HTTP 服务:

打开浏览器,输入外网 IP 地址,检查是否可以访问。

访问外网的 DNS 服务:

使用 ping 命令测试访问外网域名。

访问内网的 FTP 和 DHCP 服务:

尝试通过 FTP 客户端连接到内网 FTP 服务器,检查是否可以成功连接。

对于 H3:

访问外网的 HTTP 服务:

尝试访问外网的 HTTP 服务,应该无法访问。

访问外网的 DNS 服务:

使用 ping 测试访问外网的 DNS 服务器。

访问内网的 FTP 和 DHCP 服务:

通过 FTP 客户端测试连接到内网 FTP 服务器。

第六步:故障排除

如果在测试中发现某些服务不可用,检查以下内容:

ACL 配置:确认 ACL 配置是否正确。

VLAN 配置:确保 VLAN 和接口配置正确。

物理连接:检查设备之间的物理连接是否正常。

其他防火墙:确认没有其他网络设备阻止流量。

最后一个在路由器R上创建标准访问控制列表,列表号为10;只允许192.168.100.100主机访问路由器R的VTY线路的Telnet和SSH协议。完成后进行验证访问情况。

在路由器上创建标准访问控制列表 (ACL) 来限制特定主机对 VTY(虚拟终端线路)的 Telnet 和 SSH 访问,是保护路由器安全的重要步骤。下面是实现这个需求的具体步骤。

第一步:进入路由器的配置模式

首先,连接到路由器 R,并进入特权模式和全局配置模式。

enable

configure terminal

第二步:创建标准访问控制列表

创建一个标准访问控制列表,编号为 10。该列表只允许特定主机(192.168.100.100)访问 VTY 线路。

ip access-list standard 10

permit 192.168.100.100

deny any

permit 192.168.100.100 允许来自 192.168.100.100 主机的请求。

deny any 默认拒绝所有其他主机。

第三步:应用 ACL 到 VTY 线路

将刚才创建的 ACL 应用到 VTY 线路。同样,确保在访问控制列表的逻辑中允许该主机访问 Telnet 和 SSH。

plaintext

line vty 0 4

access-class 10 in

password cisco

login

这表示对 VTY 线路 0 到 4 应用 ACL 10,并进行用户登录验证。

第四步:保存配置

保存配置以确保更改在重启后仍然有效:

plaintext

write memory # 或者使用命令: copy running-config startup-config

第五步:验证访问情况

要验证配置是否正常,可以使用以下步骤:

从 192.168.100.100 主机进行 Telnet 和 SSH 连接到路由器 R:

使用命令提示符(或终端)尝试进行 Telnet 连接:

telnet <路由器_R的_IP地址>

尝试用 SSH 连接:

ssh <路由器_R的_IP地址>

这两个连接应该能够成功建立。

从其他www/ftp(例如 192.168.100.100)尝试进行 Telnet 和 SSH 连接:

同样在其他主机上尝试访问路由器 R:

telnet <路由器_R的_IP地址>

尝试用 SSH 连接:

ssh <路由器_R的_IP地址>

这两个连接应该会被拒绝。

第六步:故障排除(如果需要)

如果访问未按预期工作,请检查以下内容:

ACL 配置:使用命令查看 ACL 配置:

show access-lists

VTY 线路配置:确保 VTY 线路的配置正确,允许使用 Telnet 和 SSH。

其他安全设置:确认没有其他的安全措施(如防火墙)影响到访问。

IP 地址:确保 192.168.100.100 是您要测试的主机的正确 IP 地址