至少自 2023 年底以来,被称为 RomCom 的俄罗斯黑客与针对乌克兰政府机构和针对波兰实体的新一波网络攻击有关。

思科 Talos 表示,入侵的特点是使用名为 SingleCamper(又名 SnipBot 或 RomCom 5.0)的 RomCom RAT 变体,该公司正在以 UAT-5647 的编号监控活动集群。

"此RAT版本直接从注册表加载到内存中,并使用环回地址与其加载程序通信,"安全研究人员 Dmytro Korzhevin、Asheer Malhotra、Vanja Svajcer 和 Vitor Ventura 指出。

RomCom,也被追踪为 Storm-0978、Tropical Scorpius、UAC-0180、UNC2596 和 Void Rabisu,自 2022 年出现以来,一直从事勒索软件、勒索和有针对性的凭据收集等多动机行动。

据评估,近几个月来,他们攻击的运营节奏有所加快,目的是在受感染的网络上建立长期持久性并泄露数据,这表明他们有明确的间谍活动议程。

为此,据说黑客正在"积极扩展他们的工具和基础设施,以支持以不同语言和平台编写的各种恶意软件组件",例如 C++ (ShadyHammock)、Rust (DustyHammock)、Go (GLUEEGG) 和 Lua (DROPCLUE)。

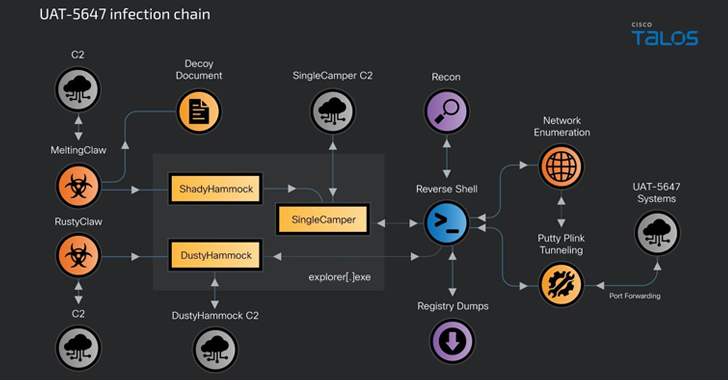

攻击链从鱼叉式网络钓鱼消息开始,该消息提供一个下载程序 - 用 C++ (MeltingClaw) 或 Rust (RustyClaw) 编码 - 用于分别部署 ShadyHammock 和 DustyHammock 后门。

虽然 DustyHammock 被设计为联系命令和控制 (C2) 服务器、运行任意命令以及从服务器下载文件,但 ShadyHammock 充当 SingleCamper 的启动板以及监听传入的命令。

尽管 ShadyHammock 具有各项功能,但据观察它是 DustyHammock 的前身,因为后者最近在 2024 年 9 月的攻击中被观察到。

SingleCamper 是 RomCom RAT 的最新版本,负责广泛的入侵后活动,其中包括下载 PuTTY 的 Plink 工具以建立具有对手控制的基础设施的远程隧道、网络侦察、横向移动、用户和系统发现以及数据窃取。

研究人员说:"这一系列针对乌克兰知名实体的特定攻击可能旨在以分阶段的方式为 UAT-5647 的双管齐下战略服务------建立长期访问并尽可能长时间地泄露数据以支持间谍动机,然后可能转向勒索软件部署以破坏并可能从妥协中获得经济利益,"研究人员说。

"根据恶意软件执行的键盘语言检查,波兰实体也可能成为目标。"

披露之际,乌克兰计算机应急响应小组 (CERT-UA) 警告称,名为 UAC-0050 的黑客发起了网络攻击,以使用 Remcos RAT、SectopRAT、Xeno RAT、Lumma Stealer、Mars Stealer 和 Meduza Stealer 等各种恶意软件家族窃取资金和敏感信息。

"UAC-0050 的金融盗窃活动主要涉及通过 Remcos 和 TEKTONITRMS 等远程控制工具未经授权访问会计师的计算机后,从乌克兰企业和私营企业家的账户中窃取资金,"CERT-UA 说。

"在 2024 年 9 月至 2024 年 10 月期间,UAC-0050 至少进行了 30 次此类尝试。这些攻击涉及通过远程银行系统形成虚假金融支付,金额从数万到数百万 UAH 不等。

CERT-UA 还透露,它观察到有人试图通过 Telegram 消息应用程序上的@reserveplusbot帐户分发恶意消息,这些消息旨在以安装"特殊软件"为理由部署 Meduza Stealer 恶意软件。

该机构表示:"该账户@reserveplusbot冒充 Telegram 机器人来模仿'Reserve+'的技术支持,该应用程序用以应征入伍者和预备役人员能够远程更新他们的数据,而不是去征兵办公室。"并且需要注意的是,此账户确实在 2024 年 5 月被列为'Reserve+'的技术支持联系人之一。"

来源:thehackernews