泛洪攻击的类型

-

TCP SYN Flood:

- 攻击者向目标服务器发送大量的 TCP SYN 请求,但不完成握手过程。服务器为每个请求分配资源,最终可能耗尽其连接表,导致无法处理正常请求。

-

UDP Flood:

- 攻击者向目标发送大量的 UDP 数据包,通常使用随机端口号。目标接收到这些数据包后,会尝试响应,但由于请求量过大,最终会消耗带宽和处理能力。

-

ICMP Flood(Ping Flood):

- 攻击者发送大量 ICMP 回显请求(Ping),目标服务器需要处理这些请求并发送回显应答,导致其资源被耗尽。

-

HTTP Flood:

- 攻击者发送大量的 HTTP 请求(例如,通过伪造的浏览器请求),使得 Web 服务器无法处理正常用户的请求,导致服务中断。

-

MAC Flood

MAC Flood

交换机的 MAC 地址表工作原理

- 学习阶段 :

- 当交换机接收到一个数据帧时,它会查看源 MAC 地址,并将该地址与接收该帧的端口记录到 MAC 地址表中。

- 转发阶段 :

- 如果交换机的 MAC 地址表中有目标 MAC 地址,它会将数据帧转发到对应的端口;如果没有,就会进行广播。

- 老化机制 :

- 为了保持 MAC 地址表的有效性,交换机会定期检查并删除长时间未使用的 MAC 地址。这称为老化(aging)

攻击方式:

-

占满 MAC 地址表:

- 攻击者通过工具(如

macof)发送大量伪造的以太网帧,每个帧使用不同的源 MAC 地址。这样做的目的是快速填满交换机的 MAC 地址表。

- 攻击者通过工具(如

-

MAC 地址表溢出:

- 当 MAC 地址表被填满后,交换机将无法再学习新的 MAC 地址。此时,交换机会将收到的数据帧广播到所有端口,而不是根据 MAC 地址转发。

-

导致广播风暴:

- 由于广播数据帧会发送到所有端口,网络中流量会显著增加,导致拥塞和延迟。合法用户的流量可能被干扰,网络性能下降。

-

影响网络安全:

- 攻击者可以利用广播的特性监听通过网络传输的所有数据,进一步实施其他攻击,比如嗅探数据包。

攻击方式

macof进行攻击 ,一般都是在打的都是局域网交换机。 主要是他会模拟多台设备访问mac表。

-

无线接入点(AP):无线网络中的接入点负责处理设备之间的流量。尽管没有物理交换机,但 AP 仍然会维护一个 MAC 地址表,用于确定数据包应该发送到哪个设备。

-

MAC 泛洪攻击 :即使在无线网络中,使用

macof等工具进行 MAC 泛洪攻击仍然可以导致 AP 的 MAC 地址表溢出,从而使得流量被广播到所有连接的设备。这会影响到所有连接在同一热点上的设备。

mac防御

是的,使用静态 MAC 转发表可以有效减少广播的发生。在静态 MAC 转发表中,交换机只知道那些手动配置的 MAC 地址,因此不会因为接收到未知的 MAC 地址而发送广播。

具体影响如下:

-

减少广播域的大小:由于交换机只处理已知的静态 MAC 地址,任何未知地址的流量不会引发广播,从而减少了广播风暴的可能性。

-

提高网络性能:减少广播流量有助于提高网络的整体性能和响应速度,因为交换机不再需要处理大量无效的广播包。

-

增强安全性:静态配置的 MAC 地址表可以防止攻击者通过伪造 MAC 地址进行网络攻击,从而降低了网络被滥用的风险

防守策略

-

流量监测与分析:

- 使用流量监测工具检测异常流量模式,及时识别攻击行为。

-

流量限制:

- 对每个 IP 地址的请求数量进行限制,减少恶意请求的影响。

-

防火墙与入侵检测系统(IDS):

- 部署防火墙和 IDS,可以识别并阻止恶意流量。

-

负载均衡:

- 使用负载均衡技术分散流量,将请求分散到多个服务器上,降低单个服务器的压力。

-

黑名单/白名单策略:

- 根据流量来源设置黑名单或白名单,限制不明或可疑的 IP 地址

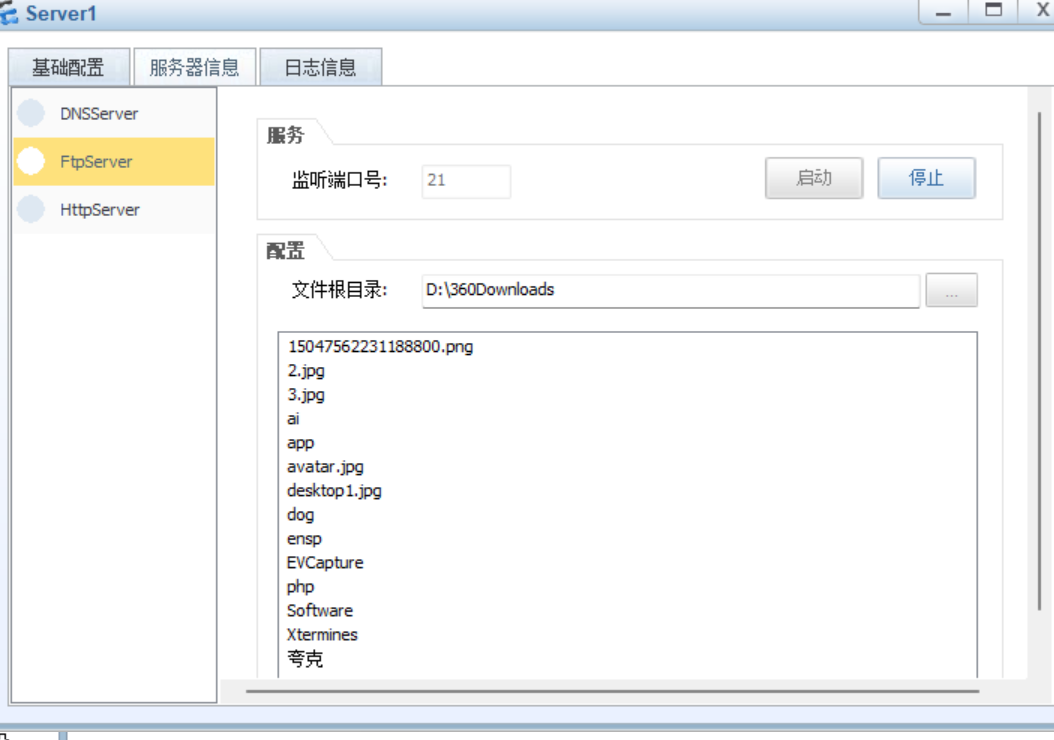

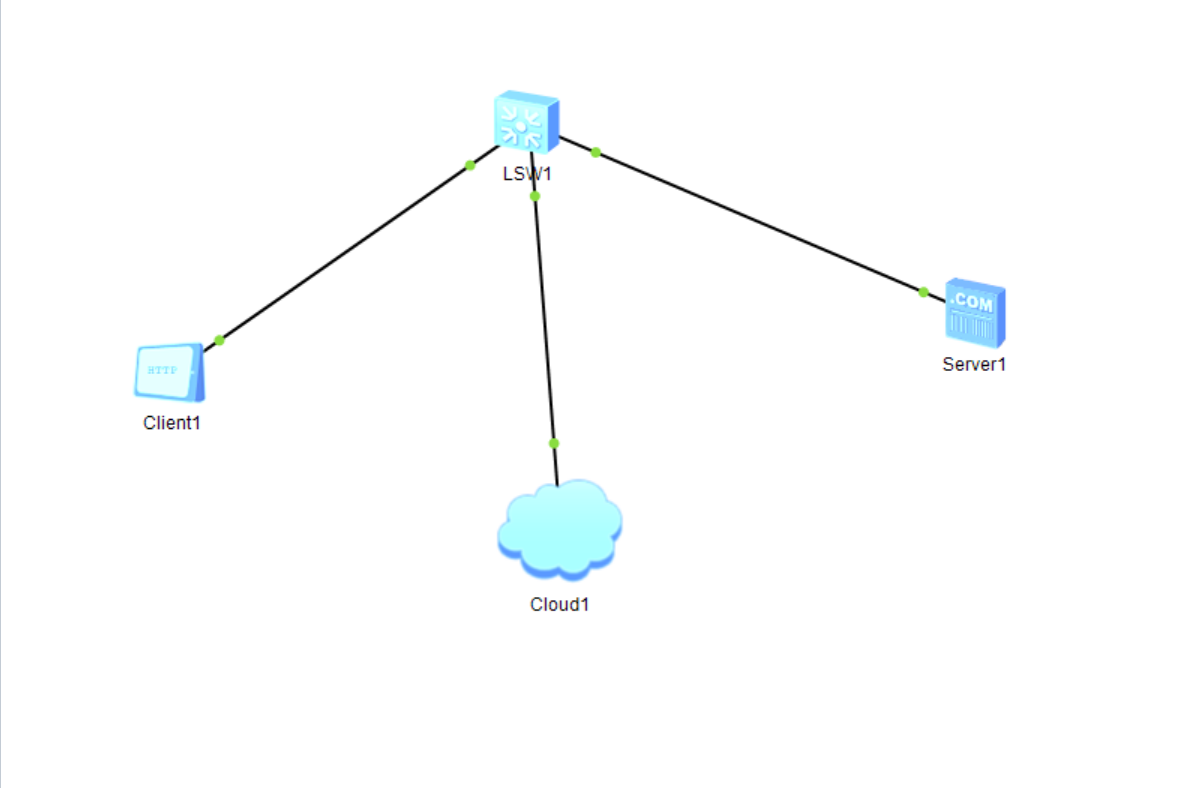

MAC泛洪攻击实验

- 建立网络拓扑

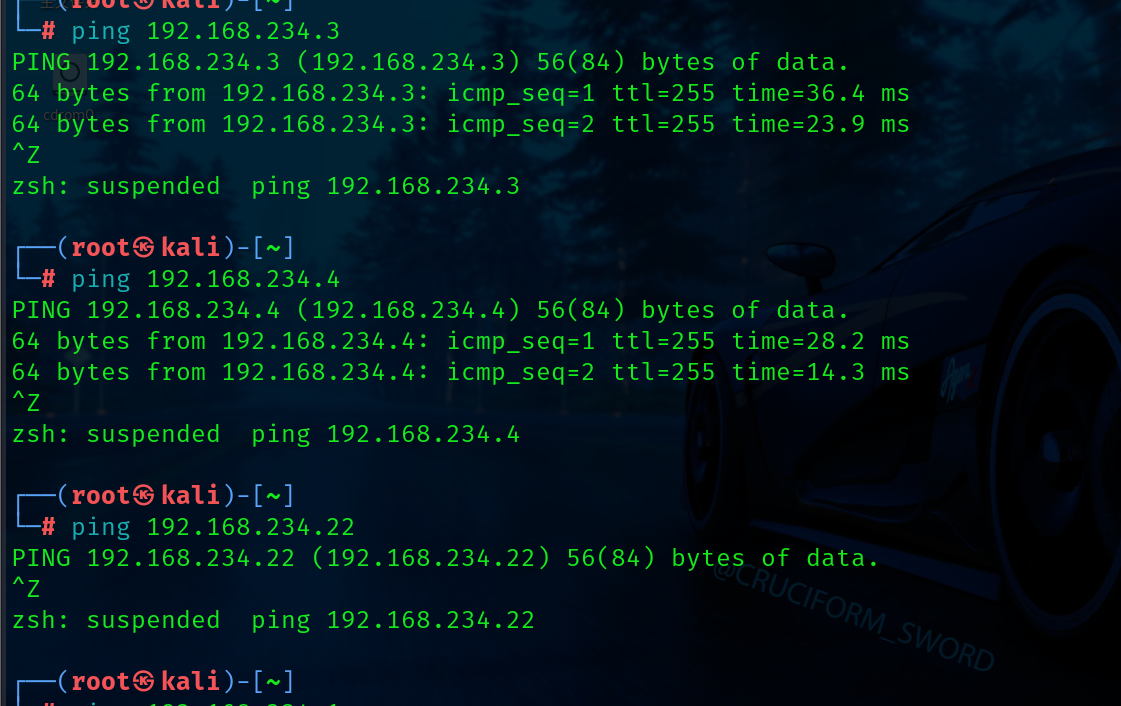

简单解释一下,我们利用云开了两个端口,我用的桥接网卡将ip设置为 192.168.234.22

加入到了我们局域网中

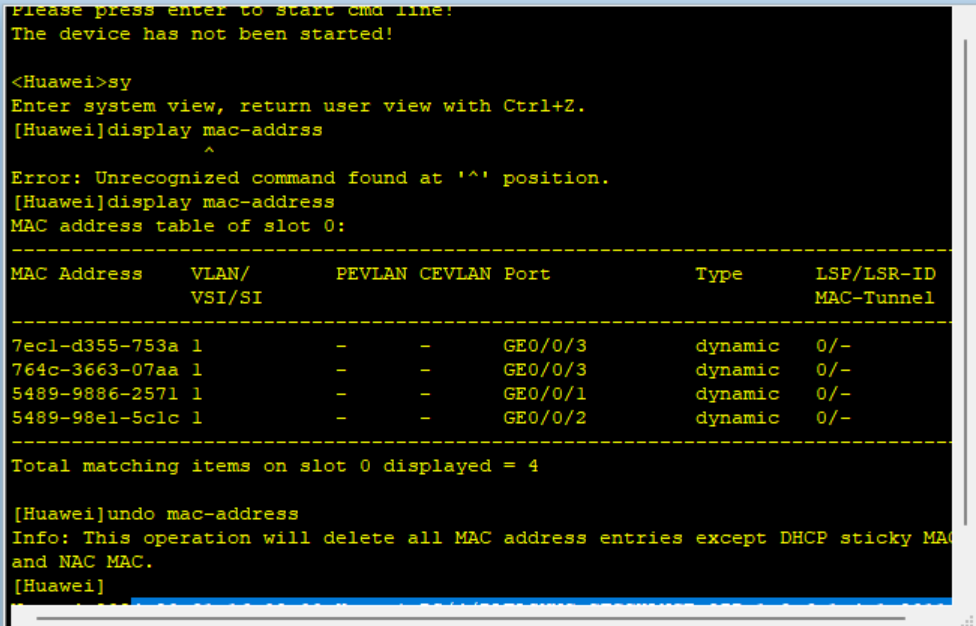

由于我们需要mac泛洪攻击就是,填充mac表因此先清空mac表。

shell

sy

display mac-address

undo mac-address

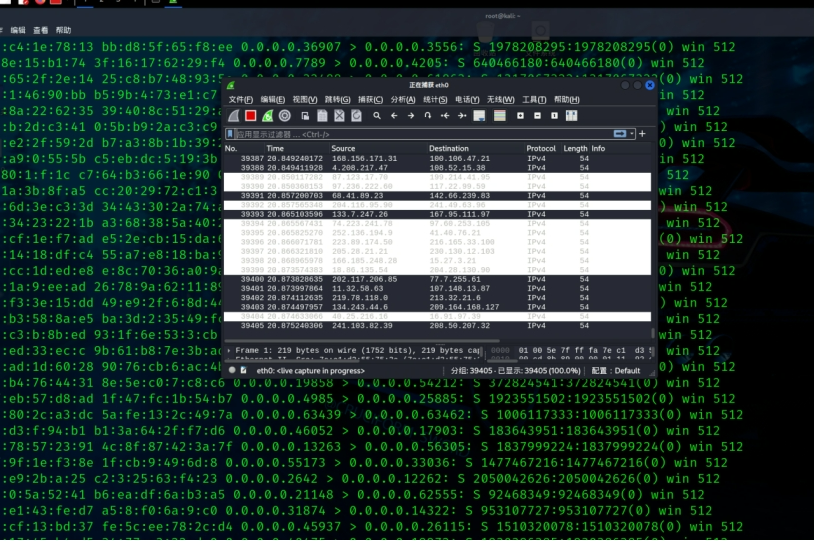

开始泛洪攻击

- 占用资源,使得局域网内部通信变慢

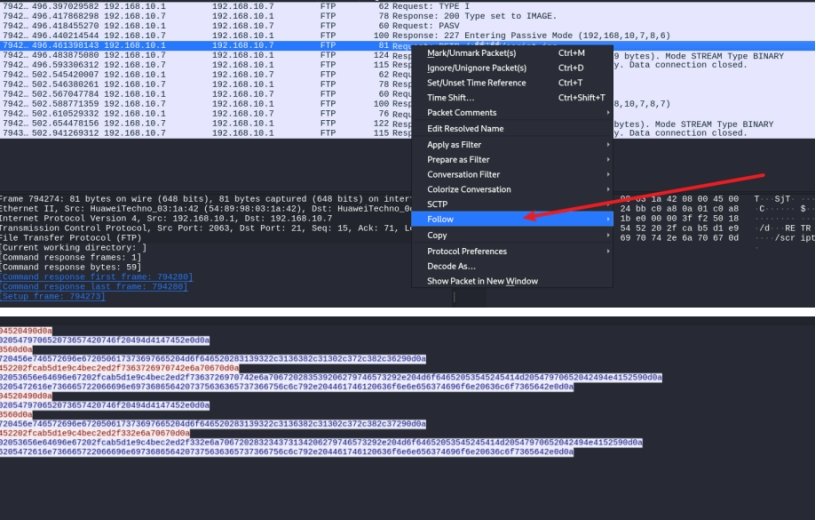

- 嗅探局域网内部信息

因此我们是使用刚才的client 和server 进行模拟正常用户正常流量通过,之后我们利用泛洪攻击针对于数据进行嗅探。

在Kali Linux中安装 macof(通常作为 dsniff 套件的一部分)

PS mac泛洪只能在局域网

网络隔离:路由器设计的目的就是将不同的网络隔离开来,广播帧不会跨越路由器。因此,虽然你可以通过路由器访问另一个局域网,但MAC地址泛洪攻击需要在同一个局域网内部进行,而不是跨网络。

数据链路层的限制:在数据链路层,MAC地址是局域网内使用的。即使你通过路由器连接到另一个局域网,你的MAC帧依然是基于你的本地网络环境发送的,不会影响目标局域网的交换机。

防火墙和安全机制:现代网络通常会配置防火墙和其他安全机制来防止未经授权的访问。这些机制会限制对内部网络的访问,进一步阻碍了通过路由器进行MAC泛洪攻击的可能性。

ftp文件传输

模拟正常用户文件传输