数据访问控制是信息系统中至关重要的安全功能,通过对用户访问权限的管理,保护系统中的敏感数据和资源,防止未经授权的访问、篡改和滥用。

数据访问控制发生在身份鉴别之后,解决主体如何安全访问数据的问题。

实施数据访问控制一般有两部分内容,确定数据权限以及选择访问控制模型。

一、数据权限管理

数据是组织的重要资产。未经授权的数据访问可能导致数据泄露、数据篡改、隐私侵犯和合规风险等问题。数据权限管理帮助组织确保数据的完整性和安全性,降低风险,并保护用户的权益。

1、权限管理的一般原则

- 最小权限原则:用户只能被授予执行其工作职责所需的最低限度的权限。这意味着管理员和用户应该根据其工作职责和需要的数据访问级别来分配适当的权限,而不是给予其所有数据的完全访问权限。

- 透明度原则:数据权限管理策略和实施过程应该是透明和可理解的。用户应该清楚地知道他们被授予了什么权限,以及为什么他们被授予了这些权限。这可以通过建立清晰的权限制度、提供详细的访问日志和审核机制来实现。

- 责任分离原则:数据访问和使用过程中的职责应该分开,并由不同的角色和部门来执行。这样可以降低内部滥用权限的风险,并提高数据的安全性。

2、权限管理的实施步骤

- 识别敏感数据:这是制定适当权限策略的基础。通过识别系统中的敏感数据,可以确定哪些数据需要额外的保护。

- 制定权限策略:基于识别的敏感数据,制定适当的权限策略是至关重要的。这涉及确定哪些用户或角色有权访问特定类型的数据,并规定他们可以执行的操作。

- 实施权限控制:一旦权限策略确定,就需要在系统中实施权限控制。这可以通过访问控制列表(ACL)、角色基础访问控制(RBAC)或其他访问控制机制来完成。

- 监控和审计权限使用:对权限的使用进行监控和审计是必不可少的。这可以通过日志记录用户的数据访问活动、定期审计权限策略以及检测异常行为来实现。

二、访问控制模型

常见的数据访问控制模型主要包括以下几种:

1、自主访问控制模型(Discretionary Access Control, DAC)

① 定义:

指资源的所有者有权决定谁可以访问其资源以及访问的方式。资源的所有者可以根据需要自由地修改访问控制列表,从而控制其他用户对该资源的访问。

② 特点:

- 灵活性高:资源所有者可以根据具体情况随时调整访问权限。

- 权限管理复杂:当系统中资源数量和用户数量较多时,权限管理的复杂性会显著增加,给系统管理员带来较大的负担。

- 安全性问题:由于权限管理的灵活性,容易导致权限滥用和安全漏洞。

③ 应用场景:

Linux、Unix、Windows等操作系统都提供自主访问控制的功能。

2、强制访问控制模型(Mandatory Access Control, MAC)

① 定义:

一种更为严格和系统化的访问控制机制。在这种模型中,系统根据预先定义的安全策略,自动对用户的访问行为进行控制,资源的访问权限不能由资源所有者任意修改。

② 特点:

- 安全性高:通过分级的安全标签实现了信息的单向流通,有效防止信息泄露和非法访问。

- 灵活性低:访问控制策略由系统管理员定义,用户无法自主修改。

③ 常见模型:

- Bell-LaPadula模型(BLP模型):主要关注信息的机密性,防止敏感信息泄露。通过"不上读/不下写"的原则,确保敏感信息不会被低级别用户读取或篡改。

- Biba模型:与BLP模型相对立,主要关注信息的完整性,防止数据被非法修改。通过"不下读/不上写"的原则,确保高完整性级别的信息不会被低完整性级别的用户篡改。

- Clark-Wilson模型:侧重于业务系统中的数据完整性,通过一套认证规则和强制访问控制,确保数据的正确处理。

④ 应用场景:

通常用于安全性要求较高的场合,如军事、政府机构以及需要保护敏感信息的金融、法律等行业。

3、基于角色的访问控制模型(Role-Based Access Control, RBAC)

① 定义:

通过角色来管理用户的访问权限。RBAC模型将权限赋予角色,然后将用户分配到相应的角色,从而间接地获得相应的权限。

② 特点:

- 简化了权限管理:通过角色的管理,可以显著减少权限管理的复杂性,提高系统的可管理性和灵活性。

- 便于实现基于组织结构和业务流程的访问控制策略:满足实际应用中的需求。

③ 要素:

- 用户(User):系统的使用者。

- 角色(Role):一组相关权限的集合。

- 权限(Permission):对资源的访问操作。

- 会话(Session):用户在某一时间段内的活动。

④ 应用场景:

适用于用户数量和资源数量较多的系统,如企业信息系统、大型数据库管理系统等。

4、访问控制列表(Access Control List, ACL)模型

① 定义:

使用列表来管理资源的访问权限。每个资源都有一个关联的ACL列表,其中包含了对该资源的访问权限。ACL列表通常包含了用户或组的标识符以及对应的访问权限。

② 特点:

- 直观易懂:通过列表形式展示访问权限,便于理解和管理。

- 管理复杂:当资源数量和用户数量较多时,ACL列表的管理会变得复杂。

③ 应用场景:

适用于小型系统或资源数量较少的场景。

5、基于属性的访问控制(Attribute-Based Access Control, ABAC)

① 定义:

基于资源、主体和环境属性动态控制访问。

② 特点:

- 灵活性高:可以根据不同的属性和条件动态调整访问权限。

- 复杂性高:需要定义和管理大量的属性和策略。

③ 应用场景:

适用于需要高度灵活性和动态性的系统,如云计算、大数据等场景。

综上所述,不同的数据访问控制模型各有优缺点和适用场景。在选择具体的访问控制模型时,需要根据系统的实际需求、安全性要求以及管理成本等因素进行综合考虑。

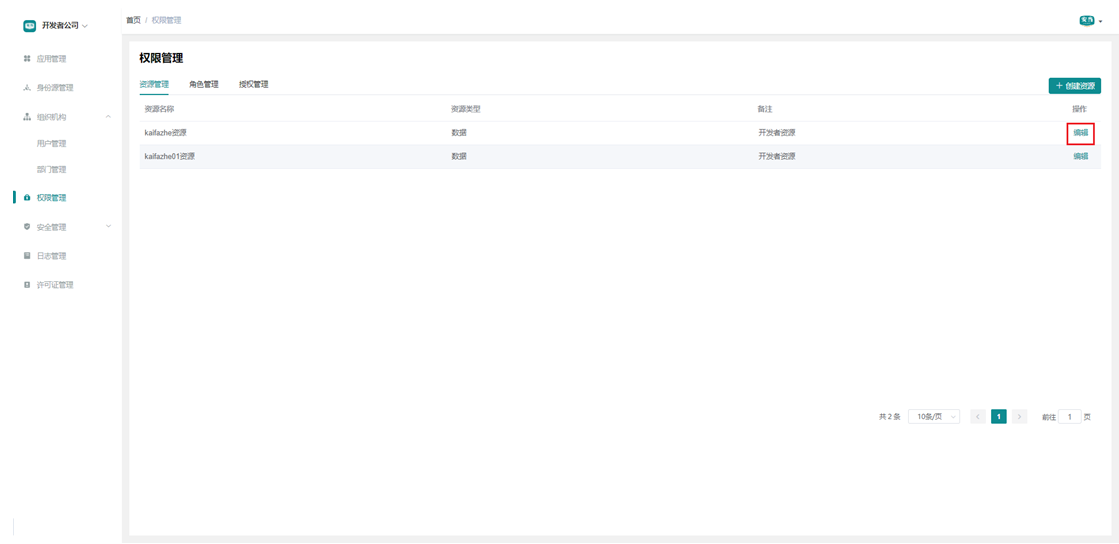

三、安当的RBAC实践

安当的ASP身份认证系统,既能够为企业提供集中的身份源管理,也可以在身份管理的基础上,附加数据权限管理。

ASP一般用来对接企业的信息系统,用户数量和资源数量较多,从业务系统的实施成本评估,采用RBAC可以达到集成容易、管理简化的同时满足安全要求。

根据业务系统的实际需要,配置好相应的资源、角色和权限,就可以通过接口来到ASP系统请求权限了。

在数据访问控制方面,ASP系统在统一身份源的基础上,通过RBAC模型,满足了企业数据访问控制环节中的权限管理问题,提高了企业信息安全管理水平。

文章作者:太白 ©本文章解释权归安当西安研发中心所有