MISC题解

题目附件以及工具链接:

通过网盘分享的文件:御网杯附件

链接: https://pan.baidu.com/s/1LNA6Xz6eZodSV0Io9jGSZg 提取码: jay1

--来自百度网盘超级会员v1的分享

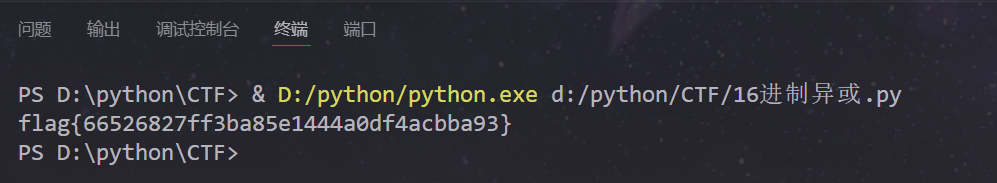

一.信息安全大赛的通知

Ctrl+A发现存在隐写:

选中中间空白那一部分,把文字变成红色,得出flag

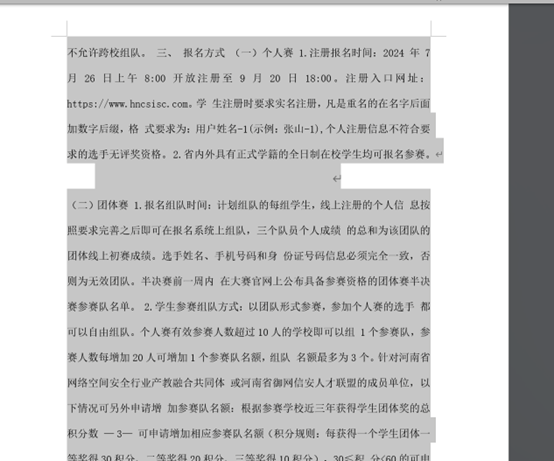

二、编码转换

一共有三个部分

1. 第一部分

直接随波逐流查看,找到第一部分,相关工具和题目附件在最前面的网盘链接里

2. 第二部分

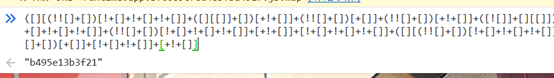

Js代码,控制台可直接解码

3. 第三部分

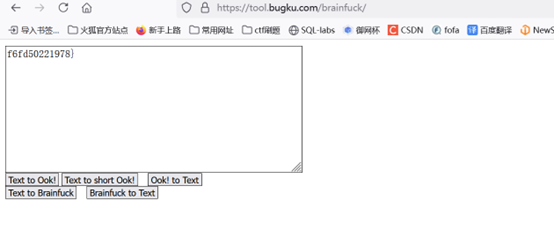

Ook编码 在线网站:https://tool.bugku.com/brainfuck/

最后拼接一下即可得出flag

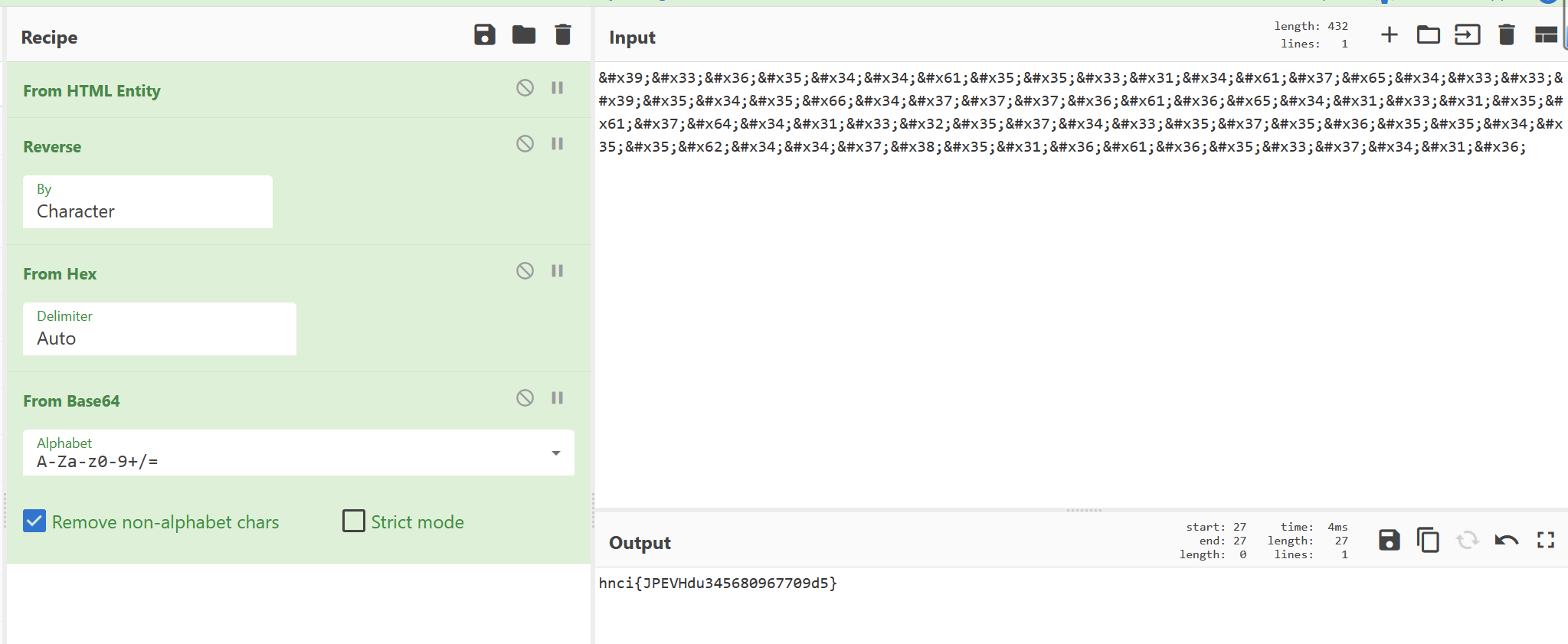

三、1.txt

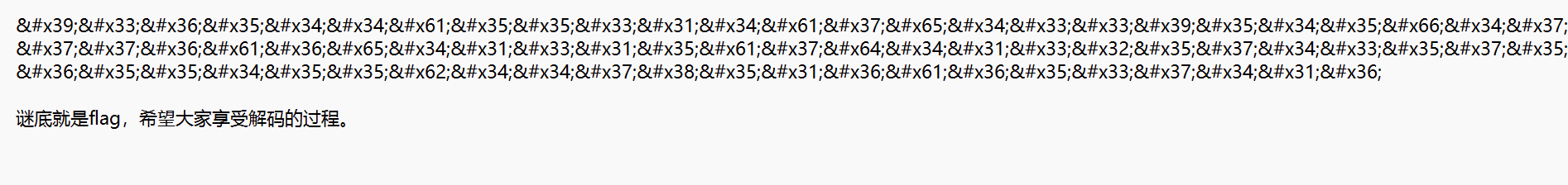

打开附件,内容如下:

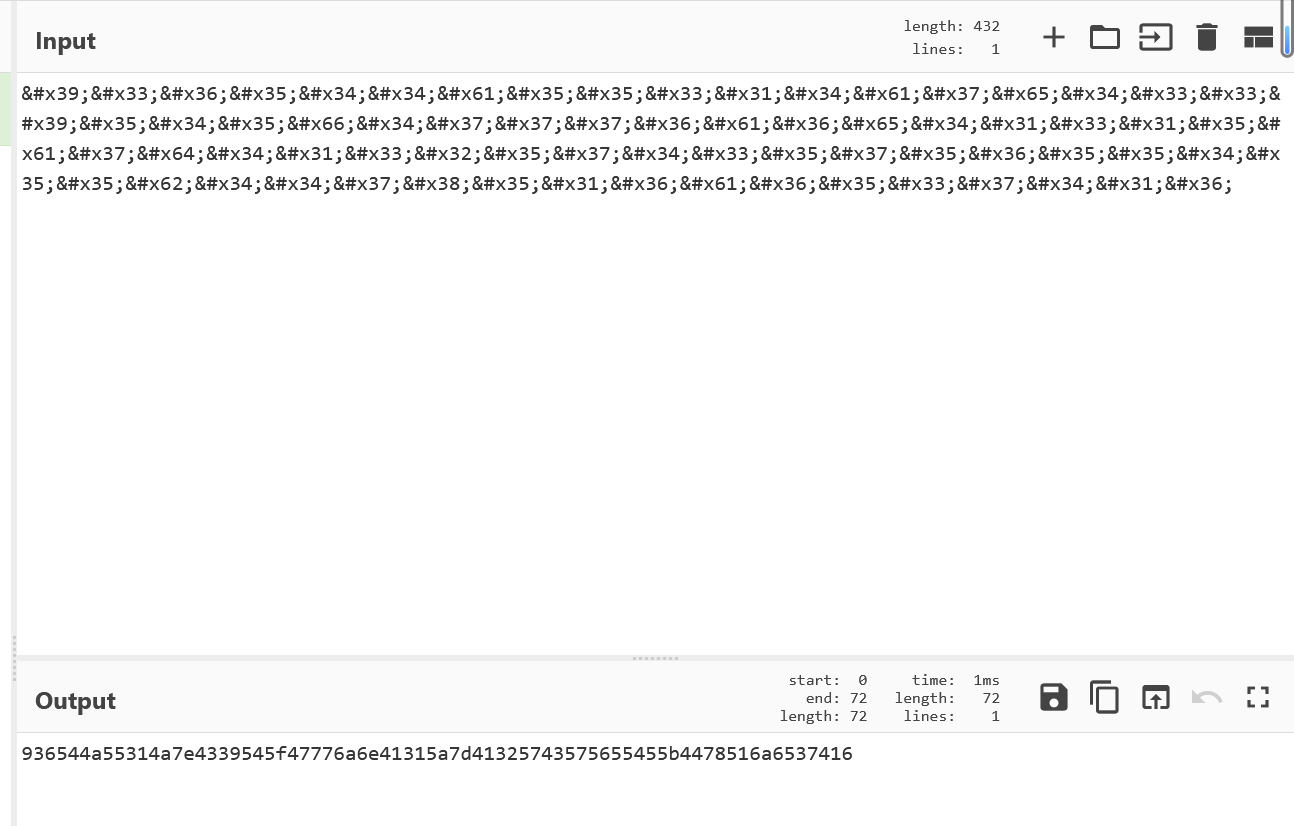

首先这是一段html编码,先解码

解码后多次尝试都找不到正确的方向,这题的难点主要就是在这,先逆向字符串,然后hex解码,再base64解码

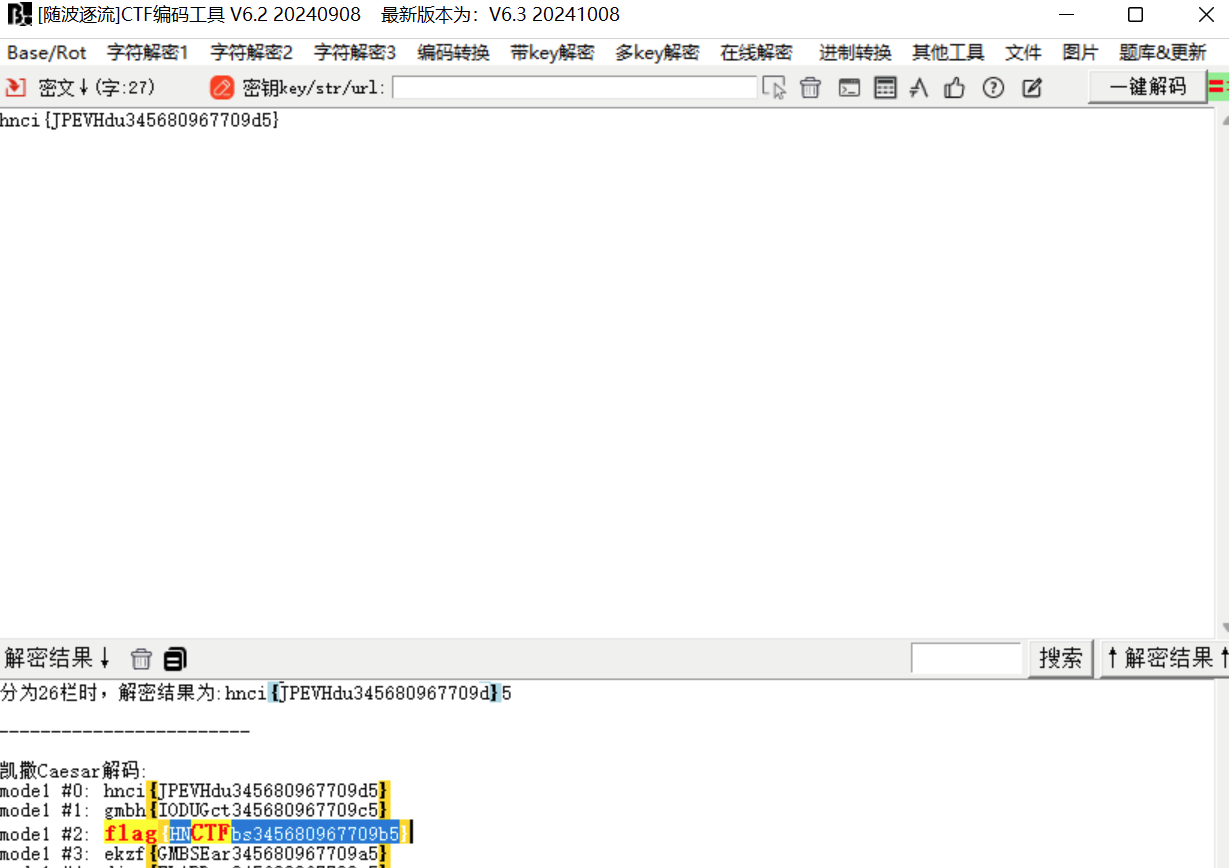

此时结果已经很明显了,扔随波逐流查看

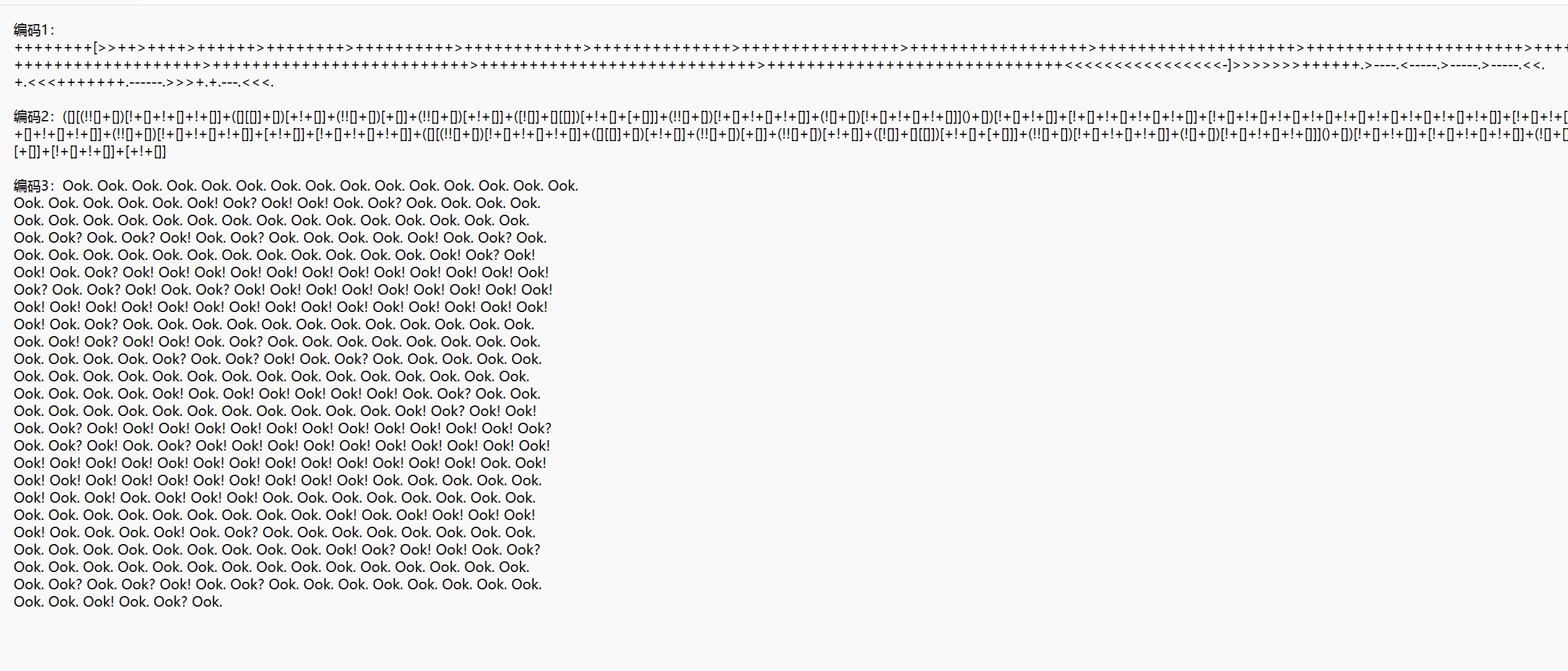

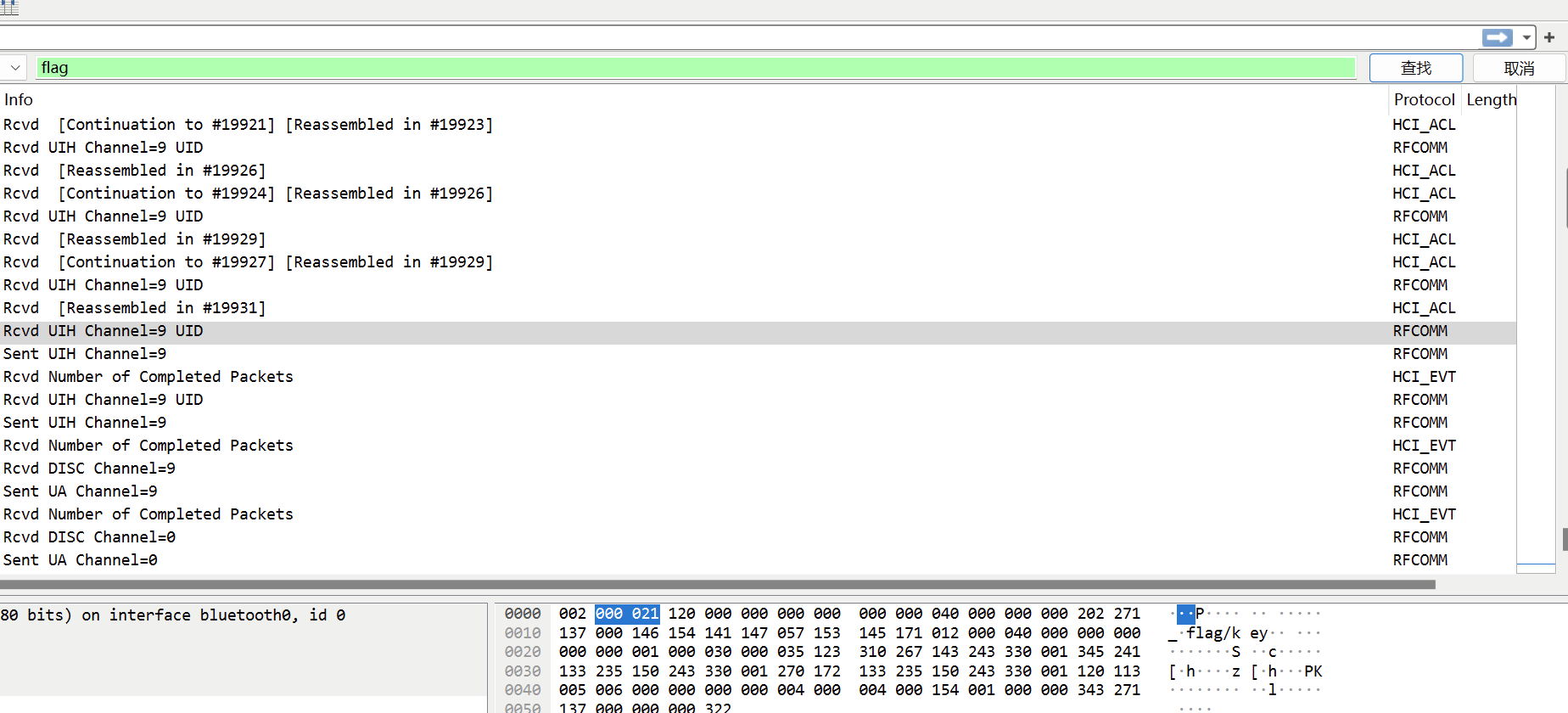

四、buletooth

先打开附件,找不到什么有用的信息,查找flag

看到有很多flag消息,这里有一个key,将其zip提取出来

解压后会得到

flag.txt:

10004583275926070044326083910251708233320797779355779208703097816305188140191914132269450797

Key:5216294695211820293806247029887026154798297270637676463374801674229881314620340407569315152利用随波逐流工具先转16进制,再进行异或,舍去0x前缀,

或者利用进制转换网站:https://www.sojson.com/hexconvert/10to16.html

flag.txt:87e65d263419ec45aec93e8a2e1d386b31fb804e0f02366df44dbe86a8a7c462d

key:28f8bdbc16de4850e05579acf33c8aa08ac3d9e6e3822b8c3081c04700eb25b88a08eb457550进行异或处理

flag = "4e94dcdb6de87e65d263419ec45aec93e8a2e1d386b31fb804e0f02366df44dbe86a8a7c462d"

key = "28f8bdbc16de4850e05579acf33c8aa08ac3d9e6e3822b8c3081c04700eb25b88a08eb457550"

# 将十六进制字符串转换为字节

ciphertext_bytes = bytes.fromhex(flag)

key_bytes = bytes.fromhex(key)

# 逐字节异或进行解密

decrypted_bytes = bytes([c ^ k for c, k in zip(ciphertext_bytes, key_bytes)])

print(decrypted_bytes.decode(errors="ignore"))得出flag