0x01 前言

★

声明:未知攻焉知防,本文以安全教育为主,不可用于违法行为,造成的一切后果,与本人无关。

邮件伪造是信息安全中的常见手段之一,很多人在实践中因不了解核心原理而踩坑。本篇将结合实践经验,系统讲解邮件伪造的原理与操作方法。

如果对 SPF 和 DKIM 验证原理不熟悉,请先阅读上一篇:【邮件伪造】SPF与DKIM验证原理及实战解析(上)。

0x02 发件邮箱

发送邮件必然用到邮件服务器,有多种实现方式:

1、自建邮件服务器

EwoMail、或Postfix+mailx

2、邮件伪造

先查看目标SPF,本地发送,不行再通过smtp连接邮服发送, 若伪造目标主域名失败,可尝试伪造目标子域名。

子域名:可能未严格配置SPF,目标abc@xxx.com,但xxx.com设置了严格SPF策略,同时还存在@it.xxx.com,上面未严格配置SPF,但@xxx.com收件人邮件服务器没有明确设置拒绝 SPF 检查失败的邮件,则可以伪造it.xxx.com域下的任何用户,达到迷惑的效果。

3、开放中继

4、注册第三方邮件账号

登录第三方SMTP,伪造邮件发送 例如QQ邮箱,但是 QQ 邮箱对钓鱼有检测,容易被封号,建议还是自己搭邮件服务。可以采用Postfix+mailx PS:vps需要首先解封25端口,不然收不到邮件。

0x03 准备域名

自建邮件服务器需要有相关域名,下面列出几种常见的域名方式:

01 拼写错误和变体

攻击者常会故意在域名中制造拼写错误或变体。

例如,用数字替换字母(如将"L"替换为"1"),或在域名中加入额外字符。对这些变体进行定期检查非常重要。

1、相似域名

准备一个与目标相似的域名,例如goog1e.com

2、近似URL

https://www.baidu.com.cn

https://www.baiddu.com.cn3、子域名

http://www.baidu.abc.com.cn4、近似子域名

http://oa-baidu.com.cn★

工具:

- urlcrazy

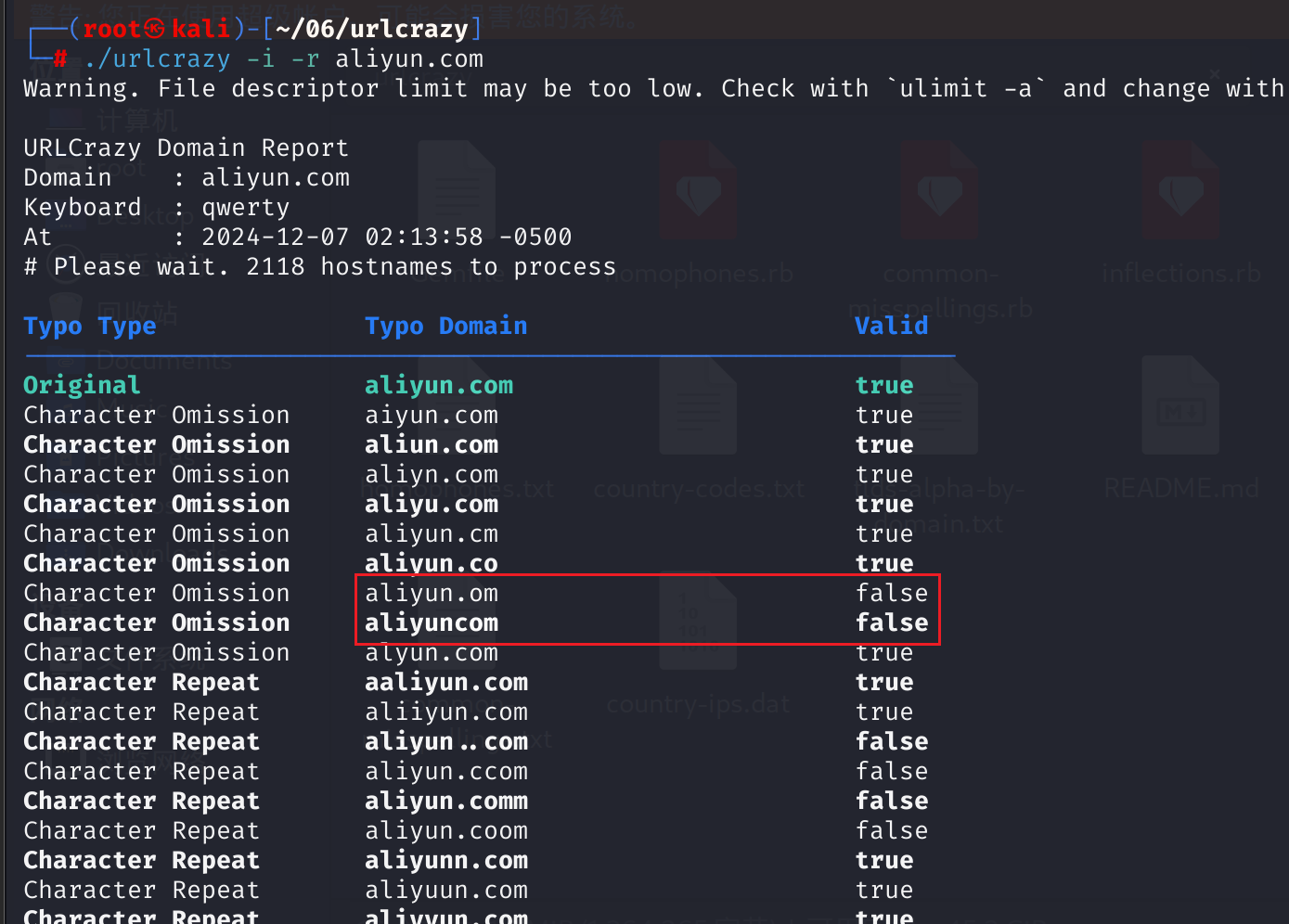

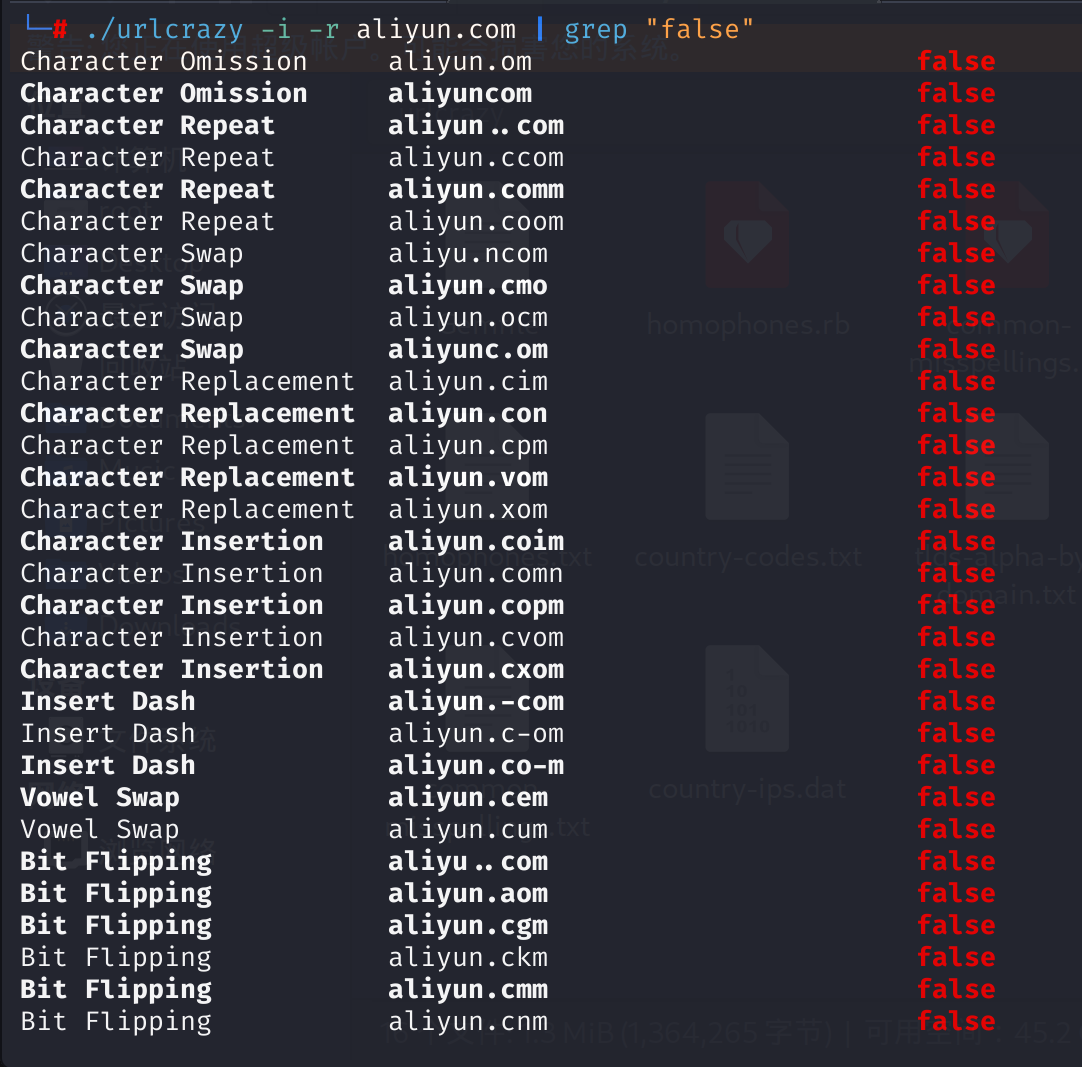

./urlcrazy -i -r aliyun.com

返回false说明可购买,这些都比较具有迷惑性。

- 其它域名查找工具

https://www.expireddomains.net

https://sitereview.bluecoat.com

expireddomains.net 能够查询到最近过期或删除的域名,更重要的是它提供了关键词搜索功能

PS:如果找不到这样相似的域名,或者这种域名比较贵的情况下,可以尝试文章后面部分一些更骚的操作。

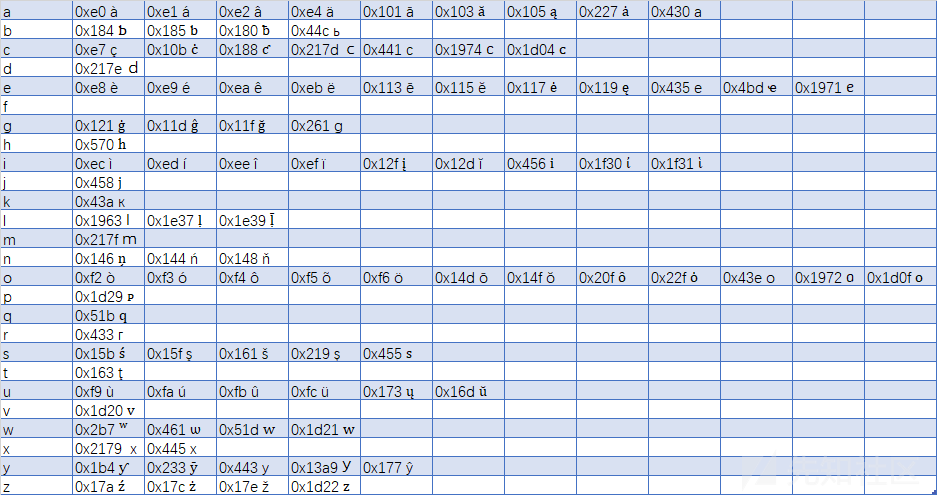

02 IDN域名-字符形似混淆

利用注册国际化域名(IDN)或Unicode字符,其中一些非拉丁字符语种的字母(如西里尔字母来进行混淆)与拉丁字符非常相似,导致这些字符的域名在外观上可能与正常域名极为相似。

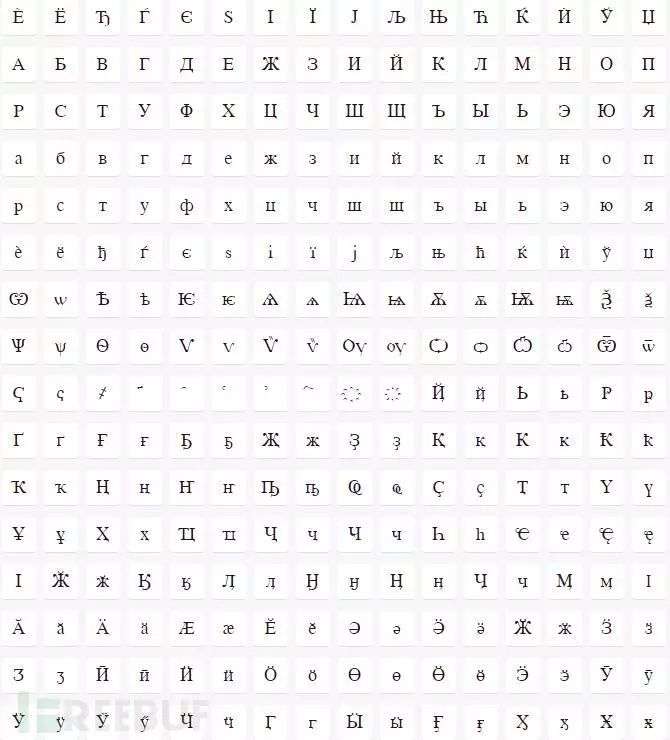

西里尔字母:

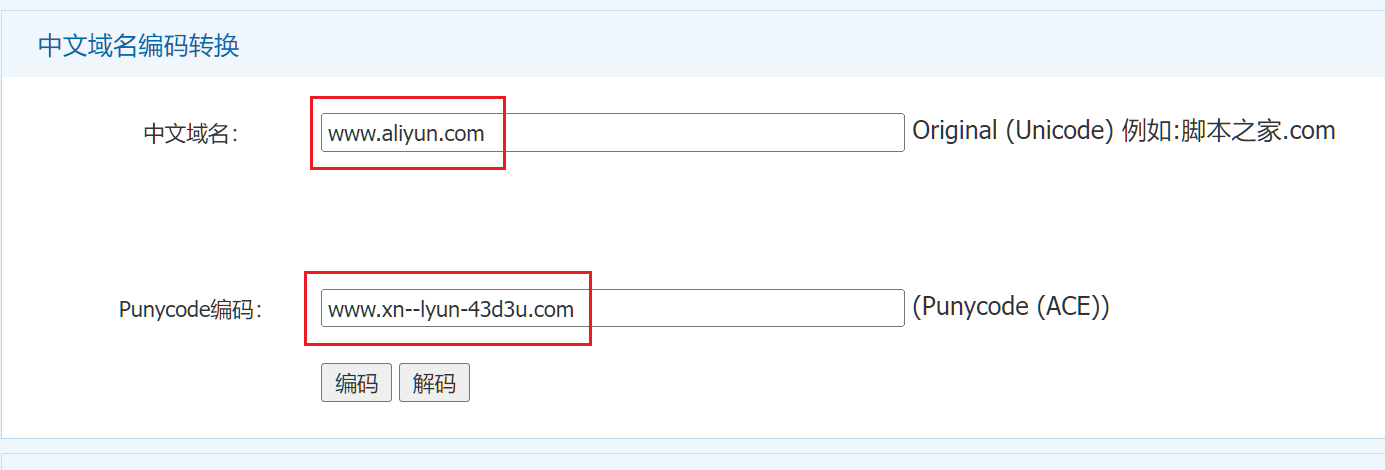

在域名中使用特殊语言字母,例如中文、法文、拉丁文等。DNS解析时,会将这种域名编码成Unicode字符串,再经过Punycode编码,转为最终真正的域名。 由于攻击者提供的域名是经过Unicode解码之后的字符,导致域名看起来比较像但实际上字母不一样的域名。

单从外观上,根本无法识别域名的真假 如下域名,这里的www.аlіyun.com不等于真正www.aliyun.com

www.аlіyun.com

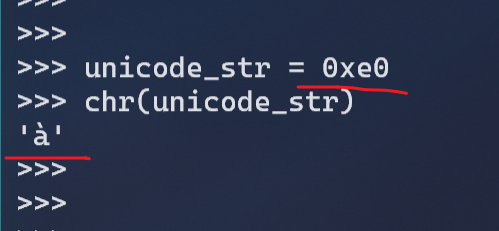

0x456 і

0x430 а识别技巧:

一、punycode在线转换工具

http://tools.jb51.net/punycode/index.php

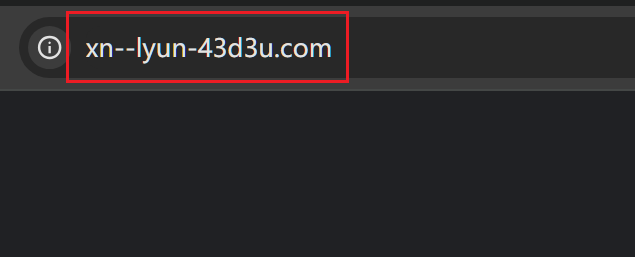

二、浏览器直接访问

目前主流浏览器都会自动将 IDN 域名转换为 Punycode 编码,以防止用户产生误判。

访问第一个www.аlіyun.com,经过Punycode编码变为https://www.аlіyun.com/:

经过整理的Unicode:

在线UniCode编码表:

https://www.cnblogs.com/csguo/p/7401874.html https://www.ifreesite.com/unicode/character.htm

03 顶级域名替换

另一种常见手法是更改顶级域名(TLD),例如将一个域名从.com改为.net或.org。像是将 legitimatewebsite.com 伪装为 legitimatewebsite.net。

04 子域名和路径伪装

攻击者还可能通过创建相似的子域名或路径来迷惑用户。例如,secure.legitimatewebsite.com 可能被伪装为 secure-legitimatewebsite.com,容易让人混淆。

05 镜像网站

通过复制已知网站的外观,攻击者能够诱使用户在伪造网站上输入敏感信息,从而实施欺诈。

06 品牌域名保护

企业可以通过注册与其品牌名称相关的各种域名,包括常见的拼写错误和变体,来预防域名滥用。

★

防范措施:

域名监控工具

使用域名监控工具来定期检查与您的域名相似的其他域名的注册情况。这些工具可以提醒您潜在的风险。

教育与培训

对于员工和用户,提供关于识别网络钓鱼和恶意域名的培训是非常重要的。他们应该知道如何检查域名的细节以及避免点击可疑链接。

0x04 url隐藏

如果都没有找到符合的准备域名,还有更猥琐的方式,想办法在邮件内容中隐藏域名链接。

一、短链接

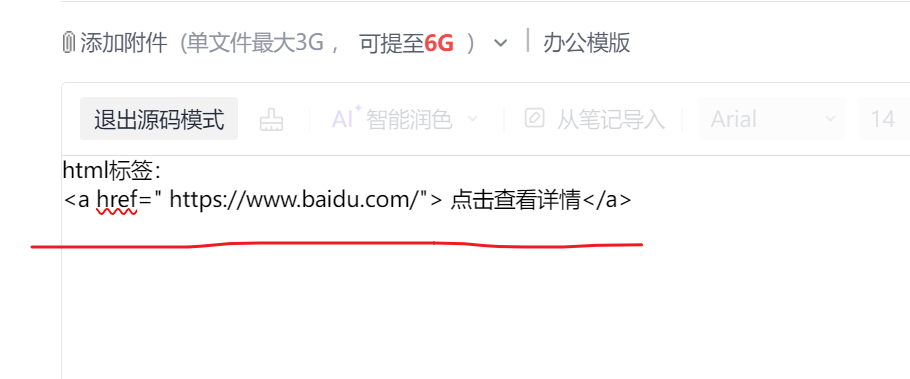

二、超链接

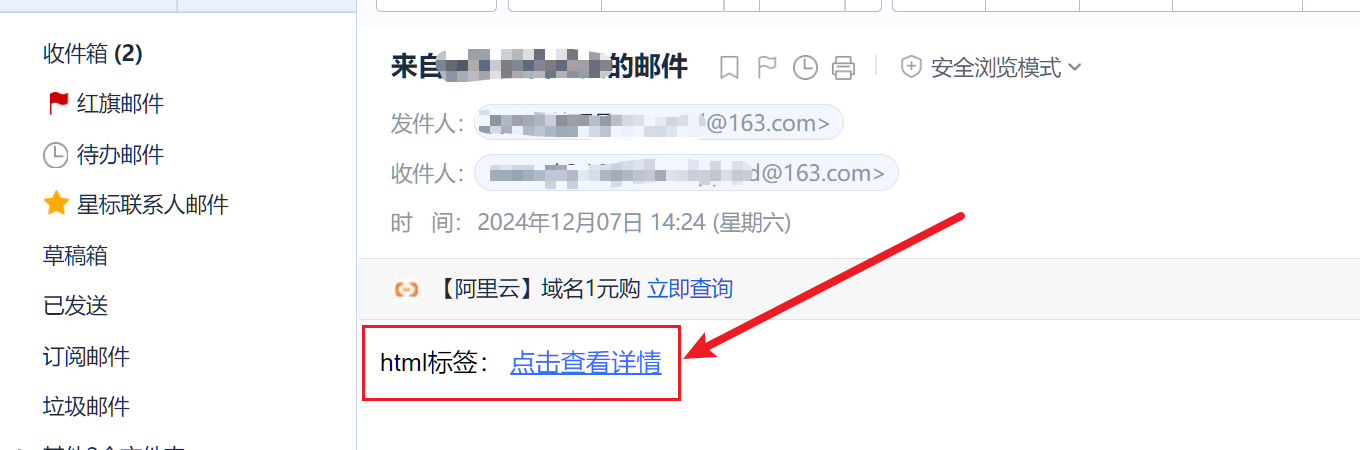

html标签:

<a href=" https://www.baidu.com/"> 点击查看详情</a>

更猥琐方式如下:

html标签:

<a href=" https://www.baidu.com/"> https://www.jd.com </a>

三、利用url特性

例如:

https://www.baidu.com.com.cn@jd.com还有更猥琐方式如下:

http://www.baidu.com-adminxxxxxxxxxxxxxxxxxxxxxxxxxxx%11dsaigfd@jd.com这种方法通过插入大量无关字符将地址拉长,超出屏幕范围,从而在视觉上隐藏真实地址。需要注意的是,粗体部分的字符可以随意更换,但除了-外,其他保留字符只能通过 URL 编码后才能使用。

四、利用重定向漏洞

存在漏洞的 URL 通常具有以下格式:

http://www.baidu.com/xxx?server=http://www.jd.com/abc

http://www.baidu.com/url?q=http://www.jd.com/abc其中,后面的 URL 即为跳转目标地址。 这类漏洞通常出现在需要跳转操作的功能页面,例如注册(regist)、登录(login)、注销(logout)等位置,因这些页面在操作完成后往往会执行跳转,因此 URL 重定向攻击也多发生在这些场景中。

五、二维码

将链接改为二维码,用户无法直接看到链接。

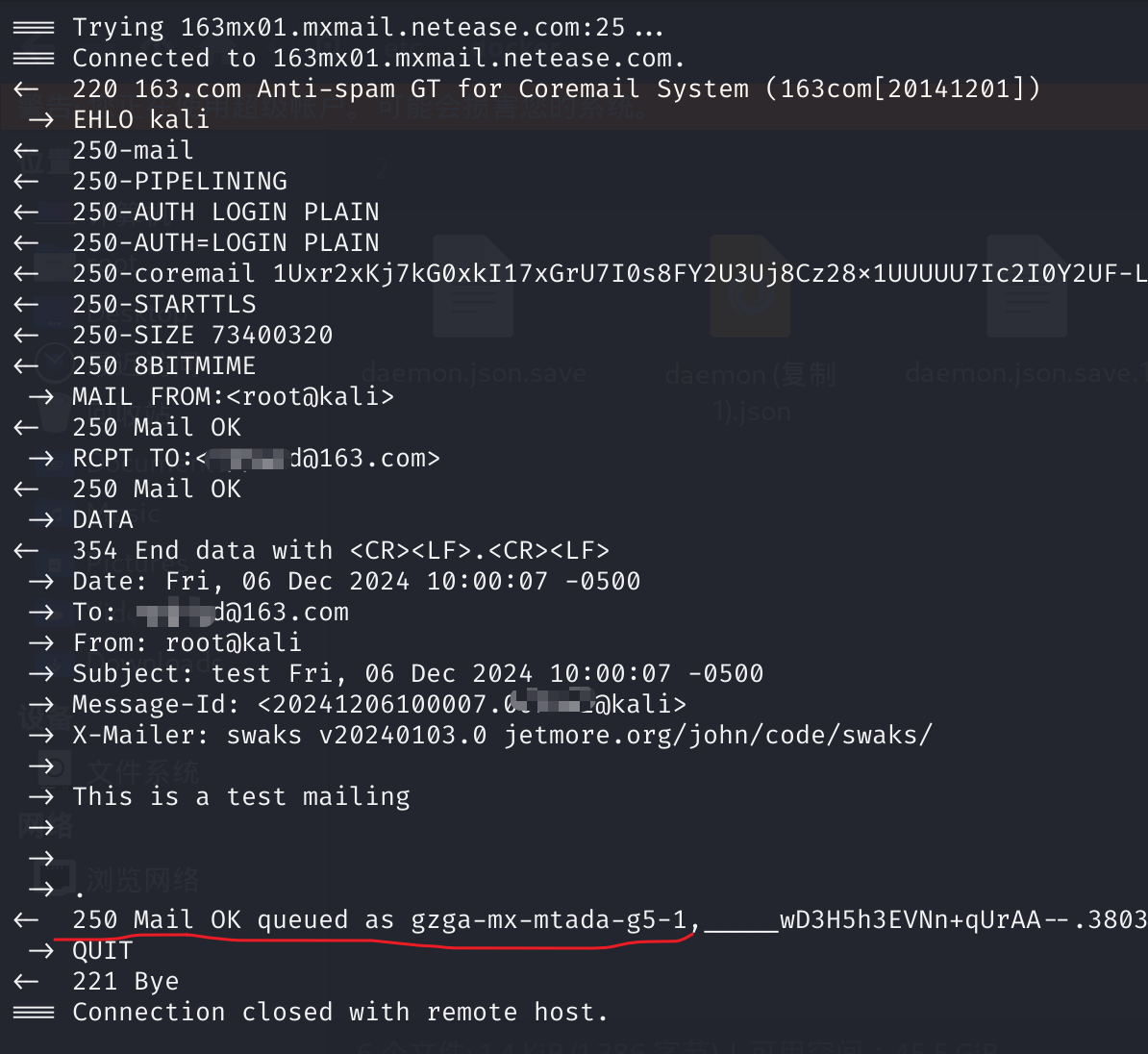

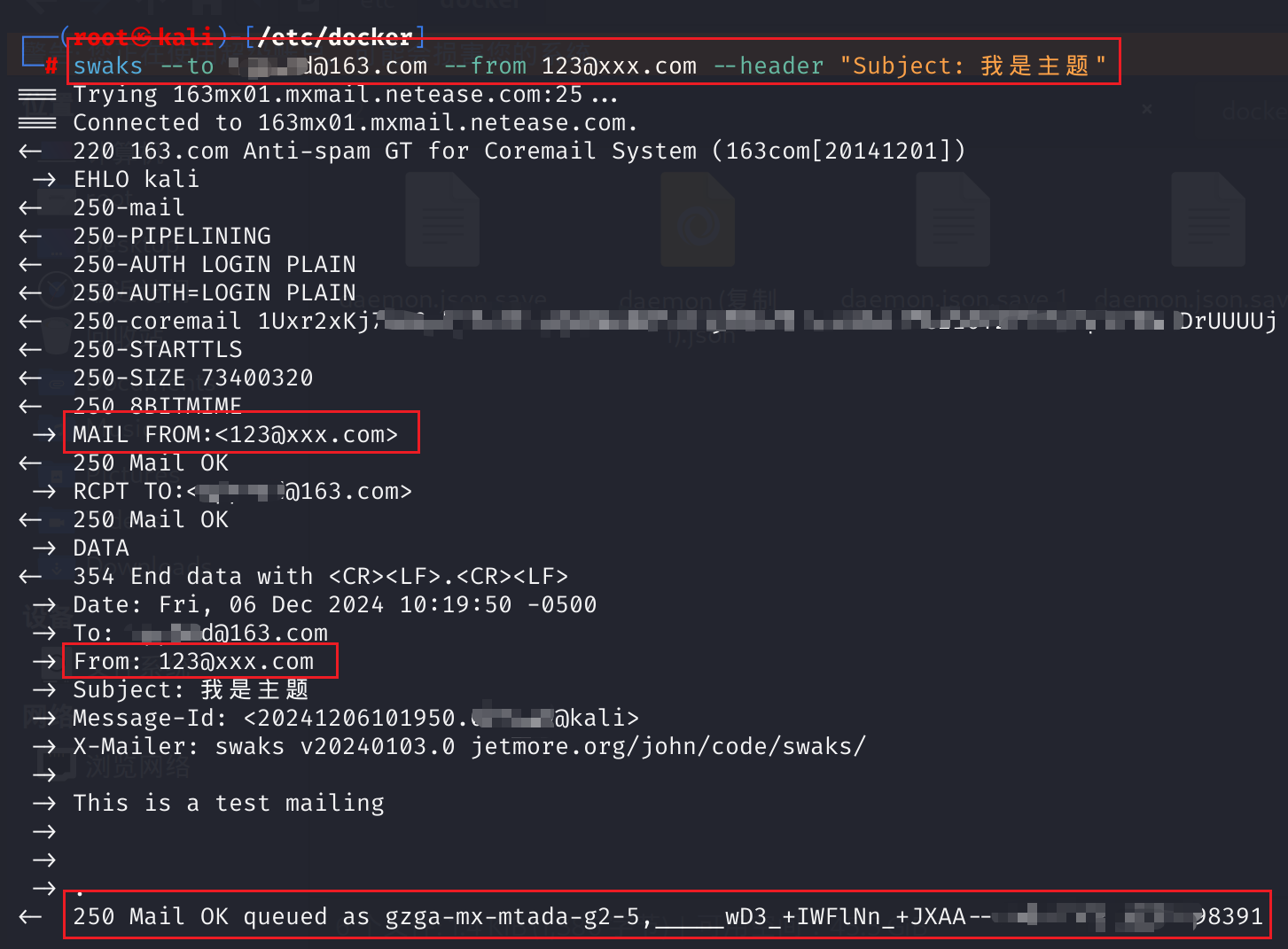

0x05 swaks技巧

这个工具通常用来快速测试伪造的可行性,SPF只是初步判断,然后收件人邮件服务器也可能配置不当,针对SPF校验失败的情况,收件人有可能拒绝、进收件箱、垃圾箱等,可以使用swaks初步测速。 但真正发邮件时不建议使用swaks,因为无法完美使用模板,会大大的影响效果。网络上很多文章都照搬swaks的使用教程,却都不提它的适用场景。本文都是个人原创,毫无保留分享相关经验干货,也希望对大家有所帮助。

swaks的用法:

--from <发件人的邮箱>

--ehlo <伪造邮件头>

--body <邮件正文内容>

--header <邮件头信息,subject为邮

件标题>

--data <源邮件>

--attach <附件文件>

--server smtp.example.com 登录smtp服务器一、测试连通性

swaks --to 60146@qq.com

成功返回250

失败返回550  被收件人邮件服务器屏蔽,或者IP被屏蔽了。

被收件人邮件服务器屏蔽,或者IP被屏蔽了。

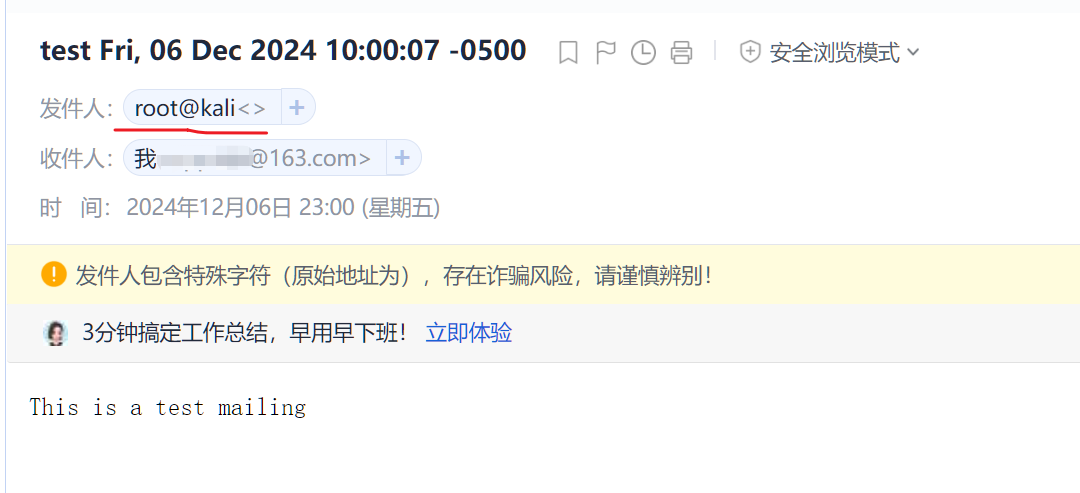

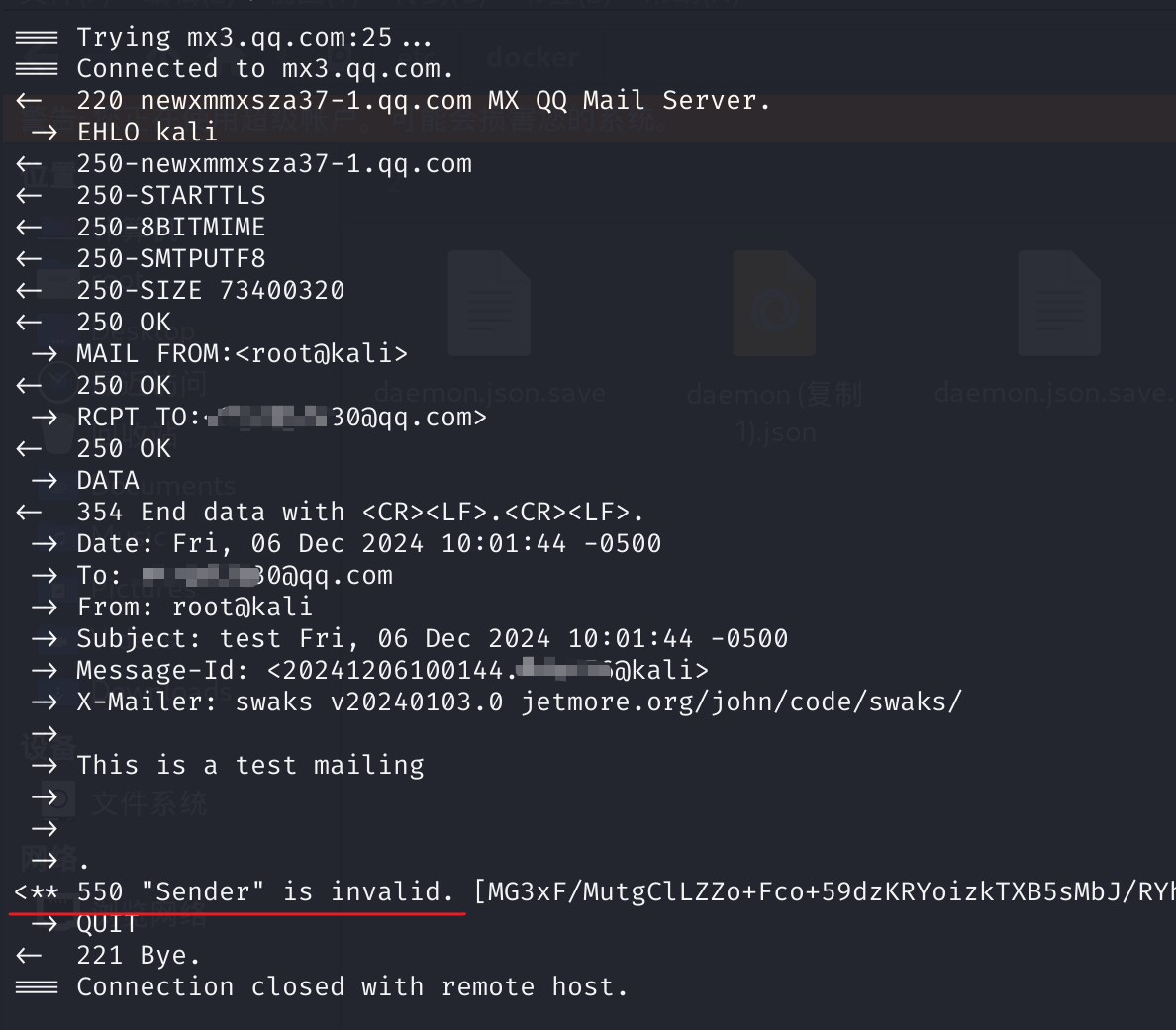

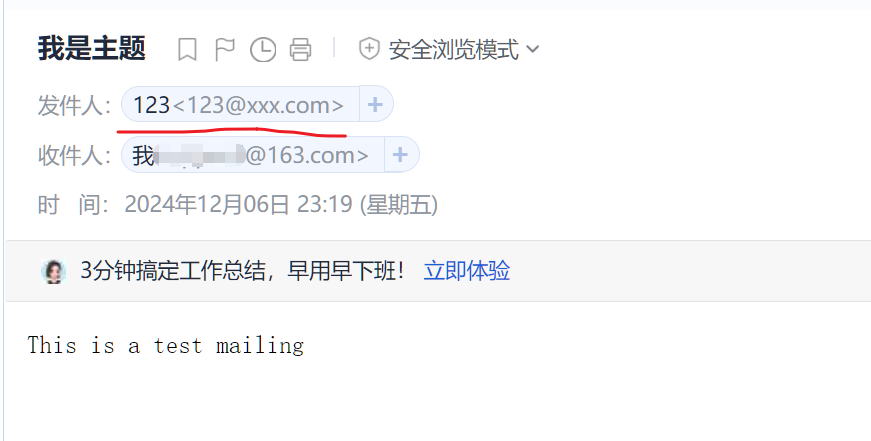

二、邮件伪造123@xxx.com

注意:163邮箱服务器会对from做过滤,无法伪造qq.com、163.com等域名邮箱

0x06 总结

邮件伪造是网络安全领域中一项经典且复杂的攻防技术,其核心在于伪造域名和邮件内容,以达到迷惑目标用户的目的。

通过本篇文章的学习,我们深入了解了邮件伪造的常见手法和原理,并掌握了多个实用工具和防御策略。